一、SNMP(简单网络管理协议)

1.SNMP介绍

SNMP(Simple Network Management Protocol)简单网络管理协议。SNMP中包含两个Community Strings,一个可读(public),一个可写(private),可以进行信息查询或者重新配置。SNMP系统的内部信息都是可以通过SNMP进行监控的,SNMP特定的服务都有特定的编号,比如查CPU、内存等等,每个设备都有自己的MIB库,如果你想查询思科的那就先导入相应的厂商的MIB库发给服务器去请求。SNMP被称为信息的金矿,因为可以查到很多的信息。SNMP的服务器端使用的是UDP161端口,客户端使用的是UDP162端口。

2.MIB库介绍

管理信息库(MIB,Management Information Base)是TCP/IP网络管理协议标准框架的内容之一,MIB定义了受管设备必须保存的数据项、允许对每个数据项进行的操作及其含义,即管理系统可访问的受管设备的控制和状态信息等数据变量都保存在MIB中。

3.实验环境

Windows XP:目标主机(配置SNMP):192.168.223.170

Kali:扫描者主机:192.168.223.177

4.在目标主机上配置并启动SNMP

(1):配置SNMP

控制面板–>添加/删除程序–>添加/删除Windows组件(A)–>管理和监视工具–>详细信息–>将子组件中的两个勾都打上–>确定

(2):启动SNMP

- 输入services.msc打开服务

- 查找SNMP Service

- 点击启动并确认

(3):查看安全配置

5.使用Kali进行扫描

(1):onesixtyone

- 简单扫描硬件信息

- 使用字典进行爆破

查找字典

进行字典爆破

onesixtyone 目标IP地址 -c 字典

(2):snmpwalk

-扫描系统硬件信息

- snmpwalk IP地址 -c public -v 2c

-c代表的是Community String

-v代表的是版本

2c表示的是常用的版本

扫描出了大量的信息,可以进行筛选,选出自己需要的信息。- 查看特定服务

- snmpwalk -c public -v 2c IP地址 服务序号

查看vmtools的序号

只查看vmtools的信息

(3):snmp-check(扫描更全面,格式更清晰)

- 扫描目标主机相关信息

snmp-check IP地址

- 扫描目标主机的可读信息

snmp-check IP地址 -c public -v 2c

-c代表的是Community String

-v代表的是版本

2c表示的是常用的版本

- 扫描目标主机的写入访问

snmp-check IP地址 -w

-w代表的是检测写入访问

二、SMB(服务器消息块协议)

1.SMB介绍

SMB(Server Message Block)服务器消息块协议,这是微软自己创建的一个协议,可以进行文件共享,实现比较复杂,因此也是微软历史上出现问题最多的协议。它是一种客户机/服务器、请求/响应协议,通过SMB协议可以在计算机间共享文件、打印机、命名管道等资源,电脑上的网上邻居就是靠SMB实现的;SMB协议工作在应用层和会话层,可以用在TCP/IP协议之上,SMB使用TCP139端口和TCP445端口。这两个端口在Windows上默认开放。著名的永恒之蓝漏洞就是根据SMB协议漏洞来获取系统的最高权限,以此来控制被入侵的计算机。

2.SMB版本及对应操作系统

SMB1 ------------------ Windows 2000/XP/2003

SMB2 ------------------ Windows Vista SP1/2008

SMB2.1 ------------------ Windows 2000/XP/2003

SMB3 ------------------ Windows 8/2012

3.实验环境

Windows XP:目标主机:192.168.223.170

Kali:扫描者主机:192.168.223.177

4.使用kali进行扫描

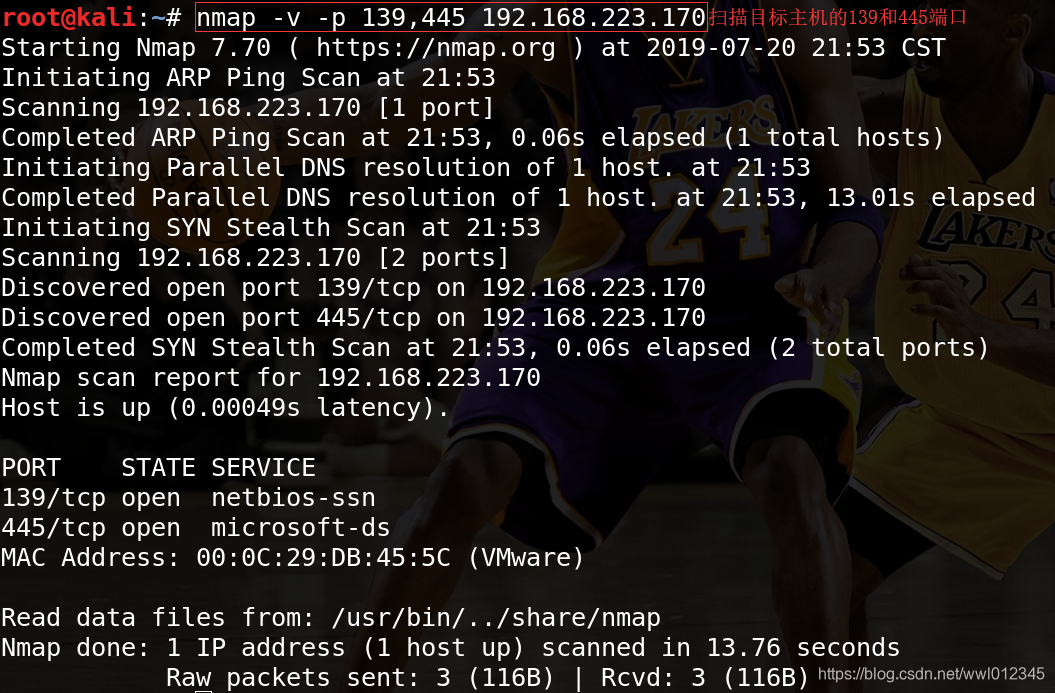

(1):nmap

- nmap -v -p 端口号 IP地址

-v代表的是详细信息

-p用来指定端口号或端口列表

- nmap -sV -p 端口号 IP地址

-sV代表的是扫描端口及对应的版本

-p用来指定端口号或端口列表

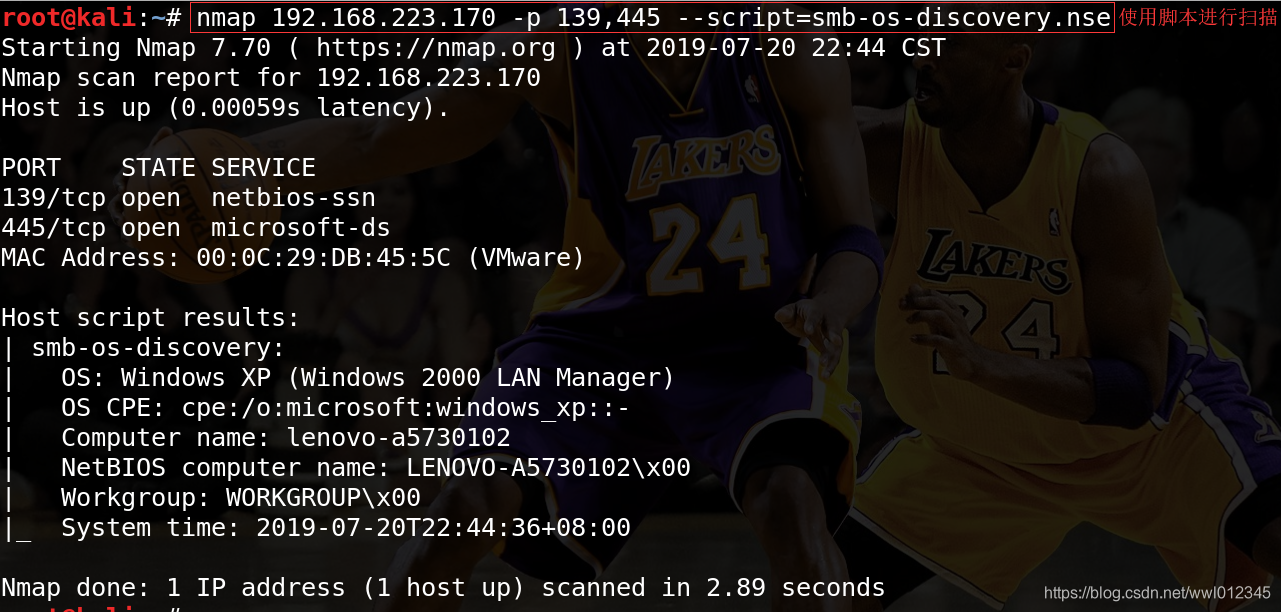

- nmap IP 地址 -p 端口号 --script=smb-os-discovery.nse

–script用来指定扫描的脚本

- nmap -v -p 端口号 --script=smb-vuln-*.nse --script-args=safe=1

–script用来指定脚本

–script-args用来指定级别,safe=1表示安全,safe=0表示不安全(一般都使用安全扫描,不安全扫描可能会把系统跑死)

(2):nbtscan

nbtscan可以扫描同一网段,也可以扫描不同的网段。

最大优点是扫描结果误报率低,扫描的IP和MAC地址一般为真实的IP。

- nbtscan -r IP地址

-r表示扫描的是使用本地137端口,兼容性好,扫描结果全

(3):enum4linux

enum4linux是一个专门用来扫描共享服务的工具

enum4linux -U -P IP地址

-U:扫描用户名列表

-P:扫描用户秘密列表

三、SMTP

1.SMTP介绍

SMTP(Simple Mail Transfer Protocol, SMTP)简单邮件传输协议是在Internet传输email的事实标准。SMTP主要是用于传输邮件,SMTP是一个相对简单的基于文本的协议。SMTP使用TCP端口25。

2.实验环境

Windows XP:目标主机:192.168.223.170

Kali:扫描者主机:192.168.223.177

Windows XP的SMTP服务一定要安装上才可以。方法如下

打开控制面板–>添加/删除程序–>添加/删除Windows组件(A)–>IIS服务–>SMTP Service–>确定

3.使用kali进行扫描

(1):nc(netcat(瑞士军刀))

使用VRFY 用户名来检测系统中是否有该用户名

(2):nmap

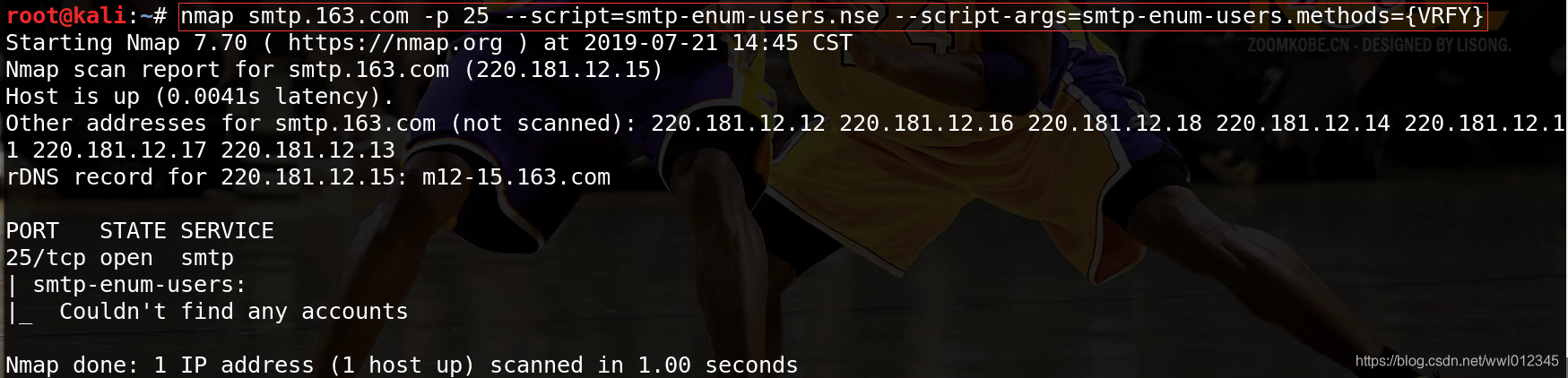

- 扫描用户名

nmap smtp.163.com -p 端口号 --script=smtp-enum-users.nse --script-args=smtp-enum-users.methods={VRFY}

–script=smtp-enum-users.nse表明列出用户名

–script-args=smtp-enum-users.methods={VRFY}表明的方法是VRFY

- 扫描中继器

nmap smtp.163.com -p 端口号 --script=smtp-open-relay.nse

(3):smtp-user-enum

smtp-user-enum -M VRFY -u 用户名 -t IP地址

2342

2342

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?