目录

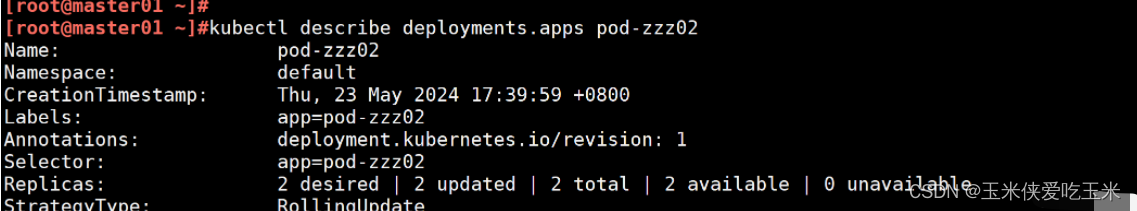

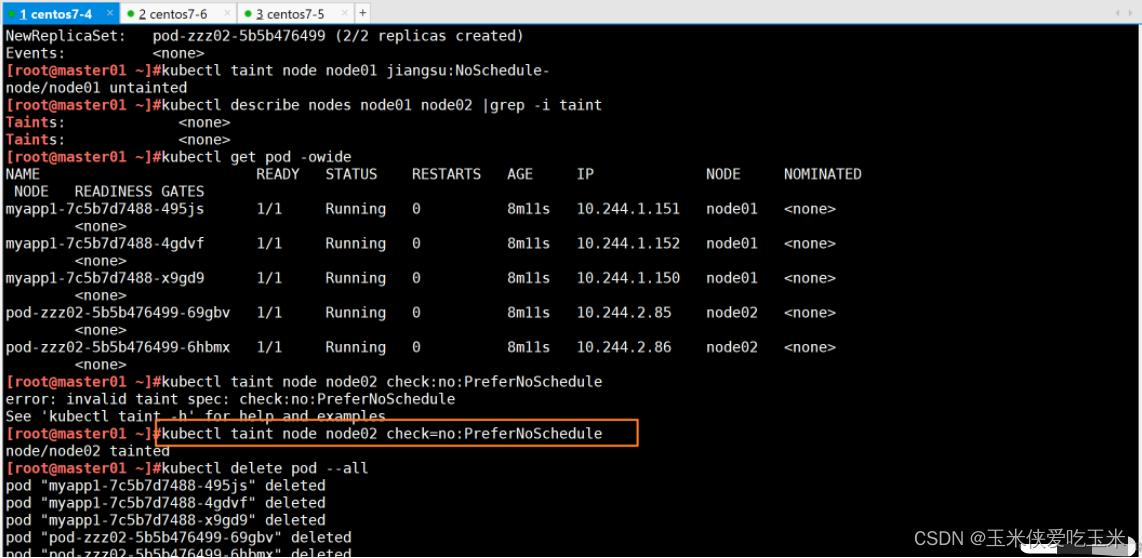

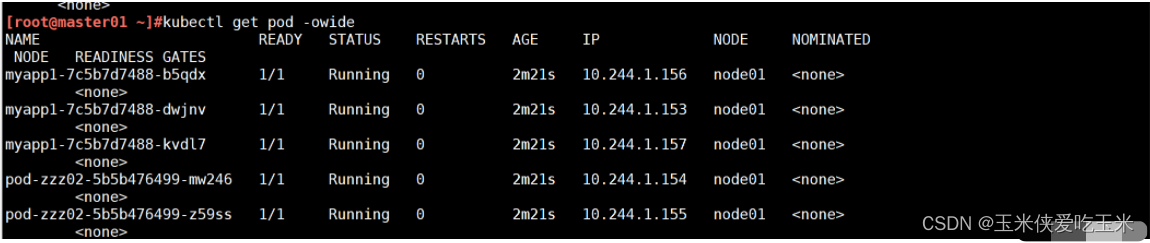

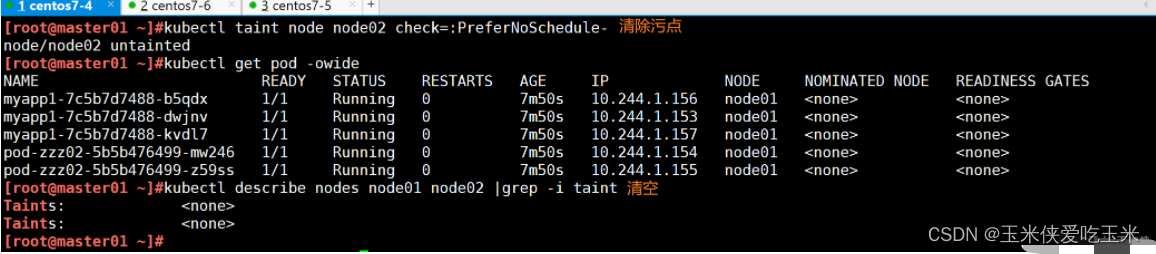

1.4.3 验证污点的作用——PreferNoSchedule

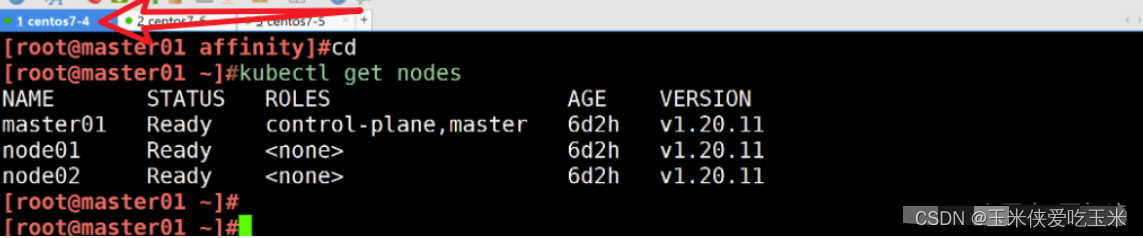

一、污点(Taint)

1.1污点介绍

节点亲和性,是Pod的一种属性(偏好或硬性要求),它使Pod被吸引到一类特定的节点。Taint 则相反,它使节点能够排斥一类特定的 Pod。

Taint 和 Toleration 相互配合,可以用来避免 Pod 被分配到不合适的节点上。每个节点上都可以应用一个或多个 taint ,这表示对于那些不能容忍这些 taint 的 Pod,是不会被该节点接受的。如果将 toleration 应用于 Pod 上,则表示这些 Pod 可以(但不一定)被调度到具有匹配 taint 的节点上。

使用 kubectl taint 命令可以给某个 Node 节点设置污点,Node 被设置上污点之后就和 Pod 之间存在了一种相斥的关系,可以让 Node 拒绝 Pod 的调度执行,甚至将 Node 已经存在的 Pod 驱逐出去。

1.2污点的组成格式

污点的组成格式如下:

key=value:effect

每个污点有一个 key 和 value 作为污点的标签,其中 value 可以为空,effect 描述污点的作用

1.3当前 taint effect 支持如下三个选项

- NoSchedule:表示 k8s 将不会将 Pod 调度到具有该污点的 Node 上

- PreferNoSchedule:表示 k8s 将尽量避免将 Pod 调度到具有该污点的 Node 上

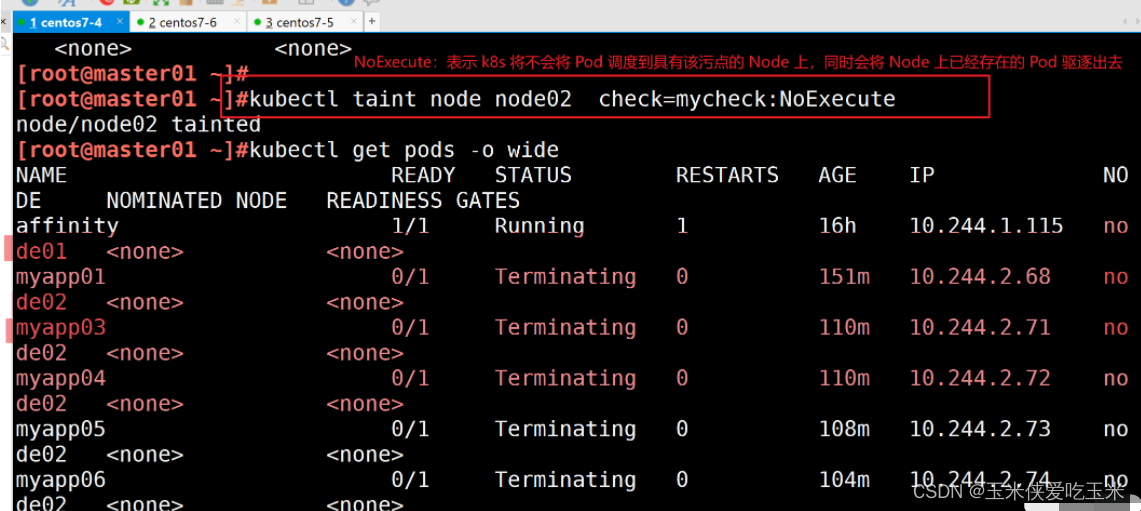

- NoExecute:表示 k8s 将不会将 Pod 调度到具有该污点的 Node 上,同时会将 Node 上已经存在的 Pod 驱逐出去

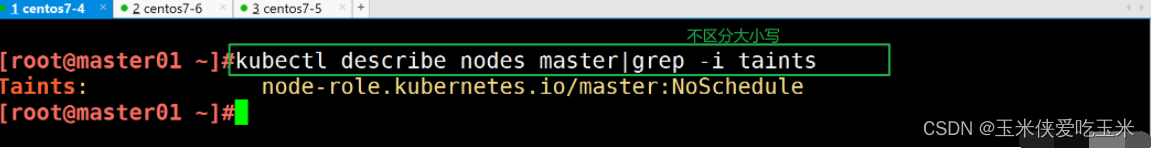

master 就是因为有 NoSchedule 污点,k8s 才不会将 Pod 调度到 master 节点上

1.4污点的增删改查

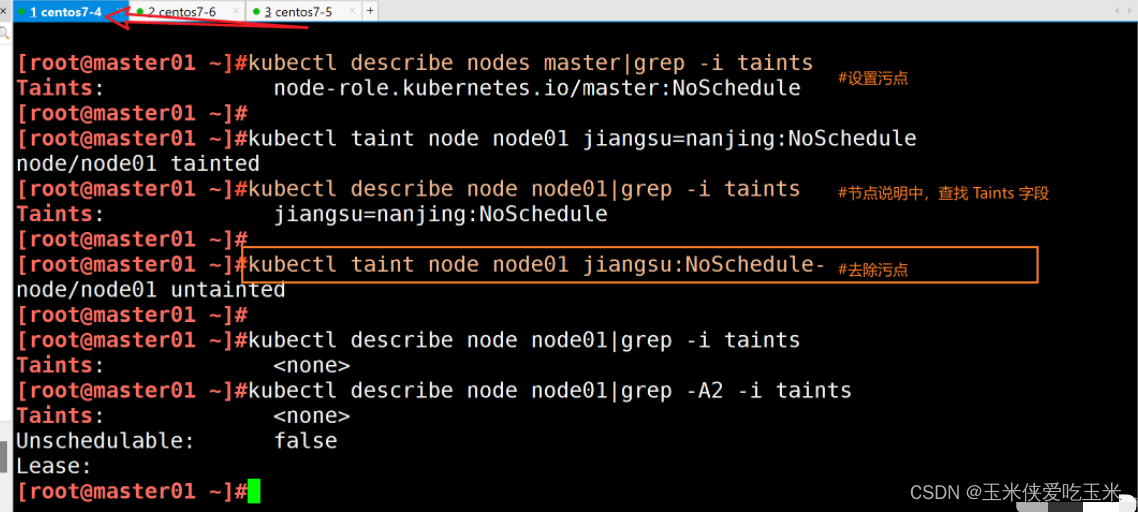

#设置污点

kubectl taint node node01 key1=value1:NoSchedule

#节点说明中,查找 Taints 字段

kubectl describe node node-name

#去除污点

kubectl taint node node01 key1:NoSchedule-

kubectl taint node node01 键名=键值:NoSchedule

#增加污点

kubectl taint node node01 键名=键值:NoSchedule-

kubectl taint node node01 键名-

#删除

kubectl describe nodes node01|grep -A5 -i taint

#查看设置污点

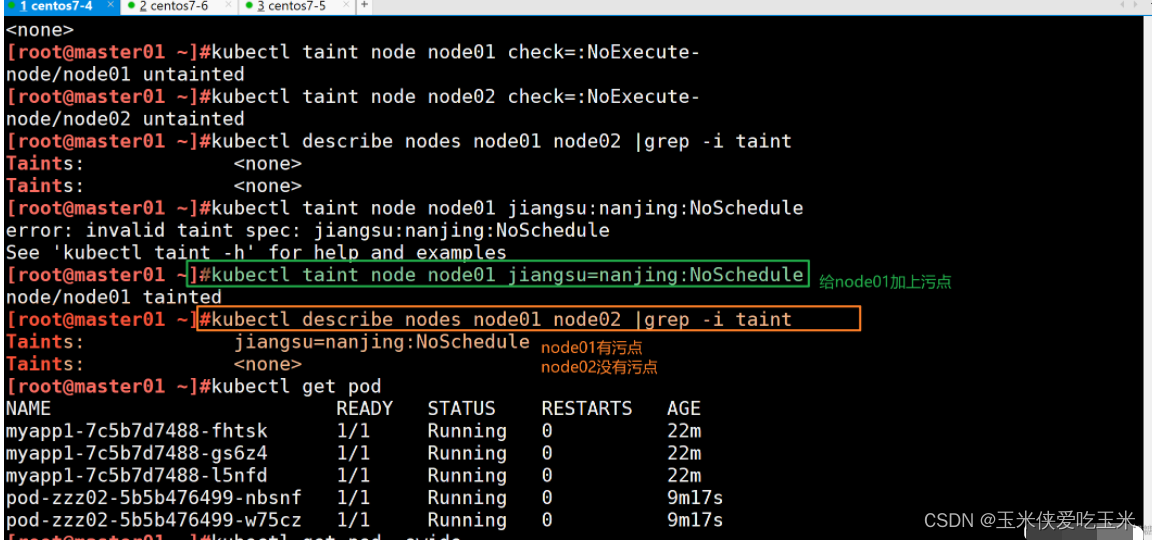

kubectl taint node node01 jiangsu=nanjing:NoSchedule

键=值节点说明中,查找 Taints 字段

kubectl describe node node01|grep -i taints去除污点

kubectl taint node node01 jiangsu:NoSchedule-

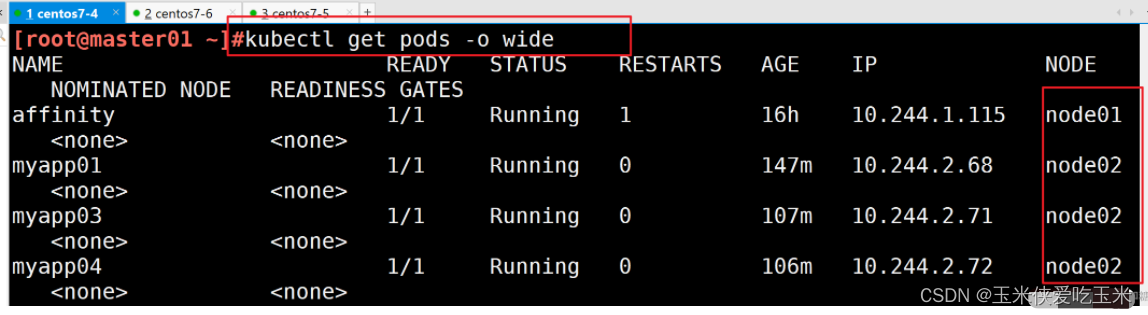

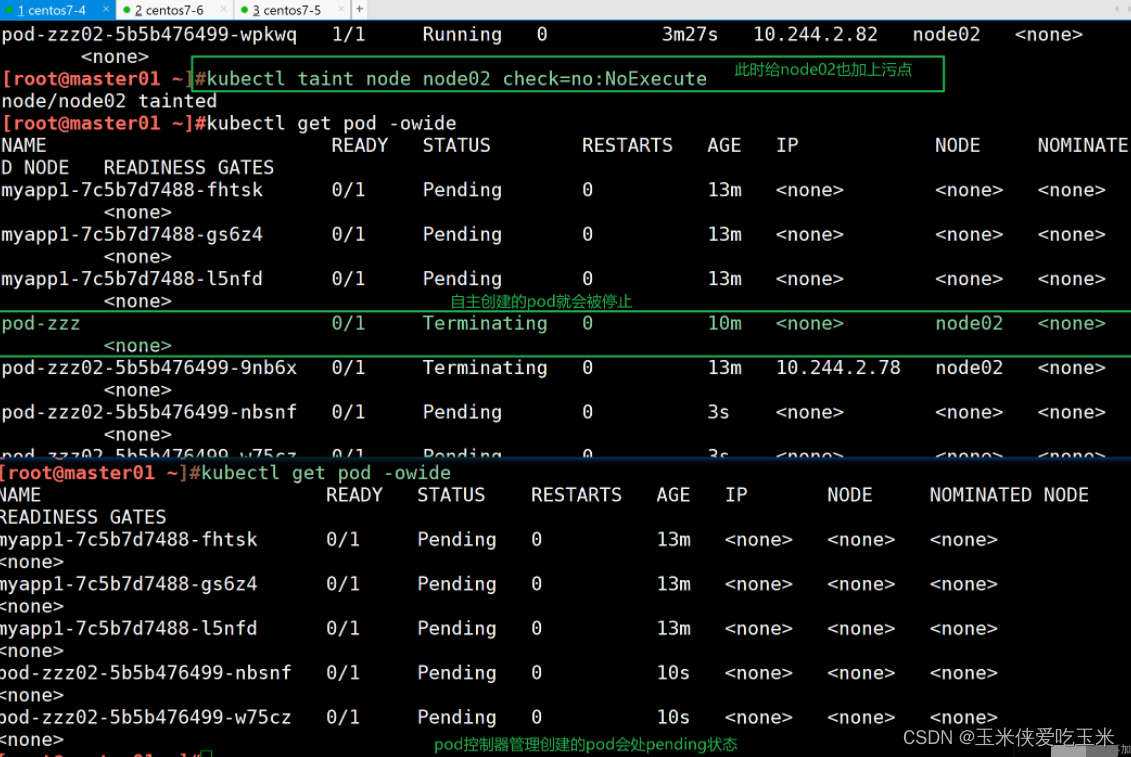

查看 Pod 状态,会发现 node02 上的 Pod 已经被全部驱逐(注:如果是 Deployment 或者 StatefulSet 资源类型,为了维持副本数量则会在别的 Node 上再创建新的 Pod)

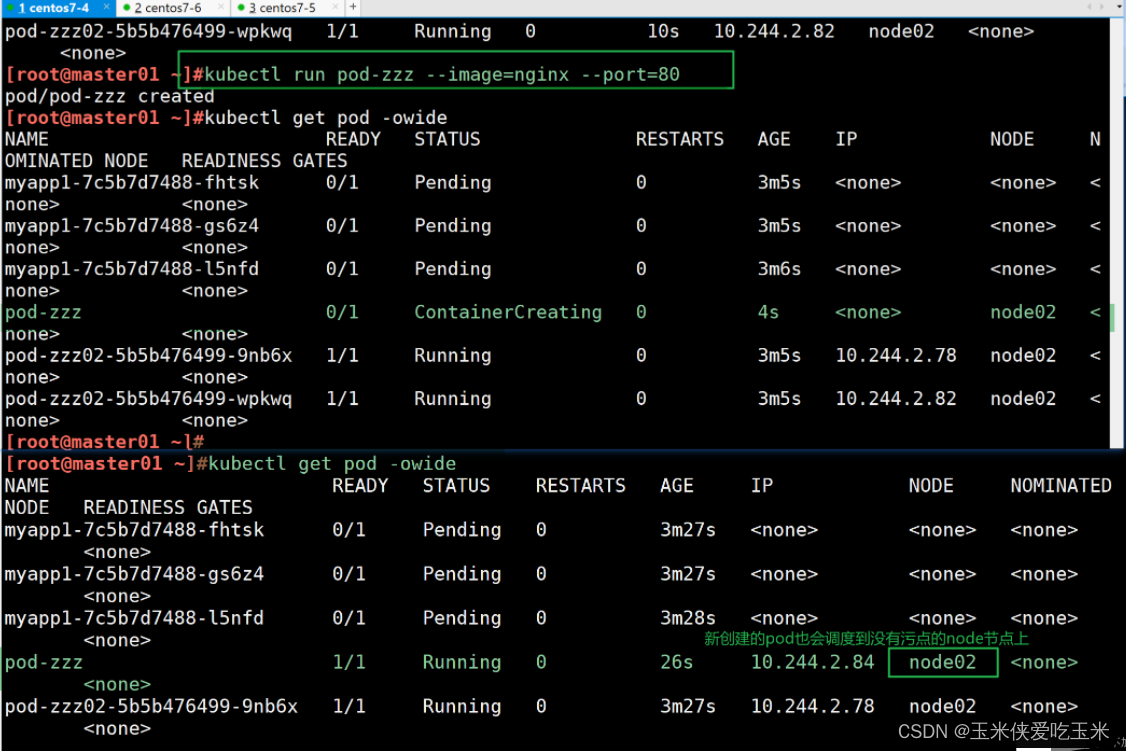

1.4.1验证污点的作用——NoExecute

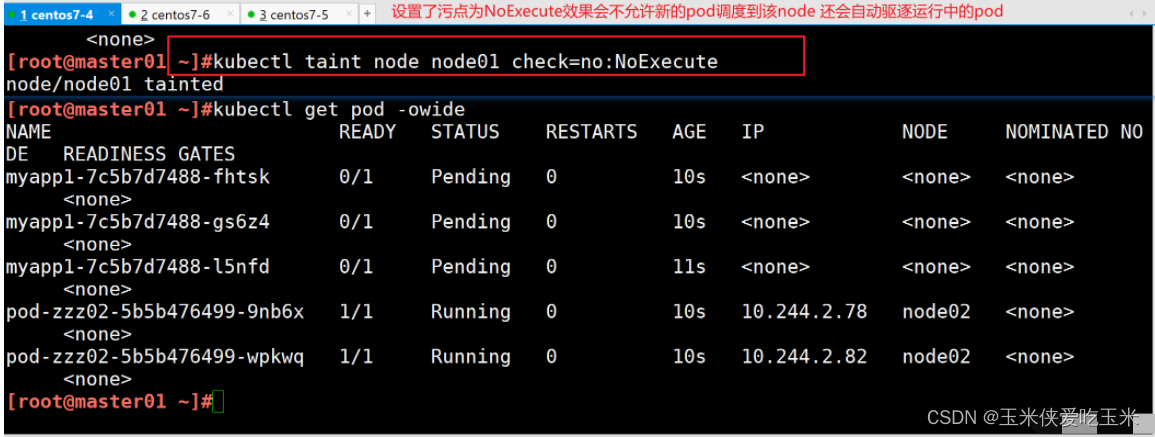

kubectl taint node node01 check=no:NoExecute置了污点为NoExecute效果会不允许新的pod调度到该node 还会自动驱逐运行中的pod

1.4.2验证污点的作用——NoSchedule

不会驱逐pod 也是强制污点

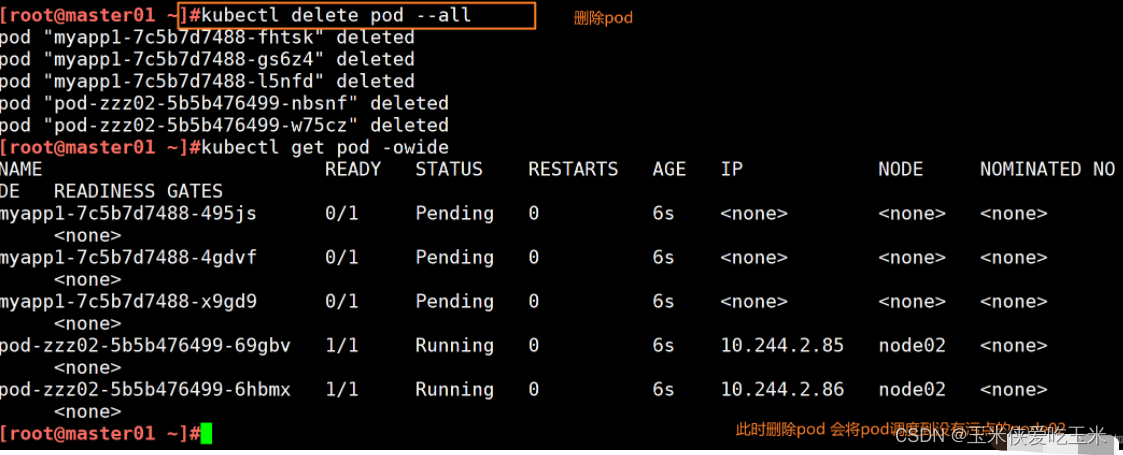

1.4.3 验证污点的作用——PreferNoSchedule

不是强制的 污点

1.5污点的配置与管理

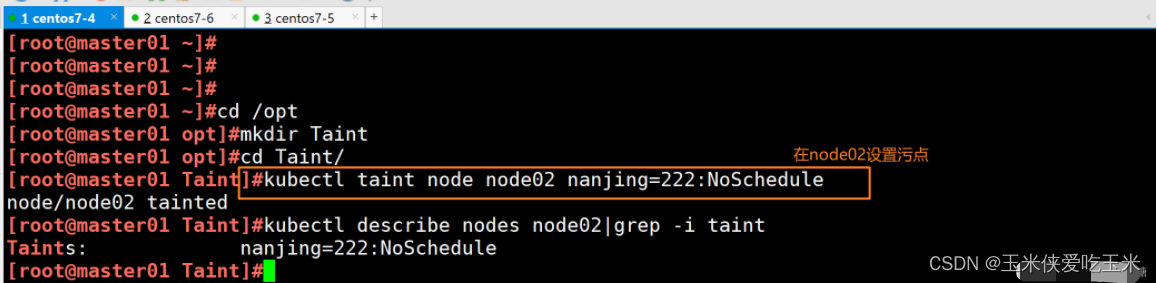

[root@master01 ~]#cd /opt

[root@master01 opt]#mkdir Taint

[root@master01 opt]#cd Taint/

[root@master01 Taint]#kubectl taint node node02 nanjing=222:NoSchedule

node/node02 tainted

[root@master01 Taint]#kubectl describe nodes node02|grep -i taint

Taints: nanjing=222:NoSchedule

[root@master01 Taint]#

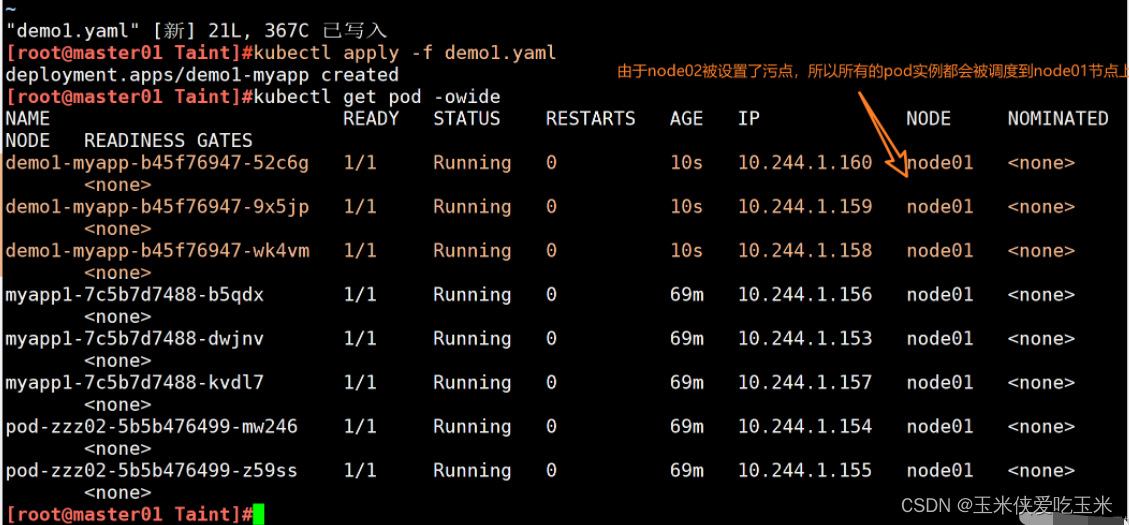

#设置污点效果为NoSchedule,表示不能容忍此污点的新的pod将不会在node02上建立

#已经运行的则不会有影响

[root@master01 Taint]#vim demo1.yaml

[root@master01 Taint]#cat demo1.yaml

apiVersion: apps/v1

kind: Deployment

metadata:

name: demo1-myapp

labels:

app: demo1-myapp

spec:

replicas: 3

selector:

matchLabels:

app: demo1-myapp

template:

metadata:

labels:

app: demo1-myapp

spec:

containers:

- name: myapp-affinity

image: soscscs/myapp:v1

ports:

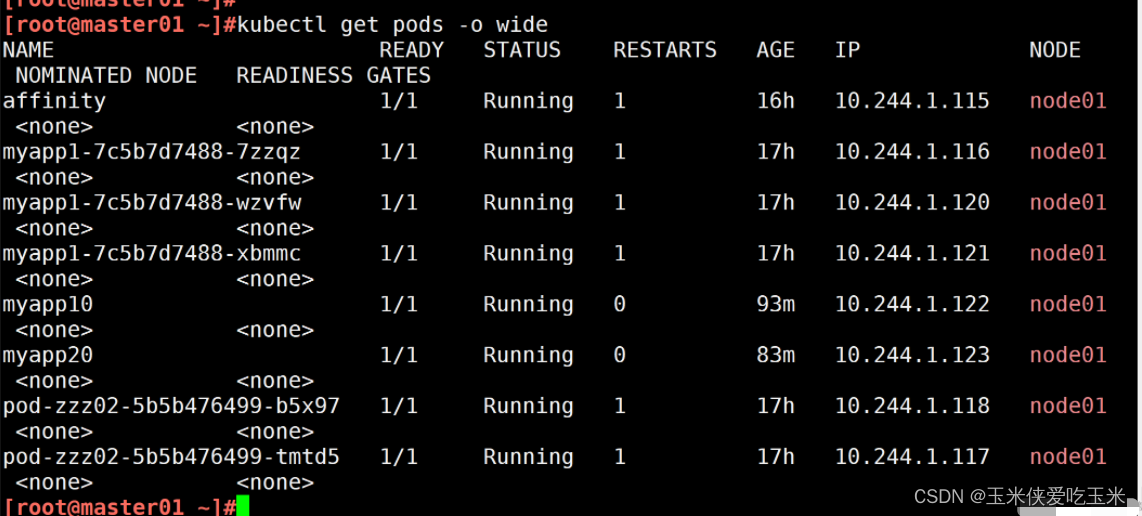

- containerPort: 80由于node02被设置了污点,所以所有的pod实例都会被调度到node01节点上

注释

所以在设置污点时,最好新建一个标签,或在hostname主机标签等、各node节点值不一样的标签上设置污点

带有污点的节点,可以使用nodeName选项绕过Scheduler调度创建

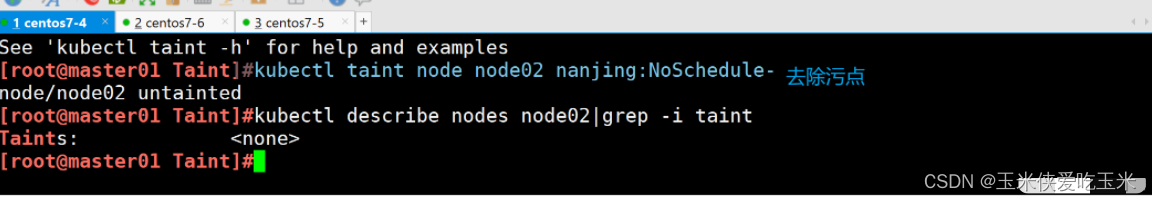

去除污点

二、容忍(Tolerations)

设置了污点的 Node 将根据 taint 的 effect:NoSchedule、PreferNoSchedule、NoExecute 和 Pod 之间产生互斥的关系,Pod 将在一定程度上不会被调度到 Node 上。但我们可以在 Pod 上设置容忍(Tolerations),意思是设置了容忍的 Pod 将可以容忍污点的存在,可以被调度到存在污点Node 上。

2.1容忍的定义

作用:通过配置容忍,管理员可以控制Pod在具有特定污点的节点上的行为,从而实现资源的精细管理和隔离。例如,可以使用容忍来确保某些Pod只能运行在具有特定硬件或软件特性的节点上,或者防止Pod被驱逐到不受信任的节点上

位置:容忍定义在Pod的spec.tolerations字段中。

2.2容忍的组成

容忍通常包含以下几个部分:

键(Key):与污点的键相匹配。

值(Value):与污点的值相匹配。如果不指定值,Pod将容忍所有值的同名污点。

效应(Effect):与污点的效应相匹配。常见的效应包括NoSchedule、PreferNoSchedule和NoExecute。

容忍期限(TolerationSeconds)(仅对NoExecute效应有效):指定Pod在节点被赋予NoExecute污点后,能够继续在该节点上运行的时间(以秒为单位)。超过这个时间后,Pod将被驱逐。

操作符(Operator):用于指定容忍与污点的匹配方式。常见的操作符包括Equal和Exists。Equal要求键、值和效应都完全匹配,而Exists只要求键和效应匹配。

2.3容忍的配置与管理

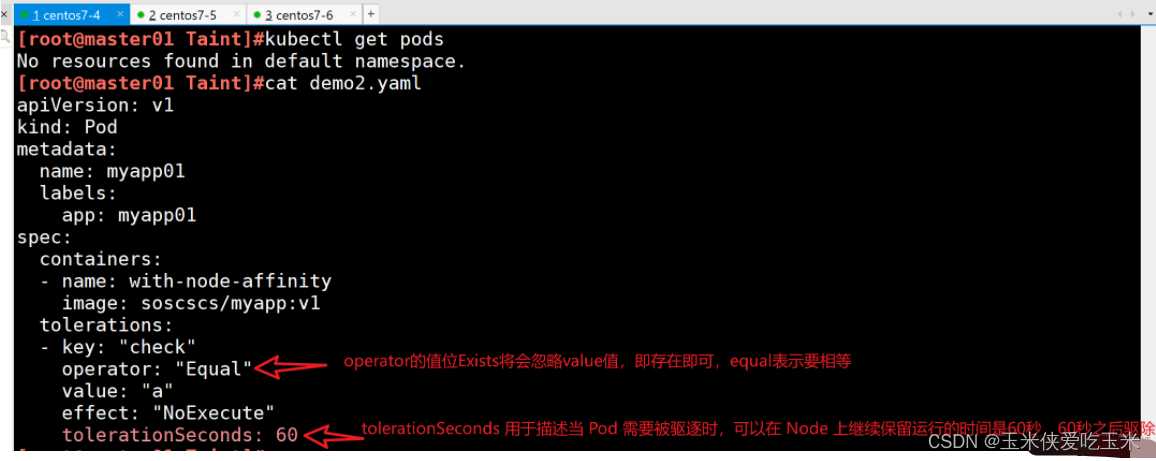

[root@master01 Taint]#vim demo2.yaml

apiVersion: v1

kind: Pod

metadata:

name: myapp01

labels:

app: myapp01

spec:

containers:

- name: with-node-affinity

image: soscscs/myapp:v1

tolerations: #定义Pod可以容忍的节点污点

- key: "check" #污点的键。Pod可以容忍具有这个键的污点

operator: "Equal" #定义如何与污点的值进行比较。Equal表示Pod仅容忍具有指定值的污点

value: "nihao"

effect: "NoExecute" #污点的效应

tolerationSeconds: 60 #当Pod所在的节点被添加了匹配的污点后,Pod可以继续在该节点上运行的时间(秒)

#其中的 key、vaule、effect 都要与 Node 上设置的 taint 保持一致

#operator 的值为 Exists 将会忽略 value 值,即存在即可

#tolerationSeconds 用于描述当 Pod 需要被驱逐时可以在 Node 上继续保留运行的时间

#operator:表示如何与污点的值进行比较,此参数有Equal与Exists两个选项

#Equal

'Pod将仅容忍节点上键(key)和值(value)与toleration中指定的键和值相匹配的污点。

例如node01节点上的pla=a,当toleration定义键和值为pla与a它会容忍,pla=b则不会容忍

如果value字段在容忍中未指定,则Equal操作符默认会使用空字符串作为值进行比较。'

#Exists

'当operator设置为Exists时,Pod将容忍所有具有指定键(key)的污点,而不管它们的值(value)

是什么。这允许Pod容忍同一类别(即具有相同键)的所有污点,而不必指定特定的值。

例如当有pla这个键的所有节点都设置污点时,不需要指定值,所有含有pla键的节点,都会被容忍'

---

tolerationSeconds:允许pod存在时间

'表示当Pod所在的节点被添加了匹配的污点后,Pod还可以继续在该节点上运行的时间(秒)

例如上述文件中设置为40,表示该pod在有污点的节点上创建后,如果污点没有被删除,它只会

在节点上存在60秒,60秒后,将会被删除容忍部署:

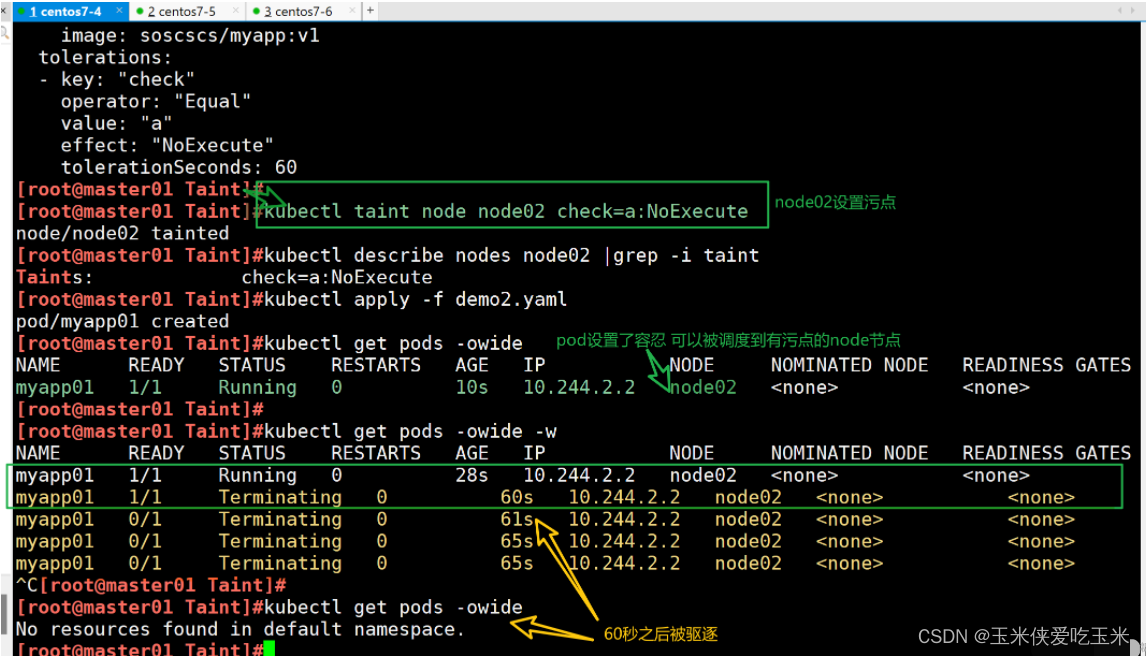

apiVersion: v1

kind: Pod

metadata:

name: myapp01

labels:

app: myapp01

spec:

containers:

- name: with-node-affinity

image: soscscs/myapp:v1

tolerations:

- key: "check"

operator: "Equal"

value: "a"

effect: "NoExecute"

tolerationSeconds: 60

kubectl taint node node02 check=a:NoExecute

kubectl apply -f demo2.yaml

kubectl get pods -owide -w这里我们可以看到60秒后自动将污点进行了剔除,也就是我们设置了容忍60秒,这台机器有污点,但是还是会调度在这台机器上持续60秒,60秒左右后离开该机器

#其中的 key、vaule、effect 都要与 Node 上设置的 taint 保持一致

#operator 的值为 Exists 将会忽略 value 值,即存在即可

#tolerationSeconds 用于描述当 Pod 需要被驱逐时可以在 Node 上继续保留运行的时间

2.4其它注意事项

- 当不指定 key 值时,表示容忍所有的污点 key

tolerations:

- operator: "Exists"- 当不指定 effect 值时,表示容忍所有的污点作用

tolerations:

- key: "key"

operator: "Exists"- 有多个 Master 存在时,防止资源浪费,可以如下设置

kubectl taint node Master-Name node-role.kubernetes.io/master=:PreferNoSchedule//如果某个 Node 更新升级系统组件,为了防止业务长时间中断,可以先在该 Node 设置 NoExecute 污点,把该 Node 上的 Pod 都驱逐出去

kubectl taint node node01 check=mycheck:NoExecute

//此时如果别的 Node 资源不够用,可临时给 Master 设置 PreferNoSchedule 污点,让 Pod 可在 Master 上临时创建

kubectl taint node master node-role.kubernetes.io/master=:PreferNoSchedule

//待所有 Node 的更新操作都完成后,再去除污点

kubectl taint node node01 check=mycheck:NoExecute-三、资源优化

3.1多master使用

当有多个master存在时,可以将备用的master的污点状态设置为PreferNoSchedule,这样的话,会尽可能避免此节点,当其它节点不可调用(资源顶峰、节点故障、节点更新等)时,可以使用master进行临时调度,待资源恢复时,再将pod转移

kubectl taint node Master-Name node-role.kubernetes.io/master=:PreferNoSchedule3.2Node更新

当某个node节点需要资源更新时,为防止业务长时间中断,可以依次升级node,首先将需要升级的node节点设置污点,将pod资源调度到其它node节点上(如master资源充足也可以临时调用),等到该节点升级完毕后,去除污点。依次类推,将所有节点更新升级

kubectl taint node node-name key=value:NoExecute

#设置污点

-------------------------------------------------------------------------------

kubectl taint node node-name key:NoExecute-

#去除污点3.3维护操作

cordon 和 drain

##对节点执行维护操作:

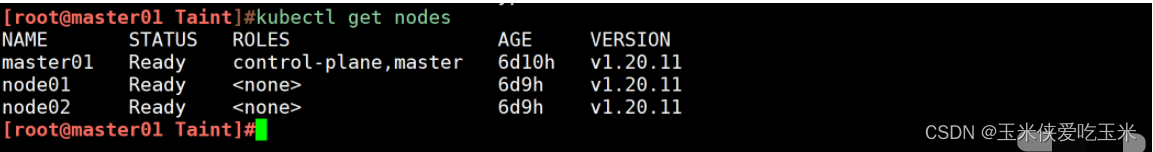

kubectl get nodes

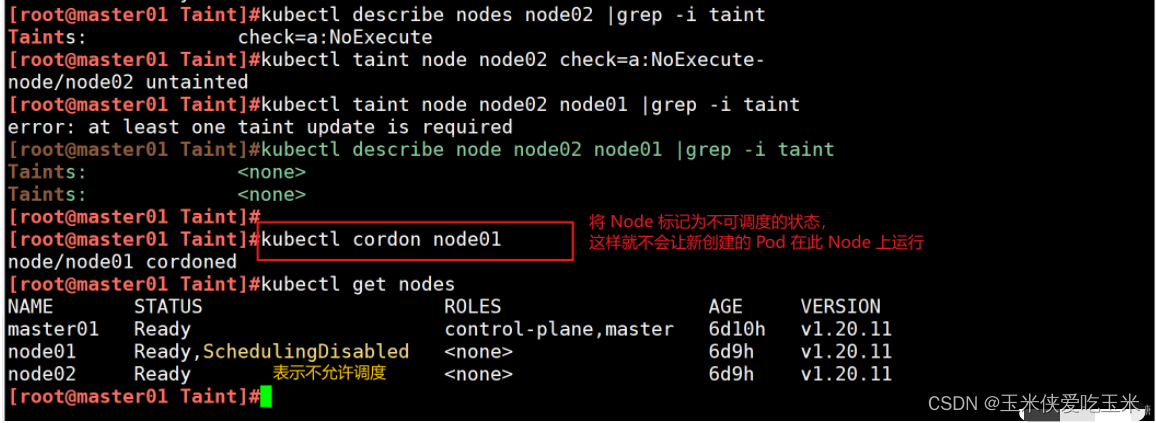

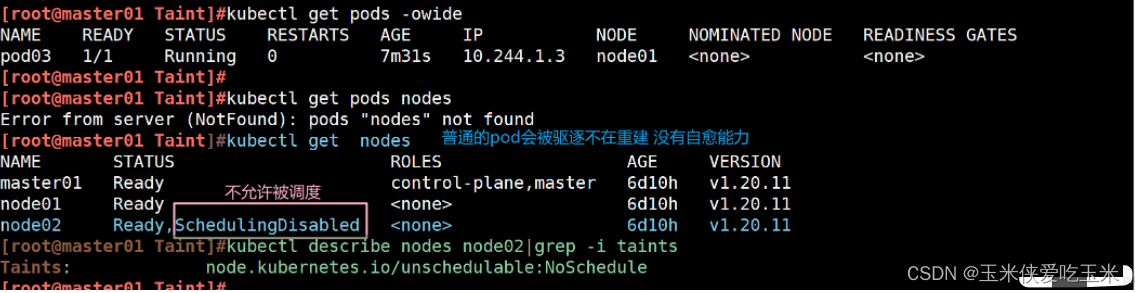

//将 Node 标记为不可调度的状态,这样就不会让新创建的 Pod 在此 Node 上运行

kubectl cordon <NODE_NAME> #该node将会变为SchedulingDisabled状态

//kubectl drain 可以让 Node 节点开始释放所有 pod,并且不接收新的 pod 进程。drain 本意排水,意思是将出问题的 Node 下的 Pod 转移到其它 Node 下运行

kubectl drain <NODE_NAME> --ignore-daemonsets --delete-local-data --force

--ignore-daemonsets:无视 DaemonSet 管理下的 Pod。

--delete-local-data:如果有 mount local volume 的 pod,会强制杀掉该 pod。

--force:强制释放不是控制器管理的 Pod,例如 kube-proxy。

注:执行 drain 命令,会自动做了两件事情:

(1)设定此 node 为不可调度状态(cordon)

(2)evict(驱逐)了 Pod

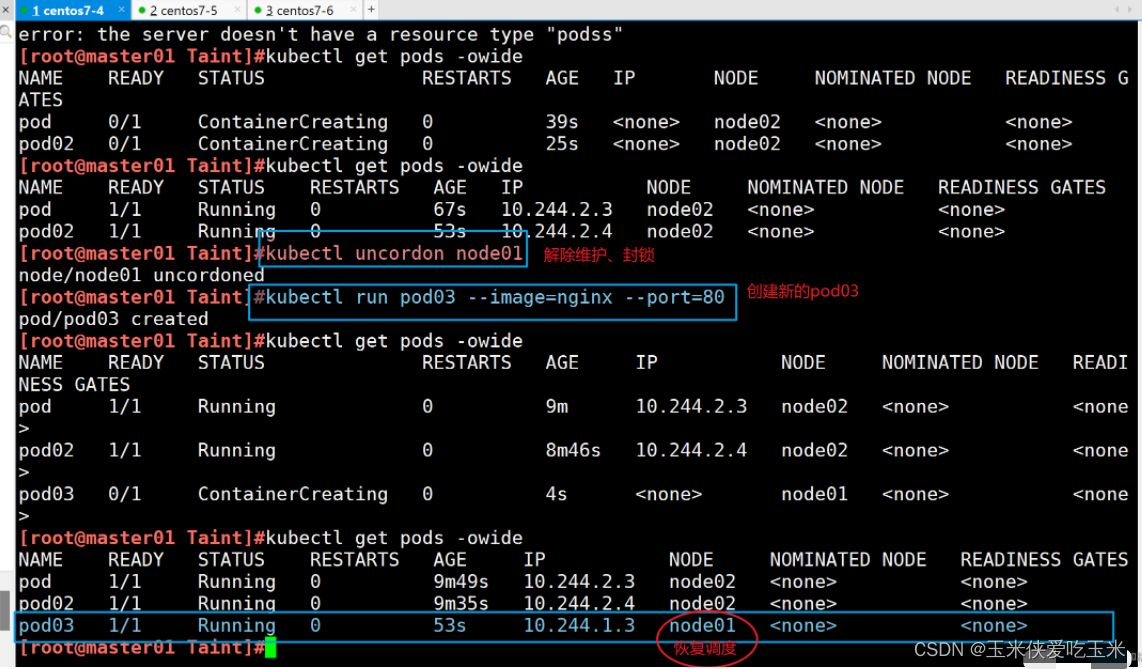

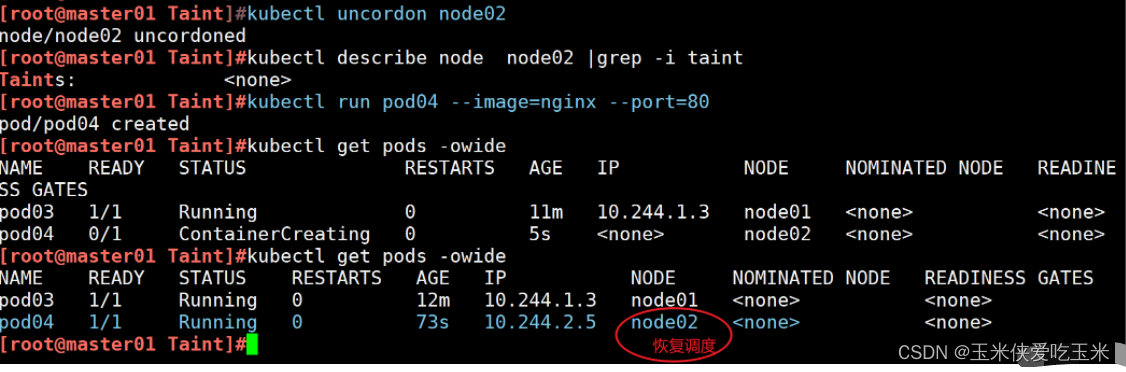

//kubectl uncordon 将 Node 标记为可调度的状态

kubectl uncordon <NODE_NAME>3.3.1cordon

作用:阻止新的 Pods 被调度到该节点上。当一个节点被标记为 cordon 时,已经在该节点上运行的 Pods 不会被驱逐,但新的 Pods 不会被调度到这个节点。

使用场景:通常用于节点的维护或升级,确保在维护期间不会有新的工作负载被分配到该节点上。

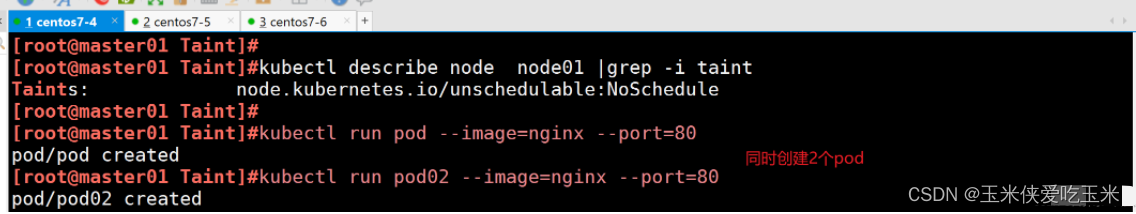

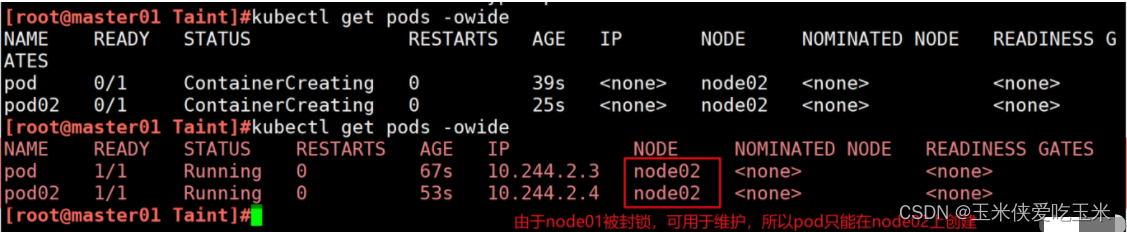

使用cordon指令,封锁节点 #其污点状态默认为node.kubernetes.io/unschedulable:NoSchedu

创建两个pod,验证下:

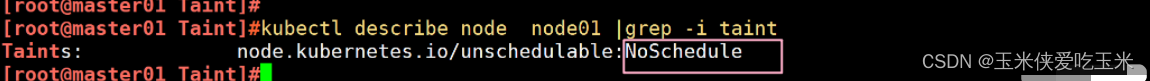

恢复调度:使用 kubectl uncordon node01 命令可以恢复节点的调度状态,允许新的 Pods 调度到该节点上

[root@master01 data]#kubectl uncordon node01

node/node01 uncordoned

[root@master01 data]#kubectl describe nodes node01|grep -i taints

Taints: <none>

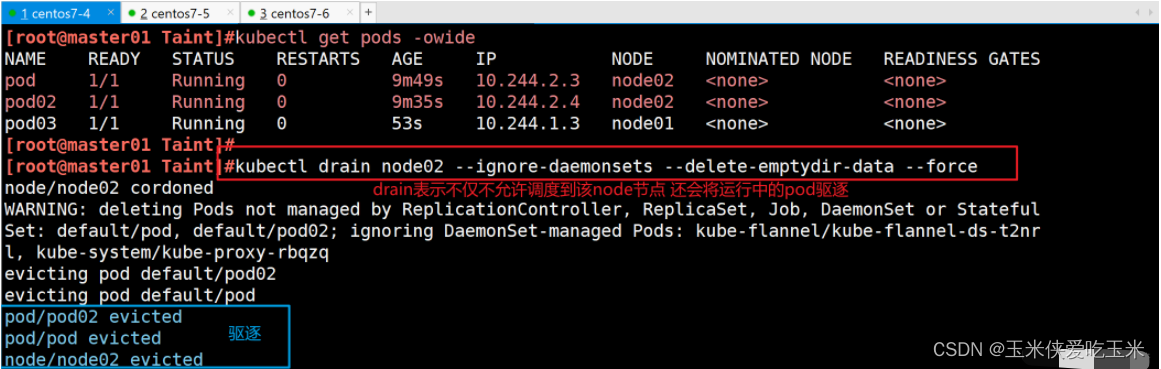

3.3.2 drain

作用:驱逐节点上的所有 Pods,即将它们从节点上移除并重新调度到其他可用的节点上。在执行 drain 操作时,可以指定一些选项,如忽略 DaemonSets 管理的 Pods,或者强制驱逐即使 Pods 有对应的容忍度。

使用场景:当需要对某个节点进行维护、升级或删除时,可以使用 drain 命令来确保节点上的 Pods 被安全地迁移到其他节点。

注:执行 drain 命令,会自动做了两件事情:

(1)设定此 node 为不可调度状态(cordon)

(2)evict(驱逐)了 Pod

简单来说

cordon的作用类似于NoSchedule

drain的作用类似于NoExecute

命令示例:

kubectl drain node01:基本驱逐命令,会驱逐节点上的所有 Pods(除了 DaemonSets 管理的 Pods)。

kubectl drain node01 --ignore-daemonsets=true:忽略 DaemonSets 管理的 Pods,驱逐其他所有 Pods。

kubectl drain node01 --force --ignore-daemonsets --delete-local-data:强制驱逐所有 Pods(包括 DaemonSets),并删除 Pods 的本地数据。注意,使用 --force 选项可能会导致数据丢失,请确保在使用前备份重要数据。

kubectl drain node02 --ignore-daemonsets --delete-emptydir-data --force

恢复调度:和 cordon 一样,使用 kubectl uncordon node1 命令可以恢复节点的调度状态。

[root@master01 Taint]#kubectl uncordon node02

node/node02 uncordoned

[root@master01 Taint]#kubectl describe node node02 |grep -i taint

Taints: <none>

3.3.3污点、容忍和驱逐

- 污点:是一种用于标记node节点的属性,它会阻止调度器在该节点上进行创建Pod

- 容忍:用于标记Pod可以在哪些Node节点调度运行,如果一个节点拥有Pod容忍度中指定taint(污点),那么该节点上就可以调度Pod

- 驱逐:是指K8S集群中,删除Pod的过程,Pod可以会被驱逐,因为节点已经无法继续运行,或者因为需要将Pod从一个节点转移到另一个节点

资源不足、硬件升级、 软件升级等情况会用到驱逐

驱逐Node节点出去进行版本升级,升级结束后再加入

四、Pod启动阶段(相位 phase)

4.1Pod启动阶段

Pod 创建完之后,一直到持久运行起来,中间有很多步骤,也就有很多出错的可能,因此会有很多不同的状态。

一般来说,pod 这个过程包含以下几个步骤:

(1)调度到某台 node 上。kubernetes 根据一定的优先级算法选择一台 node 节点将其作为 Pod 运行的 node

(2)拉取镜像

(3)挂载存储配置等

(4)运行起来。如果有健康检查,会根据检查的结果来设置其状态。

Pod启动阶段

第一步:controller manager管理的控制器创建pod副本

第二步:scheduler调度器根据调度算法选择最合适的node节点调度pod

第三步:kubelet拉取镜像

第四步:kubelet挂载存储卷

第五步:kubelet创建并运行容器

第六步:kubelet根据容器探针的探测结果设置Pod状态

4.2phase 的可能状态有

- Pending:表示APIServer创建了Pod资源对象并已经存入了etcd中,但是它并未被调度完成(比如还没有调度到某台node上),或者仍然处于从仓库下载镜像的过程中。

- Running:Pod已经被调度到某节点之上,并且Pod中所有容器都已经被kubelet创建。至少有一个容器正在运行,或者正处于启动或者重启状态(也就是说Running状态下的Pod不一定能被正常访问)。

- Succeeded:有些pod不是长久运行的,比如job、cronjob,一段时间后Pod中的所有容器都被成功终止,并且不会再重启。需要反馈任务执行的结果。

- Failed:Pod中的所有容器都已终止了,并且至少有一个容器是因为失败终止。也就是说,容器以非0状态退出或者被系统终止,比如 command 写的有问题。

- Unknown:表示无法读取 Pod 状态,通常是 kube-controller-manager 无法与 Pod 通信。

五、k8s常见的排障手段

在k8s的操作中,由于组件较多,任何一步有错误,都可能导致整个k8s集群陷入不可以状态,下面我就结合工作中的一些操作做一总结

5.1环境设置

防火墙策略、核心防护可能会导致节点之间无法通信

swap分区会导致kubelet无法启动,kubelet无法启动,意味着网络插件与kube-proxy容器无法启动

集群信息:使用kubectl get node查看集群信息,确保节点之间通信正常

5.2pod事件处理

kubectl describe <资源类型> <资源名称>:查看资源详细信息

kubectl get events:指令查看所有事件信息,并使用grep过滤关键字

kubectl exec –it pod_name bash :进入容器查看,只限于处于Running状态

kubectl logs pod_name:查看pod日志,在Failed状态下

journalctl -xefu kubelet:查看kubelet日志

//查看Pod事件

kubectl describe TYPE NAME_PREFIX

//查看Pod日志(Failed状态下)

kubectl logs <POD_NAME> [-c Container_NAME]

//进入Pod(状态为running,但是服务没有提供)

kubectl exec –it <POD_NAME> bash

//查看集群信息

kubectl get nodes

//发现集群状态正常

kubectl cluster-info

//查看kubelet日志发现

journalctl -xefu kubelet5.3针对组件故障

kubectl get nodes 查看node节点运行状态

kubectl describe nodes <node节点名称> 查看node节点的详细信息和资源描述

kubectl get cs 查看master组件的健康状态

kubectl cluster-info 查看集群信息

journalctl -u -f kubelet 跟踪查看kubelet进程日志5.4针对pod故障

kubectl get pods -o wide 查看Pod的运行状态和就绪状态

kubectl describe <pods|其它资源类型> <资源名称> 查看资源的详细信息和事件描述,主要是针对处于Pending状态的故障

kubectl logs <Pod资源名称> -c <容器名称> -f -p 查看Pod容器的主进程日志,主要是针对进入Running状态后的故障,比如Failed异常问题

kubectl exec -it <Pod资源名称> -c <容器名称> sh|bash 进入Pod容器查看容器内部相关的状态信息,比如进程、端口、文件、流量等状态信息

kubectl debug -it <Pod资源名称> --image=<临时工具容器的镜像名> --target=<目标容器> 在Pod中创建临时工具容器进入目标容器进行调试,主要针对没有调试工具的容器使用

nsenter -n --target <容器ID> 在Pod容器宿主机使用nsenter转换网络namespace,直接在宿主机进入目标容器的网络命名空间进行抓包等调试工作5.5针对网络故障

kubectl get svc 查看service资源的clusterIP、port、nodePort等信息

kubectl describe svc <svc资源名称> 查看service资源的标签选择器、endpoints端点等信息

kubectl get pods --show-lables 查看Pod的标签

1024

1024

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?