1.客户端与服务端的远程连接

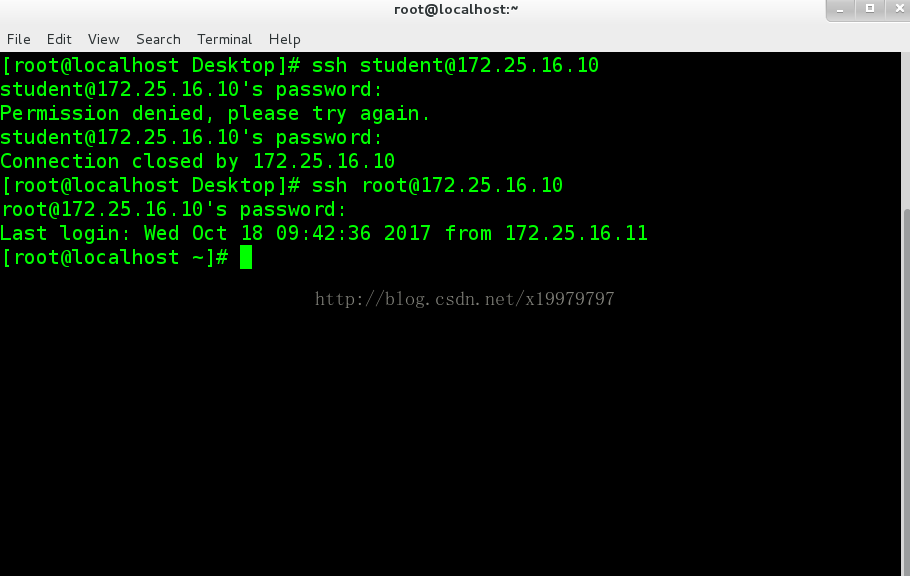

(1)一个用户远程连接另一个用户 指令 ssh 服务端用户名@IP地址

此实验需要用到两个虚拟机,固实现将其中一个的输入界面就行调整,以方便分辨服务端与客户端。

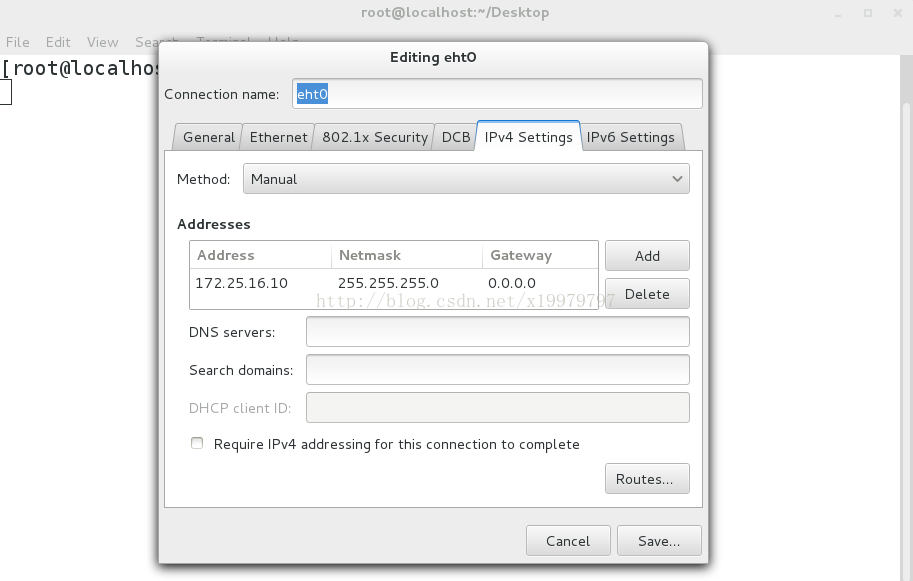

①建立两个虚拟机的IP地址

指令 nm-connection-edior

新建是选择manual并输入自己想要给其赋予的IP

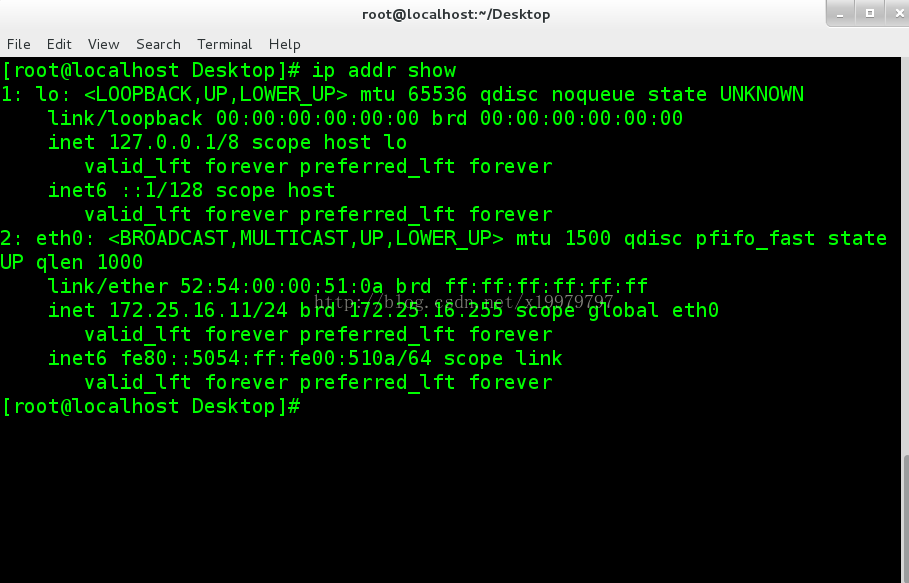

②查看本机IP

指令 ip addr show

③连接服务端

指令 ssh 服务端用户名@服务端IP

连接后IP变为服务端IP 则连接成功

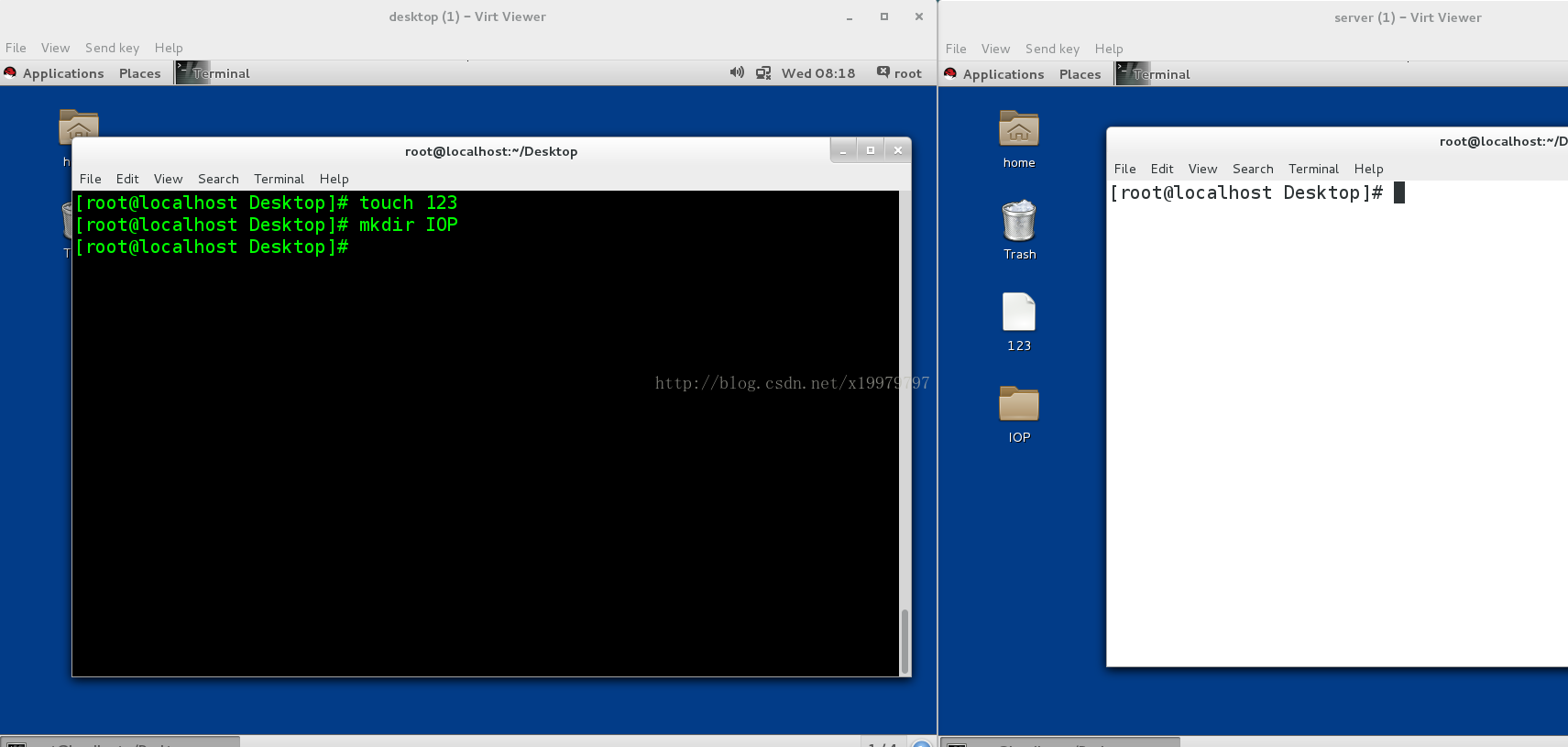

连接后再客户端上的操作都能在服务端上显现出来

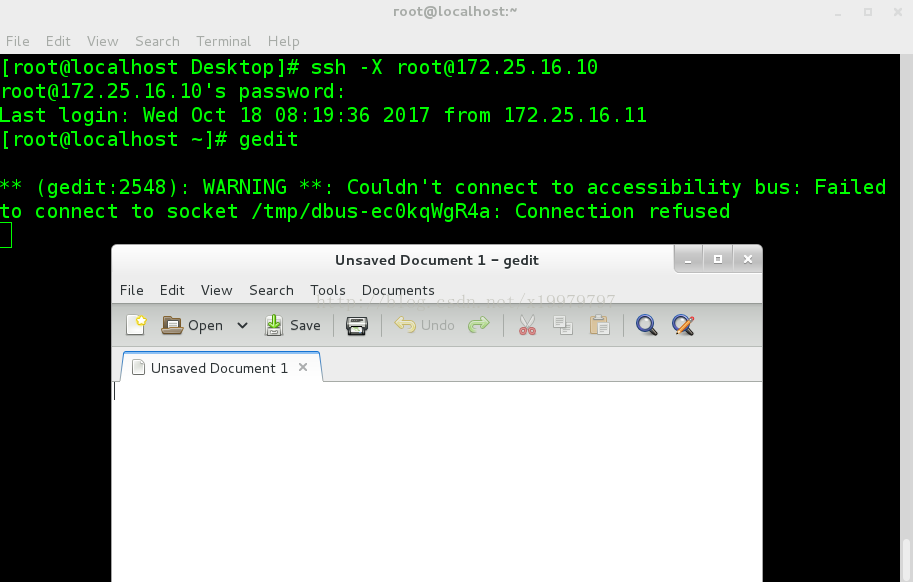

④以图形模式连接服务端

指令 ssh -X 服务端用户名@服务端IP

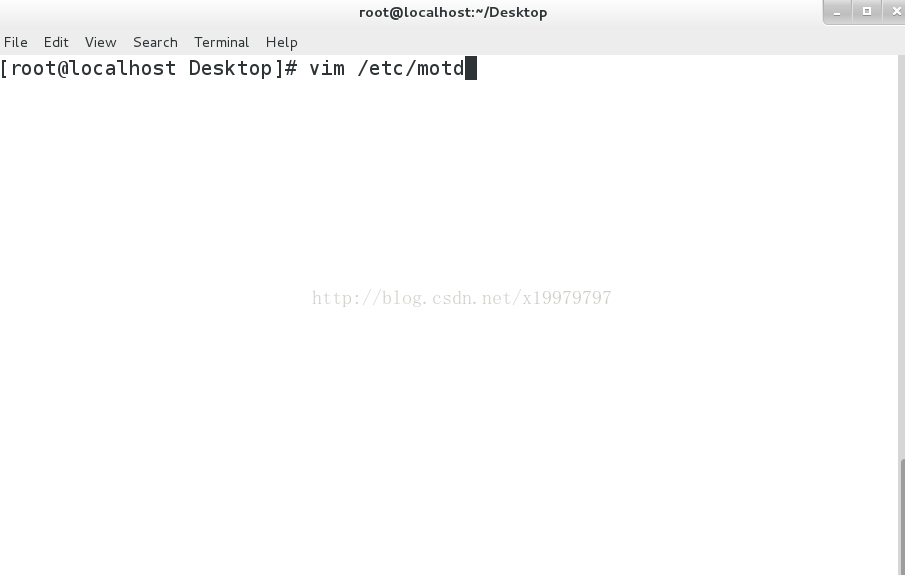

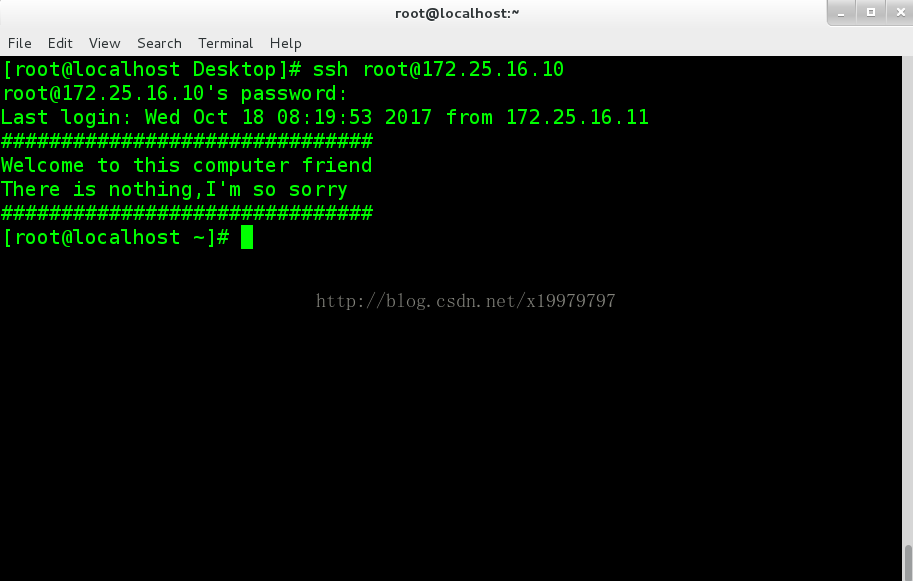

⑤在服务端设置其他用户连接本机后所显示的内容

指令 vim/etc/motd 在此文档中输入向显示的内容

(2)远程连接中的上锁

做这个实验前将服务端与客户端 /root/.ssh/ 中的文件要全部删除,否则会出现错误

①服务端生成公钥私钥

指令 ssh-keygen

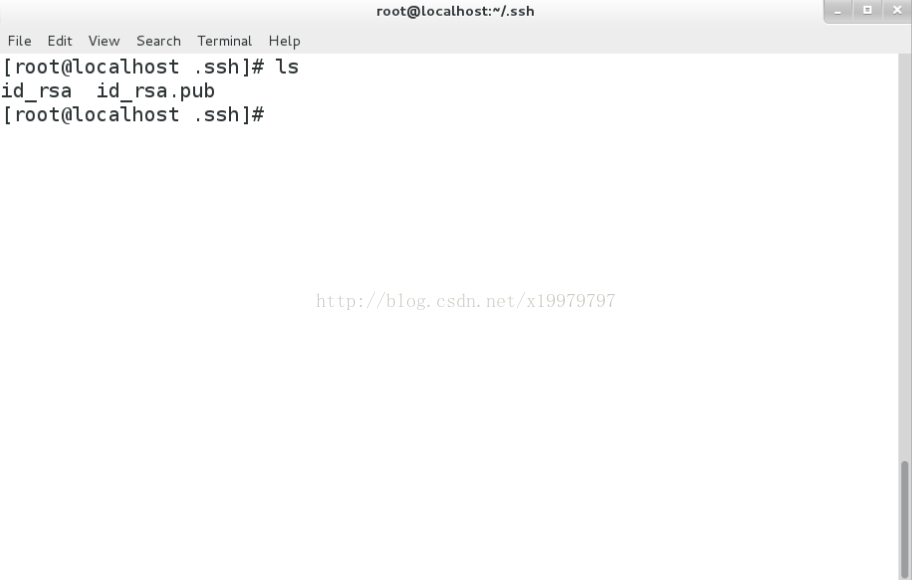

加锁后在/root/.ssh/这个文件下会出现两个新的文件

其中id_rsa是私钥(钥匙) ,而id_rsa.pub是公钥(锁)

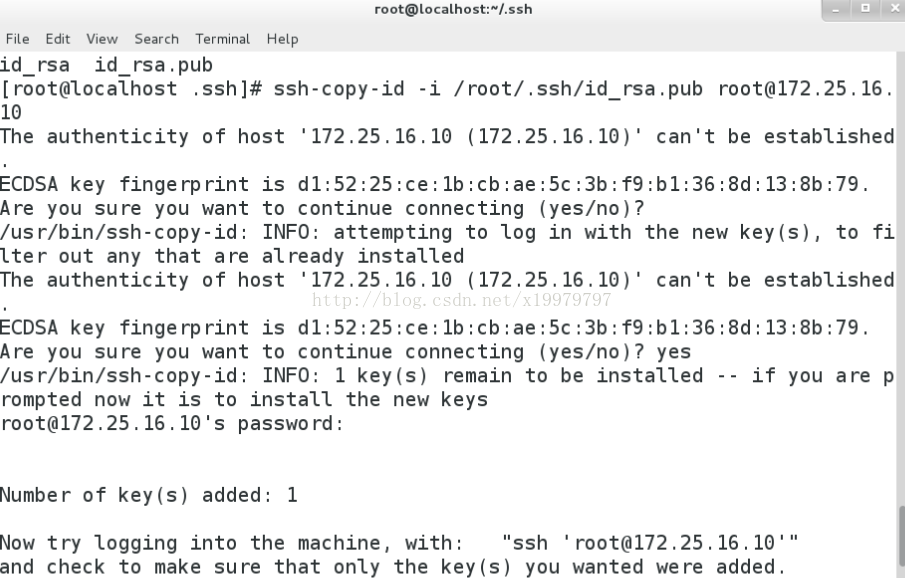

②添加key认证方式

指令

ssh-copy-id -i /root/.ssh/id_rsa.pub 服务端用户名@服务端IP

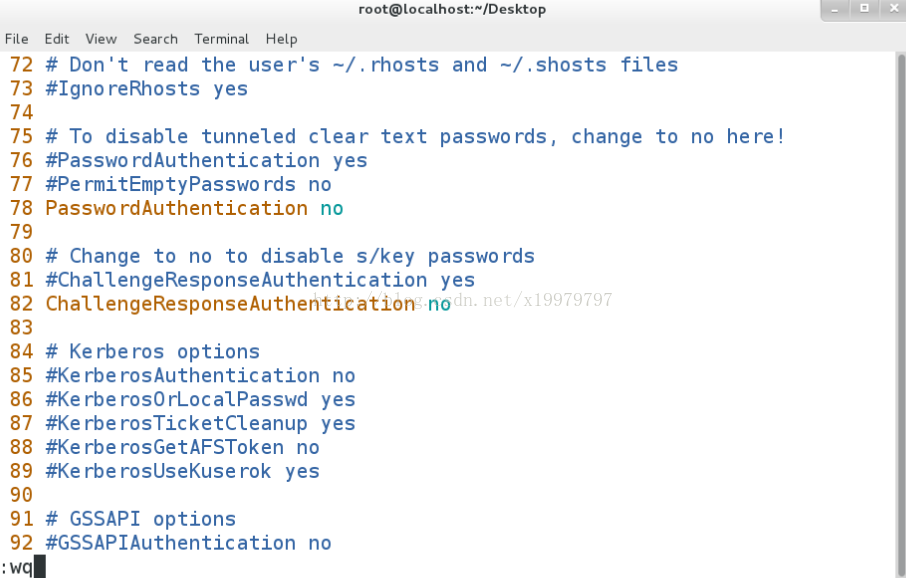

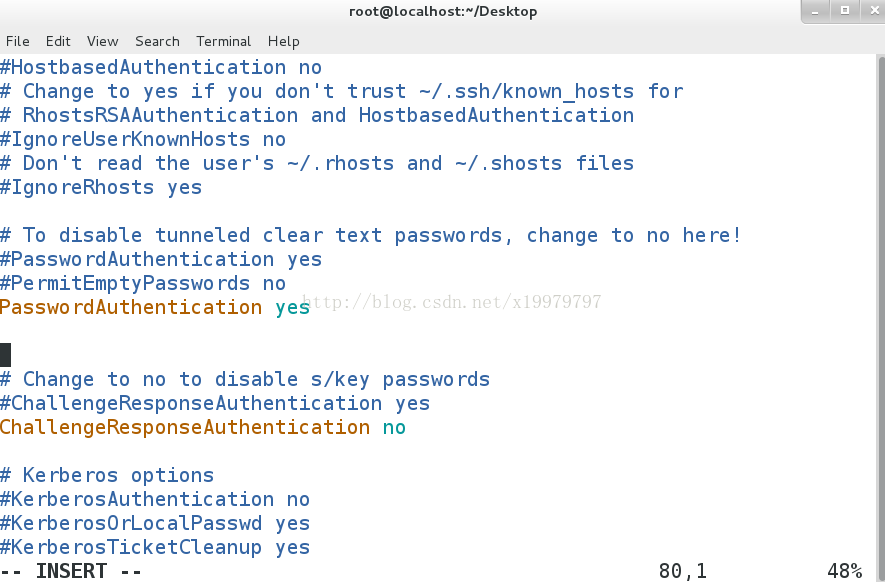

③关闭之前用户连接验证方式

指令 vim/etc/ssh/sshd_config 将78行yes改为no

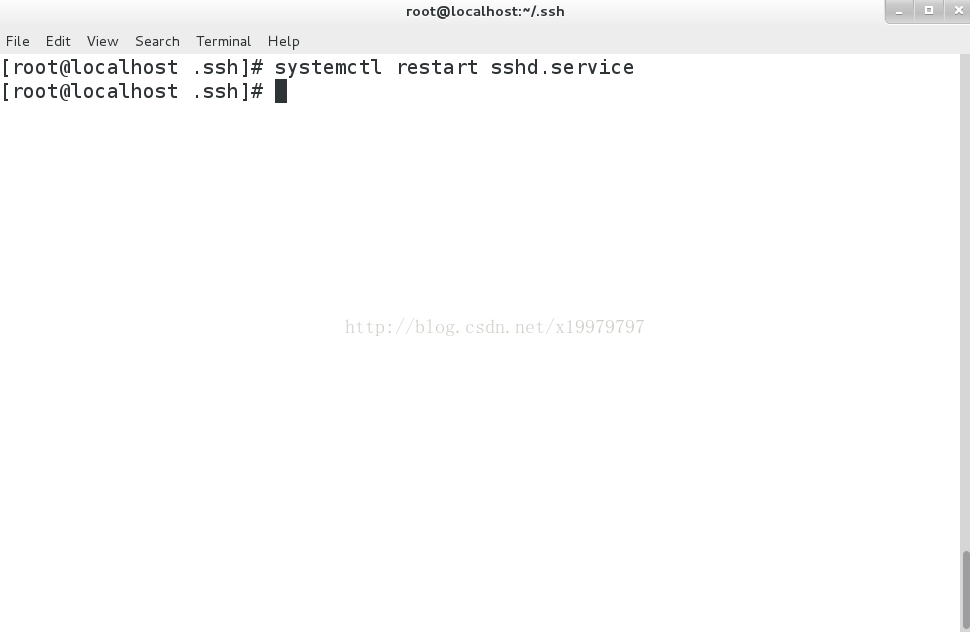

重启服务 指令 systemctl restart sshd.service

④分发钥匙给客户端

指令

scp /root/.ssh/id_rsa 服务端用户名@服务端IP:/root/.ssh/

在收到钥匙之后 服务端/root/.ssh/下会多出一个文件id_rsa

⑤再次连接则可直接连接

(3)提升openssh的安全级别

①设置黑白名单

指令 vim /etc/ssh/sshd_config

在该文档中编写白名单与黑名单

编写前

编写后

编写后连接结果

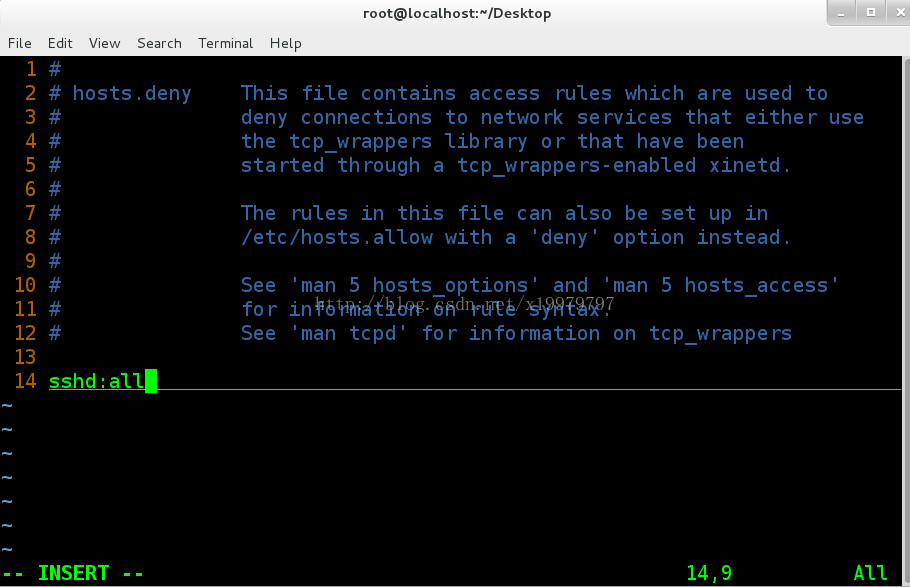

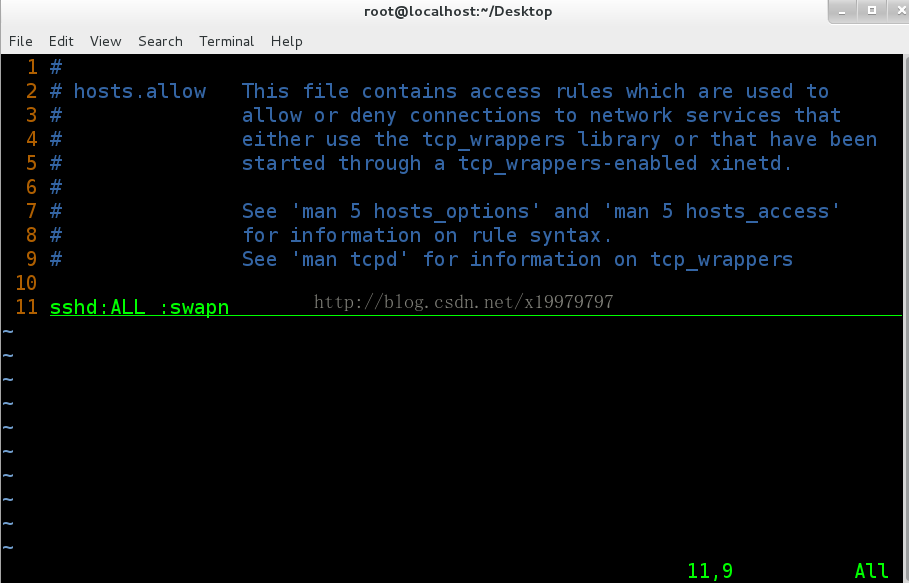

②控制ssh客户端访问

sshd:ALL 拒绝所有人链接sshd服务

sshd:172.25.254.250 允许250主机链接sshd

sshd:172.25.254.250, 172.25.254.180 允许250和180链接

sshd:ALL EXCEPT 172.25.254.200 只不允许200链接sshd

3635

3635

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?