Lesson - 28a

GET - Error Based - All your UNION & SELECT Belong to US - String - Single Quotes with parenthesis

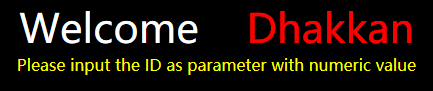

欢迎界面:

构造 ?id=1,结果如图所示:

构造 ?id=1',结果没有任何信息,应该是关闭了错误错误回显。

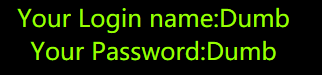

构造 ?id=1" zczvasdfa,结果如图所示:

在$id两边的不是双引号,也不只是单引号。

猜测,SQL语句结构:

select ... from table where id = ('$id') ...

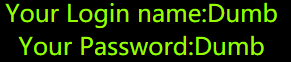

构造 ?id=1') union select 1,2,('3,没有返回任何信息,

提示为:

显然空格被过滤了,尝试用'%0a'代替空格:

?id=1')union%0A

本文详细介绍了两种SQL注入攻击方式,包括Error Based(基于错误的注入)和Blind Based(基于盲目的注入)。在Lesson 28a中,通过测试和分析错误回显,发现SQL语句结构并成功进行注入。而在Lesson 28a的盲注部分,由于对'union select'进行了过滤,需要采用不同策略进行绕过,最终也实现了注入。通过对后台源代码的查看,验证了SQL注入的可行性。

本文详细介绍了两种SQL注入攻击方式,包括Error Based(基于错误的注入)和Blind Based(基于盲目的注入)。在Lesson 28a中,通过测试和分析错误回显,发现SQL语句结构并成功进行注入。而在Lesson 28a的盲注部分,由于对'union select'进行了过滤,需要采用不同策略进行绕过,最终也实现了注入。通过对后台源代码的查看,验证了SQL注入的可行性。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

307

307

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?