目录

环境搭建

漏洞环境采用vulhub

docker-compose up -d环境启动后,访问http://your-ip:7001/console,即为weblogic后台登录页面

任意文件读取

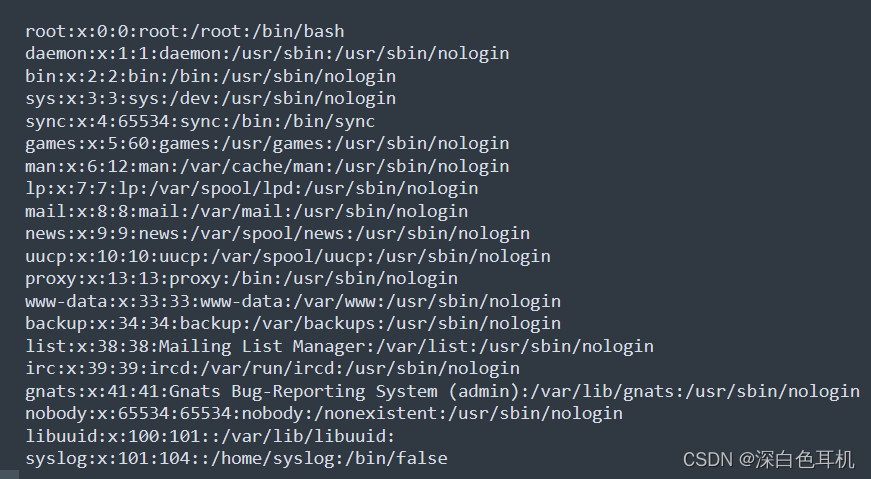

在http://your-ip:7001/hello/file.jsp?path=/etc/passwd地址下可对目标机任意文件进行下载,这里我们直接下载/etc/passwd进行了查看

那如何利用这个漏洞获取Weblogic的用户名密码呢

weblogic密码使用AES(老版本3DES)加密,对称加密可解密,只需要找到用户的密文与加密时的密钥即可。这两个文件均位于base_domain下,名为SerializedSystemIni.dat和config.xml,在本环境中为./security/SerializedSystemIni.dat和./config/config.xml

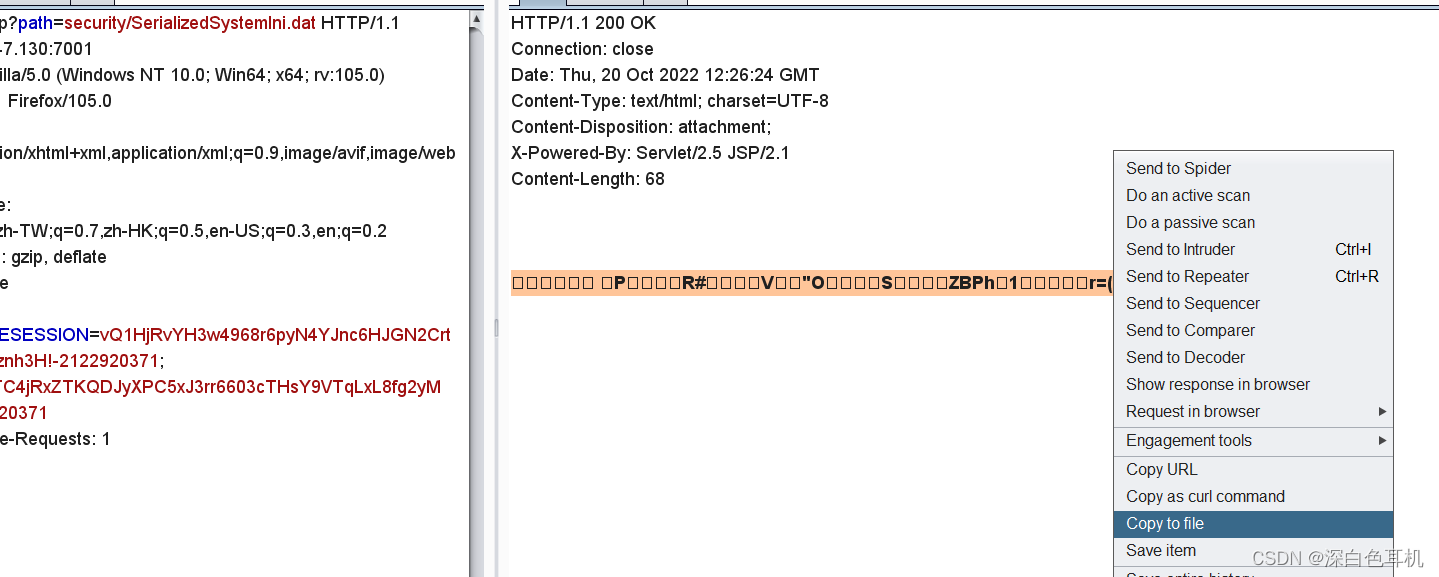

下载SerializedSystemIni.dat

SerializedSystemIni.dat是一个二进制文件,所以一定要用burpsuite来读取,用浏览器直接下载可能引入一些干扰字符。在burp里选中读取到的那一串乱码,右键copy to file就可以保存成一个文件,保存dat格式就可以:

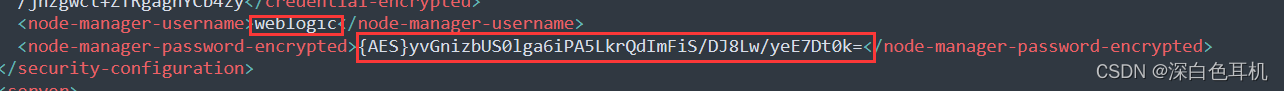

下载config.xml

config.xml直接下载到本地打开

找到加密后的管理员密码

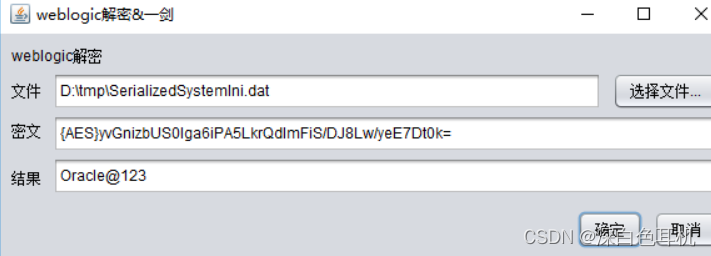

解密工具weblogic_decrypt.jar在靶场decrypt目录下

可以通过xftp把weblogic_decrypt.jar下载到本地

选择刚才下载的dat文件以及输入config.xml的加密码进行解密

部署war包getshell

如果存在任意文件下载漏洞可以通过解密获取密码,也可以通过弱口令爆破获取密码

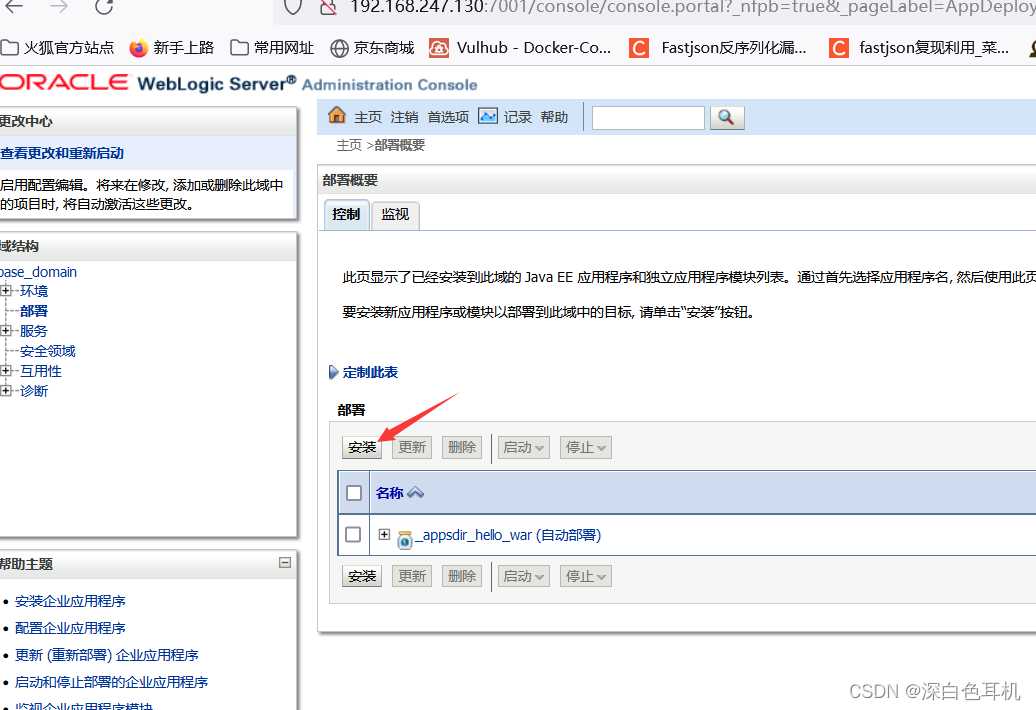

获取密码后登录后台,点击左侧部署

点击安装

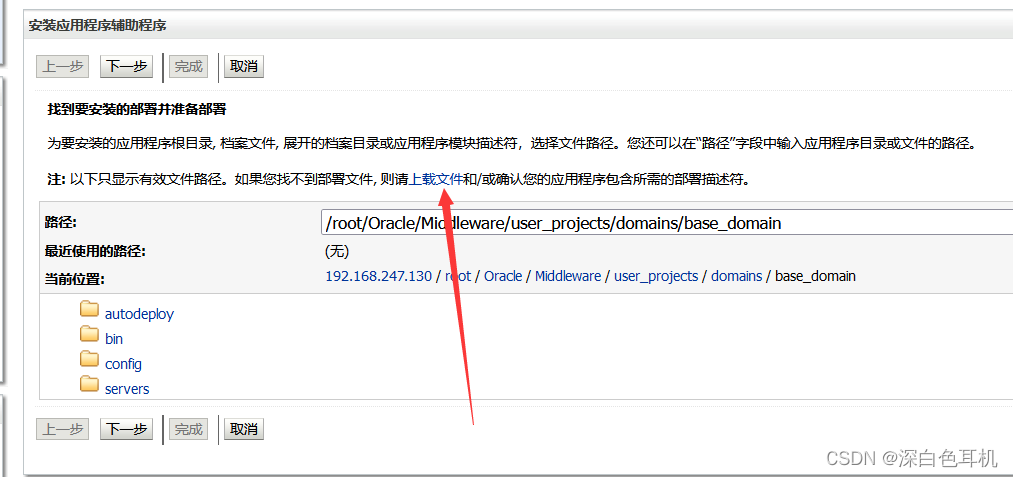

点击上传文件

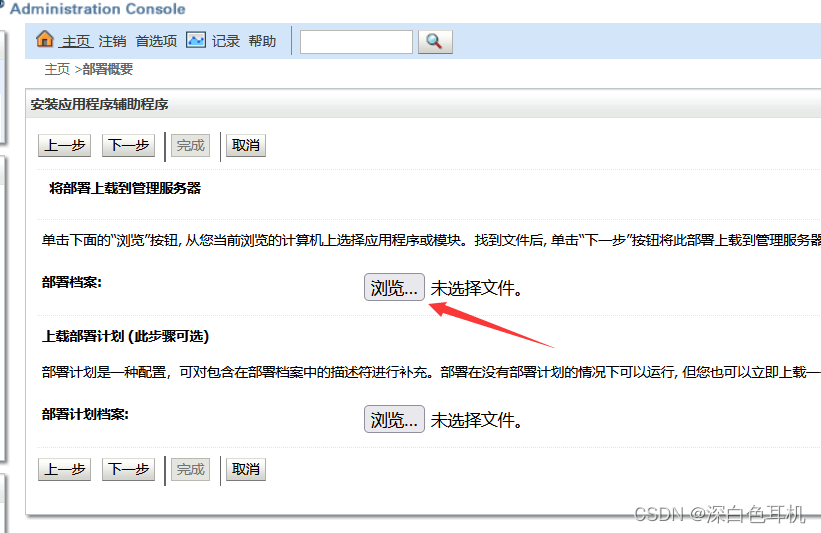

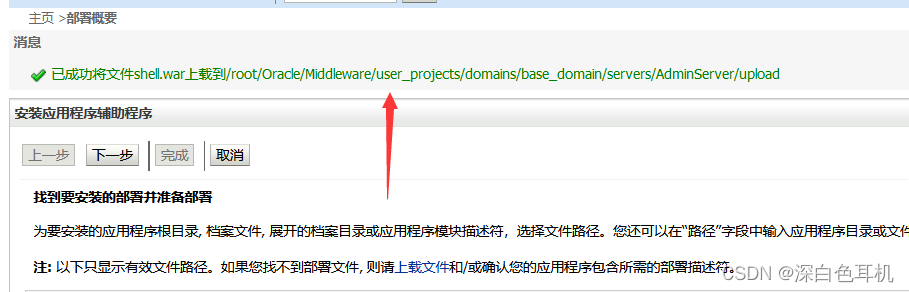

上传恶意war包点击下一步

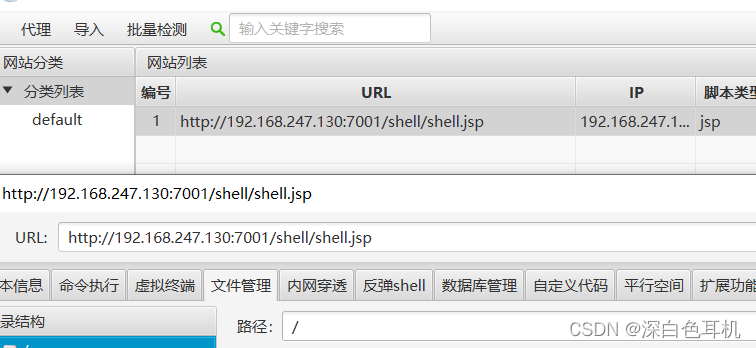

上传成功后通过冰蝎连接

2157

2157

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?