最近因为工作方面接触到Linux kprobes,但是没有实践分析过其原理,以及它到底有没有动态替换相应的指令,所以想从二进制层面分析一下。刚好在第二回我们讲述了中断描述表,而Linux kernel kprobes本质即利用INT 3异常以及单步调试异常实现。因此,在正常的章节中穿插一次Linux kprobes的探索实践篇。Linux kprobes是Linux kernel的原生实现,不像ftrace,eBPF那种tracer需要编译器的协助,在编译kernel的时候会隐藏的插入一些指令在kernel中。闭上眼睛思考一下,其实这个很可怕,如果编译器没有武德给你的程序插入一些后门指令,后果可想而知。这里先简单描述一下Linux kprobes的实现流程,然后编译Linux kernel vmlinuz以及一个探测点kernel module,解剖Linux kernel vmlinuz中锚点的地址处的指令是否像所说的那样被替换成INT 3指令(0xcc)。

Linux kprobes注册 kprobe后,kprobes会备份被探测点的指令(程序原本正常的指令),并用断点指令(例如x86_64上的INT 3)替换被探测指令点的第一个字节。当CPU遇到断点指令时会发生陷阱,保存CPU的寄存器,并通过notifier_call_chain机制将控制权传递给 kprobes。kprobes执行与kprobe相关的“pre_handler”,将kprobe结构的地址和保存的寄存器传递给处理程序。接下来,kprobe单步执行前面所备份的被探测指令(程序原本正常的指令)。在指令单步执行后,kprobes执行与kprobe 关联的“post_handler”(如果有)。然后继续执行探测点之后的指令。所以将本来执行一条指令扩展成执行<pre_handler—>指令 —> post_hander>这样三步过程。

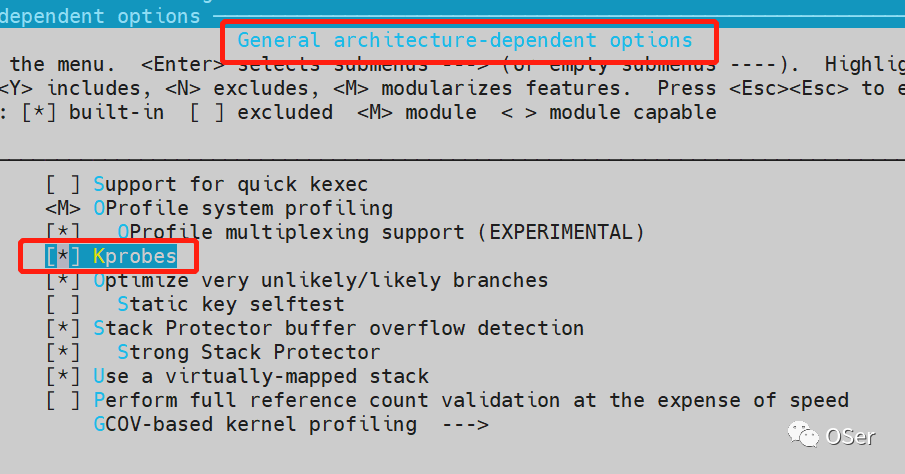

现在我们来编译一个支持Linux kprobes的vmlinuz,如下图1,图2所示配置kprobes=y, tracer=n。将tracer配置为n的目的避免tracer干扰kprobes的原生实现。

图1 Enable Kprobes

图 2 Disable Tracer

配置完成后依次运行如下命令完成Linux kernel的编译,内核模块以及内核文件的安装,需要重启系统才能生效。但是默认情况下各Linux发行版kernel都默认支持kprobes。这个编译部分只是为了让大家如何编译一个支持kprobes的kernel。

make "-j$(cat /proc/cpuinfo | grep "processor" | wc -l)”

make module_install

make install

接下来,就需要按照Linux kprobes的要求实现一个内核模块,并注册到系统中(这个可以参考各种资料获得)。本次探索中也只实现了简单的pre_handler、post_handler函数,通过传递给这两个函数的kprobes参数,打印探测点地址的信息,运行结果如下图3所示。p->addr是锚点的探测点地址,即会被动态替换一个字节内容的起始地址。被探测点函数名称为_do_fork。动态替换指令的kprobes实现部分可以下次再细细写一个,涉及Linux kernel的一

图3

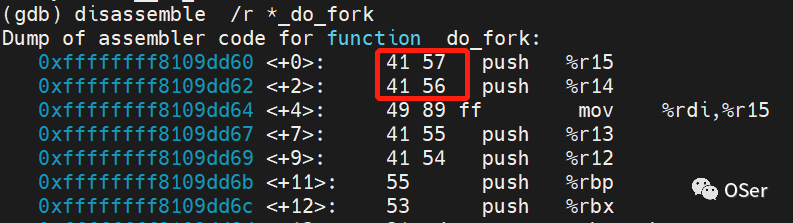

些核心概念,比较有意思。从图3可以看到内存地址0xffffff8709dd60~0xffffff8709dd6四个字节的值依次是cc、57、41、46,第一个字节确实是INT 3指令编码cc。但是需要思考一下,这个会不会编译出来的kernel vmlinuz在这个地址处原本就是cc,不是被kprobe内核模块动态替换的。因此,我们还需要反汇编刚才编译出来的vmlinuz,从中找到_do_fork函数的汇编代码,看看原始_do_fork原始的第一字节内容是什么。利用GDB加载刚编译出来的vmlinux,注意这里不是vmlinuz,是vmlinux,因为vmlinux里面才有符号表等用于反汇编的信息。下面是见证神奇的时候到,请看下图4

图 4

从上图4中可以看到vmlinuz的前4个字节内存地址为0xffffff8709dd60~0xffffff8709dd6,相应地址对应的数值为41、56、41、56。图4与图3对比即可得出vmlinuz中的_do_fork函数被kprobes注册为探测点地址的第一个字节41(push)确实被动态替换成了cc (INT 3)。所以当CPU执行到INT 3断点指令就会陷入相应的Trap处理函数,该处理函数中会调用kprobes的handler函数完成上述所有操作,见图5所示。

图5

如果大家还想思考验证一下其它问题,可以这样一步步去求证。下一回,接着操作系统正常系列继续走。

======================================================================

各位看官如果对本系列有兴趣,大家一起学习交流,可以加一下该系列微信公众号,鼓励继续写的动力。声明此公众号是个人申请用于交流学习底层技术,不会涉及其他商业行为。

微信公众号链接:

6884

6884

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?