前言

在正式讲解JWT之前,我们先重温一下用户身份认证相关的一些概念:

有状态登录(session认证)

服务器当中记录每一次的登录信息,从而根据客户端发送的数据来判断登录过来的用户是否合法。

缺点:

- 每个用户登录信息都会保存到服务器的session中,随着用户的增多服务器的开销会明显增大;

- 由于session存储在服务器的物理内存当中,所以在分布式系统当中这种方式将会失效。当然我们也可以通过分布式session来解决相关问题,比如将session信息存储到Redis中,但这无疑会提升系统的复杂度。

- 因为session认证本质基于cookie,而移动端及非浏览器应用通常没有cookie,故对非浏览器的客户端、手机移动端等不适用;

- 由于基于cookie,而cookie无法跨域,所以session的认证也无法跨域,对单点登录不适用;

无状态登录(token认证)

服务器当中不记录用户的登录信息,而是将登录成功后的合法用户信息以token方式保存到客户端当中,用户在每次请求都携带token信息。

优点:

- 减轻服务端存储session的压力;

- 支持分布式,支持单点登录并对移动端友好;

- 支持跨域;

- 无需考虑CSRF:由于不再依赖cookie,所以采用token认证方式不会发生CSRF,所以也就无需考虑CSRF的防御

一、什么是JWT

JWT及JSON Web Token,是一种在两方之间以紧凑、可验证的形式传输信息的方式。此信息可以验证和信任,因为它是数字签名的。JWT 可以使用密钥(使用HMAC算法)或使用RSA或ECDSA的公钥/私钥对进行签名。

二、什么时候使用JWT

- 授权:这是使用 JWT 最常见的场景。用户登录后,每个后续请求都将包含 JWT,从而允许用户访问该令牌允许的路由、服务和资源。单点登录是当今广泛使用 JWT 的一项功能,因为它的开销很小并且能够在不同的域中轻松使用。

- 信息交换:JSON Web 令牌是在各方之间安全传输信息的好方法。因为可以对 JWT 进行签名(例如,使用公钥/私钥对),所以您可以确定发件人就是他们所说的那个人。此外,由于使用标头和有效负载计算签名,您还可以验证内容没有被篡改。

三、JWT结构

JWT由以( . )分隔的三部分组成,它们是:

- 标头(Header)

- 有效荷载(Payload)

- 签名(Signature)

因此,JWT 通常如下所示:xxxxx.yyyyy.zzzzz。在传输的时候,会将JWT的3部分分别进行Base64编码后用.进行连接形成最终传输的字符串:

JWTString = Base64(Header).Base64(Payload).HMACSHA256(base64UrlEncode(header) + "." + base64UrlEncode(payload), secret)1.Header

JWT头是一个描述JWT元数据的JSON对象通常由两部分组成:

- alg:签名使用算法,默认为HMAC SHA256(写为HS256);

- type:表示令牌的类型,JWT令牌统一写为JWT;

最后,使用Base64 URL算法将上述JSON对象转换为字符串保存:

{

"alg": "HS256",

"typ": "JWT"

}2.Payload

有效载荷部分,是JWT的主体内容部分,存储着实际需要传输的数据。也是一个JSON对象,包含需要传递的数据。claims分三种类型:注册、公共、私有:

- 注册声明:这些是一组预定义的声明,它们不是强制性的,但建议使用,以提供一组有用的、可互操作的声明。

- iss:发行人

- exp:到期时间

- sub:主题

- aud:用户

- nbf:在此之前不可用

- iat:发布时间

- jti:JWT ID用于标识该JWT

- 公共声明:这些可以由使用 JWT 的人随意定义。但是为了避免冲突,它们应该在IANA JSON Web Token Registry中定义,或者定义为包含抗冲突命名空间的 URI。

- 私有声明:这些是为在同意使用它们的各方之间共享信息而创建的自定义声明,既不是注册声明也不是公共声明。

示例:

{

"sub": "1234567890",

"name": "John Doe",

"admin": true

}然后对有效负载进行Base64Url编码以形成 JSON Web 令牌的第二部分。

请注意:默认情况下JWT是未加密的,因为只是采用base64算法,拿到JWT字符串后可以转换回原本的JSON数据,任何人都可以解读其内容,因此不要构建隐私信息字段,比如用户的密码一定不能保存到JWT中,以防止信息泄露。JWT只是适合在网络中传输一些非敏感的信息

3.Signature

签名哈希部分是对上面两部分数据签名,需要使用base64编码后的header和payload数据,通过指定的算法生成哈希,以确保数据不会被篡改。

例如,如果您想使用 HMAC SHA256 算法,签名将通过以下方式创建:

HMACSHA256(

base64UrlEncode(header) + "." +

base64UrlEncode(payload),

secret)签名用于验证消息在此过程中没有被更改,并且在使用私钥签名的令牌的情况下,它还可以验证 JWT 的发送者就是它所说的那个人。

公钥加密,私钥解密;

私钥加签,公钥验签;

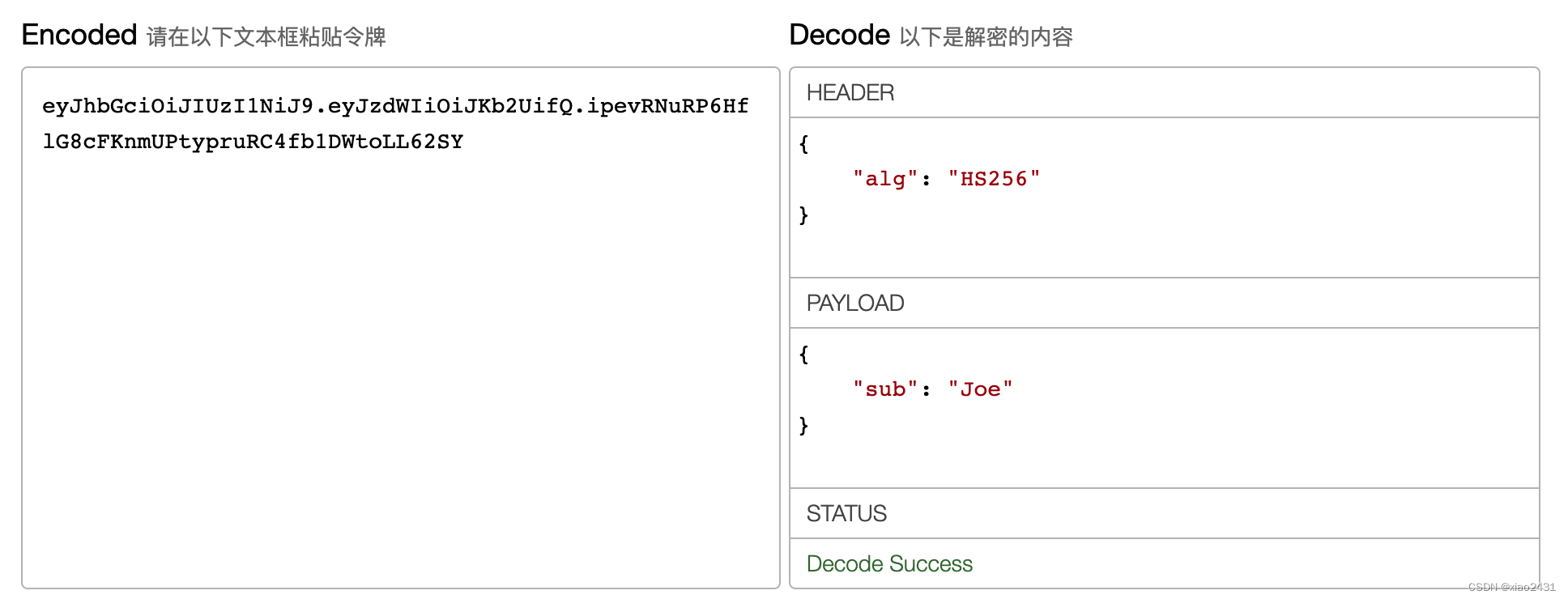

JWT最终输出的是三个用点分隔的 Base64-URL 字符串,可以在 HTML 和 HTTP 环境中轻松传递,同时与基于 XML 的标准(如 SAML)相比更紧凑。实际样例及解析内容展示:

eyJhbGciOiJIUzI1NiJ9.eyJzdWIiOiJKb2UifQ.ipevRNuRP6HflG8cFKnmUPtypruRC4fb1DWtoLL62SY

四、JWT的种类

其实JWT(JSON Web Token)指的是一种规范,这种规范允许我们使用JWT在两个组织之间传递安全可靠的信息,JWT的具体实现可以分为以下几种:

- nonsecure JWT:未经过签名,不安全的JWT

- JWS:经过签名的JWT

- JWE:payload部分经过加密的JWT

1.nonsecure JWT

未经过签名,不安全的JWT。其header部分没有指定签名算法,并且也没有signature部分。

{

"alg": "none",

"typ": "JWT"

}2.JWS

JWS ,也就是JWT Signature,其结构就是在之前nonsecure JWT的基础上,在头部声明签名算法,并在最后添加上签名。创建签名,是保证jwt不能被他人随意篡改。我们通常使用的JWT一般都是JWS,为了完成签名,除了用到header信息和payload信息外,还需要算法的密钥,也就是secretKey。加密的算法一般有2类:

- 对称加密:secretKey指加密密钥,可以生成签名与验签,加密使用的秘钥和解密使用的秘钥相同,常见的有DES,3DES,AES

- 非对称加密:secretKey指私钥,只用来生成签名,不能用来验签(验签用的是公钥)

JWT的密钥或者密钥对,一般统一称为JSON Web Key,也就是JWK。到目前为止,jwt的签名算法有三种:

- HMAC【哈希消息验证码(摘要)】:HS256/HS384/HS512

- RSASSA【RSA签名算法(非对称)】(RS256/RS384/RS512)

- ECDSA【椭圆曲线数据签名算法(非对称)】(ES256/ES384/ES512)

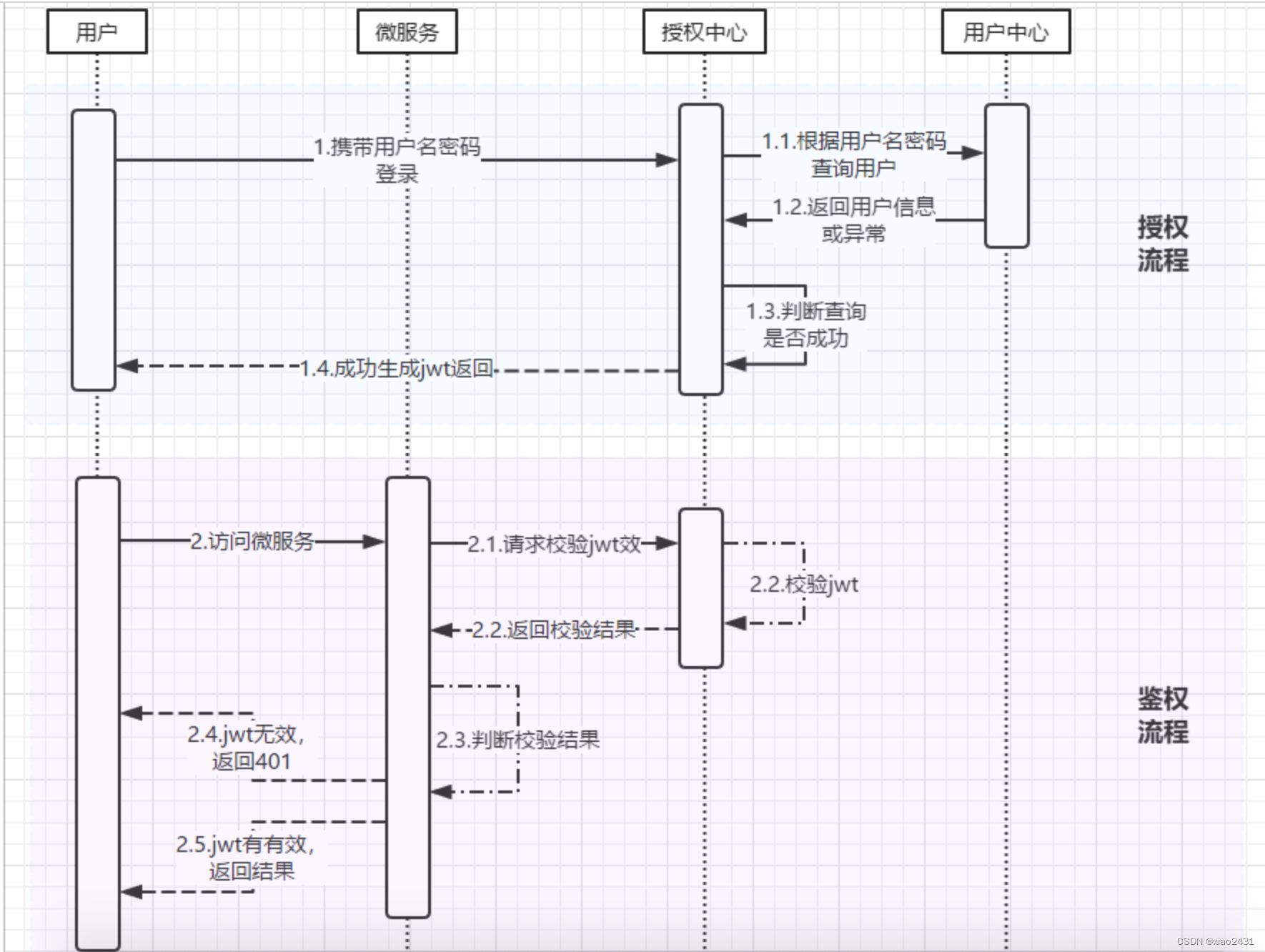

五、JWT系统交互流程

流程图:

交互流程析

- 通过交互图可以观察到:用户登陆微服务后,还需要拿着jwt到鉴权中心去验证用户的登陆权限,能不能让用户就在服务端就可以完成鉴权的工作,这样就可以减少一次网络请求,加快系统的响应时间。

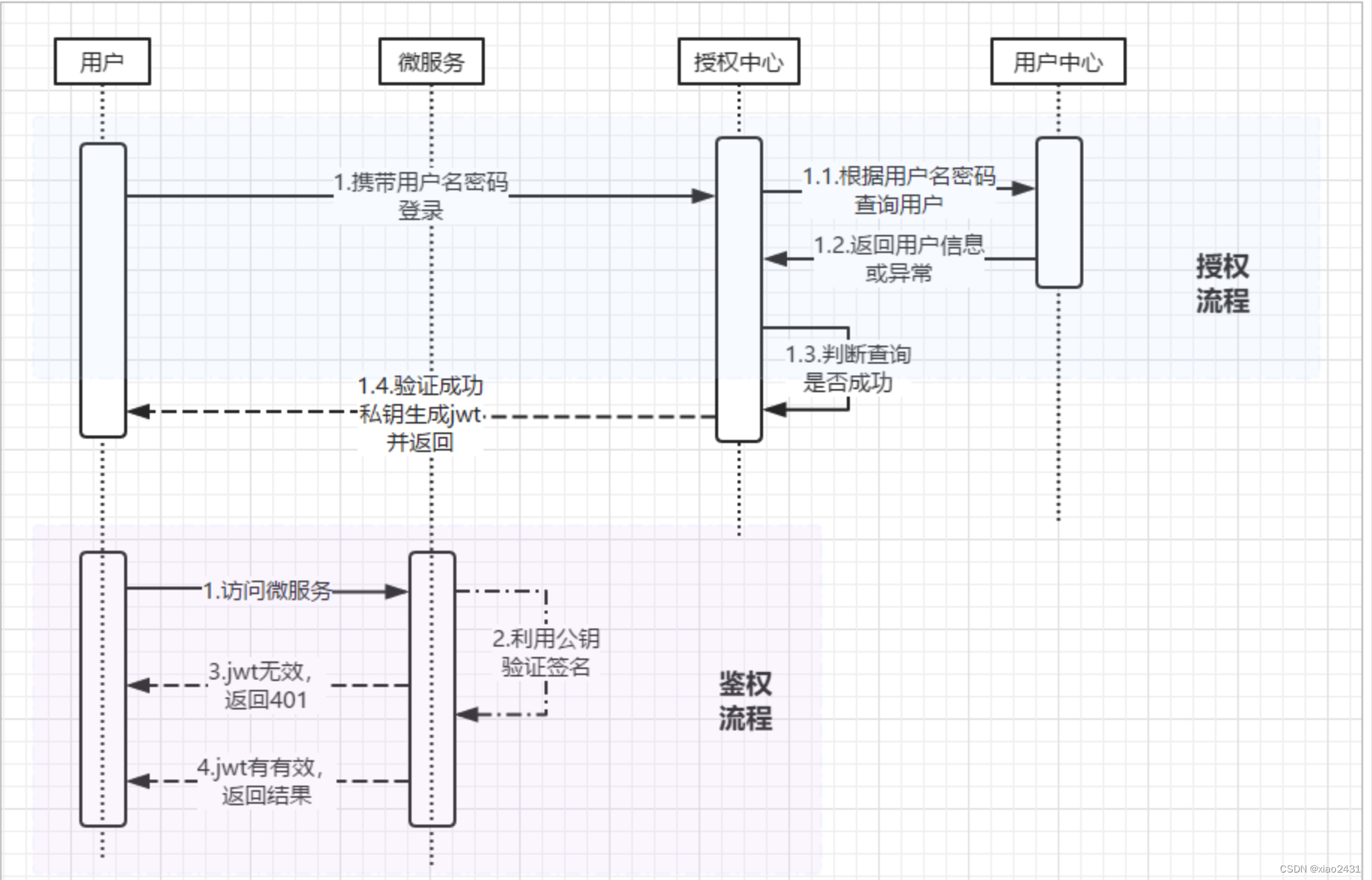

- 结论:我们可以使用jwt+rsa的方式,由鉴权中心生成私钥,公钥。在授权中心通过私钥生成jwt信息,然后公钥下发给受信任的服务。再使用公钥再服务器端进行鉴权处理。(如果通过公钥可以获取到jwt当中信息,说明该用户具有对应的权限。可以进行登陆操作。)

使用jwt+rsa方式的授权+鉴权方式

六、使用JJWT示例

1.Maven依赖:

<dependency>

<groupId>io.jsonwebtoken</groupId>

<artifactId>jjwt-api</artifactId>

<version>0.11.2</version>

</dependency>

<dependency>

<groupId>io.jsonwebtoken</groupId>

<artifactId>jjwt-impl</artifactId>

<version>0.11.2</version>

<scope>runtime</scope>

</dependency>

<dependency>

<groupId>io.jsonwebtoken</groupId>

<artifactId>jjwt-jackson</artifactId> <!-- or jjwt-gson if Gson is preferred -->

<version>0.11.2</version>

<scope>runtime</scope>

</dependency>

<dependency>

<groupId>joda-time</groupId>

<artifactId>joda-time</artifactId>

<version>2.10.10</version>

</dependency>2.HMAC JWT生成

/**

* 生成新的token - hmac

* @param claims payLoad内容

* @return 返回tocken

*/

public static String createToken(Map<String, Object> claims){

return Jwts.builder()

.setExpiration(DateTime.now().plusMillis(DigestKeyConst.EXPIRE.intValue()).toDate())

.addClaims(claims)

.signWith( Keys.hmacShaKeyFor(Base64.decode(DigestKeyConst.DIGEST_HMAC256_SECRET)), SignatureAlgorithm.HS256)

.compact();

}3.HMAC JWT解析

/**

* 解析token - hmac

* @param jwtToken jwtToken

* @return 返回Claims信息

*/

public static Claims parseToken(String jwtToken){

return Jwts.parserBuilder()

.setSigningKey(Keys.hmacShaKeyFor(Base64.decode(DigestKeyConst.DIGEST_HMAC256_SECRET))).build()

.parseClaimsJws(jwtToken).getBody();

}4.RSA JWT生成

/**

* 生成新的token - RSA

* @param claims payload内容

* @return 返回Token

*/

public static String createTokenByRsa(Map<String, Object> claims) {

return Jwts.builder()

.setExpiration(DateTime.now().plusMillis(DigestKeyConst.EXPIRE.intValue()).toDate())

.addClaims(claims)

.signWith( getHTPrivateKey(DigestKeyConst.ASYMMETRIC_RSA_PRIVATE_KEY),SignatureAlgorithm.RS256)

.compact();

}

5.RSA JWT解析

/**

* 解析token - RSA

* @param jwtToken jwtToken

* @return Claims

*/

public static Claims parseTokenByRsa(String jwtToken){

Claims claims;

try{

claims = Jwts.parserBuilder()

.setSigningKey(getHTPublicKey(DigestKeyConst.ASYMMETRIC_RSA_PUBLIC_KEY))

.build()

.parseClaimsJws(jwtToken).getBody();

}catch (ExpiredJwtException e){

claims = e.getClaims();

}

return claims;

}引用:

826

826

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?