网络安全攻防大赛第二届“红帽杯”网络安全攻防大赛(除了web3 guess id,不会做。没写。)

misc2 Not Only Wireshark

下载流量包,wireshark打开,过滤查看http

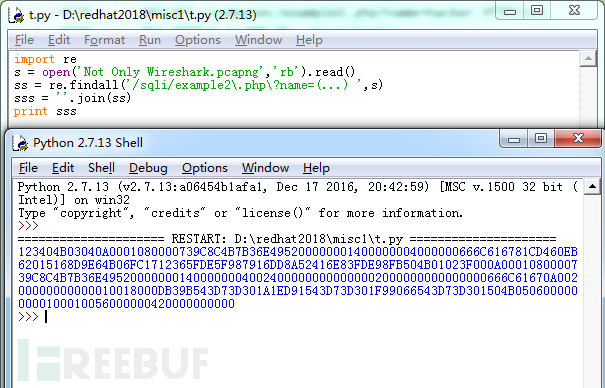

发现name可疑,用python re全部提取出来

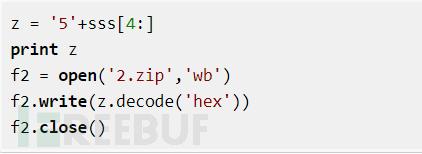

504B0304,zip文件头了解一下

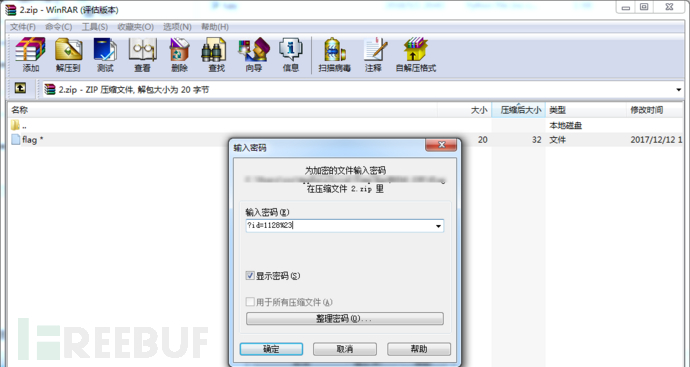

得到2.zip,打开发现需要密码

然后在流量包中ctrl+f搜索pass、pw、word、key,发现key有东西

使用?id=1128%23解密得到flag

misc3听说你们喜欢手工爆破

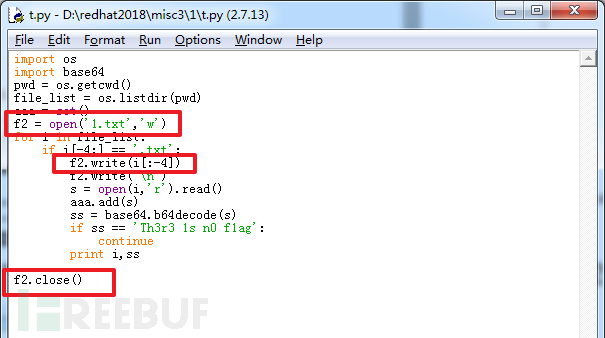

下载附件查看发现500个txt+1个带密码的rar,把所有txt提取出来,py查看文件内容,都是VGgzcjMgMXMgbjAgZjFhZw==,base64解密为Th3r3

1s n0

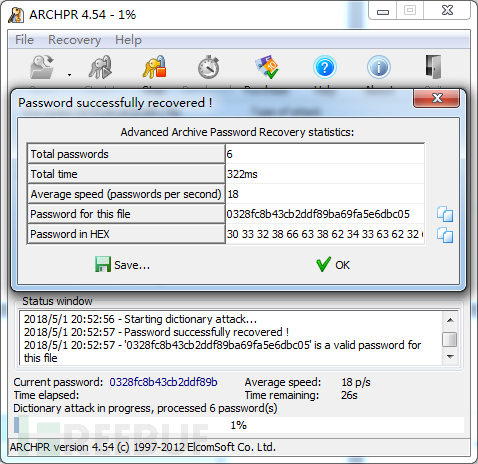

f1ag,以上两个都不是rar的密码。用py提取所有txt文件名作为字典,使用aapr跑字典爆破rar密码

解开压缩包,查看doc文档,发现仍有密码。

到52破解上下载一个aopr,跑doc密码,可打印字符从1位跑到6位,同时在想其他办法。发现aopr把密码跑出来了,5693

百度情系海边之城,得到提示为曼彻斯特编码,

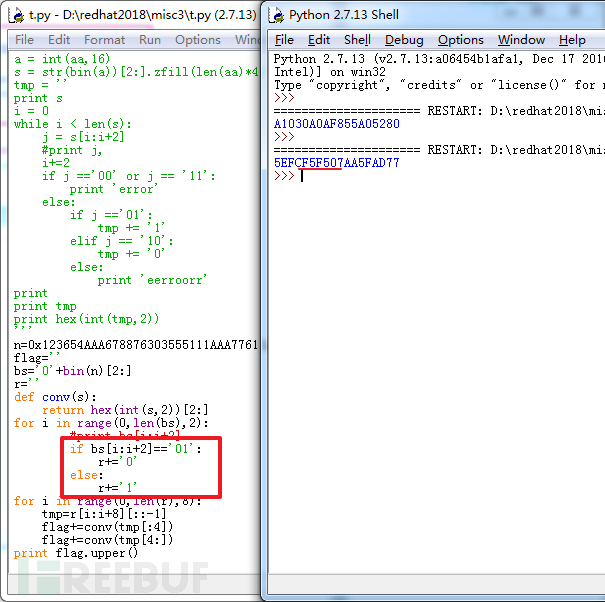

转为二进制得到

\>\>\> s = ’123654AAA678876303555111AAA77611A321‘\>\>\> bin(int(s,16))’0b100100011011001010100101010101010011001111000100001110110001100000011010101010101000100010001101010101010011101110110000100011010001100100001‘

对其进行手写曼彻斯特解码,发现00和11无法解密无法解密无法解密

百度ctf

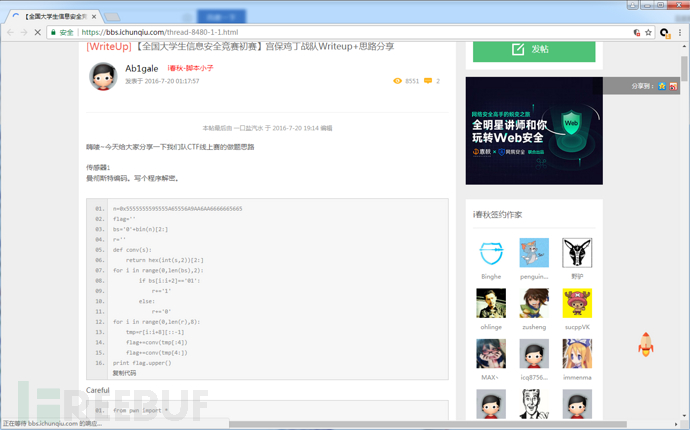

曼彻斯特编码,在https://bbs.ichunqiu.com/thread-8480-1-1.html找到解码脚本

修改01对应为0或者1,得到两串结果

其中5EFCF5F507AA5FAD77对应F5F507,提交通过。

审查脚本发现

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

659

659

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?