翻译:

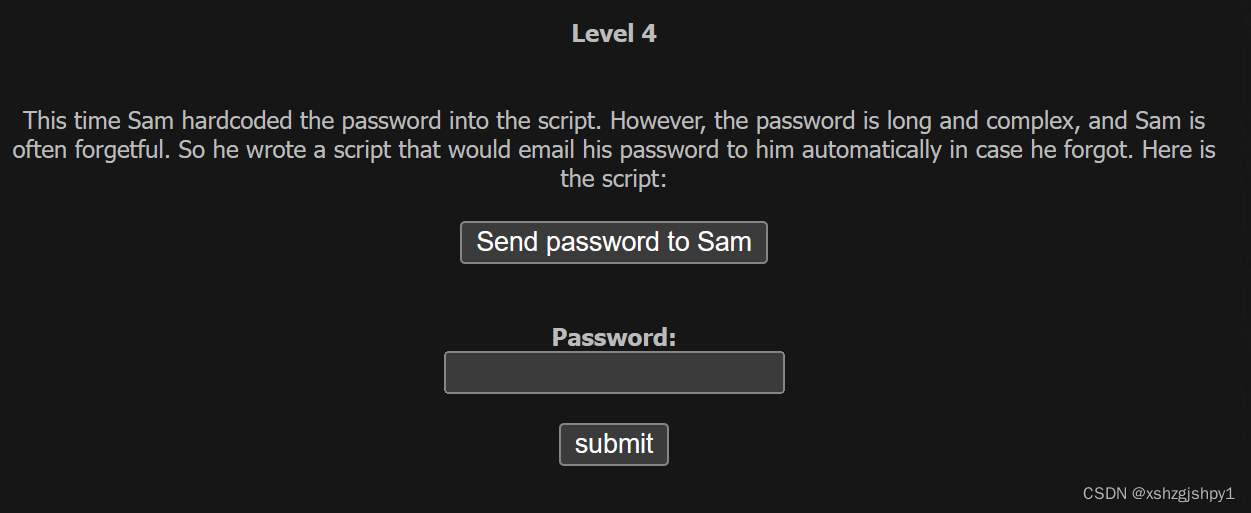

这次网络安全师Sam给脚本里的密码硬编码了,然而,密码又长又复杂,Sam老是忘记。于是他写了个脚本,一旦他忘了,脚本就可以自动把密码用邮件发给他。这里是脚本:

按钮:向Sam发送邮箱。

难度等级:2

涉及知识:php、html标签type

解法:

1、话不多说,开发者工具打开,不知道在哪的参照basic1。

2、不得不说,Sam真是一个好心人,直接把POST写在了html里。可以看到form表单里,这个input的type为hidden(隐藏)的,直接写明了value就是sam@hackthissite.org。

那么也就是说,这个请求会发送给脚本,脚本通过传递过来的value属性确定要发送给谁。

3、那么就很简单了,如果邮箱是你自己的呢?双击修改value,改成你自己的邮箱。

4、在邮箱查收密码吧。

密码029462b0

答对的话给自己一颗小星星~

知识点巩固拓展:

1、了解web前端发送的请求类型:get和post。

2、web前端通过获取用户的输入信息,get方式简单的在url里传递,或者是post打包发送,现在很多是json数据包的传递方式。传递给后端,后端再进行数据的处理,最终呈现结果。

3、其实这样的value基本不会出现在html上,安全等级太低。但是渗透的本质方式之一也就是通过获取到关键的值并进行修改,只不过难度会随着网站搭建安全系数的提高而提高。

每天一句:重要的不是发生了什么事,而是要做哪些事情来改善它。

本文讲述了网络安全师Sam将复杂的密码硬编码在HTML表单中,然后通过PHP脚本接收并发送给用户的故事。作者借此揭示了Web前端如何发送GET和POST请求,以及这种低安全级别的设置可能被用于渗透学习的过程。

本文讲述了网络安全师Sam将复杂的密码硬编码在HTML表单中,然后通过PHP脚本接收并发送给用户的故事。作者借此揭示了Web前端如何发送GET和POST请求,以及这种低安全级别的设置可能被用于渗透学习的过程。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?