目录

- 暴力破解

- XSS

- CSRF

- SQL注入

- RCE

- 文件包含

- 不安全的文件下载

- 不安全的文件上传

- 越权

- 目录遍历

- 敏感信息泄露

- PHP反序列化

- XXE

- URL重定向

- SSRF

-

暴力破解

暴力破解简单概述

点开基于表单的暴力破解,像我们日常登录的用户密码

我们简单输入admin,admin,错误提示

输入admin,123456,成功提示

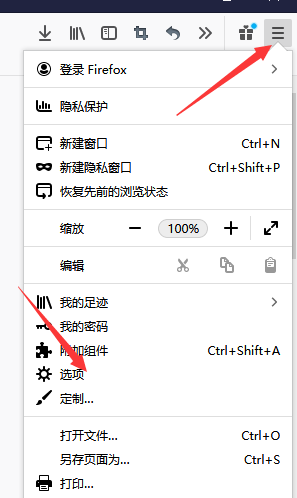

然后我们用工具,burpsuite进行爆破,先设置代理

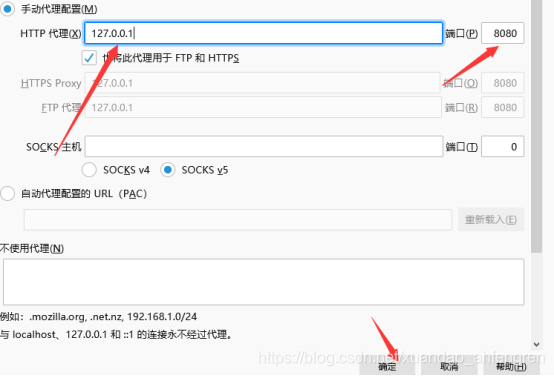

设置为手动代理,填上127.0.0.1(这是本地IP),端口8080(对应burpsuite的端口),点击确认

打开工具,在代理中选择拦截请求

在页面中填入admin,admin,然后点击Login

抓到POST的包了,然后右击发送给Intruder

然后在测试区中点击位置,在右边点击清除,然后选中username中的admin和password中的admin(即是我们要爆破的账号密码),攻击类型选择最后一个

在本地添加两个文件username.txt和password.txt相对应用户名和密码(里面要有对的账号和对的密码才能爆破成功)

把账号和密码加载进去

在桌面中的username.txt

然后加载password.txt

最后在选项中右边选择开始攻击

看到结果了,长度唯一的就是正确的账号和密码,然后把爆破成功的账号密码登录进去就可以了

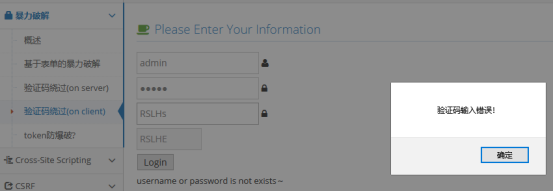

OK接着我们点开下一题,验证码绕过,加了个验证码嘛

和之前一样浏览器加上代理,burpsuite拦截请求,这次不是发送给测试器了,发给Repeater(重发器)

来到重发器,点击发送

把响应这边的拖动条拖到最后,可以看到用户名或密码错误,再发送一次同意是账号密码错误,接着我们把验证码修改了发送就可以看到验证码错误了

这说明是验证码无条件不刷新,无条件不刷新是指在某一时间段内,无论登录失败多少次,只要不刷新页面,就可以无限次的使用同一个验证码来对一个或多个用户帐号进行暴力猜解。

接着我们回到代理这里,然后把内容发送测试器,像之前一样,在测试器里面把全部清楚了,再把账号密码处添加上,攻击类型第四个,把账号密码的文本加载进去,最后攻击。

长度唯一的就你了

下一关

弹框,那就是javascript验证验证码了,burpsuite轻松绕过,抓包->爆破>登录即可

Next token防爆破

第一步还是抓取一个请求包,

此处多出了一个token变量选项 token变量如何来的?多半和返回包有关

通过对返回包的分析,我们发现token由返回包确定,显然了,每次我们登陆,token的值肯定会变化,token值错误无法验证账号密码的正确性,需要我们每一次发送请求包都要拿到上一个返回包的token值放在token包里面

那我们要怎么做到呢?把包发送到测试器中,选择第三个选项

线程设置为1(只有获取上一个请求返回的token值才能,做下一次请求,无法并发)

选项中的线程数为1

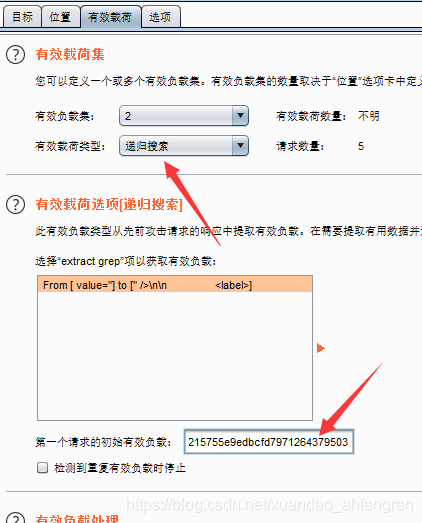

在选项下面的Grep Extract点添加,获得回复,选中token的值复制然后确认

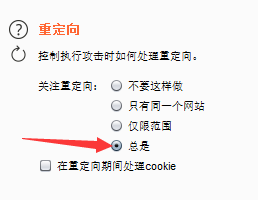

最下面选中总是

在有效载荷中选择递归搜索,然后把值放在第一个请求的初始有效负载

加载字典后攻击

唯一的长度没错了

-

XSS章

第一关

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

2466

2466

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?