曾有人问过这样一个问题

黑客是真的这么厉害吗?

就目前而言,在黑客游戏或影视作品中

黑客所展示的能力与现实是相差无几的

(黑客帝国此种类型除外)

唯一的区别就是:

影视作品中的主角能够瞬控电力系统,造成城市电力瘫痪。分分钟窃听遇到的任何人。

在现实里,是一群衣衫不整、日夜颠倒的技术人员

(其实相比其他IT岗位,安全还是舒服的多)

花了几天甚至几个月才能拿到相关权限或0day(零日漏洞)。

拿到后,瞬发是可以的,这是现实。

见到即能秒杀的,这是科幻。

一、自学黑客常见的两个误区。

1、以编程基础为方向的自学误区。

行为:从编程开始掌握,前端后端、通信协议、什么都学。

缺点:花费时间太长、实际向安全过渡后可用到的关键知识并不多。

很多安全函数知识甚至名词都不了解 unserialize outfile

2、以黑客技能、兴趣为方向的自学误区:

行为:疯狂搜索安全教程、加入各种小圈子,逢资源就下,逢视频就看,只要是黑客相关的。

缺点: 就算在考虑资源质量后的情况下,能学习到的知识点也非常分散,重复性极强。

代码看不懂、讲解听不明白,一知半解的情况时而发生。

在花费大量时间明白后,才发现这个视频讲的内容其实和自己看的其他知识点是一样的。

二、黑客的几级别

首先,我来科普划分一下级别(全部按小白基础,会写个表格word就行的这种)

1级:脚本小子;难度:无,达到“黑客新闻”的部分水准(一分钱买iphone、黑掉母校官网挂女神照片什么的)

2级;网络安全工程师;难度:低,能凭借技术就业,当一个薪资不错的白领,不过门槛会越来越高。

3级;实验室研究员;难度:中,精通至少一门领域,审计经验出色,脚本、POC、二进制相关都了解。

4级;安全大咖级;难度:高,某一领域知识点打穿并有自己的了解建树。一个人能支撑APT某一职能的所有需求树。(其实此点和经验#时间有关,难度也与天赋没有太大关系)

所以,如果你只是想入门,想要学会一些技能,不管你基础多差,都能够照葫芦画瓢做到。

觉得入门艰难的人,恐怕三分钟热度居多。

1阶段、脚本小子的技能点主要在黑客工具的使用上,所以你只需要花时间去了解下OWASP TOP 10,学习下主流的扫描器、工具、和使用方法。

2阶段、当你想要以此就业,就要了解下行业的现状了。比如时下热门的网络安全工程师,工作内容到底是什么东西?毕竟,为公司创造价值是员工和公司关系维持的根本。

你会发现,主要是驻场运维 or 对客户资产系统进行攻击测试。

这时第一阶段的水平已经不能胜任了,因为甲方有钱,靠WAF防火墙都能堆出基础的安全防范。

所以,这个时候需要打基础,体系化的去学习渗透的内容。

超级黑客

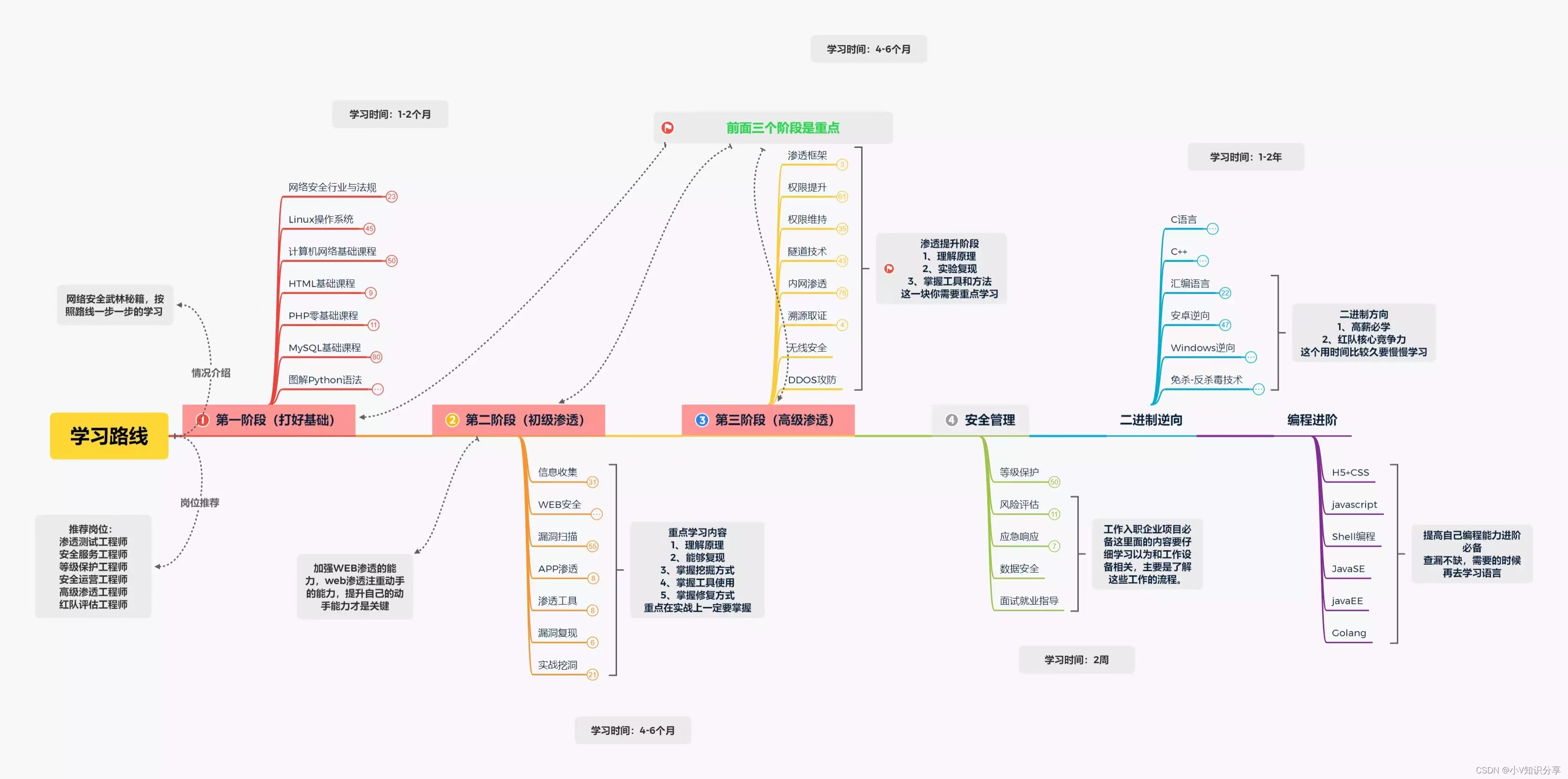

这部分内容对零基础的同学来说还比较遥远,就不展开细说了,附上学习路线。

如图片过大被平台压缩导致看不清的话,评论区点赞和评论区留言获取吧。我都会回复的

视频配套资料&国内外网安书籍、文档&工具

当然除了有配套的视频,同时也为大家整理了各种文档和书籍资料&工具,并且已经帮大家分好类

一些笔者自己买的、其他平台白嫖不到的视频教程。

如果你想要入坑黑客&网络安全,笔者给大家准备了一份:282G全网最全的网络安全资料包免费领取!评论区评论1或者直接关注我会自动发送哦

结语

网络安全产业就像一个江湖,各色人等聚集。相对于欧美国家基础扎实(懂加密、会防护、能挖洞、擅工程)的众多名门正派,我国的人才更多的属于旁门左道(很多白帽子可能会不服气),因此在未来的人才培养和建设上,需要调整结构,鼓励更多的人去做“正向”的、结合“业务”与“数据”、“自动化”的“体系、建设”,才能解人才之渴,真正的为社会全面互联网化提供安全保障。

特别声明:

此教程为纯技术分享!本教程的目的决不是为那些怀有不良动机的人提供及技术支持!也不承担因为技术被滥用所产生的连带责任!本教程的目的在于最大限度地唤醒大家对网络安全的重视,并采取相应的安全措施,从而减少由网络安全而带来的经济损失。!!!

1452

1452

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?