安全策略实现了基于应用的流量转发控制,而且还可以对流量的内容进行安全检测和处理。

一、认识防火墙:

传统防火墙包过滤

传统防火墙根据五元组(源地址、目的地址、源端口、目的端口、协议类型)来控制流量在安全区域间的转发。

| 传统网络的特点 | 新时代网络特点 |

|---|---|

| 用户等于IP(例如市场部=192.168.1.0/24),用户的区分只能通过网段或安全区域的划分来实现。如果用户的IP地址不固定,则无法将用户与IP地址关联。 | 因为用户移动办公,IP地址不固定,所以企业管理者希望将用户与IP地址动态关联起来,从而能够以可视化方式查看用户的活动,根据用户信息来审计和控制穿越网络的应用程序和内容。 |

| 应用等于端口,例如浏览网页的端口为80,FTP的端口为21。如果想允许或限制某种应用,直接允许或禁用端口就能解决问题。 | 大多数应用集中在少数端口(例如80和443),应用程序越来越Web化(例如微博、Web Mail)。允许访问80端口将不仅仅是允许浏览Internet网页,同时也可使用多种多样的基于网页的应用程序。 |

| 网络是黑白分明的,只有安全和不安全之分,即要么是安全的应用,要么是不安全的应用。对于不安全的应用全部拒绝即可,不会影响正常业务。 | 正常的应用程序常常会伴随不安全的流量。网络攻击由传统的单包攻击转为木马、黑客等信息窃取技术,应用和数据库存在大量的风险。 |

下一代防火墙的安全策略

下一代防火墙的安全策略不仅可以完全替代包过滤的功能,还进一步实现了基于用户和应用的流量转发控制,而且还可以对流量的内容进行安全检测和处理。下一代防火墙的安全策略可以更好的适应新时代网络的特点,满足新时代网络的需求。

与的传统安全策略相比,下一代防火墙的安全策略体现了以下优势:

- 能够通过“用户”来区分不同部门的员工,使网络的管理更加灵活和可视。

- 能够有效区分协议(例如HTTP)承载的不同应用(例如网页IM、网页游戏等),使网络的管理更加精细。

- 能够通过安全策略实现内容安全检测,阻断病毒、黑客等的入侵,更好的保护内部网络。

二、FW安全策略:

安全策略是控制设备对流量转发以及对流量进行内容安全一体化检测的策略。

设备能够识别出流量的属性,并将流量的属性与安全策略的条件进行匹配。如果所有条件都匹配,则此流量成功匹配安全策略。流量匹配安全策略后,设备将会执行安全策略的动作。

-

如果动作为“允许”,则对流量进行内容安全检测。最终根据内容安全检测的结论来判断是否对流量进行放行。

-

如果动作为“禁止”,则禁止流量通过。

内容安全一体化检测是指使用设备的智能感知引擎对一条流量的内容只进行一次检测和处理,就能实现包括反病毒、入侵防御、URL过滤、DNS过滤、文件过滤、内容过滤、应用行为控制、邮件过滤、APT防御在内的内容安全功能,通过各种内容安全功能来保证网络安全。

三、实验:

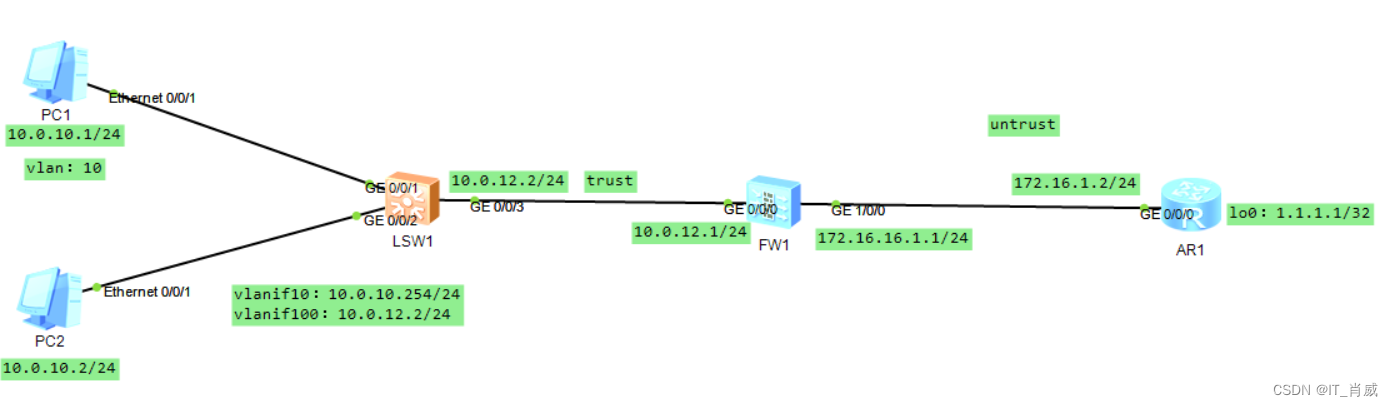

3.1实验拓扑:

3.2 LSW1简单的配置:

S1的vlan与DHCP配置

sysname S1

#

vlan batch 10 100

#

cluster enable

ntdp enable

ndp enable

#

drop illegal-mac alarm

#

dhcp enable

#

vlan 10 的配置:

#

interface Vlanif10

ip address 10.0.10.254 255.255.255.0

dhcp select interfacevlan 100 的配置:

#

interface Vlanif100

ip address 10.0.12.2 255.255.255.0

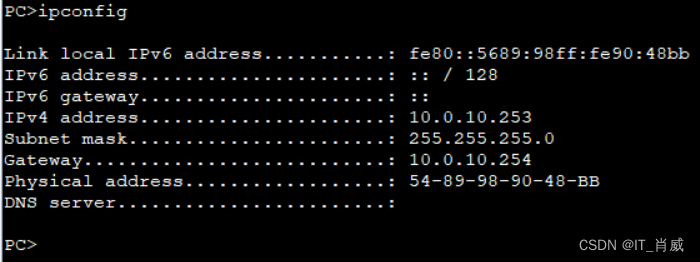

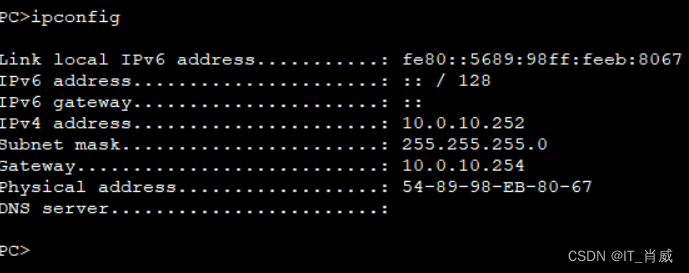

#PC1与PC2成功拿到DHCP:

3.3 FW的配置:

##指向10.0.10.0网段的静态路由##

[FW1]ip route-static 10.0.10.0 24 10.0.12.2

##指向公网的默认路由##

[FW1]ip route-static 0.0.0.0 0.0.0.0 172.16.1.2FW的接口区域配置

#

trust

priority is 85

interface of the zone is (2):

GigabitEthernet0/0/0

GigabitEthernet1/0/1

#

untrust

priority is 5

interface of the zone is (1):

GigabitEthernet1/0/0FW1配置安全策略:

##从trust 到 untrust只允许10.0.10.0网段通信##

#

rule name t_2_u

source-zone trust

destination-zone untrust

source-address 10.0.10.0 mask 255.255.255.0

action permit

#

3.4 R1配置远程:

######配置AAA#####

aaa

authentication-scheme default

authorization-scheme default

accounting-scheme default

domain default

domain default_admin

local-user xiao password cipher %$%$*b<i1^W8,;&B|u2+ebl;4"(Z%$%$

local-user xiao privilege level 3

local-user xiao service-type telnet

local-user admin password cipher %$%$K8m.Nt84DZ}e#<0`8bmE3Uw}%$%$

local-user admin service-type http

#

####配置vty#####

user-interface con 0

authentication-mode password

user-interface vty 0 4

authentication-mode password

set authentication password cipher %$%${ikeE<k_,UWbae-g"!VJ,,M\~bqCW;BxbW0:@t"!

Tp&9,M_,%$%$

user-interface vty 16 203.5实验结果:

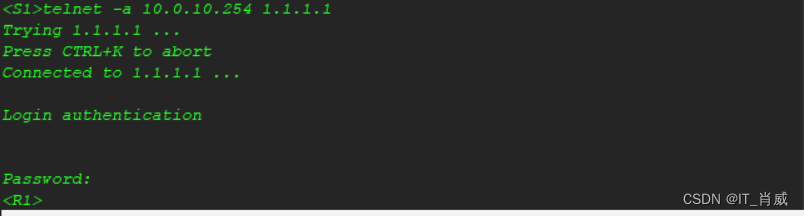

远程R1

成功远程到了R1 !!!

<(@~@)>

1781

1781

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?