[OtterCTF 2018]What the password?

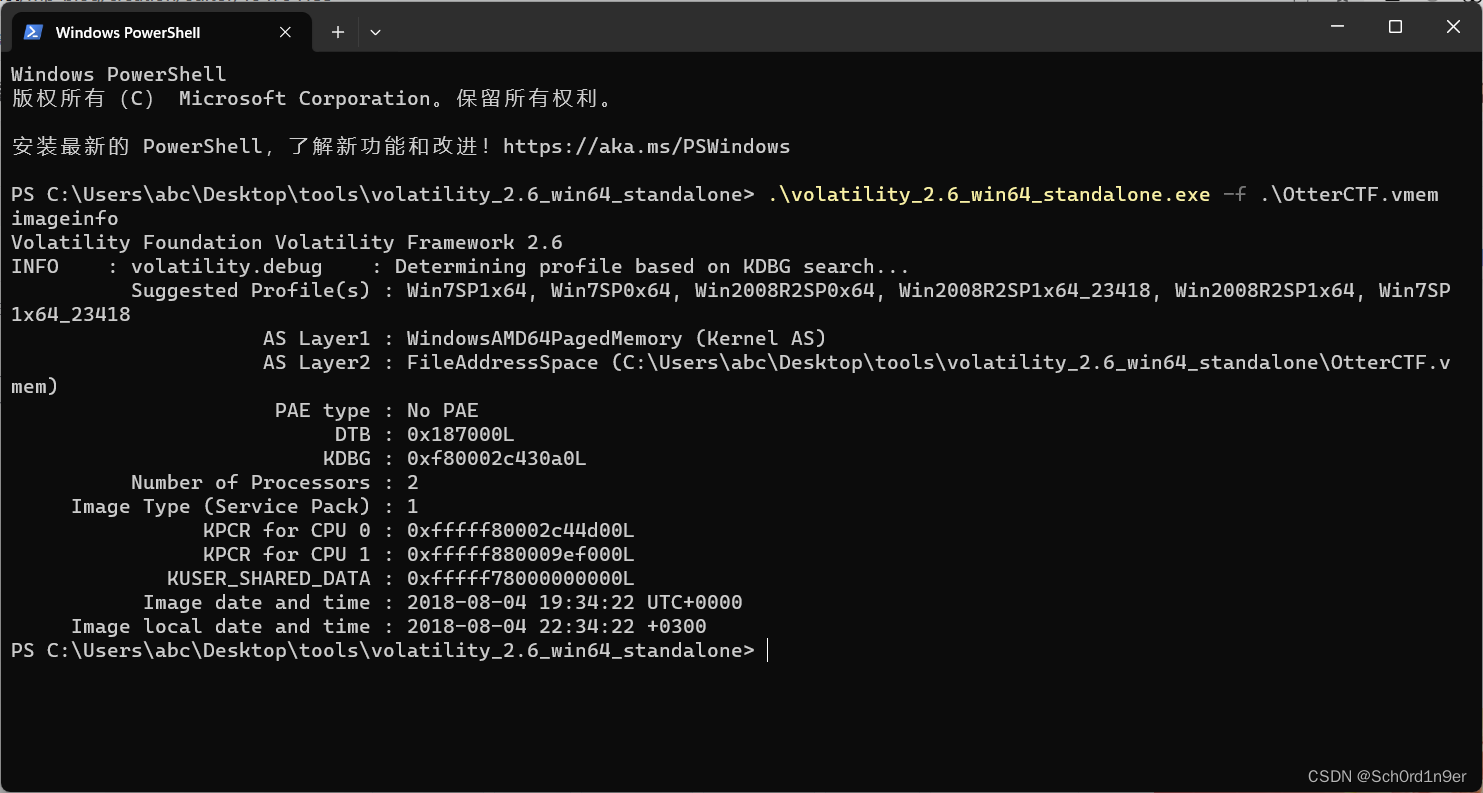

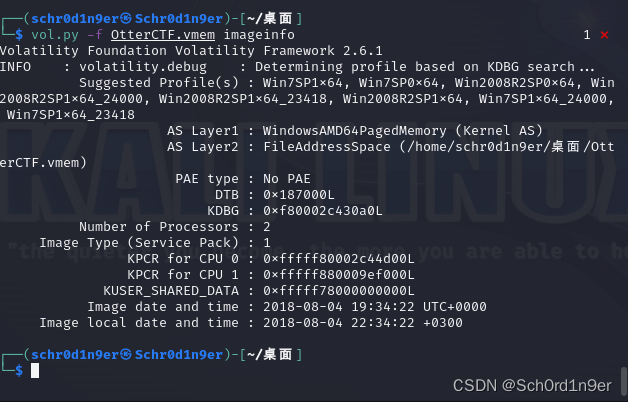

先用imageinfo查看版本

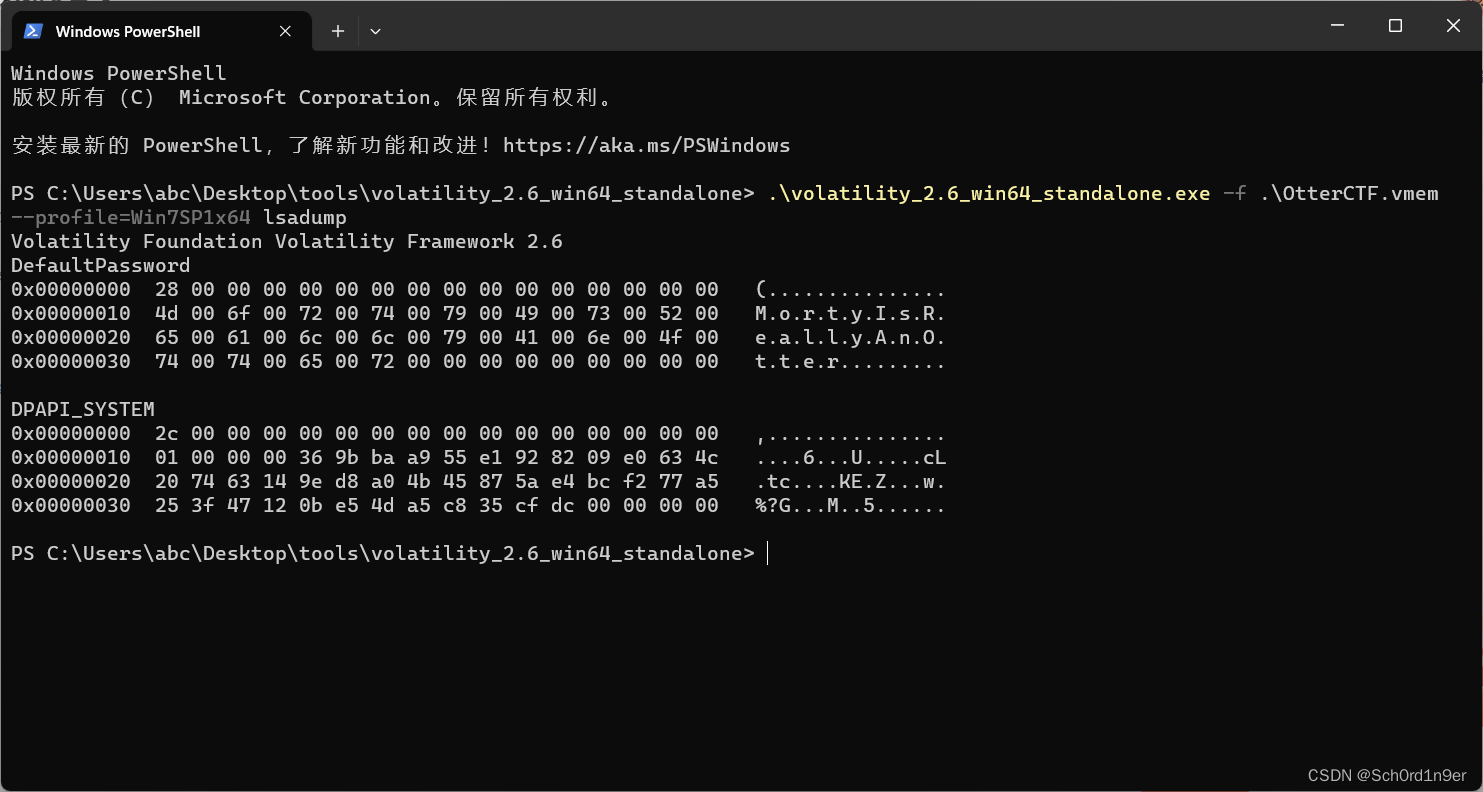

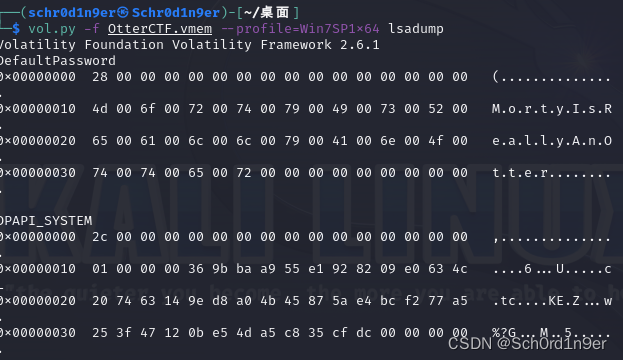

然后用lsadump提取密码

[OtterCTF 2018]What the password?

volatility imageinfo 查看版本

lsadump

[OtterCTF 2018]General Info

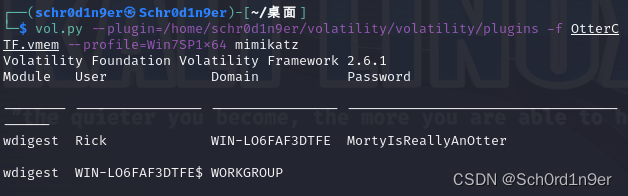

mimikatz得到主机名WIN-L06FAF3DTFE及用户名 Rick

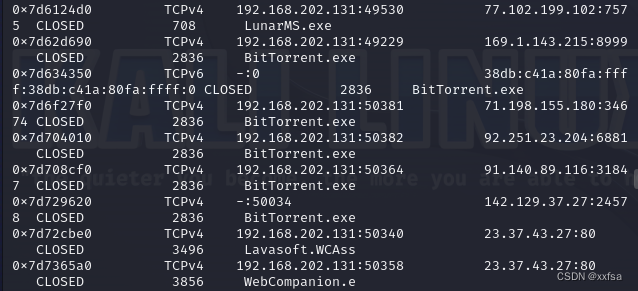

netscan得到IP 192.168.202.131

[OtterCTF 2018]Play Time

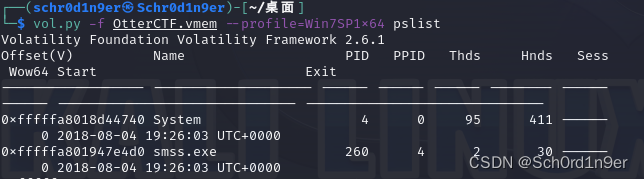

pslist查看所有进程

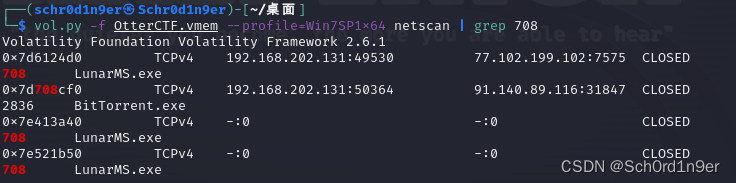

找到游戏LunarMS.exe

PID为708

netscan 加上grep 708筛选得到ip地址

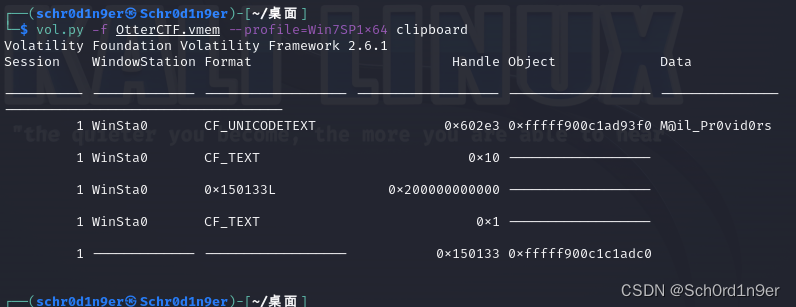

[OtterCTF 2018]Silly Rick

clipboard

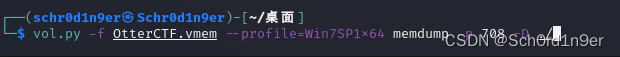

[OtterCTF 2018]Name Game

memdump出游戏进程

借grep筛选

strings 708.dmp | grep "Lunar-3" -A 10 -B 10

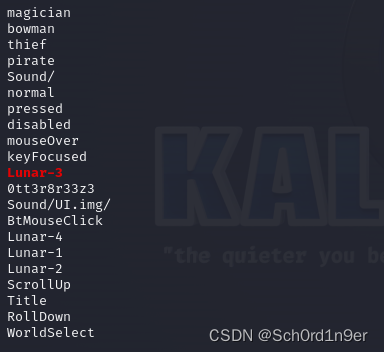

[OtterCTF 2018]Hide And Seek

要找到一个恶意软件

用pstree查看所有进程的父子关系

·代表父级进程

··代表子级进程

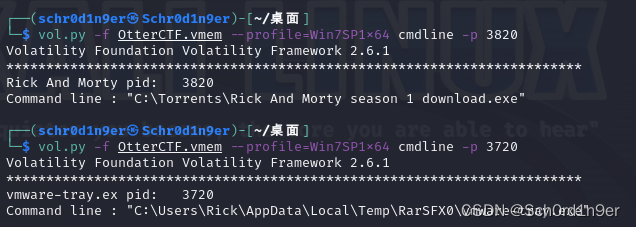

vmware-tray.exe的父级进程是Rick And Morty 很值得怀疑

用cmdline追踪发现果然不是正常的vmware进程

[OtterCTF 2018]Name Game 2

引用Ananda 和 randark两位师傅的WP

From a little research we found that the username of the logged on character is always after this signature: 0x64 0x??{6-8} 0x40 0x06 0x??{18} 0x5a 0x0c 0x00{2} 1 2 What's rick's character's name?

通过一项小研究,我们发现登录字符的用户名总是在这个签名之后:0x64 0x??{6-8}0x40 0x06 0x??{18} 0x5a 0x0c 0x00{2} 3 4 瑞克的角色叫什么名字?

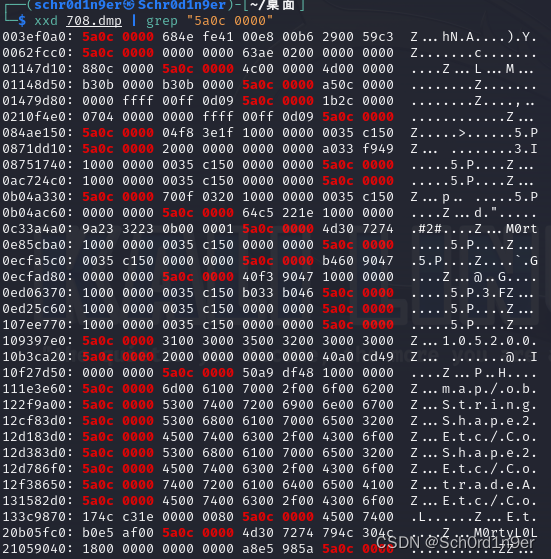

在linux下,xxd指令可以打印文件的hexdump信息,故借此筛选特定信息的位置

xxd 708.dmp | grep "5a0c 0000"

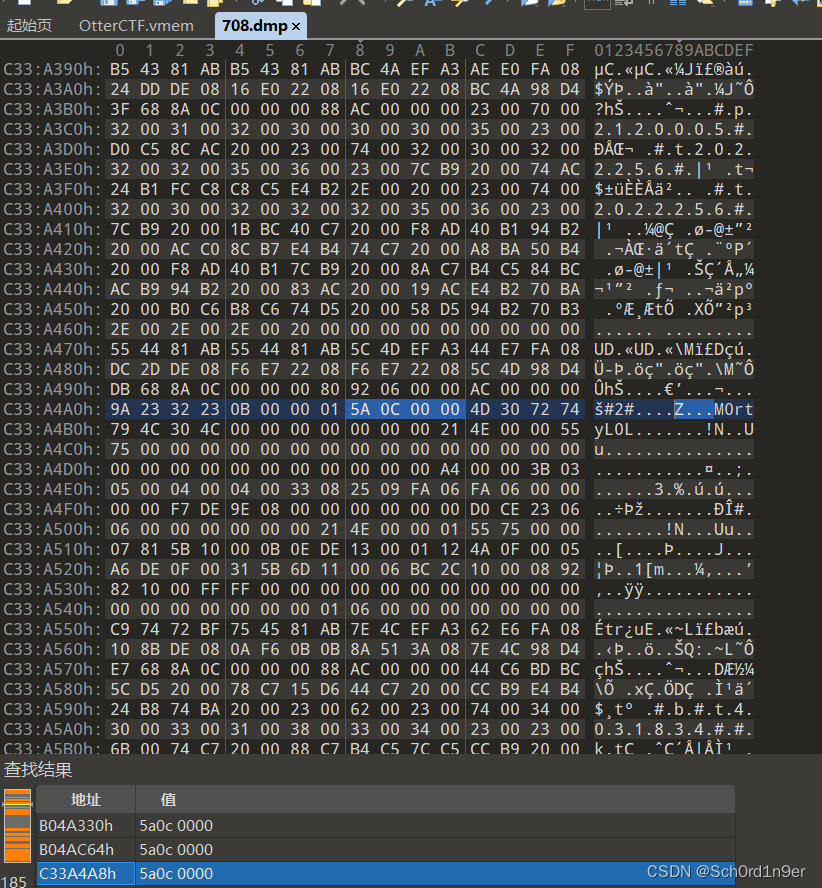

直接用010检索会出现185个,但大多数是乱码,第21个就找到了

[OtterCTF 2018]Path To Glory

参考randark师傅

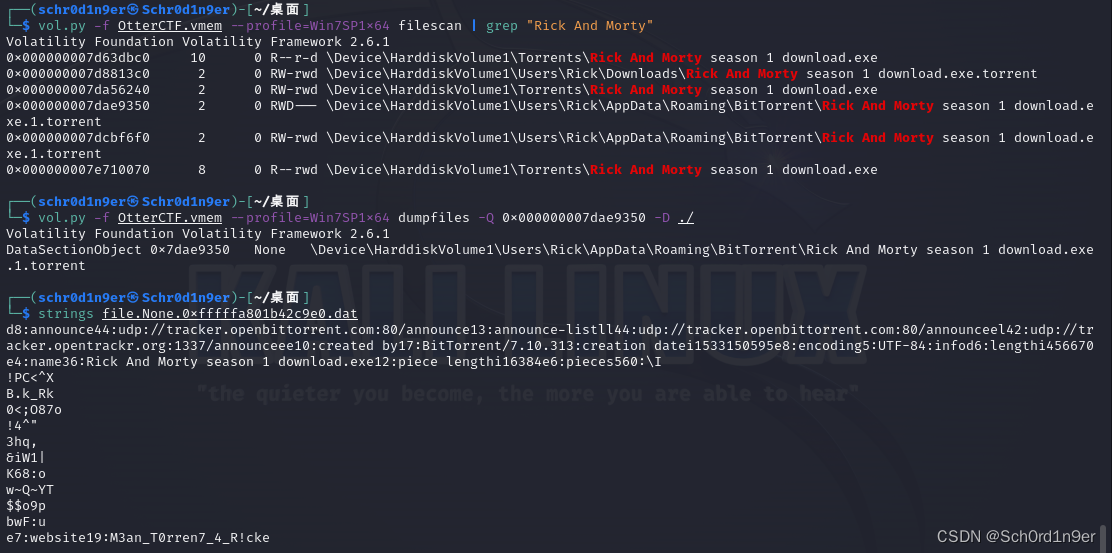

恶意软件有可能是通过种子下载下来的,那么就去寻找种子文件

vol.py -f OtterCTF.vmem --profile=Win7SP1x64 filescan | grep "Rick And Morty"

将种子文件提取出来,并查看里面的信息

vol.py -f OtterCTF.vmem --profile=Win7SP1x64 dumpfiles -Q 0x000000007dae9350 -D ./考虑到可能其中夹带有有用信息,直接用strings进行筛选

[OtterCTF 2018]Path To Glory 2

按照恶意软件进入的方式继续搜索

之前有看到很多chrome的进程,种子是通过chrome下载的,dump chrome 的进程

vol.py -f OtterCTF.vmem --profile=Win7SP1x64 memdump -n chrome.exe -D ./

通过strings 一条条检索

strings 3924.dmp |grep 'Rick And Morty' -C 10

确实辨认不出flag

[OtterCTF 2018]Bit 4 Bit

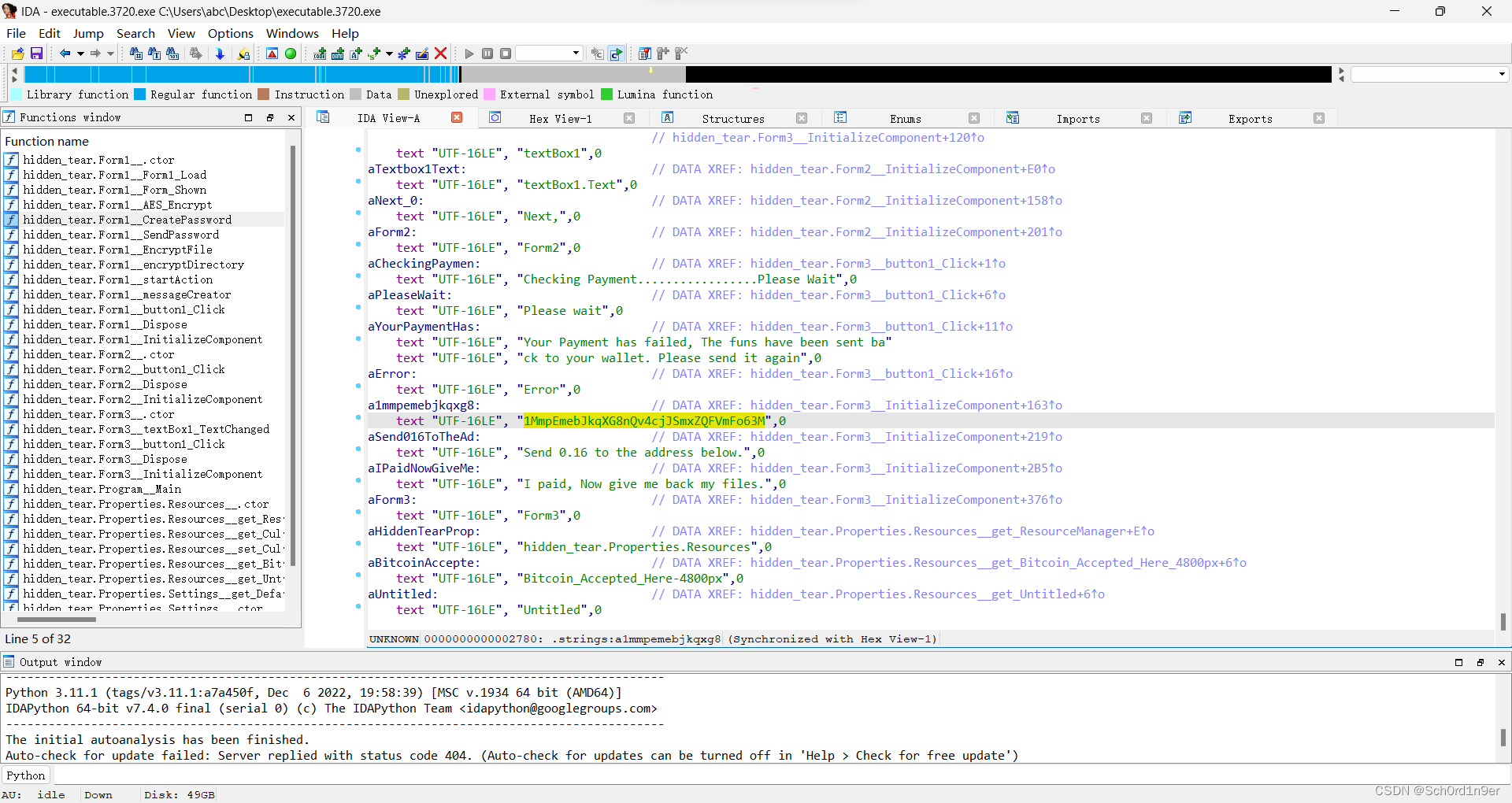

先把那个恶意进程procdump下来

vol.py -f OtterCTF.vmem --profile=Win7SP1x64 procdump -p 3720 -D ./

IDA打开找到

[OtterCTF 2018]Graphic's For The Weak

foremost 恶意进程提出图片

[OtterCTF 2018]Recovery

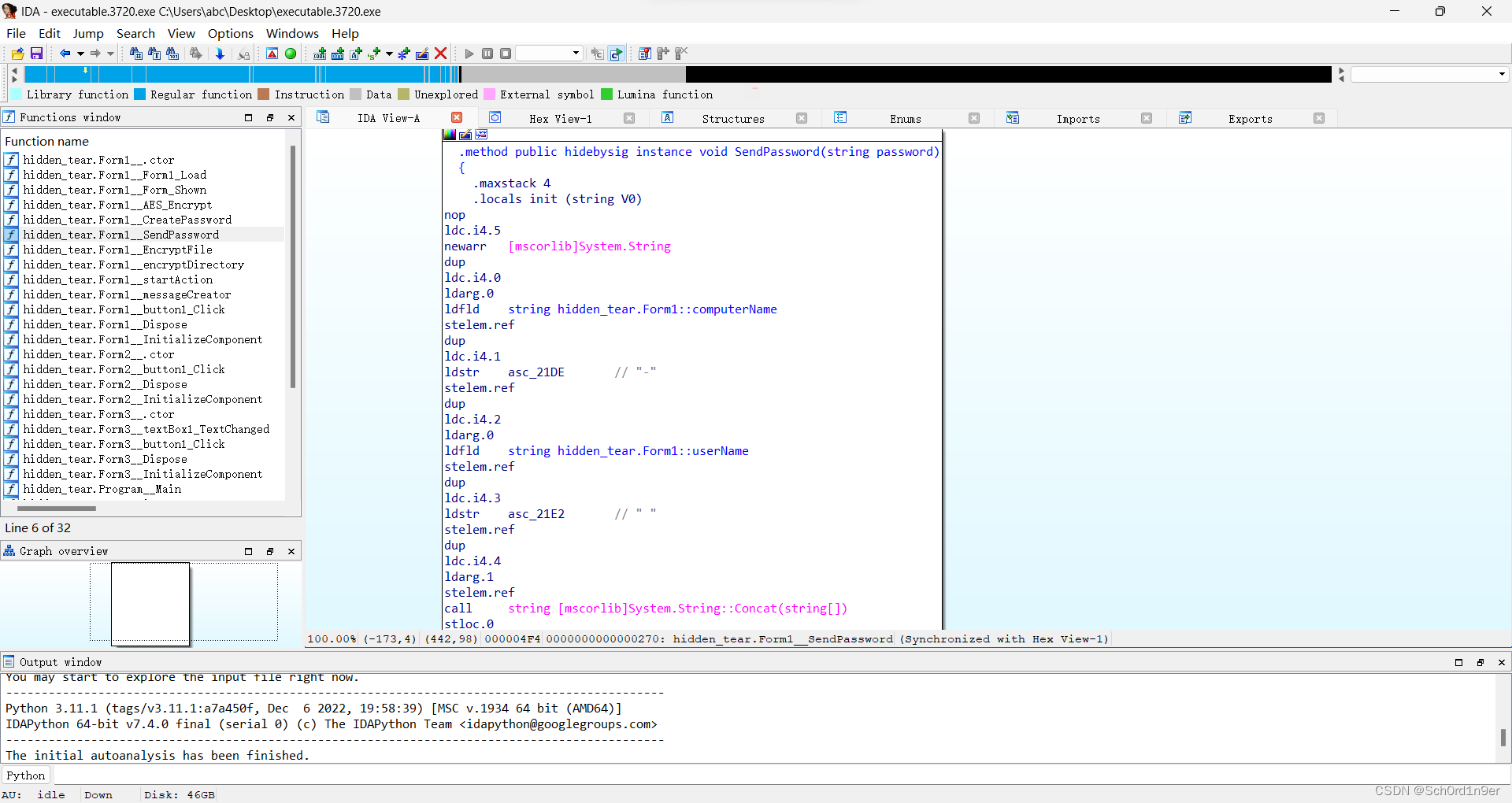

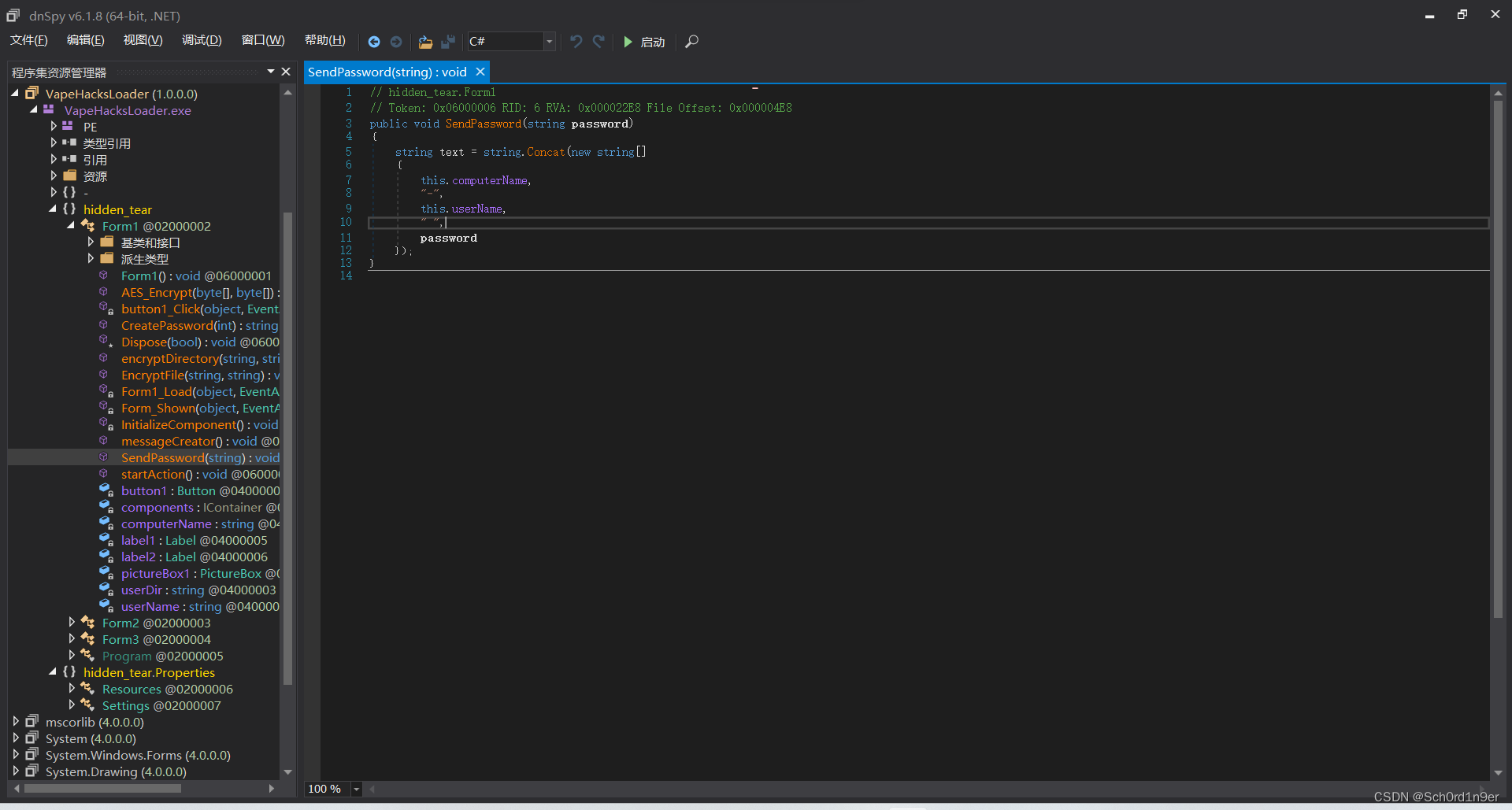

标题逆向,把恶意进程的exe放进ida分析,可以看出和userName-computerName有关

放进dnSpy中看的更明白,computerName-userName

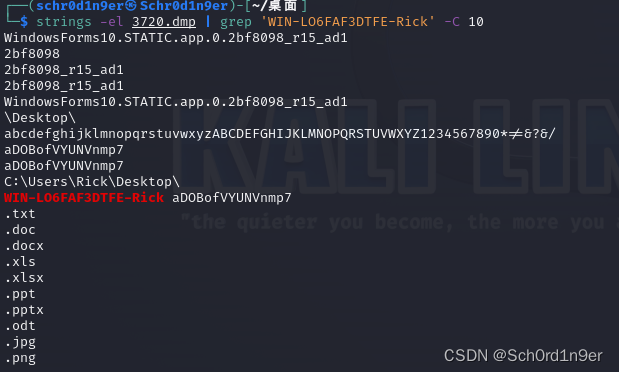

strings -el 3720.dmp | grep 'WIN-LO6FAF3DTFE-Rick' -C 10

[OtterCTF 2018]Closure

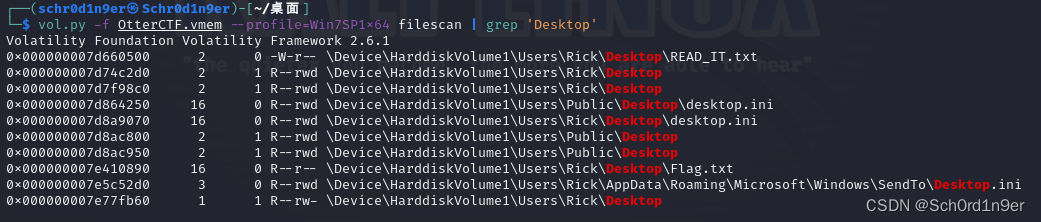

查看一下桌面文件,实际上做题过程中已经在很多地方见过flag.txt这个文件了

vol.py -f OtterCTF.vmem --profile=Win7SP1x64 filescan | grep 'Desktop'

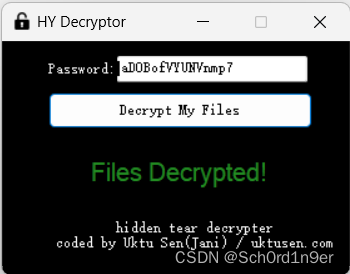

了解一下hiddentear的解密方式

用hidden-tear-decrypto工具密码是之前获取过的aDOBofVYUNVnmp7

(挺魔幻的,只要给密码就全局解密了)

#总算是把Otter做完了

4081

4081

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?