来了来了,第一次玩渗透靶机,有点激动,这篇博文主要用于笔记记录作用,有很多不对之处希望得到大家的指教。

环境介绍

靶机:安装在virtualbox上的虚拟机 DC1 192.168.56.102

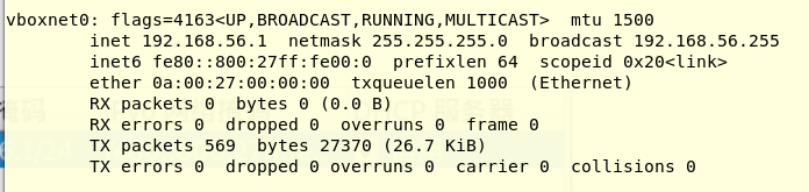

攻击机:Kali 192.168.56.1

网络配置

鉴于这是第一个靶机,后面的靶机基本都是使用相同的网络配置,这里得说明下网络设置

我对这方面了解也不多,只能说下能让自己能理解通的歪道理。

每次我打开虚拟机时,kali主机就会出现vboxnet0网卡

我理解为在virtualbox中使用这块网卡为其它虚拟机提供网络服务

DHCP服务器理解就是为靶机在地址池中为分配一个ip地址

靶机网络配置为host-only,这样设置使得靶机只能和本地主机通信,可以保护自己的电脑,当该靶机启动后,就会向DHCP服务器申请一个ip地址使用

靶机下载地址:https://www.vulnhub.com/entry/dc-1,292/#top

解压后在virtualbox上导入就行,网络设置为only host

安装过程中间遇到usb问题,关闭usb即可。反正我们靶机又不用usb。

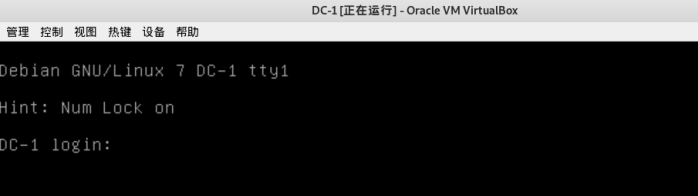

然后直接打开,系统为debian,打开后界面如下

这是什么情况,吓的我赶紧去官网找登录系统的账号密码(我以为要登录系统打开Apache之类的web服务),把官网的每个词都翻译了便,没有账号密码这一说。

实战过程

DC1靶机有5个flag,我们开始吧。

寻找靶机

这个靶机是一开机时就提供服务端,没有提供任何信息,我们唯一知道的就是这台靶机肯定会在我们的地址池中。

上nmap,使用-sn参数探测存活主机

192.168.56.100就是我们的DHCP服务器,不用管

接着我们扫描开放端口

80端口有开放,有提供web服务

我们在浏览器中输入http://192.168.56.102:80,成功获取到靶机提供的服务

本文记录了作者初次尝试Vulnhub靶机DC1的实战过程,包括环境配置、网络扫描、漏洞利用、Web服务探索、数据库访问、权限提升等环节,最终获取所有flag的详细步骤。过程中涉及Drupal CMS的漏洞利用,以及通过msf工具进行交互式shell操作。

本文记录了作者初次尝试Vulnhub靶机DC1的实战过程,包括环境配置、网络扫描、漏洞利用、Web服务探索、数据库访问、权限提升等环节,最终获取所有flag的详细步骤。过程中涉及Drupal CMS的漏洞利用,以及通过msf工具进行交互式shell操作。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

323

323

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?