信息收集

前言

信息收集是在做渗透时找尽可能的多的信息,为之后的渗透做铺垫。信息收集的方法有很多

比如,页面、真实的IP、域名/子域名、敏感目录/文件、端口探测、CMS指纹识别、操作系统识别

1. 页面信息收集

拿到域名后,从网站的url中查看一些页面的信息。比如,查看百度(https://www.baidu.com/)网站使用的是什么语言编写的,例如xxx.php语言

观察网址底部是否存在一些技术支持信息,例如:使用脚本语言,系统框架,技术支持等,同时还有关于公司(联系方式、邮箱、地址)、备案号、营业执照、后台登录接口、友情链接等信息。

2. 查找真实的IP

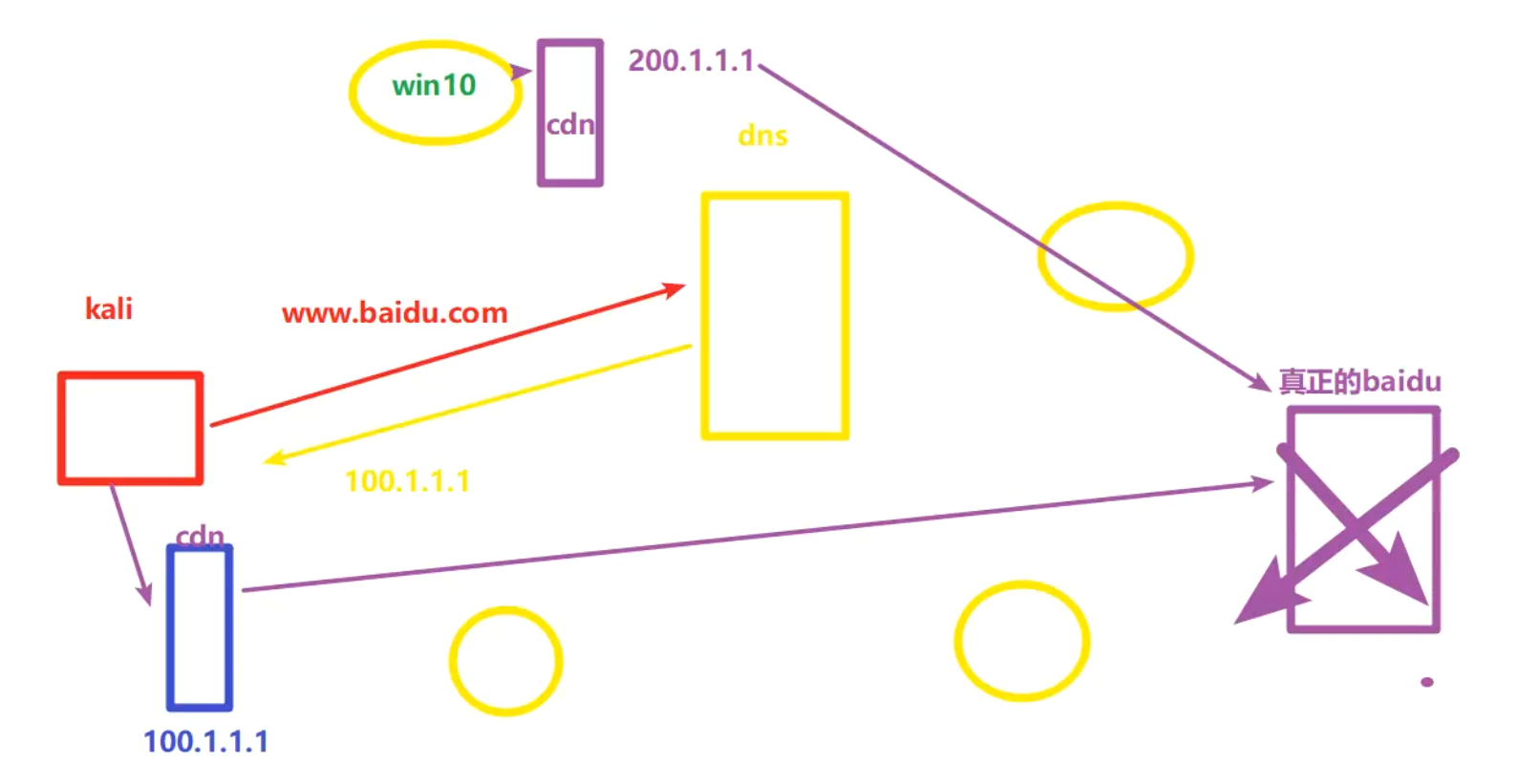

1.CDN节点:

当80端口(真正的baidu)关闭时,cdn节点就可以执行,前提条件是cdn必须是静态的

作用

-

提高用户访问速率,优化用户使用体验

-

隐藏真实服务器的IP

-

防御功能,访问请求会先经过 CDN 节点的过滤,该过滤可对SQL注入、XSS、Webshell上传、命令注入、恶意扫描等攻击行为进行有效检测和拦截。CDN 节点将认为无害的数据提交给真实的主机服务器。

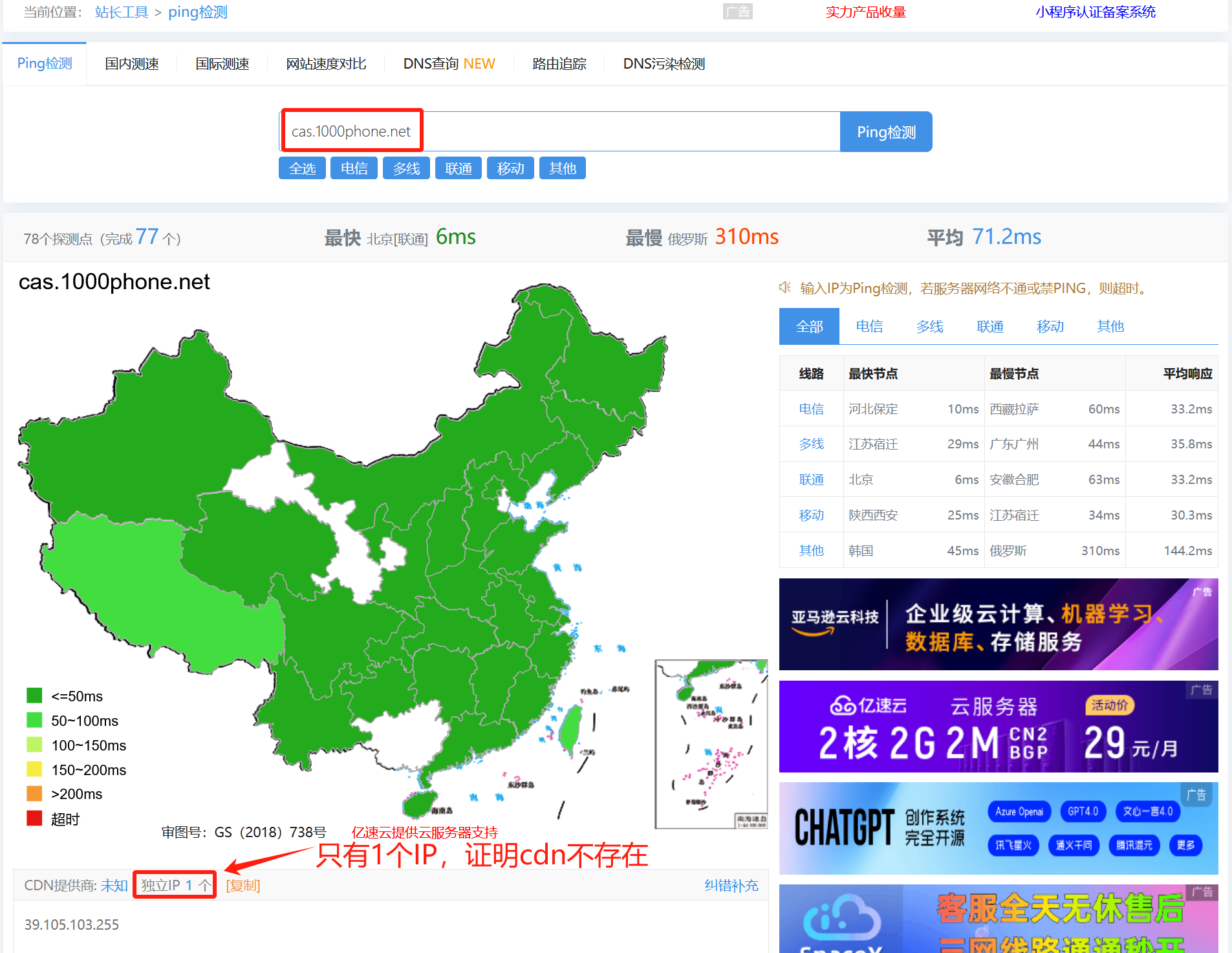

2.是否存在CDN

多地ping,查看发现存在多个不同的IP,证明是否存在cdn

3.如何Bypass(绕过) CDN

多地ping

利用域名在这个网站https://ping.chinaz.com/进行ping检查

国外的IP:前提是国外没有CDN节点

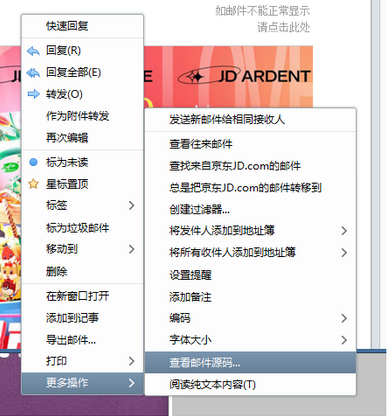

邮件服务器

服务器发送邮件给员工,是以自己的真实IP发送的。

前提:邮件服务器和web服务器在一个主机上,一个IP

诱使对方服务器给我发送邮件

foxmail客户端:

4. 真实IP寻找

数据库泄露,直接找域名和IP,如果没有泄露就找不到

直接将域名丢到网站https://get-site-ip.com/,网站自动找IP

例如

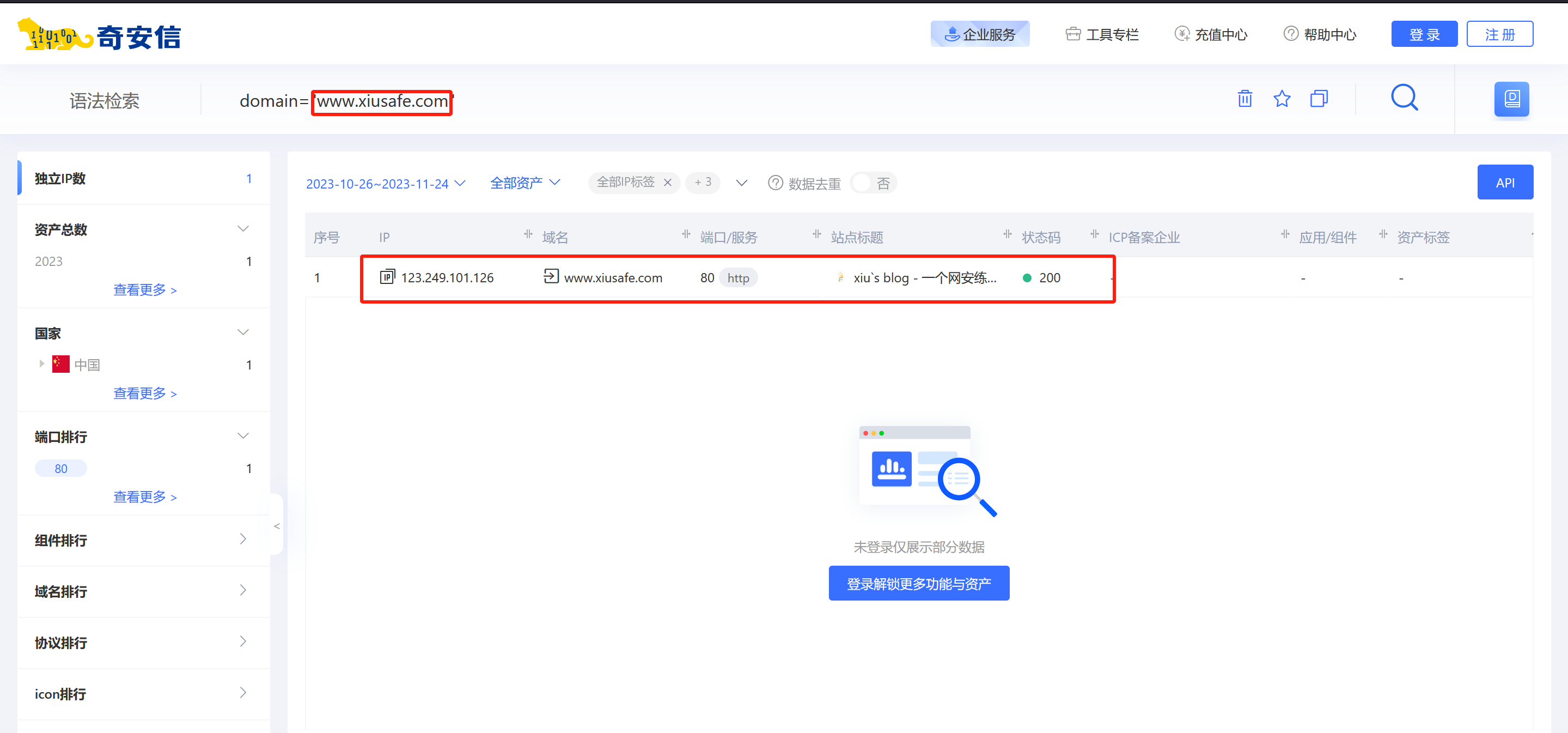

对这个网站http://www.xiusafe.com/的域名www.xiusafe.com,利用搜索引擎平台找网站的真实IP。

3.域名/子域名信息收集

1. 子域名检查工具

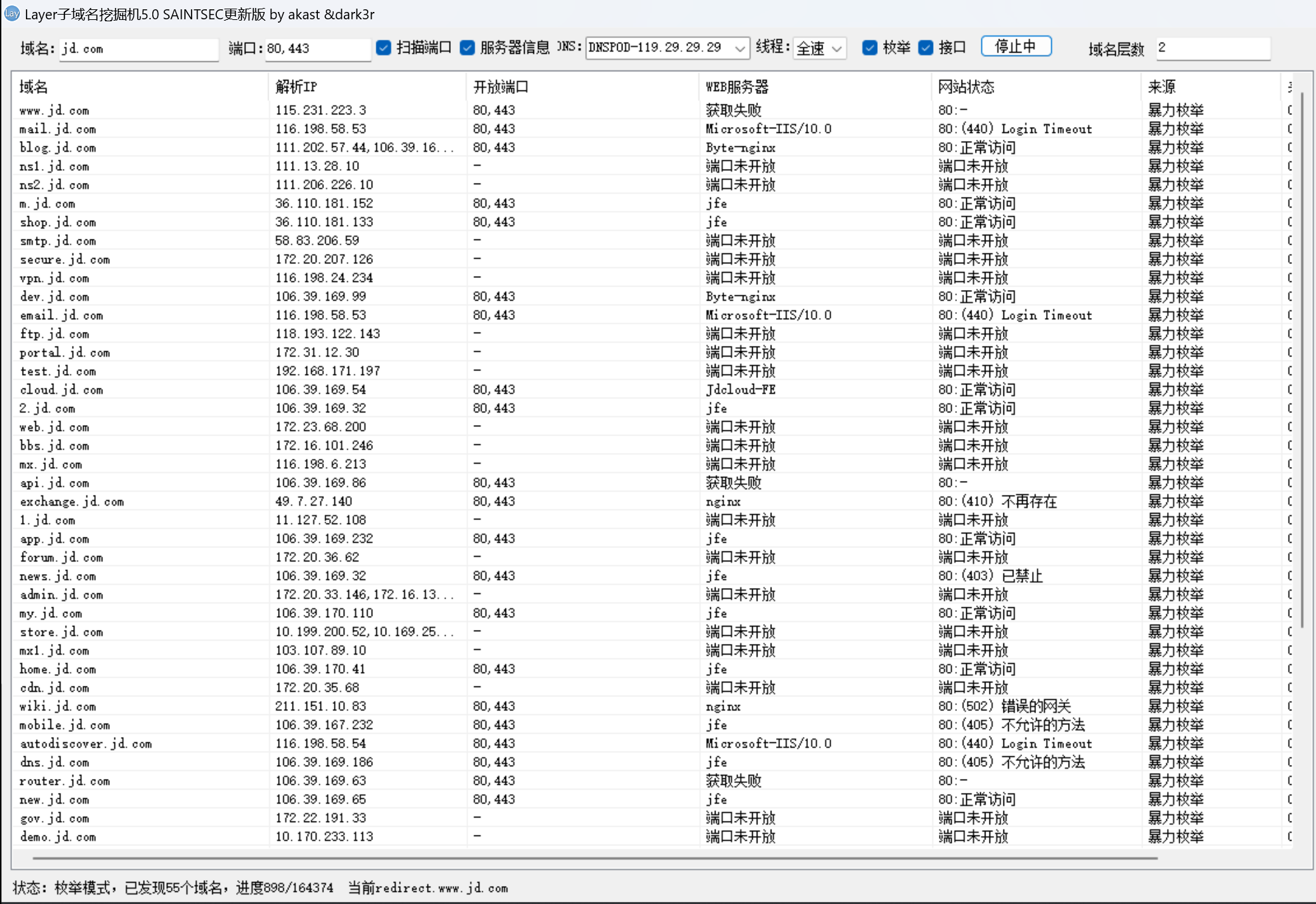

Layer子域名挖掘机:直接输入域名就可以进行扫描,它的显示界面也很全面,有域名、解析IP、Web服务器和网站状态。

比如 京东官网(https://www.jd.com/)

站长之家(https://ping.chinaz.com/www.xiusafe.com)

2. 搜索引擎(Google hacking)语法

定义后面的域名(即可找网站的子域名,又可以定位地址)

例如: site:baidu.com

inurl

限制关键字出现在网址的某个部分

inurl:php?id= 可以搜索网址中包含 php?id=的页面。

例如:site:baidu.com inurl:login

intitle

限制关键字出现在页面标题中

例如:intitle:登录,定位网站目录索引页面,就会出现有关“登录”的页面。

whois

whois红队用的多,可以邮箱反查;

渗透测试不适用于whois,whois会查出很多网站,邮箱反查whois必须在资产范围内

域名的 whois 信息可以提供以下作用:

- 确认域名的所有者、注册商、注册日期和到期日期等基本信息。

- 了解域名的注册历史,对于判断一个域名的可信度和信誉程度有很大帮助。

- 判断一个域名是否正在被使用及其使用方式,是否涉及到滥用、欺诈等问题。

- 可以通过 whois 信息获得自己的域名信息,及时检查域名是否即将到期,避免域名失效带来的影响。

3. 网站的三种部署模式

主域名与子域名的方式:

a.com 1.a.com

邮件服务: mail.baidu.com

web 服务:www.baidu.com

目录:

邮件服务: baidu.com/mailweb

服务:baidu.com/www

端口:

a.com:8080

4. 查看信息泄露/配置文件

Phoinfo:在服务器上执行的,如果phpinfo泄露了,就不需要cdn了

网页源码:查看url地址是否存在IP

前端代码:里面是否泄露了url地址的IP

对所有公网地址进行扫描:利用网络空间搜索引擎shodan(https://www.shodan.io/)、fofa(https://fofa.info/)、zoomeye(https://www.zoomeye.org/)等平台

5. 端口探测

1. nmap

概念:

- 一款开源的网络探测、安全审核工具

- 快速扫描大型网络

- 扫描单台主机

- 可以发现网络上有哪些主机,这些主机提供什么服务,这些服务运行在什么操作系统,该机器使用了什么报文过滤(如ping不通但可以连接ssh,防火墙禁止了icmp协议单开启了ssh协议)

nmap 10.9.47.5 # 网关IP

nmap -p- 10.9.47.5 #全端口扫描

nmap -p- 各种端口号 -sC -sV 10.9.47.5 # 探测端口对应的服务

nmap -p200-300 10.9.47.0/24 #设置端口探测范围

端口范围1-65535

nmap -sP #ping扫描(不进行端口扫描)

nmap -Pn # 无ping扫描

nmap -p # 指定端口扫描

nmap -v # 打印过程

nmap -O # 探测目标主机

nmap -sV # 显示服务的详细版本

nmap -A # 全面快速扫描默认常用的一千种端口

nmap -T0 # 非常慢的扫描用于规避ids

nmap -T1 # 缓慢扫描比T0快一些可以规避防火墙idx

nmap -T2 # 降低速度降低带宽的消耗

nmap -T3 #

nmap -T4 # 快速扫描最常用的扫描方式网络比较好可以选着T4

nmap -T5 # 极速扫描准确的不好

nmap -f # 快速扫描默认端口

nmap -sC # 使用默认脚本集执行脚本扫描。它相当于——script=default。一些此类别中的脚本被认为是侵入性的

2. 查看端口对外开放的情况

https://viewdns.info/

3. 常见的端口

常见的数据库

| MySQL | 3306 |

|---|---|

| Oracle | 1521 |

| Redis | 6379 |

| MongoDB | 27017 |

| sql server | 1433(TCP)/1434(UDP) |

远程连接端口

| ssh远程连接 | 22 |

|---|---|

| telnet远程连接 | 23 |

| rdp远程桌面连接 | 3389 |

| vnc远程控制桌面 | 5900 |

文件共享服务端口

| ftp文件传输协议 | 21/22 |

|---|---|

| nfs服务 | 2049 |

常见网络协议端口

| DNS域名解析 | 53 |

|---|---|

| DHCP自动分配IP地址 | 67/68 |

| SNMP协议 | 161 |

常见的Web应用服务端口

| 端口说明 | 端口号 | 攻击方向 |

|---|---|---|

| More Actions常见的Web服务端口 | 80/443/8080 | Web攻击、爆破、对应服务器版本泄露 |

| WebLogic控制台 | 7001/7002 | Java反序列化、弱口令 |

| Jboss/Resin/Jetty/Jenkins | 8080/8089 | 反序列化、控制台弱口令 |

| WebSpere控制台 | 9090 | java反序列化、弱口令 |

| GlassFish控制台 | 4848 | 弱口令 |

| Lotus domino邮件服务 | 1352 | 弱口令、信息泄露、爆破 |

| Webmin-Wen控制台 | 10000 | 弱口令 |

6. CMS指纹识别

CMS(Content Management System)内容管理系统,通过识别关键特征,识别出目标的CMS系统、服务器、开发语言、数据库、操作系统、CDN、WAF的类别版本等。

1. 识别对象

- CMS信息:Discuz、织梦、帝国CMS、PHPCMS、ECshop等

- 前端技术:HTML2、jquery、bootstrap、Vue、ace等

- 开发语言:PHP、Java、Ruby、Python、C#等

- Web服务器:Apache、Nginx、IIS等

- 应用服务器:Tomcat、Jboss、Weblogic等

- 操作系统信息:Linux、win7、Kali、Centons等

- CDN信息::是否使用CDN,如cloudflare、网宿、七牛云、阿里云等

- WAF信息:是否使用WAF,如宝塔、安全狗、360等

2. CMS指纹识别思路

/robots.txt反爬虫文件

3. 在线网站

https://www.yunsee.cn/

4. CMS漏洞

https://github.com/s7ckTeam/Glass

https://github.com/EdgeSecurityTeam/EHole

CMS未知漏洞挖掘

- 显示网站使用的技术

https://whatcms.orgl

https://builtwith.com/

7. 操作系统识别

-

看字母大小写,windows对大小写不敏感,Linux敏感

-

看ping值的TTL值:Linux的TTL值是

64左右,Windows的TTL值在128左右 -

nmap -O IP/域名

备案信息资产收集

站长之家 https://icp.chinaz.com

天眼查 https://www.tianyancha.com/

企查查https://www.qcc.com/

爱企查

ICP备案查询网http://www.beianbeian.com/

爱站备案查询https://icp.aizhan.com/

域名助手备案信息查询 http://cha.fute.com/inde

ping值的TTL值:Linux的TTL值是64左右,Windows的TTL值在128左右

- nmap -O IP/域名

备案信息资产收集

站长之家 https://icp.chinaz.com

天眼查 https://www.tianyancha.com/

企查查https://www.qcc.com/

爱企查

ICP备案查询网http://www.beianbeian.com/

爱站备案查询https://icp.aizhan.com/

域名助手备案信息查询 http://cha.fute.com/inde

358

358

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?