🔑背景:

亚信/绿盟网络安全公司,对我司实际生产环境服务器,进行渗透测试/漏洞扫描

| 类别 | 风险名称 | CVE |

|---|---|---|

| 主机漏洞 | MS15-034 HTTP.sys 远程代码执行漏洞(远程检查) | CVE-2015-1635 |

| 主机漏洞 | Microsoft远程桌面协议远程执行代码漏洞(2671387) | CVE-2012-0002, CVE-2012-0152 |

| 主机漏洞 | Microsoft Windows SMB服务器多个漏洞 - 远程(4013389) | CVE-2017-0143, CVE-2017-0144, CVE-2017-0145, CVE-2017-0146, CVE-2017-0147, CVE-2017-0148 |

| 主机漏洞 | Microsoft RDP Server Private Key 信息泄露漏洞 | CVE-2005-1794 |

| 主机漏洞 | Microsoft Windows RPC 特权提升漏洞 | CVE-2016-0128 |

🔑部分报告截图:

🔥 解决方法1 :

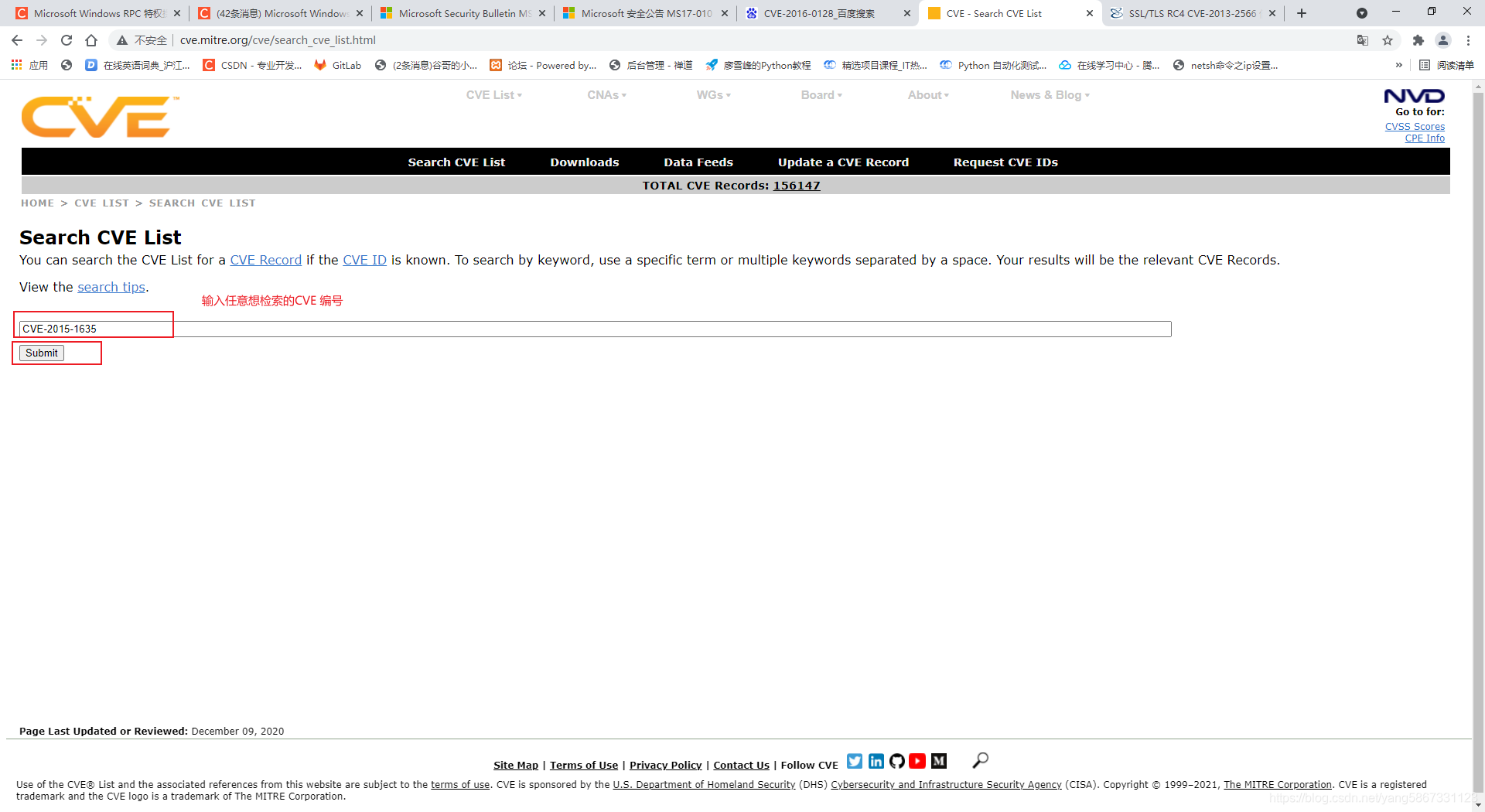

可通过 CVE编号检索 可获取漏洞名称 情况

通过上述漏洞扫描报告可观察到每一个漏洞后面,均具备一个CVE编号。

是此漏洞的唯一性标识

1)点击 CSV 编号查询入口 (http://cve.mitre.org/cve/search_cve_list.html)

2)跳转 CSV 查询页面,输入上述报告中的任意一个CVE编号,比如 : CVE-2015-1635

3)跳转结果画面,点击 上一页面 输入的 CVE-2015-1635

4)找到指定信息(查看图片标注内容 MS-XXX 漏洞名称),复制链接,跳转到微软提供的补丁安装列表

5) 找到对应版本的补丁

6)跳转下载页面,下载补丁。

7) 带到实际生产环境,进行补丁安装

8)安装完成,所有补丁都安装完毕后,可进行重启操作

🔥 解决方法2:

当解决方法1提供的CVE检索页面, 无法获取到漏洞名称时,灵活使用百度 & CSDN 等搜索引擎,获取漏洞名称

1)CVE检索页面,找不到漏洞名称 MS-XXX的情况举例:

2)用百度搜索 此 CVE编号 对应的漏洞名称

3)跳转 微软补丁列表网站 (https://docs.microsoft.com/en-us/security-updates/) ,根据漏洞名称,进行对应版本补丁的搜索。

4)选的哪个版本,就在下载页面,选择含有这个版本关键字的补丁进行 Download,比如:2012R2

5) 确认下载

6.如果点击 下载链接不生效,放大 确认下载 页面,点击F12 ,如下图操作:

比如这串链接:

http://download.windowsupdate.com/c/msdownload/update/software/secu/2017/02/windows8.1-kb4012213-x64_5b24b9ca5a123a844ed793e0f2be974148520349.msu

放到导航栏,回车

7)带到实际生产环境,进行补丁安装

8)安装完成,所有补丁都安装完毕后,可进行重启操作

🔥 解决方法3:

当解决方法1 & 解决方法2 均不适用,也就是找不到漏洞名称时。

1)通过百度 或者 CSDN 搜索引擎进行搜索

2)比如:通过方法1 和 方法2 ,都无法找到漏洞名称

3)CSDN内查找合适的解决方法

4)如果找不到合适的答案,请联系 做安全检测 的厂家,进行沟通,我司不具备这样的 网络安全 人才储备。

🔥 以下为我司实际生产环境中遇到漏洞举例(如有相同可直接套用):

实际生产环境服务器为:2008 R2

举例1:

问题:

SSL/TLS:使用弱签名算法签名的证书

SSL/TLS:报告弱密码套件

解决方法:

(将FIPS兼容算法用于加密、哈希和签名)

1.控制面板->系统和安全->管理工具->本地安全策略->本地策略->安全选项->系统加密:将FIPS兼容算法用于加密、哈希和签名

2.

3.右键->属性->点击“已启用”->“确定”

4.

举例2:

问题:

Microsoft远程桌面协议远程执行代码漏洞(2671387)

Microsoft RDP Server Private Key 信息泄露漏洞

解决方法:

升级对应版本的 Microsoft远程桌面协议 , 整理文件内提供的2008R2 版本服务器,Microsoft远程桌面协议的升级补丁

举例3:

问题:

Microsoft Windows SMB服务器多个漏洞 - 远程(4013389)

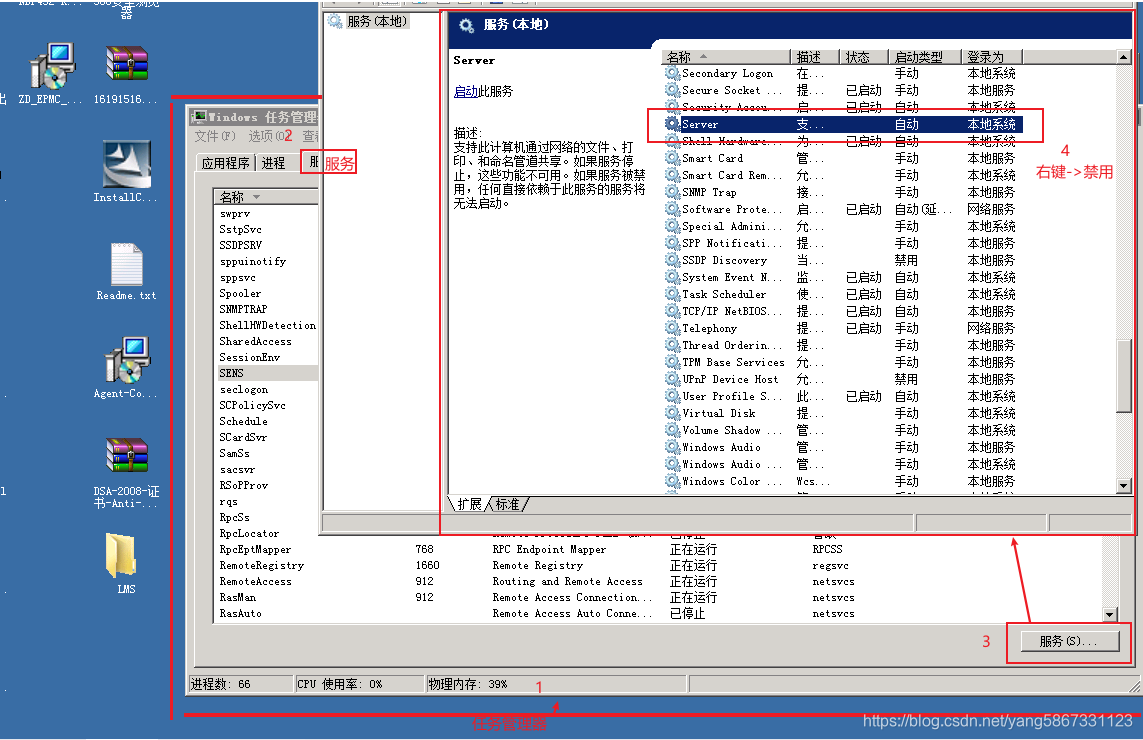

解决方法

1)可通过上述 解决方法1、解决方法2 的方式,通过CVE编号,找到对应的Windows 补丁包

2)也可通过关闭Server服务,解决此漏洞。

举例4:

问题:

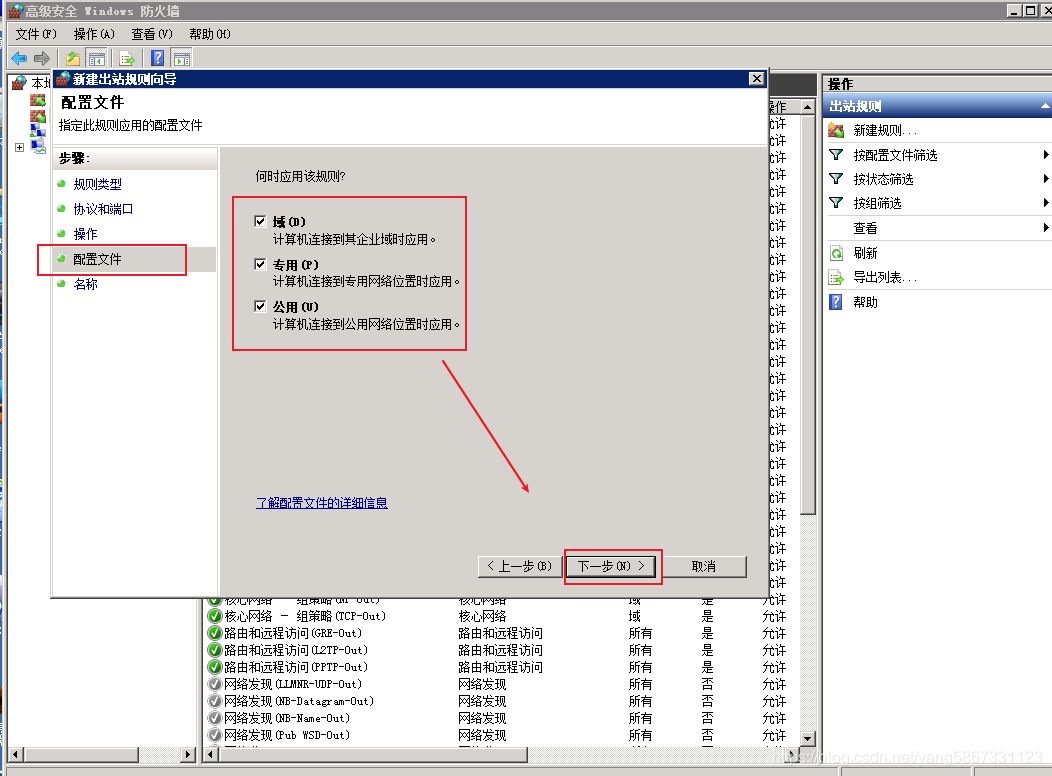

DCE/RPC和MSRPC服务枚举报告

Microsoft Windows RPC 特权提升漏洞

通过漏洞报告可观察到,两个风险漏洞对应的端口分别为:135、49163

解决方法:

防火墙入站/出站规则,阻止135 及 49136端口的访问

1.防火墙 高级设置

2.新建 入站/出站 规则

3.输入需要禁止入站的端口

4.设置 “阻止连接”

5.默认下一步

6.设置规则名称

以上为设定入站规则 ,设定出站规则 操作同上一致。

不过是要在出站规则栏,进行 "新建规则"。

7.最终结果展示

举例5:

问题:

安装成功的补丁,在哪里进行确认。

解决方法:

本文提供了一种实用的方法来解决服务器中存在的各种安全漏洞,包括通过CVE编号查找补丁、利用搜索引擎定位解决方案以及实施特定的安全策略。

本文提供了一种实用的方法来解决服务器中存在的各种安全漏洞,包括通过CVE编号查找补丁、利用搜索引擎定位解决方案以及实施特定的安全策略。

1708

1708

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?