Nginx请求限制和访问控制

一、Nginx的请求限制

1. HTTP协议的连接与请求

HTTP协议版本与连接关系

| HTTP协议版本 | 连接关系 |

|---|---|

| HTTP1.0 | TCP不能复用 |

| HTTP1.1 | 顺序性TCP复用 |

| HTTP2.0 | 多路复用TCP复用 |

HTTP请求建立在一次TCP连接的基础上。

一次TCP连接至少可以产生一次HTTP请求,HTTP1.1版本以后,建立一次TCP连接可以发送多次HTTP请求。

HTTP协议的连接与请求

1. 连接频率限制

语法

Syntax: limit_conn_zone key zone=name:size;

Default: —

Context: http

Syntax: limit_conn zone number;

Default: —

Context: http, server, location

用法

- 在nginx配置文件中的 http 下配置

http {

# ...其它代码省略...

# 开辟一个10m的连接空间,命名为addr

limit_conn_zone $binary_remote_addr zone=addr:10m;

server {

...

location /download/ {

# 服务器每次只允许一个IP地址连接

limit_conn addr 1;

}

}

}2. 请求频率限制

语法

Syntax: limit_req_zone key zone=name:size rate=rate;

Default: —

Context: http

Syntax: limit_req zone=name [burst=number] [nodelay];

Default: —

Context: http, server, location

用法

- 在nginx配置文件中的 http 下配置

http {

# ...其它代码省略...

# 开辟一个10m的请求空间,命名为one。同一个IP发送的请求,平均每秒只处理一次

limit_req_zone $binary_remote_addr zone=one:10m rate=1r/s;

server {

...

location /search/ {

limit_req zone=one;

# 当客户端请求超过指定次数,最多宽限5次请求,并延迟处理,1秒1个请求

# limit_req zone=one burst=5;

# 当客户端请求超过指定次数,最多宽限5次请求,并立即处理。

# limit_req zone=one burst=5 nodelay;

}

}

}二、Nginx的访问控制

1. 基于IP的访问控制

语法

Syntax: allow address | CIDR | unix: | all;

Default: —

Context: http, server, location, limit_except

Syntax: deny address | CIDR | unix: | all;

Default: —

Context: http, server, location, limit_except

address:IP地址,例如:192.168.1.1

CIDR:例如:192.168.1.0/24;

unix:Socket方式

all:所有

用法

- 在nginx配置文件中的 server 下配置

server {

# ...其它代码省略...

location ~ ^/index_1.html {

root /usr/share/nginx/html;

deny 151.19.57.60; # 拒绝这个IP访问

allow all; # 允许其他所有IP访问

}

location ~ ^/index_2.html {

root /usr/share/nginx/html;

allow 151.19.57.0/24; # 允许IP 151.19.57.* 访问

deny all; # 拒绝其他所有IP访问

}

}ngx_http_access_module 的局限性

- 当客户端通过代理访问时,nginx的remote_addr获取的是代理的IP

- http_x_forwarded_for

http_x_forwarded_for = Client IP, Proxy1 IP, Proxy2 IP, ...

remote_addr 获取的是直接和服务端建立连接的客户端IP。http_x_forwarded_for 可以记录客户端及所有中间代理的IP

2. 基于用户的登录认证

语法

Syntax: auth_basic string | off;

Default: auth_basic off;

Context: http, server, location, limit_except

Syntax: auth_basic_user_file file;

Default: —

Context: http, server, location, limit_except

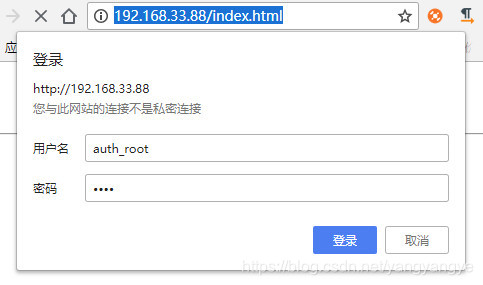

用法

- 要使用 htpasswd 命令,需要先安装httpd-tools

[root~]# yum -y install httpd-tools- 使用 htpasswd 命令创建账号密码文件

[root/etc/nginx]# htpasswd -c ./auth_conf auth_root

New password:

Re-type new password:

Adding password for user auth_root

[root/etc/nginx]# ll auth_conf

-rw-r--r-- 1 root root 48 7月 9 11:38 auth_conf

[root/etc/nginx]# cat auth_conf

auth_root:$apr1$2v6gftlm$oo2LE8glGQWi68MCqtcN90- 在nginx配置文件中的 server 下配置

server {

# ...其它代码省略...

location ~ ^/index.html {

root /usr/share/nginx/html;

auth_basic "Auth access! Input your password!";

auth_basic_user_file /etc/nginx/auth_conf;

}

}- 修改后重新载入配置文件

nginx -s reload - 使用浏览器访问

http://192.168.33.88/index.html

输入正确的用户名和密码,即可正常访问。

ngx_http_auth_basic_module 的局限性

- 用户信息依赖文件方式

- 操作管理效率低下

limit_except 对客户端请求限制

指定对范围之外的其他方法的访问控制

limit_except METHOD {……}

如:对指定范围外使用GET请求的除了允许172.16.0.0/16网段的主机使用,其他都拒绝。

limit_except GET {

allow 172.16.0.0/16;

deny all;

}

nginx location 节点中配置:

limit_except GET POST {

deny all;

}

HTTP方法 谓词 及在Nginx中如何关闭(limit_except)

| HTTP方法 | 评估结果 | 建议 | 说明 | 解决方案 |

| HEAD | 安全 | 无 | 除了服务器不能在响应中返回消息体,HEAD 方法与 GET 相同。HEAD 请求的响应中的 HTTP 头部中包含的元信息应该与 GET 请求发送的响应中的信息相同。该方法可用来获取请求暗示实体的元信息,而不需要传输实体本身。该方法常用来测试超文本链接的有效性、可用性和最近的修改。 | |

| TRACE | 危险 | 建议关闭 | TRACE 方法用于引起远程的,该请求消息的应用层回射。请求的最终接收者应该反射200(OK)响应,并以该消息作为客户端回收消息的实体。 | 将应用服务器中的TRACE谓词拒绝 |

| GET | 安全 | 无 | GET 方法即获取由 Request-URI 标识的任何信息(以实体的形式)。如果 Request-URI 引用某个数据处理过程,则应该以它产生的数据作为在响应中的实体,而不是该过程的源代码文本,除非该过程碰巧输出该文本。 | |

| PUT | 危险 | 建议关闭 | PUT 方法请求将封装的实体存储在指定的 Request-URI 下。如果 Request-URI 引用已存在的资源,该封装实体应该被认作最初服务器存储的修改版本。如果 Request-URI 没有指向已存在的资源,且该 URI 可以被请求的用户代理定义为新的资源,则最初服务器可以用该URI创建资源。 | 将应用服务器中的PUT谓词拒绝 |

| POST | 安全 | 无 | POST 方法用来请求最初服务器接受请求中封装的实体作为从属于请求行中的 Request-URI 标识的附属。 | |

| OPTIONS | 安全(已关闭) | 无 | OPTIONS 方法表示在由 Request-URI 标识的请求/响应链上关于有效通讯选项信息的请求。该方法允许客户端判断与某个资源相关的选项和/或需求或者服务器的能力,而不需要采用资源行为或发起资源获取。 | |

| DELETE | 危险 | 建议关闭 | DELETE 方法请求最初服务器删除 Request-URI 标识的资源。最初服务器可在人为干涉下(或其它意思)屏蔽该方法。客户端不能确保该操作已提交,即使最初服务器发出的状态码表明动作已成功完成也如此。然而,在给出响应的时候,服务器不应该表示成功,除非它试图删除该资源或将它移动到不可访问的位置。 | 将应用服务器中的DELETE谓词拒绝 |

673

673

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?