往期通关

文章目录

工具准备

burpsuite 专业版

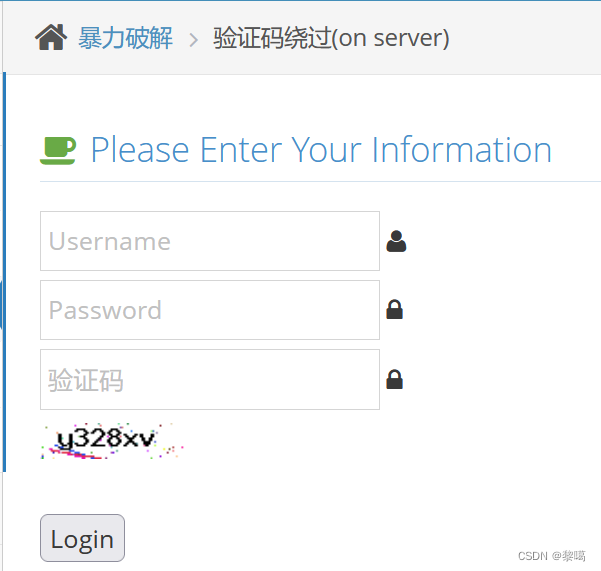

一、验证码绕过(on server)

二、使用步骤

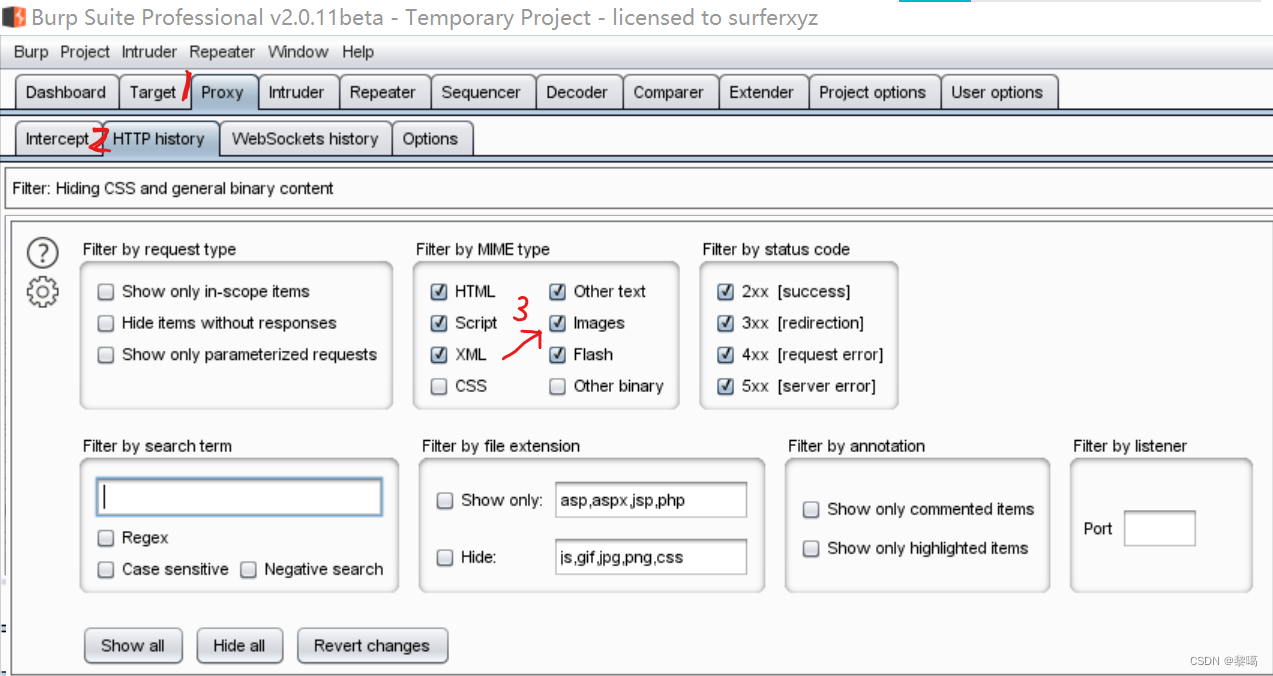

1.设置过滤器

将image勾选上

这样做的目的是:bp可以捕获到验证码刷新的请求包

2.刷新验证码

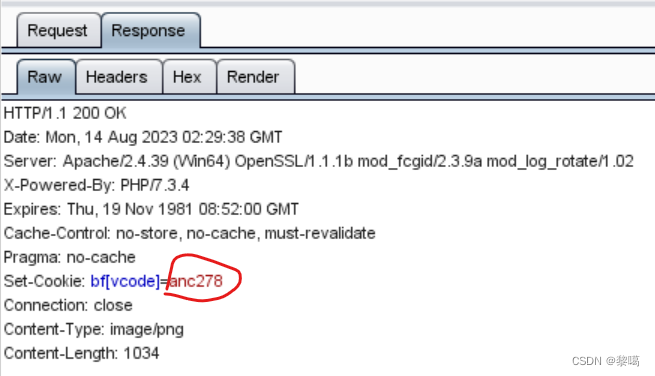

在刷新验证码时,bp截获其请求包,并将response报文发送到浏览器端,因此response中的Set-Cookie字段就记录了刷新后的验证码。

第一次刷新前验证码: y328xv

单击验证码进行刷新,bp端的response中的Set-Cookie字段

第一次刷新后验证码:anc278

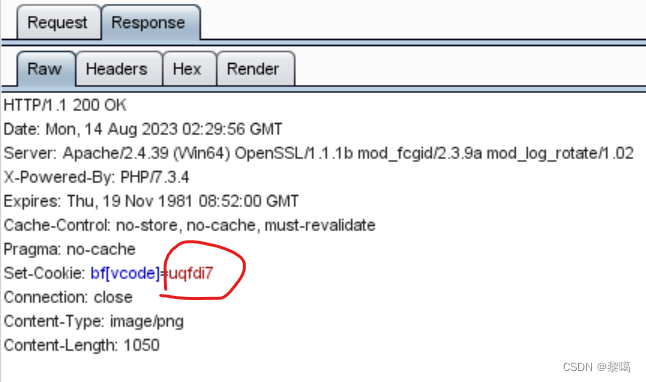

再刷新一次:

刷新后的验证码:uqfdi7

刷新的目的是为了验证bp比浏览器更早知道response的内容。利用这一漏洞,我们可以进行爆破。

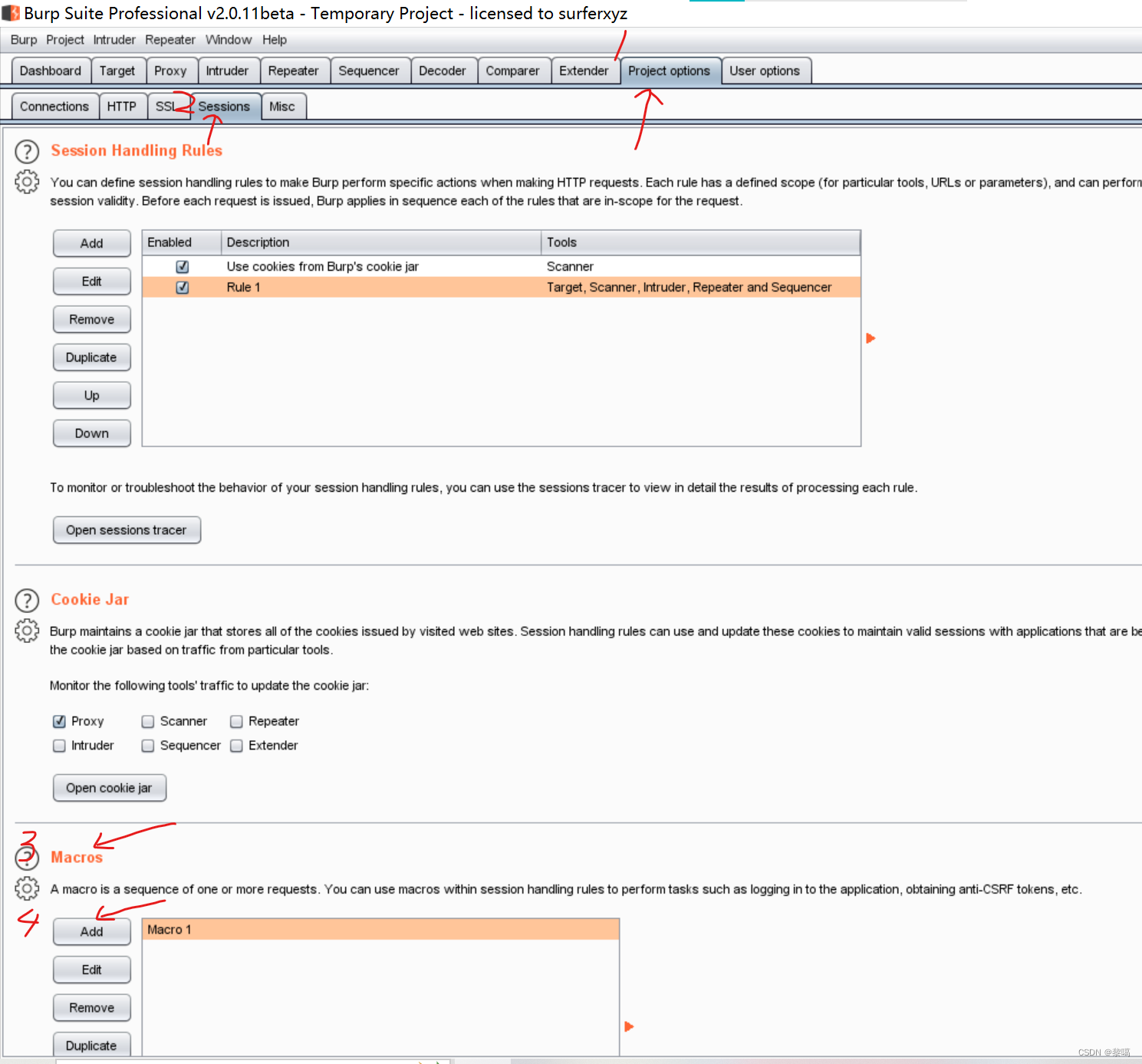

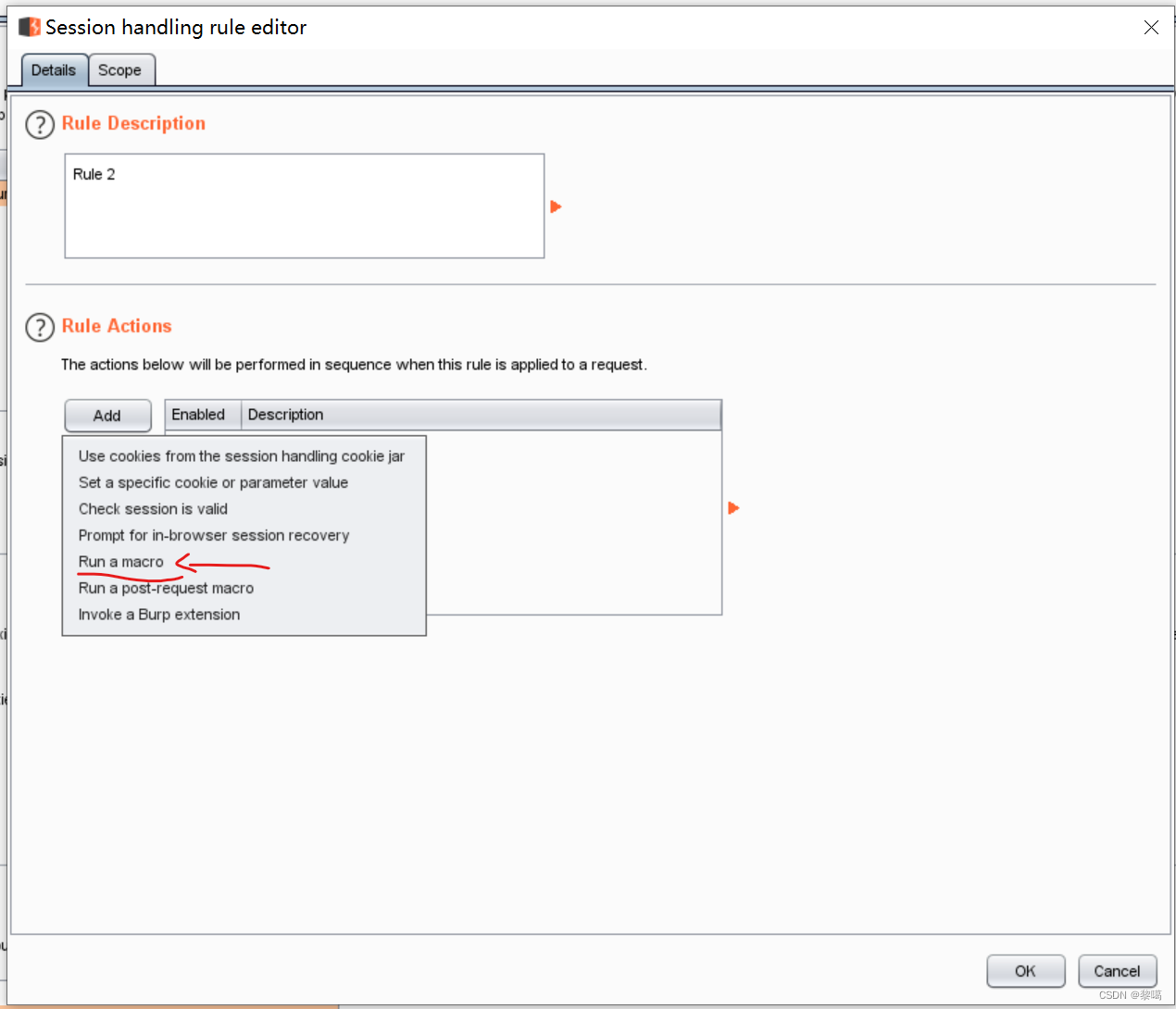

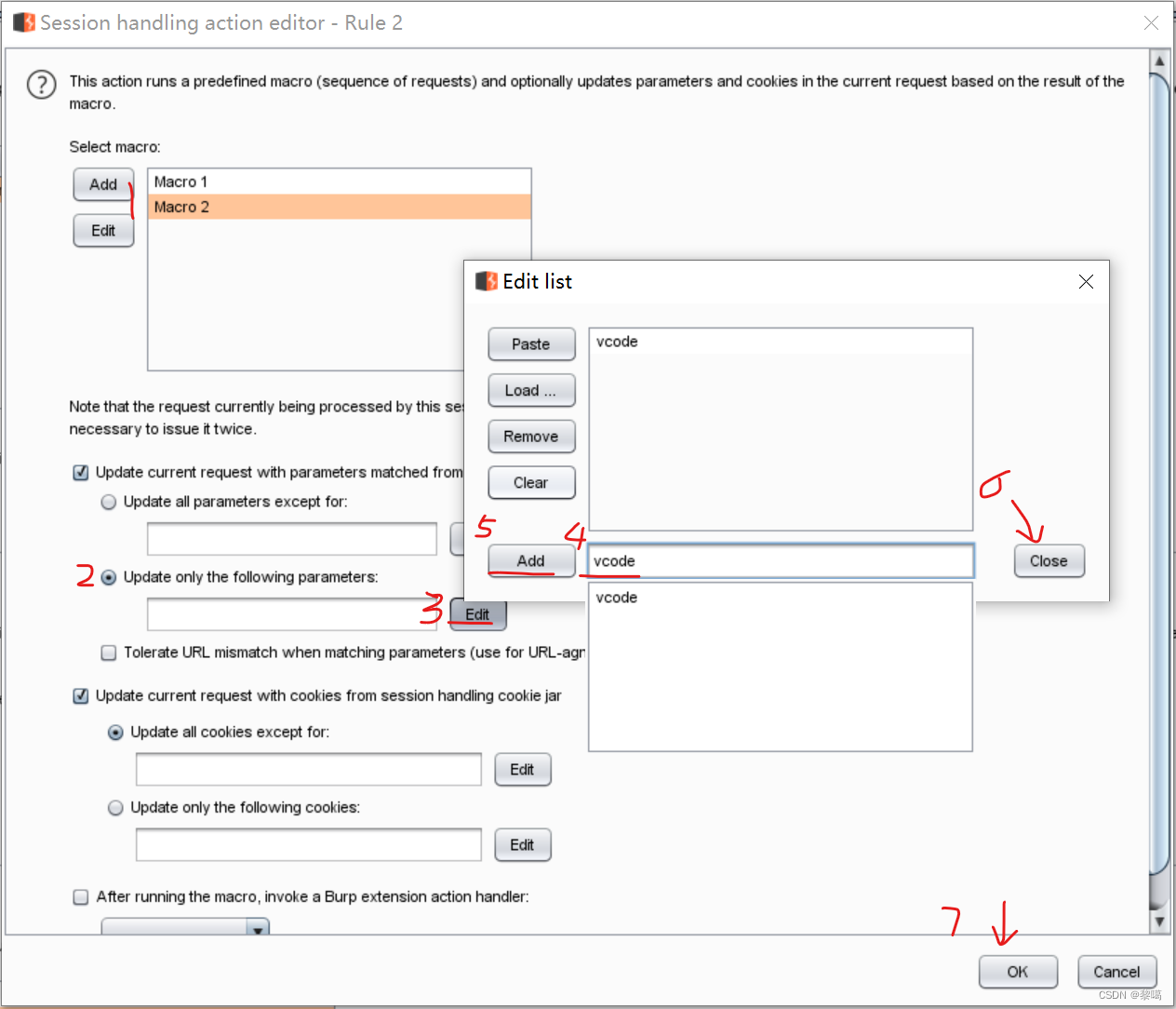

二、设置macro

project options -->Sessions–>Macros–>add

社区版bp没有 project options 功能,所以要使用专业版。

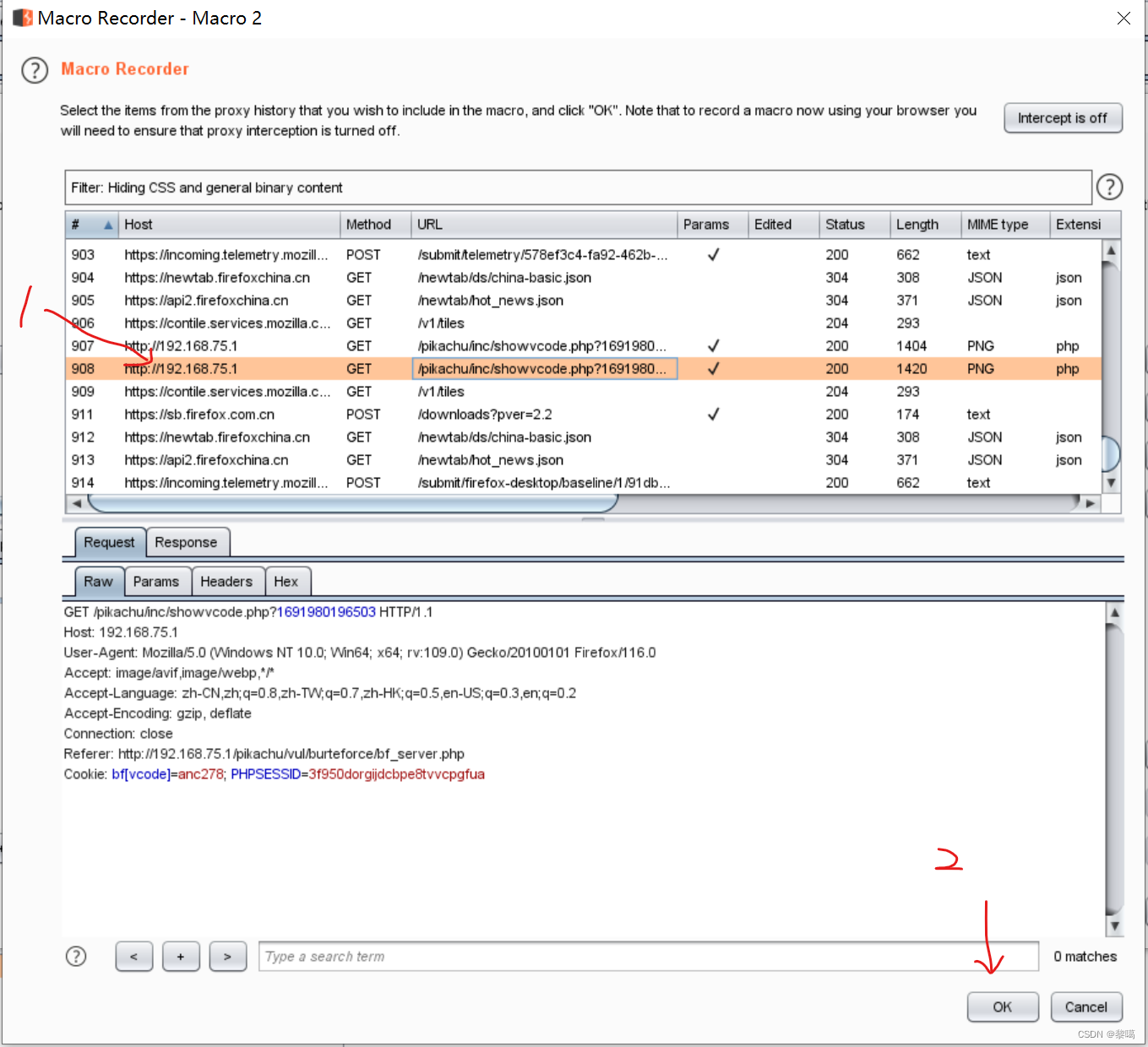

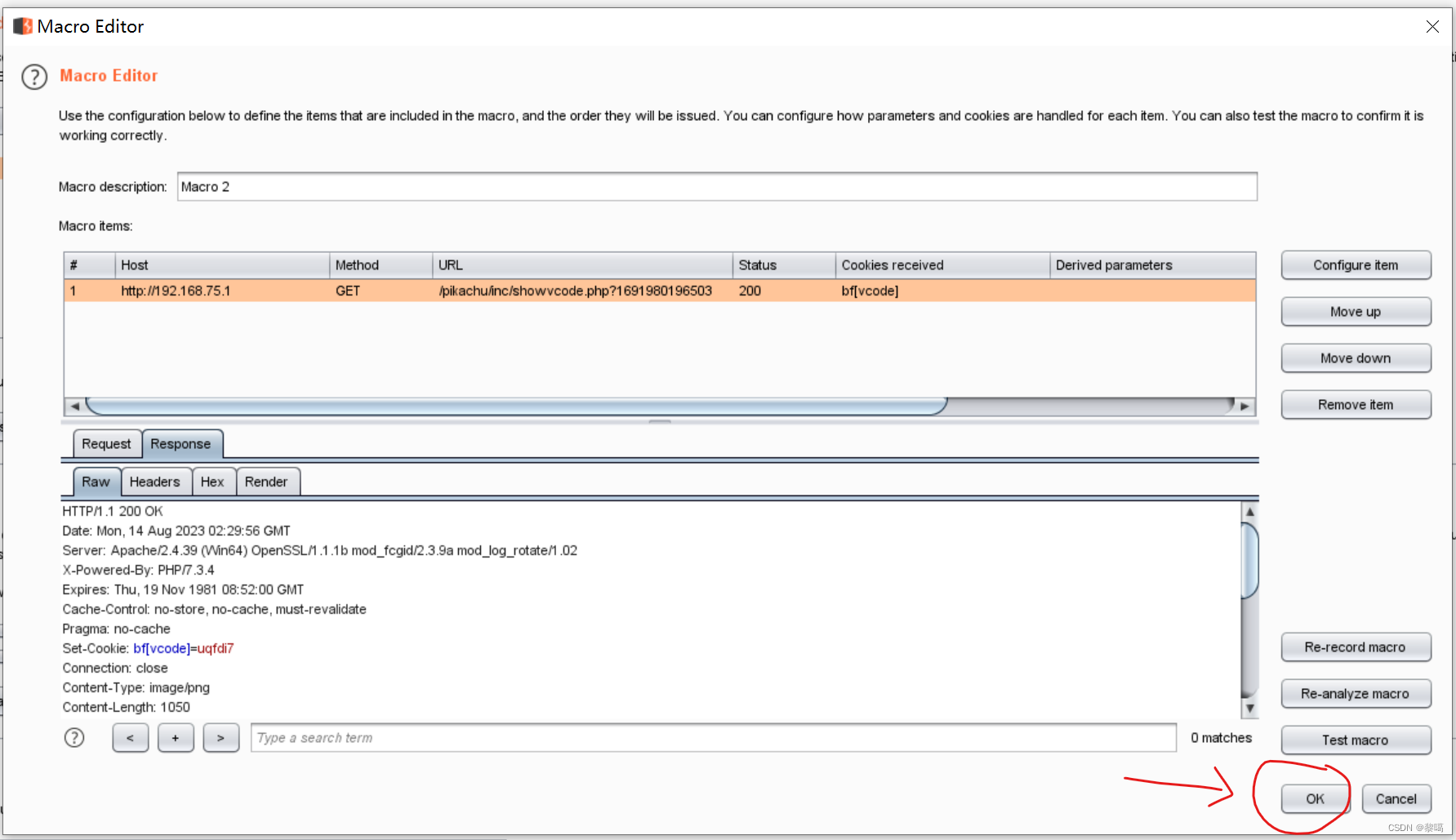

选中最后一次刷新记录

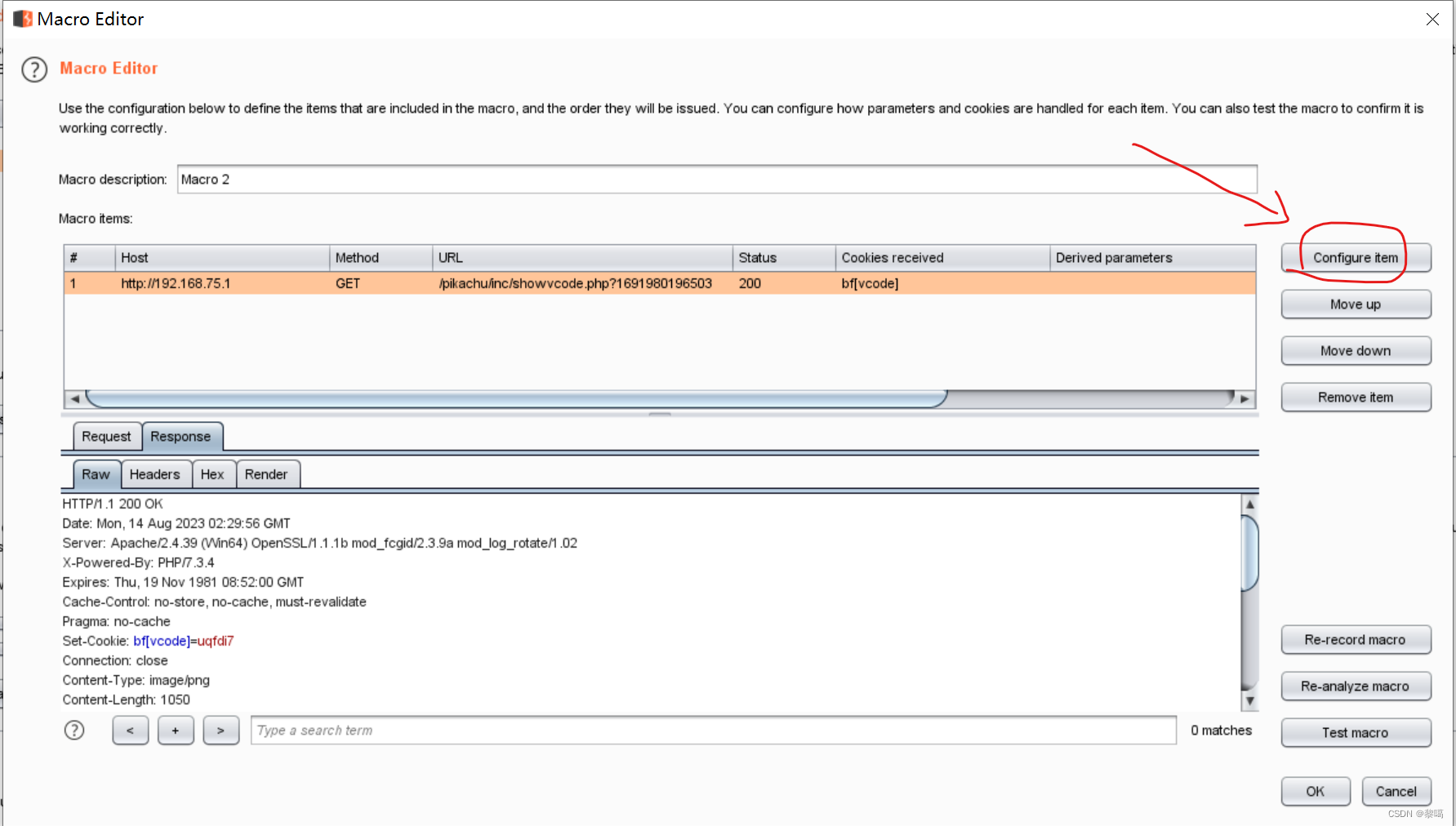

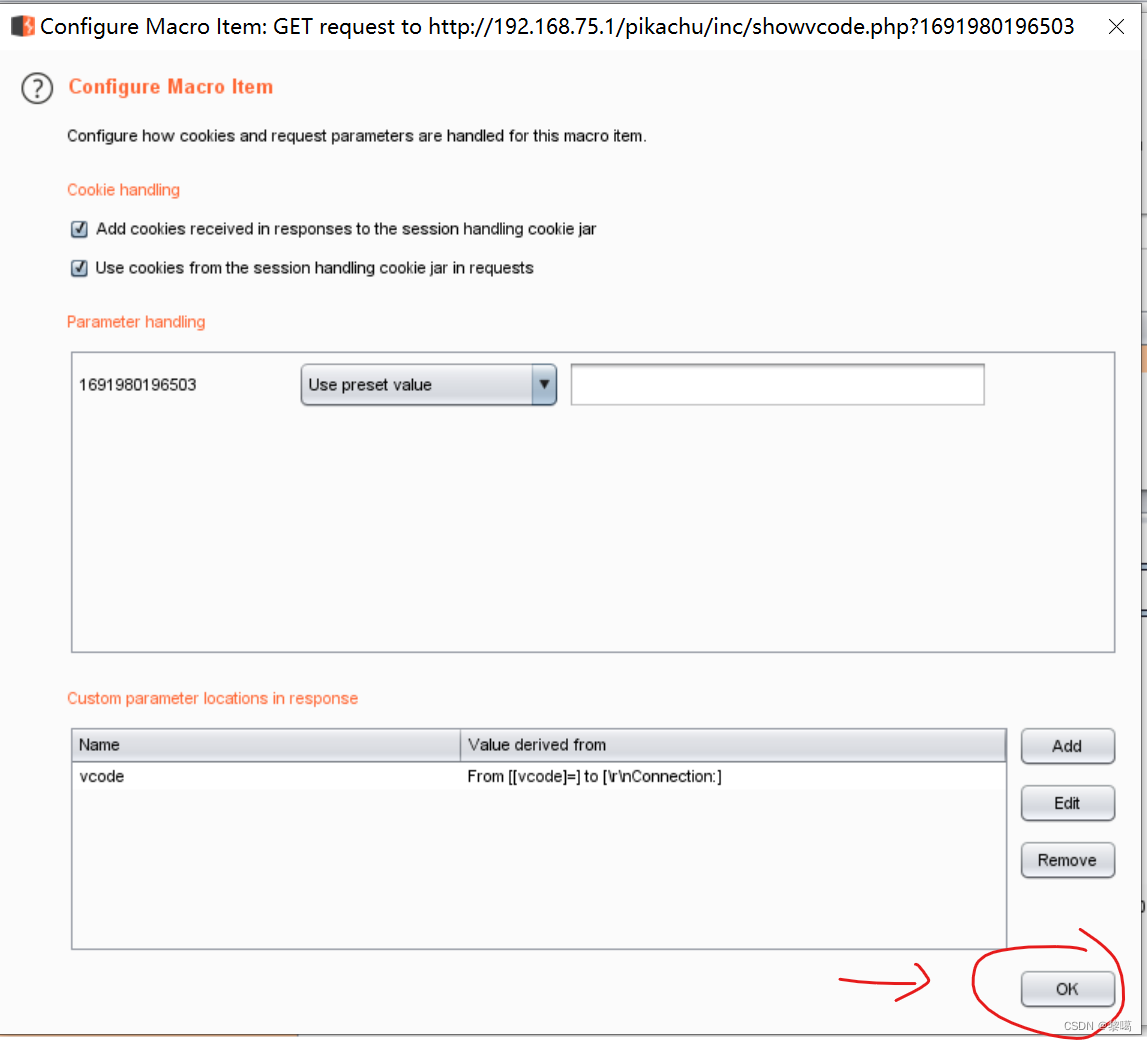

configure item

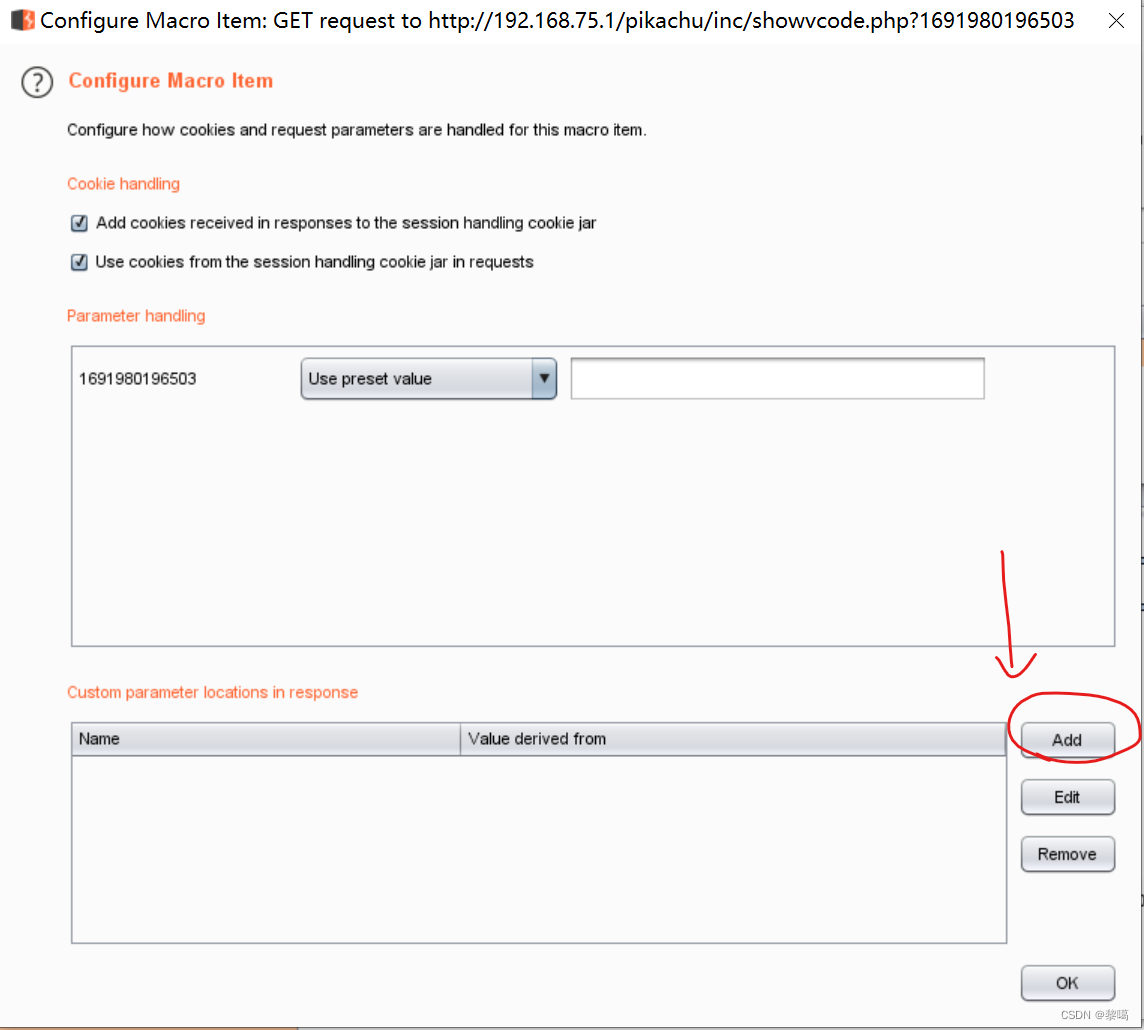

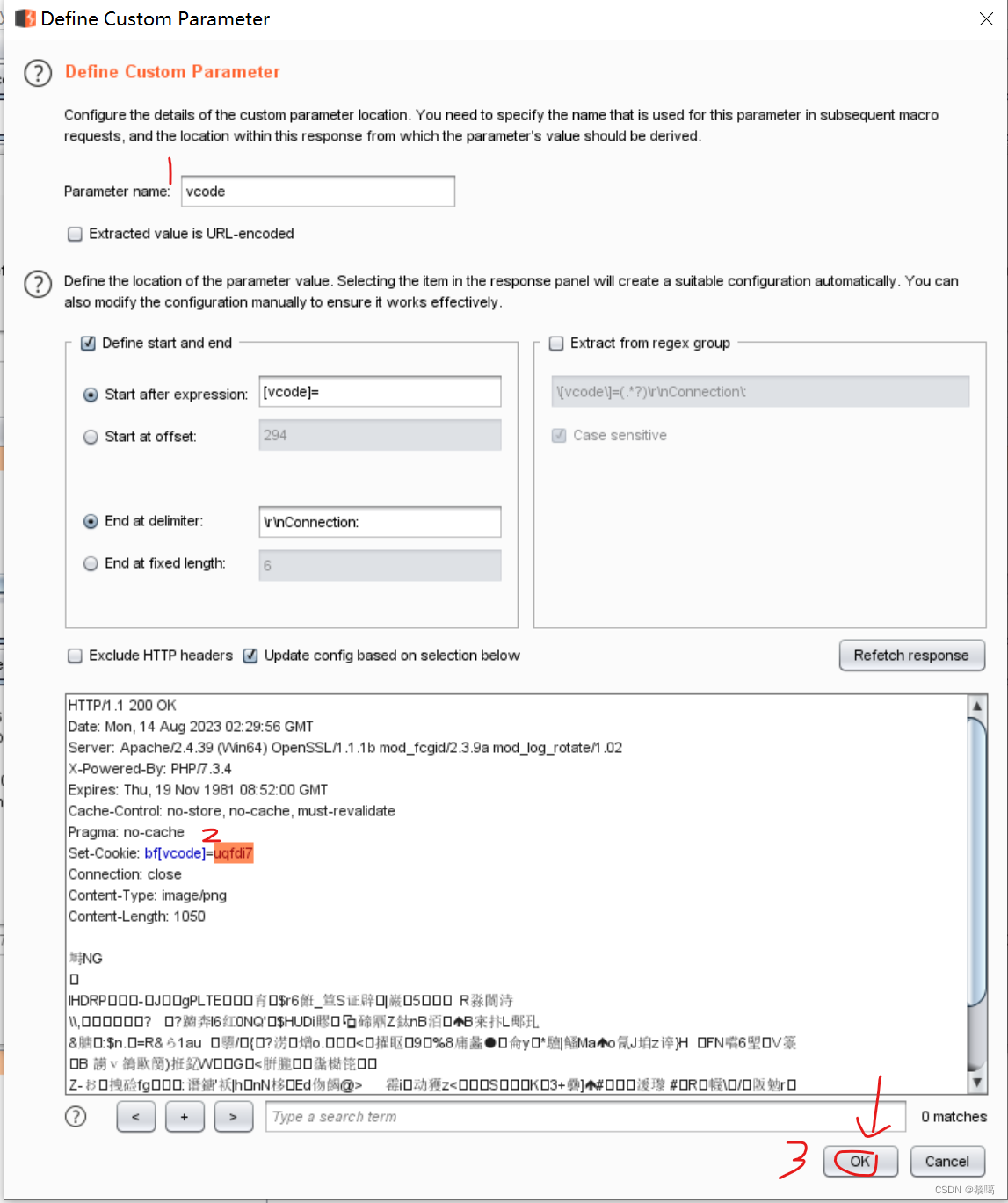

1,输入参数名vcode

2,选中参数

3,ok

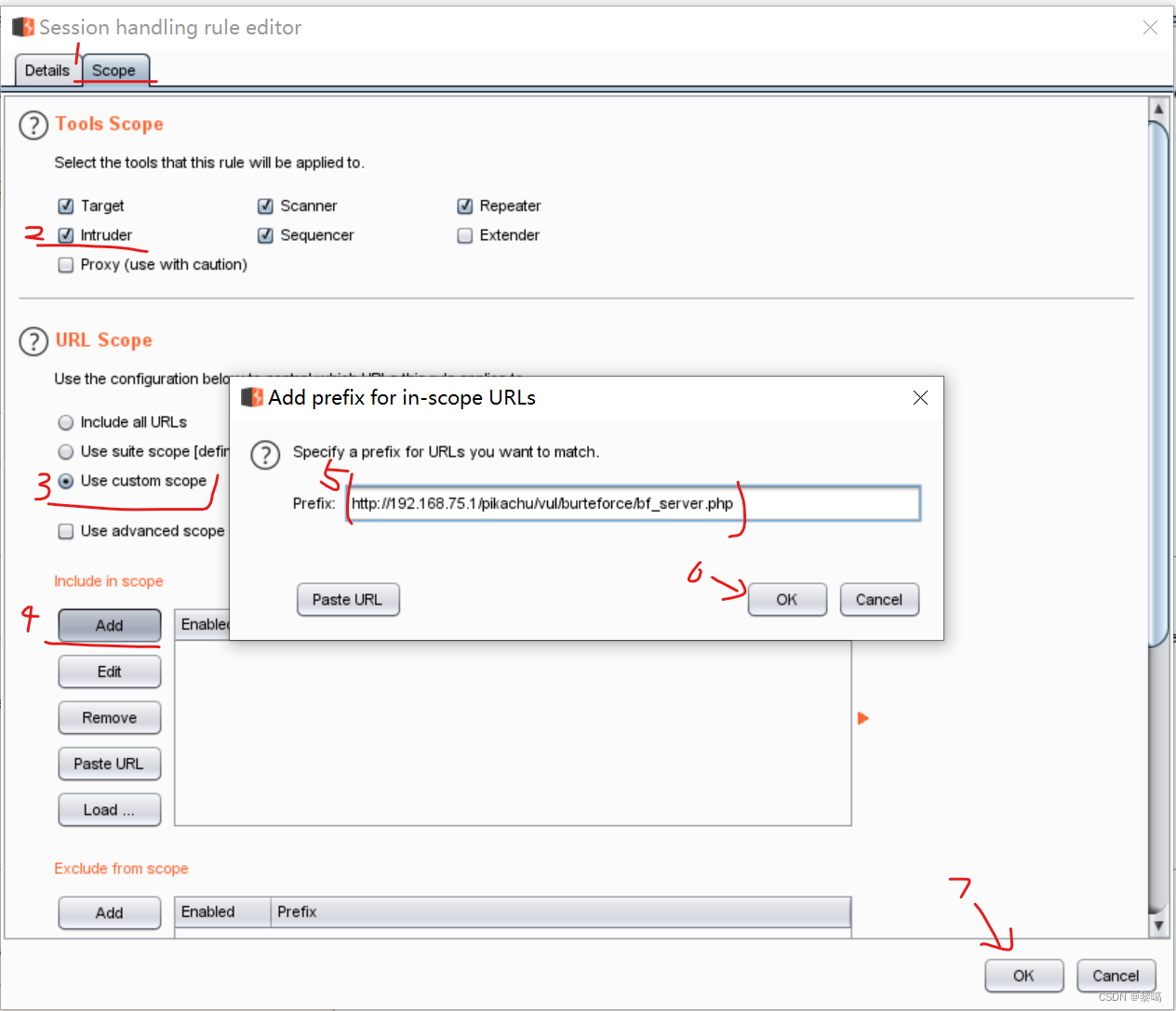

设置Macro的生效范围

三、爆破

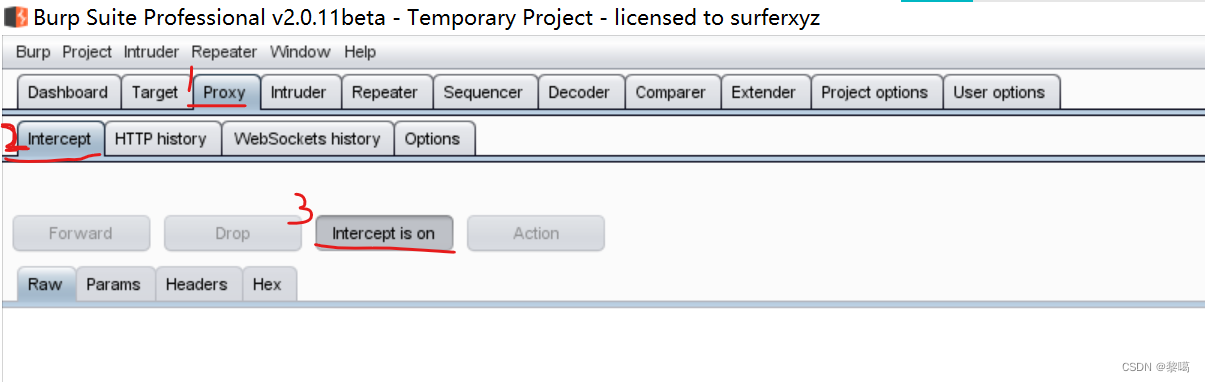

打开拦截功能intercept

之后的内容与pikachu靶场通关1 —基于表单的暴力破解类似。

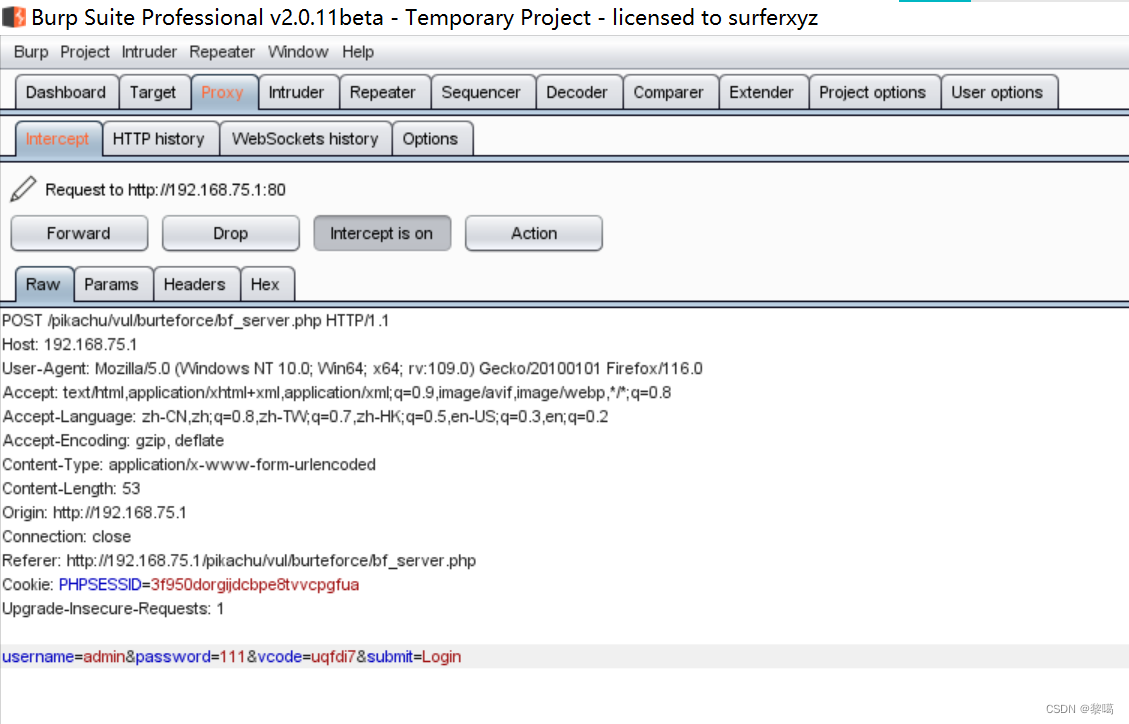

尝试登录

bp截获

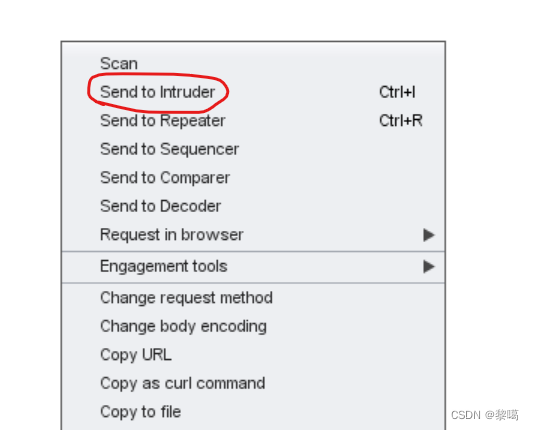

发送到intruder

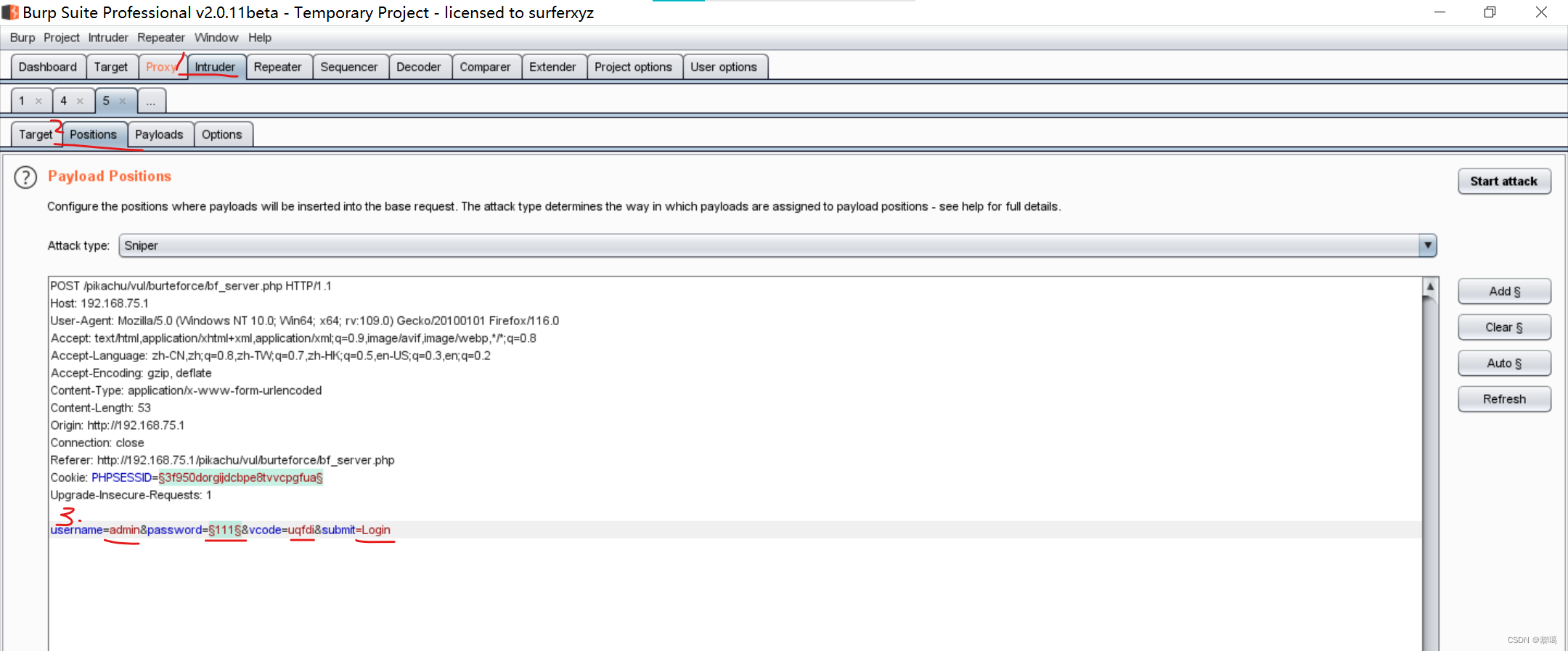

整理替换字段

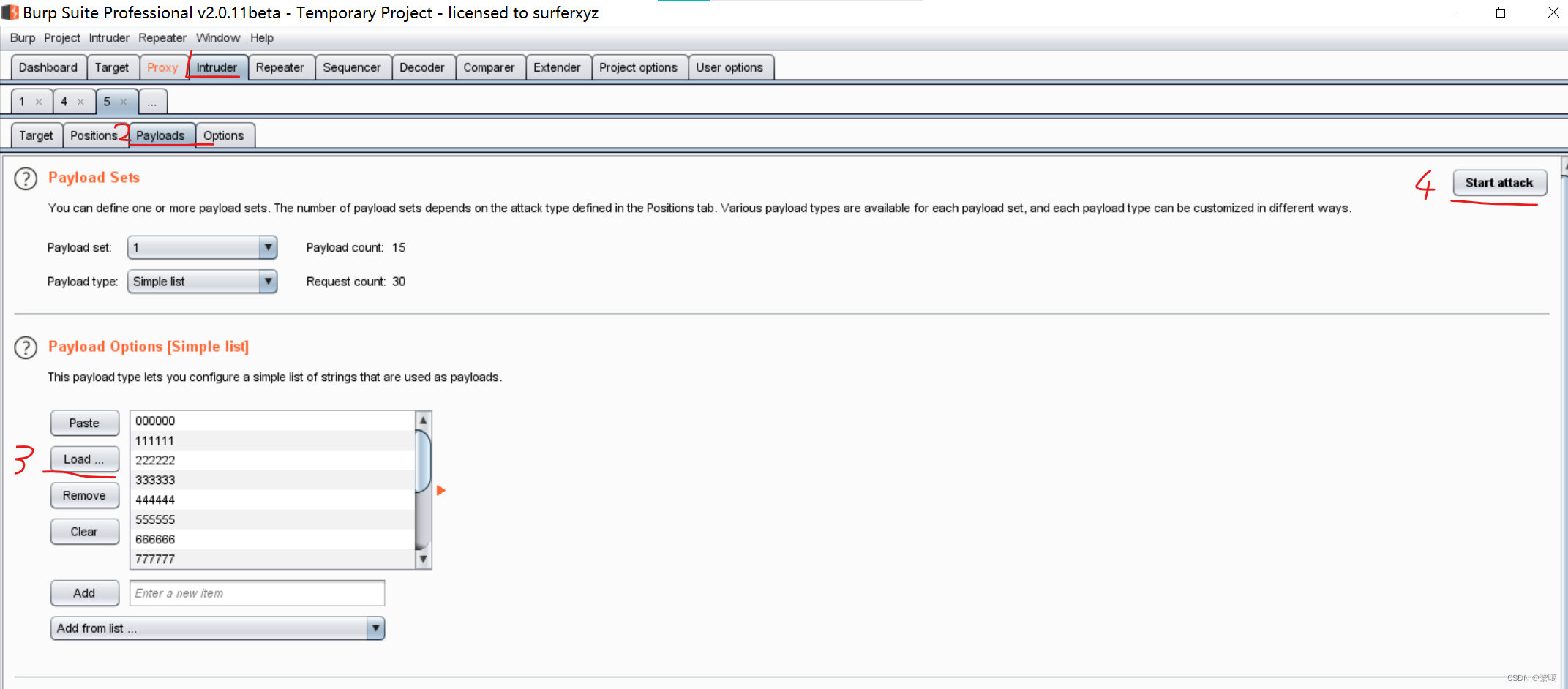

加载密码字典

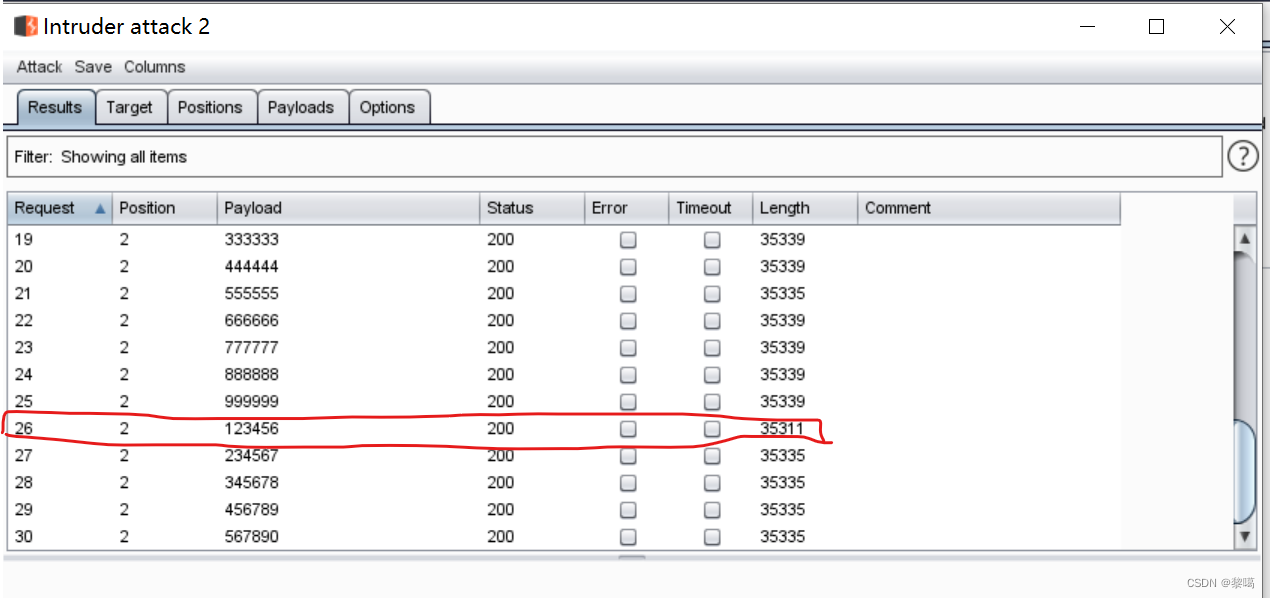

发现有一行结果的Length不同

尝试登陆,登陆成功

433

433

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?