条件

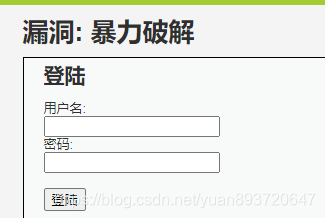

靶机地址:http://192.168.126.130/vulnerabilities/brute/

使用工具:burp suite v2.1.05

以爆破admin用户为目标

分析

我们先抓一个登录包看看

我们可以看到同前两个等级,这个传输的参数多了一个user_token,那这个数据是哪来的呢,我们打开登录页面的源码可以看到

因此我们推断,这里提交的token都是来自上一个请求,那没我们每次都在源码中把token弄出来替换就好了。

开始

我们把登录包发送到intruger,因为我们要替换两个地方的参数,所以我们攻击类型选择Pitchfork,这个模式可以同时爆破几个参数,选择好我们要爆破的位置。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?