信息安全,ISO(国际标准化组织)的定义为:为数据处理系统建立和采用的技术、管理上的安全保护,为的是保护计算机硬件、软件、数据不因偶然和恶意的原因而遭到破坏、更改和泄露。

网络安全的目标:①保密性 机密性:隐私或机密的信息不会被泄露给未经授权的个体 隐私性:个人仅可以控制和影响与之相关的信息 ②完整性 信息不被偶然或蓄意地删除、修改、伪造、乱序、重放、插入 ③不可抵赖性 通信的所有参与者都不能否认曾经完成的操作 ④可用性 信息被授权实体访问并按需使用 ⑤可控性 仅允许实体以明确定义的方式对访问权限内的资源进行访问

安全威胁有很多,如下图

恶意代码:经过存储介质和网络进行传播,从一台计算机系统到另外一台计算机系统,未经授权认证破坏计算机系统完整性的程序或代码

恶意代码种类:

①计算机病毒(Computer Virus)具有自我复制能力并会对系统造成巨大破坏的恶意代码

②蠕虫(Worms)自动完成自我复制,生命期短

③特洛伊木马(Trojan Horse) 与远程主机建立连接,使得远程主机能够控制本地主机

④逻辑炸弹(Logic Bombs)在特定逻辑条件满足时实施破坏

⑤系统后门(Backdoor)绕过安全性控制而获取对程序或系统访问权

⑥Rootkit隐藏自身及指定的文件、进程和网络链接

⑦恶意脚本(Malicious Scripts制造危害或者损害系统功能为目的

远程入侵:有意违反安全服务和侵犯系统安全策略的智能行为

远程攻击从网络中某台主机发起,针对网络中其它主机的攻击行为

①非法接入 非授权人员连接到网络系统内部并获得访问系统内部资源的途径

②非法访问 非授权用户通过远程登录或黑客工具远程访问主机资源

入侵者

①黑客(Hacker)精通网络、系统、外设以及软硬件技术的程序员

②骇客(Cracker)恶意非法地试图破解或破坏某个程序、破解系统及网络安全的程序员

拒绝服务:定义 让目标主机或系统停止提供服务或资源访问 资源包括磁盘空间、内存、进程甚至网络带宽

①对网络带宽进行的消耗性攻击 向服务器发送大量IP分组,导致正常用户请求服务的分组无法到达该服务器

②利用系统漏洞使得系统崩溃 利用C程序中存在的缓冲区溢出漏洞进行攻击,发送精心编写的二进制代码,导致程序崩溃,系统停止服务

身份假冒

IP地址假冒

①用不存在的或合法用户的IP地址,作为自己发送的IP分组的源IP地址

②网络的路由协议并不检查IP分组的源IP地址

用户假冒

①身份信息使用一组特定的数据来表示

②利用社会工程学方法或网络监听的方式窃取这些特定数据

③利用这些数据欺骗远程系统,假冒合法用户

信息窃取和篡改

主动攻击

①重放(replay) 窃取到信息后按照它之前的顺序重新传输

②篡改 窃取到的信息进行修改、延迟或重排,再发给接收方

③冒充 先窃取到认证过程的全部信息,发现其中包含有效的认证信息流后重放这些信息

④伪造 冒充合法身份在系统中插入虚假信息,并发给接收方

⑤阻断 有意中断通信双方的网络传输过程,是针对可用性的一种攻击

被动攻击

①在通信双方的物理线路上安装信号接收装置即可窃听通信内容

②使用流量分析推测通信双方的位置和身份,观察信息的频率和长度

③重点在于防范而不是检测

网络安全学习资源分享:

零基础入门

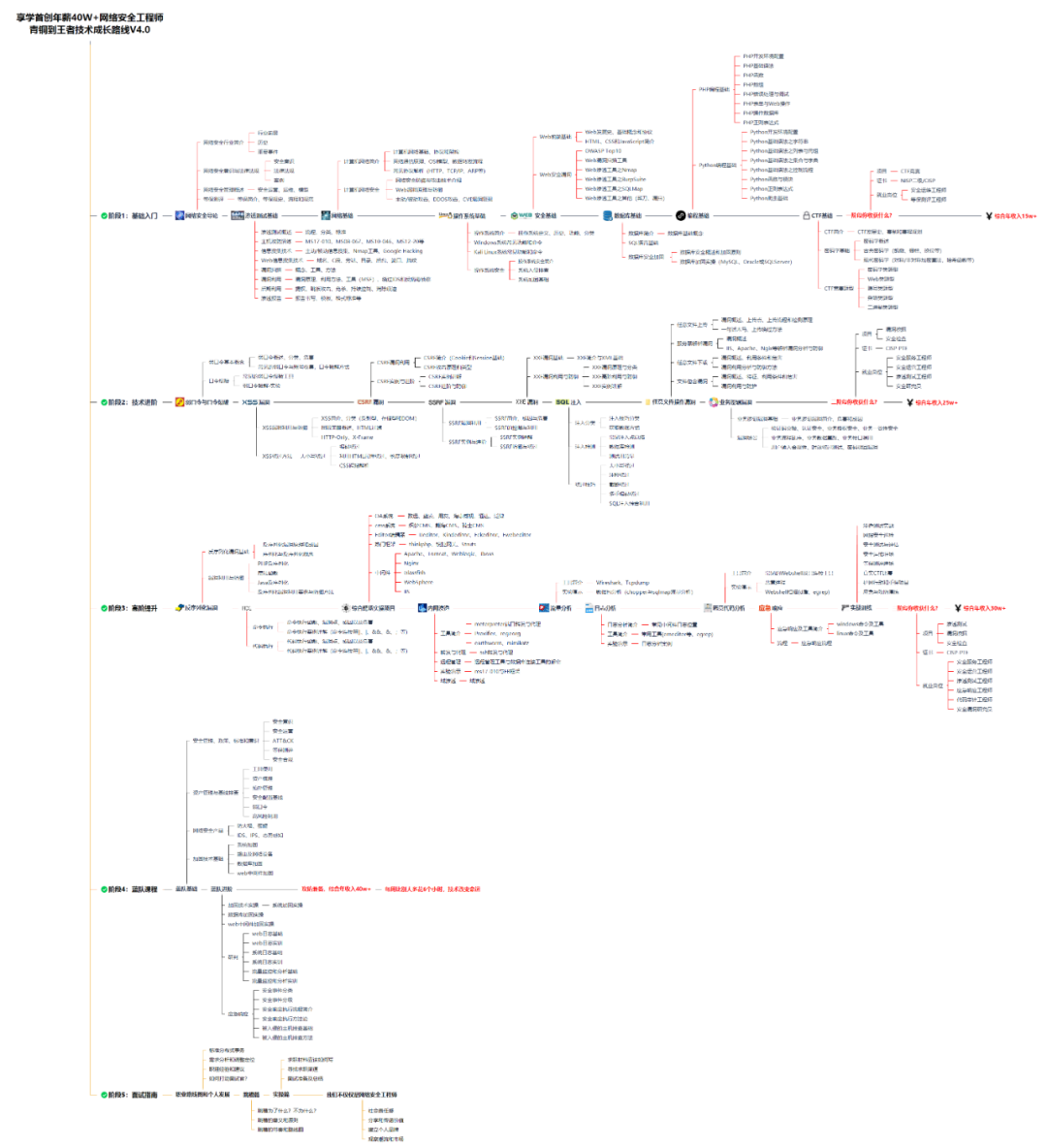

对于从来没有接触过网络安全的同学,我们帮你准备了详细的学习成长路线图。可以说是最科学最系统的学习路线,大家跟着这个大的方向学习准没问题。

CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享 (qq.com)

同时每个成长路线对应的板块都有配套的视频提供:

CSDN大礼包:《黑客&网络安全入门&进阶学习资源包》免费分享 (qq.com)

因篇幅有限,仅展示部分资料,需要点击上方链接即可获取

440

440

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?