目录

第一层——JPG文件隐写+伏羲加密

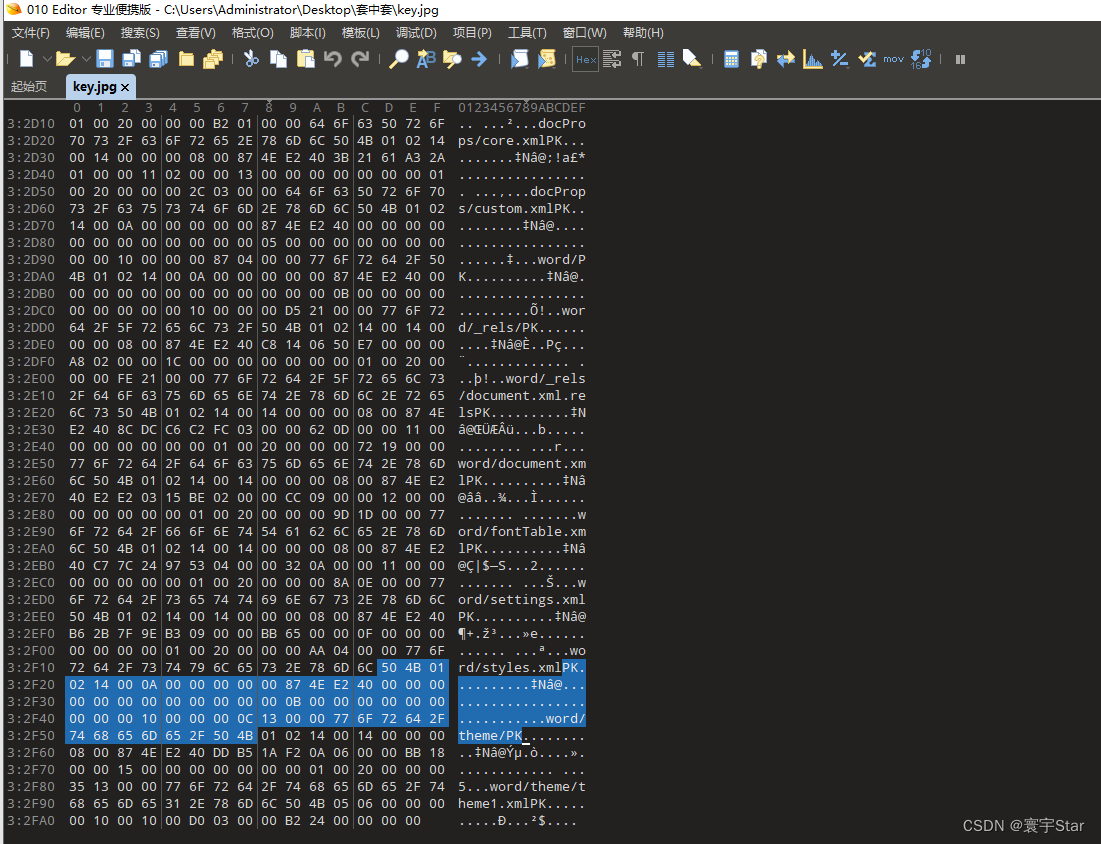

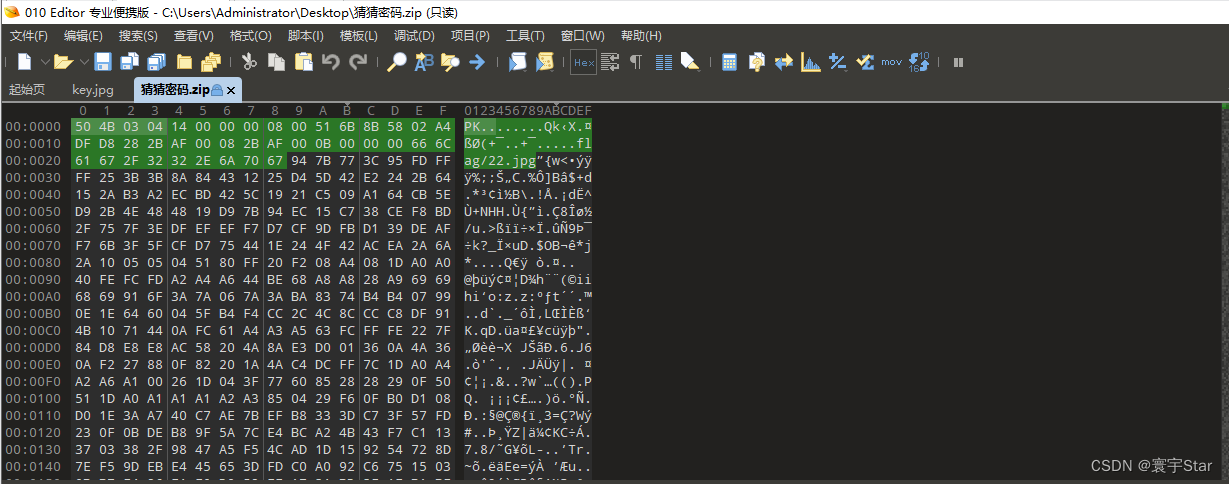

将文件包中的key.jpg拖入010Editor工具

最下面发现有PK字段,确定图片中存在隐写压缩包文件

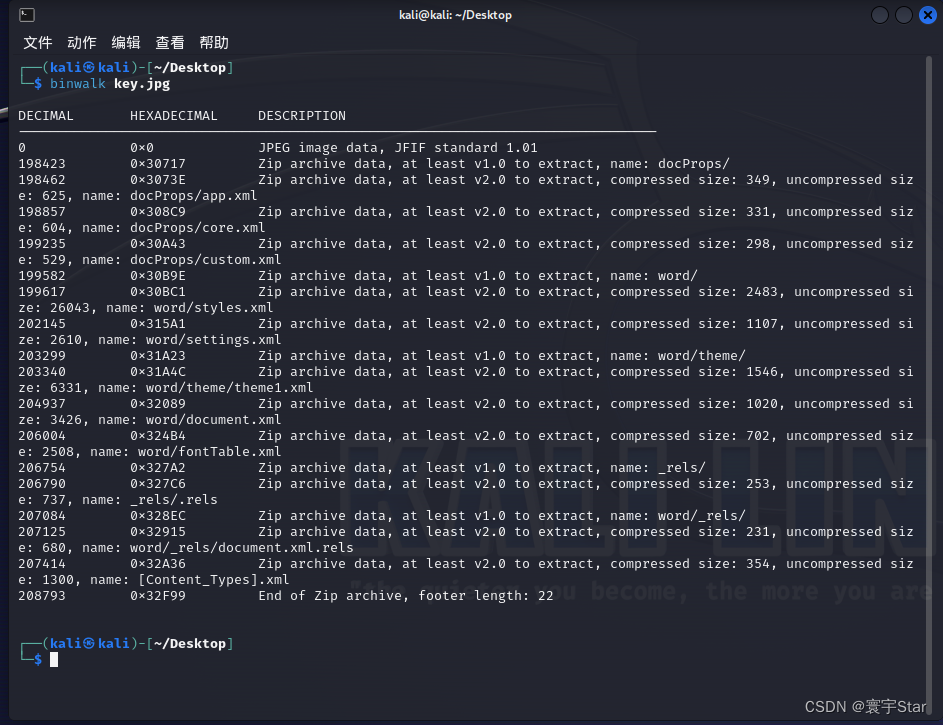

下一步去kali中使用binwalk查看文件

指令:binwalk key.jpg

发现有文件在jpg中,进行文件提取

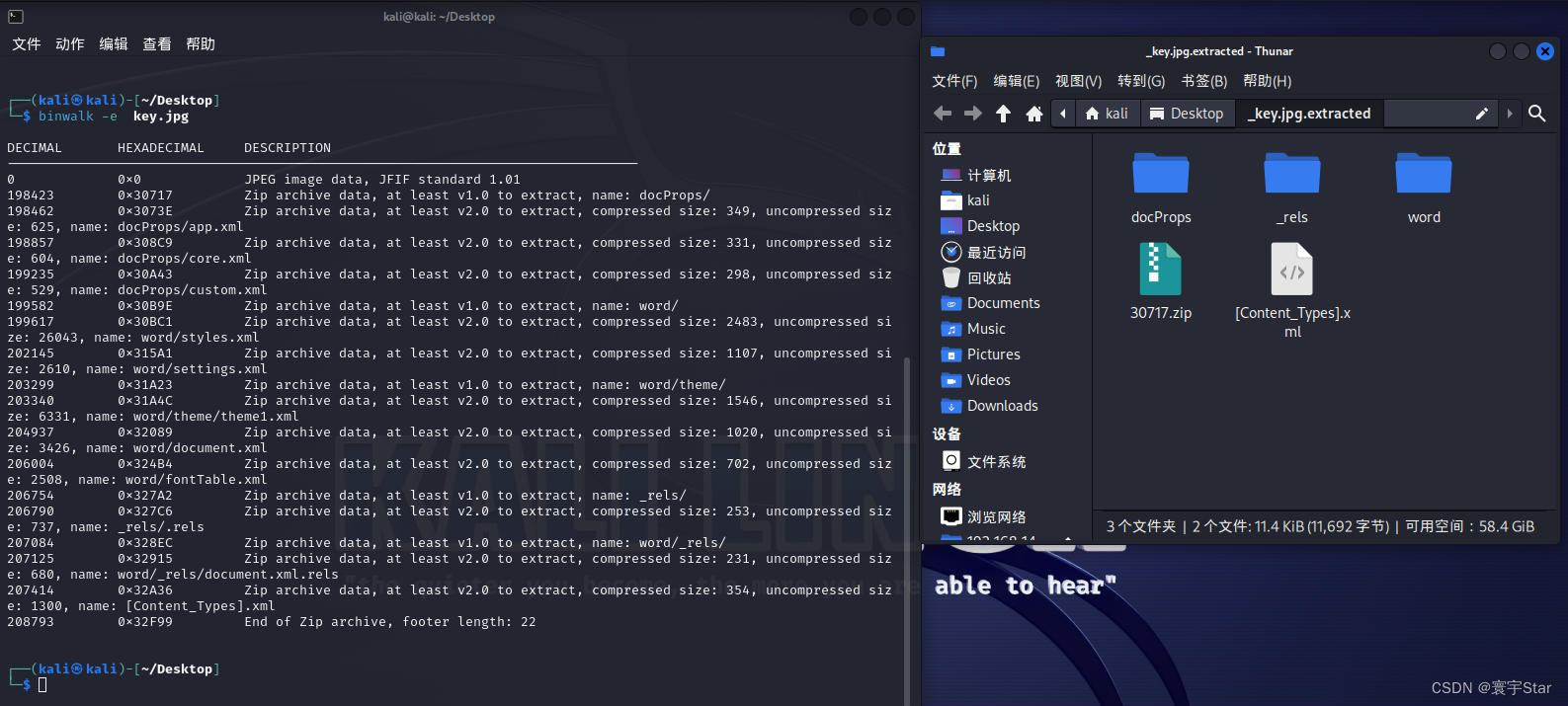

指令:binwalk -e key.jpg

提取出来后发现有多个xml文件,需要进行浏览

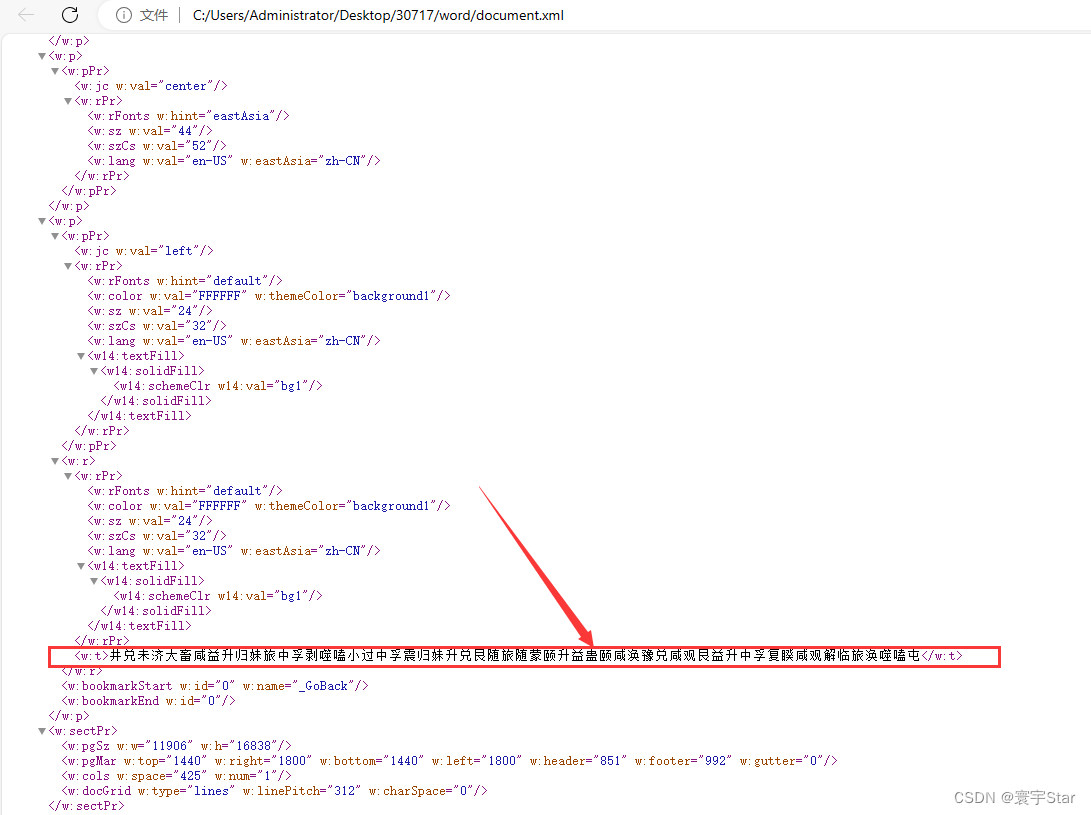

在提取文件中的word/document.xml 发现了一串加密后的文字

直接把这串文字复制出来,去进行解密

此处使用的是伏羲加密

附上对应Python解密代码

s='井兑未济大畜咸益升归妹旅中孚剥噬嗑小过中孚震归妹升兑艮随旅随蒙颐升益蛊颐咸涣豫兑咸观艮益升中孚复睽咸观解临旅涣噬嗑屯'

dic={'坤': '000000', '剥': '000001', '比': '000010', '观': '000011', '豫': '000100', '晋': '000101', '萃': '000110', '否': '000111', '谦': '001000', '艮': '001001', '蹇': '001010', '渐': '001011', '小过': '001100', '旅': '001101', '咸': '001110', '遁': '001111', '师': '010000', '蒙': '010001', '坎': '010010', '涣': '010011', '解': '010100', '未济': '010101', '困': '010110', '讼': '010111', '升': '011000', '蛊': '011001', '井': '011010', '巽': '011011', '恒': '011100', '鼎': '011101', '大过': '011110', '姤': '011111', '复': '100000', '颐': '100001', '屯': '100010', '益': '100011', '震': '100100', '噬嗑': '100101', '随': '100110', '无妄': '100111', '明夷': '101000', '贲': '101001', '既济': '101010', '家人': '101011', '丰': '101100', '离': '101101', '革': '101110', '同人': '101111', '临': '110000', '损': '110001', '节': '110010', '中孚': '110011', '归妹': '110100', '睽': '110101', '兑': '110110', '履': '110111', '泰': '111000', '大畜': '111001', '需': '111010', '小畜': '111011', '大壮': '111100', '大有': '111101', '夬': '111110', '乾': '111111'}

cc=""

i=0

while True:

if i >=len(s):

break

try:

cc+=dic[s[i]]

except:

cc+=dic[s[i] + s[i + 1]]

i+=1

i+=1

x=""

end=cc

for i in range(0,len(end),8):

ins=end[i:i+8]

x+=chr(int(ins,2))

print(x)代码引用自:CRYPTO-2BJDCTF2020-伏羲六十四卦_64卦加密-CSDN博客

将xml文件中的文字复制进去,运行解密文件就可以得到压缩包文件的密码

key:6470e394cbf6dab6a91682cc8585059b 将key后的值输入进猜猜在哪.zip文件中即可解开第一层

第二层——ZIP文件伪加密

我们会获得到第二个名为猜猜密码.zip

首先把这个zip拖进010Editor软件中

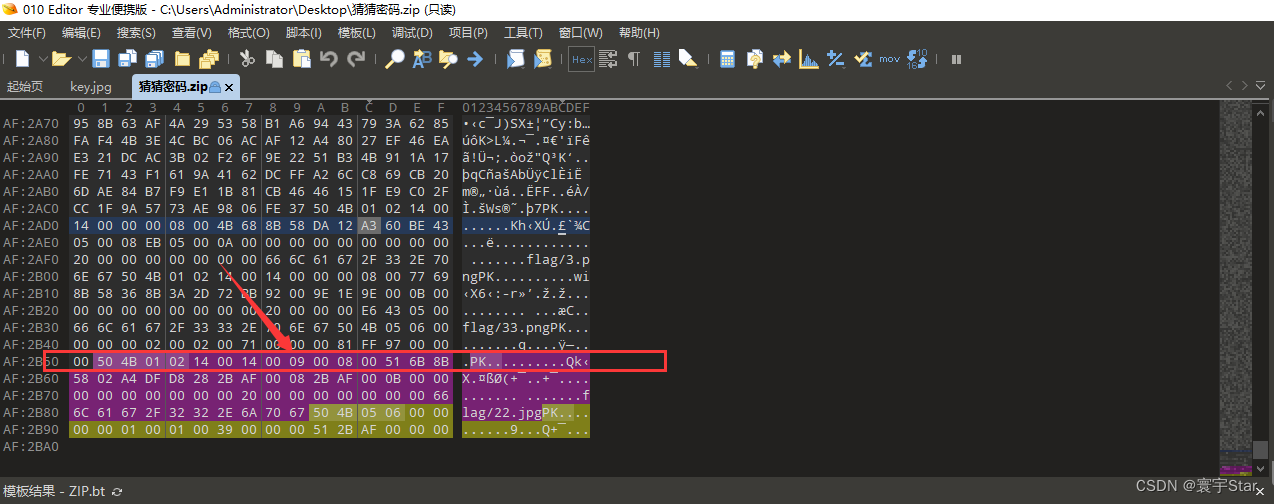

可以看到是ZIP压缩文件的标准头文件标记,然后拖到最下面,找到文件压缩的结尾

此处的00 09证明这个压缩包属于伪加密,我们把00 09改成00 00就可以将密码绕过

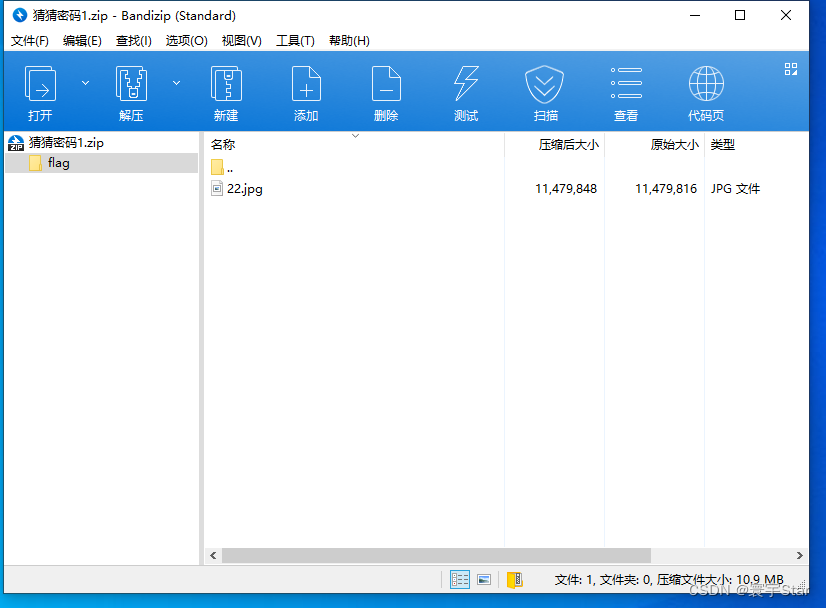

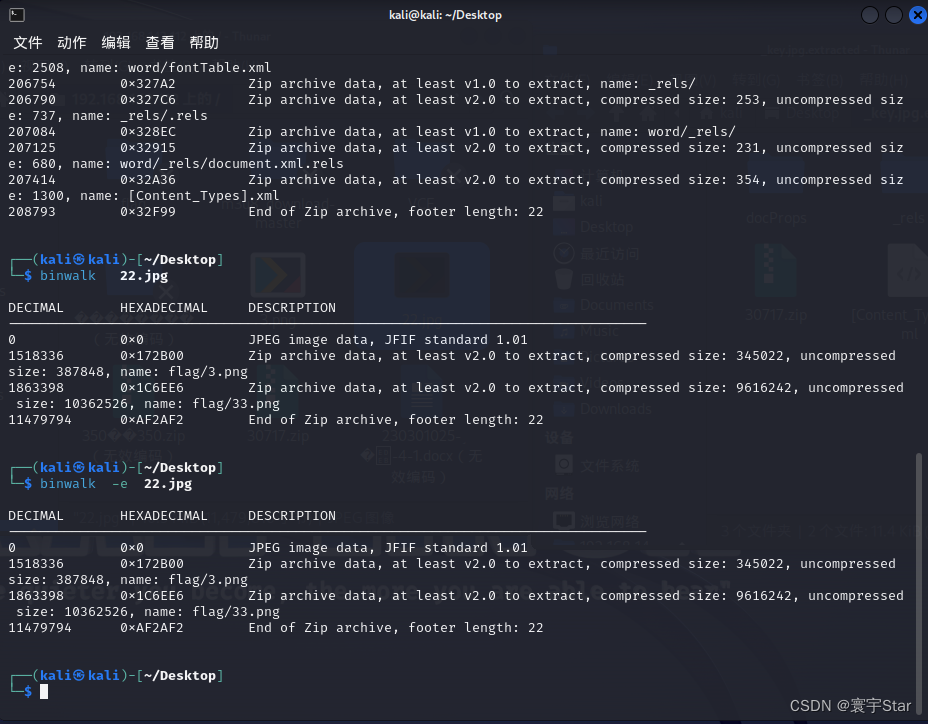

再把文件中的22.jpg解压出来,进行第一层时的操作,会发现也存在文件隐写

我们将里面的文件用binwalk提取出来

这里会提取出来3.png和33.png,此处已经解开第二层

第三层——盲水印

打开两个png文件后发现两个文件内图片一模一样,但是文件大小差异较大

再进入binwalk中查看,发现存在一个iso文件,到这里提取文件就走不通了

我们再去看文件中存在盲水印的情况

使用 blind-watermark 模块对文件进行提取盲水印

blind-watermark项目链接:https://github.com/guofei9987/blind_watermark

此处再附上提取水印需要的Python代码

from blind_watermark import WaterMark

bwm1 = WaterMark(password_img=1, password_wm=1)

wm_extract = bwm1.extract(filename="33.png", wm_shape=(350,350), out_wm_name="out/outpng.png")

print(wm_extract)代码直接复制,需要将33.png移动到源码同目录下,并创建out文件夹

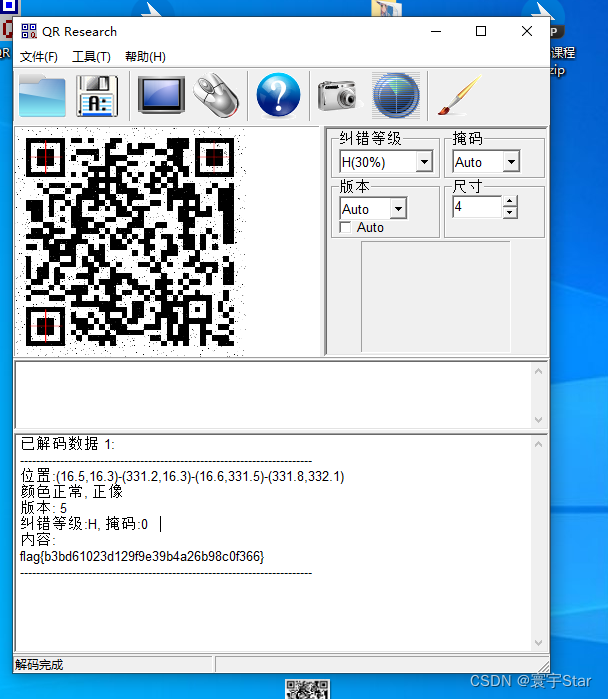

然后运行代码,发现得到一个二维码

把这个png文件使用CQR软件打开,就可以获得到flag

flag为flag{b3bd61023d129f9e39b4a26b98c0f366}

CQR工具下载看CTF常用工具_实时更新_qr research 百度网盘-CSDN博客

新人第一次打CTF,Writeup写的有问题请指出,请多指教

文章详细描述了如何通过逆向工程破解包含JPG隐写、ZIP伪加密和盲水印的文件,涉及使用工具如010Editor、binwalk以及blind-watermark模块,最终揭示出隐藏的信息和解密方法。

文章详细描述了如何通过逆向工程破解包含JPG隐写、ZIP伪加密和盲水印的文件,涉及使用工具如010Editor、binwalk以及blind-watermark模块,最终揭示出隐藏的信息和解密方法。

1004

1004

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?