相对于对称密码体制,公钥密码体制优势在于无须交换密钥就可建立安全信道。一般来说,公钥密码的速度要比对称密钥慢,所以对称密码通常用于加密长消息,即加解密数据时使用对称密码算法,密钥管理使用公钥密码技术。为了解决秘密密钥建立问题而提出了三种方案:1.密钥预分配(KPS)2.会话密钥分配(SKDS)3.密钥协商(KAS)。

- 密钥预分配:TA以一种安全的方式为网络中的每个用户提前分发密钥信息,本质是网络中每一对用户都能根据他们掌握的密钥信息确定一个密钥,该密钥只有他们二人知道。

- 会话密钥分配:当用户请求会话密钥时,一个在线的TA选择会话密钥并通过一个交互协议分发给他们。会话密钥由TA利用事先分发的秘密密钥进行加密。

- 密钥协商:网络用户通过一个交互协议来建立会话密钥的情形。

密钥分配和密钥协商的区别:密钥分配中,一方(通常是TA)选择一个或者多个密钥并以加密的形式传送给另外的一方或多方。密钥协商中,两方(或者多方)通过在公共网络上通信共同建立一个密钥。

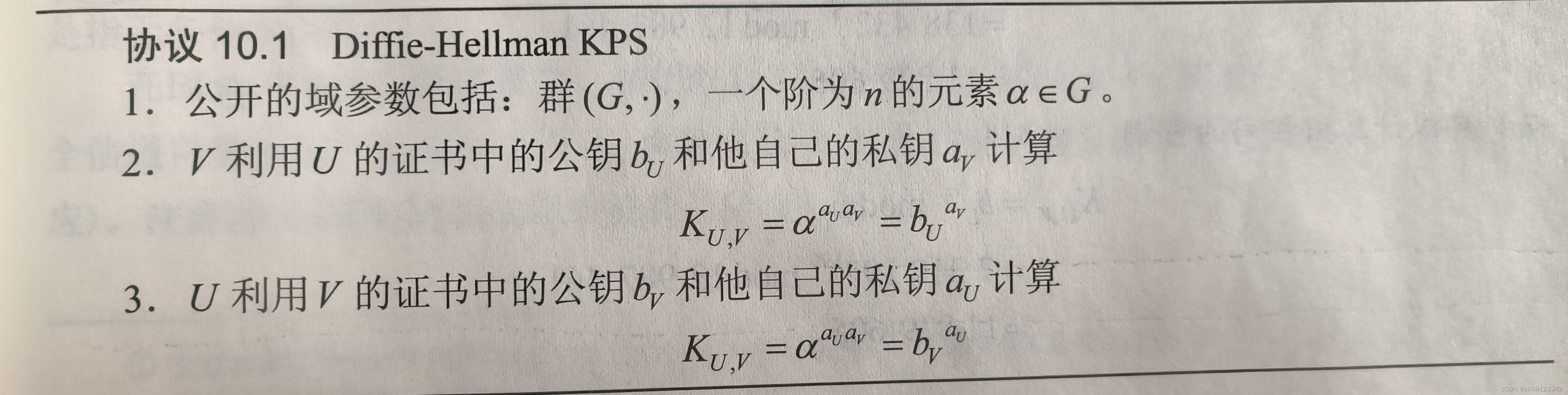

密钥预分配:Diffie-Hellman KPS

被动攻击:窃听,对系统保密性进行攻击。

分为两类:1.获取消息内容。2.业务流分析。(不直接获取内容,而获得格式等背景信息)

措施:预防

主动攻击:包括对数据流的篡改或产生某些假数据流

分为三类:1.中断:攻击可用性(破坏计算机硬件等)2.篡改:攻击完整性(修改内容)3.伪造:攻击真实性(插入伪造的信息等)

措施:检测

考虑敌手存在下的Diffie-Hellman KPS的安全性:方案密钥无任何交互,假定用户私钥安全,则没有主动攻击敌手的可能:对于被动敌手来说,Diffie-Hellman问题是难解的,因此Diffie-Hellman KPS方案是安全的。可以看出,Diffie-Hellman密钥语义安全性等价于判定Diffie-Hellman问题的困难性。

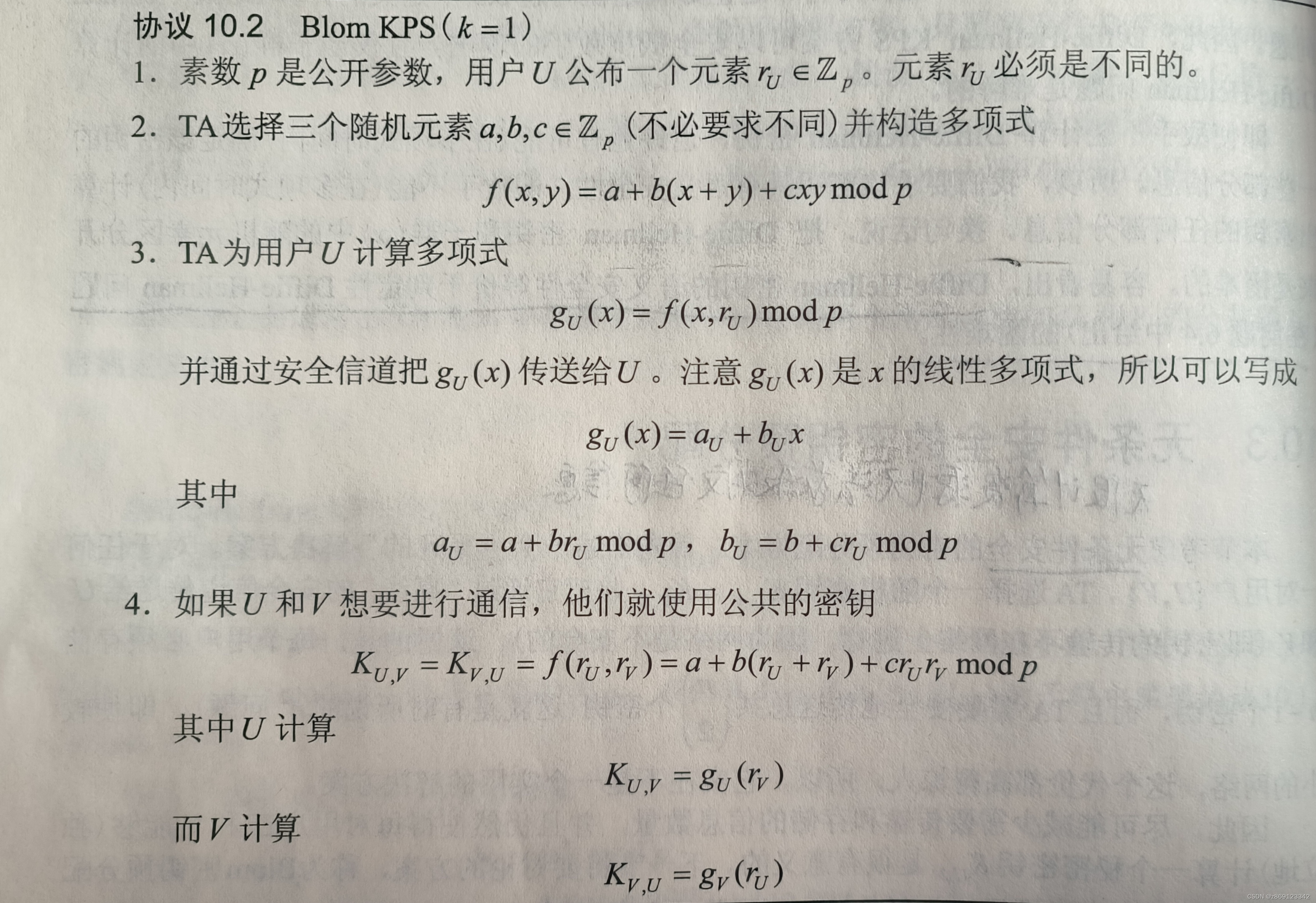

无条件安全的密钥预分配代表:Blom密钥预分配方案

安全要求:任何与{U,V}不相交的至多包括k个用户的集合都不能确定有关的任何信息。

当k=1时:

k=1,除了用户U和V存在外,还有单个的用户W存在,此时W不能确定有关的任何信息。给出定理,当k=1时Blom密钥预分配方案对抵抗任何单个用户的攻击是无条件安全的。另一方面,如果两个用户进行联合,比如除了W存在还有X存在,则能够确定出任何密钥

。

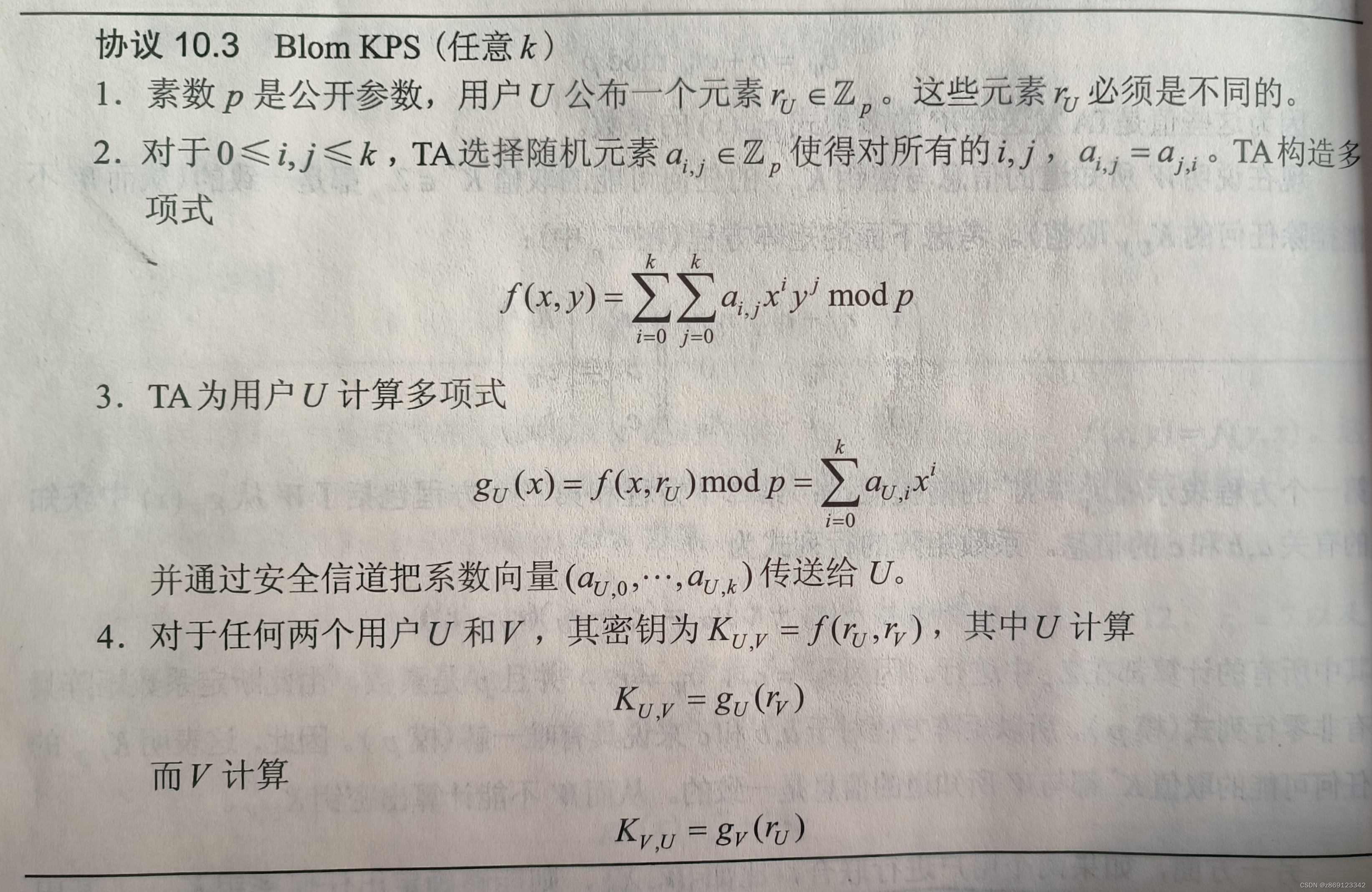

任意k时:

不存在k个用户的集合,可以确定出其他两个用户的密钥的任何信息,如。而任何k+1个用户的集合,可以攻破该方案。

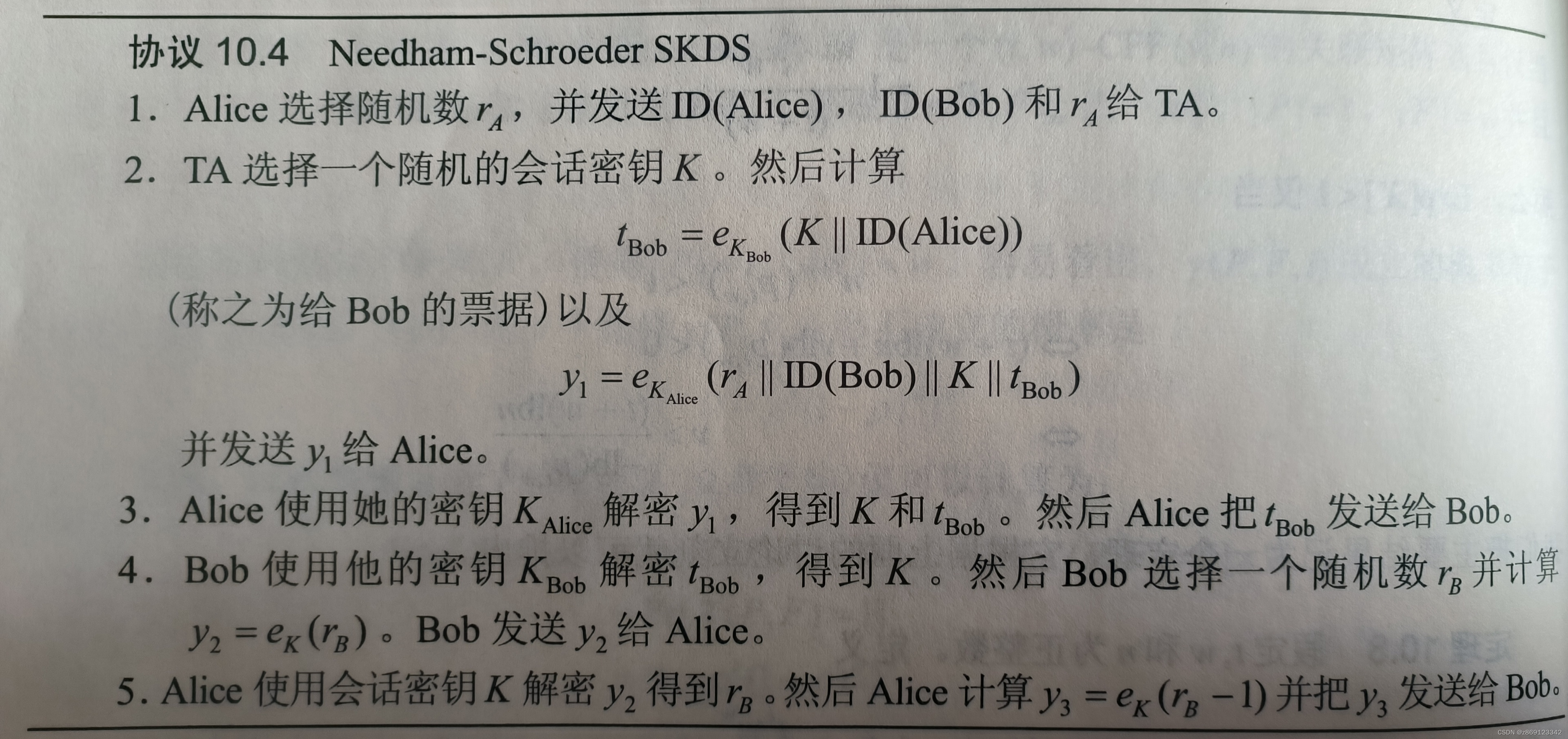

会话密钥分配方案:Needham-Schroeder SKDS

针对这种会话密钥分配方案,Denning和Sacco发现了一种攻击方式。攻击者若以某种方式得到了一次会话S的会话密钥K,可以向Bob发起一次新的Needham-Schroeder会话,这种攻击模型称为已知会话密钥攻击。在这个攻击中Bob从两个方面被欺骗了:1.Bob所预期的对等方并不知道在会话S'中分配的密钥K。2.会话S'的密钥K除了Bob所预期的对等方之外的其他人知道(即为攻击者所知)。

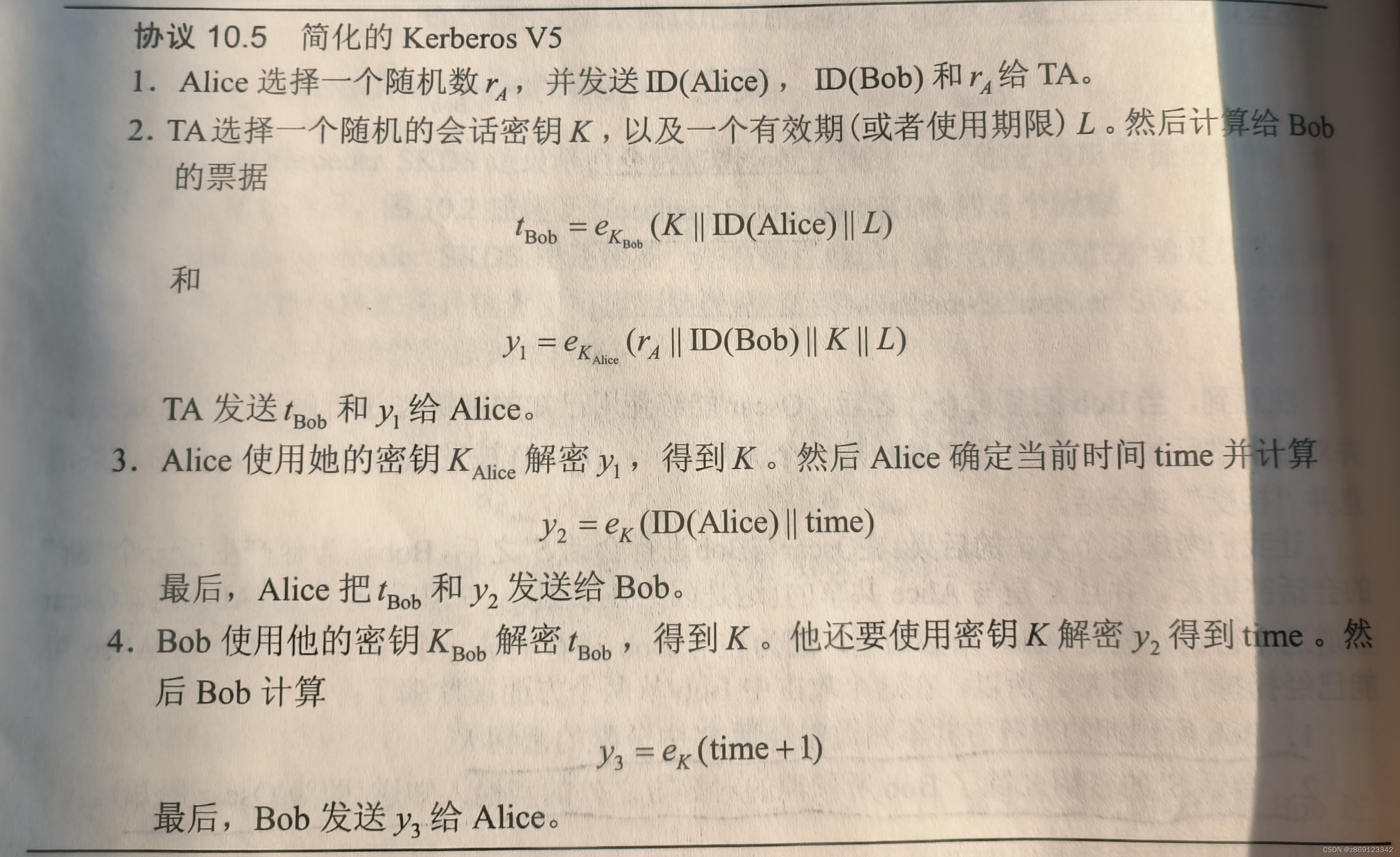

简化的Kerberos V5方案:

有效期L目的在于防止主动敌手存储“旧”消息并在以后某个时间重新发送(会话密钥攻击中的会话S的会话密钥K)。这种方案的缺陷在于网络中所有用户需要一个同步的时钟,因为它使用了当前时间来确定一个会话密钥K的有效性。

6263

6263

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?