及恶意软件分析。它具备一个完整的图形用户界面,同时还配备了迄今为止最为

强的python安全工具库。它巧妙的将动态调试功能与一个强大的静态分析引擎融

合于一体,它还附带了一套高度可定制的纯python图形算法,可用于帮助我们绘

制出直观的函数体控制流以及函数中的各个基本块。

另外 windbg -I (大写I可以设置即时调试器)

只是学习记录,别无他意·············各种转载请见谅·······················

学习安装: http://redmine.corelan.be:8800/projects/pvefindaddr/wiki/Pvefindaddr_install

用法: http://redmine.corelan.be:8800/projects/pvefindaddr/wiki/Pvefindaddr_usage

下载 pvefindaddr.py 放入 \Immunity Debugger v1.8.3\PyCommands 目录下 在命令行中即可使用

下面以一个实例来学习怎么用·························

pvefindaddr pattern_create 6000

等下你就可以看到提示"check mspttern.txt",到Immunity Debugger 目录下打开mspatters.txt 中的 字串,拷贝模板到我们的漏洞利用代码中并重新生成,然后加载到immunitydebugger中运行包含模板的恶意文档。

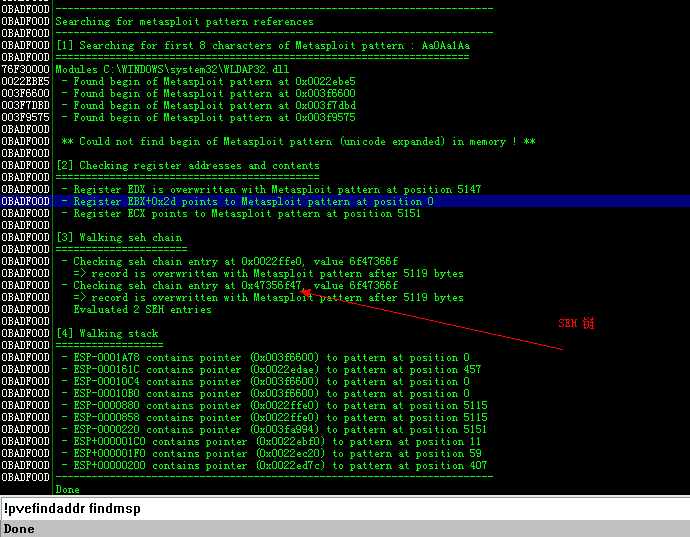

pvefindaddr findmsp 自动化分析,各种分析,如果可以就可以得到出错的地址和覆盖到的SEH

官方:

此功能将尝试找到一个所谓的循环模式(又名Metasploit的图案)在存储器中的开始,并且也将尝试找到的偏移量的循环模式,由寄存器参考的,偏移到一个寄存器中,或在堆栈。

除了 这个,findmsp也将尝试猜测偏移到A的长字符串的开头。

不需要参数,所有的输出写入到日志窗口。

可以看到链异常和异常地址

当然也可以用 windbg 加载 当然也会看到出现 异常,查看异常:

都会看到 异常链地址 47356f47

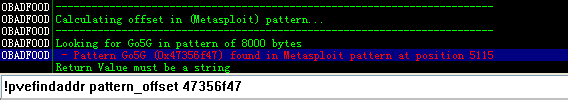

接着我们查看 是多少个字节造成的:

pattern_offset。功能将尝试找到在一个循环模式4字节给出的确切位置

这个函数需要一个参数:4个字节来定位。这4个字节可以是4个字符或4个字节。在这两种情况下,没有空格应的字符或字节之间插入。

即使已颠倒的4个字节的顺序,则程序将仍然能够定位的精确位置上,从环状图案的开头开始。

语法:pattern_offset <4字节>

输出被写入只日志窗口。

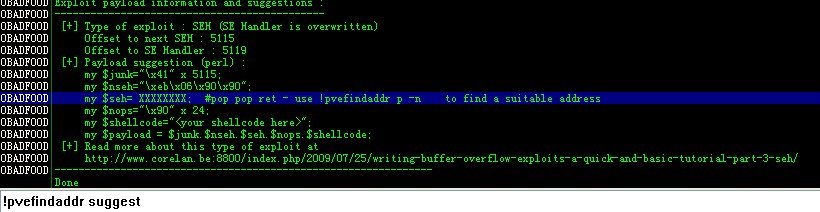

接着 就有指令可以自动给出解决方法:

DEP参考 : http://blog.csdn.net/zcc1414/article/details/11709405

本文学习参考 :

http://bbs.pediy.com/showthread.php?t=130748&highlight=pvefindaddr

本文记录了使用ImmunityDebugger进行漏洞分析的学习过程。通过安装、配置及实例操作,介绍了如何运用pvefindaddr工具进行pattern_create、findmsp等自动化分析,以找出错误地址和SEH覆盖情况。同时,提到了windbg的即时调试器设置,并讨论了在遇到DLL重定位问题时的解决策略。

本文记录了使用ImmunityDebugger进行漏洞分析的学习过程。通过安装、配置及实例操作,介绍了如何运用pvefindaddr工具进行pattern_create、findmsp等自动化分析,以找出错误地址和SEH覆盖情况。同时,提到了windbg的即时调试器设置,并讨论了在遇到DLL重定位问题时的解决策略。

最低0.47元/天 解锁文章

最低0.47元/天 解锁文章

7717

7717

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?