1.最后的流量分析

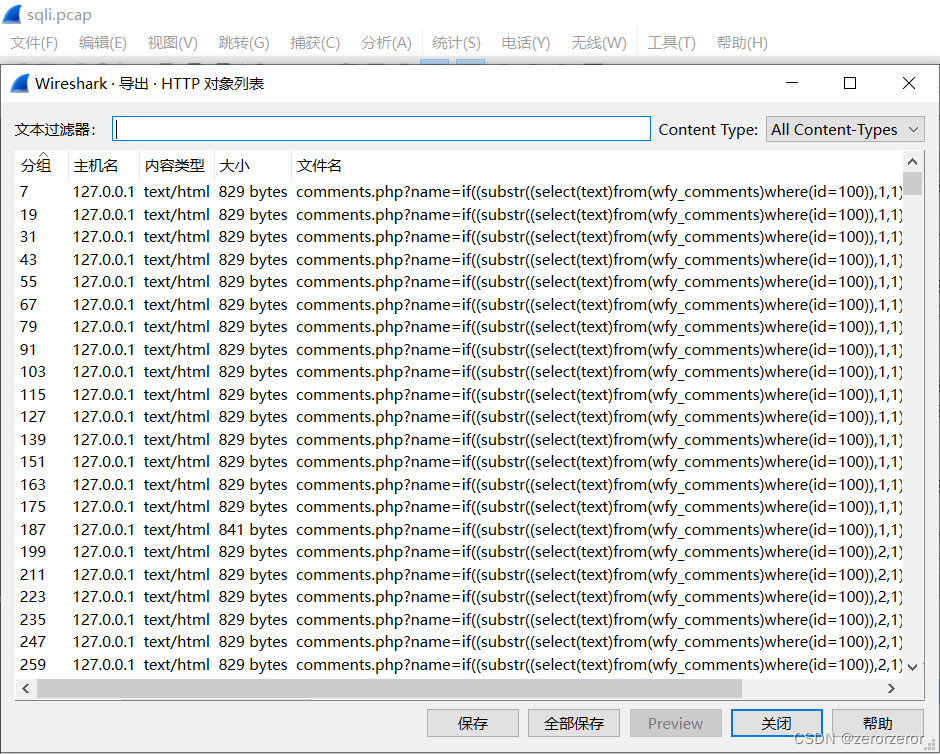

出现了具有SQL注入特征的访问,偷把懒,导出全部HTTP对象

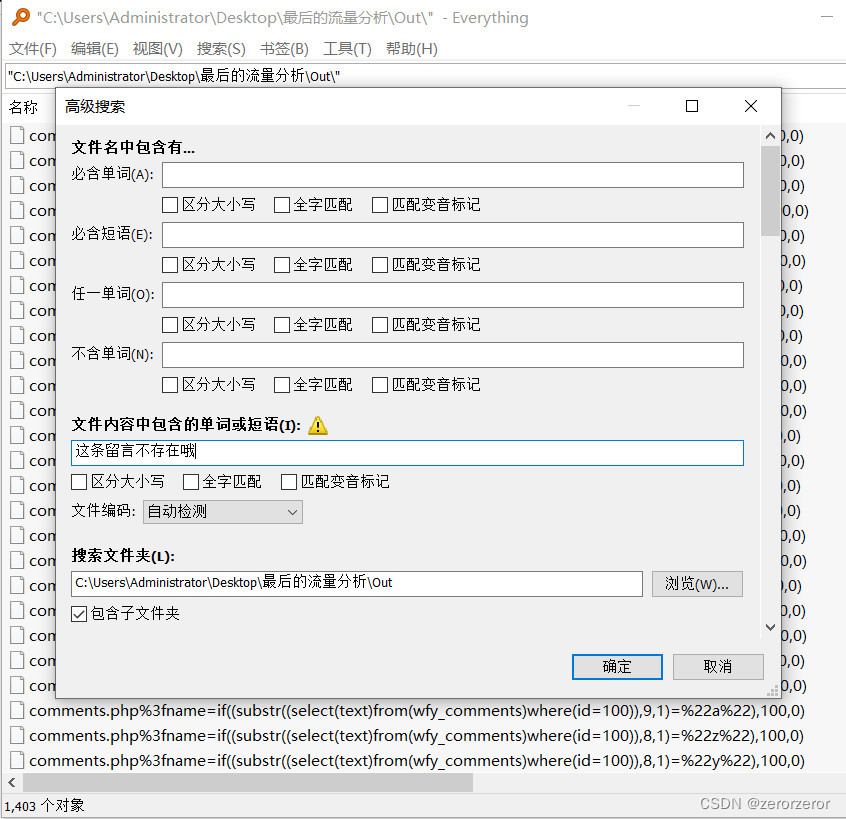

大致看一下,在没有正确响应的文件中,存在“这条留言不存在哦”,把这类文件都筛出来

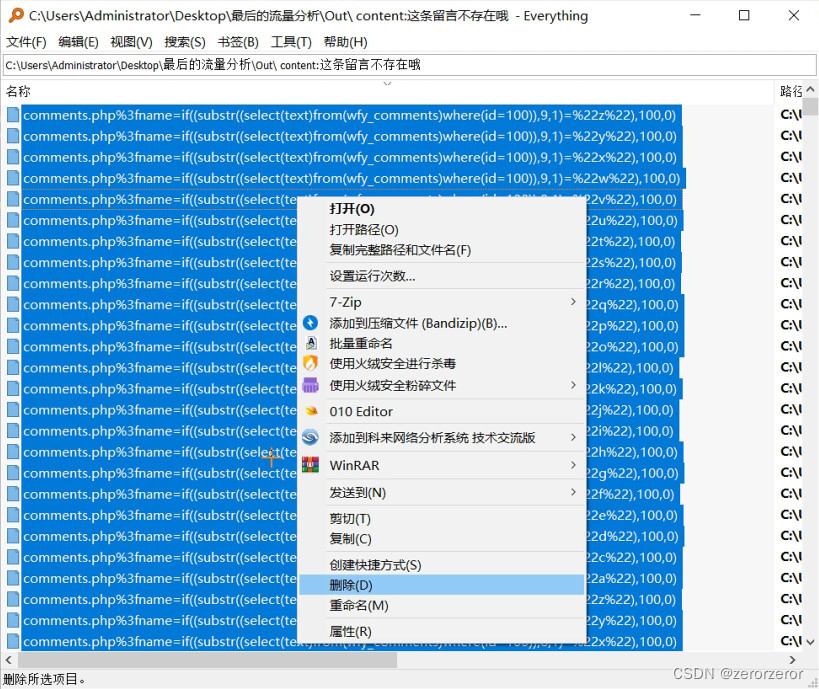

没什么好说的,删除干扰文件

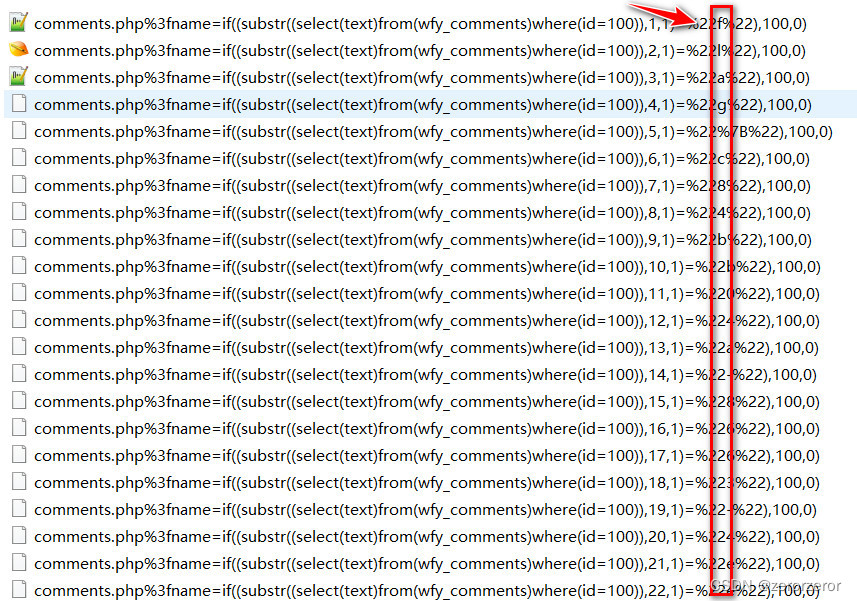

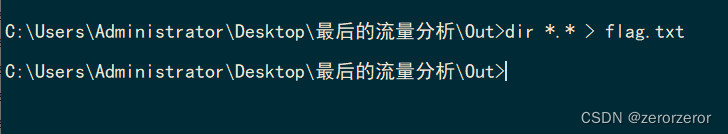

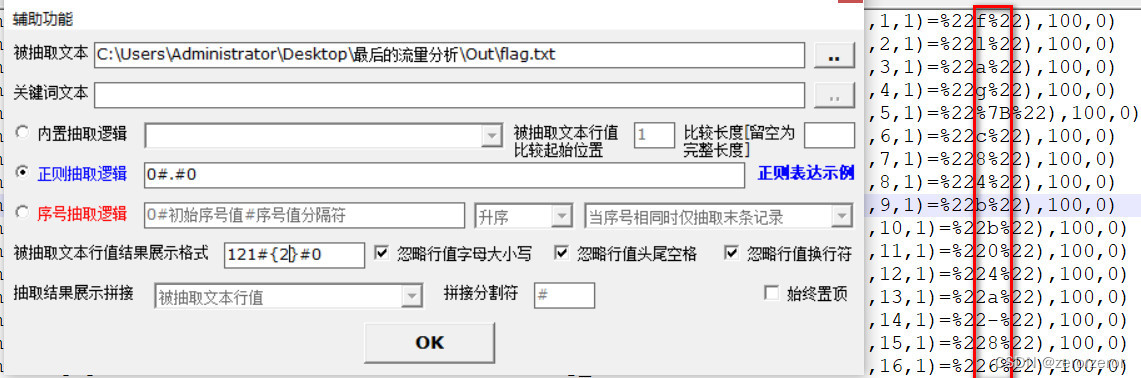

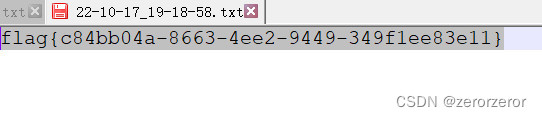

剩下的文件简单排一下序,就很清晰了,把关键信息提出来

找个文本类工具把flag抽出来,没有工具手搓也很快

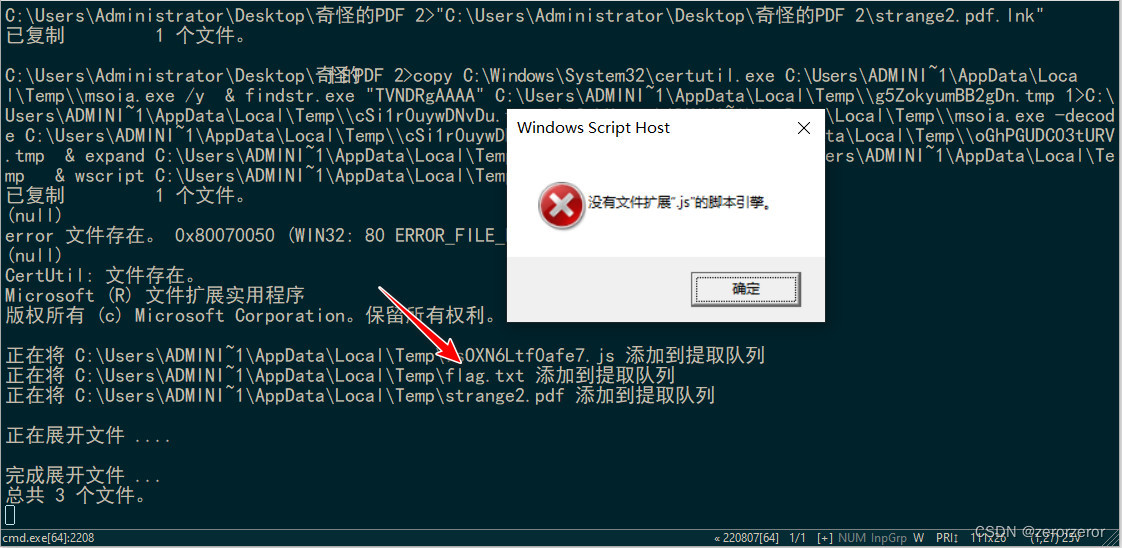

2.奇怪的PDF 2

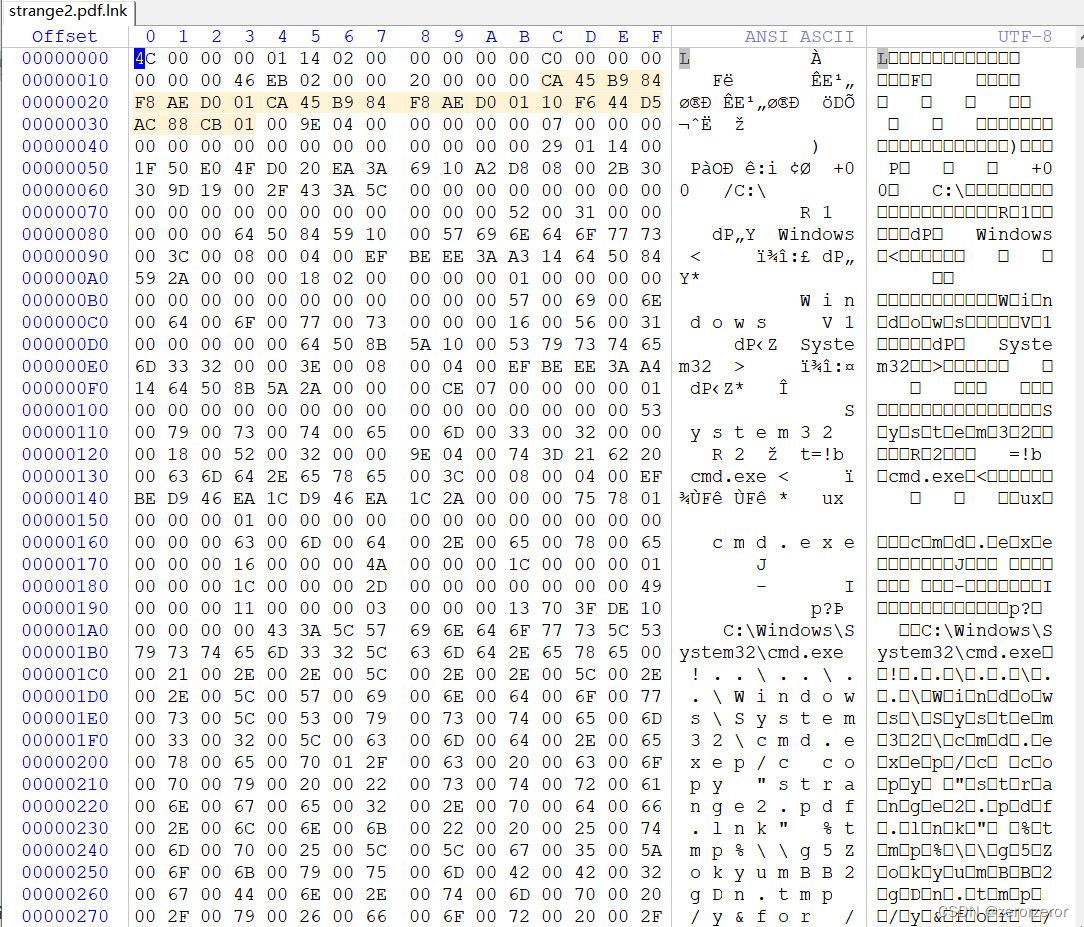

下载附件就发现,后缀为.lnk,拖到winhex先看看

不是正常的PDF,用cmd加载运行,GVIM直接读取

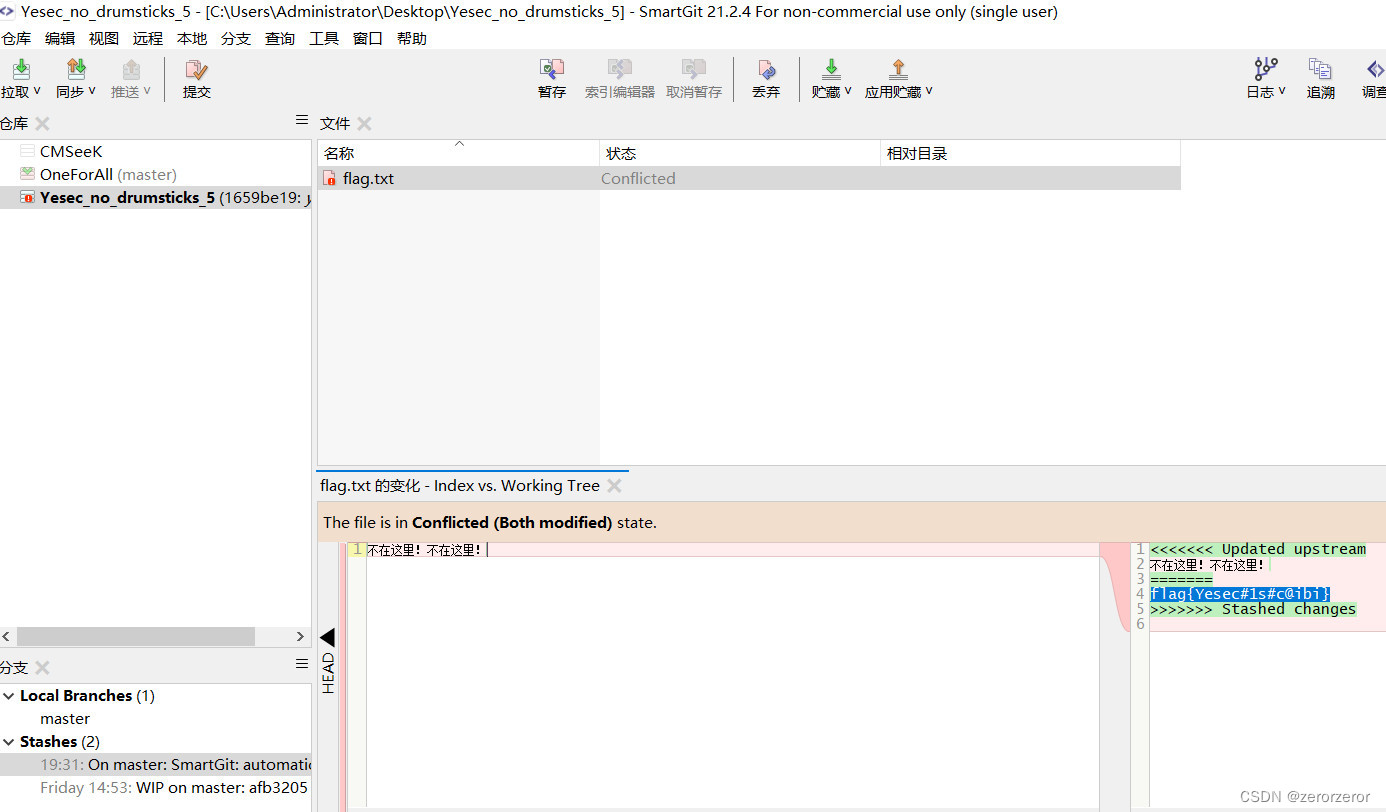

3.Yesec no drumsticks 5

用Git桌面工具加载,随便翻一翻就能看到flag

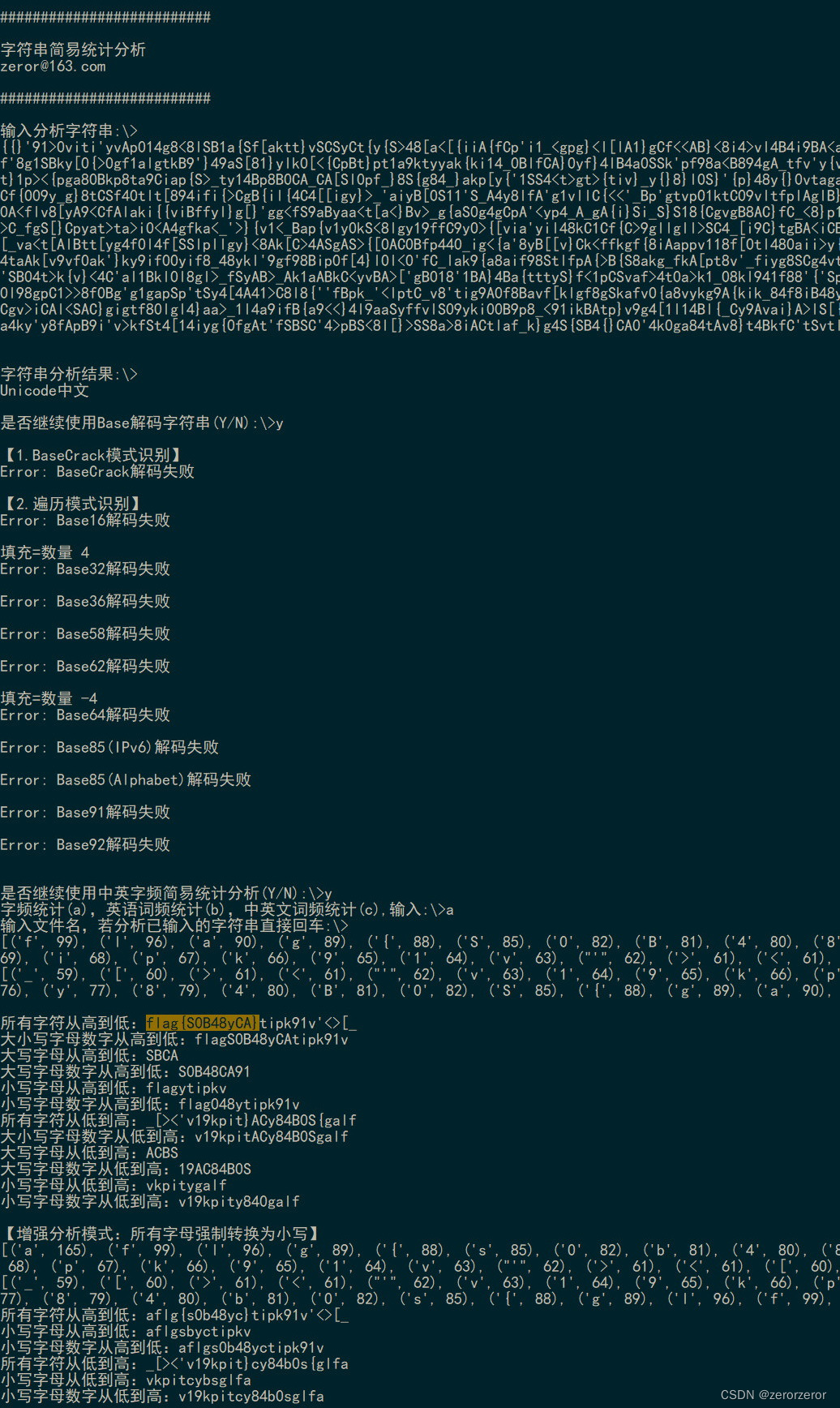

4.奇怪的文本

第一眼没看出密文的类型,直接扔到脚本里跑一下,字频统计

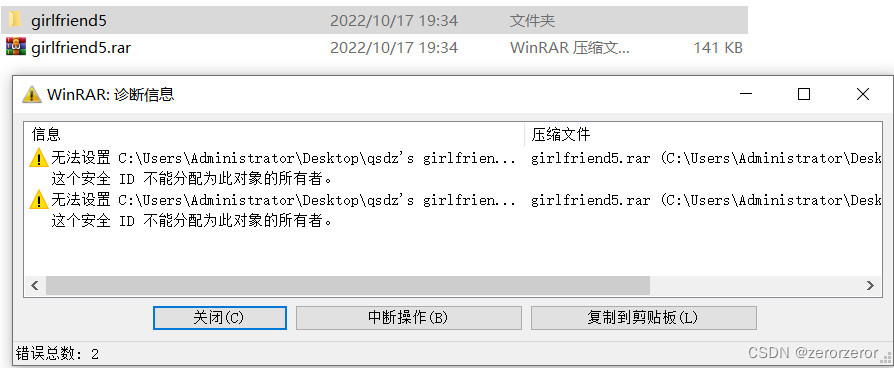

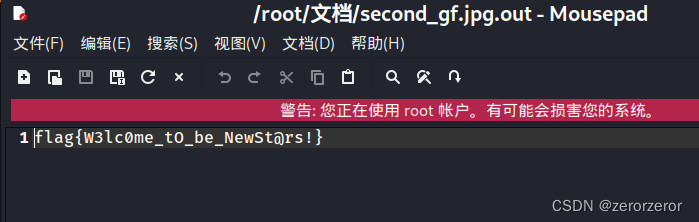

5.qsdz's girlfriend 5

winrar解压缩,报错,但是文件成功解压出来,第一感觉压缩包里有古怪

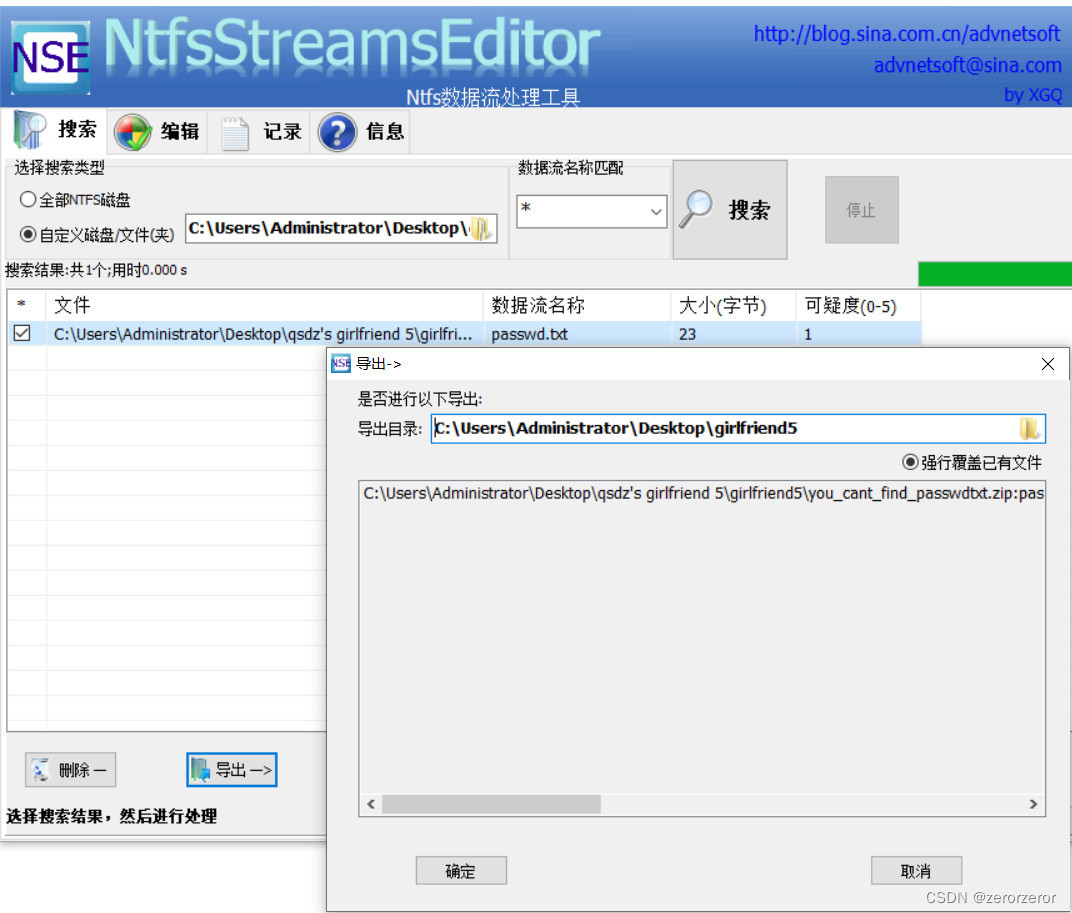

结合hint,NTFS数据流分离出文件

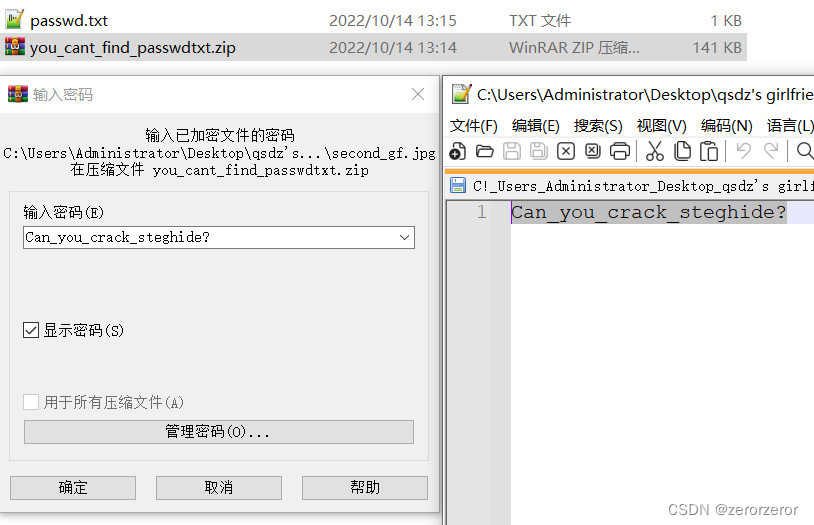

既是解压缩密码,也是下一步的提示

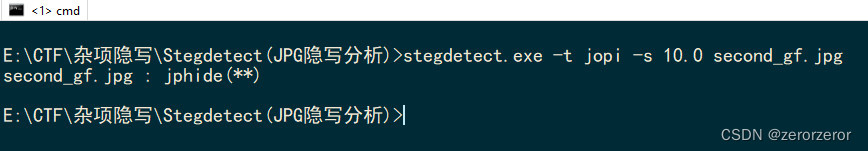

虽然有了提示,还是习惯再确认一下,被坑怕了

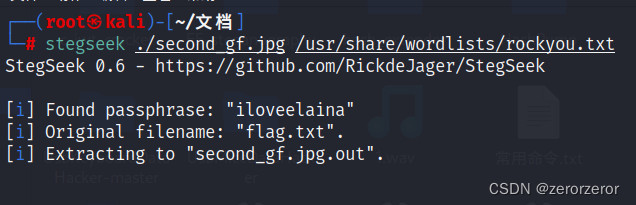

工具一把梭

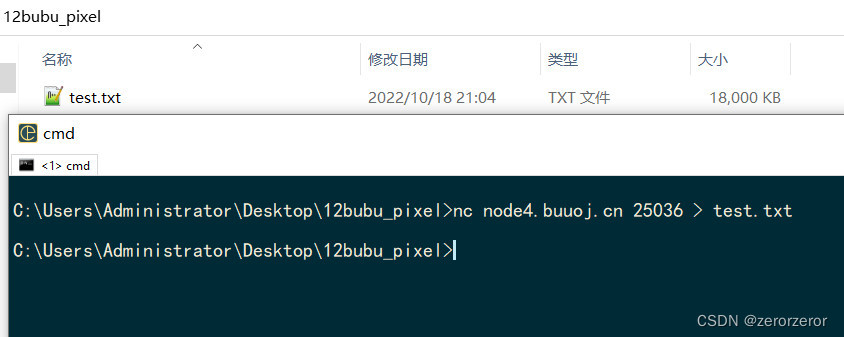

6.12bubu_pixel

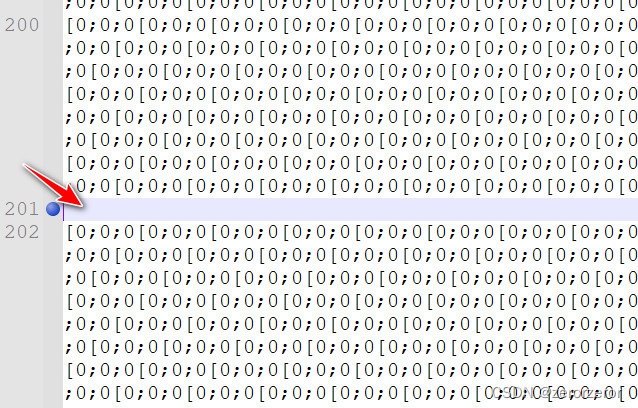

第一次NC连接,一堆乱七八糟的9,断开重新连接,输出到文本中

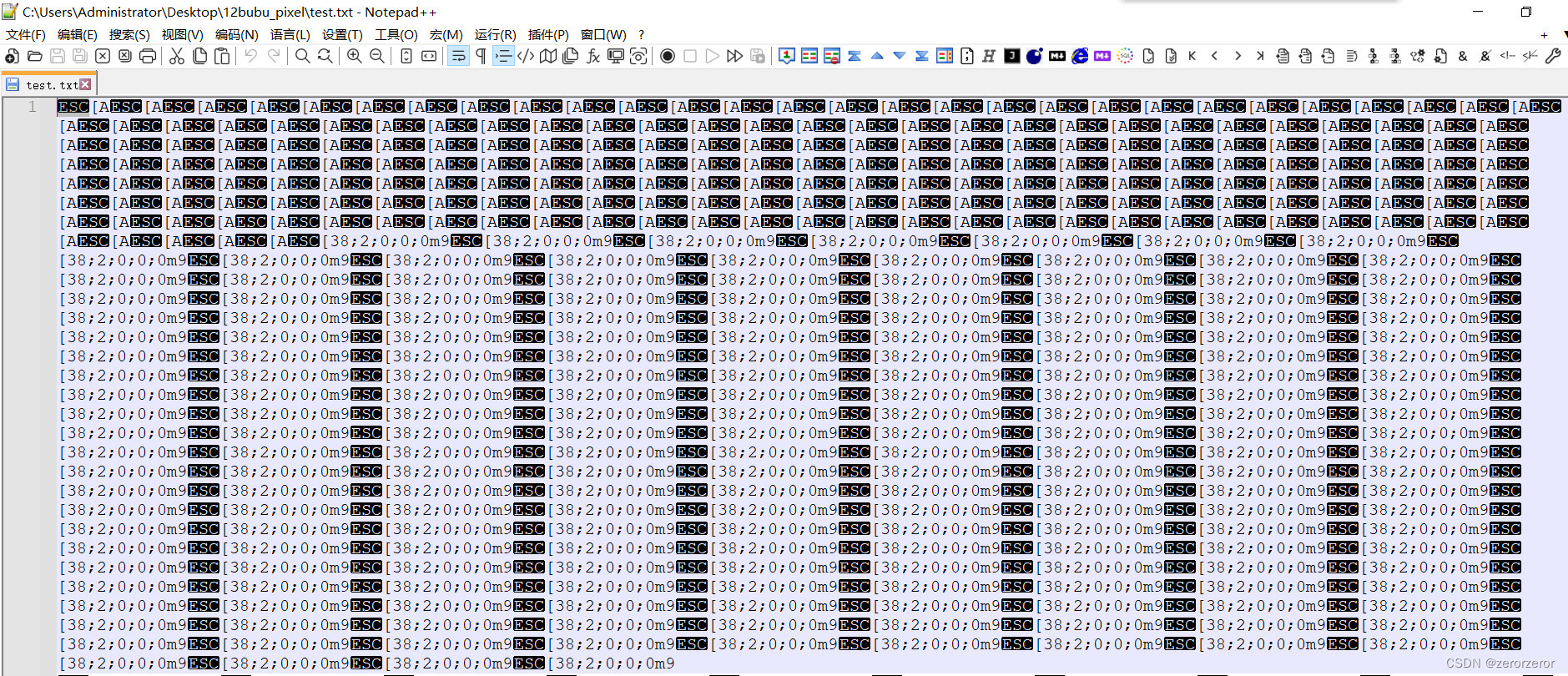

文本里都是表示shell字体颜色的内容

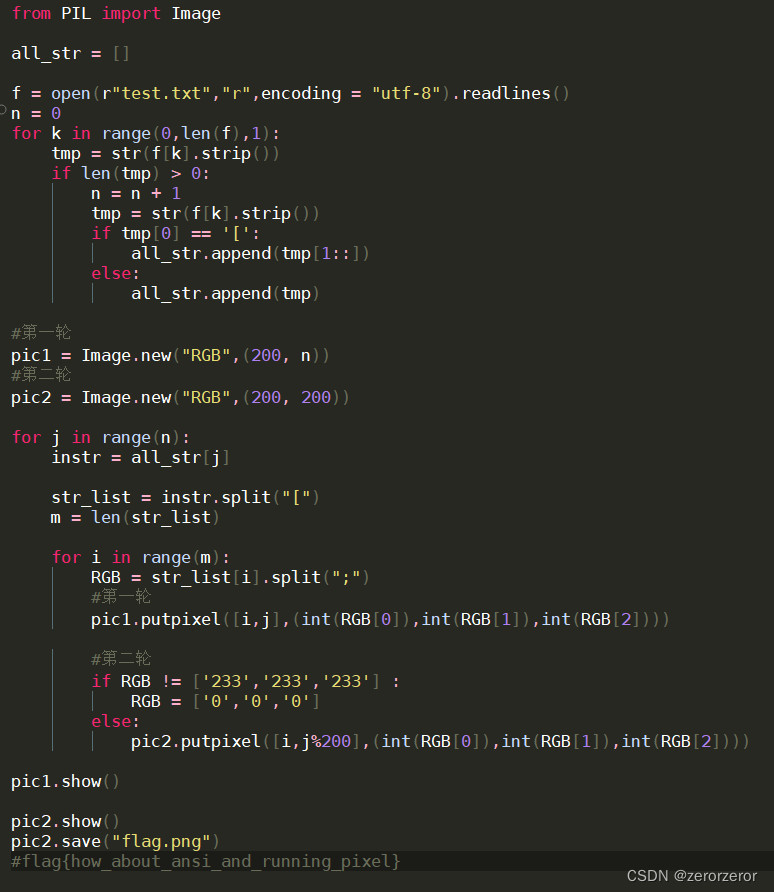

简易的处理一下,只留下表示RGB的内容

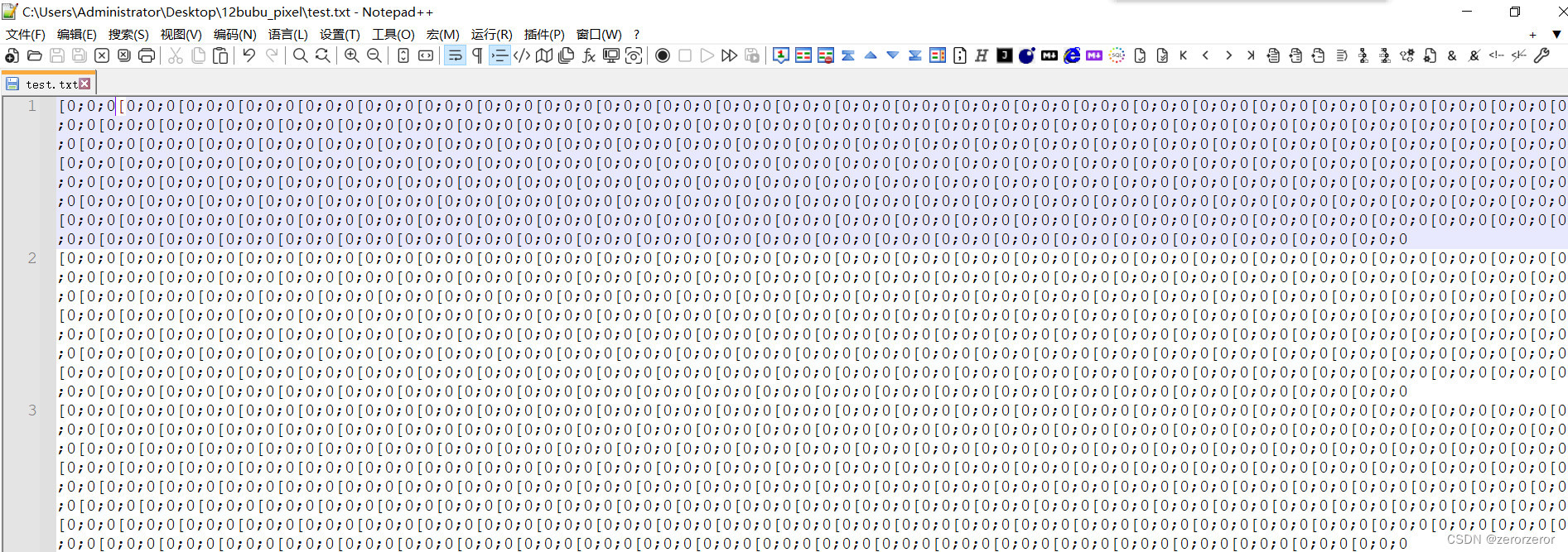

文本中每行有200个RGB,每隔200行,出现空行,很明显提示了每200行生成一张200*200的图片

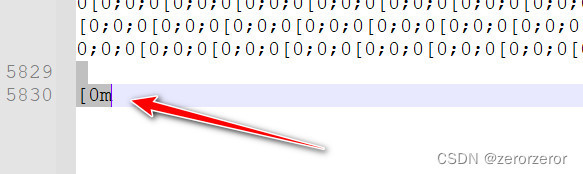

翻到最后,文本最后还有一个标识符,顺手删除。总共5829行,5829 / 201 = 29,一共有29张图片,剩下的就是写脚本。(脚本附在文后)

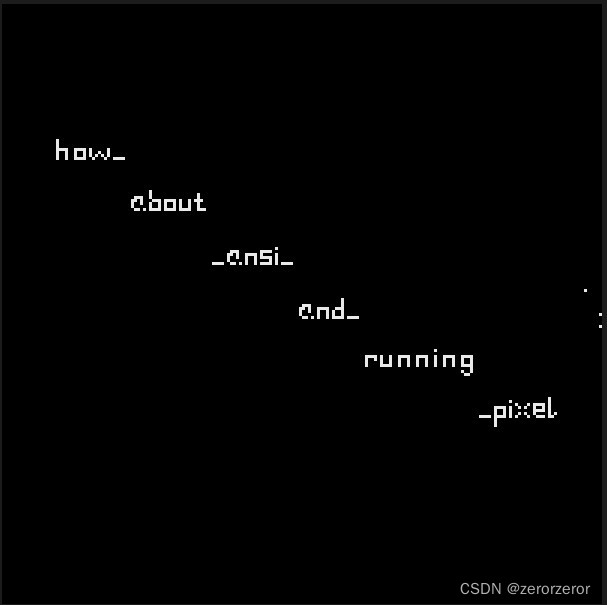

通过脚本生成图片,为了方便分析,我将29张图片,直接拼成了1张200*5800的大图,仔细看图片,发现大图中每个小图都有不多的类白色色块,用屏幕取色,RGB为(233,233,233),将第一次用的脚本调整一下,再抽取一次。

将所有RGB为(233,233,233)的色块都提取出来,放在一张200*200图片,提交flag,收工。

忙里偷闲刷了5周的题,接着又要继续认真去搬砖了!最后附上脚本。

本文记录了一次网络安全挑战的过程,包括识别SQL注入特征、筛选异常文件、处理PDF、解压文件、利用Git查找隐藏信息、分析文本中的加密模式、解码RGB图像并提取FLAG。作者通过脚本自动化处理,最终成功解决问题。

本文记录了一次网络安全挑战的过程,包括识别SQL注入特征、筛选异常文件、处理PDF、解压文件、利用Git查找隐藏信息、分析文本中的加密模式、解码RGB图像并提取FLAG。作者通过脚本自动化处理,最终成功解决问题。

2万+

2万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?