1.Nyan

打开链接是一个图片,隐约可以看到flag,将传输内容输入文件,直接查询即可得到flag

2.gb100-1

将文件放在kali之下会发现这时一个压缩文件,解压后会拿到一个较大的文本文件,文本文件中的内容是base64加密的字符串,使用base64解码又会得到压缩文件,反复解码,解压缩最终就会得到flag

3.Rick Roll Do Not Listen

下载文件确实问音频文件,思考使用steghide工具进行解密

即可得到flag.txt

4.gb100-3

打开是一张图片,按照常规做法扔到Stegsolve中观察,在red plane0中即可看到flag

5.re-50

下载文件是linux-32位程序,运行结果为

使用ida打开程序,用f5将main函数转化为伪代码即可看见flag

6. clean room

根据题意使用命令ssh ctf@138.247.13.108,使用echo *,echo .*查询当前目录,使用export查询当前目录的根目录

查询在该目录下有哪些文件

可以看出tee也是通用命令,而tee< .profile可以输出文件中的内容,那么我们只需找到flag.txt

我们可以看出flag.txt在root目录下,将其输出即可

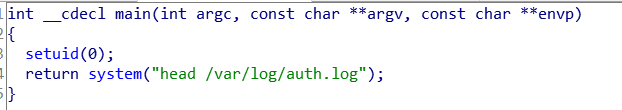

7. getting a head

连接远程服务器,运行ls -l,发现一个root用户文件HackMe,运行结果如图所示

将文件下载打开后可以看到

可知hackme使用head命令且不使用绝对路径,并且path环境变量是可重写的,打开auth.log可知这里是简单的将文件内容输出,

![]()

查询path环境变量,在其中一个path路径下创建head文件并将‘cat /root/flag.txt'写入文件,运行HackMe即可将flag.txt中的内容输出

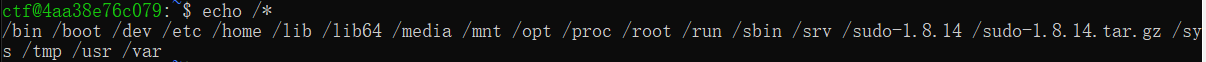

8.january 8,2014

连接远程服务器我们会发现该目录下没有文件,进入根目录我们发现有

我们发现有关sudo的文件,猜测与速冻命令有关,使用sudo -l发现一个不需要密码的sudo命令

那么我们构建一个/home/ctf/*/*/HackMe2.txt文件和/root/flag.txt做软连接,即作为flag.txt的快捷方式,然后将其中的内容输出即可

9.Solenostomus

连接远程服务器什么都没有发现,查询根目录,感觉/proc目录中的文件有些不同,且flag不在/root之下

根据题意猜测在目录15之下,查询目录15之下的文件

这里我们可以看到目录fd,fdinfo,task中的文件有些不同,继续查询

![]()

发现这里的应该都是文件,对文件内容一一查询,得到结果

10.pgp

我们拿到4个文件passphrase.txt,mitre-ctf-2019-private.asc,key.enc,flag.html.enc,根据pgp加密流程可知先使用pgp密钥解开对称密钥,再用对称密钥解开密文,我们可以使用gpg2加载密钥文件,解密key.enc

我们会发现key文件是1024bit,我们猜测这是使用aes-256-cbc加密,解密即可得到结果

1万+

1万+

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?