1 Kerberos安装

选择集群中的一台主机(hadoop102)作为Kerberos服务端,安装KDC,所有主机都需要部署Kerberos客户端。

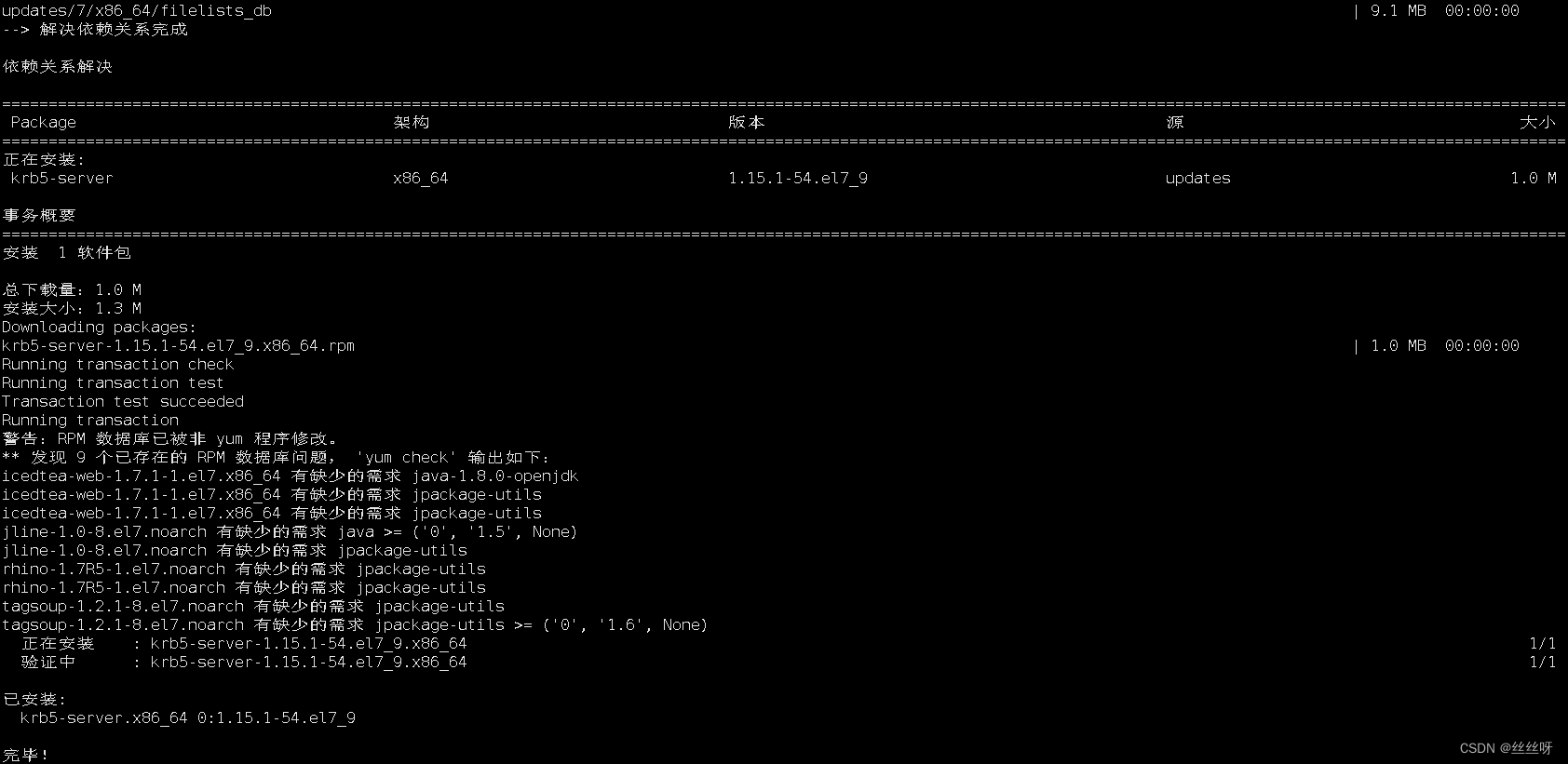

服务端主机执行以下安装命令(注意:在root账户下操作)

[root@hadoop102 ~]# yum install -y krb5-server

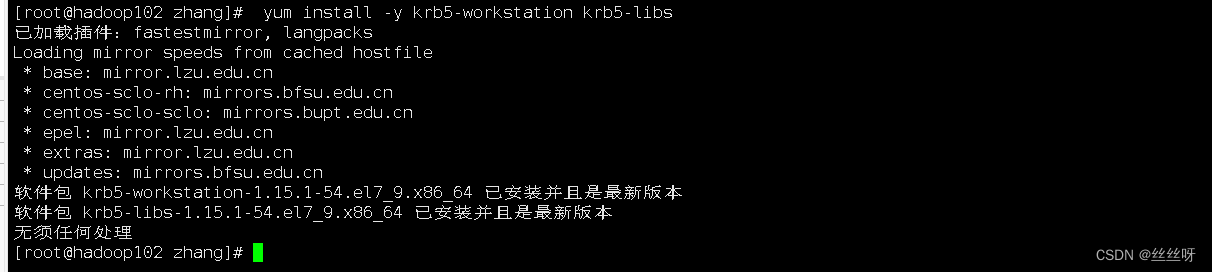

客户端主机执行以下安装命令

[root@hadoop102 ~]# yum install -y krb5-workstation krb5-libs

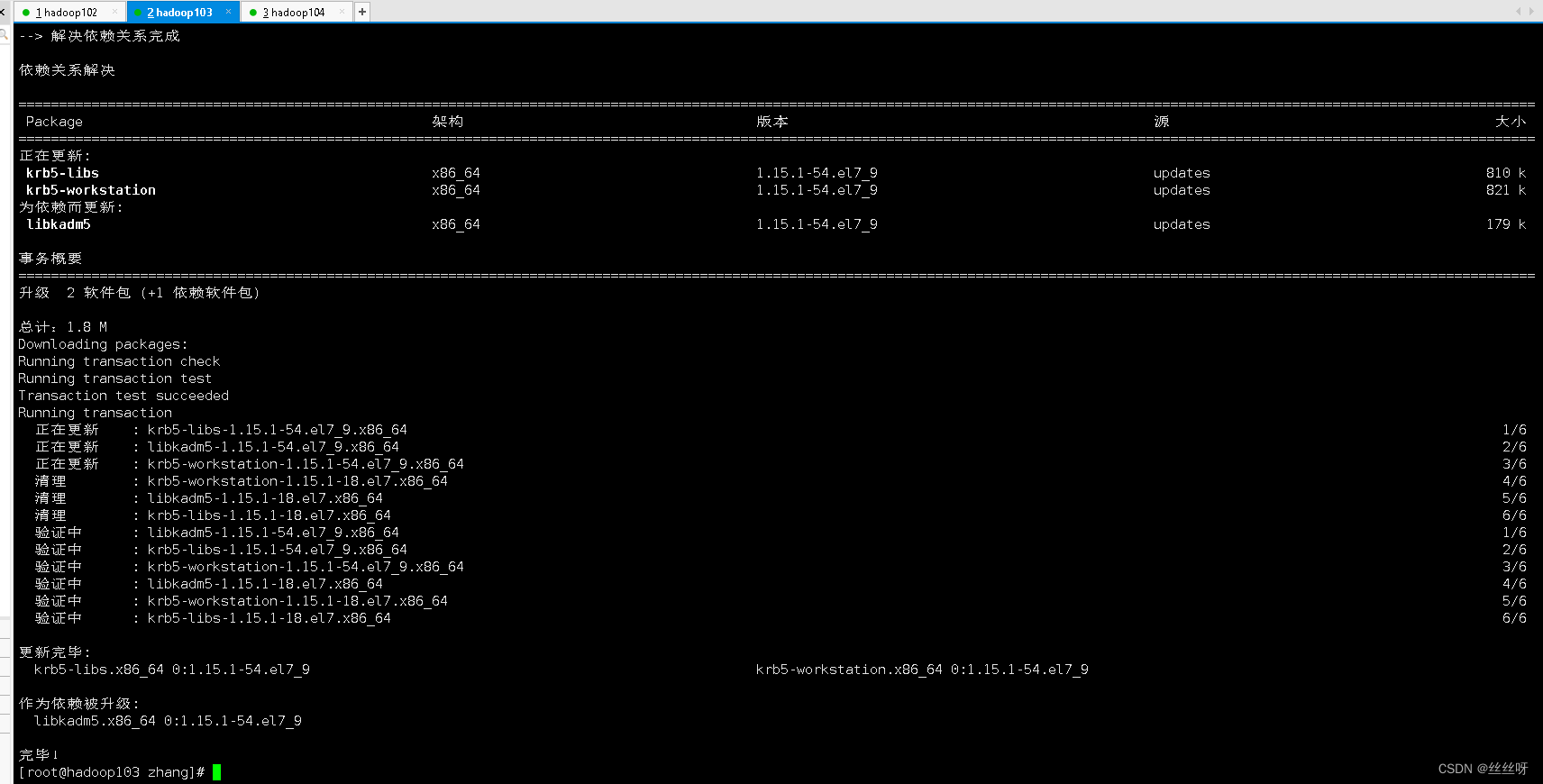

[root@hadoop103 ~]# yum install -y krb5-workstation krb5-libs

[root@hadoop104 ~]# yum install -y krb5-workstation krb5-libs

2)修改配置文件

1.服务端主机(hadoop102)

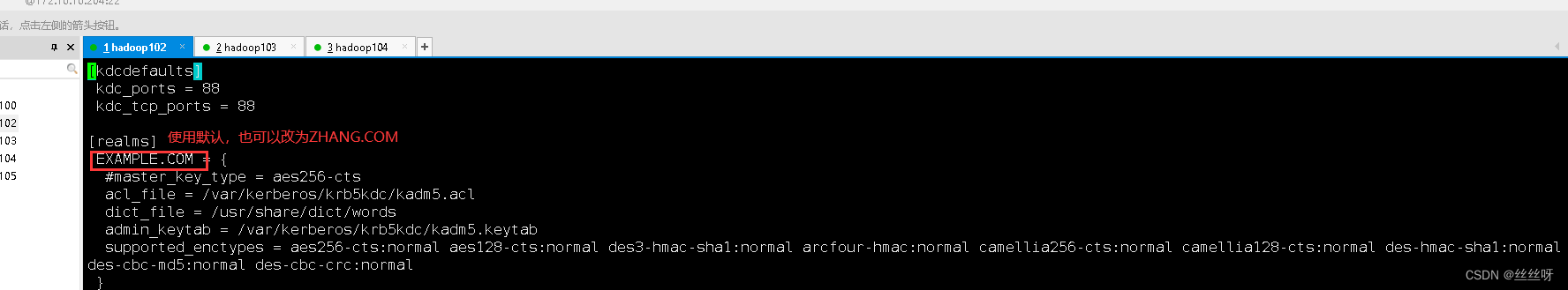

修改/var/kerberos/krb5kdc/kdc.conf文件,内容如下

[root@hadoop102 ~]# vim /var/kerberos/krb5kdc/kdc.conf

修改如下内容

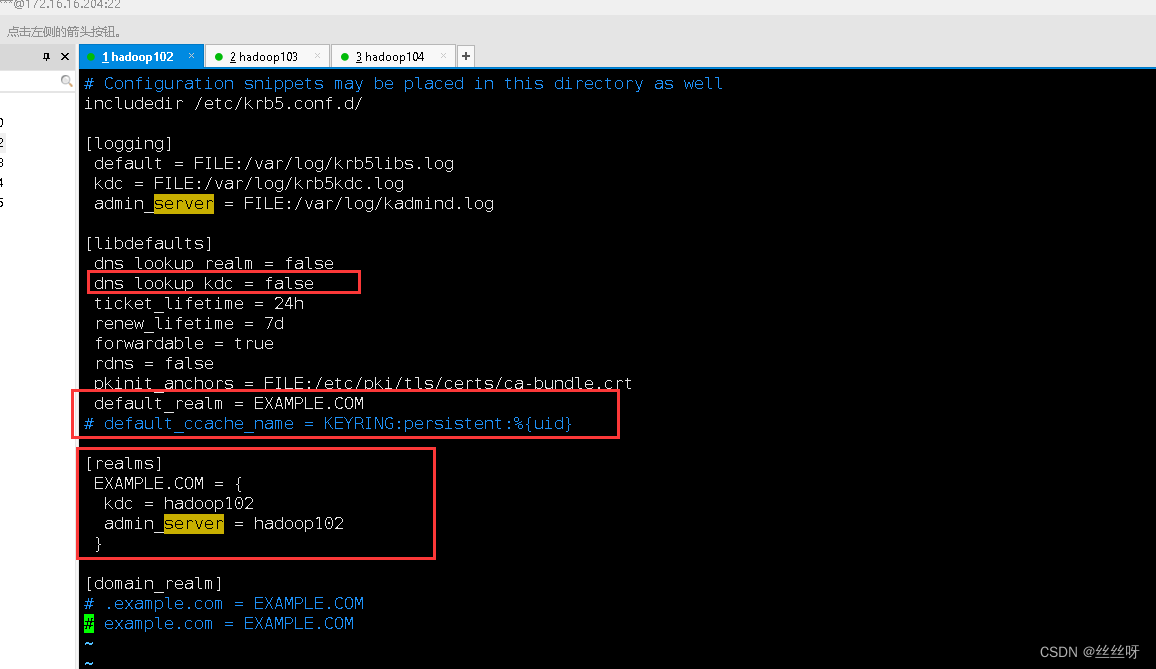

2.客户端主机(所有主机)

修改/etc/krb5.conf文件

[root@hadoop102 ~]# vim /etc/krb5.conf

[root@hadoop103 ~]# vim /etc/krb5.conf

[root@hadoop104 ~]# vim /etc/krb5.conf

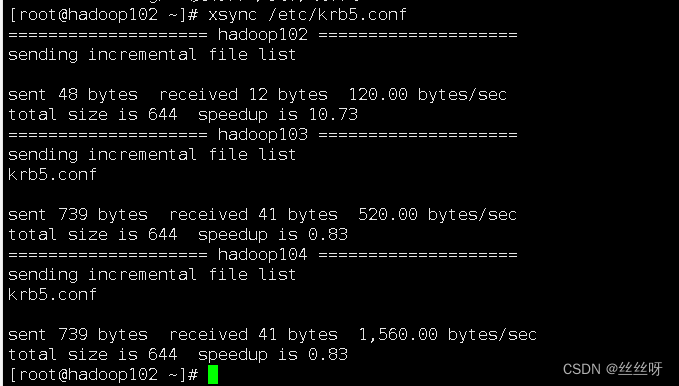

三台节点进行同样的操作,也可以建立软连接,直接利用xsync进行分发

[root@hadoop102 ~]# ln -s /home/zhang/bin/xsync ~/bin

[root@hadoop102 ~]# xsync /etc/krb5.conf

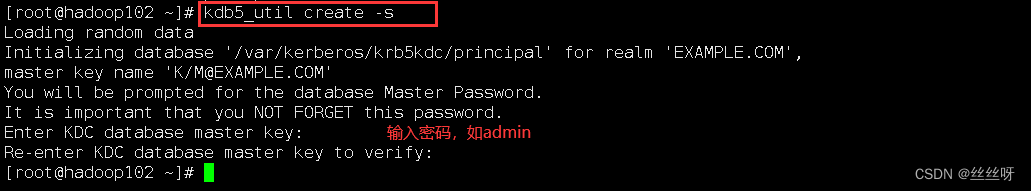

3)初始化KDC数据库

在服务端主机(hadoop102)执行以下命令,并根据提示输入密码。

[root@hadoop102 ~]# kdb5_util create -s

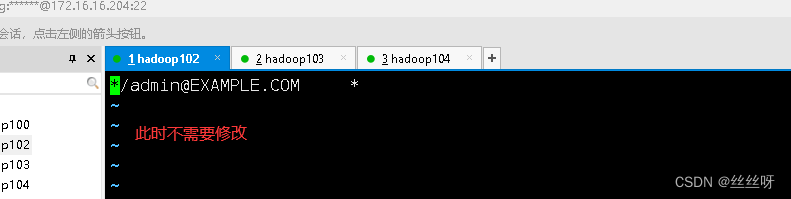

4)修改管理员权限配置文件

在服务端主机(hadoop102)修改/var/kerberos/krb5kdc/kadm5.acl文件,

[root@hadoop102 ~]# vim /var/kerberos/krb5kdc/kadm5.acl

内容如下

*/admin@EXAMPLE.COM

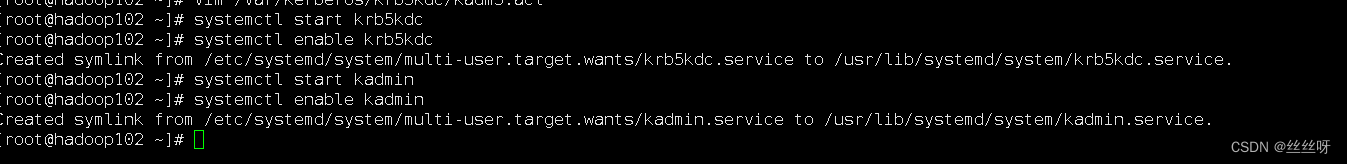

5 )启动Kerberos相关服务

在主节点(hadoop102)启动KDC,并配置开机自启

[root@hadoop102 ~]# systemctl start krb5kdc

[root@hadoop102 ~]# systemctl enable krb5kdc

在主节点(hadoop102)启动Kadmin,该服务为KDC数据库访问入口

[root@hadoop102 ~]# systemctl start kadmin

[root@hadoop102 ~]# systemctl enable kadmin

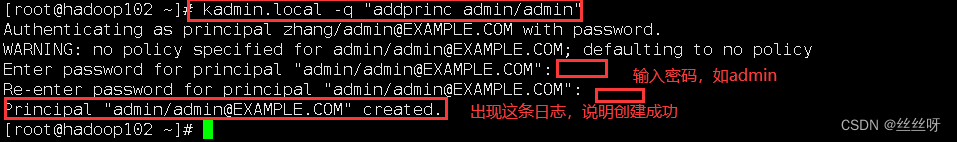

6) 创建Kerberos管理员用户

在KDC所在主机(hadoop102),执行以下命令,并按照提示输入密码

[root@hadoop102 ~]# kadmin.local -q "addprinc admin/admin"

2 Kerberos使用概述

2.1 Kerberos数据库操作

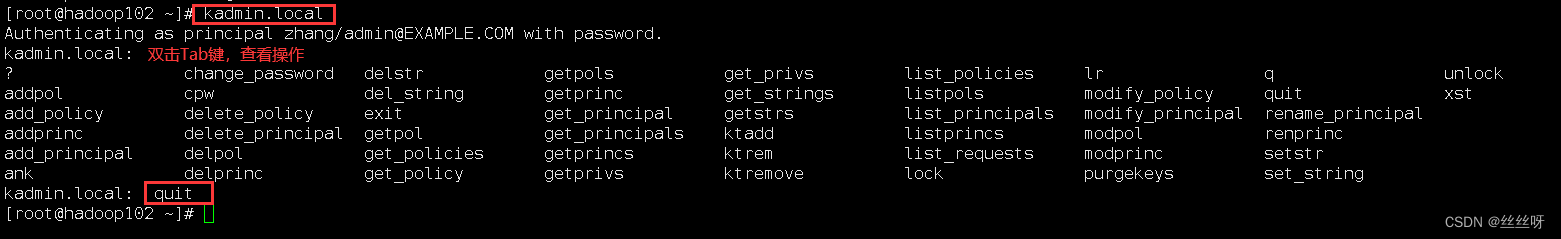

1.登录数据库

1)本地登录(无需认证)

[root@hadoop102 ~]# kadmin.local

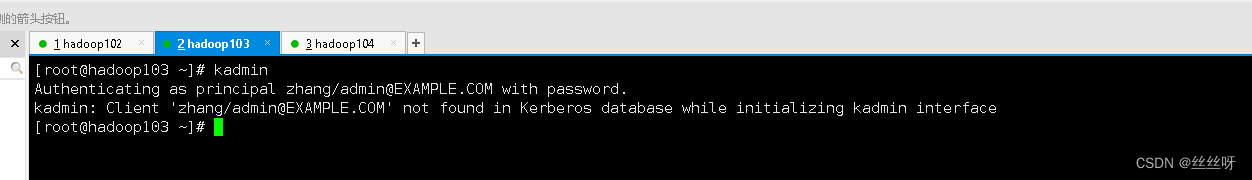

2)远程登录(需进行主体认证,认证操作见下文)

[root@hadoop102 ~]# kadmin

目前还没有认证,所以不能登录。

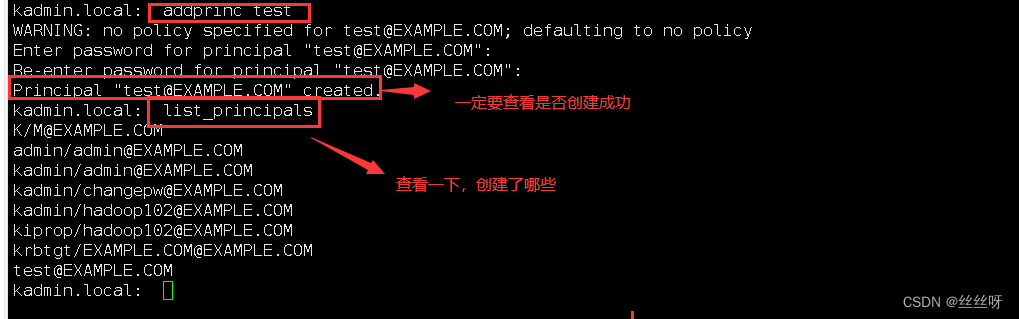

2.创建Kerberos主体

登录数据库,输入以下命令,并按照提示输入密码

kadmin.local: addprinc test

也可通过以下shell命令直接创建主体

[root@hadoop102 ~]# kadmin.local -q"addprinc test"

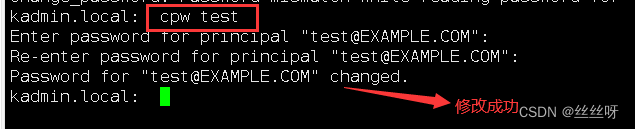

3.修改主体密码

kadmin.local :cpw test

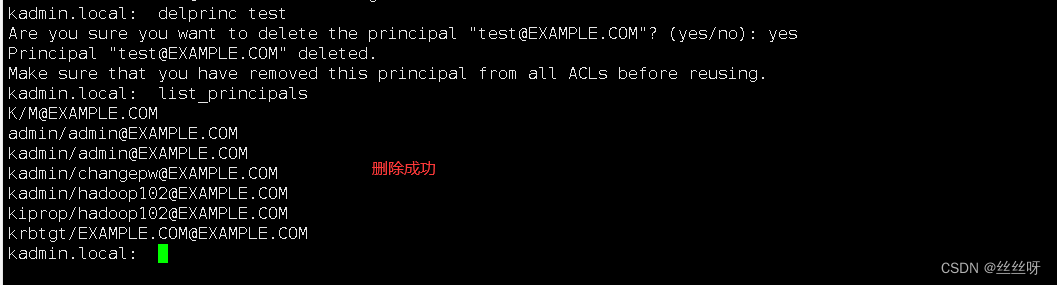

4.查看所有主体

kadmin.local: list_principals

K/M@EXAMPLE.COM

admin/admin@EXAMPLE.COM

kadmin/admin@EXAMPLE.COM

kadmin/changepw@EXAMPLE.COM

kadmin/hadoop105@EXAMPLE.COM

kiprop/hadoop105@EXAMPLE.COM

krbtgt/EXAMPLE.COM@EXAMPLE.COM

5.删除

kadmin.local: delprinc test

2.2 Kerberos认证操作

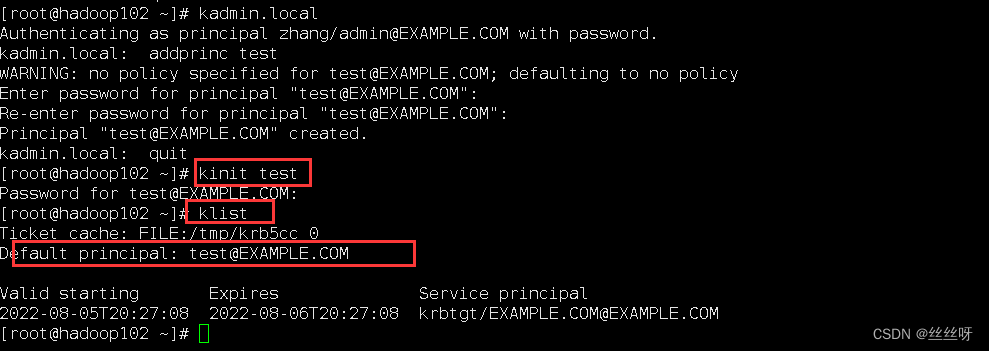

1.密码认证

1)使用kinit进行主体认证,并按照提示输入密码

[root@hadoop102 ~]# kinit test

Password for test@EXAMPLE.COM:

注意:test被前面删除了,要先进去创建一个test

2)查看认证凭证

[root@hadoop102 ~]# klist

2.密钥文件认证

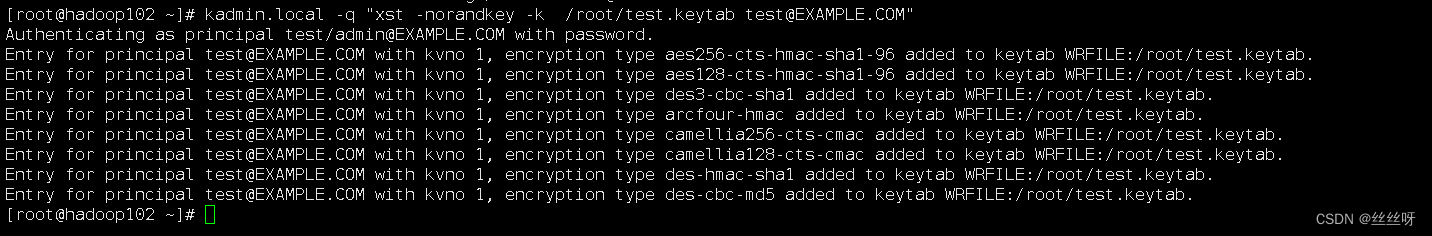

1)生成主体test的keytab文件到指定目录/root/test.keytab

[root@hadoop102 ~]# kadmin.local -q "xst -norandkey -k /root/test.keytab test@EXAMPLE.COM"

注:-norandkey的作用是声明不随机生成密码,若不加该参数,会导致之前的密码失效。

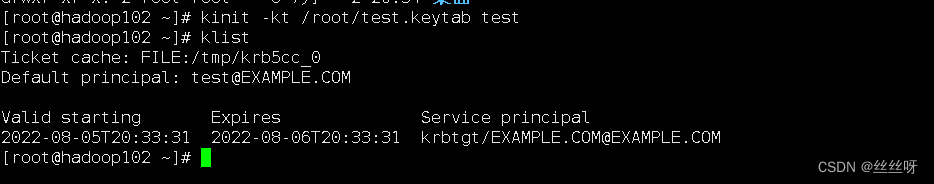

2)使用keytab进行认证

[root@hadoop102 ~]# kinit -kt /root/test.keytab test

3)查看认证凭证

root@hadoop102 ~]# klist

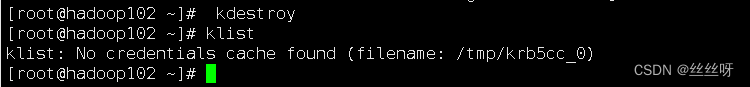

3.销毁凭证

[root@hadoop102 ~]# kdestroy

[root@hadoop102 ~]# klist

6396

6396

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?