数学作业写完了来玩会crypto

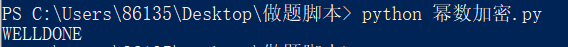

1.幂数加密

原理自行百度,然后找个脚本

#! /usr/bin/env python

#coding=utf-8

a="8842101220480224404014224202480122"

a=a.split("0")

flag=''

for i in range(0,len(a)):

str = a[i]

list=[]

sum=0

for j in str:

list.append(j)

length = len(list)

for k in range(0,length):

sum+=int(list[k])

flag+=chr(sum+64)

print (flag)

以后再遇到就把里面a的值改了就行了

2.base64

直接解base64就好了

3.Caesar

凯撒解密,在线解密ok

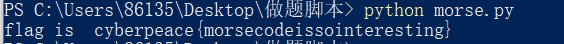

4.Morse

照样代入网上脚本

#!/usr/bin/env python3

# -*- coding:utf-8 -*-

CODE_TABLE = {

# 26 个英文字符

'A': '.-', 'B': '-...', 'C': '-.-.',

'D': '-..', 'E': '.', 'F': '..-.',

'G': '--.', 'H': '....', 'I': '..',

'J': '.---', 'K': '-.-', 'L': '.-..',

'M': '--', 'N': '-.', 'O': '---',

'P': '.--.', 'Q': '--.-', 'R': '.-.',

'S': '...', 'T': '-', 'U': '..-',

'V': '...-', 'W': '.--', 'X': '-..-',

'Y': '-.--', 'Z': '--..',

# 10 个数字

'0': '-----', '1': '.----', '2': '..---',

'3': '...--', '4': '....-', '5': '.....',

'6': '-....', '7': '--...', '8': '---..',

'9': '----.',

# 16 个特殊字符

',': '--..--', '.': '.-.-.-', ':': '---...', ';': '-.-.-.',

'?': '..--..', '=': '-...-', "'": '.----.', '/': '-..-.',

'!': '-.-.--', '-': '-....-', '_': '..--.-', '(': '-.--.',

')': '-.--.-', '$': '...-..-', '&': '. . . .', '@': '.--.-.'

# 你还可以自定义

}

def morsedecode(morse):

msg =''

codes = morse.split(' ')

for code in codes:

if code =='':

msg += ' '

else:

UNCODE =dict(map(lambda t:(t[1],t[0]),CODE_TABLE.items()))

msg += UNCODE[code]

return msg

ciphertext = '11 111 010 000 0 1010 111 100 0 00 000 000 111 00 10 1 0 010 0 000 1 00 10 110'

ciphertext = ciphertext.replace('1','-')

ciphertext = ciphertext.replace('0','.')

FLAG = morsedecode(ciphertext)

flag = FLAG.lower()

flag = 'cyberpeace{'+flag+'}'

print('flag is ',flag)

5.Railfence

栅栏密码,但是解不出来

后来百度发现好像是www型的变种

这里有介绍

https://blog.csdn.net/qinying001/article/details/96134356

找个在线网站解http://www.atoolbox.net/Tool.php?Id=777

打开速度可能有点慢

成功解出

成功解出

6.转轮机加密

http://foreversong.cn/archives/138

这里介绍了原理

网上再找个脚本

#!/usr/bin/env python3

# -*- coding:utf-8 -*-

import re

sss = '1: < ZWAXJGDLUBVIQHKYPNTCRMOSFE < 2: < KPBELNACZDTRXMJQOYHGVSFUWI < 3: < BDMAIZVRNSJUWFHTEQGYXPLOCK < 4: < RPLNDVHGFCUKTEBSXQYIZMJWAO < 5: < IHFRLABEUOTSGJVDKCPMNZQWXY < 6: < AMKGHIWPNYCJBFZDRUSLOQXVET < 7: < GWTHSPYBXIZULVKMRAFDCEONJQ < 8: < NOZUTWDCVRJLXKISEFAPMYGHBQ < 9: < XPLTDSRFHENYVUBMCQWAOIKZGJ < 10: < UDNAJFBOWTGVRSCZQKELMXYIHP < 11 < MNBVCXZQWERTPOIUYALSKDJFHG < 12 < LVNCMXZPQOWEIURYTASBKJDFHG < 13 < JZQAWSXCDERFVBGTYHNUMKILOP <'

m = 'NFQKSEVOQOFNP'

# 将sss转化为列表形式

content=re.findall(r'< (.*?) <',sss,re.S)

# re.S:DOTALL,此模式下,"."的匹配不受限制,可匹配任何字符,包括换行符

iv=[2,3,7,5,13,12,9,1,8,10,4,11,6]

print(content)

vvv=[]

for i in range(13):

index=content[iv[i]-1].index(m[i])

vvv.append(index)

print(vvv)

for i in range(0,26):

flag=""

for j in range(13):

flag += content[iv[j]-1][(vvv[j]+i)%26]

print(flag.lower())

跑出来有很多行

找到有意义的字符是fire in 开头的,即为flag

7.easyrsa

经过zjctf的摧残后这个简单的rsa已经无感了…

这么低的位数也没有pem文件就直接用rsa tool好了

点一下calc.D

点一下calc.D

125631357777427553

125631357777427553

即为flag

未完待续。

——————————————

或许不会续?🕊鸽鸽hhhh

3867

3867

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?