目录

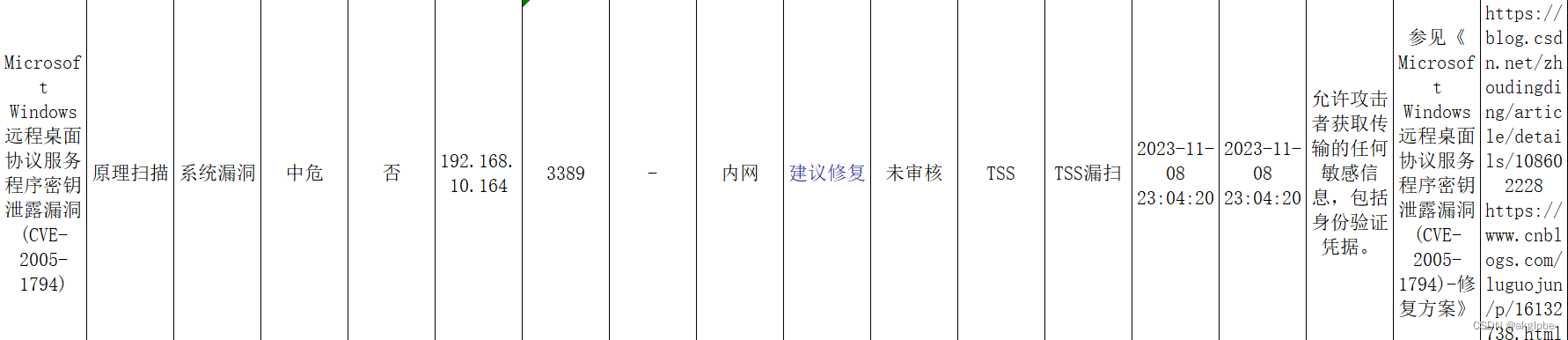

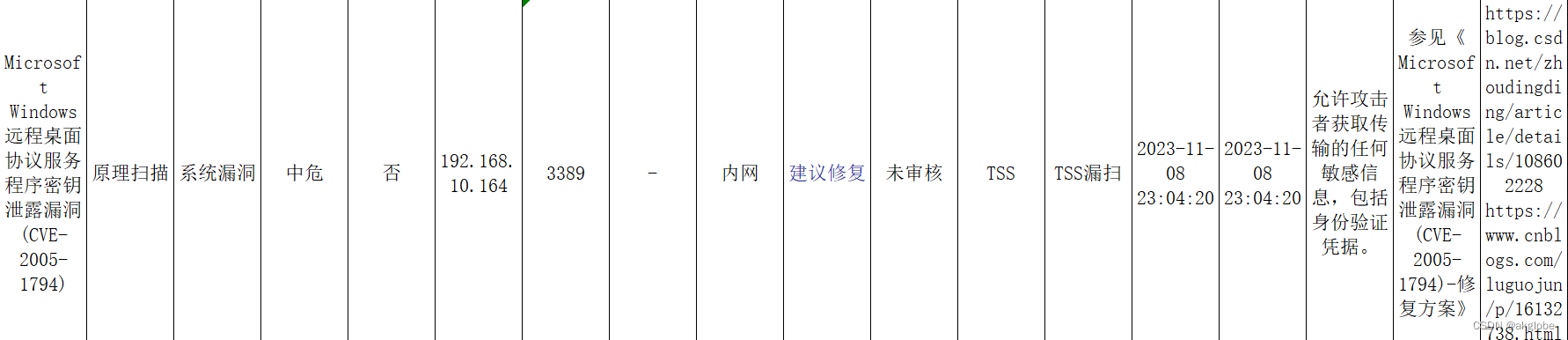

7.Microsoft Windows远程桌面协议服务程序密钥泄露漏洞(CVE-2005-1794)

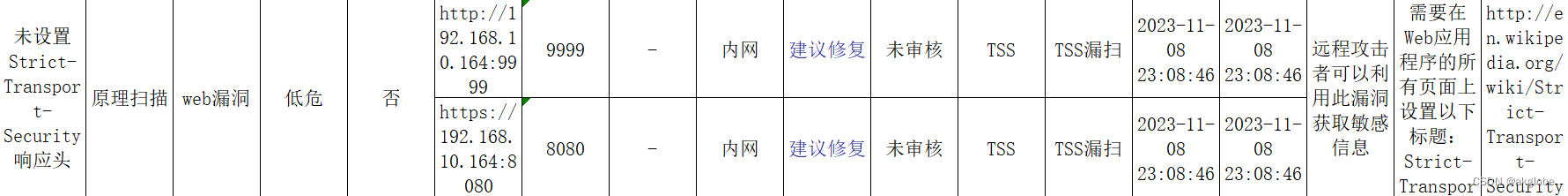

8.1 未设置Strict-Transport-Security响应头

8.3 未设置X-Permitted-Cross-Domain-Policies响应头

8.7 未设置X-Content-Type-Options响应头

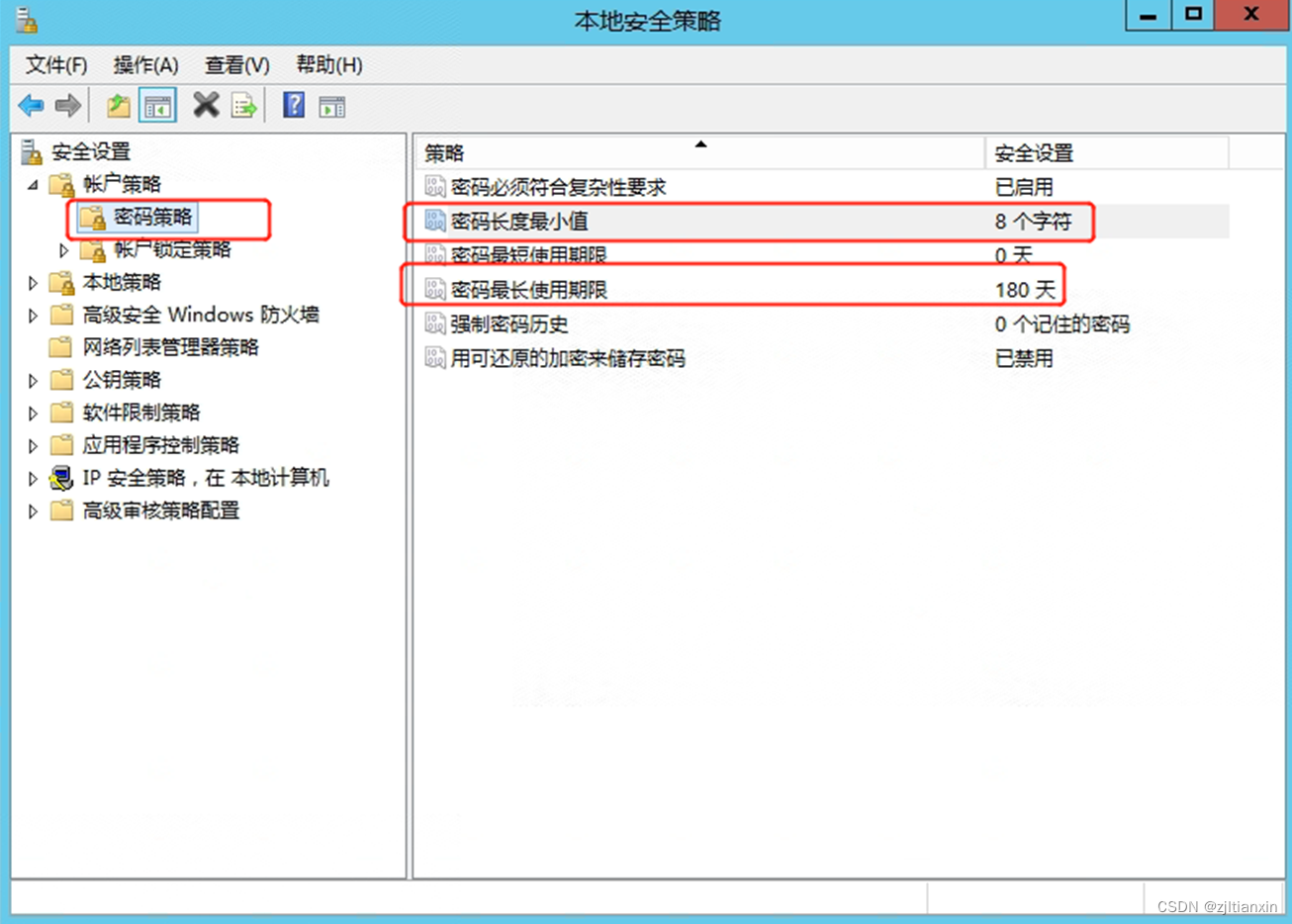

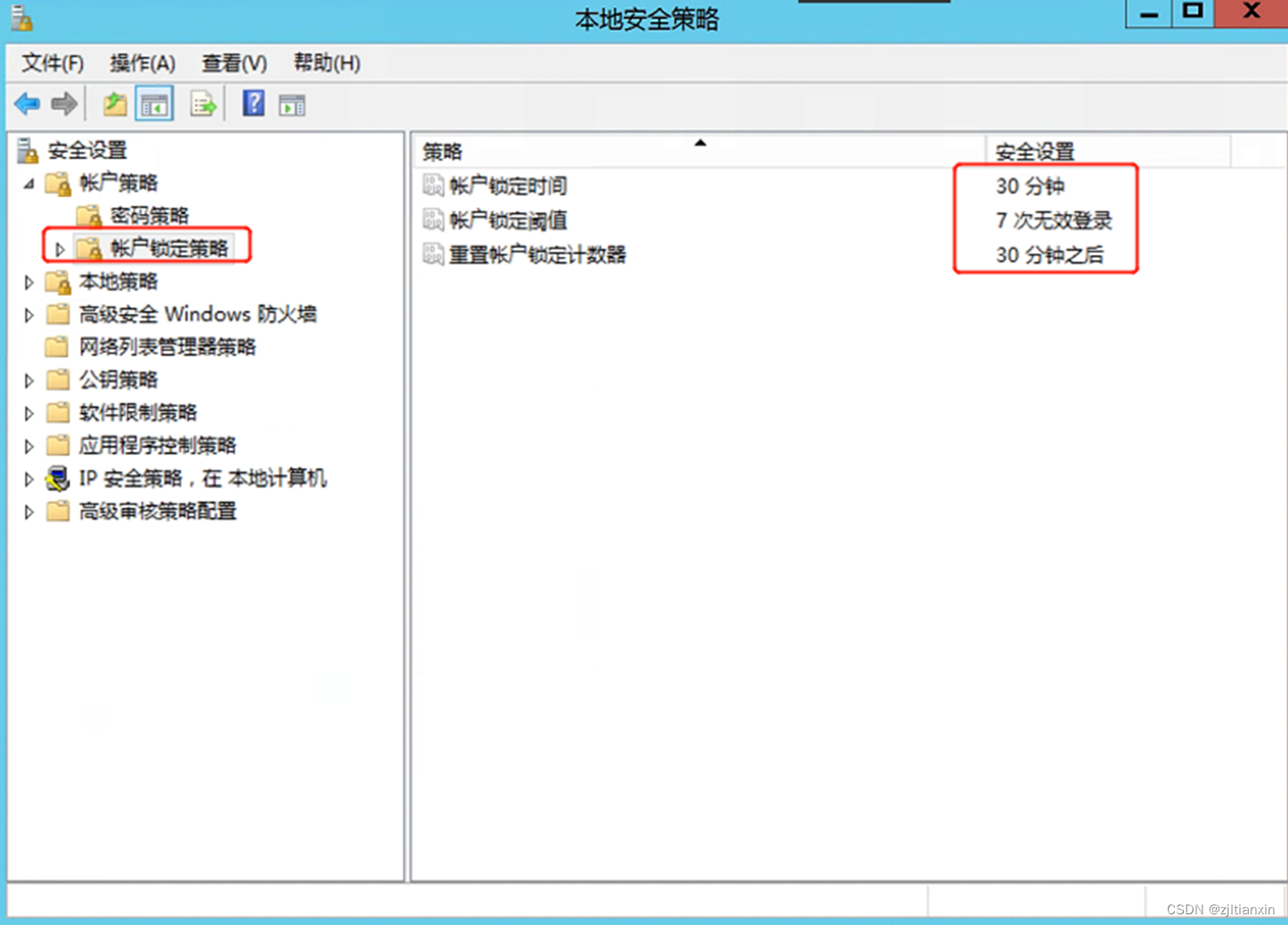

1.服务器密码限制

等保测评检测问题:未对身份鉴别信息复杂度进行检查,未强制要求定期更换口令。

解决方法:

Win+R键打开运行,输入 secpol.msc,打开本地安全策略

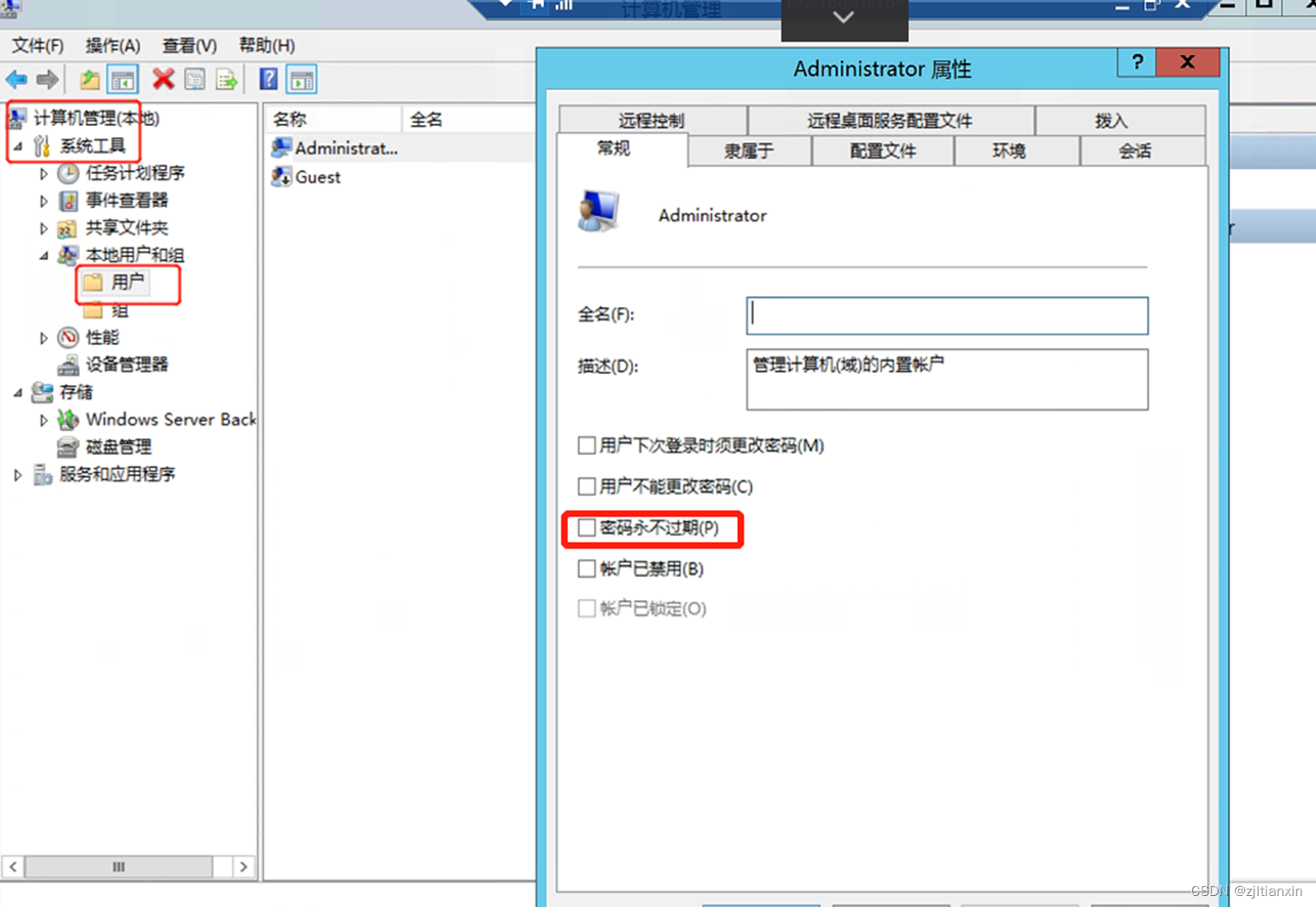

打开“计算机管理”

打开cmd面板,输入compmgmt.msc,打开

将密码永不过期设置为不勾选

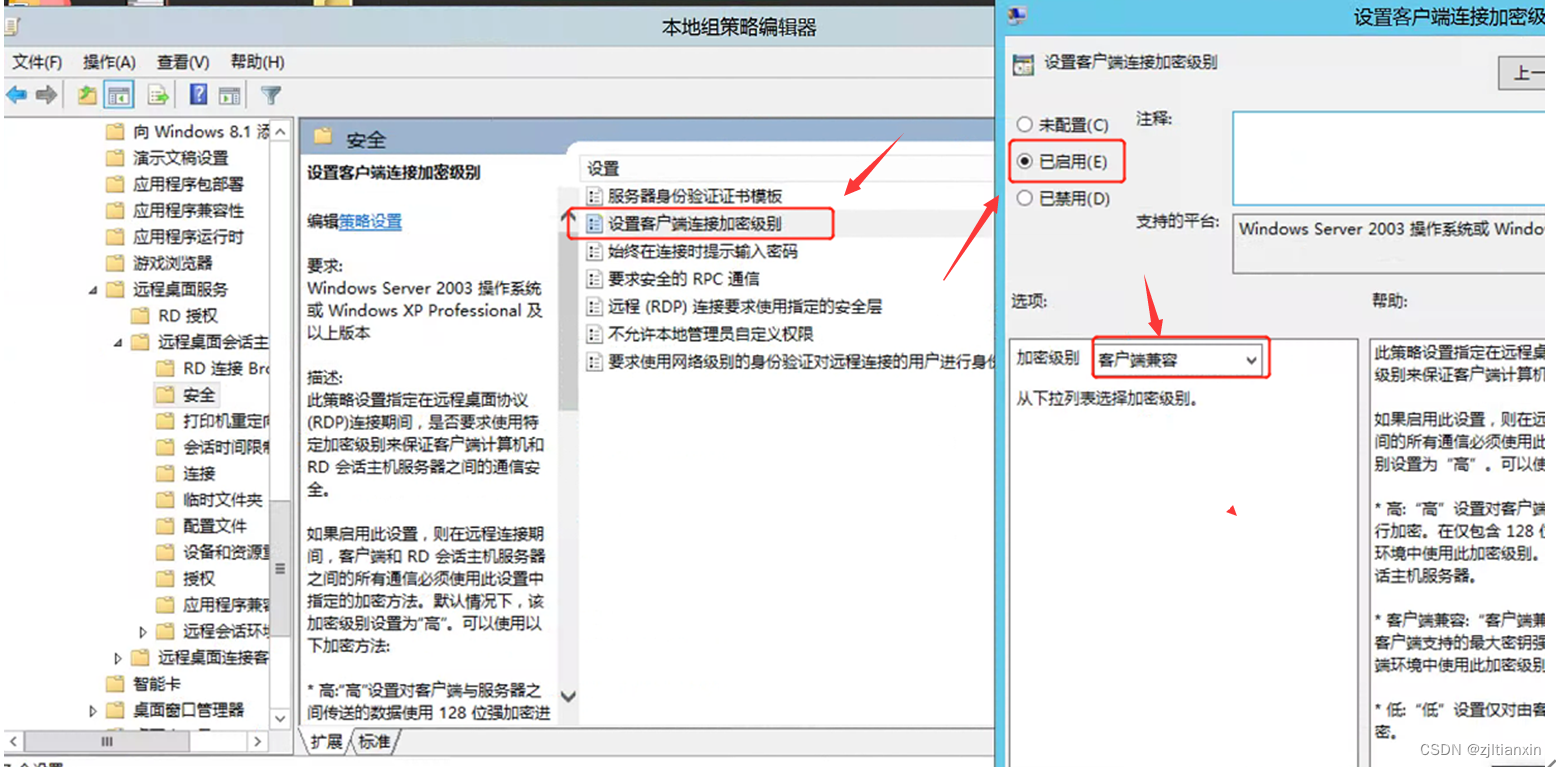

2.服务远程管理

等保测评检测问题:未采用加密措施等安全方式对系统进行远程管理;

解决方法:

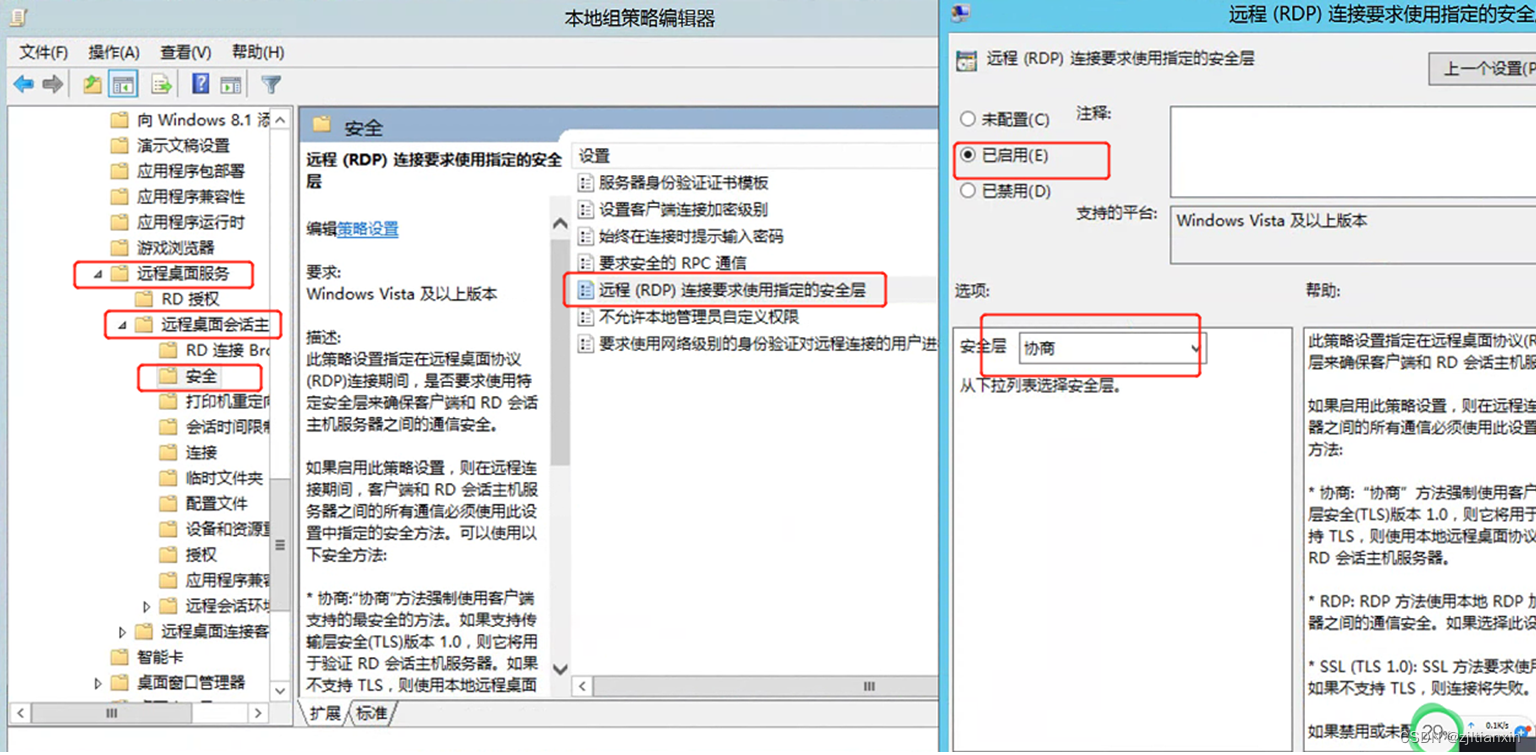

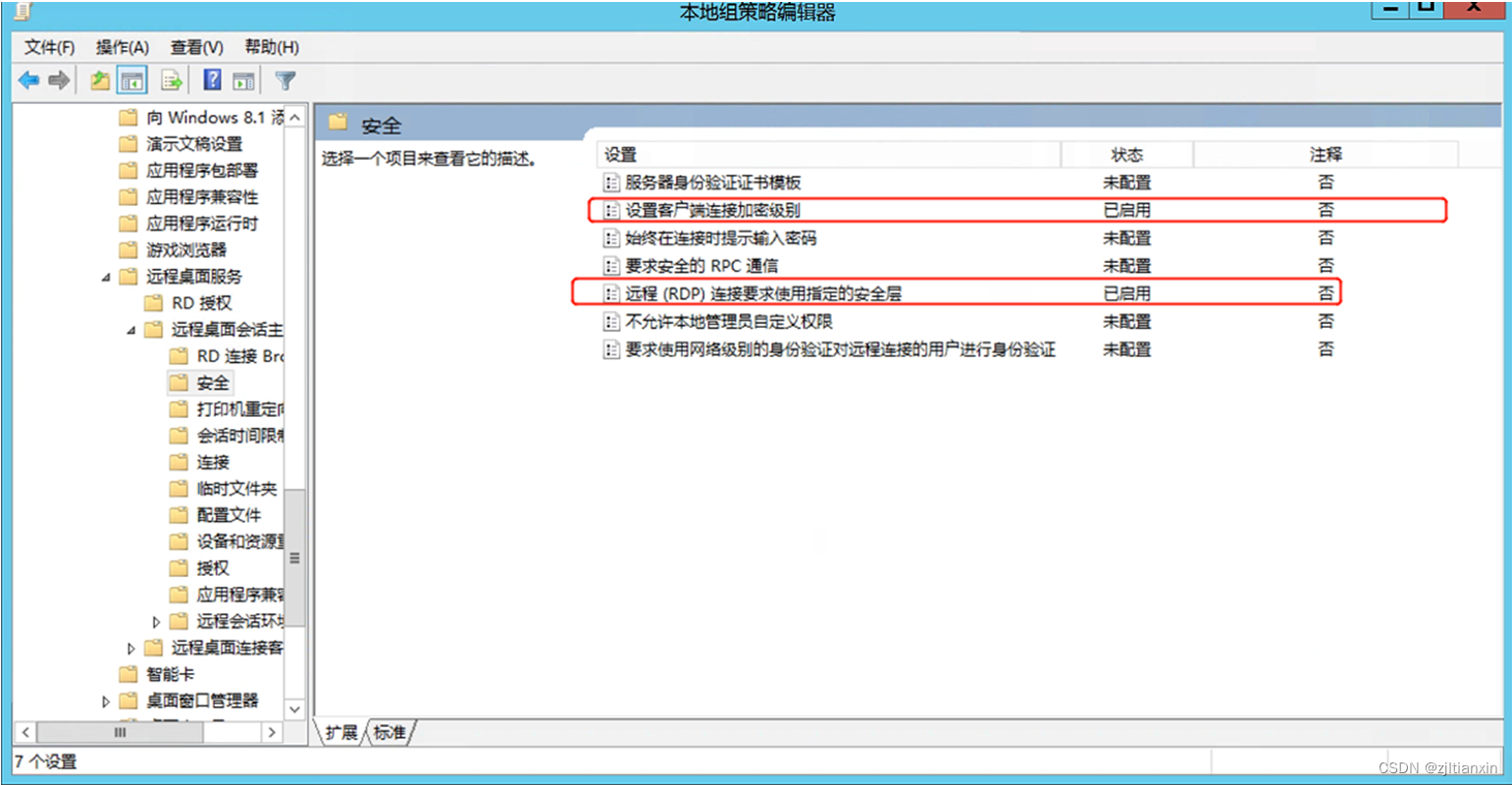

Win+R键打开运行,输入 gpedit.msc,打开本地组策略编辑器

【计算机配置】—【管理模板】—【windows组件】—【远程桌面服务】—【远程桌面会话主机】—【安全】

双击“设置客户端连接加密级别”选项,配置为已启动,加密级别配置为“客户端兼容”

双击“远程(RDP)连接要求使用指定的安全层”选项,配置为已启动,安全层配置为“协商”

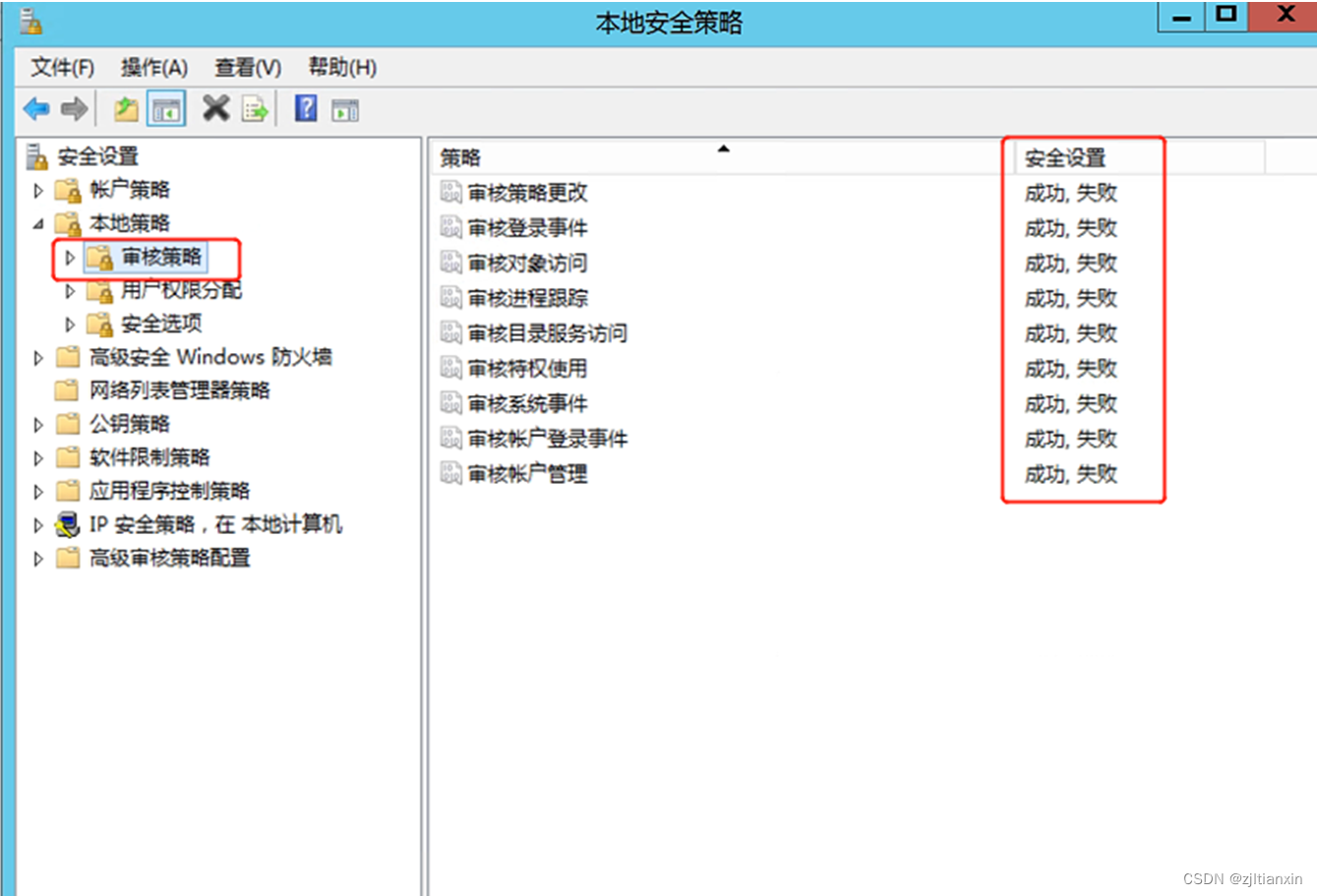

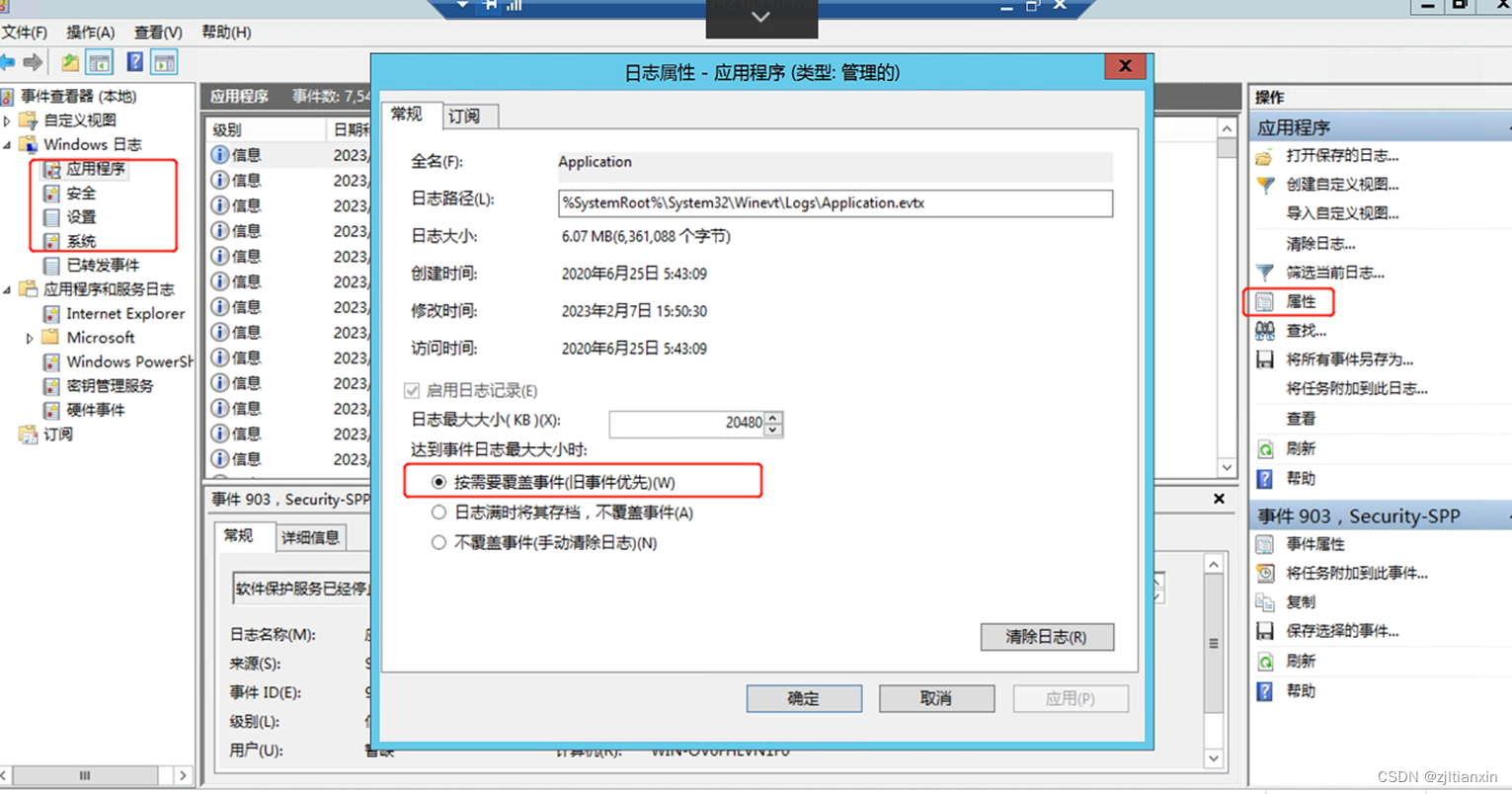

3.开启日志功能

等保测评检测问题:未开启日志功能,无法对审计记录进行保护

解决方法:

Win+R键打开运行,输入 secpol.msc,打开本地安全策略

Win+R键打开运行,输入“eventvwr”,打开事件查看器

应用程序、安全、设置、系统分别进行设置

4.清除身份鉴别信息

等保测评检测问题:未及时清除身份鉴别信息或身份鉴别信息释放或清除机制存在安全隐患

解决方法:

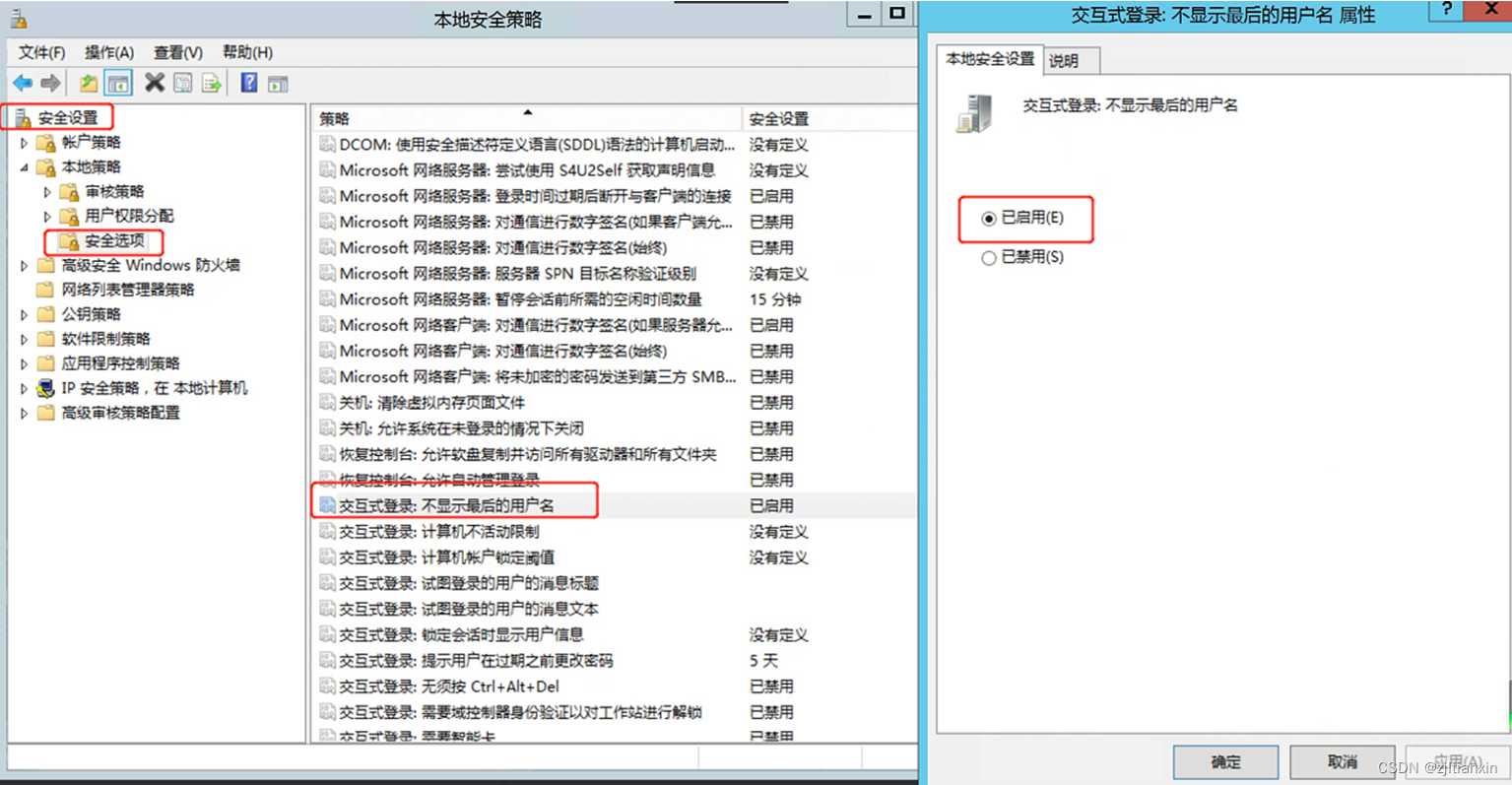

Win+R键打开运行,输入 secpol.msc,打开本地安全策略

5.SSL/TLS协议信息泄露

等保测评检测问题: SSL/TLS协议信息泄露漏洞(CVE-2016-2183)【原理扫描】

解决方法:

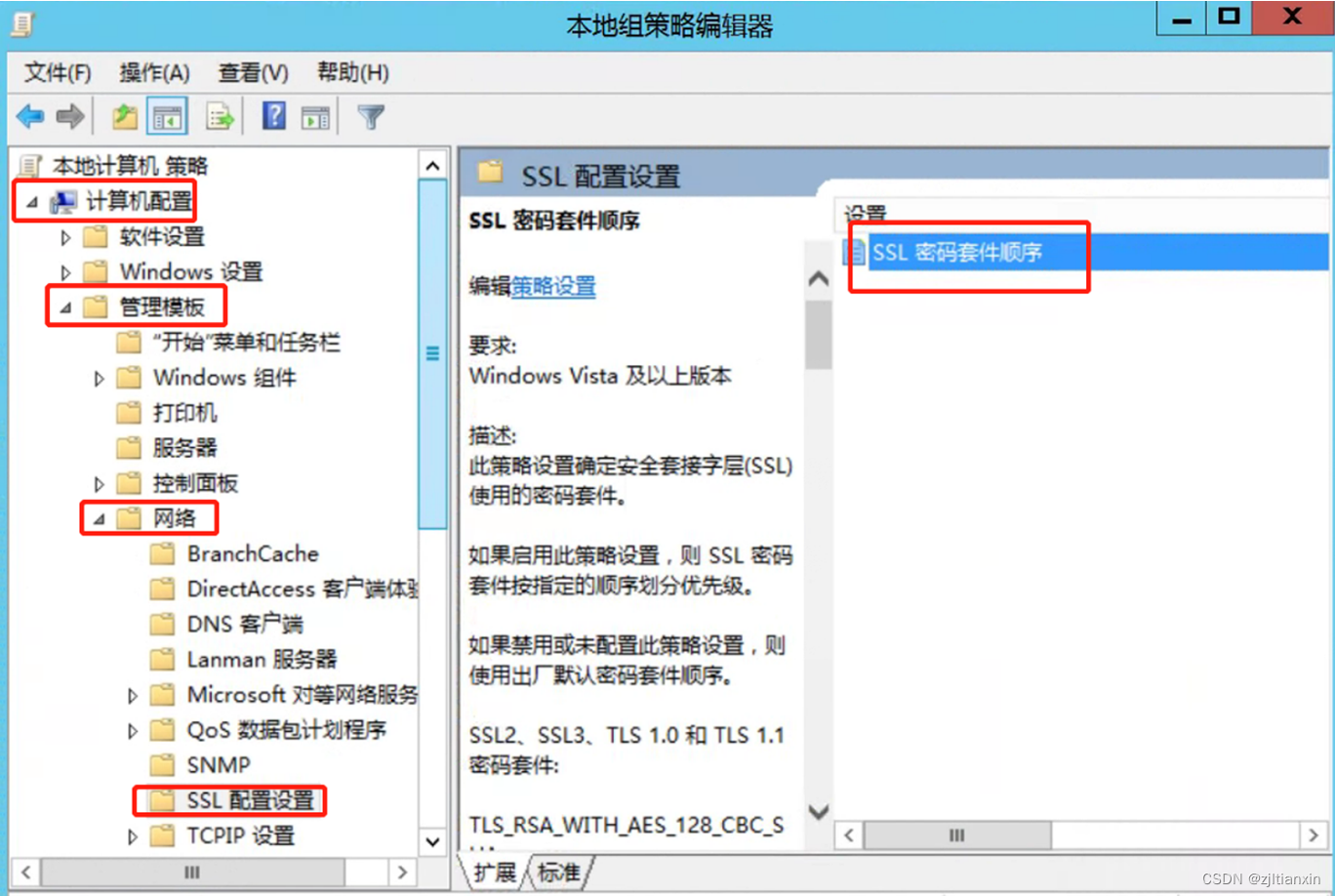

Win+R键打开运行,输入 gpedit.msc,打开本地策略编辑器

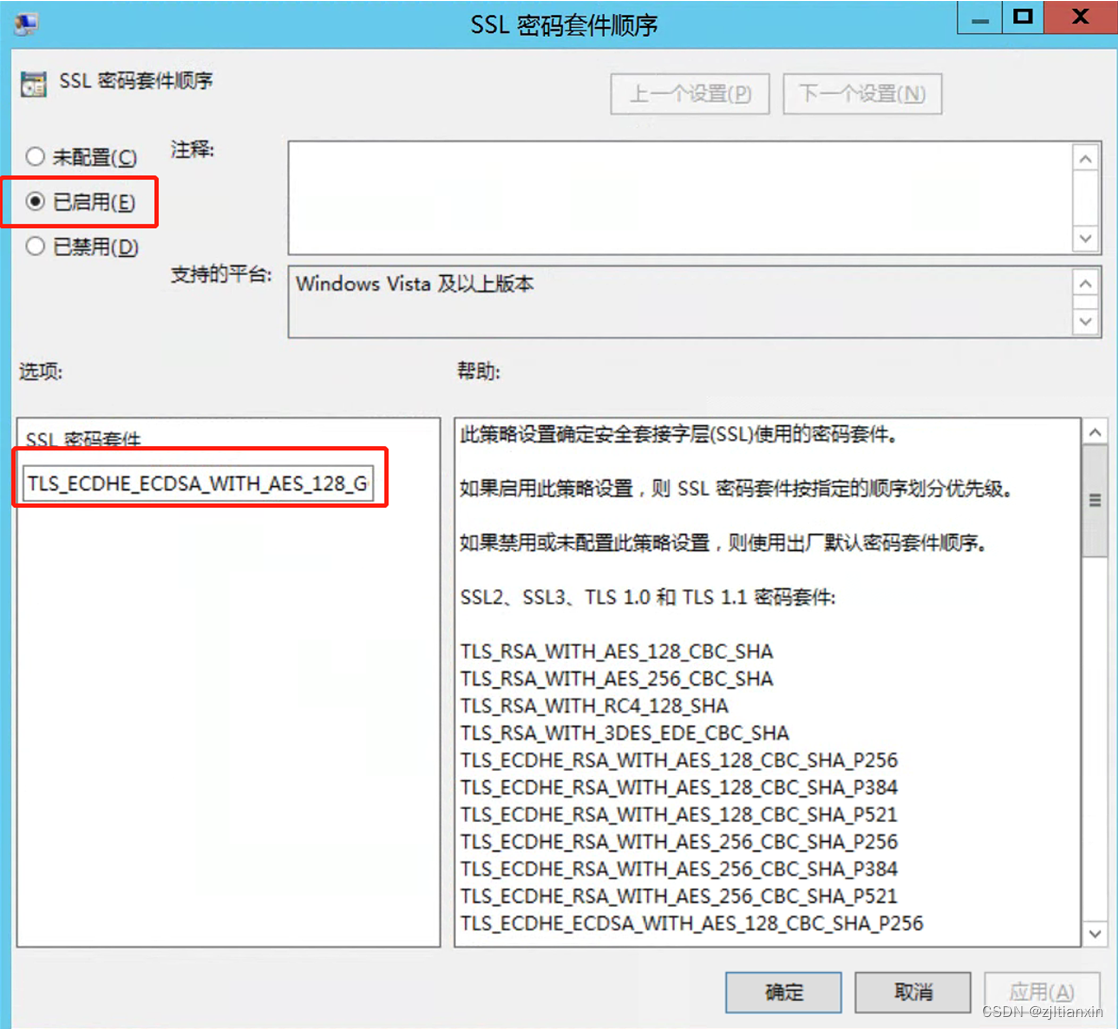

将下面密码替换到:SSL密码套件中

TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256_P256,TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256_P384,TLS_ECDHE_ECDSA_WITH_AES_128_GCM_SHA256_P521,TLS_ECDHE_ECDSA,WITH_AES_256_GCM_SHA384_P384,TLS_ECDHE_ECDSA_WITH_AES_256_GCM_SHA384_P521,TLS_RSA_WITH_AES_128_CBC_SHA256,TLS_RSA_WITH_AES_256_CBC_SHA256,TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256_P256,TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256_P384,TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256_P521,TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384_P256,TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384_P384,TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384_P521,TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256_P256,TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256_P384,TLS_ECDHE_ECDSA_WITH_AES_128_CBC_SHA256_P521,TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384_P384,TLS_ECDHE_ECDSA_WITH_AES_256_CBC_SHA384_P521,TLS_DHE_DSS_WITH_AES_128_CBC_SHA256,TLS_DHE_DSS_WITH_AES_256_CBC_SHA256,TLS_RSA_WITH_NULL_SHA,TLS_RSA_WITH_AES_128_CBC_SHA,TLS_DHE_DSS_WITH_AES_128_CBC_SHA5.1.tomcat禁用3DES和DES算法:

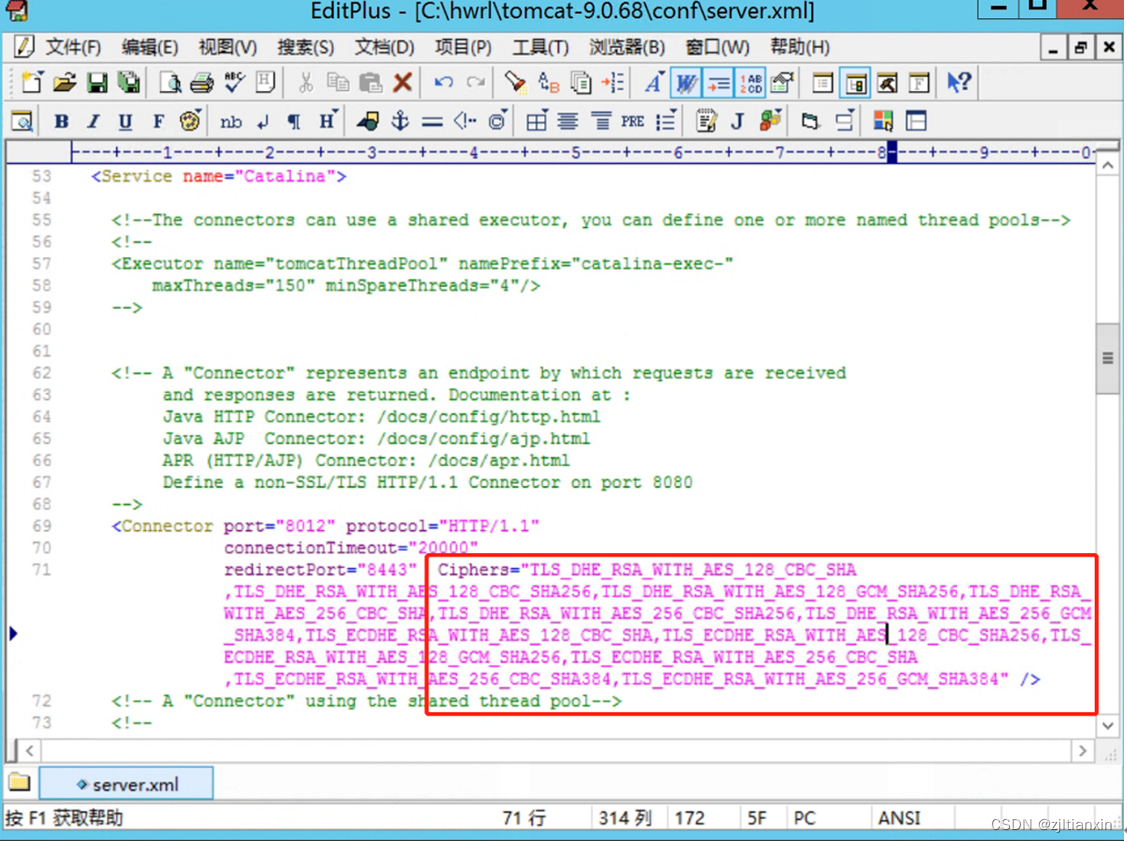

在tomcat/conf/server.xml中找到端口配置,添加Ciphers="",此处添加支持的算法,不支持的算法请勿加入其中!如下:

Ciphers="TLS_DHE_RSA_WITH_AES_128_CBC_SHA ,TLS_DHE_RSA_WITH_AES_128_CBC_SHA256,TLS_DHE_RSA_WITH_AES_128_GCM_SHA256,TLS_DHE_RSA_WITH_AES_256_CBC_SHA,TLS_DHE_RSA_WITH_AES_256_CBC_SHA256,TLS_DHE_RSA_WITH_AES_256_GCM_SHA384,TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA,TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256,TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256,TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA ,TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384,TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384"

重新启动Tomcat

5.2.nginx禁用3DES和DES算法:

在nginx/conf/nginx.conf文件中添加如下:

ssl_protocols TLSv1 TLSv1.1 TLSv1.2;

#只允许TLS协议

ssl_ciphers "ECDHE-RSA-AES256-GCM-SHA384:ECDHE-RSA-AES128-GCM-SHA256:DHE-RSA-AES256-GCM-SHA384:DHE-RSA-AES128-GCM-SHA256:ECDHE-RSA-AES256-SHA384:ECDHE-RSA-AES128-SHA256:ECDHE-RSA-AES256-SHA:ECDHE-RSA-AES128-SHA:DHE-RSA-AES256-SHA256:DHE-RSA-AES128-SHA256:DHE-RSA-AES256-SHA:DHE-RSA-AES128-SHA:ECDHE-RSA-DES-CBC3-SHA:EDH-RSA-DES-CBC3-SHA:AES256-GCM-SHA384:AES128-GCM-SHA256:AES256-SHA256:AES128-SHA256:AES256-SHA:AES128-SHA:DES-CBC3-SHA:HIGH:!aNULL:!eNULL:!EXPORT:!DES:!MD5:!PSK:!RC4";

#加密套件,这里用了CloudFlares Internet facing SSL cipher configuration

6.终端服务未使用网络级别身份验证 (NLA)

等保测评检测问题:

解决方法:

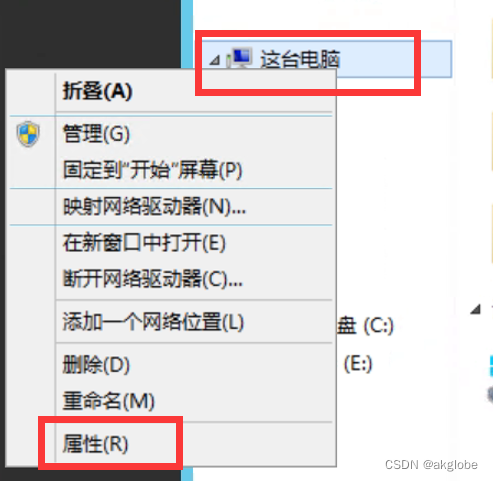

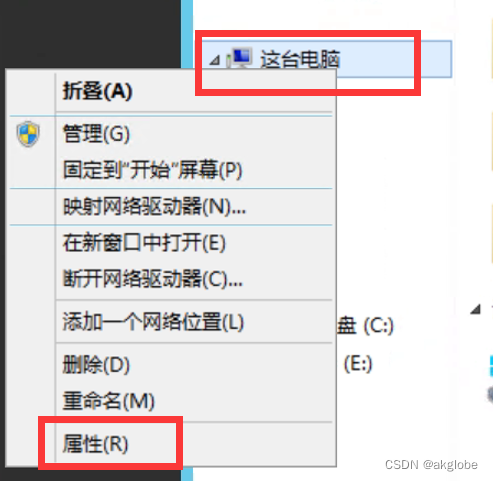

(1)选择【我的电脑】右键选择【属性】,打开系统和安全设置

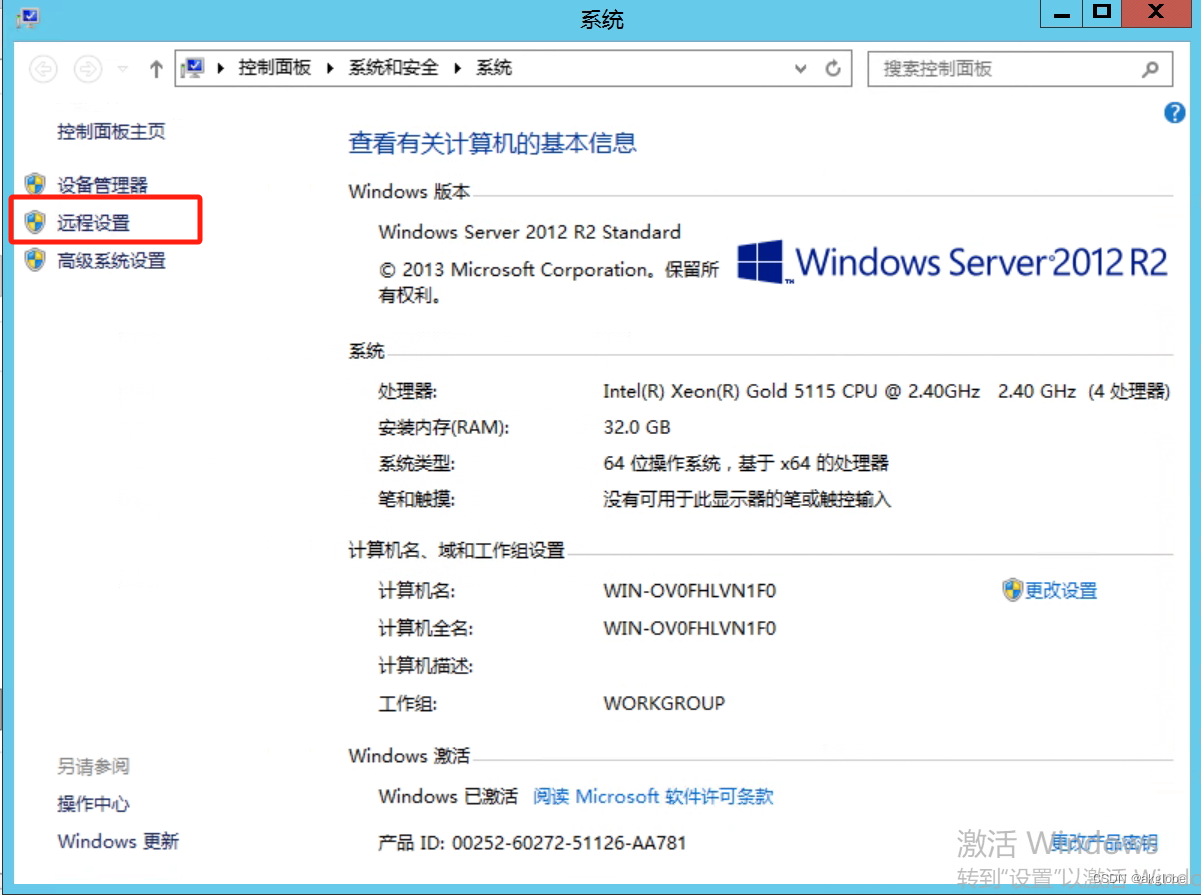

(2)选择【远程设置】

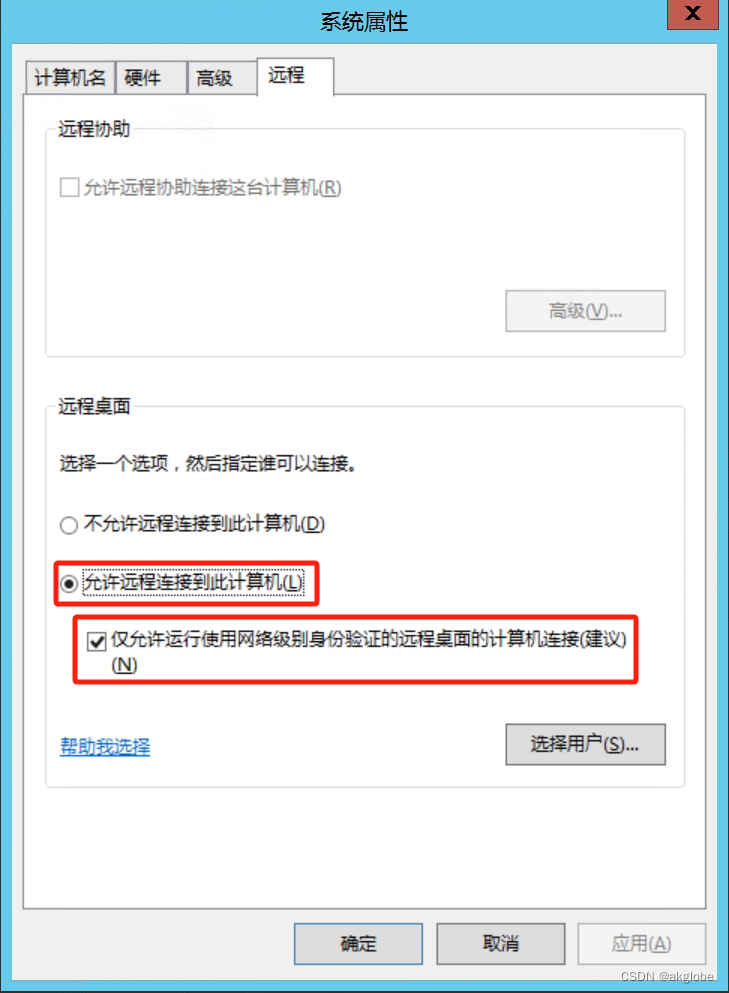

(3)勾选【允许远程连接此计算机】【仅允许运行使用网络级别身份验证的远程桌面的计算机连接(建议)】

7.Microsoft Windows远程桌面协议服务程序密钥泄露漏洞(CVE-2005-1794)

等保测评检测问题:

解决方法:

(1)选择【我的电脑】右键选择【属性】,打开系统和安全设置

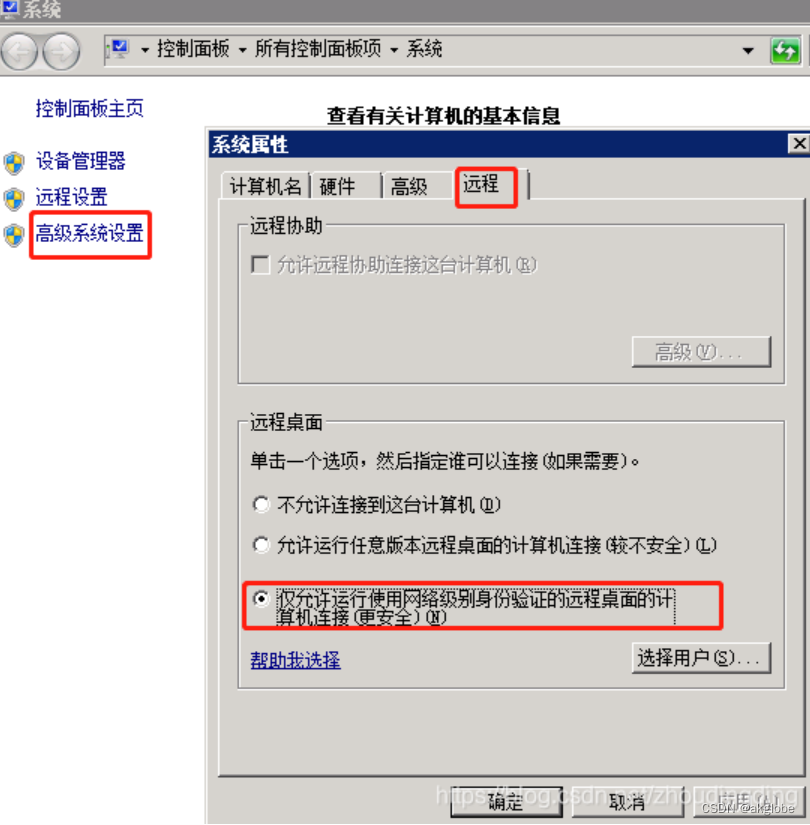

(2)【高级系统设置】

(2)设置如下,如已操作过【远程设置】无需再次操作

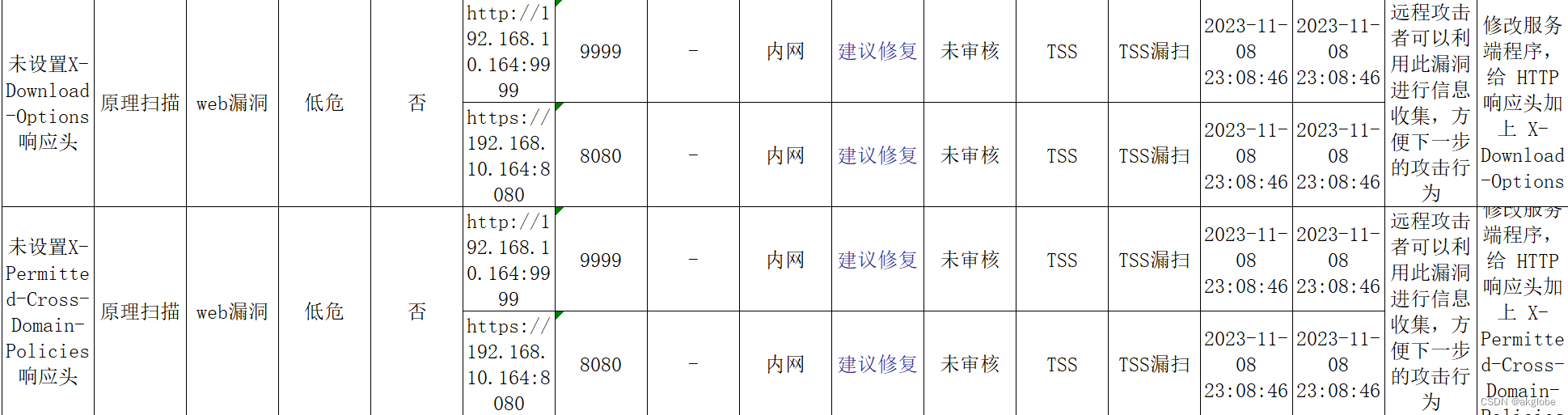

8.响应头安全漏洞

等保测评检测问题:

8.1 未设置Strict-Transport-Security响应头

8.2 未设置X-Download-Options响应头

8.3 未设置X-Permitted-Cross-Domain-Policies响应头

8.4 未设置Referrer-Policy响应头

8.5 未设置X-XSS-Protection响应头

8.6 点击劫持:无X-Frame-Options头信息

8.7 未设置X-Content-Type-Options响应头

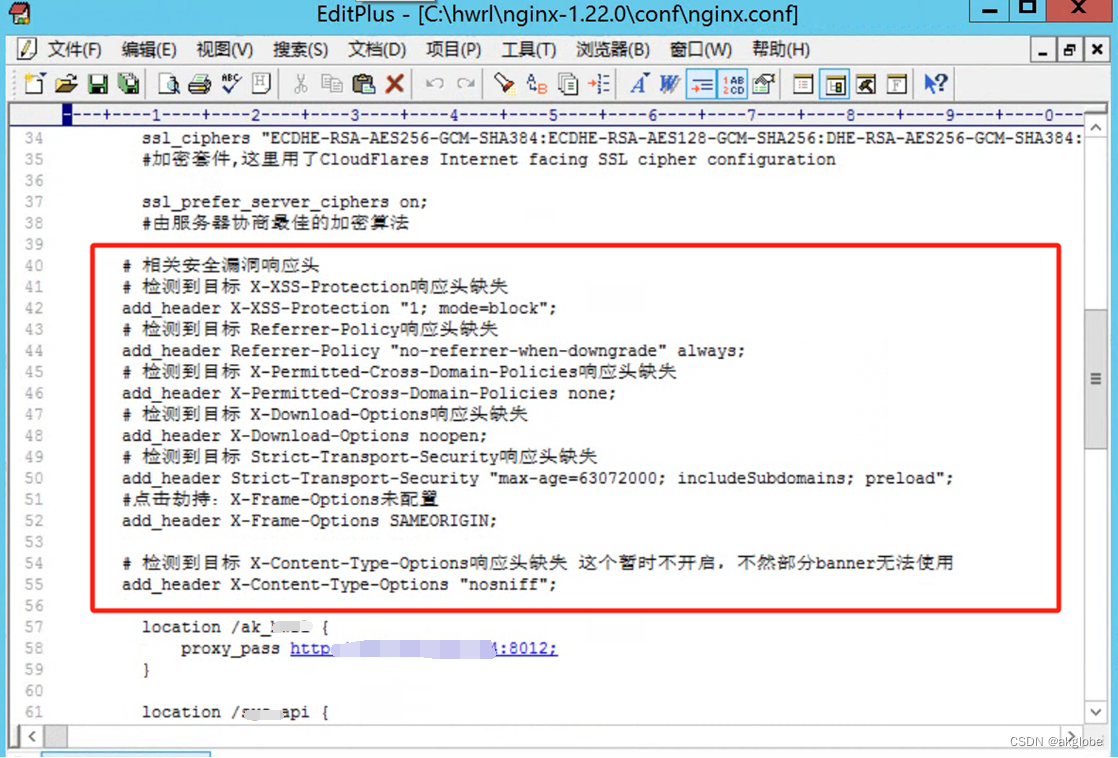

解决方法:

在nginx.conf配置文件中添加如下配置:

# 相关安全漏洞响应头

# 检测到目标 X-Content-Type-Options响应头缺失 这个暂时不开启,不然部分banner无法使用

#add_header X-Content-Type-Options "nosniff";

# 检测到目标 Content-Security-Policy响应头缺失 这个暂时不开启,不然会导致Cesium无法使用

#add_header Content-Security-Policy "default-src 'self' http: https://* data: blob: 'unsafe-eval' 'unsafe-inline';child-src 'none' " always;

# 相关安全漏洞响应头

# 检测到目标 X-XSS-Protection响应头缺失

add_header X-XSS-Protection "1; mode=block";

# 检测到目标 Referrer-Policy响应头缺失

add_header Referrer-Policy "no-referrer-when-downgrade" always;

# 检测到目标 X-Permitted-Cross-Domain-Policies响应头缺失

add_header X-Permitted-Cross-Domain-Policies none;

# 检测到目标 X-Download-Options响应头缺失

add_header X-Download-Options noopen;

# 检测到目标 Strict-Transport-Security响应头缺失

add_header Strict-Transport-Security "max-age=63072000; includeSubdomains; preload";

#点击劫持:X-Frame-Options未配置

add_header X-Frame-Options SAMEORIGIN;

#检测到目标 X-Content-Type-Options响应头缺失 开启后部分banner无法使用 不影像我们系统使用 可开启

add_header X-Content-Type-Options "nosniff"; 配置后重新nginx即可

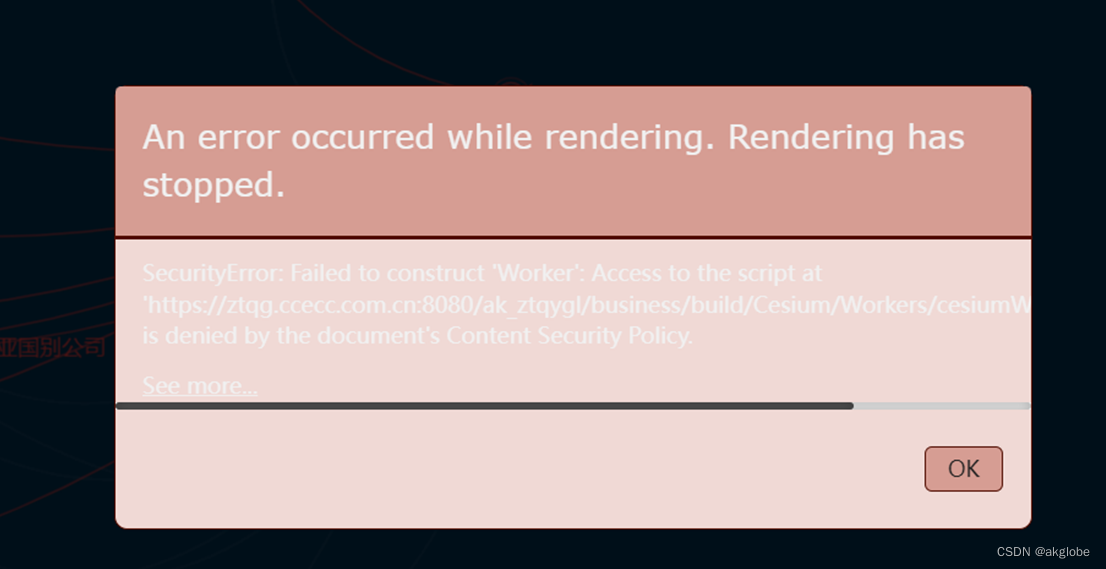

如果配置后出现如下问题Cesium无法使用,nginx不配置Content-Security-Policy即可,不影响漏扫,上面配置是已注释掉Content-Security-Policy的,可直接复制使用

9.完整nginx.conf文件内容:

#user nobody;

worker_processes 1;

#error_log logs/error.log;

#error_log logs/error.log notice;

#error_log logs/error.log info;

#pid logs/nginx.pid;

events {

worker_connections 1024;

}

http {

include mime.types;

default_type application/octet-stream;

server {

listen 8080 ssl;

server_name www.aaa.cn;

client_max_body_size 300m; #主要是这个参数,限制了上传文件大大小

ssl_certificate www.aaa.cn_bundle.pem;

ssl_certificate_key www.aaa.cn.key;

ssl_protocols TLSv1 TLSv1.1 TLSv1.2;

#只允许TLS协议

ssl_ciphers "ECDHE-RSA-AES256-GCM-SHA384:ECDHE-RSA-AES128-GCM-SHA256:DHE-RSA-AES256-GCM-SHA384:DHE-RSA-AES128-GCM-SHA256:ECDHE-RSA-AES256-SHA384:ECDHE-RSA-AES128-SHA256:ECDHE-RSA-AES256-SHA:ECDHE-RSA-AES128-SHA:DHE-RSA-AES256-SHA256:DHE-RSA-AES128-SHA256:DHE-RSA-AES256-SHA:DHE-RSA-AES128-SHA:ECDHE-RSA-DES-CBC3-SHA:EDH-RSA-DES-CBC3-SHA:AES256-GCM-SHA384:AES128-GCM-SHA256:AES256-SHA256:AES128-SHA256:AES256-SHA:AES128-SHA:DES-CBC3-SHA:HIGH:!aNULL:!eNULL:!EXPORT:!DES:!MD5:!PSK:!RC4";

#加密套件,这里用了CloudFlares Internet facing SSL cipher configuration

ssl_prefer_server_ciphers on;

#由服务器协商最佳的加密算法

# 相关安全漏洞响应头

# 检测到目标 X-XSS-Protection响应头缺失

add_header X-XSS-Protection "1; mode=block";

# 检测到目标 Referrer-Policy响应头缺失

add_header Referrer-Policy "no-referrer-when-downgrade" always;

# 检测到目标 X-Permitted-Cross-Domain-Policies响应头缺失

add_header X-Permitted-Cross-Domain-Policies none;

# 检测到目标 X-Download-Options响应头缺失

add_header X-Download-Options noopen;

# 检测到目标 Strict-Transport-Security响应头缺失

add_header Strict-Transport-Security "max-age=63072000; includeSubdomains; preload";

#点击劫持:X-Frame-Options未配置

add_header X-Frame-Options SAMEORIGIN;

location /ak_hwrl {

proxy_pass http://192.168.100.10:8012;

}

location /sys-api {

proxy_pass http://192.168.100.10:9999;

}

location /manage-api {

proxy_pass http://192.168.100.10:9999;

}

location /hangjingsoft {

proxy_pass http://192.168.100.10:8012;

}

location /excel {

proxy_pass http://192.168.100.10:8012;

}

location /ryjl {

proxy_pass http://192.168.100.10:8012;

}

location /ueditor {

proxy_pass http://192.168.100.10:8012;

}

location / {

root html;

index index.html index.htm;

}

}

}

5174

5174

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?