作为一个萌新,第一次挖到这么多漏洞已经很满足了,给大家提供一个思路

本文分为3个部分进行讲解,第一个是寻找狮子鱼漏洞的起因以及经过,第二个是如何搜索狮子鱼漏洞的,第三个部分是漏洞盒子手动提交如何提高效率

0x01一个萌新的自我修养

记得聂风老师说过,没经验的萌新参加src可以找找通杀漏洞,然后根据我浏览社区的经验,我相中了狮子鱼的报错注入!开始了一条不归之路……

在这里推荐观看学长的文章,很有帮助

链接—>https://bbs.zkaq.cn/t/5628.html

当然了,狮子鱼的漏洞早在几个月前就有了,我挖的时候也挺忐忑,怕撞洞,群里很多大佬也说狮子鱼已经被挖的差不多了,但是我觉得应该会有几个漏网之鱼让我挖到,比自己找sql注入轻松~

0x02fofa挖洞之旅

一开始的话就是常规操作,在fofa中寻找”seller.php?s=/Public/login”

因为我们需要的是中国地区的,所以后面又加了一个限制条件!点击中国

利用fofa搜索”seller.php?s=/Public/login” && country=”CN”之后呢发现很多网址都是IP显示的,对我不是很友好,点进去经常是连接不是私密,我就被劝退了,没有挖这样的洞洞

注册fofa会员,可以查找50个,我一个一个全都点开

![]()

好像有很多都是私密连接,我就开始思考有无什么规律可循……

我将所有可以用的网址都先复制下来

然后开始在url网址后面拼接SQL语句看看能不能得到库名and%20updatexml(1,concat(0x7e,database(),0x7e),1)

这个网站完美可以使用SQL的报错注入QWQ,好激动

就这样我翻了50个找到了5个洞洞。。。。(好少有木有)

我找了可以打开网址的共同部分,我能打开来的基本都是80端口

赶紧在fofa语句里加上

接着人工尝试是否存在SQL注入

翻了50个,我先不管注入,将能打开的网址都记录下来,记录了35个!

有被爽到!剩下15个不能用的打开来全是Bob体育!?(我去)

所以我又开始思考能不能过滤掉Bob体育呢?

我加上了标题之后,发现Bob明显减少,但是查出来的网址基本都重复了,只有这么几个肯定不能满足我的胃口(我怕都撞洞!!!)

然后我开始研究fofa语法,我把每个特征以及服务器的语句都加上

一个特征,再点开所有不同的服务器,我的网址储备瞬间增加↑

然后再换个特征,再整一遍,就这样我搜集了将近140+的网址

以量取胜呢!(把网址都保存下来是个好习惯)

在这里不得不说每天用同样的语句搜fofa,网址是会增加的

所以我每天都搜一搜fofa,每天发现几十个新网址,get网址~

fofa语句的搭配有很多,大家可以都尝试一下~

0x03漏洞的提交之旅

刚开始不怎么会提交,就跟着学长写的文章一步一步进行提交

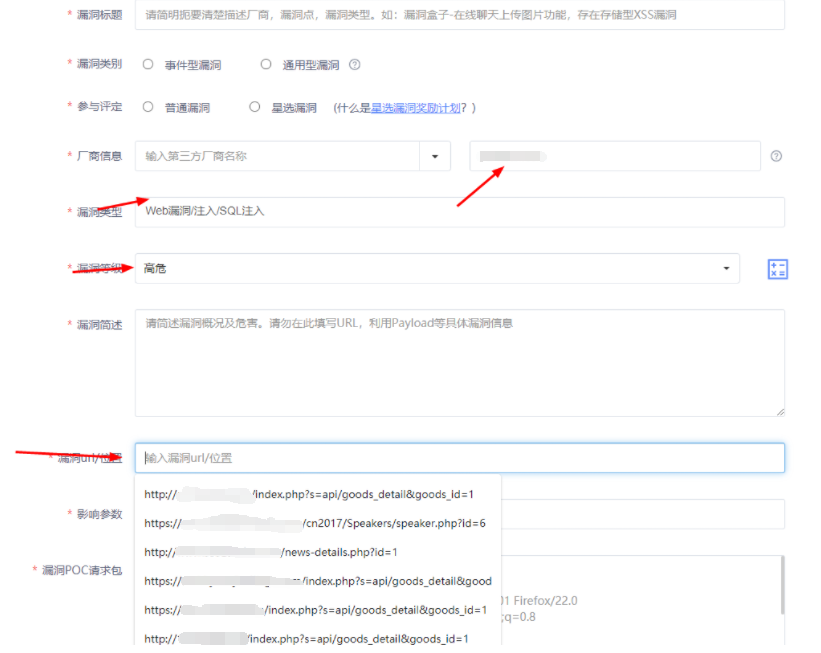

由于我不会写脚本,我是纯手工录入,录入出了一套我自己的方案,大概2分钟录入1个

流程是这样的

第一步,我们先点开安全答题,不然提交完很多东西要重写(一天一次吧)

第二步,准备好5个网址

查找网站备案 —> https://icp.chinaz.com/

查找企业名称 —> https://aiqicha.baidu.com/

疑似存在SQL注入的网址 —> http://xxx.xxx.xxx

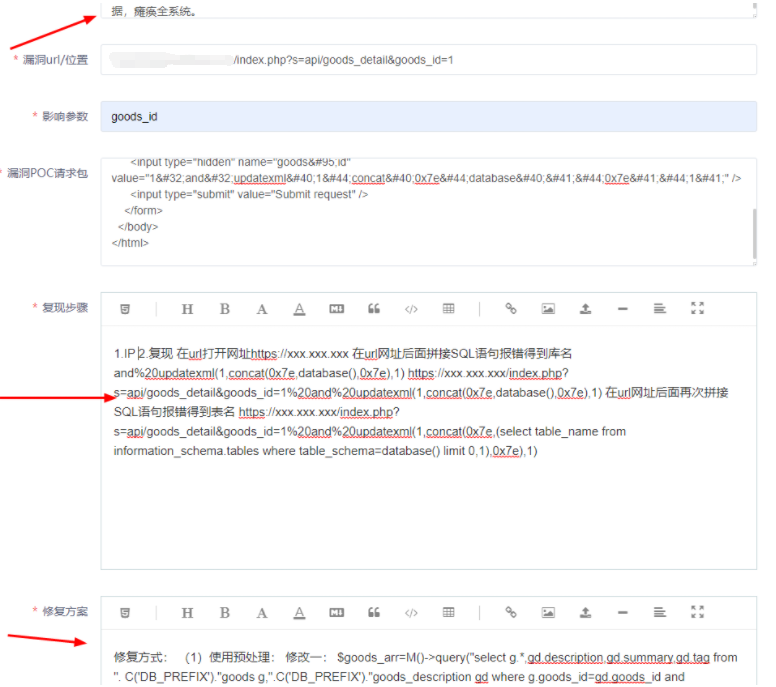

报错库名的网址 —> http://xxx.xxx.xxx/index.php?s=api/goods_detail&goods_id=1%20and%20updatexml(1,concat(0x7e,database(),0x7e),1)

报错表名的网址 —> http://xxx.xxx.xxx/index.php?s=api/goods_detail&goods_id=1%20and%20updatexml(1,concat(0x7e,(select table_name from information_schema.tables where table_schema=database() limit 0,1),0x7e),1)

![]()

前三个是准备用于截图的,后2个是用来查找备案信息的

然后准本一个文本,用于批量提交POC、漏洞危害、复现过程、修复方式

标记的地方是准备用于替换网址的,用ctrl+h进行替换

OK一切准备就绪,准备填写

先复制url

挨个填写过去,还有替换掉本文里面的网址。20秒

然后复制到厂方域名那边,下面直接打开SQL,漏洞url那边点一下,会跳出之前输入过的网址,随便点开一个,把开头部分换掉就可以了。15秒

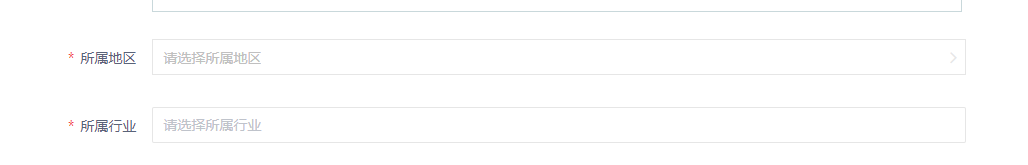

最花时间的是在所属地区以及行业。找一找大概20秒

根据备案信息进行填写,如果信息隐藏就点开爱企查查找详细信息

填完这些之后在回到最上面

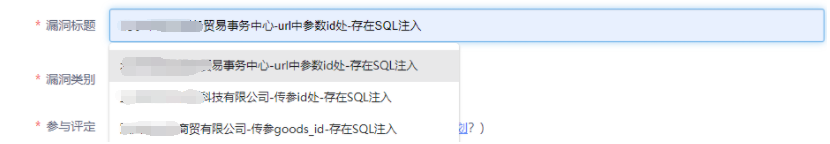

在漏洞标题那边随便选一个,替换掉头部的内容。5秒

将漏洞简述、漏洞POC请求包、复现步骤、修复方案一一粘贴。10秒

在复现那边截备案信息的图片放上去。5秒

在这三个位置分别把之前准备的3个图贴上。30秒

就可以直接点提交啦!

目前审核完了10个,其中8个是通过的,狮子鱼漏洞yyds

待审阅的大概168个,4天手工的收获,还是挺大的

我是在9月16号到9月19号提交的,之后我就没提交了

对狮子鱼sql感兴趣的小伙伴可以每天fofa一下新的网址,我狮子鱼就挖了80端口,443端口我都没碰过,为漏洞担忧的小伙伴冲压

挖的时候也会碰到有waf、只有ip、未备案的情况,可以都保存下来,以后技术到位了再去试试~

申明:本账号所分享内容仅用于网络安全技术讨论,切勿用于违法途径,所有渗透都需获取授权,违者后果自行承担,与本号及作者无关,请谨记守法。

免费领取安全学习资料包!

渗透工具

技术文档、书籍

面试题

帮助你在面试中脱颖而出

视频

基础到进阶

环境搭建、HTML,PHP,MySQL基础学习,信息收集,SQL注入,XSS,CSRF,暴力破解等等

应急响应笔记

学习路线

732

732

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?