一、WLAN基本业务简介

1.定义

无线局域网WLAN(Wireless Local Area Network)广义上是指以无线电波、激光、红外线等来代替有线局域网中的部分或全部传输介质所构成的网络。本文介绍的WLAN技术是基于802.11标准系列的,即利用高频信号(例如2.4GHz或5GHz)作为传输介质的无线局域网。

802.11是IEEE在1997年为WLAN定义的一个无线网络通信的工业标准。此后这一标准又不断得到补充和完善,形成802.11的标准系列,例如802.11、802.11a、802.11b、802.11e、802.11g、802.11i、802.11n(Wi-Fi 4)、802.11ac(Wi-Fi 5)、802.11ax(Wi-Fi 6)等,那么如今的话是发展到了Wi-Fi6的水平

2.目的

以有线电缆或光纤作为传输介质的有线局域网应用广泛,但有线传输介质的铺设成本高,位置固定,移动性差。随着人们对网络的便携性和移动性的要求日益增强,传统的有线网络已经无法满足需求,WLAN技术应运而生。目前,WLAN已经成为一种经济、高效的网络接入方式。通过WLAN技术,用户可以方便地接入到无线网络,并在无线网络覆盖区域内自由移动,彻底摆脱有线网络的束缚,再也不用怕网线不够长,被网线制约使用网络的地理位置了

二、WLAN基本业务原理描述

1.WLAN基本概念

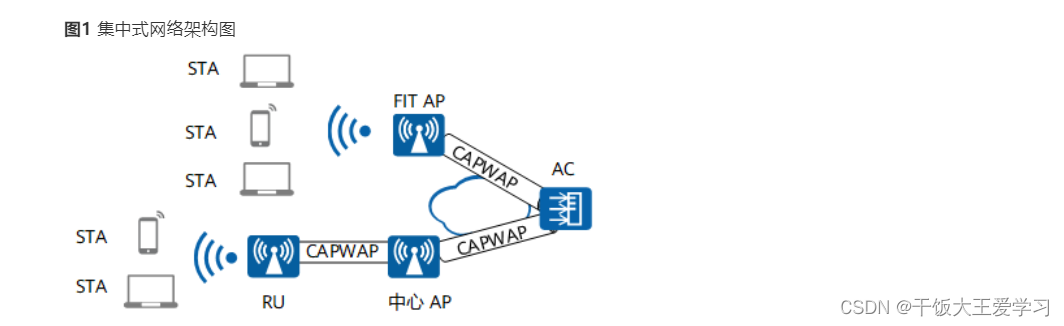

- 无线控制器AC(Access Controller):在集中式网络架构中,AC对无线局域网中的所有AP进行控制和管理。例如,AC可以通过与认证服务器交互信息来为WLAN用户提供认证服务,如图1所示

- 接入点AP(Access Point):为STA提供基于802.11标准的无线接入服务,起到有线网络和无线网络的桥接作用

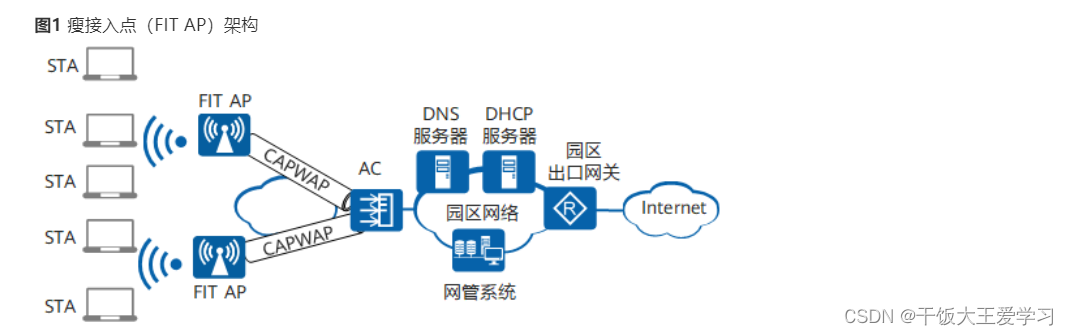

- 瘦接入点FIT AP(FIT Access Point):在集中式网络架构的瘦接入点(FIT AP)架构中提供STA的无线接入服务,区别于传统的FAT AP,只提供可靠、高性能的无线连接功能,其他的增强功能统一在AC上集中配置,如图1所示

- 中心AP(Central Access Point):在集中式网络架构的敏捷分布Wi-Fi方案架构中,中心AP代理AC分担对RU的集中管理和协同功能,如STA上线、配置下发、RU之间的STA漫游

- 远端单元RU(Remote unit):在集中式网络架构的敏捷分布Wi-Fi方案架构中,远端单元作为中心AP的远端射频模块,负责空口802.11报文的收发,如图1所示,这种架构多用于酒店这种房间比较多的,敏捷分布,友友们在住酒店的时候都会发现床头会有一个AP面板,这个RU就是类似于这个,只是释放出射频信号供人们连接使用,这时候大家就会问了,为什么不每个房间装一个AP呢,答案是没钱~太贵了家人们,节约成本

- 无线接入点控制与规范CAPWAP(Control And Provisioning of Wireless Access Points):实现AP和AC之间的互通的一个通用封装和传输机制,如图1所示,这个CAPWAP的隧道其实是为了建立AC跟AP之间通信的一个虚拟隧道,如果说让CAPWAP的隧道服务于某个VLAN,那么从AP到AC沿途所经过的节点都需要放行服务VLAN,做一个二层透传

- 射频信号:提供基于802.11标准的WLAN技术的传输介质,是具有远距离传输能力的高频电磁波。本文指的射频信号是2.4G、5G和6G频段的电磁波

- 虚拟接入点VAP(Virtual Access Point):是AP设备上虚拟出来的业务功能实体。用户可以在一个AP上创建不同的VAP来为不同的用户群体提供无线接入服务,虚拟模板,实际上就是把SSID和安全模板绑定到这个虚拟模板里面来,提供无线服务

三、WLAN网络架构

1.瘦接入点(FIT AP)架构

- 所有无线接入功能由AP和AC共同完成:

- AC集中处理所有的安全、控制和管理功能,例如移动管理、身份验证、VLAN划分、射频资源管理和数据包转发等

- FIT AP完成无线射频接入功能,例如无线信号发射与探测响应、数据加密解密、数据传输确认等

- AP和AC之间采用CAPWAP协议进行通讯,AP与AC间可以跨越二层网络或三层网络

- 这种典型的瘦AP组网方式,由AC对AP进行集中管控,适合中大型网络,部署效率增加,管理方便

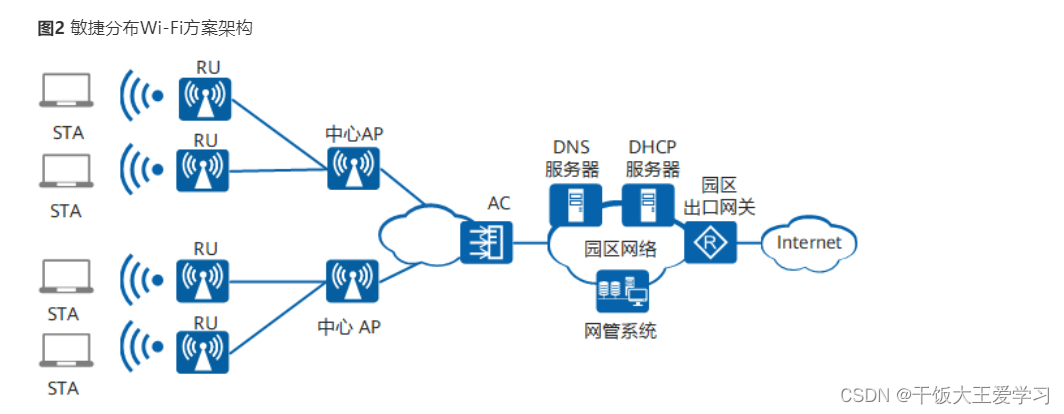

2.敏捷分布Wi-Fi方案架构

所有无线接入功能由RU、中心AP和AC共同完成:

- AC集中处理所有的安全、控制和管理功能,例如移动管理、身份验证、VLAN划分、射频资源管理和数据包转发等

- RU作为中心AP的远端射频模块,负责空口802.11报文的收发

- 中心AP代理AC分担对RU的集中管理和协同功能,如STA上线、配置下发、RU之间的STA漫游

- 中心AP与AC间可以是二层网络或三层网络,RU和中心AP之间需要二层可达

3.胖AP的架构

- 每个AP都是可以独立控制跟部署的,不需要AC来进行集中控制

- 适合小型网络

4.AP上线过程

4.1 AP获取IP地址

- 静态方式:登录到AP设备上手工配置IP地址

- DHCP方式:通过配置DHCP服务器,使AP作为DHCP客户端向DHCP服务器请求IP地址

- SLAAC方式:AP通过无状态自动地址分配方式获取IP地址,只支持获取IPv6地址

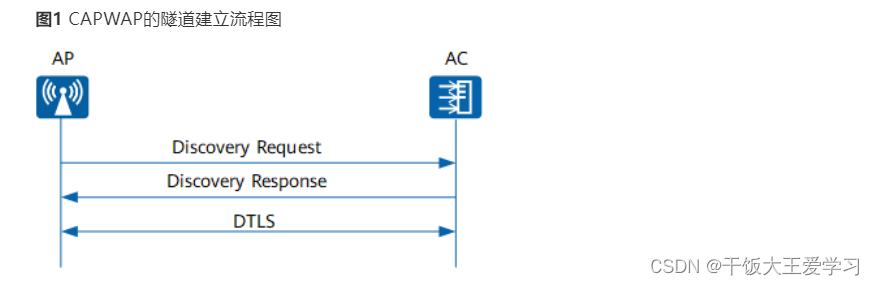

4.2 CAPWAP隧道建立阶段

AC通过CAPWAP隧道来实现对AP的集中管理和控制。CAPWAP隧道可以实现:

- AP与AC间的状态维护;

- AC对AP进行管理和业务配置下发;

- 业务数据经过CAPWAP隧道集中到AC上转发。

CAPWAP的隧道建立流程如图1所示:

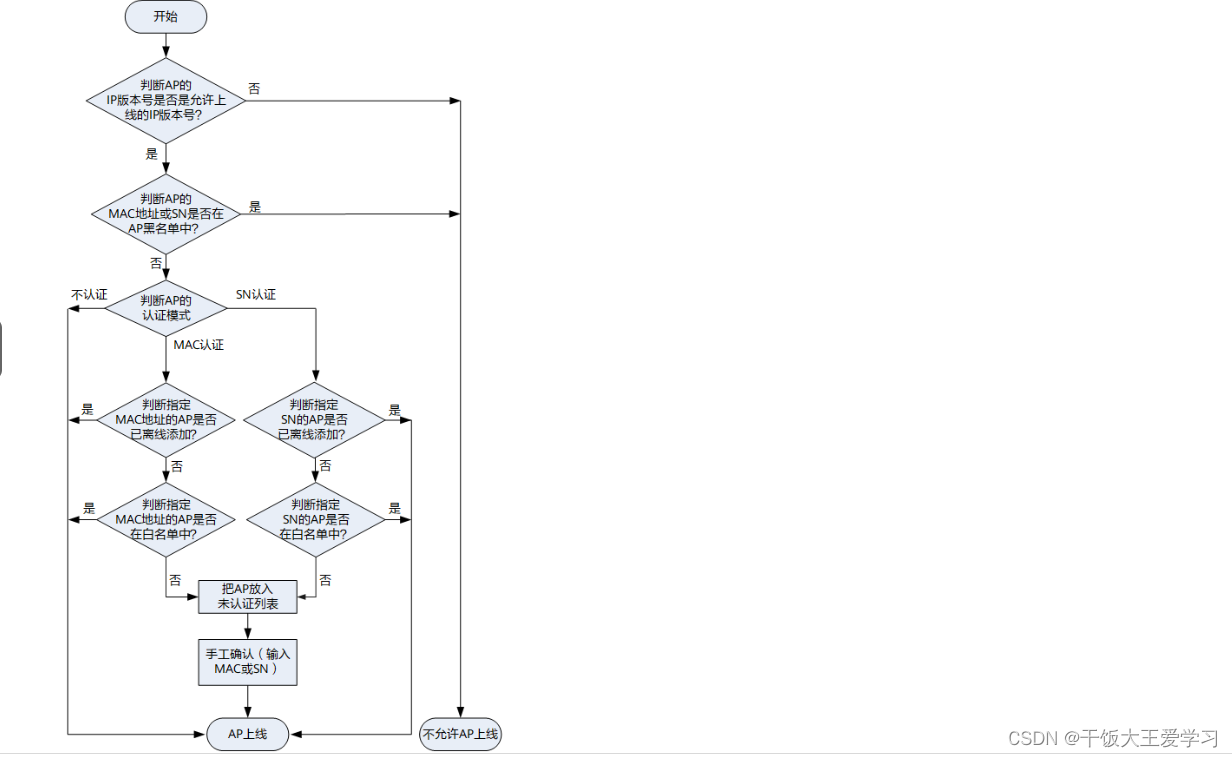

Discovery阶段(AP发现AC阶段):通过发送Discovery Request报文,找到可用的AC。AC判断是否允许该AP接入,判断流程和AP接入控制阶段相同,可参见图2,对于不允许接入的AP发送的Discovery Request报文,AC不会回应

AP发现AC有静态和动态两种方式:

- 静态方式:AP上预先配置了AC的静态IP地址列表。AP上线时,AP分别发送Discovery Request单播报文到所有预配置列表对应IP地址的AC。然后AP通过接收到AC返回的Discovery Response报文,选择一个AC开始建立CAPWAP隧道

- 动态方式:

- DHCP方式:AP通过DHCP服务获取AC的IP地址(IPv4报文通过在DHCP服务器上配置DHCP响应报文中携带Option 43,且Option 43携带AC的IP地址列表;IPv6报文通过在DHCP服务器上配置DHCP响应报文中携带Option 52,且Option 52携带AC的IP地址列表),然后向AC发送Discovery Request单播报文。AC收到后,向AP回应Discovery Response报文

-

DNS方式:AP通过DHCP服务获取AC的域名和DNS服务器的IP地址(IPv4报文通过在DHCP服务器上配置DHCP响应报文中携带Option 15,且Option 15携带AC的域名;IPv6报文通过在DHCP服务器上配置DHCP响应报文中携带Option 24,且Option 24携带AC的域名。),然后向DNS服务器发送请求获取AC域名对应的IP地址。最后AP向AC发送Discovery Request单播报文。AC收到后,向AP回应Discovery Response报文。AP从DHCP响应报文携带的Option 15字段或Option 24字段获得AC域名后,会自动将域名添加固定前缀huawei-wlan-controller,然后发往DNS服务器获取AC域名对应的IP地址。例如:在DHCP服务器上配置AC域名ac.test.com,AP获取到AC域名后,会自动添加前缀变为huawei-wlan-controller.ac.test.com,然后发往DNS服务器,DNS服务器上必须配置有主机名为huawei-wlan-controller.ac.test.com对应的IP地址

-

广播方式:在如下情况,AP会发送Discovery Request广播报文自动发现同一网段中的AC,然后通过AC响应的Discovery Response报文选择一个待关联的AC开始建立CAPWAP隧道

4.3 建立CAPWAP隧道阶段:

完成CAPWAP隧道建立,包括数据隧道和控制隧道:

- 数据隧道:AP接收的业务数据报文经过CAPWAP数据隧道集中到AC上转发。同时还可以选择对数据隧道进行数据传输层安全DTLS(Datagram Transport Layer Security)加密,使能DTLS加密功能后,CAPWAP数据报文都会经过DTLS加解密

- 数据隧道:AP接收的业务数据报文经过CAPWAP数据隧道集中到AC上转发。同时还可以选择对数据隧道进行数据传输层安全DTLS(Datagram Transport Layer Security)加密,使能DTLS加密功能后,CAPWAP数据报文都会经过DTLS加解密

4.4 AP接入控制阶段

AP发送Join Request请求,AC收到后会判断是否允许该AP接入,并响应Join Response报文。其中,Join Response报文携带了AC上配置的关于AP的版本升级方式及指定的AP版本信息

图2 AP接入控制流程图

四、大中型园区网WLAN典型组网应用

背景:大中型园区网定位为大中型企业总部、大型分支机构、高校、机场等场所。大型园区WLAN部署的AP数量较多,从网络运维以及安全考虑,大中型园区网主要采用集中式(AC+FIT AP)架构来部署WLAN。根据AC的部署方式,又可分为集中式AC方案和分布式AC方案

4.1 集中式AC方案

集中式AC方案,是指整个网络中集中部署AC设备(一般是独立的AC设备)来控制和管理整网的AP设备。AC的部署可以采用直连(直接部署在AP和汇聚/核心交换机之间)或旁挂方式(旁挂在汇聚/核心交换机旁侧)

- 直连方式主要用于新建WLAN网络的场景

- 旁挂方式主要用于在不改变现有网络拓扑基础上增加AC设备以满足WLAN网络部署的场景

- 集中式的AC的话一般会是一个单独的物理设备,以直连或者是盘挂的形式连接在汇聚或者是核心上

图1 大中型园区网集中式AC方案

4.2 分布式AC方案

分布式AC方案,是指网络中分区域采用多个AC设备,分别对本区域的AP设备进行管理。分布式AC方案一般不采用独立的AC设备,而是采用在汇聚设备上集成AC功能,来实现对本交换机下挂的所有AP进行管理。

- 一般AC的功能会集成到设备的某块板卡里面,降低成本的同时,还无需另外部署,方便快捷

大中型园区网的分布式AC组网方案如图2所示

4.3 案例实例

4.3.1 配置capwap隧道

capwap source ip-address //AP跟AC建立capwap隧道的源地址,如果是这样子的话,那么就要要求AP跟capwap源地址三层可通

capwap source interface Vlanif 10 //capwap隧道也可以使用vlan的形式,也就是AP到AC沿途经过

4.3.2 配置AP上线

wlan //进入WLAN视图

[AC6005-wlan-view] ap-group name huawei //新建一个AP组

[AC6005-wlan-viewl ap-id 0 ap-mac 00e0-fc5a-7b50 //新建ap-id,并且绑定AP的MAC地址

[AC6005-wlan-ap-0] ap-group huawei //把AP加入到这个AP组

[AC6005-wlan-view] ssid-profile name admin //配置ssid无线射频模板

[AC6005-wlan-ssid-prof-admin] ssid admin //配置ssid无线射频的名称

[AC6005-wlan-view] security-profile name huawei //配置安全模板

[AC6005-wlan-sec-prof-huawei] security wpa-wpa2 psk pass-phrase huawei#$ aes //配置WPA-WPA2混合方式,使用混合加密,认证方式为预共享密钥

[AC6005-wlan-view] vap-profile name huawei //新建一个虚拟捆绑模板

[AC6005-wlan-vap-prof-huaweil ssid-profile admin //绑定SSID的模板

[AC6005-wlan-vap-prof-huawei] security-profile huawei //绑定安全模板[AC6005-wlan-vap-prof-huawei] forward-mode tunnel //使用隧道方式转发,也就是capwap的方式,默认是直连的方式

[AC6005-wlan-vap-prof-huawei] service-vlan vlan-pool //服务VLAN是这个地址池

[AC6005-wlan-view] ap-group name huawei //进入到我们之前创建的ap组

AC6005-wlan-ap-group-huawei] vap-profile huawei wlan 1 radio 0 //调用VAP的虚拟模板,radio 0指的是2.4G频率,radio 1指的是5G频率

- AP认证:ap auth-mode命令缺省情况下为MAC认证,如果之前没有修改其缺省配置,可以不用执行ap auth-mode mac-auth命令

- 增加AP时,必须输入MAC认证或SN序列号或同时输入MAC认证和SN序列,如果AP认证模式是MAC认证,必须输入AP的MAC地址:ap-id 1 ap-mac xxxx

- 如果AP认证模式是SN认证,则必须输入AP的SN序列号:ap-id 1 ap-sn xxxx

- AP和AC之间通信

- 如果capwap使用的是vlan的形式,那么ap跟ac沿途放行建立capwap隧道的VLAN即可,做二层透传

- 如果capwap使用的是指定AC地址的形式,那么就要考虑路由需要打通了,路由的话就不在这里细说了

- AP如何拿到IP地址跟AC建立通信

- 静态配置AP的IP地址,配置的AP的IPv4地址需要与AP上线的AC源地址路由可达,否则可能会导致AP无法上线,如果AP和AC之间为三层网络,则必须要配置AP路由的出口网关

<HUAWEI> system-view [HUAWEI] wlan [HUAWEI-wlan-view] ap-id 0 [HUAWEI-wlan-ap-0] address-mode static Warning: The incorrect configuration will cause the AP to go out of management. This operation will deliver parameter setting and ma y cause reboot of AP(s). Continue?[Y/N]:y [HUAWEI-wlan-ap-0] ip-address 10.1.1.1 24 Warning: The incorrect configuration will cause the AP to go out of management. This operation will deliver parameter setting and ma y cause reboot of AP(s). Continue?[Y/N]:y[HUAWEI-wlan-ap-0]gateway x.x.x.x

- 自动获取地址:记得在DHCP服务器添加对应的网段的option 43的字段,不然的话AP将无法获取到IP地址,DHCP地址池如何分配以及部署就不在阐述了,一般的话部署都会选择无线网段的网关vlanif会部署在核心上,核心盘挂AC,ap和ac二层透传,核心的无线网段的网关开启DHCP分配,负责给AP分配地址,其实说白了你就理解成AP是一个终端,由网关负责DHCP自动分配IP地址,AP跟AC的话就二层放心对应的VLAN建立连接,方便AC管理AP

- VLAN pool(vlan 地址池)

这个时候会发现一个问题,AP上线了,可是连接该AP的终端应该分配什么地址呢,这个时候就是另外一个知识点WLAN视图下的service-vlan vlan-pool

举个例子:如果说无线网段的VLAN是69和70,但是capwap隧道的vlan是100,那么为了AP能够正常在线的话我们沿途经过设备都需要放心vlan 100,但是vlan 100只是为了做了二层透传建立连接的,并没有配置三层vlanif地址,那AP怎么拿到地址呢,答案就是service-vlan这个选项,如果说无线网段只有一个那么service-vlan后面可以直接跟这个vlan,那么AP和AP底下的终端都是获得这个service-vlan下的vlan地址,那如果是capwap指向的是AC的地址,就不需要放行vlan做二层透传,AP就当正常在终端接入就好了,比如说所属的VLAN是vlan 69,但是service-vlan 是vlan 70,那么AP拿到的地址是vlan 69的,终端拿到的地址是vlan 70,那么service-vlan vlan-pool的意思也就是说终端用户多,包含多个vlan预留分配的意思而已

五、改善

现在这个时候一个中大型网络就搭好了,当然我们现在用的只是WPA-WPA2的混合方式来进行域共享密钥认证,肯定是还不能满足我们一个大型网络的需求的,我们还需要加白名单,进行dot1x认证等等

5.1 白名单

1.sta-whitelist-profile命令用来创建一个STA白名单模板或进入STA白名单模板视图

2.sta-access-mode whitelist 命令用来将指定的STA白名单模板引用到VAP模板或AP系统模板,只有通过本命令将STA黑白名单模板引用到VAP模板或AP系统模板,sta-mac配置的STA黑白名单才会生效

3.sta-mac :将MAC地址加入到白名单列表

优点:

- 改善前我们说明了是使用预共享密码就可以进行登录,后面改善通过让mac地址加白名单的方式才能实现连接无线,这个时候安全程度会提高,这种的话主要是针对生产设备或者是哑终端或者是无法安装802.1x认证客户端的形式来专门设计的,后面我们来说明使用802.1x认证来实现无线网络需求

六、802.1X

6.1 首先先配置802.1x接入模板

1、执行命令dot1x-access-profile name access-profile-name,进入802.1X接入模板视图

2、执行命令dot1x authentication-method { chap | pap | eap },配置802.1X用户的认证方式

缺省情况下,802.1X用户认证方式为eap,即采用可扩展的认证协议EAP(Extensible Authentication Protocol)中继认证方式

采用EAP终结还是EAP中继,将取决于RADIUS服务器的处理能力。如果RADIUS服务器的处理能力比较强,能够解析大量用户的EAP报文后再进行认证,可以采用EAP中继方式;如果RADIUS服务器处理能力不能够很好的同时解析大量EAP报文并完成认证,建议采用EAP终结方式,由设备帮助RADIUS服务器完成前期的EAP解析工作。在配置对认证报文的处理方式时,务必保证客户端与服务器均支持该种方式,否则用户无法通过认证

注意事项:

- 只有采用RADIUS认证时,802.1X用户的认证方式才可以配置为EAP中继方式

- 采用AAA本地认证时,802.1X用户的认证方式只能配置为EAP终结方式

- 由于手机终端不支持EAP终结方式(PAP和CHAP协议),故手机终端认证时不支持配置为802.1X+本地认证方式。笔记本电脑等终端也需要安装第三方客户端才能支持EAP终结方式

- 如果802.1X客户端采用MD5加密方式,则设备端用户的认证方式可配置为EAP或CHAP方式;如果802.1X客户端采用PEAP认证方式,则设备端用户的认证方式可配置为EAP

- 无线场景中,如果安全策略模板配置为WPA、WPA3或WPA2认证方式,802.1X认证不支持认证前域授权

- 当接口下已经有802.1X用户在线时,在接口绑定的802.1X接入模板下修改用户认证方式,如果是EAP终结 和EAP中继两种方式之间切换,已经在线的用户会下线, 如果是EAP终结之间的chap和pap之间切换,用户不会下线

这里面插播一下EAP的中继和终结方式:

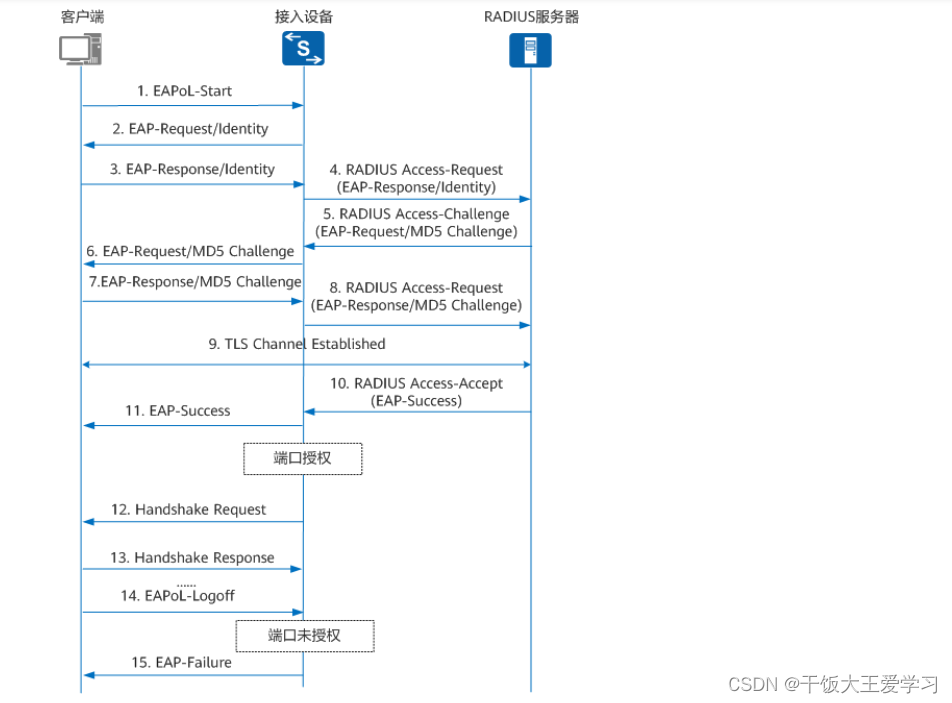

EAP中继认证流程:

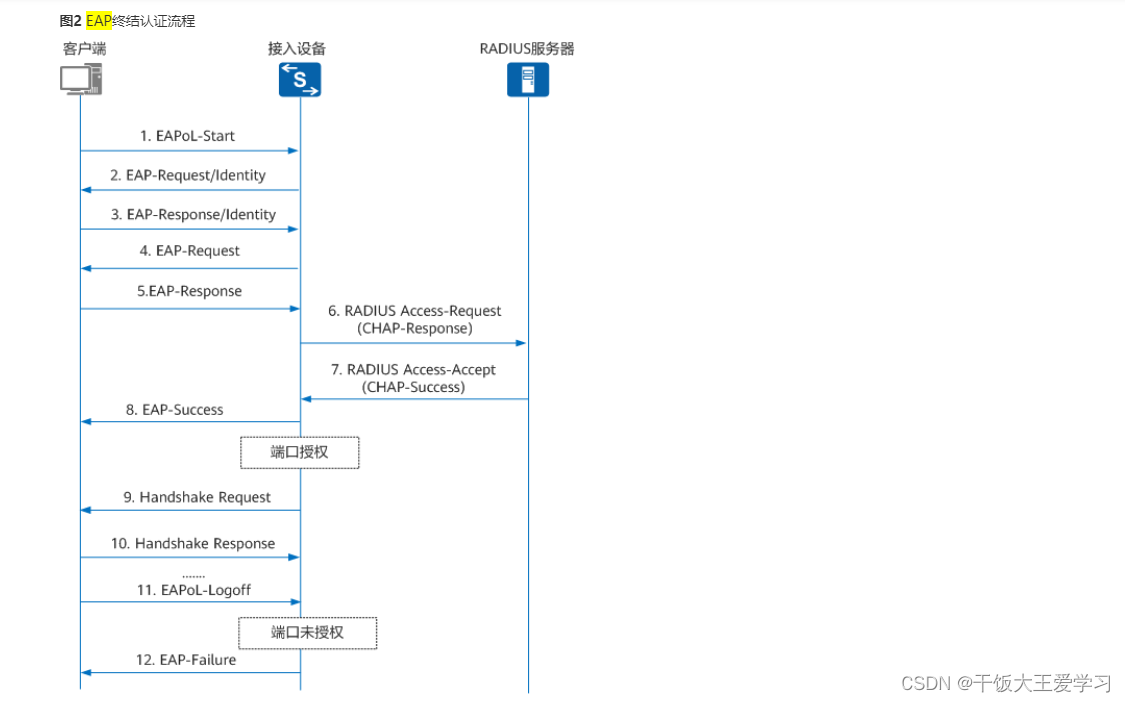

EAP终结认证流程:

两者相比:

EAP终结方式与EAP中继方式的认证流程相比,不同之处在于EAP认证方法协商由客户端和设备端完成,之后设备端会把用户信息送给RADIUS服务器,进行相关的认证处理。而在EAP中继方式中,EAP认证方法协商由客户端和服务器完成,设备端只是负责将EAP报文封装在RADIUS报文中透传认证服务器,整个认证处理都由认证服务器来完成

6.2 配置Redius模板

1、配置RADIUS服务器模板

radius-server template 模板名称

radius-server shared-key cipher 域共享密码

radius-server authentication x.x.x.x 1812 weight 80 //认证服务器的端口默认都是1812,weight的话就是比重的意思,看看那个服务器的性能比较强那么比重就高点

radius-server authentication radius服务器的IP地址 1812 weight 40radius-server accounting x.x.x.x 1813 weight xx //计费服务器的端口默认都是1813,weight的话就是比重了

2、配置RADIUS方式的认证方案

aaa

authentication-scheme name

authentication-mode radius none //设置逃生模式,如果radius认证失败那就使用逃生机制全部不认证

3、 配置RADIUS方式的计费方案

accounting-scheme name

accounting-mode radius //使用radius服务器计费

accounting realtime 15 //计费时间间隔

6.3 配置认证模板

1.执行命令authentication-profile name authentication-profile-name,进入认证模板视图。

2.执行命令dot1x-access-profile access-profile-name,配置认证模板绑定的802.1X接入模板。缺省情况下,认证模板没有绑定802.1X接入模板

3、authentication-scheme name //关联认证方案

4、accounting-scheme scheme1 //关联计费方案

5、radius-server radius_huawei //关联radius服务器模板

6.4 调用的VAP模板

vap-profile name name

forward-mode tunnel //使用隧道转发

service-vlan vlan-pool name //调用vlan pool

ssid-profile name //调用SSID模板

security-profile name //调用安全模板

authentication-profile name //调用认证模板

dynamic flow inspection disable //关闭VAP上的DFI功能,如果关闭DFI功能,可能会导致游戏加速功能失效

七、调优

7.1 指定射频上绑定定位模板

1、location-profile name //创建或进入配置定位模板视图

2、collect-location-data enable //打开无线设备位置数据采集功能

7.2 创建2G射频模板

1、radio-2g-profile name xxx //创建2G射频模板,并进入模板视图

2、air-scan-profile xxx //创建空口扫描模板并进入空口扫描模板视图

3、scan-period 100 //配置空口扫描的持续时间

4、scan-interval 2000 //配置空口扫描间隔时间

- air-scan-profile:通过air-scan-profile命令创建空口扫描模板,并将模板绑定到射频模板后,当开启扫描类功能如射频调优、智能漫游、频谱分析、WLAN定位或者WIDS后,AP会周期性地扫描周围的无线信号,并将扫描采集的信息上报给AC或服务器,用于射频调优、智能漫游、频谱分析、WLAN定位或者WIDS的数据分析,用户在创建空口扫描模板后,需要通过命令air-scan-profile(射频模板视图)在2G射频模板或者5G射频模板下引用该模板后才能生效

7.3 进入射频视图

7.3.1 进入射频视图0

ap-group name xxxx // 进入组

location-profile xxxxx radio all //绑定定位模板

radio 0 //进入射频视图

radio-2g-profile wlan-radio2g //绑定2G射频模板

vap-profile xxxxx wlan 1 //在AP组下面调用vap模板

vap-profile xxxxx wlan 2

vap-profile xxxxx wlan 3

vap-profile xxxxx wlan 4

vap-profile xxxxx wlan 5

channel-monitor enable //开启全信道状态监测功能

radio 1

radio-5g-profile wlan-radio5g

vap-profile xxxxx wlan 1

vap-profile xxxxx wlan 2

vap-profile xxxxx wlan 3

vap-profile xxxxx wlan 4

vap-profile xxxxx wlan 5

channel-monitor enable

radio 2

vap-profile xxxxxx wlan 4

vap-profile xxxxxx wlan 5

channel-monitor enable

- 在AP组视图下执行命令radio radio-id进入射频后,可以对AP组内所有AP的指定射频进行配置

- 用户在使用命令vap-profile(WLAN视图)创建VAP模板后,需要在射频下引用VAP模板才能生效,如果是在射频下引用VAP模板后,VAP模板中的参数配置会对使用该VAP模板的射频生效

- radio 0:代表2.4G射频,radio 1:代表5G射频,radio 2:有些三射频AP里的radio 2代表第2个5G

八、总结

- PSK+白名单的方式:适用于生产网络,绑定白名单之后直接输入密钥即可连接

- 802.1X:适用于生产网络,安装第三方客户端软件之后,输入域账户即可使用

九、流程总结

- 配置AP上线

- 配置RADIUS服务器模板

- 配置RADIUS方式的认证方案

- 配置RADIUS方式的计费方案

- 配置802.1X接入模板

- 配置认证模板

- 配置WLAN业务参数(security模板、SSID模板、VAP模版、配置AP组引用VAP模板)

- 配置自动调优功能

614

614

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?