一、实验环境

攻击工具:burpsuite2021.12

靶场:DVWA

二、实验目的

演示暴破DVWA的medium和high两个级别,low级别请查看w18认证崩溃之暴力破解4种攻击模式

三、实验步骤

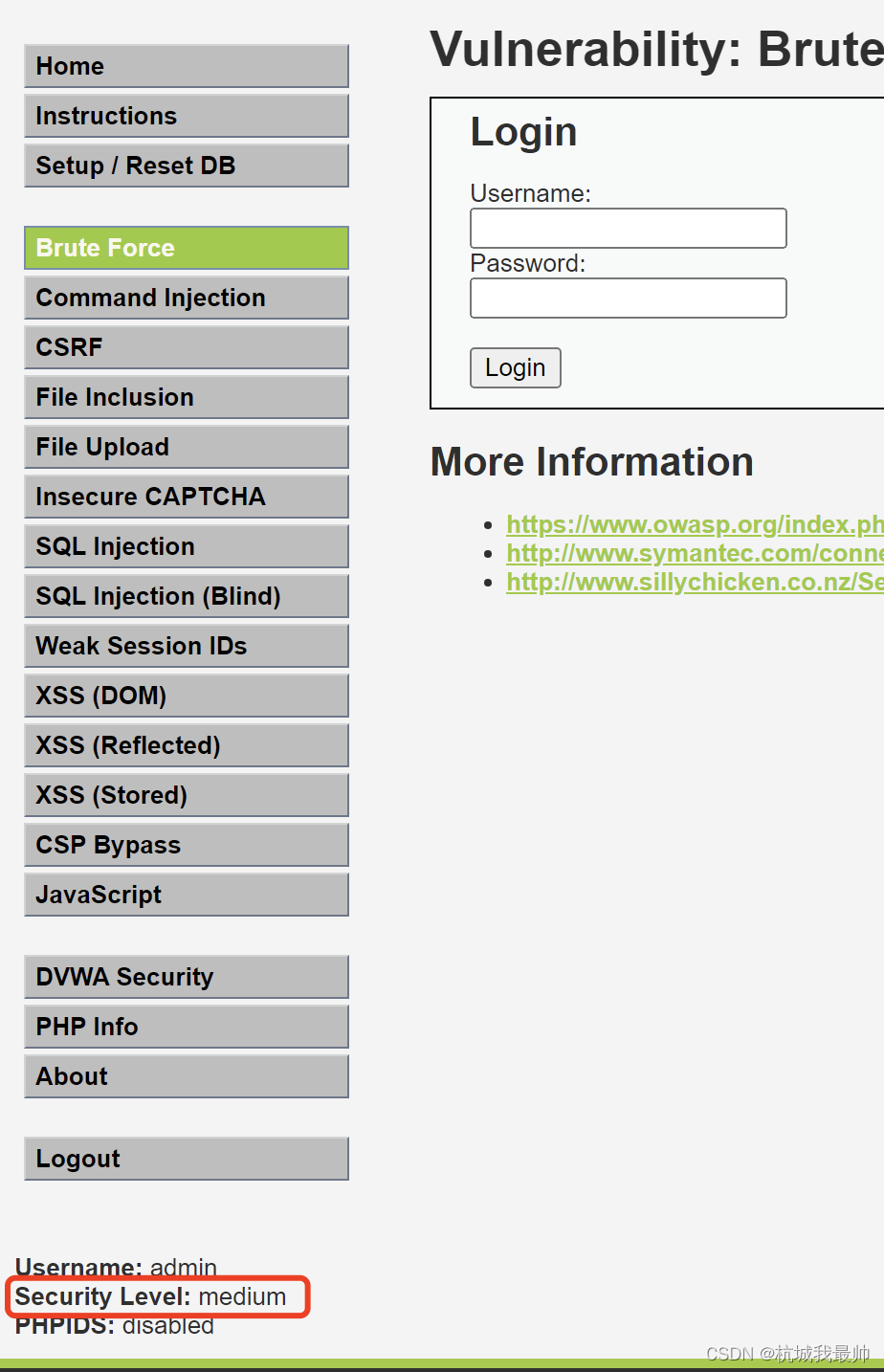

1.设置靶场medium级别

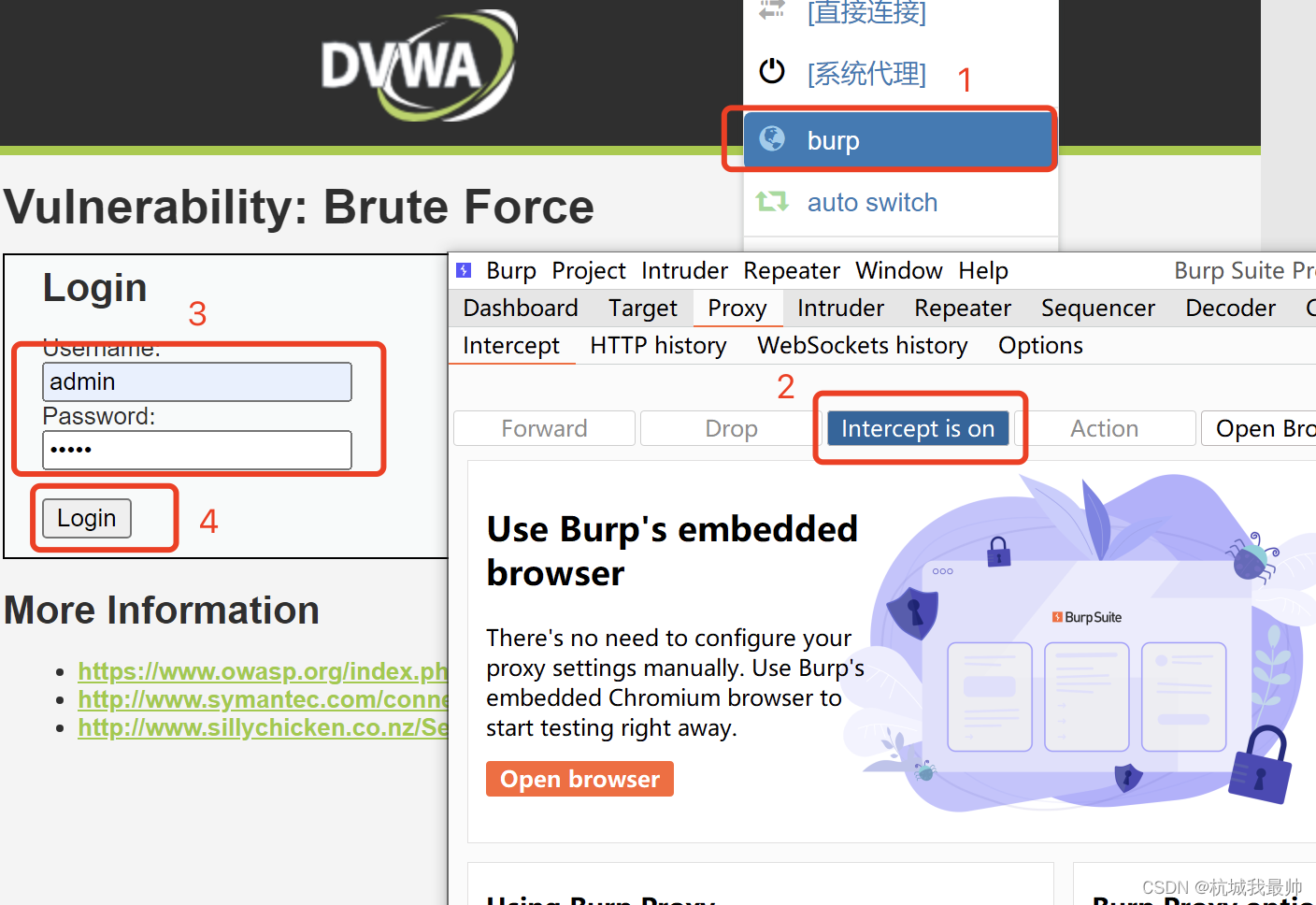

2.开启谷歌代理插件,开启bp拦截,随意输入username和password,点击Login按钮,本次操作只是为了查看请求的数据。

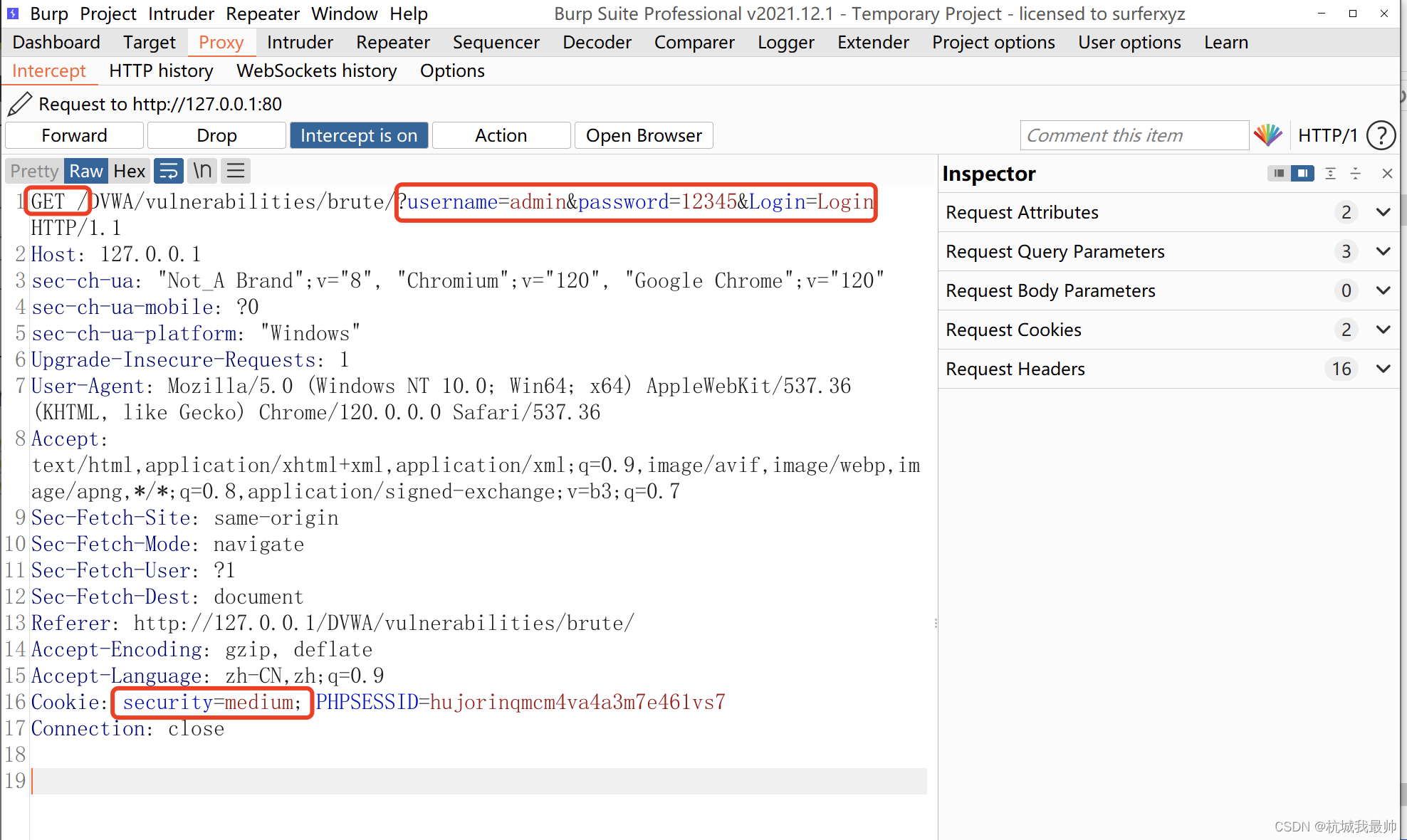

3.从bp拦截到的请求包可以看出,login是发送get请求,username和 password是明文,cookie中带有安全级别=medium。

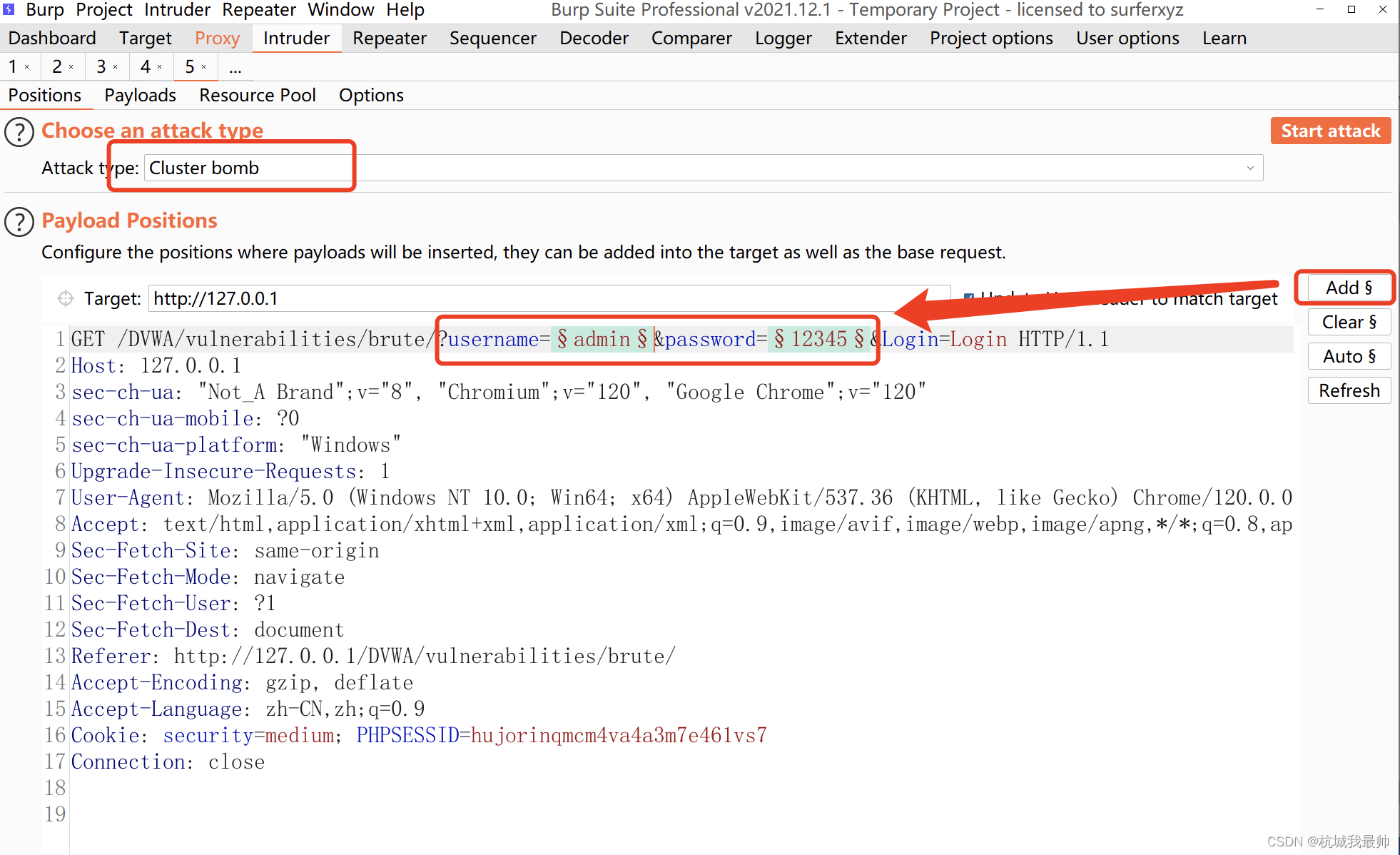

4.接下来,把该请求send to intruder ,准备暴破,选择攻击模式为cluster bomb(对该模式不清楚,请查看开头low级别文章),使用Add &,对username和password进行占位符的修饰。

5.设置payloads,此时我在字典1导入可能的用户名,在字典2导入可能的弱口令,排列出以下组合

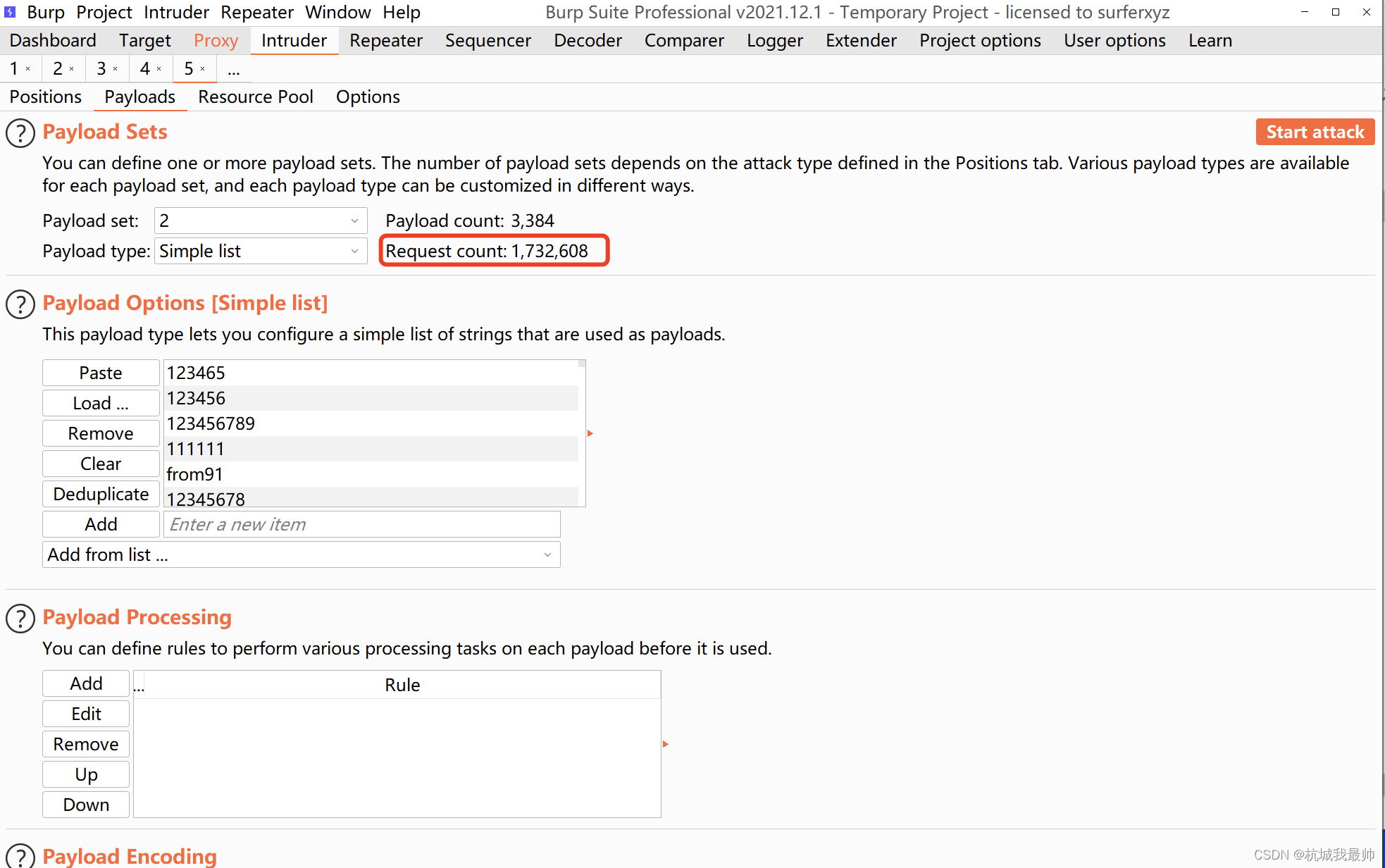

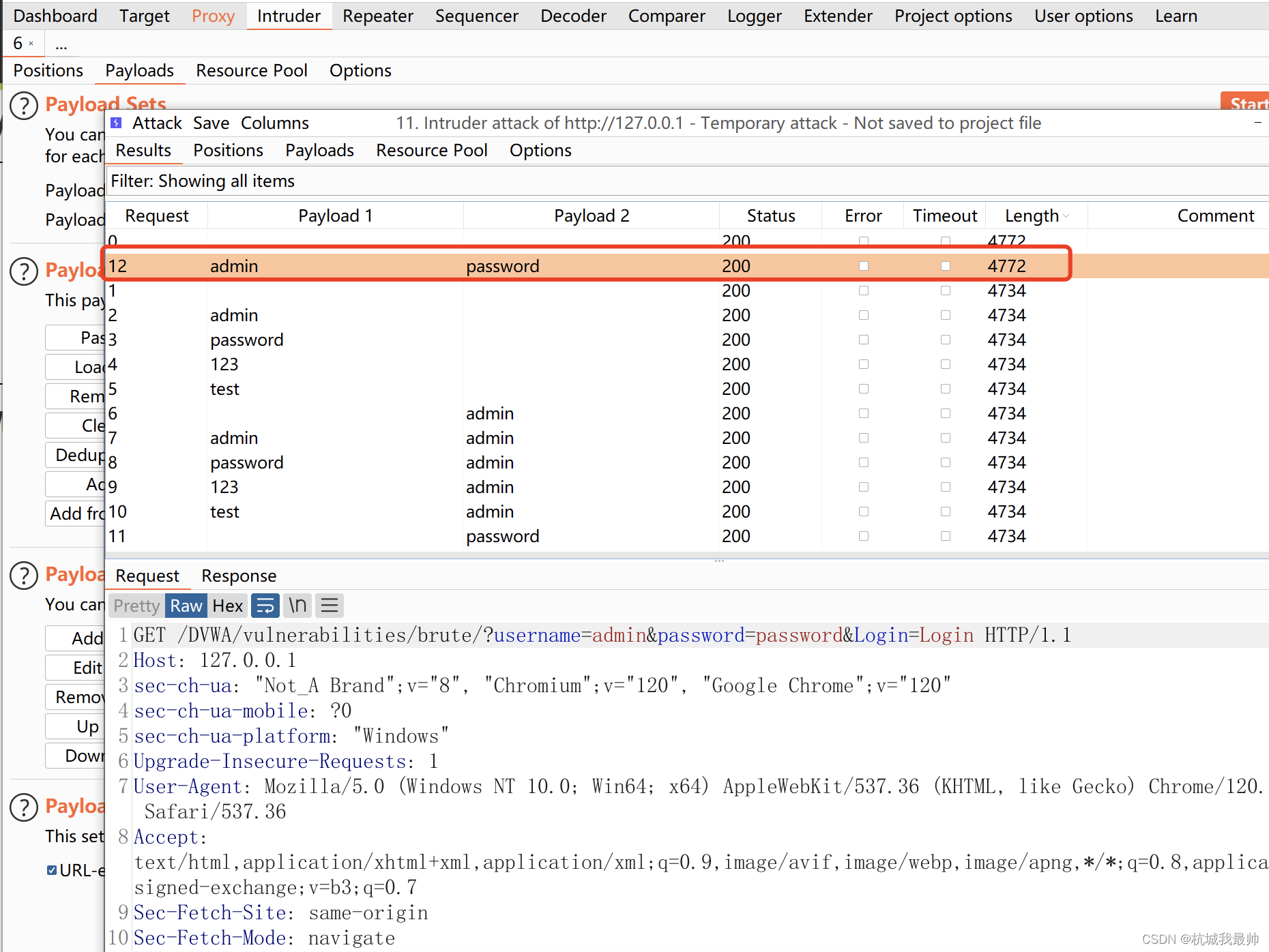

6.点击start attack,开始攻击,等待结果。特别说明:当字典内的值为空时,不会替换原本请求参数时,依旧会用原本参数去请求。

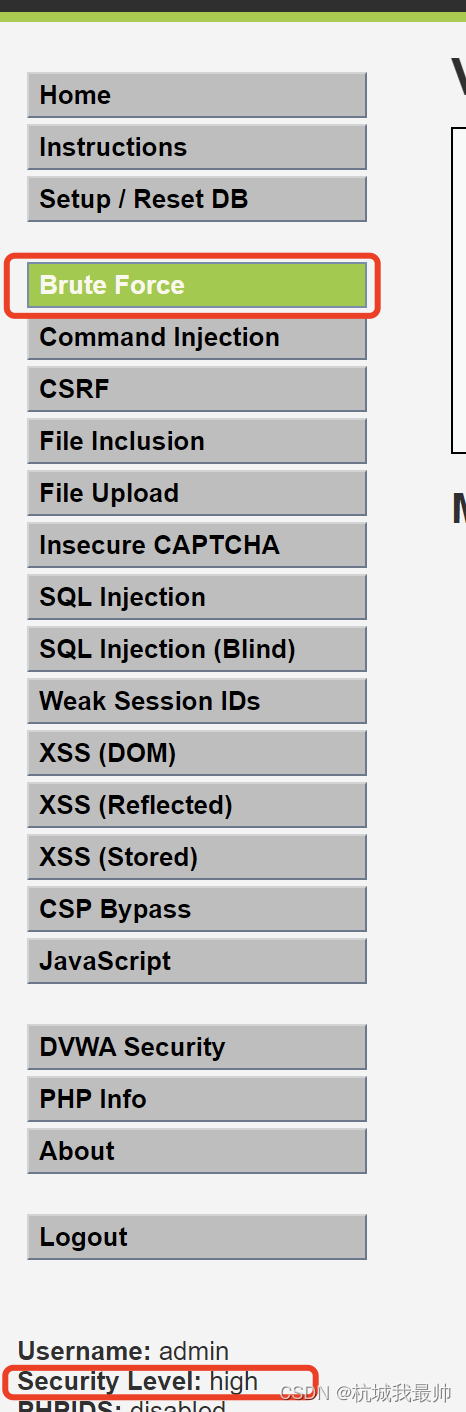

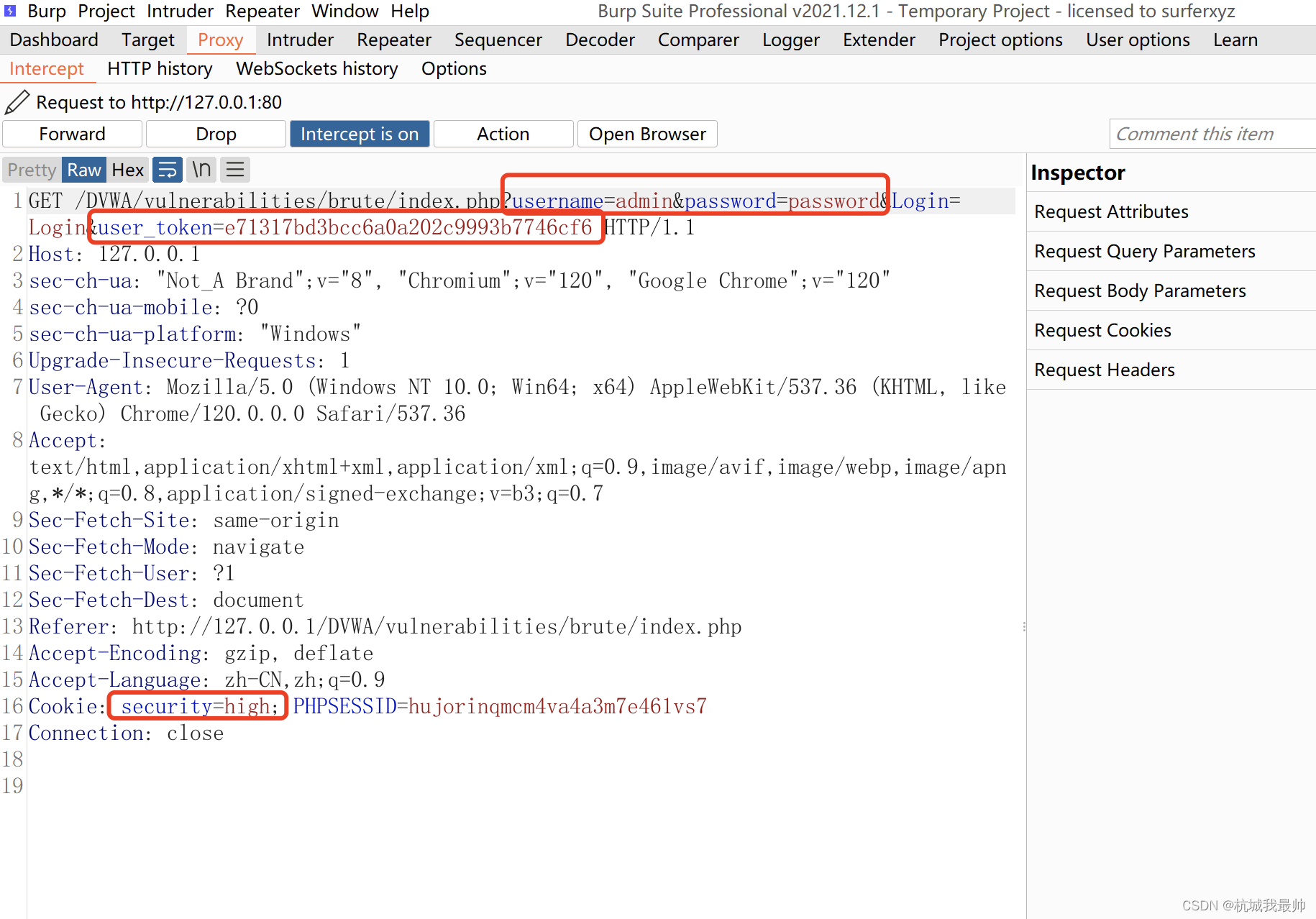

7.设置high级别

8.重复2步骤,发现请求参数除了username、password还多了一个user_token。用重放攻击试试,该user_token有什么用。

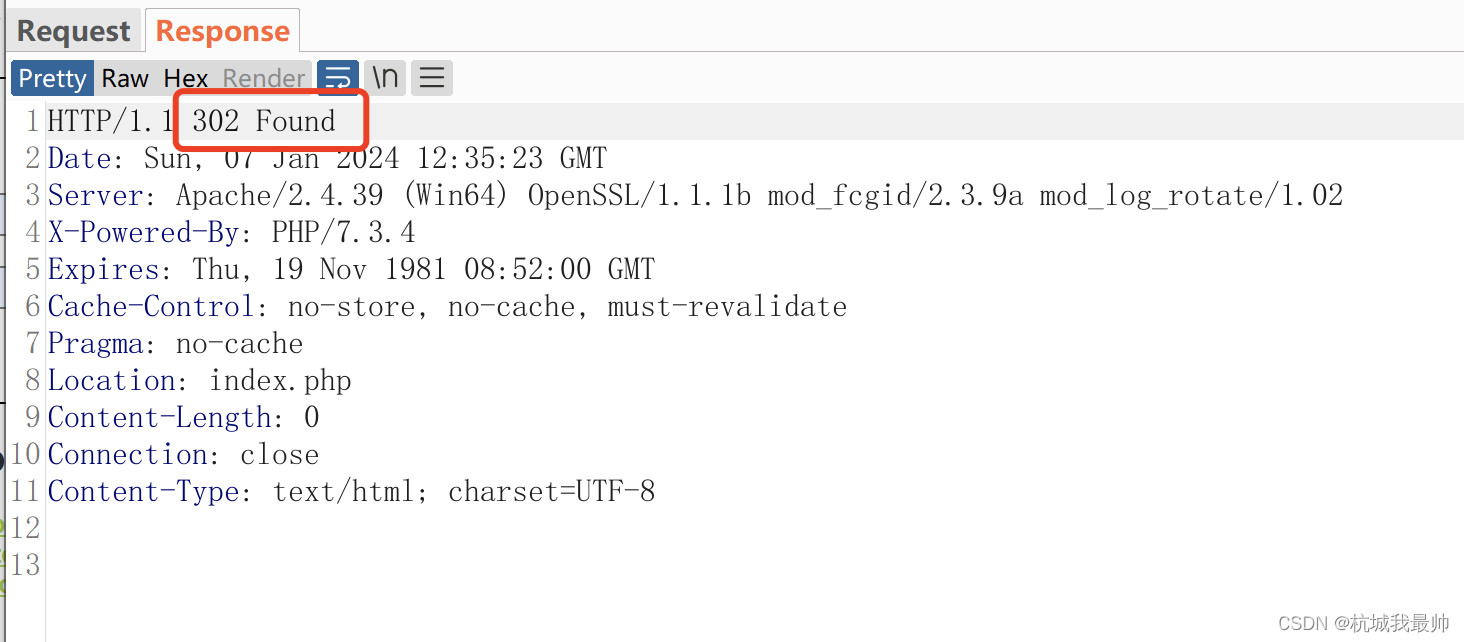

9.右键send to repeater,将请求发送到重放攻击模块,然后修改password或username任意参数。多次点击send后,发现返回302,则可以判断user_token是用于校验本次请求有效性。

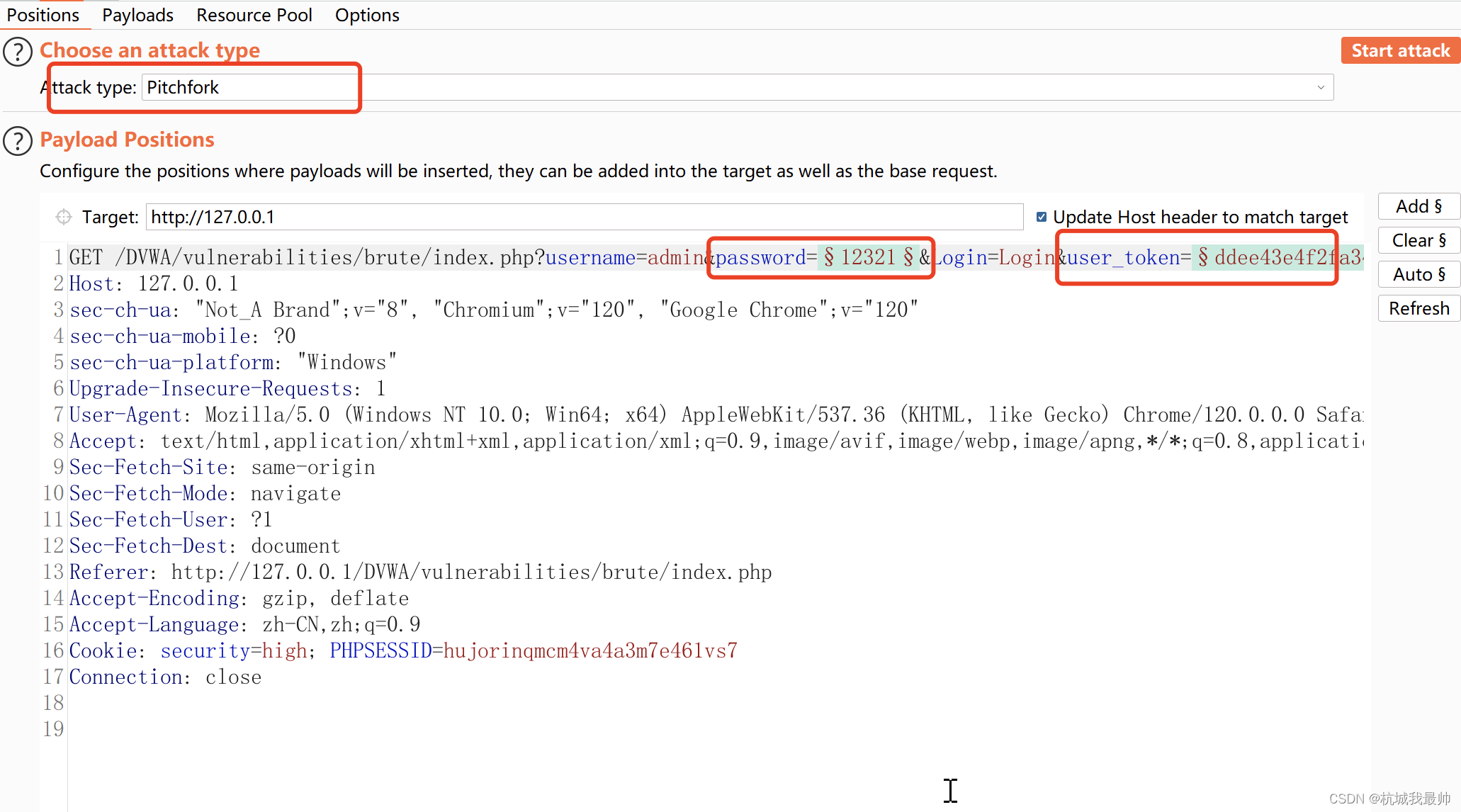

10.此时对原请求右键选择send to intruder,在instruder中选择pitchfork模式,并且对password和user_token加上占位符。

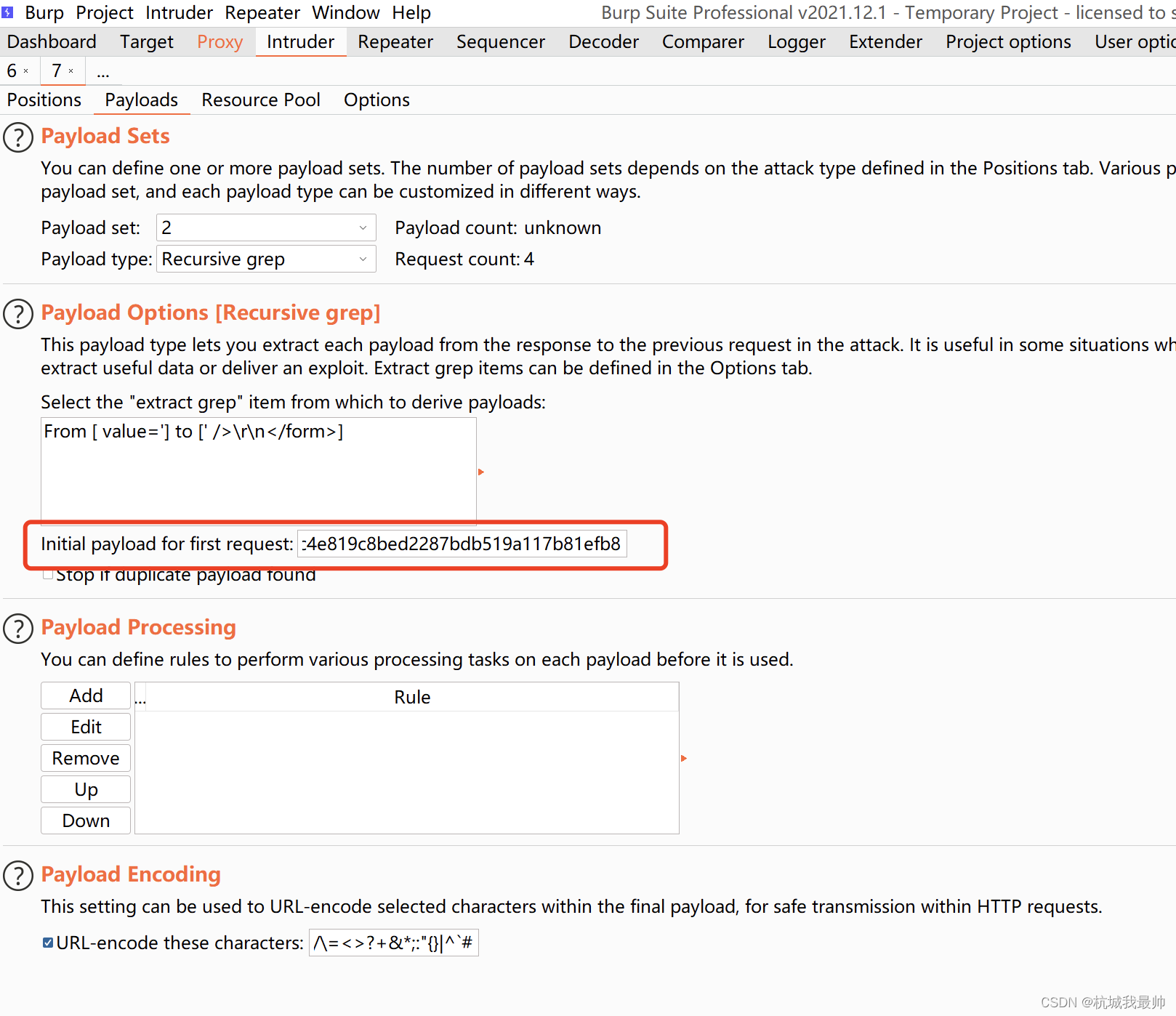

11.在payloads中 ,针对字典1是password,还是simple list,添加弱口令,针对字典 2,设置如下

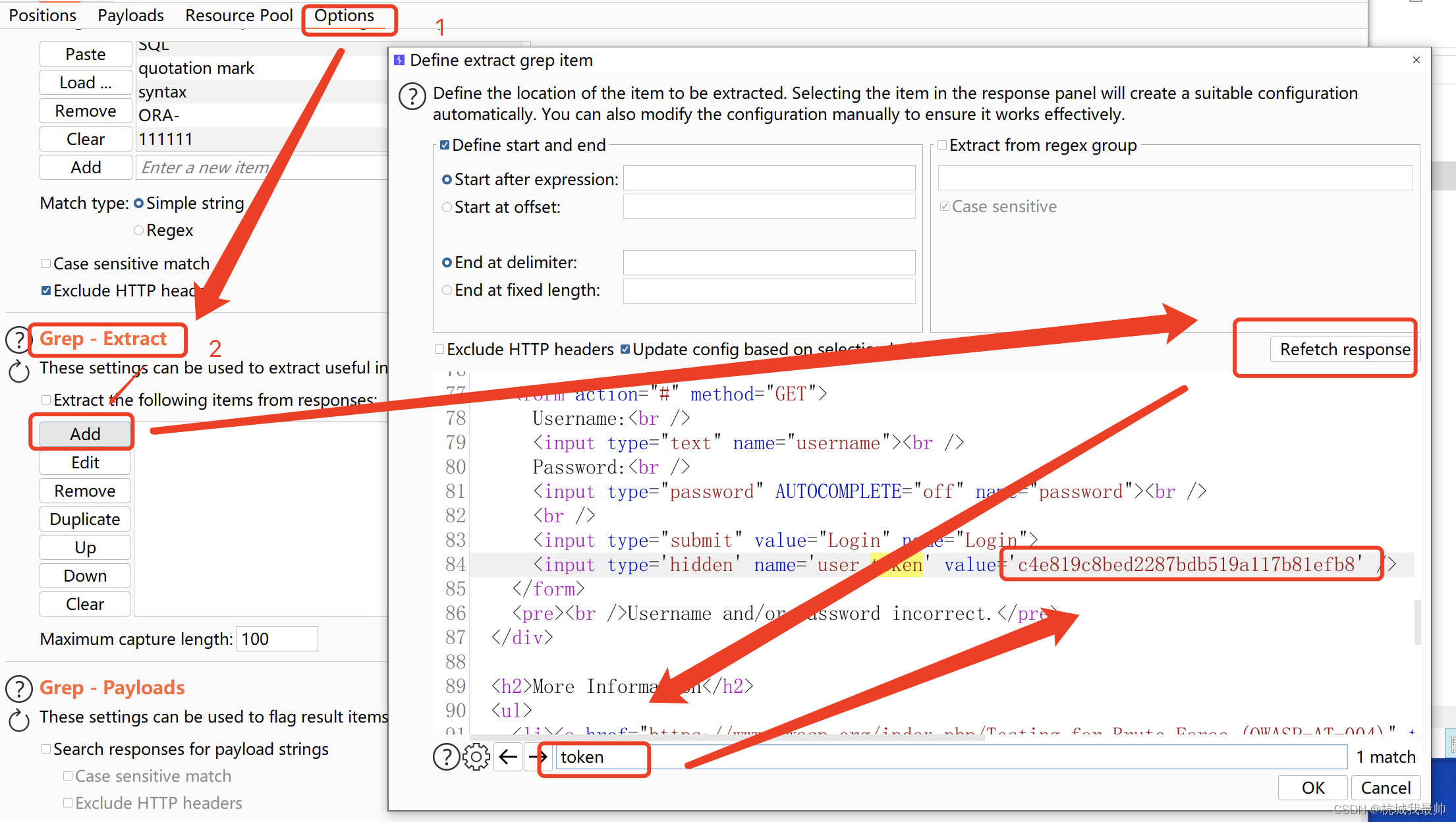

12.设置完,选择Options菜单,找到grep-extract模块,点击add,在弹出的界面上点击refetch response,在下面输出token找到对应的user_token值。双击value='XX’内的值,并且复制该值。最后点击OK。

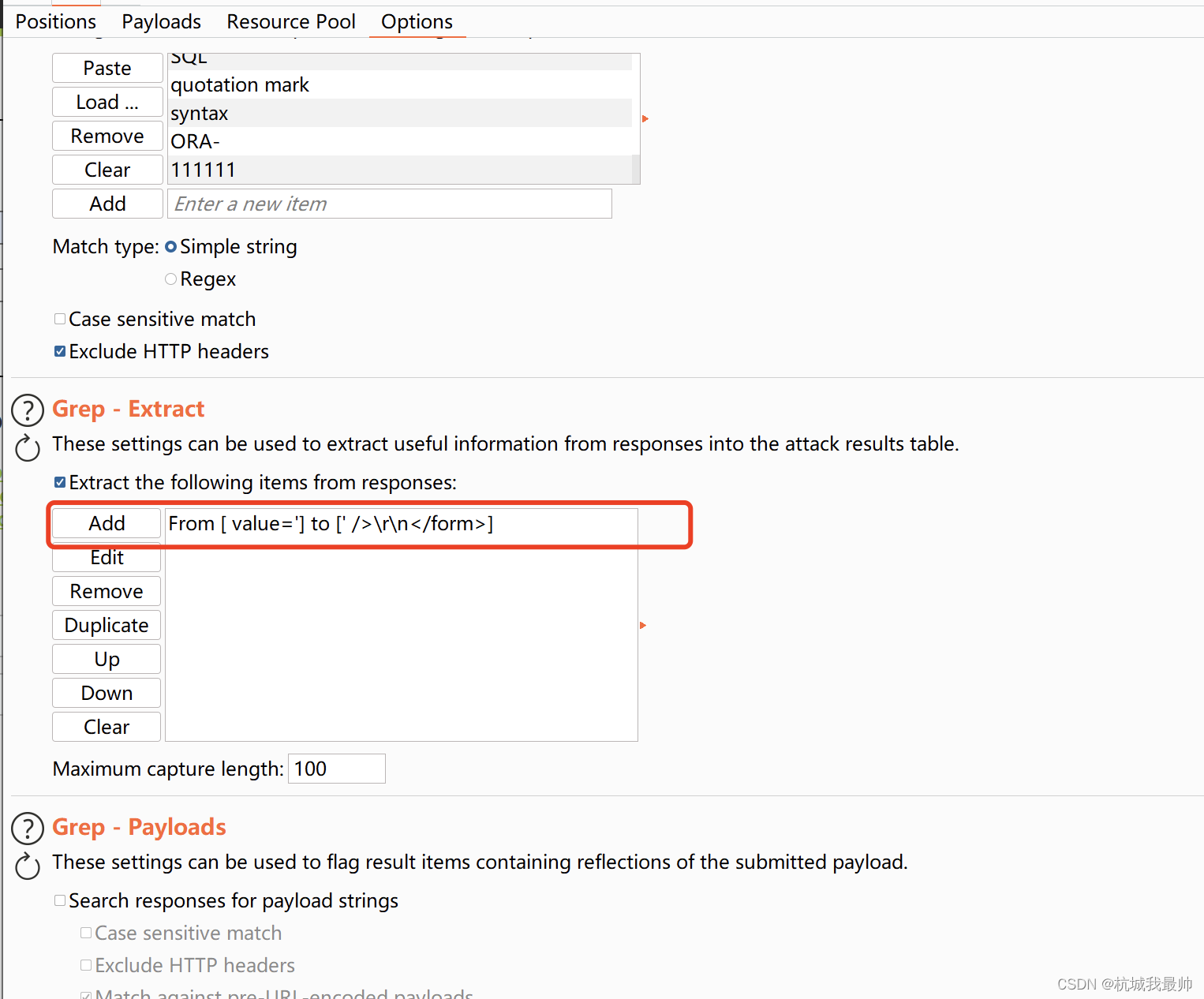

13,在grep-extract界面会出现选择的规则。

14.返回payloads模块,将12步骤复制的值,粘贴到initial payload for first request:

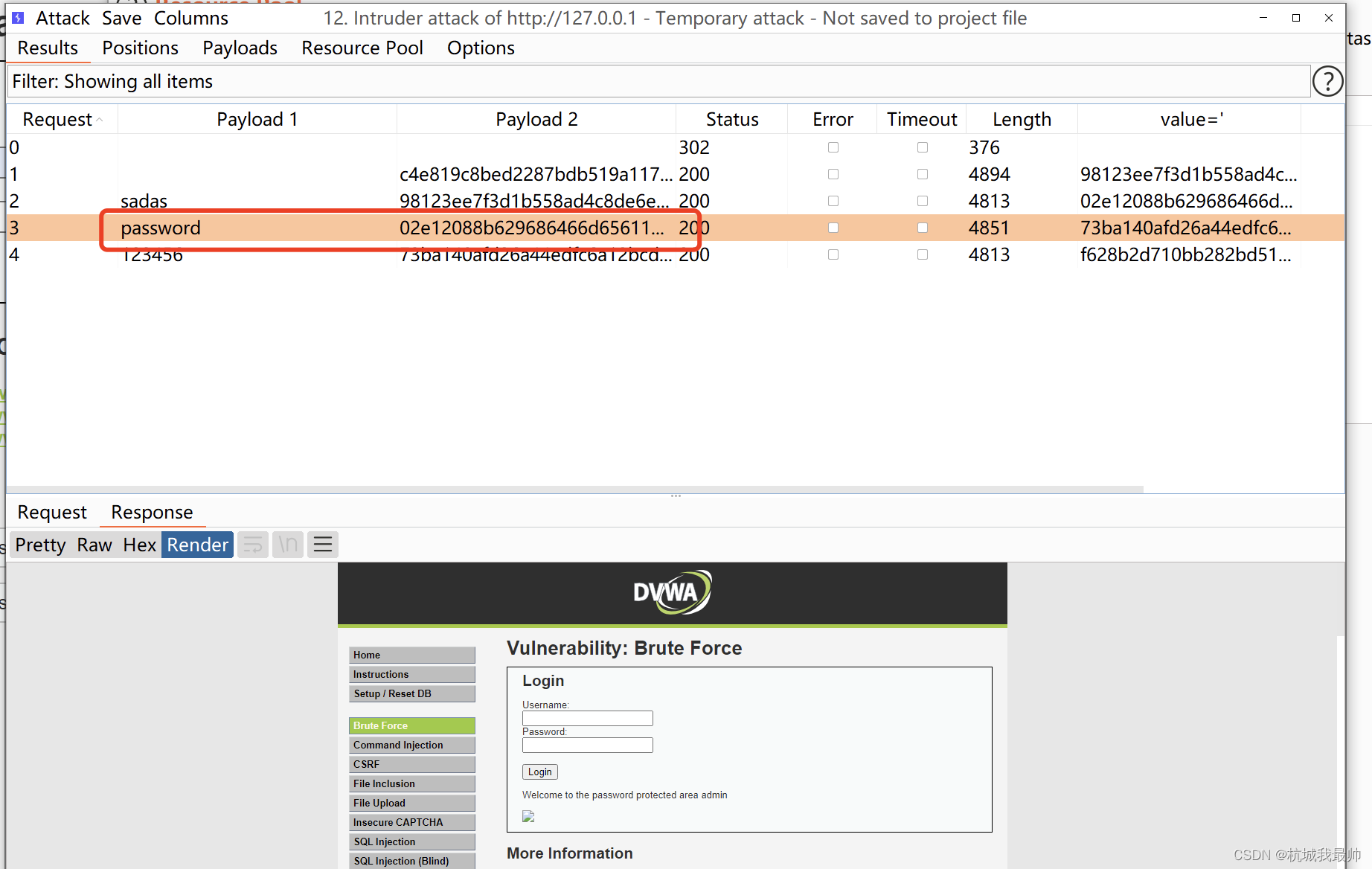

15,点击start attack,等待结果

16.出现这个错误,意思是不能设置太多的线程,在resource pool模块中,创建新的一个线程,点击右上角start attack,开启暴破。如下图

17.等待结果,暴破成功。

本文详细描述了如何使用Burpsuite2021.12对DVWA的Medium和High级别进行暴力破解,涉及Clusterbomb和Pitchfork攻击模式,以及如何利用user_token进行有效校验。

本文详细描述了如何使用Burpsuite2021.12对DVWA的Medium和High级别进行暴力破解,涉及Clusterbomb和Pitchfork攻击模式,以及如何利用user_token进行有效校验。

689

689

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?