1 exchange

所支持的访问协议

1.1 exchange 所支持协议:pop3,imap4,smtp,nntp,http,ldap

OWA,(rpc over http就是客户端使用outlook,通过rpc访问exchange,而此时的rpc封装在http中) 访问http,通过rpc客户端可以访问exchange中的全球地址通信簿

是用虚拟服务器来支持这些协议(ldap除外),而OWA是使用流缆器,使用ldap协议来查找AD中的资源,用虚拟服务器的好处是:当exchange客户端所支持的客户端有些需要进行验证,而有些不需要验证时。我们可以建立几个相同虚拟服务器,同时支持需要验证的和不需要验证的。

2 exchange

所支持的客户端

POP3:提供对exchange最基本的访问。只能提供最基本的访问功能。

IMAP4:可以在客户端上操作服务器上的邮件,比如把邮件标记为已读,或未读,同样也可以在客户端上新建文件夹,操作是在客户端发生,而变化是在服务器端发生。可以只查看邮件头,而不下载邮件到本地。而这些都是pop3所不支持的。

NNTP:可以通过NNTP访问exchange的新闻组。我们可以配置exchange服务器,让NNTP客户端包容我们公共文件夹的部分结构或全部结构,还可以配置exchange服务器使用NNTP从internet上一些unix上的新闻组上去下载或同步相应的新闻组,当然提前你需要先使用NNTP协议去向unix上的新闻组去订阅。

OWA:http。。。提供轻量级的消息机构,也就是说用户不必在客户端去安装额外的软件。

支持移动用户,支持停滞功能(某些企业都有些公共的场所比如接待处。展览处).

Eg:迁移exchange2000到exchange2003,这个时候我们不仅需要服务器的迁移,还需要客户端的迁移。所以owa方式不用迁移。

3

为什么要用前后端技术?

OWA通过IE流缆器去访问前端服务器,而前端服务并没有邮箱,而他会转发到后端去做验证。如果说每个部门都有一个服务器,并都有自己的存储组,那么我们可以只需要告诉用户前端服务器去登陆。而不用将所有的后端服务器公布出来。同样我们前端服务器可以做负载,将所有的访问放到前端。以及加解密都放到了前端。当然还隐藏了后端服务器,使黑客即使攻击服务器也得不了到任何用户的信息。可扩展性:用户以前在使用后端服务器时,管理员现在想将用户迁移到另一个后端服务器,那么你就需要通知在什么时候访问旧服务器,什么时候访问新服务器。如果使用前端和后端,这种麻烦就没必要了。只需要通知用户在什么时候不能访问,什么时候能正常访问。

怎样部署前后端服务器:

1 如何配置前端服务器:选择要配置成前端服务器的服务器,右键—属性----常规-----将前端服务器勾上。然后重起电脑,或重启http,pop3,IMAP4及所有的exchange服务等服务。

如何配置OWA的前端服务器:

当企业中涉及到多个域时,这个时候我们就需要配置OWA前端服务器,在前端服务器上添加多个虚拟服务器,让不同的虚拟服务器对应不同的域,前端服务器还要添加多个IP地址,让不同的IP对应不同的虚拟服务器,然后就需要去告诉用户,你想访问哪一个域,就需要给定一个虚拟目录去访问。域名相同,但是虚拟目录不同。

1 先建立一个组织单元china,建立一个香港的OU

2 在china里新建一个用户zhy 此时只存在server1,因为server2已经变成了前端服务器.

3 zhy帐户地址属性,在国家区域选择中国。

4 在香港OU新建一个qml在qml里地址也做相应改变。

5 在新建立一个收件人策略,名字china---高级---字段---用户中的国家启始为中国的,

电子邮件生成@cn.ms.com确定。同理也需要为香港新建一个策略.

6 在收件人更新服务那里更新服务。并在地址属性那里查看是否更新成功。

7 在前端服务器上去做额外配置,在ESM上展开协议中的http---虚拟服务器上新建虚拟目录---名字china—SMTP域的邮箱,点击修改。。最后确定。当然如果指定公共文件夹,就需要指定具体的公共文件夹路径。同理,也需要为香港去做相关设置。

8 在后端服务器上做相关设置,也需要创建相关的虚拟目录。要精确地匹配我们前端的操作。找到serve1上打开ESM,也要去新建SMTP虚拟目录。

9 在客户端上去验证

http://192.168.1.2/china或

http://192.168.1.2/xianggang

保证前后端能够相互安全地通信。

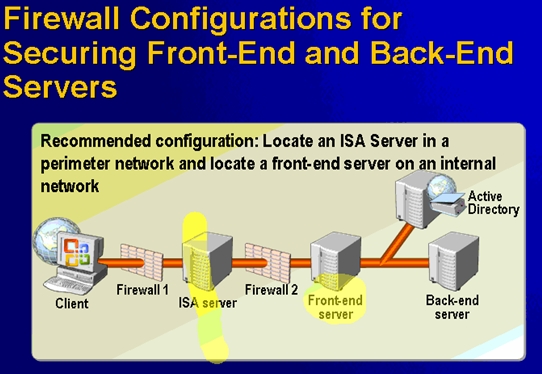

1 把企业中的前端服务器直接放在防火墙后面,那么只要黑客突破了第一个防火墙,那么前后端服务器不保。

2 一般把前后端服务器用放火墙隔开。也就是把前端服务器放在DMZ区域。即使前端服务器被破坏了,但数据不会被毁坏。

3 放火墙1和2之间存放ISA。将位于放火墙2后面的前端服务器给发布出来,是最安全的,从internet发送过来的请求首先通过第一道防火墙的阻隔,然后发给ISA,由于ISASERVER本身也是防火墙,因此他的安全设置级别也是比较高的,不容易遭受到破坏。然后他会把请求发送给防火墙2后面的前端服务器。

第二种方案对放火墙的配置比较麻烦

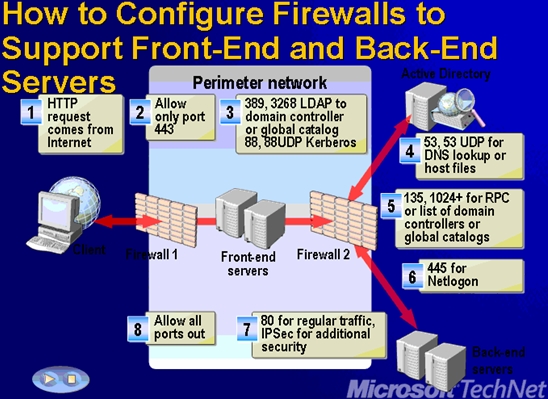

Firewal1:Pop3 110,pop3启用了ssl:995,IMAP4:143,http:80,https:443,起用了SSL的IMAP4就需要打开993端口,smtp不管是否起用SSL都只需要打开25,客户端使用POP3和IMAP4,我们还需要起用smtp,因为这些协议只能收邮件,不能发邮件。如果客户端使用了NNTP,我们还需要打开119端口,如果NNTP也启用了SSL,我们还要打开563,在我们这个拓扑中只需要启用HTTPS,那么我们只需要启用443端口。

Firewal2:我们只需要打开TCP和UDP的389端口,是前端服务器用来查询位于查询DC服务器的。还要打开3268(LDAP)的TCP端口,是前端服务器联系后面的DC服务器的协议。如果前端服务器想在DC上去查询相关信息的话,那么前端服务器必须得到验证,因此在filewal2上去打开TCP和UDP的88号(kerbors身份验证端口)端口。前端服务器是如何去寻找到DC服务器呢?主要是通过查询DNS服务器,因此我们还要打开TCP和UDP的53号端口,也可以在前端服务器来配置hosts文件。RPC所使用的135端口,前端服务器向后端的exchange服务器的135端口哪些服务所对应的UUID。此时,DC服务器所使用的端口是1024到65535的随机端口。因此在这里不太现实。可以修改DC服务器的注册表,让DC服务器使用相对静态端口来接受前端服务器的RPC请求(代替客户端来进行身份验证,不过不想的话,可以在前端服务器启用匿名验证,真正的验证发生在后端服务器上)。此外因为前端服务器他是属于域内的服务器,所以我们还需要启用445(netlogon)向DC服务器的445端口来发出的一种查询:查询DC服务器的磁盘使用空间,时钟同步,复制拓扑。

因为我们前端服务器将请求发给后端服务器是使用的80端口,因此还需要打开。但是80端口是我们最常用的,肯定不是很安全,那么我们可以在前后端之间用IPSEC进行连接,所以我们就需要在防火墙上进行包过滤(将出站端口打开,这里也是比较麻烦,所以我们可以在前端服务器上手动去让exchange服务器去了解内部的相应的服务器)。

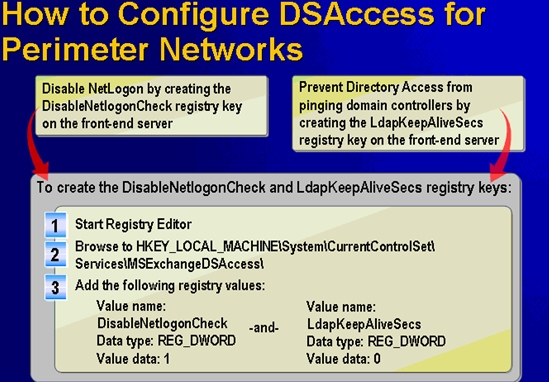

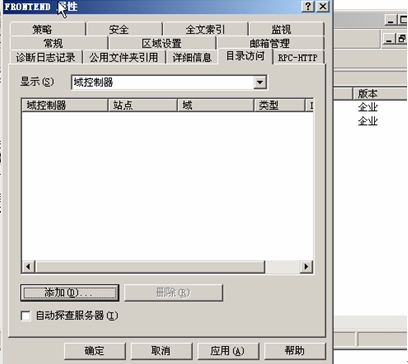

现在我们需要配置前端服务器到DC的目录访问,我们可以禁用前端服务器使用445来查询DC,具体禁用如下图左边。当然在DC服务器之间他们还会通过ping来查询DC服务器是否存活,此时,我们还需要在前端服务器上将他关掉如下图右边。

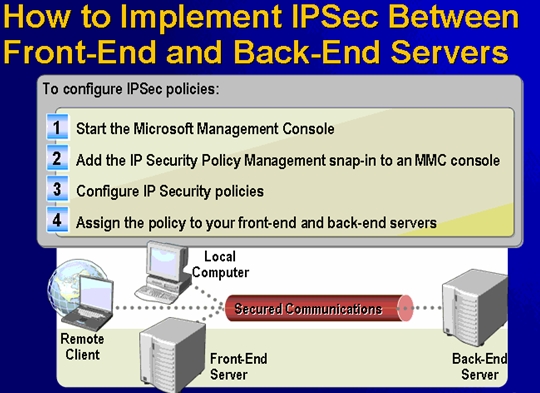

接下来,我们需要做一个简单的演示(IPSEC).

1 前端服务器怎样手动去让exchange服务器去了解内部的相应的服务器(也就是可以跳过防火墙,不需要在防火墙上做任何配置)如下图:

在哪里去配置呢?(前后端不支持SSL)

2 在前后端上都启用MMC添加IP安全策略。

2.1 在前端上都启用MMC添加IP安全策略,选择本地。

然后右键—管理IP筛选器列表和筛选器操作在这上面定义(也就是添加)一个关于HTTP的通信。协议TCP的80(到此端口的80),然后再来新建立一个安全策略。然后选择请求安全(因为客户端也是连接到前端服务器)。身份验证方法选择kerbors验证。

2.2在后端上都启用MMC添加IP安全策略,选择本地。

而在这里我们只需要将客户端(仅响应)启用就可以了。

前后端性能优化的考虑

1 因为我们前端服务器使用SSL,所以我们可以在前端使用SSL加速器的设备,可以将服务器加密和解密的负担分给适配器上

2 配置正确的服务器比例,通常是1:4(从CPU颗数上来考虑)比如:后端服务器只有1台服务器(8颗CPU),一种是只有一台前端服务器,2颗CPU,或者是2台前端服务器,一台一颗CPU。

3 配置正确的服务器硬件,对于前端服务器,对于硬盘要求不是很高,但是对于CPU的要求比较高,以及大量的内存。如果同时启用了SMTP,还要考虑硬盘空间是否足够,是否可以在前端服务器上卸载掉公共文件夹和邮箱存储(如果你配置smtp,那么就不要把邮箱存储全部删掉,至少保留一个。当然如果说你想在前端服务器做些IIS的操作,你就最好不要把存储组删掉,存储是可以删掉的,因为一旦将存储组删掉,你的IIS将无法正常工作,比如你要配置SSL)

4 确保高带宽,因为你的前端服务器是需要承担大量用户的访问,并将用户信息发给后端的,所以需要高带宽的支持。

实现OWA

的管理

1 怎么去管理OWA访问服务器。

从2个角度使用不同的工具,对于用户的话,打开AD用户和计算机;对于服务器,我们应该使用ESM或IIS来进行管理

OWA访问方式:

Premium:可以提供所有OWA访问的特色:支持文字的自动矫正,可以将邮件标记为只读或已读。而basic不支持。

Basic

2 保证OWA访问的安全。

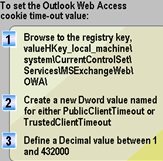

2.1Cookie:存储在客户端上,就是说你用户在公共计算机上去访问,当你离开后,只要你没关掉IE,那么其他人同样也可以进入到你的邮箱中。Cookie有个超时的功能,他可以保证用户的安全性(选择私有计算机和公共计算机)。

2.2可以减少凭证信息的缓存,直接在IE中点击注销,而不用关掉IE(2000是不支持的)

2.3对S/MIME的支持(对邮件体进行加密)

3 修改cookie超时的注册表位置如下图.

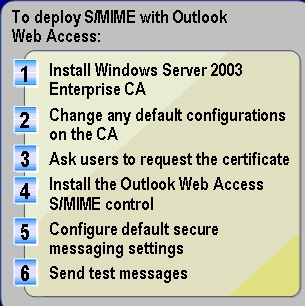

5 实现S/MIME,可以通过以下6步来实现:

6 如何确保OWA访问方式的安全

6.1实现OWA客户端到exchange前端之间的SSL的安全

6.2配置用户的验证

6.3配置前端与后端的加密。

DEMO

:OWA

客户端的SSL

访问

1 在windows2003中添加证书办法机构

2 在IIS站点属性里去申请一个证书,并启用SSL加密

3 客户端访问。

前端服务器还是可以存放公共文件夹和邮件存储,只不过,如果你放了后,用户就无法访问公共文件夹和邮件存储了

106

106

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?