目录

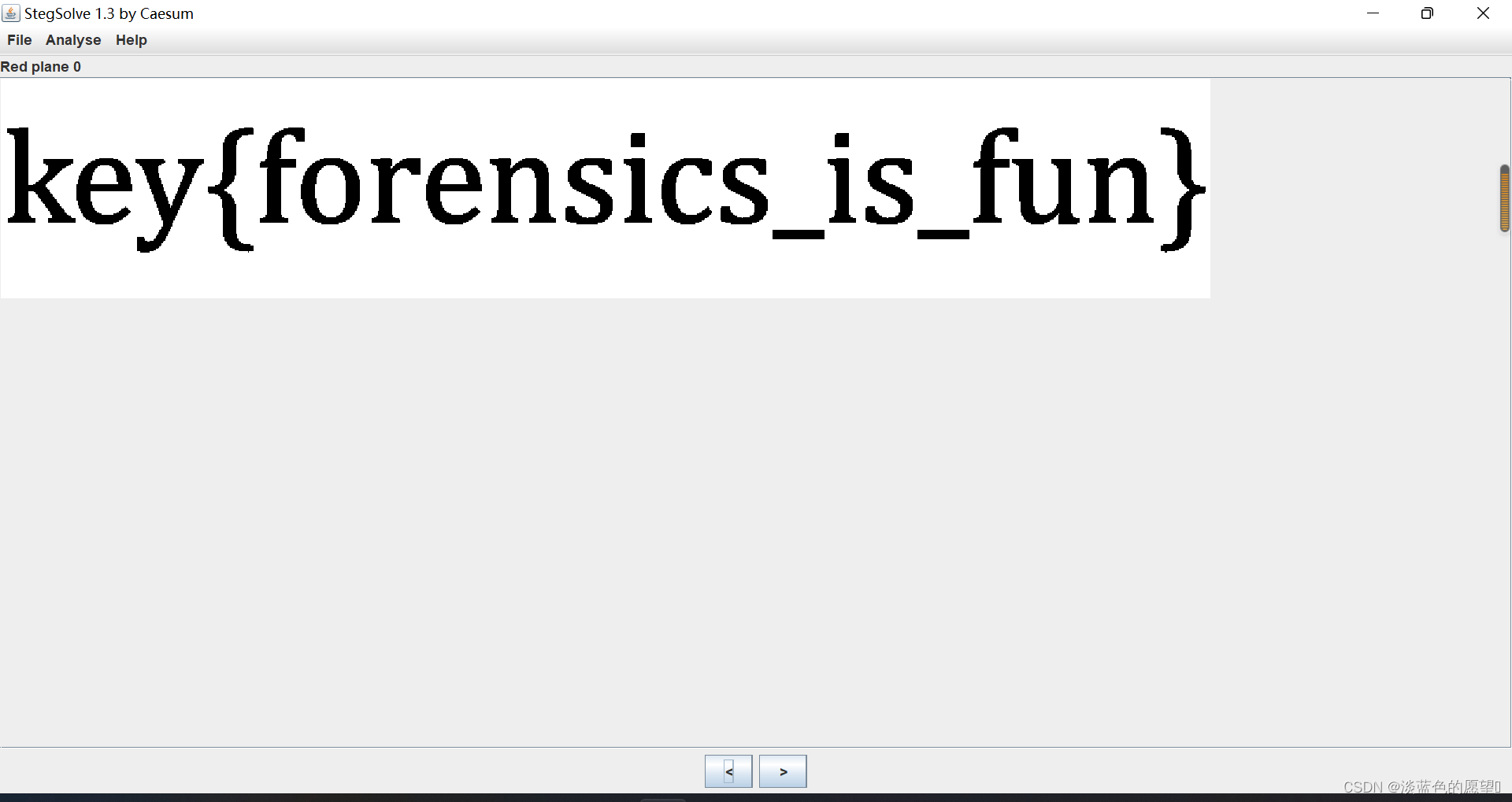

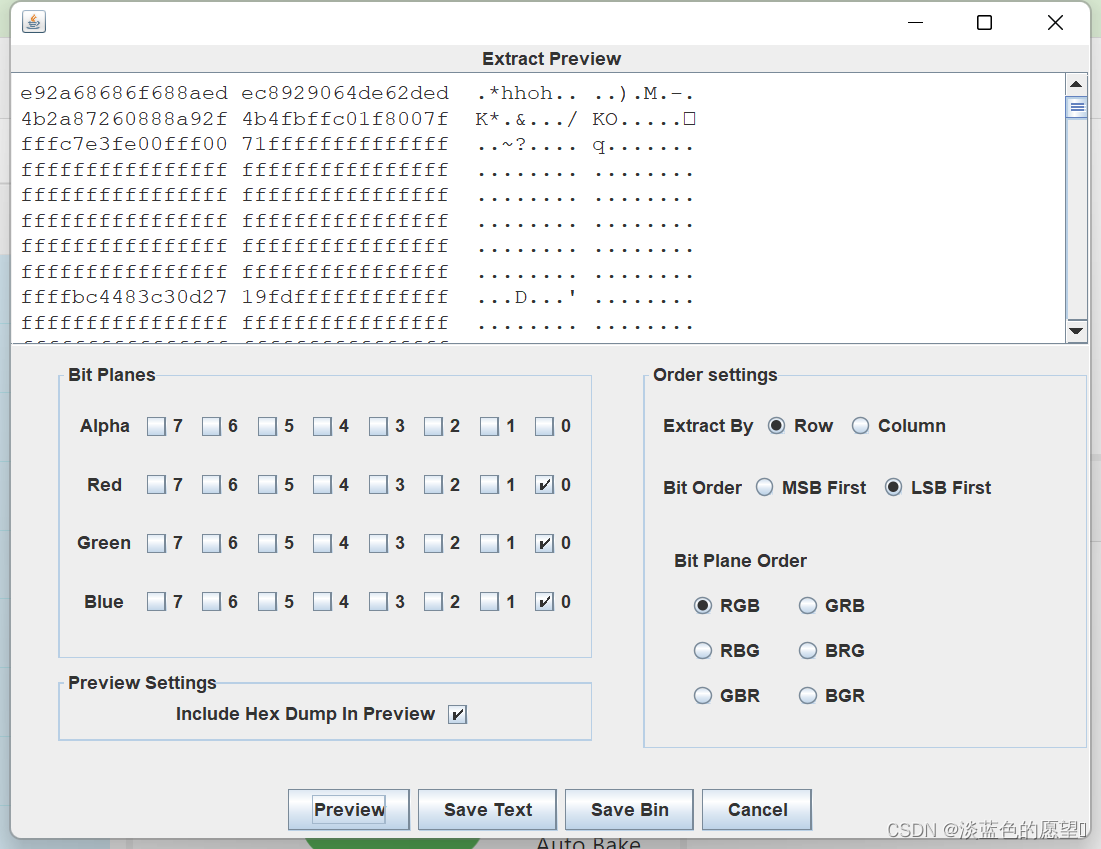

Stegsolve—LSB

Redplane0,ASCII码在最低位以位图形式展示,所以DATA EXTRACT显示字符信息没用。

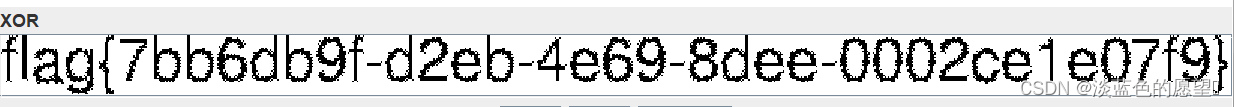

Stegsolve—Combine

Alpha+Green可以出现flag。先将原图的Alpha0,Blue0,Green0,Red0另存为。各图层两两combine,得到flag。

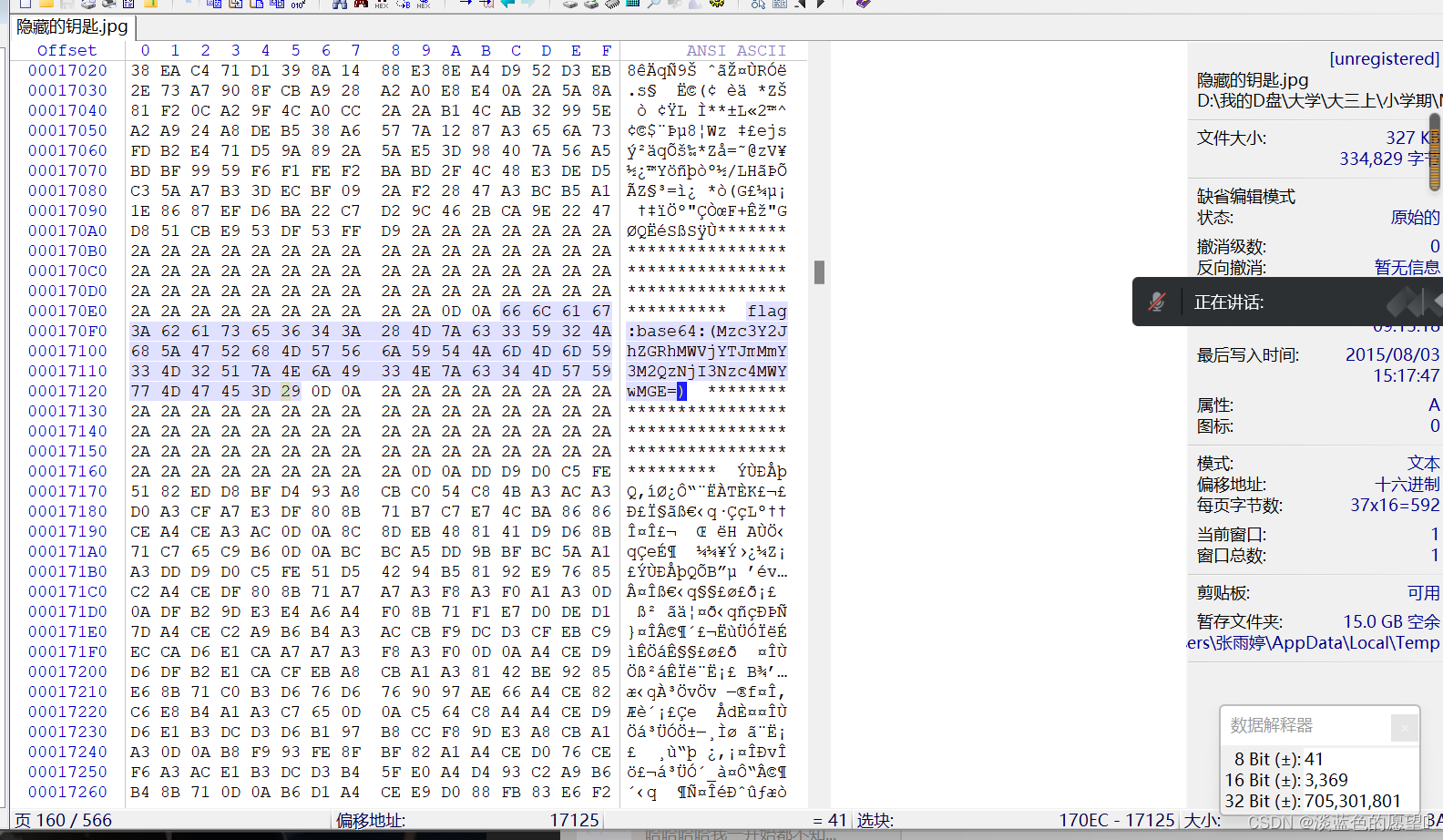

简单Winhex

Ctrl+F,搜索flag

使用BASE64解密,得到377cbadda1eca2f2f73d36277781f00a。

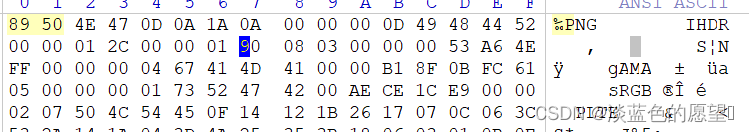

高度更改

找到代表HEIGHT的四位,将HEIGHT调大,图片变长,发现隐藏的GOOGLE标识。

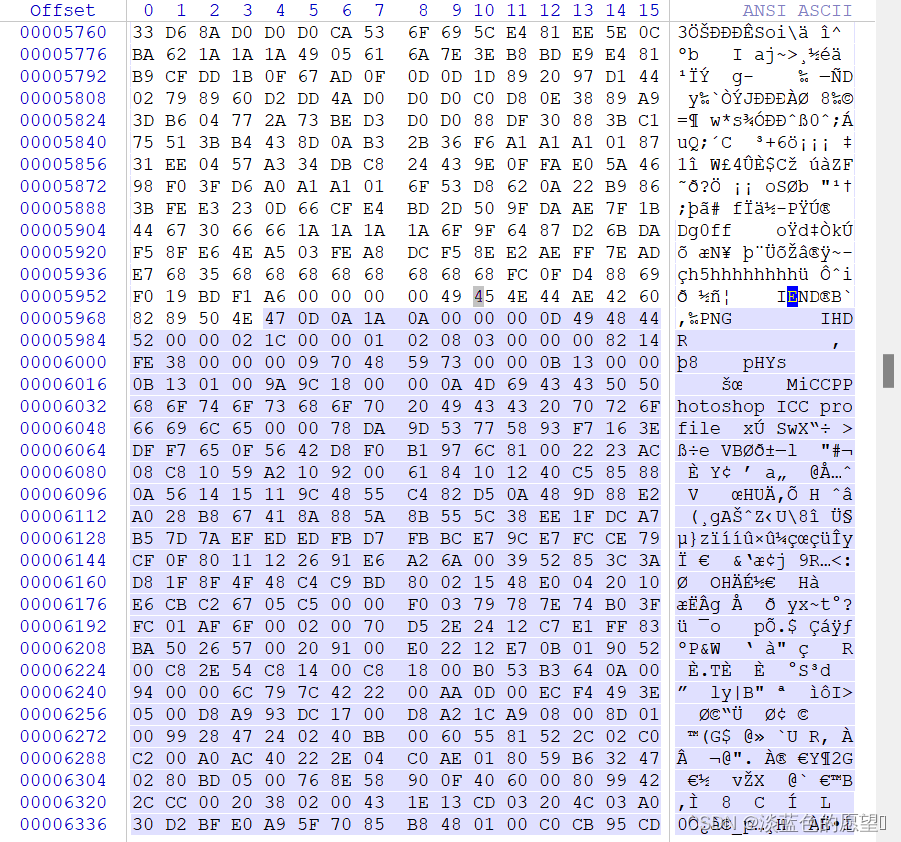

多文件找END

发现有两个END,将第一个END后的89 50 4E 47作为新的开头,将第二个END作为结尾。将中间的数据块复制出来,成为新的图片,得到:

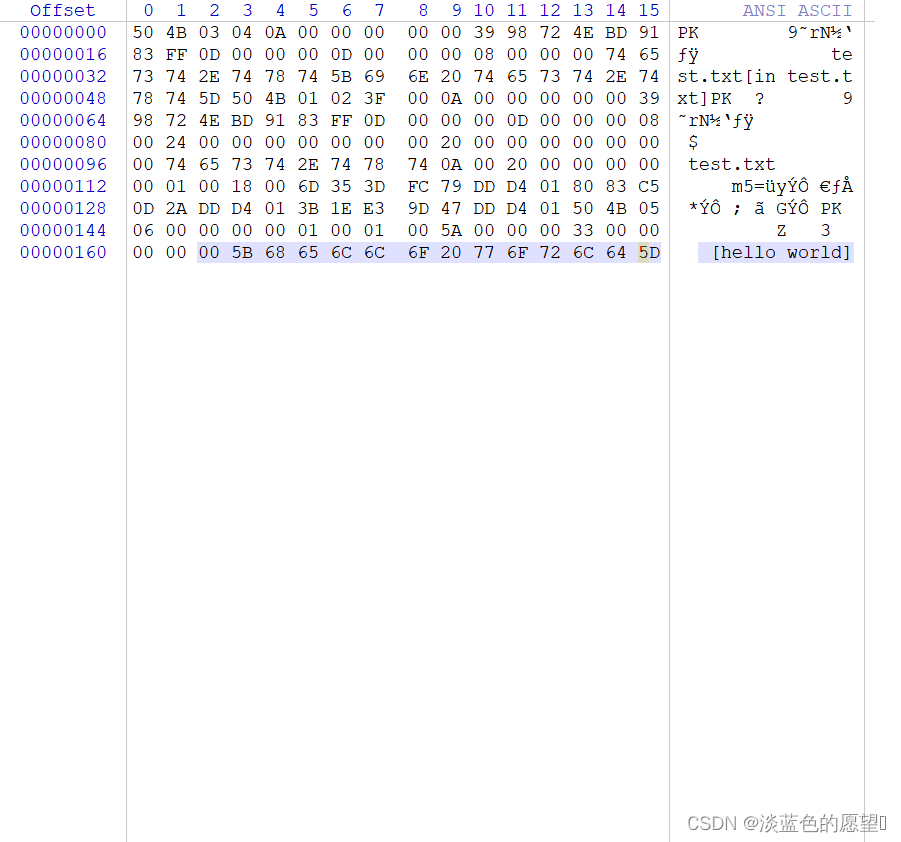

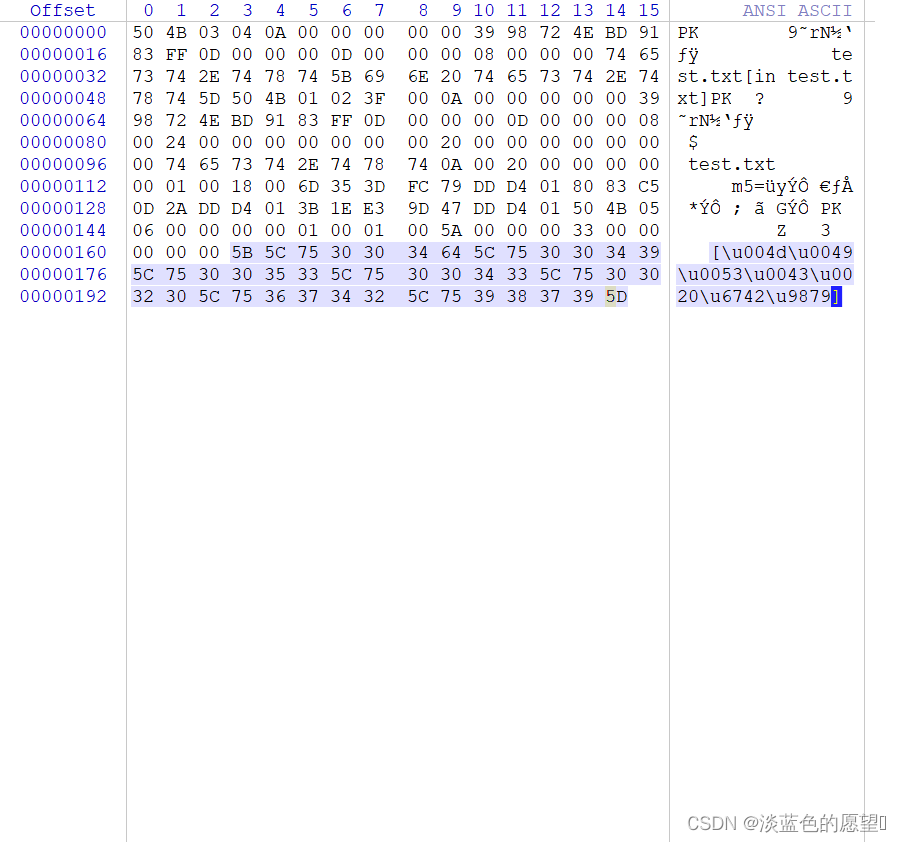

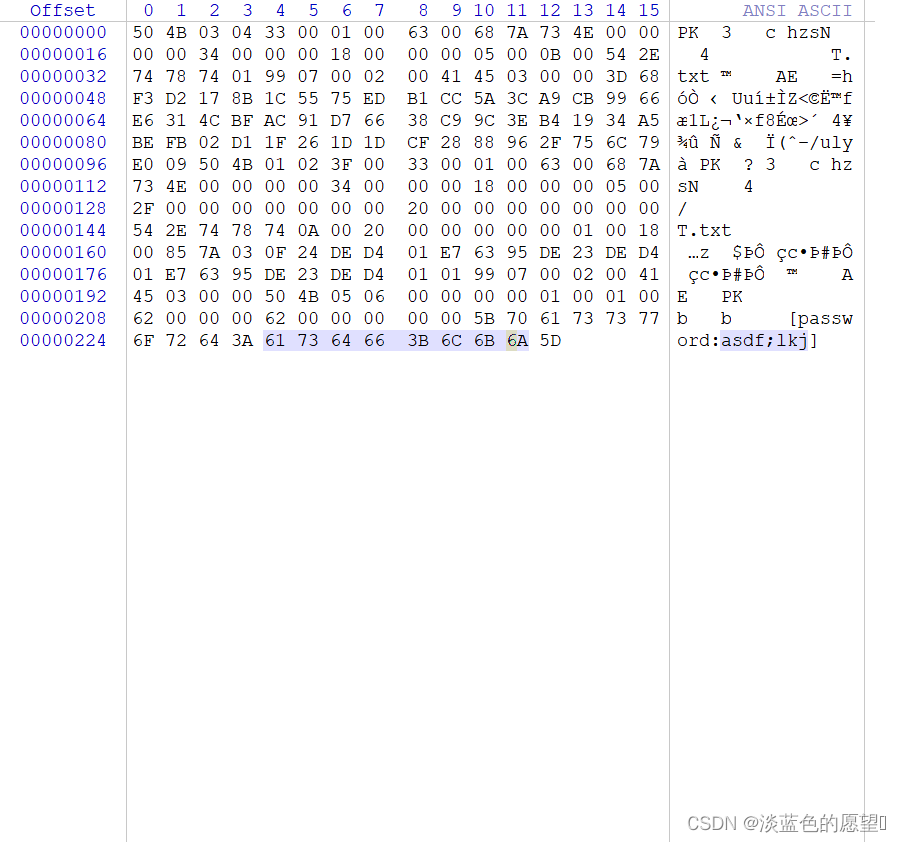

三个zip

第一个是hello world

第二个发现是一段ASCII,转换得到结果:

杂项,无用;

看第三个,得到password:

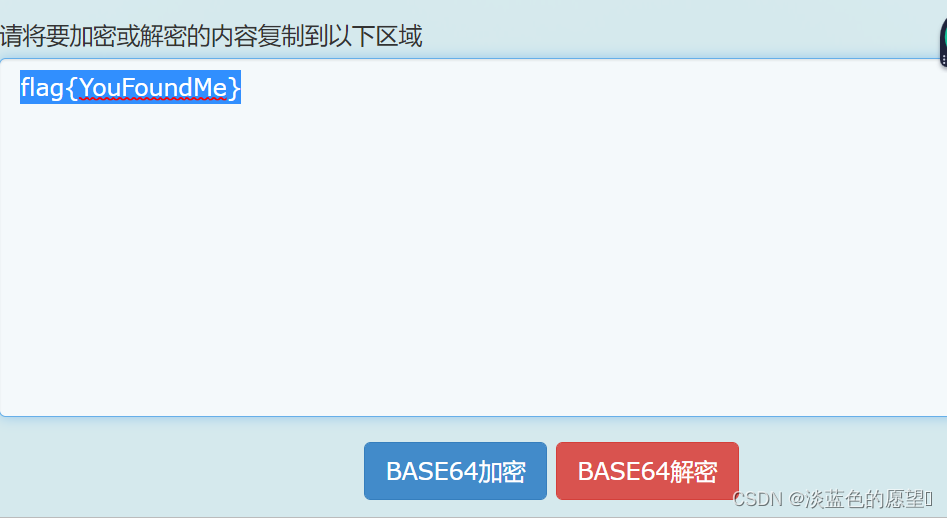

尝试直接打开,发现其中的txt需要密码,复制输入该密码,得到:

用BASE64解码,得:

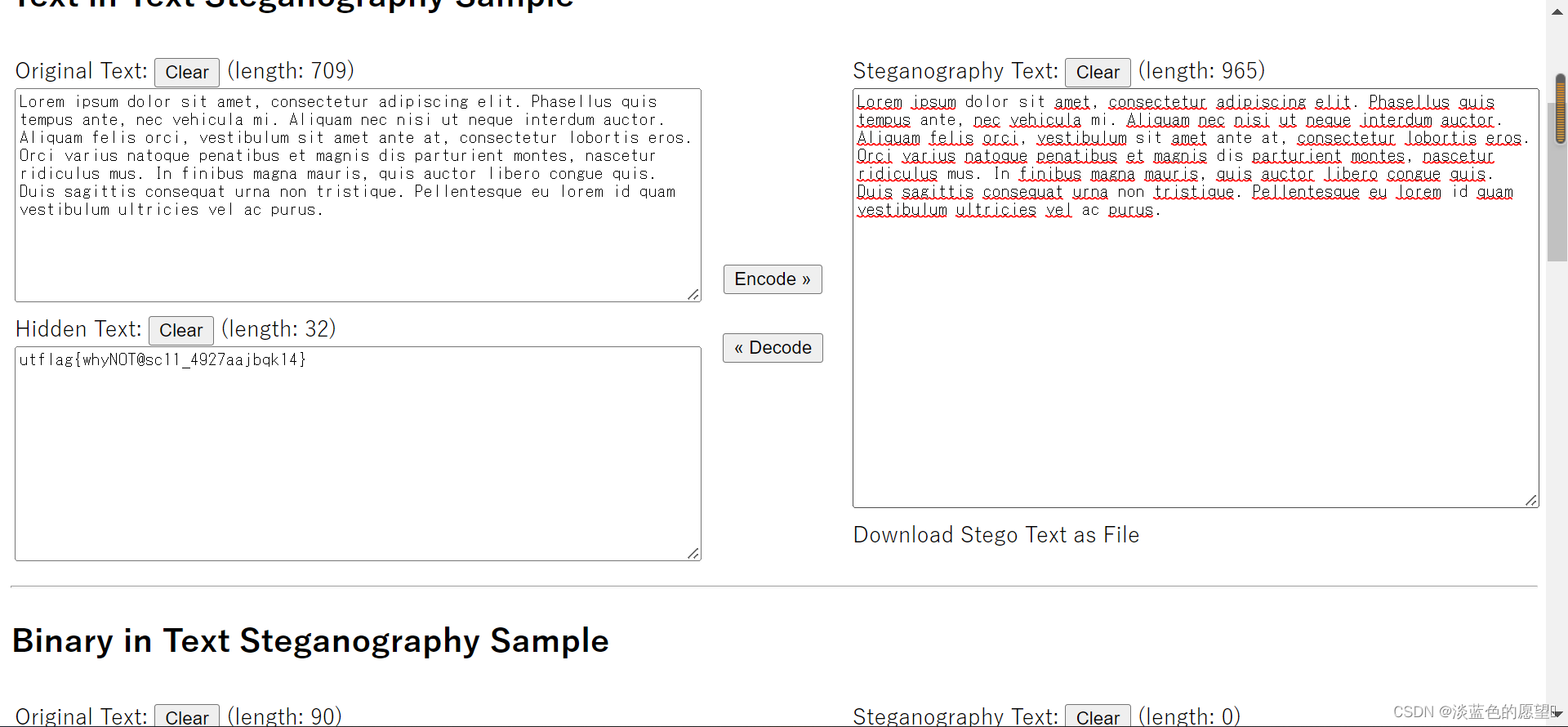

零宽字符

用零宽字符解码器解码:

得到:utflag{whyNOT@sc11_4927aajbqk14}

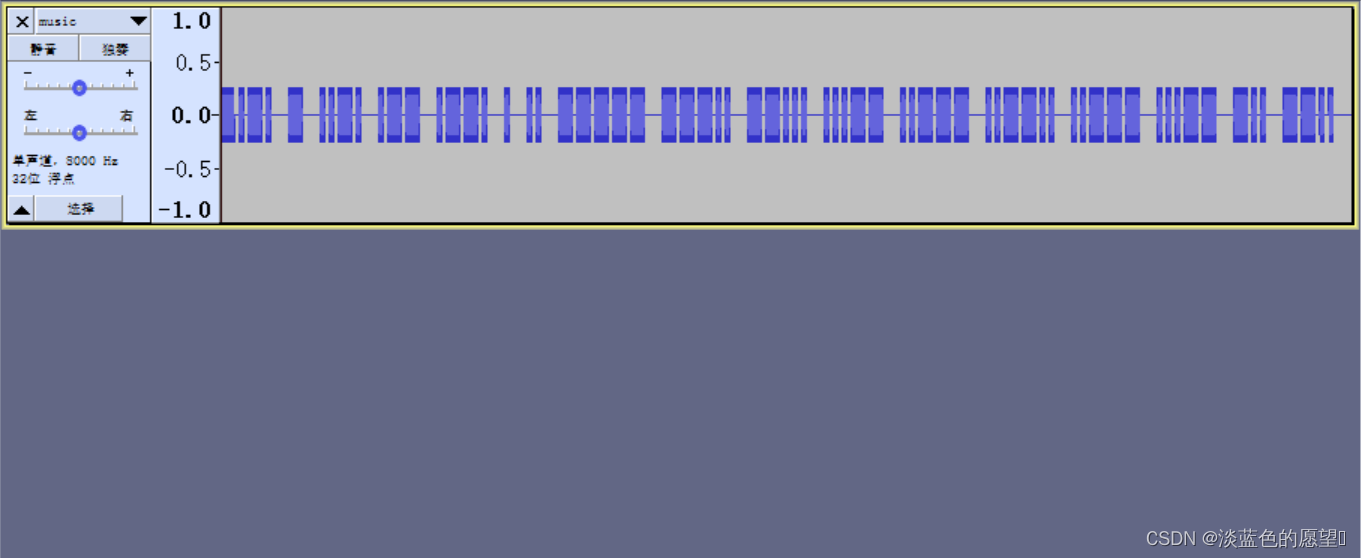

Audicity—普通disco

将音频拖入Audicity中,

记录摩斯电码。

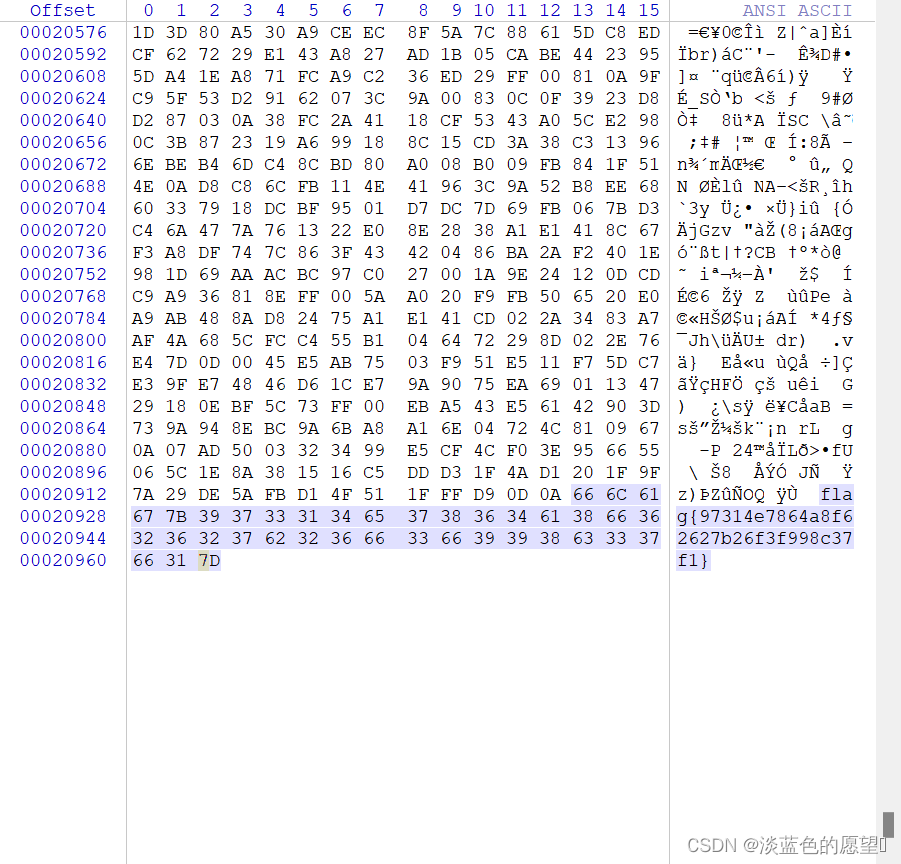

乌镇图

尝试了stegsolve,无果。打开winhex,CTRL+F搜索flag,在末尾找到:

flag{97314e7864a8f62627b26f3f998c37f1}。

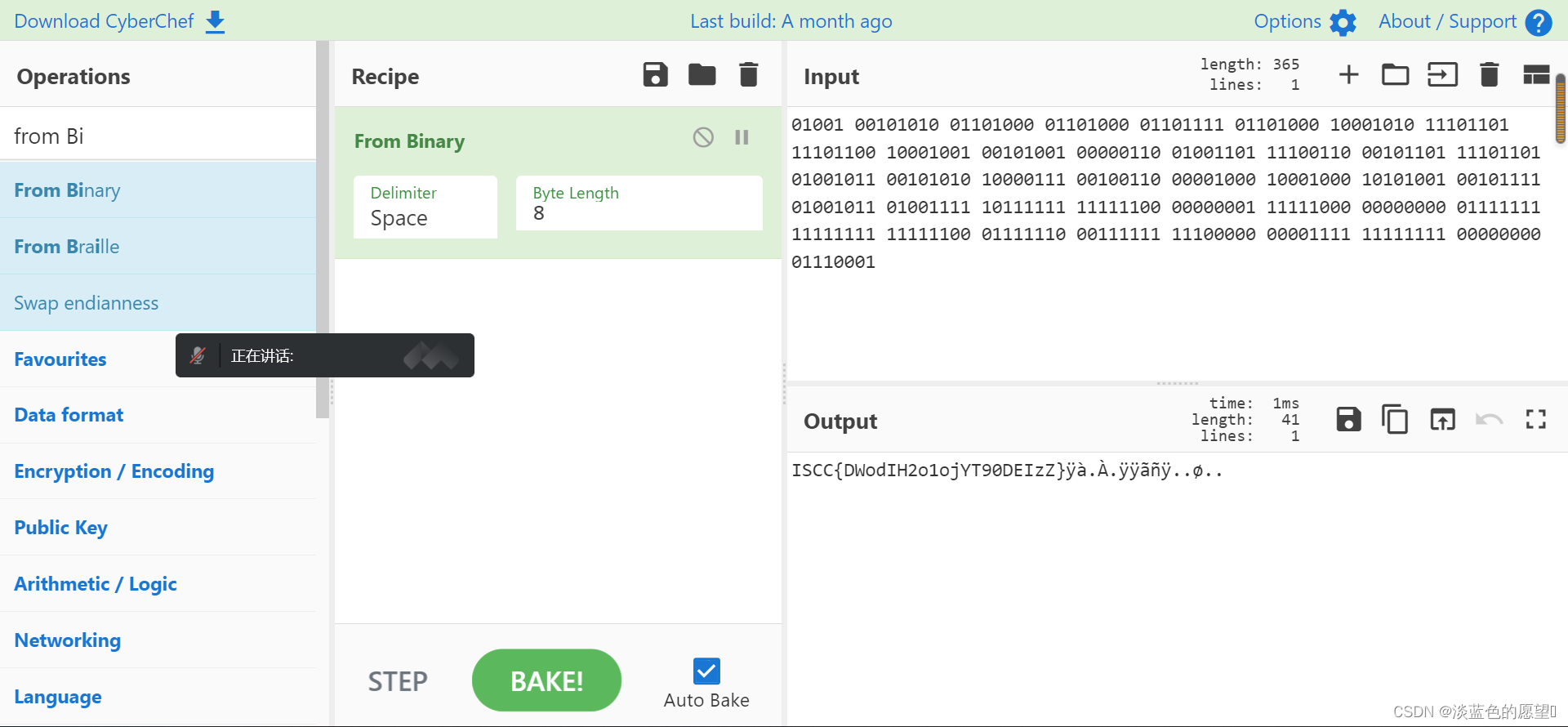

where is the flag

Stegsolve中看不出什么,在data extract中发现前几个16进制字符不同。转换为2进制浏览,删除3位偏移后得到:

ISCC{DWodIH2o1ojYT90DEIzZ}

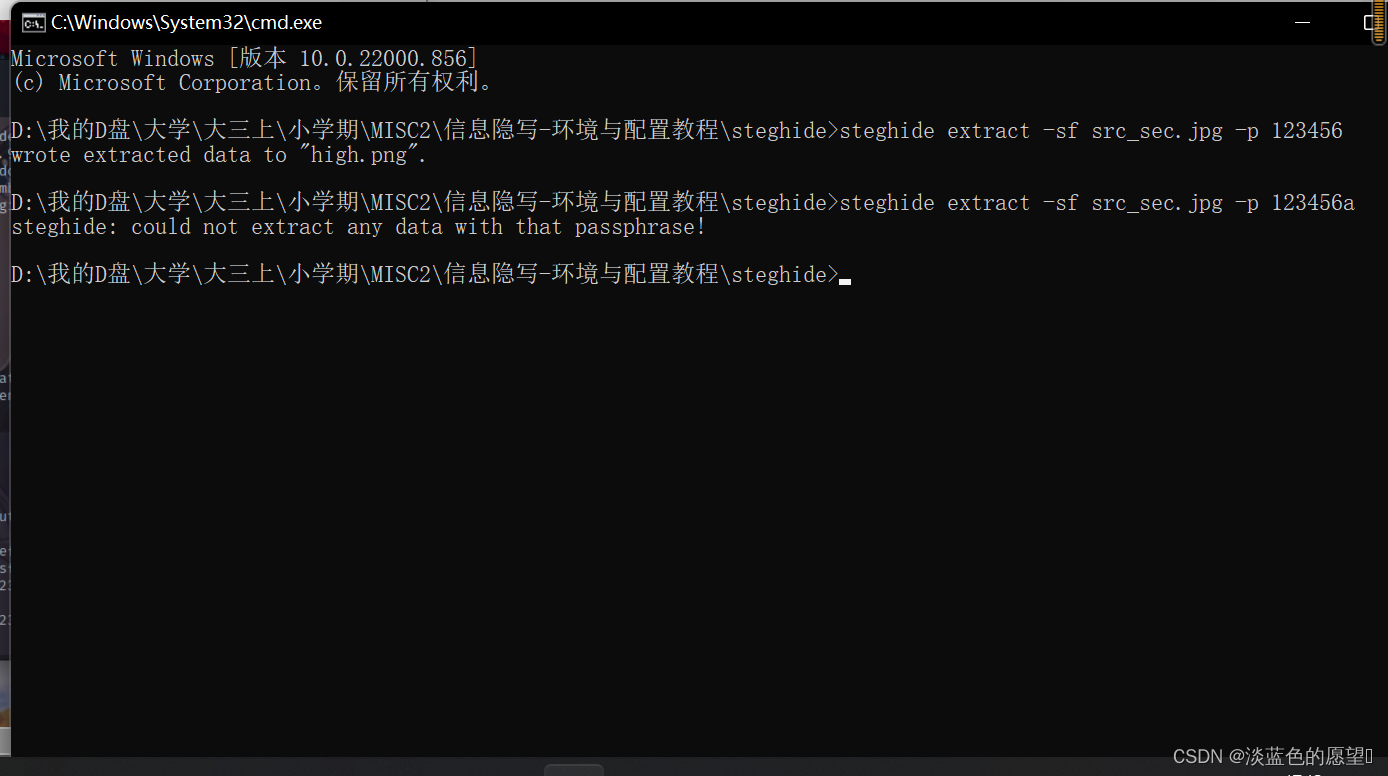

misc-666

思路:观察,将8栏的08改成00,破解伪加密。

用steghide提取隐藏文件:

打开high.png,发现其高度不够,用winhex改变其高度:

得到:![]()

密码:!@#$%678()_+

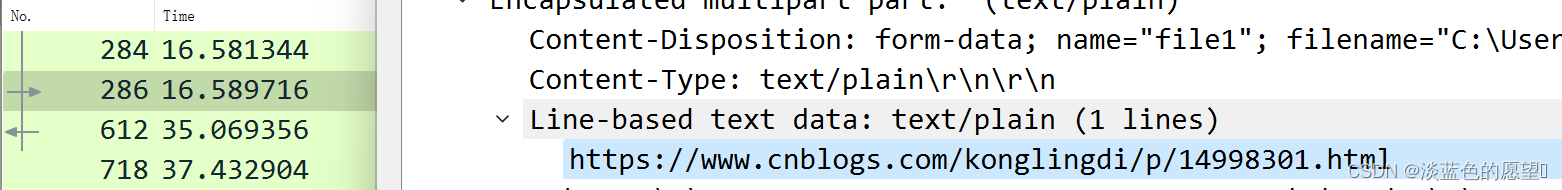

用这个密码打开wireshark流量分析软件,得到一个网址:

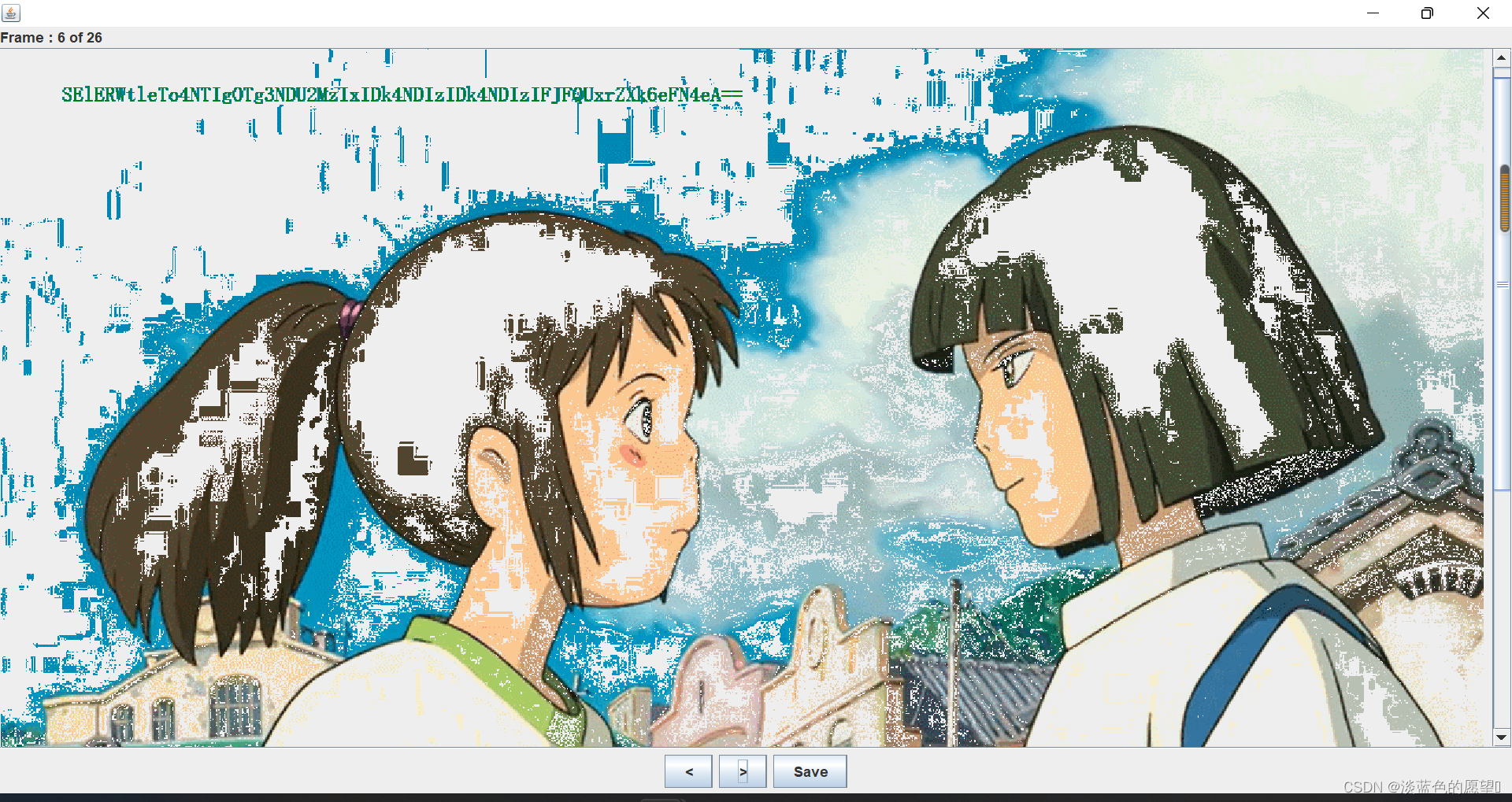

使用高超的截图技术(不,是stegsolve逐帧查看),得到三个字符串:

第6帧:

SE1ERWt1eTo4NTIgOTg3NDU2MzIxIDk4NDIzIDk4NDIzIFJFQUxrZXk6eFN4eA==

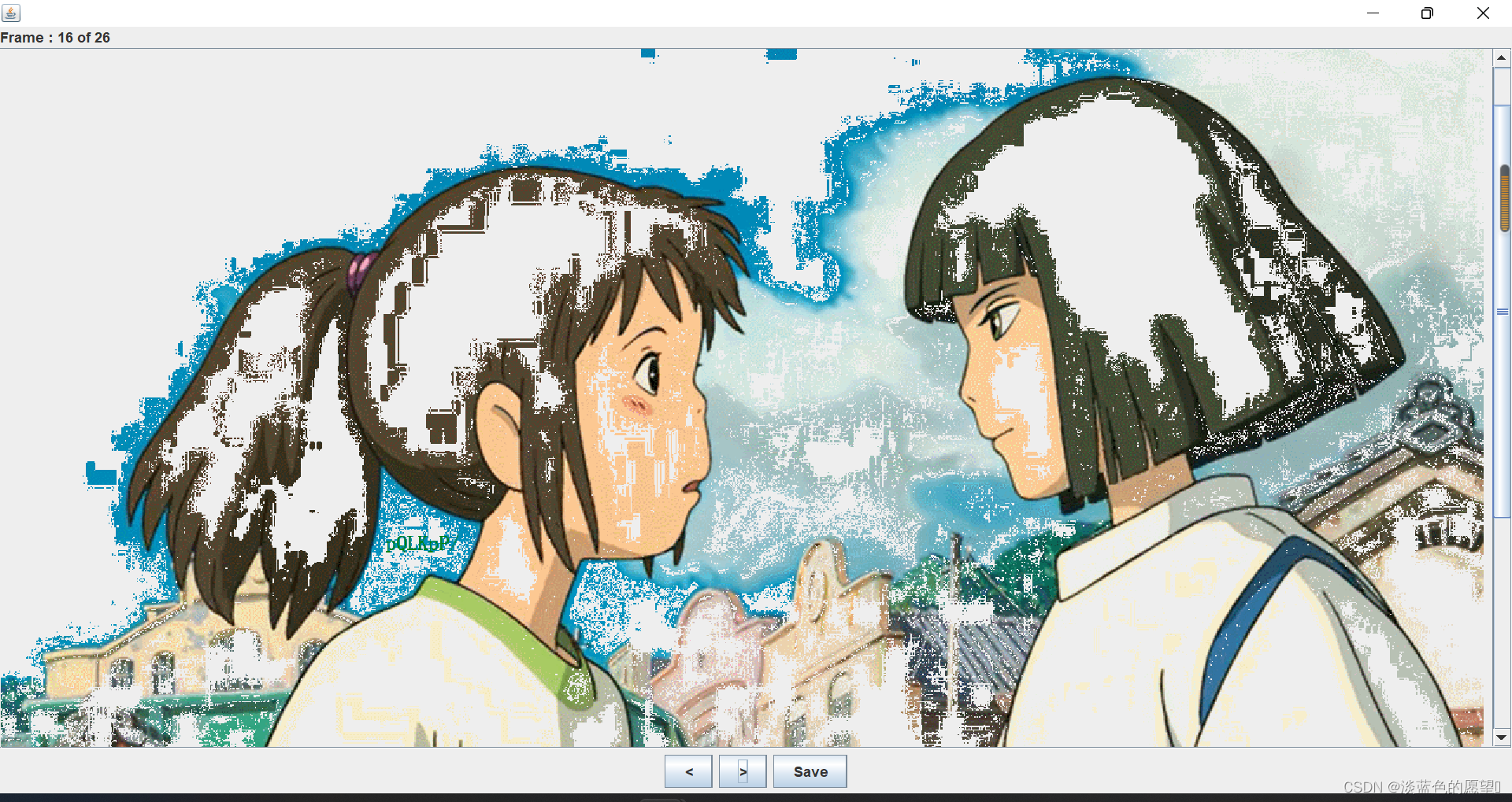

第16帧:

pQLKpP/

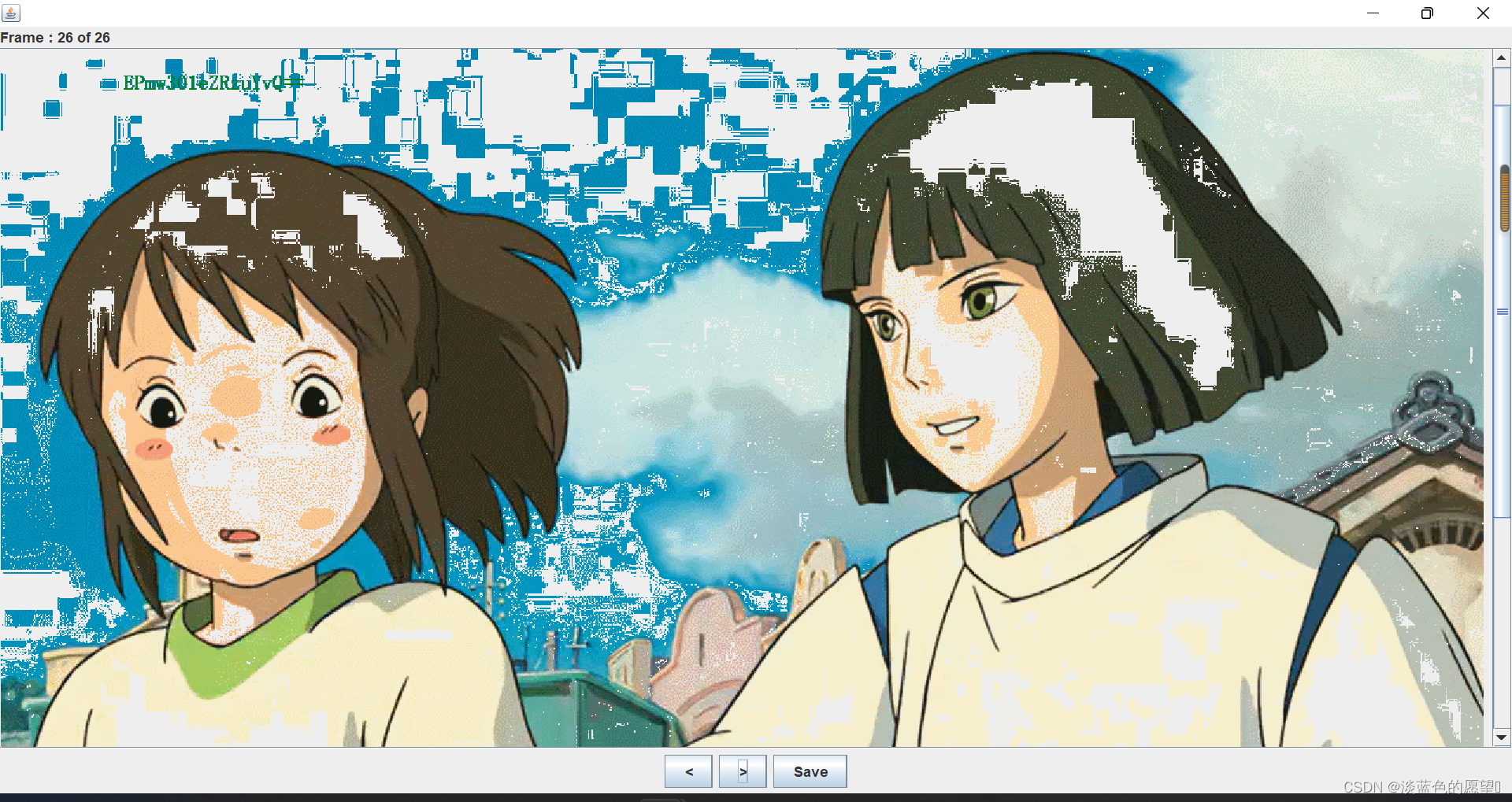

第26帧:

EPmw301eZRzuYvQ==

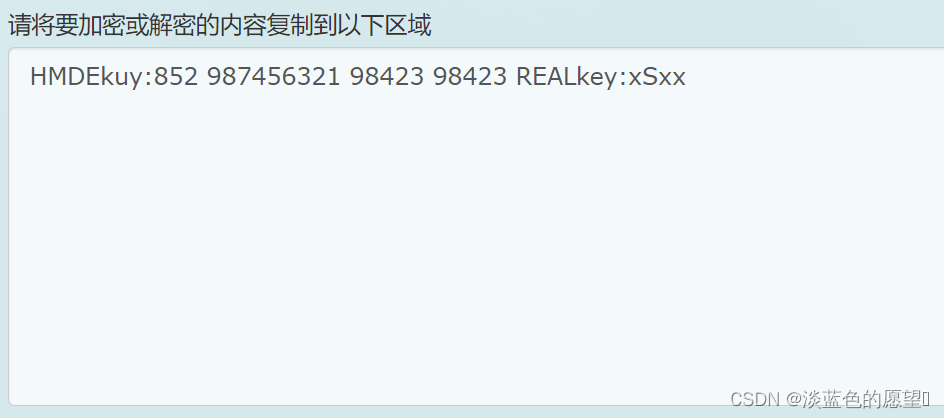

用BASE64解第6帧的密码:

在九键上连线,得到ISCC。

将第16帧和第26帧,拼接得到密文,使用AES解密,得到:lbwmeiyoukaig。

因此,本题答案为:ISCC{lbwmeiyoukaig}。

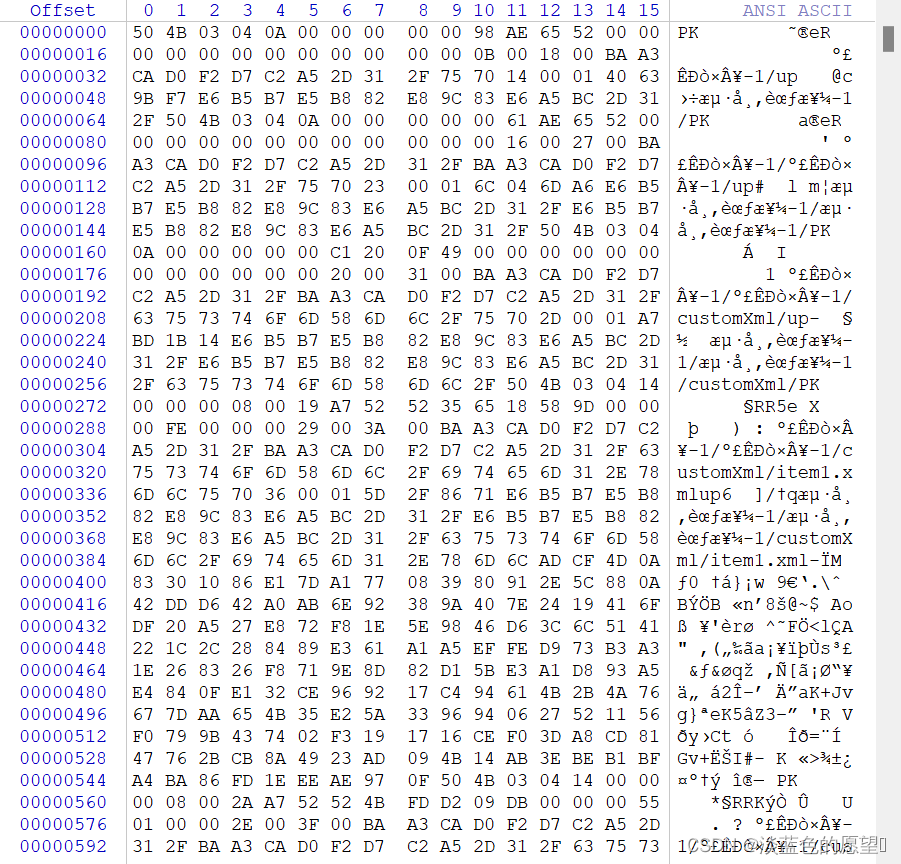

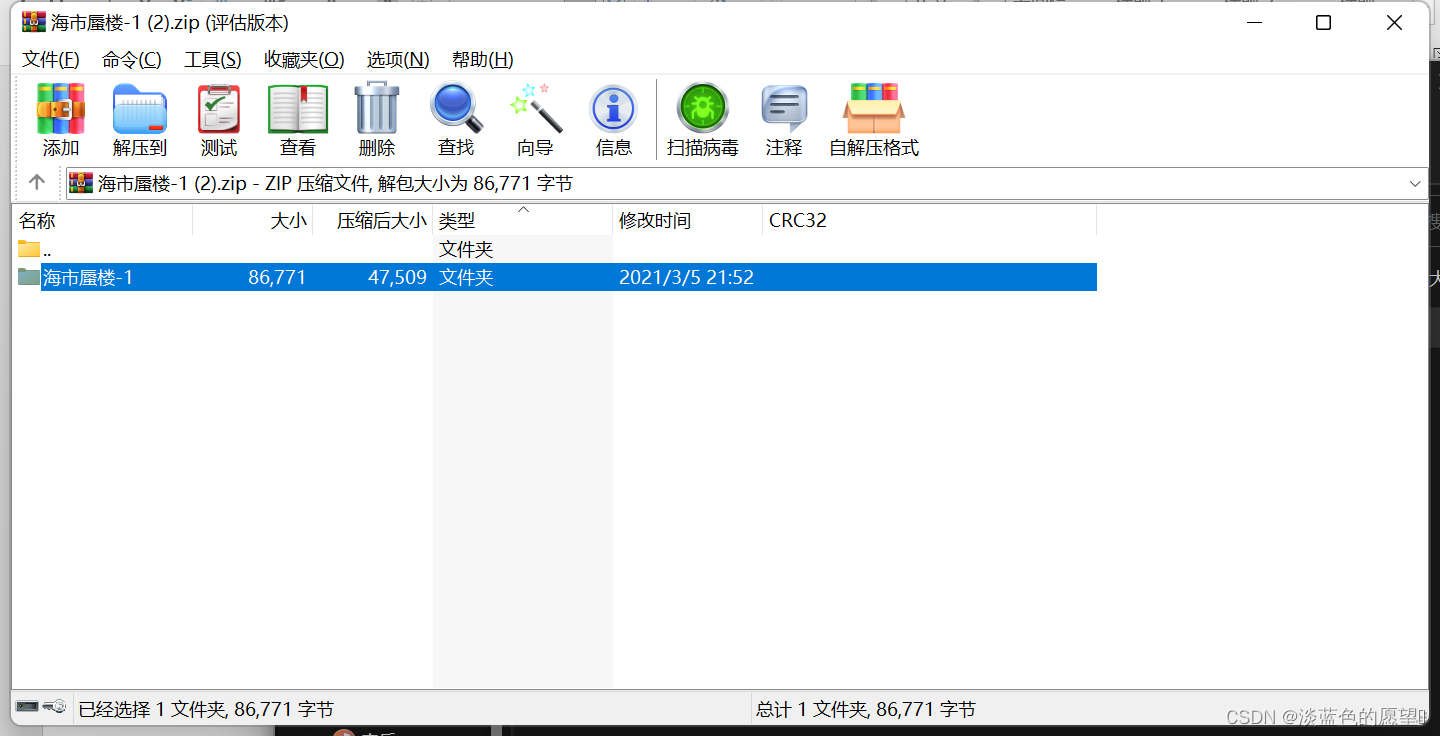

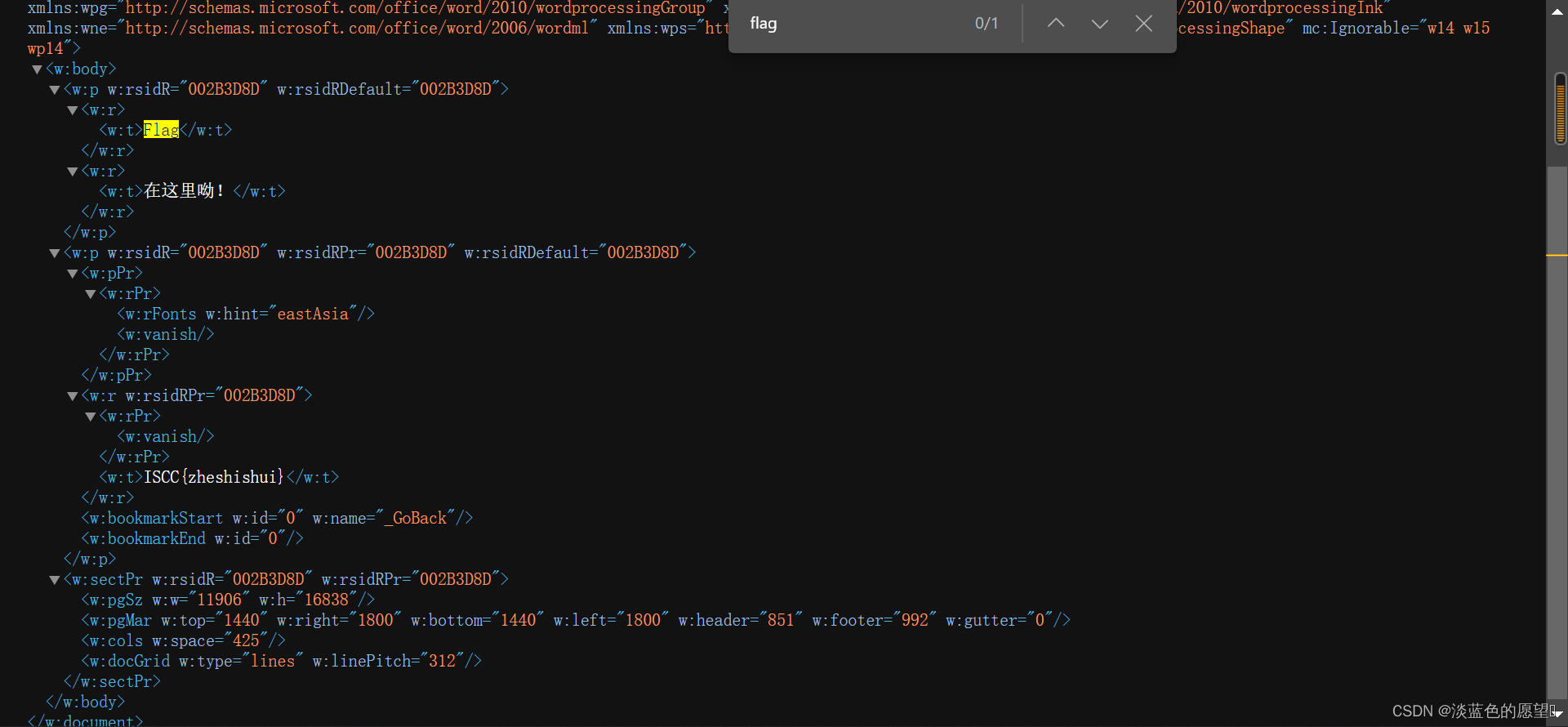

海市蜃楼

发现前几位是zip的标志,将docx后缀改为zip:

得到文件夹:

其中有许多xml文件,打开。在document.xml中找到:

ISCC{zheshishui}

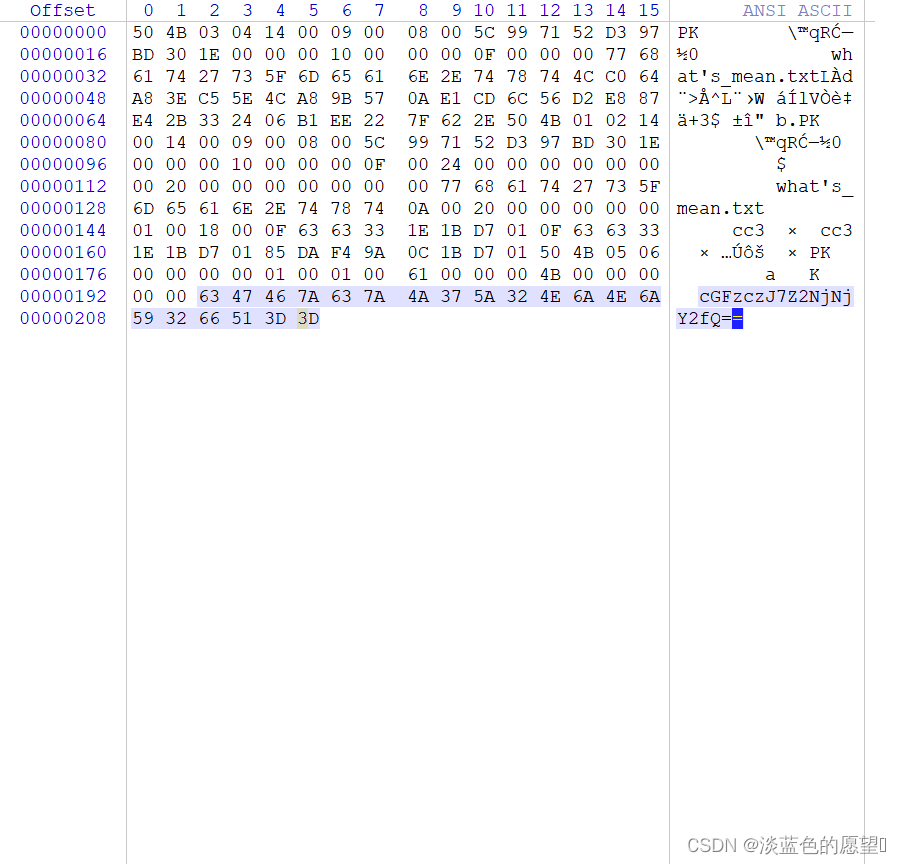

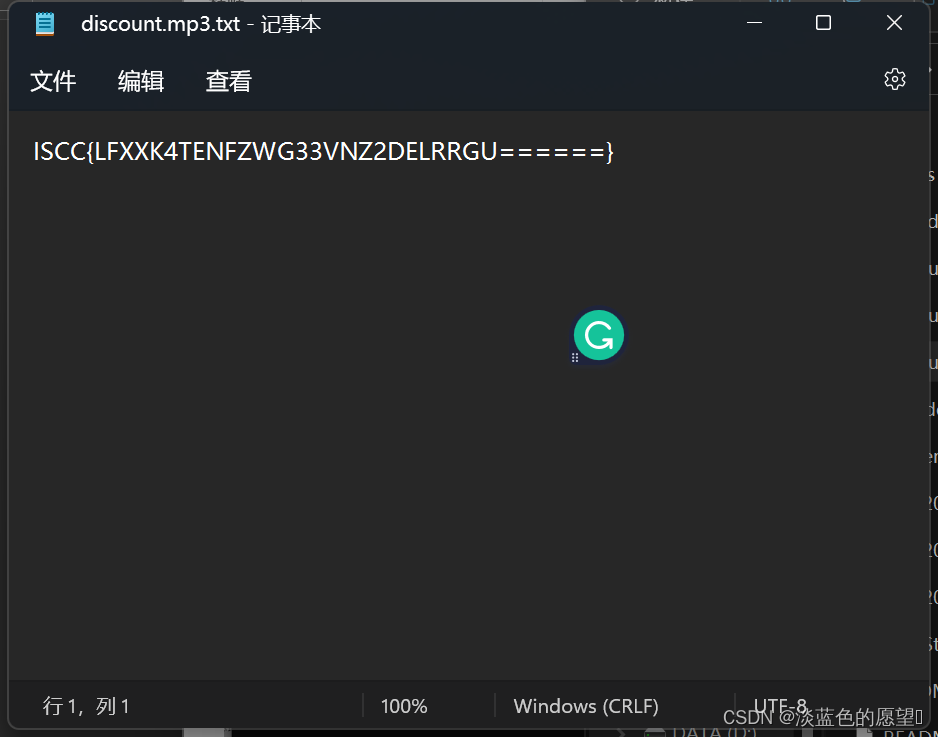

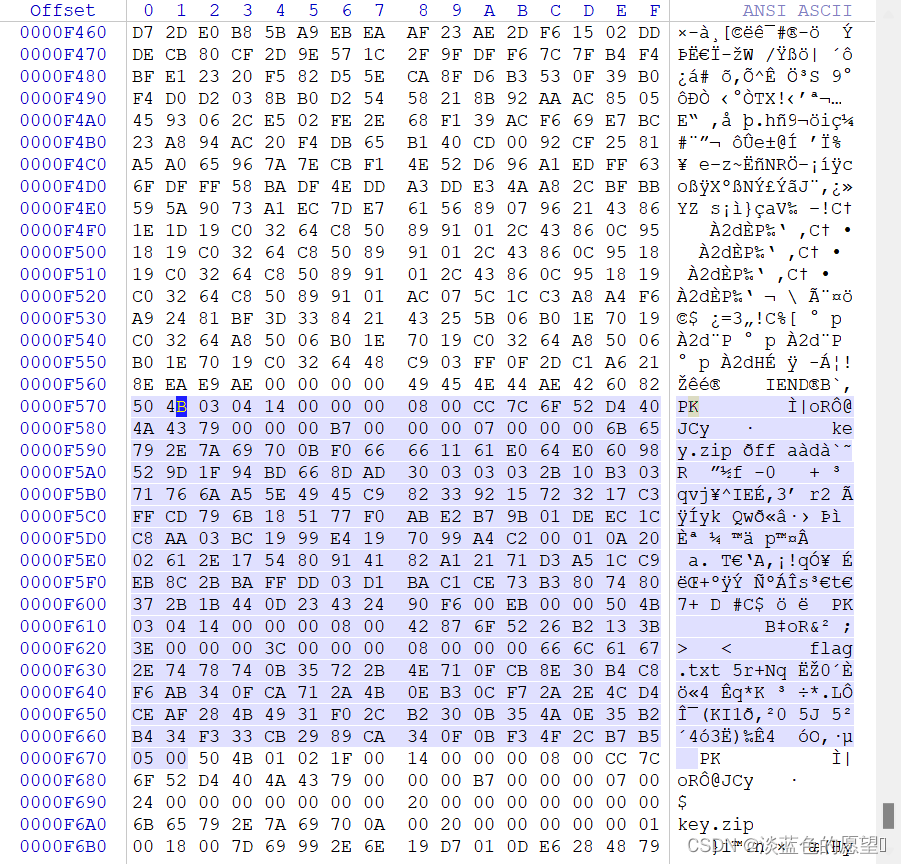

GIVE ME DISCOUNT

用Winhex打开me.zip:

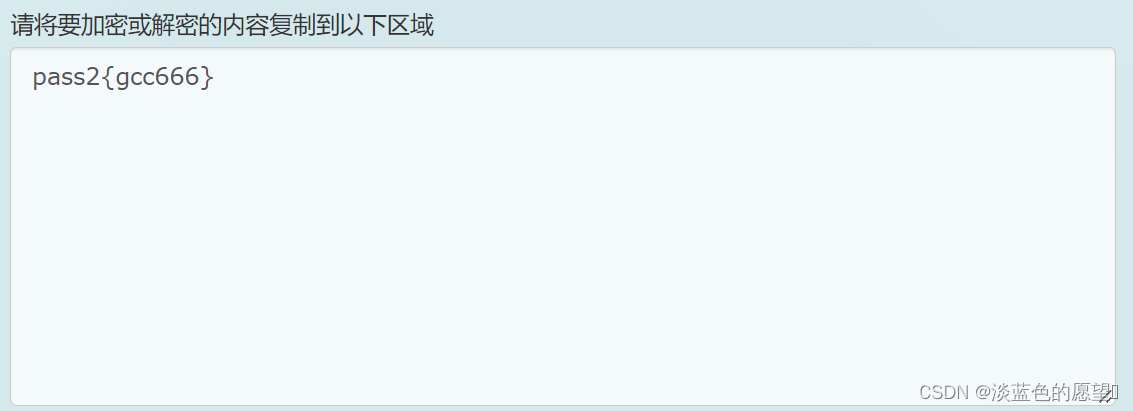

像BASE64,解密,得到密码,但不是me.txt的密码:

打开give.exe,瞬间看到了unicode编码:

解码得到:pass1{krw},也无法打开me.txt

将两个密码合并:krwgcc666,打开txt

BASE64 解码得到:

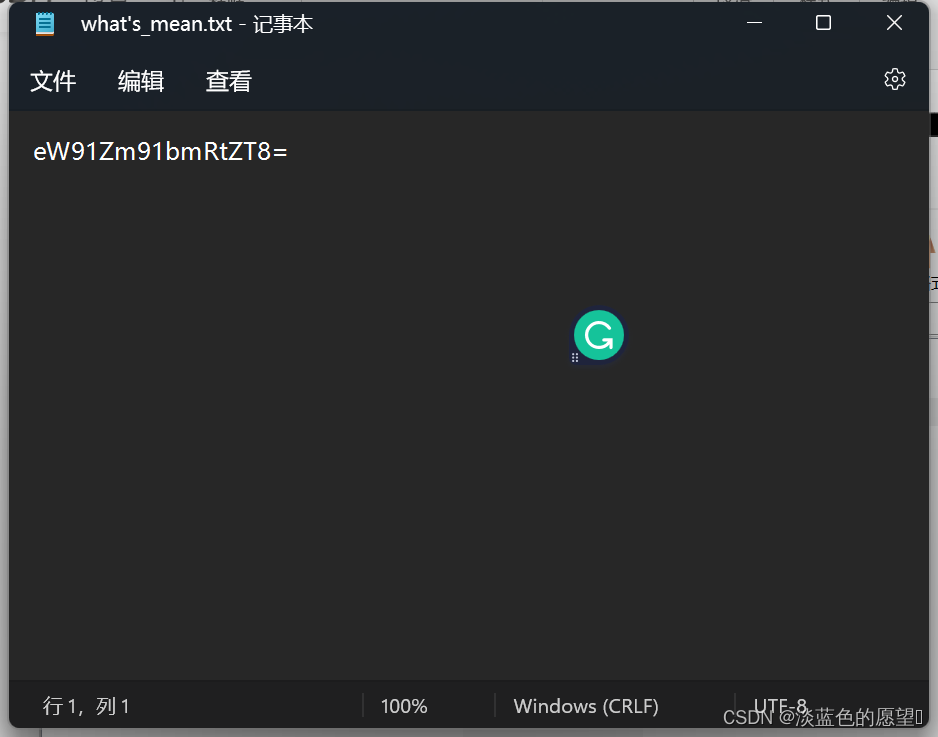

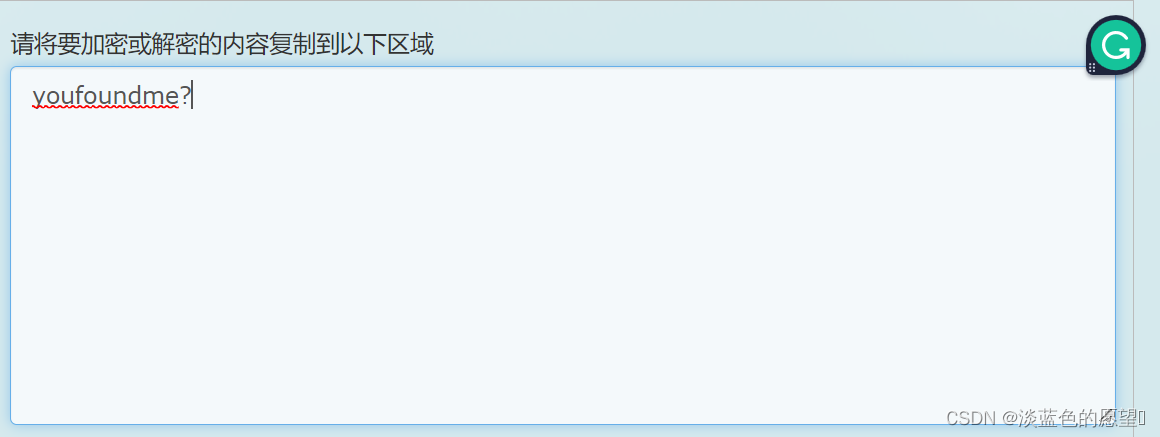

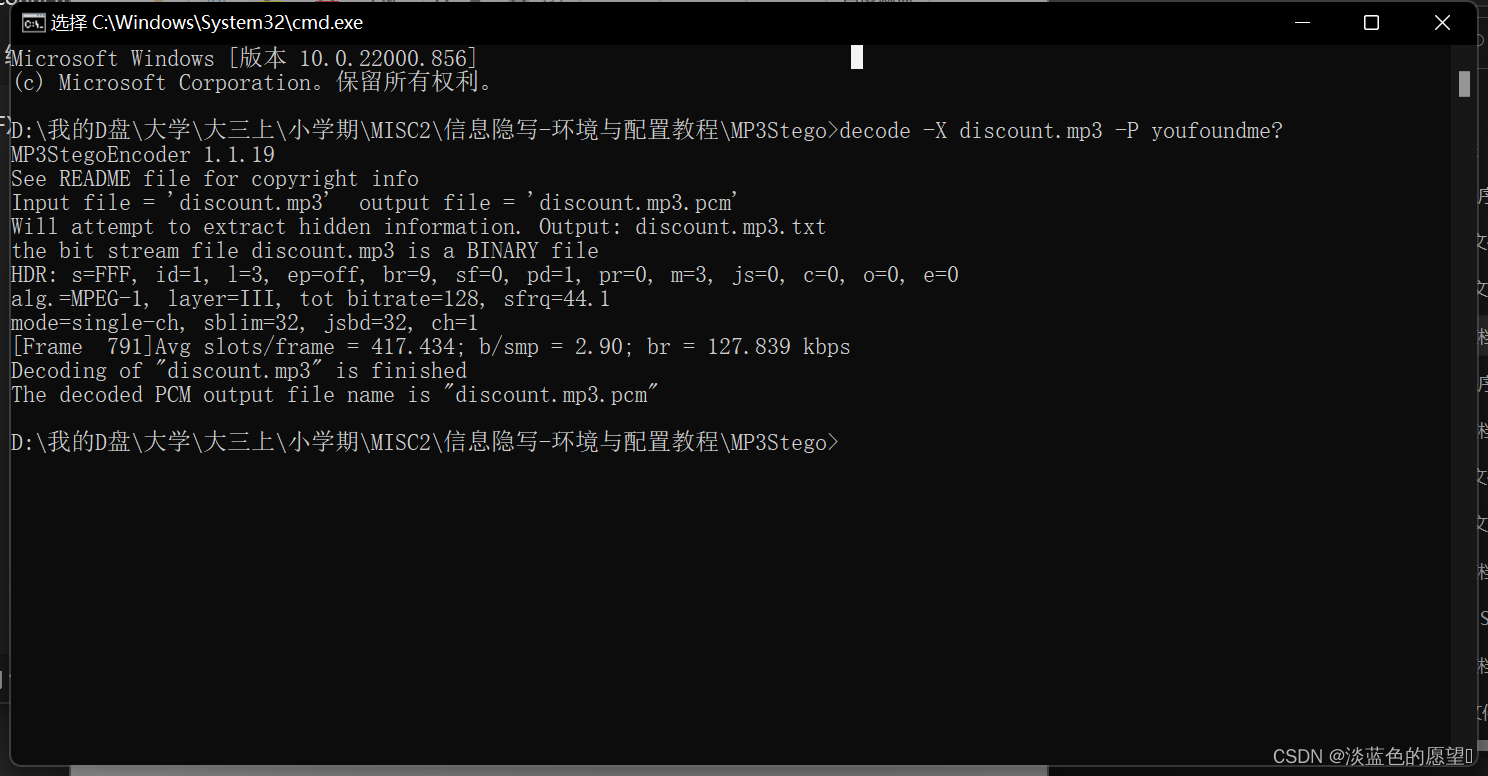

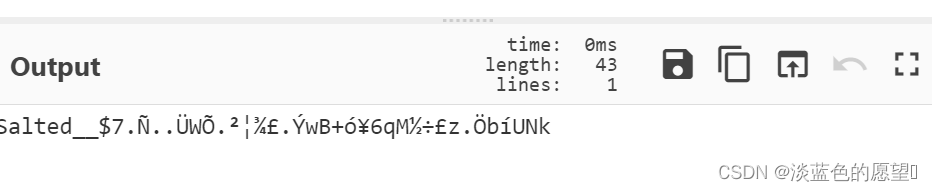

考虑到还有一个mp3没有利用,使用MP3Stego:

得到:

BASE32解码得到:ISCC{Yourdiscount2.15}。

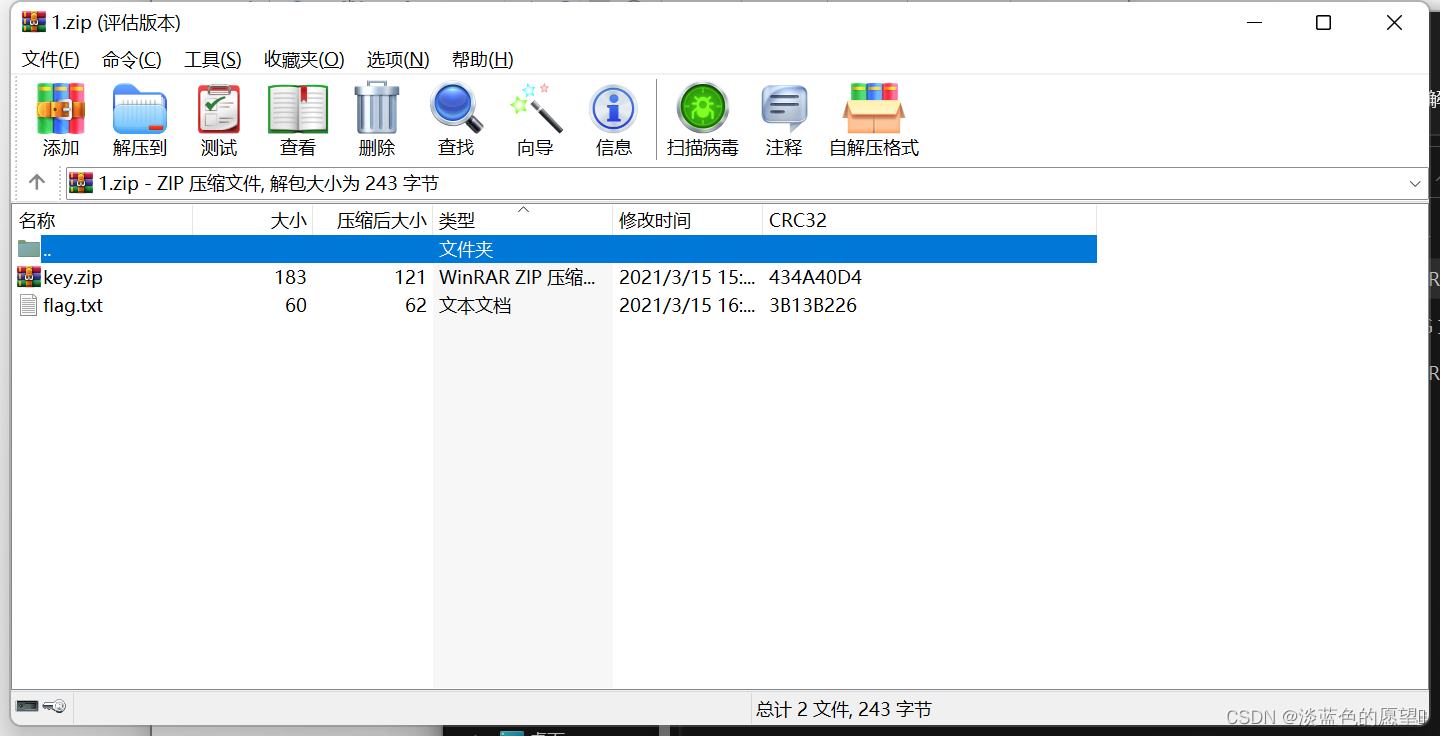

Rabbit

打开得到图片,在Winhex中打开图片,发现尾段有zip标志50 4B 03 04,于是将最后一段复制到新文件:

flag.txt中是一串BASE系列的字符串,BASE64解密得到:

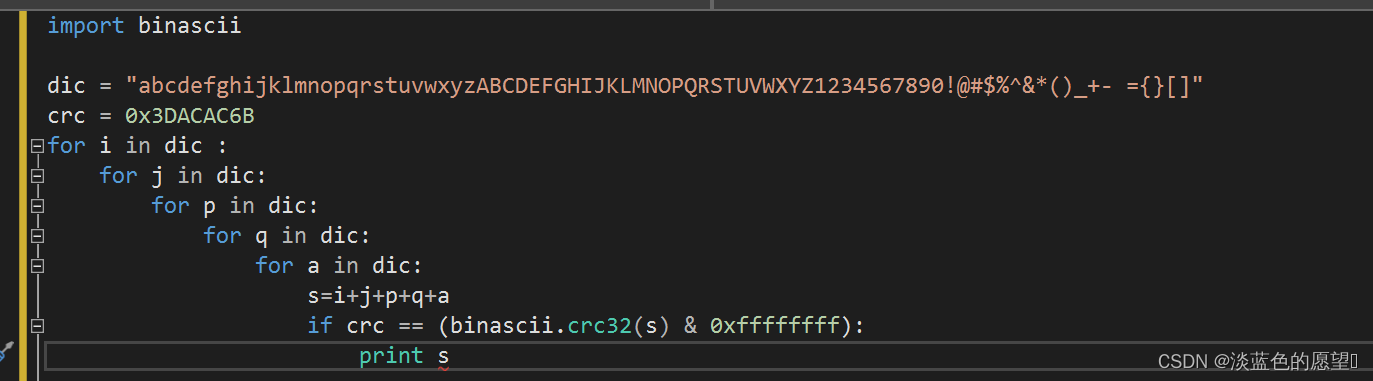

兔子说想要碰撞,即CRC32碰撞,脚本如下:

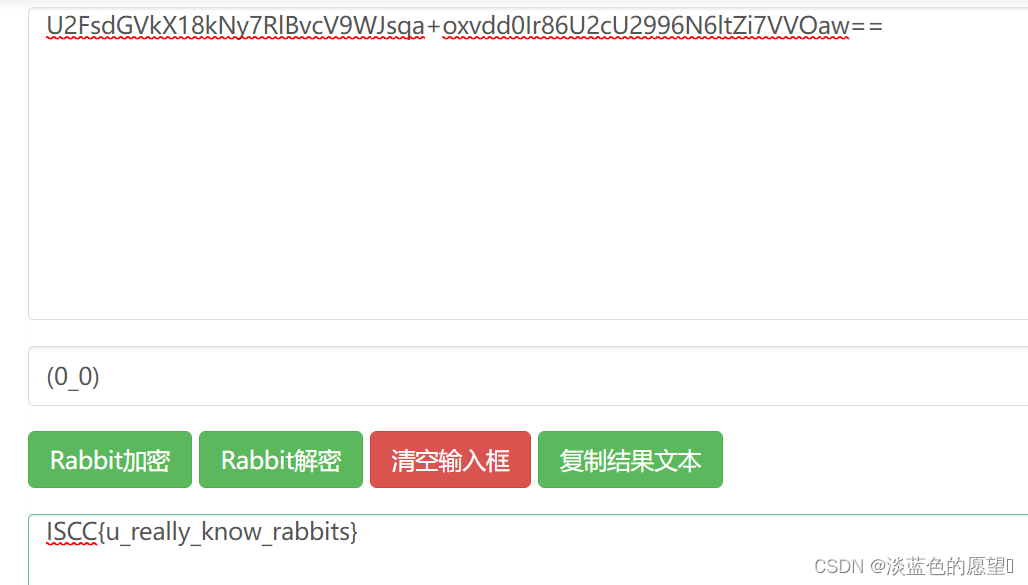

解得密钥:(0_0)

解密得:

得到:ISCC{u_really_know_rabbits}

965

965

被折叠的 条评论

为什么被折叠?

被折叠的 条评论

为什么被折叠?